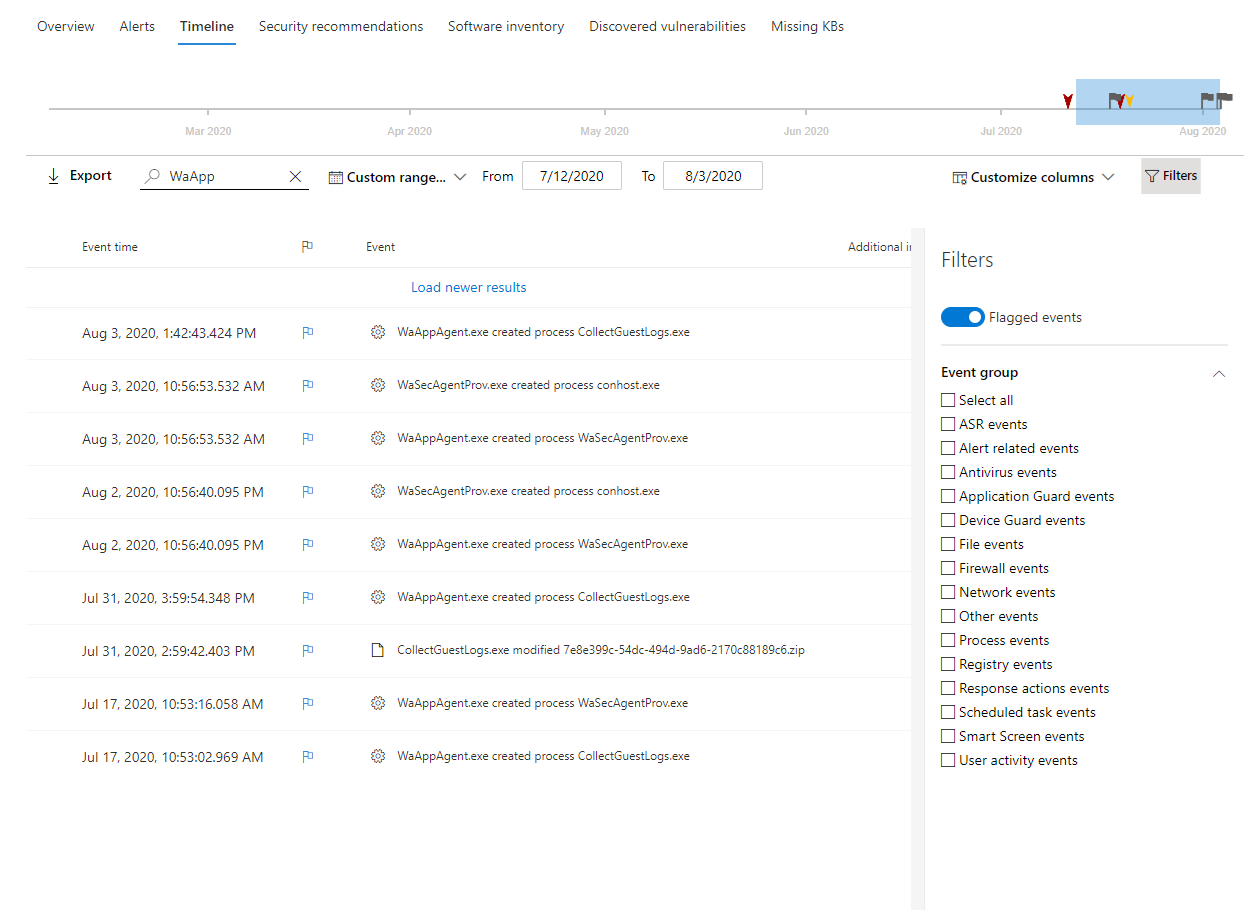

oś czasu urządzenia Ochrona punktu końcowego w usłudze Microsoft Defender

Dotyczy:

Uwaga

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

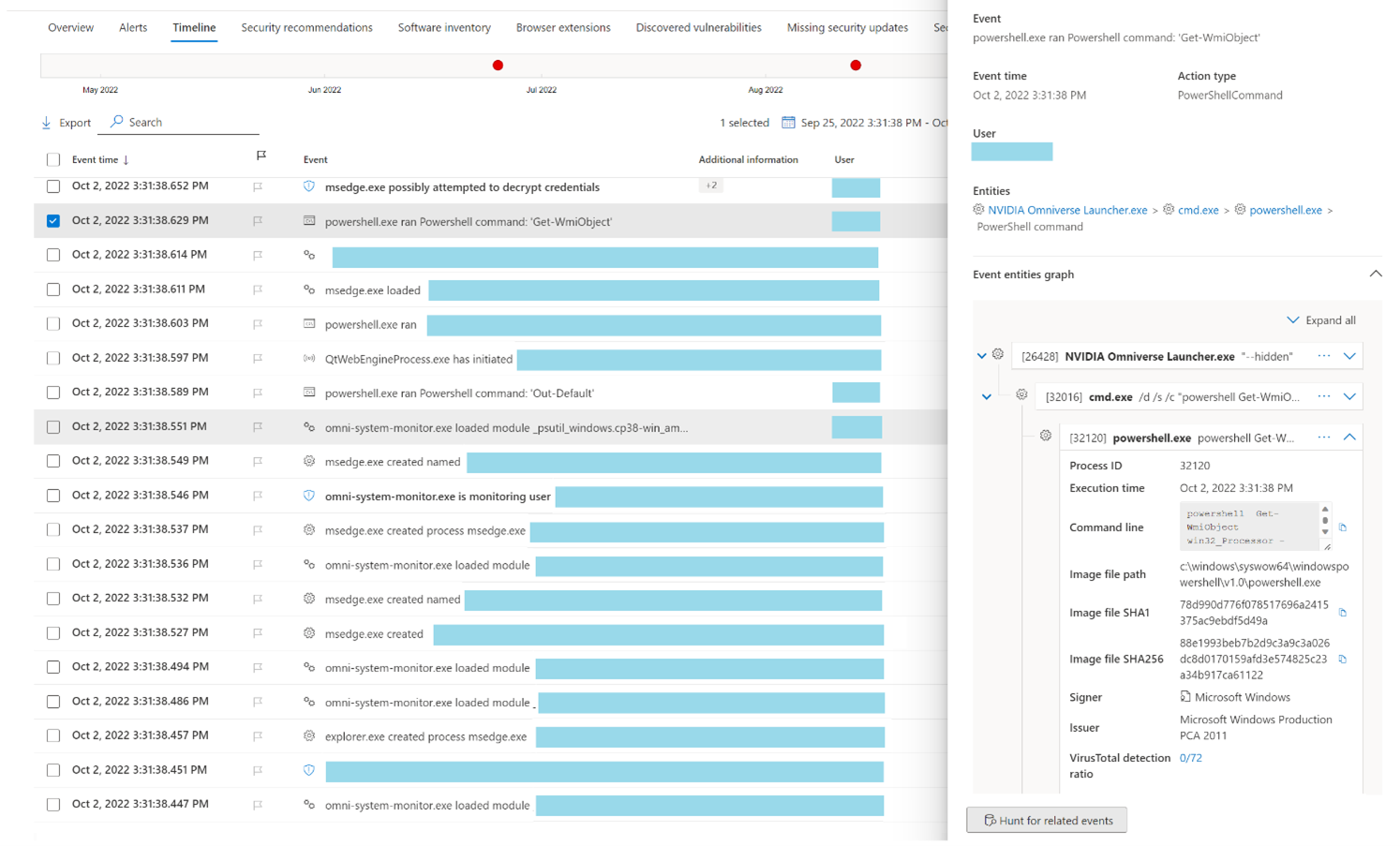

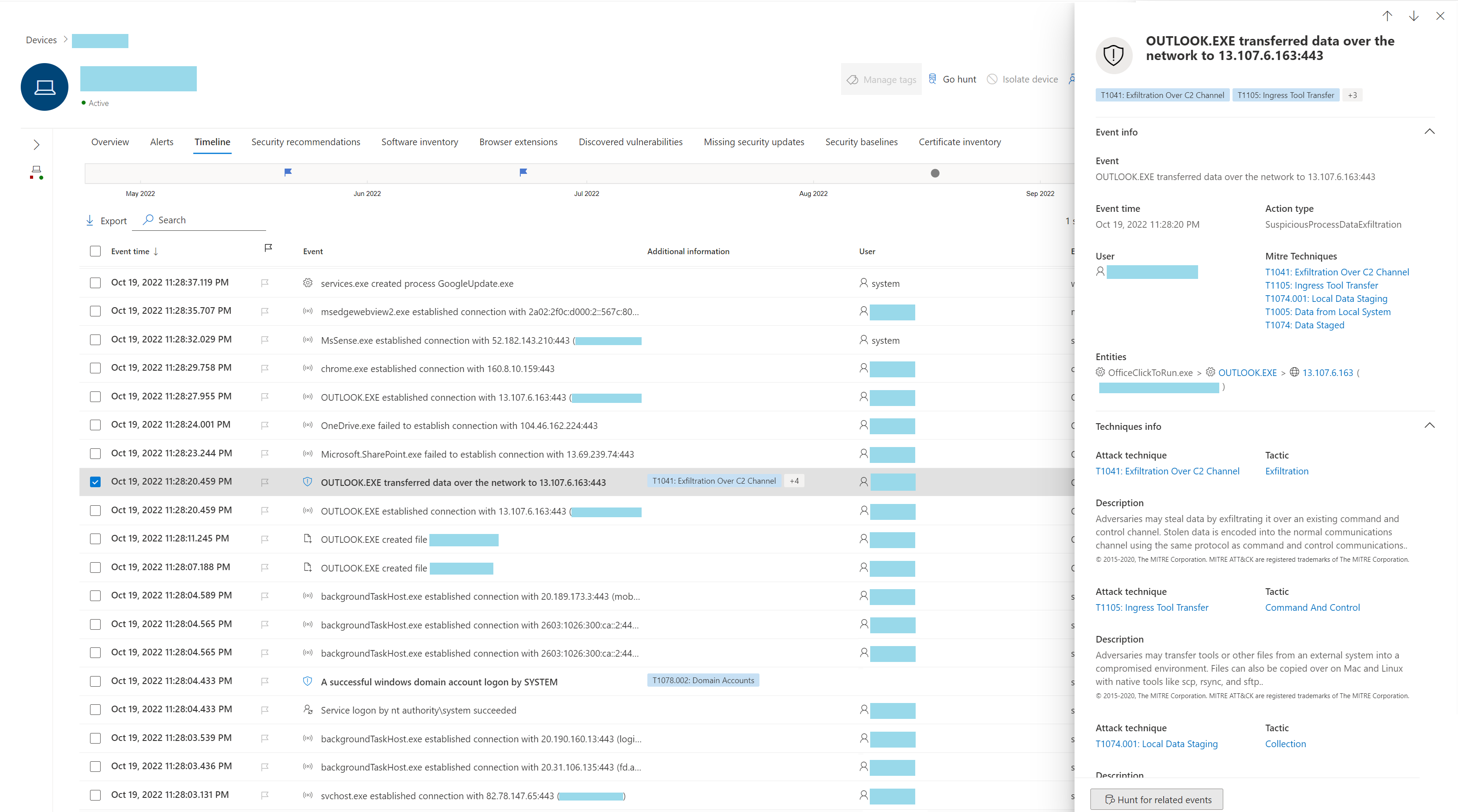

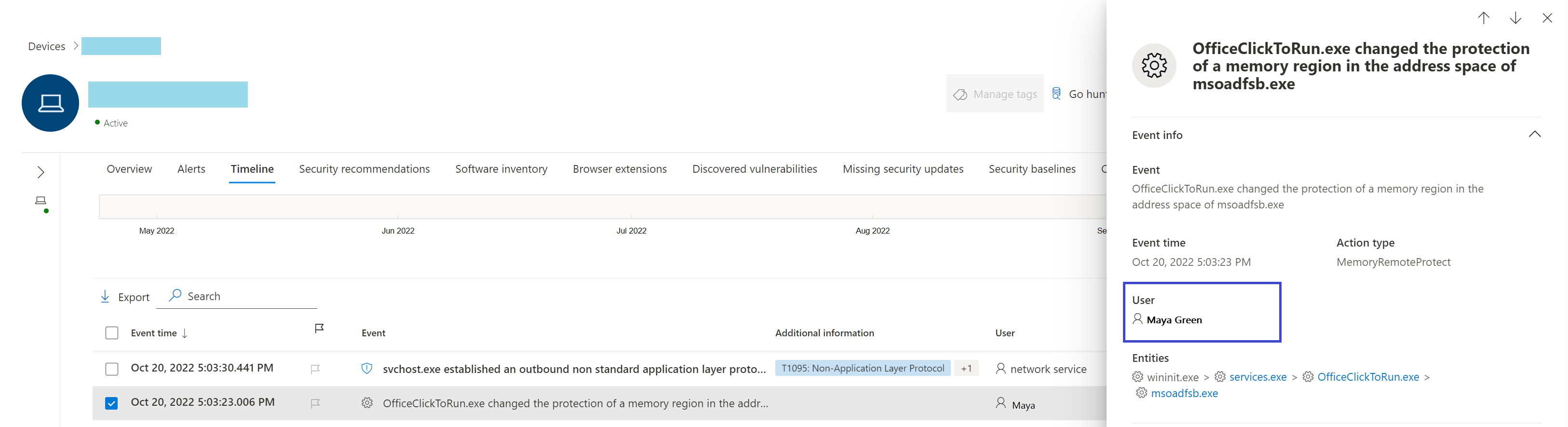

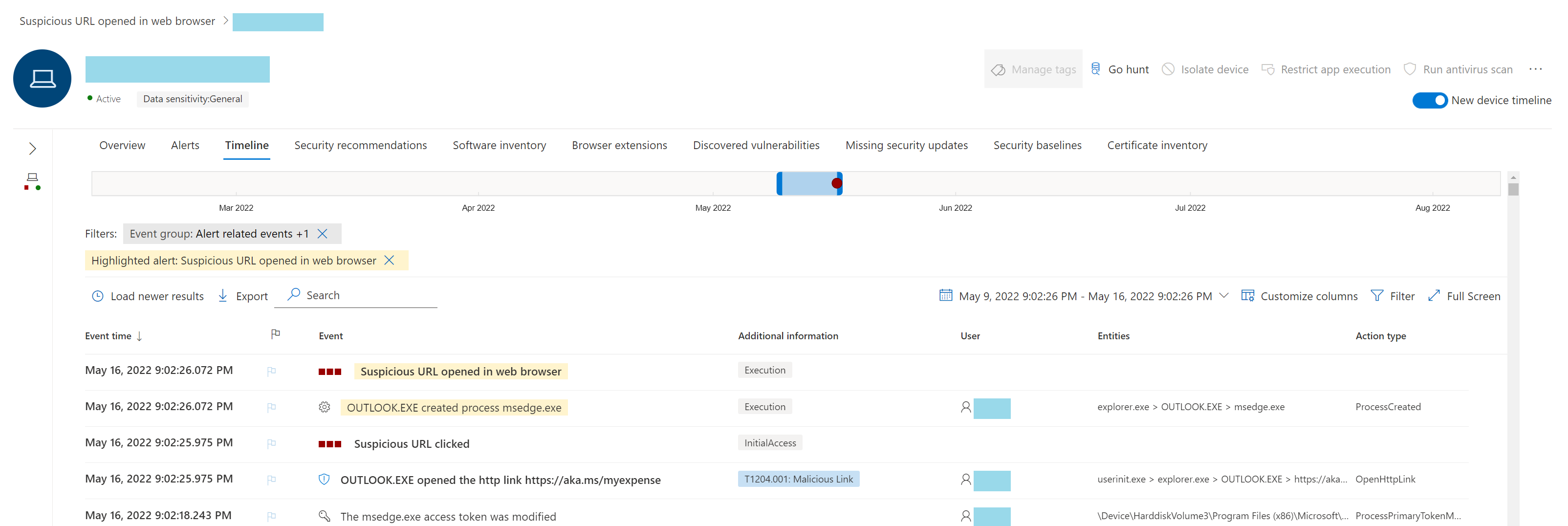

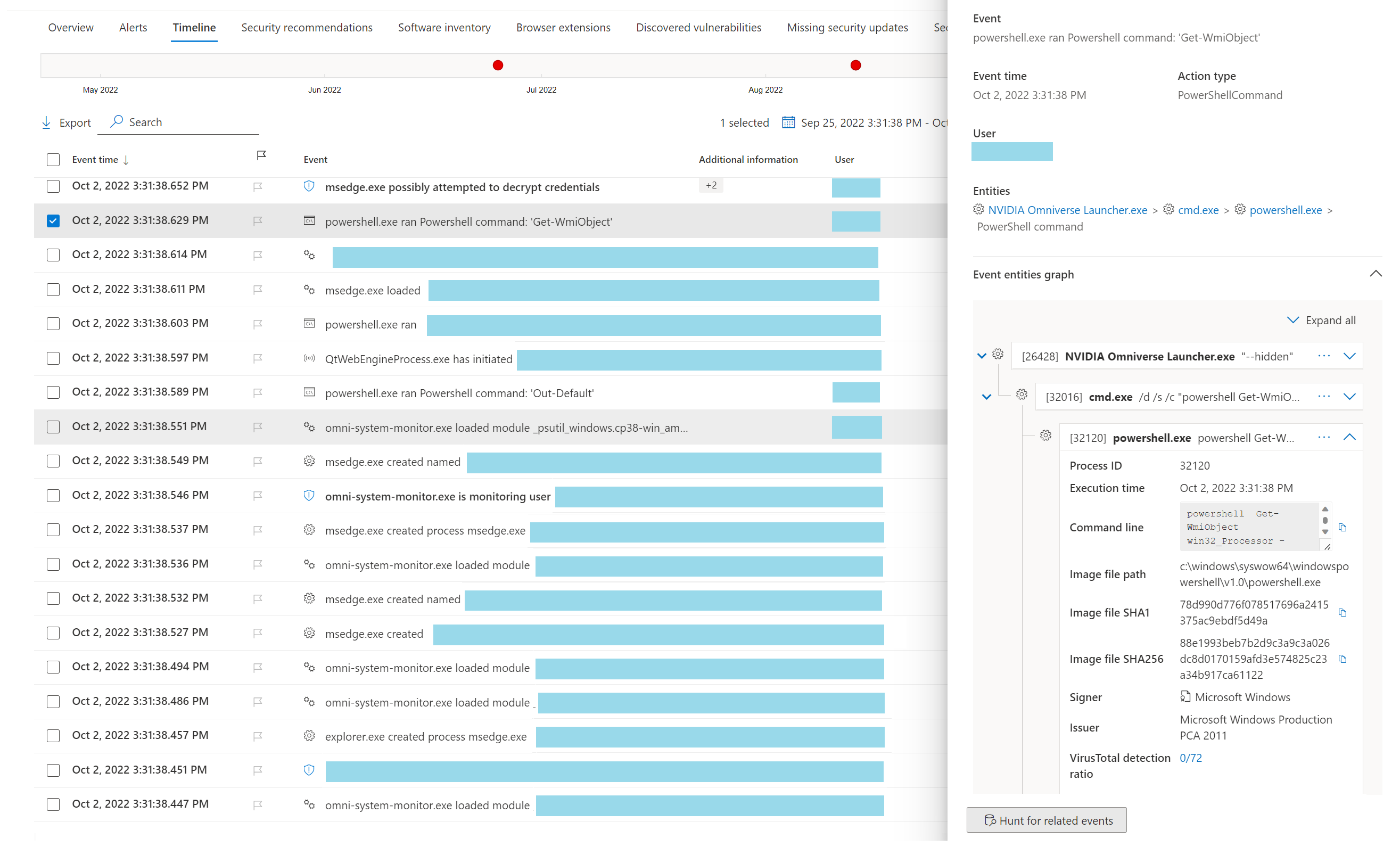

Oś czasu urządzenia usługi Defender for Endpoint pomaga szybciej badać i badać nietypowe zachowanie na urządzeniach. Możesz eksplorować określone zdarzenia i punkty końcowe, aby przejrzeć potencjalne ataki w organizacji. Możesz przejrzeć określone godziny każdego zdarzenia, ustawić flagi w celu śledzenia potencjalnie połączonych zdarzeń i filtrować do określonych zakresów dat.

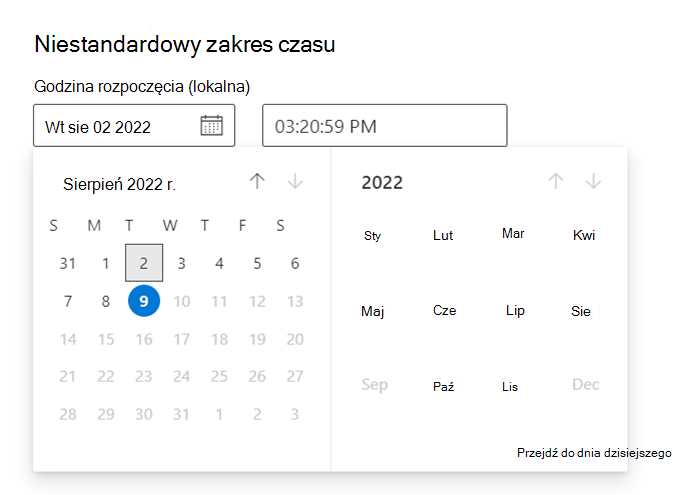

Niestandardowy selektor zakresu czasu:

Środowisko drzewa przetwarzania — panel po stronie zdarzenia:

Wszystkie techniki MITRE są wyświetlane, gdy istnieje więcej niż jedna powiązana technika:

Zdarzenia osi czasu są połączone z nową stroną użytkownika:

Zdefiniowane filtry są teraz widoczne w górnej części osi czasu:

Techniki na osi czasu urządzenia

Możesz uzyskać więcej informacji w badaniu, analizując zdarzenia, które wystąpiły na określonym urządzeniu. Najpierw wybierz interesujące urządzenie z listy Urządzenia. Na stronie urządzenia możesz wybrać kartę Oś czasu , aby wyświetlić wszystkie zdarzenia, które wystąpiły na urządzeniu.

Omówienie technik na osi czasu

Ważna

Niektóre informacje odnoszą się do wstępnie wydanej funkcji produktu w publicznej wersji zapoznawczej, która może zostać znacząco zmodyfikowana przed jej komercyjną premierą. Firma Microsoft nie udziela żadnych gwarancji, wyraźnych ani dorozumianych, w odniesieniu do podanych tutaj informacji.

W Ochrona punktu końcowego w usłudze Microsoft Defender techniki są dodatkowym typem danych na osi czasu zdarzeń. Techniki zapewniają więcej szczegółowych informacji na temat działań związanych z technologią MITRE ATT& technikami lub podtechnikami CK.

Ta funkcja upraszcza środowisko badania, pomagając analitykom zrozumieć działania zaobserwowane na urządzeniu. Analitycy mogą następnie podjąć decyzję o dalszym badaniu.

W wersji zapoznawczej techniki są domyślnie dostępne i wyświetlane razem ze zdarzeniami podczas wyświetlania osi czasu urządzenia.

Techniki są wyróżnione pogrubionym tekstem i wyświetlane z niebieską ikoną po lewej stronie. Odpowiedni identyfikator&CK i nazwa techniki MITRE ATT są również wyświetlane jako tagi w obszarze Dodatkowe informacje.

Opcje wyszukiwania i eksportu są również dostępne dla pozycji Techniki.

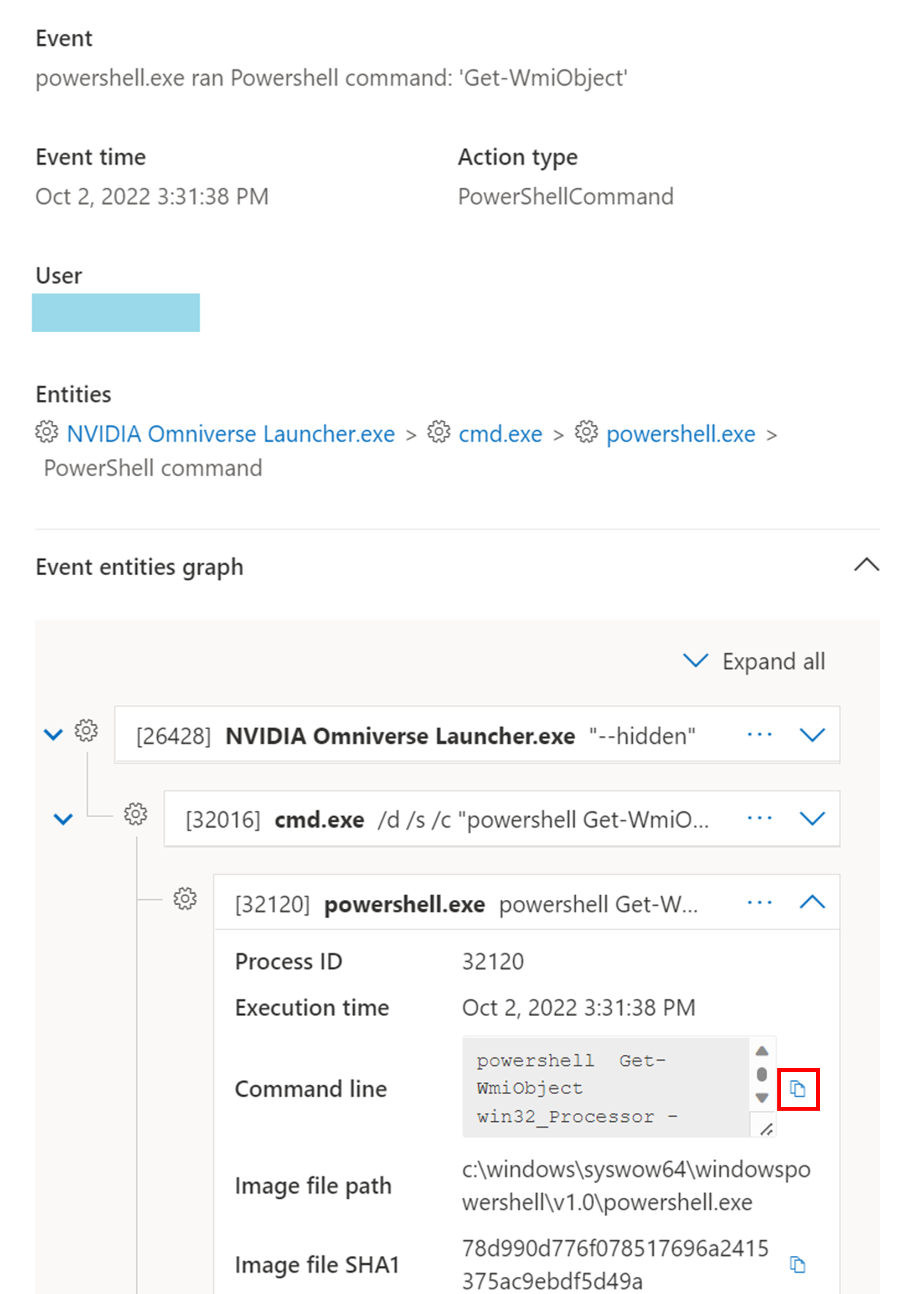

Badanie przy użyciu okienka bocznego

Wybierz pozycję Technika, aby otworzyć odpowiednie okienko boczne. W tym miejscu można zobaczyć dodatkowe informacje i szczegółowe informacje, takie jak powiązane&att technik CK, taktyka i opisy.

Wybierz konkretną technikę ataków , aby otworzyć powiązaną stronę techniki att&CK, na której można znaleźć więcej informacji na ten temat.

Szczegóły jednostki można skopiować, gdy po prawej stronie zostanie wyświetlona niebieska ikona. Aby na przykład skopiować plik sha1 powiązanego pliku, wybierz ikonę niebieskiej strony.

Można to zrobić w przypadku wierszy polecenia.

Badanie powiązanych zdarzeń

Aby użyć zaawansowanego wyszukiwania zagrożeń w celu znalezienia zdarzeń związanych z wybraną techniką, wybierz pozycję Wyszukaj powiązane zdarzenia. Prowadzi to do zaawansowanej strony wyszukiwania zagrożeń z zapytaniem w celu znalezienia zdarzeń związanych z techniką.

Uwaga

Zapytanie przy użyciu przycisku Wyszukaj powiązane zdarzenia w okienku po stronie technika wyświetla wszystkie zdarzenia związane z zidentyfikowaną techniką, ale nie uwzględnia samej techniki w wynikach zapytania.

Resource Manager klienta EDR (MsSense.exe)

Gdy klient EDR na urządzeniu ma mało zasobów, przechodzi w tryb krytyczny, aby utrzymać normalną pracę urządzenia. Urządzenie nie będzie przetwarzać nowych zdarzeń, dopóki klient EDR nie powróci do normalnego stanu. Na osi czasu tego urządzenia zostanie wyświetlone nowe zdarzenie wskazujące, że klient EDR przełączył się w tryb krytyczny .

Gdy użycie zasobów klienta EDR powróci do normalnych poziomów, nastąpi automatyczne powrót do trybu normalnego.

Dostosowywanie osi czasu urządzenia

W prawym górnym rogu osi czasu urządzenia możesz wybrać zakres dat, aby ograniczyć liczbę zdarzeń i technik na osi czasu.

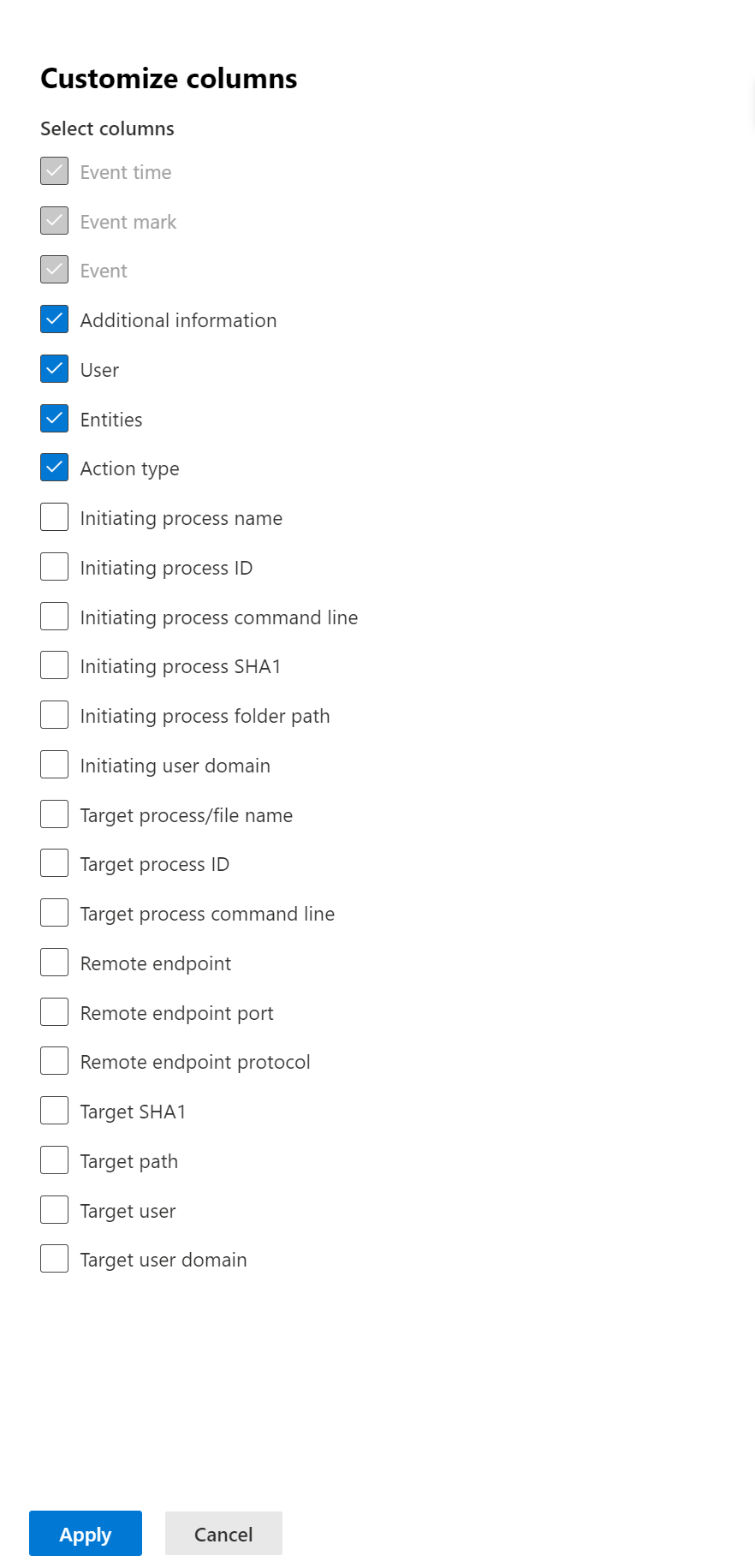

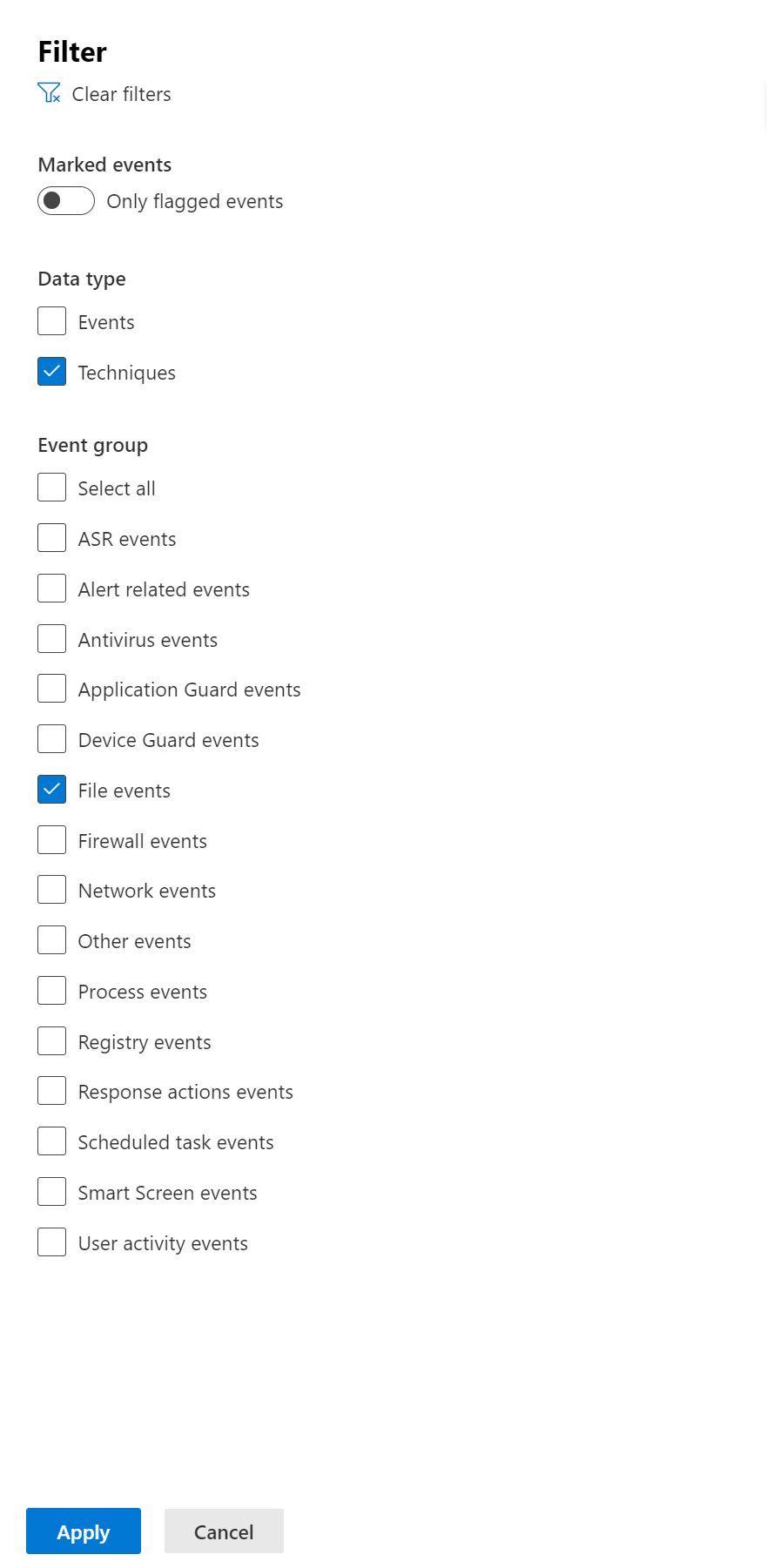

Możesz dostosować kolumny, które mają zostać uwidoczniane. Możesz również filtrować pod kątem oflagowanych zdarzeń według typu danych lub grupy zdarzeń.

Wybieranie kolumn do uwidocznienia

Możesz wybrać kolumny, które mają zostać uwidoczniane na osi czasu, wybierając przycisk Wybierz kolumny .

W tym miejscu możesz wybrać, które informacje mają zostać uwzględnione.

Filtruj, aby wyświetlić tylko techniki lub zdarzenia

Aby wyświetlić tylko zdarzenia lub techniki, wybierz pozycję Filtry z osi czasu urządzenia i wybierz preferowany typ danych do wyświetlenia.

Flagi zdarzeń osi czasu

Flagi zdarzeń na osi czasu urządzenia usługi Defender for Endpoint ułatwiają filtrowanie i organizowanie określonych zdarzeń podczas badania potencjalnych ataków.

Oś czasu urządzenia usługi Defender for Endpoint zapewnia chronologiczny widok zdarzeń i skojarzonych alertów obserwowanych na urządzeniu. Ta lista zdarzeń zapewnia pełny wgląd w wszelkie zdarzenia, pliki i adresy IP zaobserwowane na urządzeniu. Lista może być czasami długa. Flagi zdarzeń osi czasu urządzenia ułatwiają śledzenie zdarzeń, które mogą być ze sobą powiązane.

Po przejściu przez oś czasu urządzenia możesz sortować, filtrować i eksportować określone oflagowane zdarzenia.

Podczas nawigowania po osi czasu urządzenia można wyszukiwać i filtrować określone zdarzenia. Flagi zdarzeń można ustawić według:

- Wyróżnianie najważniejszych zdarzeń

- Oznaczanie zdarzeń wymagających szczegółowej analizy

- Tworzenie osi czasu czystego naruszenia

Oznaczanie zdarzenia flagą

Znajdź zdarzenie, które chcesz oznaczyć flagą.

Wybierz ikonę flagi w kolumnie Flaga.

Wyświetlanie oflagowanych zdarzeń

- W sekcji Filtry osi czasu włącz opcję Oflagowane zdarzenia.

- Wybierz pozycję Zastosuj. Wyświetlane są tylko oflagowane zdarzenia.

Więcej filtrów można zastosować, klikając pasek czasu. Spowoduje to wyświetlenie tylko zdarzeń przed oflagowanym zdarzeniem.

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.