Operacjonalizowanie reguł zmniejszania obszaru podatnego na ataki

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

Po pełnym wdrożeniu reguł zmniejszania obszaru ataków ważne jest, aby były stosowane procesy monitorowania działań związanych z usługą ASR i reagowania na nie. Działania obejmują:

Zarządzanie regułami usługi ASR z wynikami fałszywie dodatnimi

Wyniki fałszywie dodatnie/ujemne mogą wystąpić w przypadku dowolnego rozwiązania ochrony przed zagrożeniami. Wyniki fałszywie dodatnie to przypadki, w których jednostka (na przykład plik lub proces) jest wykrywana i identyfikowana jako złośliwa, chociaż jednostka w rzeczywistości nie stanowi zagrożenia. Natomiast wartość fałszywie ujemna to jednostka, która nie została wykryta jako zagrożenie, ale jest złośliwa. Aby uzyskać więcej informacji na temat wyników fałszywie dodatnich i fałszywie ujemnych, zobacz: Address false positives/negatives in Ochrona punktu końcowego w usłudze Microsoft Defender

Aktualizowanie raportów reguł usługi ASR

Spójny, regularny przegląd raportów jest istotnym aspektem utrzymania wdrożenia reguł zmniejszania obszaru ataków i na bieżąco z nowo pojawiających się zagrożeń. Organizacja powinna mieć zaplanowane przeglądy zdarzeń reguł zmniejszania obszaru ataków w okresie, który utrzymuje aktualność zdarzeń zgłaszanych przez reguły zmniejszania obszaru ataków. W zależności od rozmiaru organizacji przeglądy mogą być monitorowane codziennie, co godzinę lub w sposób ciągły.

Reguły usługi ASR — zaawansowane wyszukiwanie zagrożeń

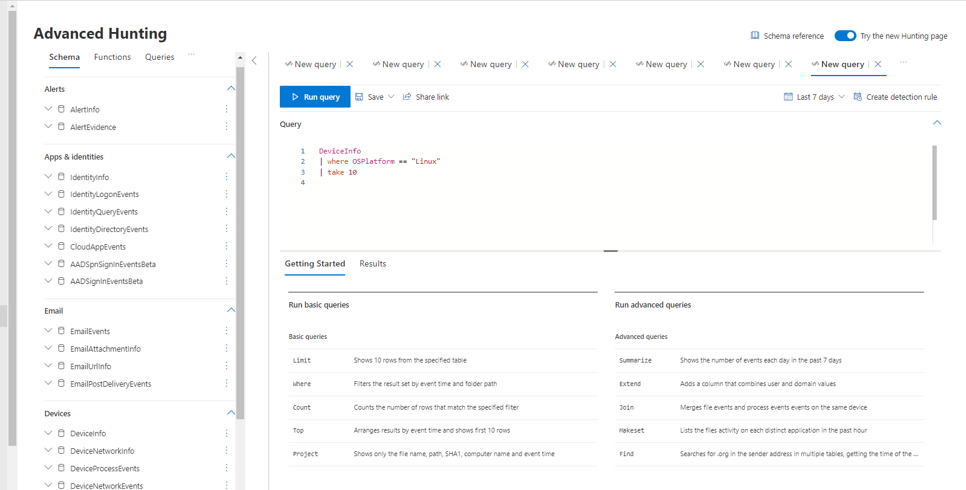

Jedną z najpotężniejszych cech Microsoft Defender XDR jest zaawansowane wyszukiwanie zagrożeń. Jeśli nie znasz zaawansowanych zagrożeń, zobacz: Proaktywne wyszukiwanie zagrożeń z zaawansowanym wyszukiwaniem zagrożeń.

Zaawansowane wyszukiwanie zagrożeń to oparte na zapytaniach (język zapytań Kusto) narzędzie do wyszukiwania zagrożeń, które umożliwia eksplorowanie do 30 dni przechwyconych danych. Dzięki zaawansowanemu polowaniu można proaktywnie sprawdzać zdarzenia w celu zlokalizowania interesujących wskaźników i jednostek. Elastyczny dostęp do danych ułatwia nieograniczone wyszukiwanie zagrożeń zarówno w przypadku znanych, jak i potencjalnych zagrożeń.

Dzięki zaawansowanemu polowaniu można wyodrębnić informacje o regułach zmniejszania obszaru ataków, utworzyć raporty i uzyskać szczegółowe informacje na temat kontekstu danego inspekcji reguły zmniejszania obszaru ataków lub zdarzenia bloku.

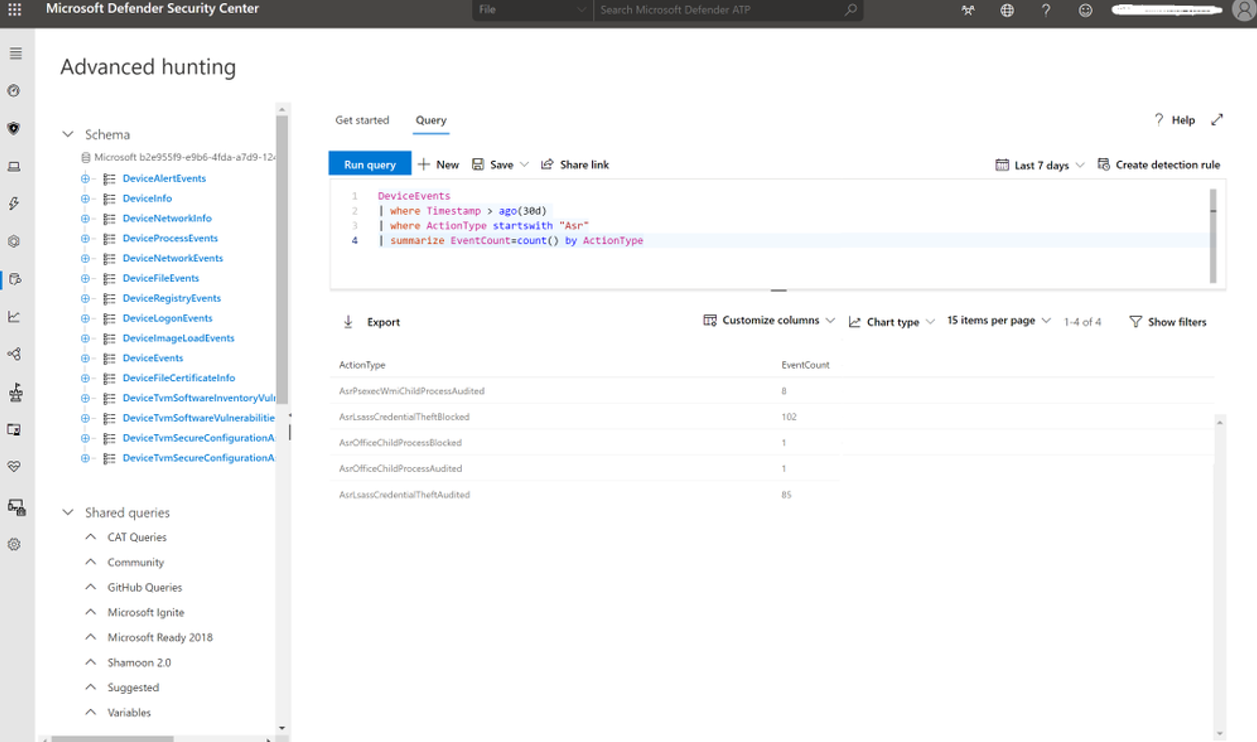

Zdarzenia reguł zmniejszania obszaru podatnego na ataki można wysyłać z tabeli DeviceEvents w sekcji zaawansowanego wyszukiwania zagrożeń w portalu Microsoft Defender. Na przykład poniższe zapytanie pokazuje, jak raportować wszystkie zdarzenia, które mają reguły zmniejszania obszaru ataków jako źródło danych, w ciągu ostatnich 30 dni. Następnie zapytanie podsumowuje liczbę elementów ActionType przy użyciu nazwy reguły zmniejszania obszaru ataków.

Zdarzenia zmniejszania obszaru ataków wyświetlane w portalu wyszukiwania zagrożeń są ograniczane do unikatowych procesów obserwowanych co godzinę. Czas zdarzenia redukcji powierzchni ataku to pierwszy raz, gdy zdarzenie jest widoczne w ciągu tej godziny.

DeviceEvents

| where Timestamp > ago(30d)

| where ActionType startswith "Asr"

| summarize EventCount=count() by ActionType

Powyższe pokazuje, że zarejestrowano 187 zdarzeń dla asrLsassCredentialTheft:

- 102 dla zablokowanej

- 85 dla poddawanych inspekcji

- Dwa zdarzenia dla asrOfficeChildProcess (1 dla inspekcji i 1 dla bloku)

- Osiem zdarzeń dla asrPsexecWmiChildProcessAudited

Jeśli chcesz skupić się na regule AsrOfficeChildProcess i uzyskać szczegółowe informacje na temat rzeczywistych plików i procesów, zmień filtr actiontype i zastąp wiersz podsumowania projekcją żądanych pól (w tym przypadku są to DeviceName, FileName, FolderPath itp.).

DeviceEvents

| where (ActionType startswith "AsrOfficechild")

| extend RuleId=extractjson("$Ruleid", AdditionalFields, typeof(string))

| project DeviceName, FileName, FolderPath, ProcessCommandLine, InitiatingProcessFileName, InitiatingProcessCommandLine

Prawdziwą zaletą zaawansowanego wyszukiwania zagrożeń jest możliwość kształtowania zapytań zgodnie z potrzebami. Kształtując zapytanie, możesz zobaczyć dokładną historię tego, co się dzieje, niezależnie od tego, czy chcesz wskazać coś na poszczególnych maszynach, czy chcesz wyodrębnić szczegółowe informacje z całego środowiska.

Aby uzyskać więcej informacji na temat opcji wyszukiwania zagrożeń, zobacz: Demistyfikacja reguł zmniejszania obszaru podatnego na ataki — część 3.

Artykuły w tej kolekcji wdrożeń

Omówienie wdrażania reguł zmniejszania obszaru podatnego na ataki

Planowanie wdrożenia reguł zmniejszania obszaru podatnego na ataki

Reguły zmniejszania obszaru ataków testowych

Włączanie reguł zmniejszania obszaru ataków

Dokumentacja reguł zmniejszania obszaru podatnego na ataki

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.