Zaawansowane technologie w centrum programu antywirusowego Microsoft Defender

Dotyczy:

- Microsoft Defender XDR

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender dla Firm

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Program antywirusowy Microsoft Defender

- Microsoft Defender dla użytkowników indywidualnych

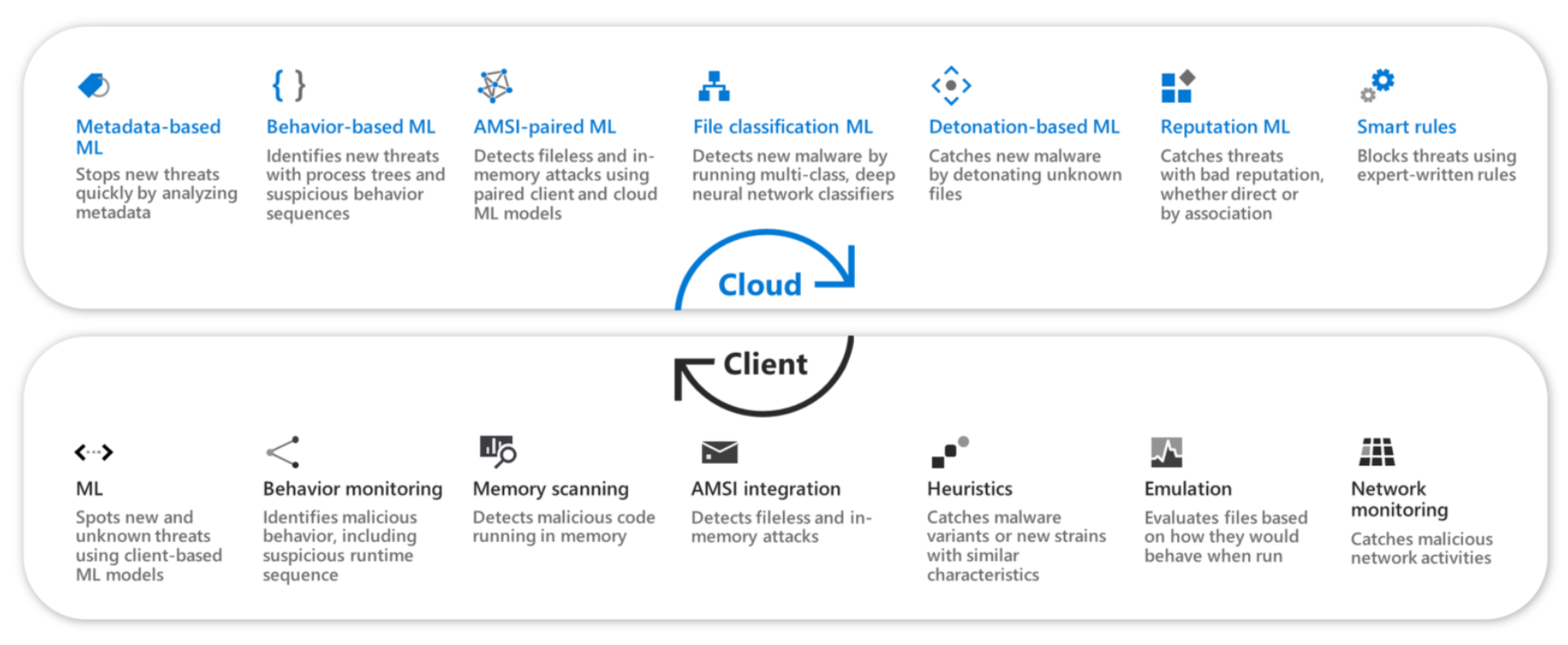

Microsoft Defender antywirusowe i wiele aparatów, które prowadzą do zaawansowanych technologii wykrywania i zapobiegania pod maską w celu wykrywania i zatrzymywania szerokiego zakresu zagrożeń i technik atakujących w wielu punktach, jak przedstawiono na poniższym diagramie:

Wiele z tych aparatów jest wbudowanych w klienta i zapewnia zaawansowaną ochronę przed większością zagrożeń w czasie rzeczywistym.

Te aparaty ochrony nowej generacji zapewniają najlepsze w branży funkcje wykrywania i blokowania oraz zapewniają ochronę:

- Dokładne: Wykryto i zablokowano zagrożenia zarówno typowe, jak i zaawansowane, a wiele z nich zostało zaprojektowanych w celu prześlizgnięcia się przez zabezpieczenia.

- W czasie rzeczywistym: zagrożenia nie mogą przedostać się na urządzenia, zatrzymać się w czasie rzeczywistym od pierwszego wejrzenia lub wykryć i skorygować je w możliwie najkrótszym czasie (zazwyczaj w ciągu kilku milisekund).

- Inteligentne: dzięki możliwościom chmury, uczenia maszynowego (ML) i wiodącej w branży optyce firmy Microsoft ochrona jest wzbogacona i jeszcze bardziej skuteczna przed nowymi i nieznanymi zagrożeniami.

Wykrywanie i ochrona hybrydowa

Microsoft Defender program antywirusowy przeprowadza wykrywanie hybrydowe i ochronę. Oznacza to, że wykrywanie i ochrona są najpierw wykonywane na urządzeniu klienckim i współpracują z chmurą w przypadku nowo rozwijających się zagrożeń, co skutkuje szybszym, skuteczniejszym wykrywaniem i ochroną.

Gdy klient napotka nieznane zagrożenia, wysyła metadane lub sam plik do usługi ochrony w chmurze, gdzie bardziej zaawansowane zabezpieczenia sprawdzają nowe zagrożenia na bieżąco i integrują sygnały z wielu źródeł.

| Na kliencie | W chmurze |

|---|---|

|

Aparat uczenia maszynowego Zestaw lekkich modeli uczenia maszynowego wydaje werdykt w milisekundach. Modele te obejmują wyspecjalizowane modele i funkcje, które są tworzone dla określonych typów plików, które są często nadużywane przez osoby atakujące. Przykłady obejmują modele utworzone dla przenośnych plików wykonywalnych (PE), programu PowerShell, makr pakietu Office, języka JavaScript, plików PDF i innych. |

Aparat uczenia maszynowego oparty na metadanych Wyspecjalizowane modele uczenia maszynowego, które obejmują modele specyficzne dla typów plików, modele specyficzne dla funkcji i modele monotoniczne wzmocnione przez przeciwników, analizują wyposażony opis podejrzanych plików wysyłanych przez klienta. Klasyfikatory skumulowanego zespołu łączą wyniki z tych modeli, aby dokonać werdyktu w czasie rzeczywistym, aby umożliwić lub zablokować wstępne wykonywanie plików. |

|

Aparat monitorowania zachowania Aparat monitorowania zachowania monitoruje potencjalne ataki po wykonaniu. Obserwuje zachowania procesów, w tym sekwencję zachowań w czasie wykonywania, w celu identyfikowania i blokowania niektórych typów działań na podstawie wstępnie określonych reguł. |

Aparat uczenia maszynowego oparty na zachowaniu Sekwencje podejrzanego zachowania i zaawansowane techniki ataków są monitorowane na kliencie jako wyzwalacze do analizowania zachowania drzewa procesów przy użyciu modeli uczenia maszynowego w chmurze w czasie rzeczywistym. Monitorowane techniki ataków obejmują łańcuch ataków, od exploitów, podniesienia poziomu i trwałości aż po ruch boczny i eksfiltrację. |

|

Aparat skanowania pamięci Ten aparat skanuje miejsce w pamięci używane przez uruchomiony proces, aby uwidocznić złośliwe zachowanie, które może ukrywać się poprzez zaciemnianie kodu. |

Aparat ML sparowany z interfejsem skanowania oprogramowania chroniącego przed złośliwym kodem (AMSI) Pary modeli po stronie klienta i po stronie chmury wykonują zaawansowaną analizę zachowania skryptów przed i po wykonaniu, aby przechwytywać zaawansowane zagrożenia, takie jak ataki bez plików i ataki w pamięci. Modele te obejmują parę modeli dla każdego z aparatów skryptów, w tym makra programu PowerShell, JavaScript, VBScript i VBA pakietu Office. Integracje obejmują zarówno dynamiczne wywołania zawartości, jak i/lub instrumentację zachowania w aparatach skryptów. |

|

Aparat integracji z usługą AMSI Głęboki aparat integracji w aplikacji umożliwia wykrywanie ataków bez plików i ataków w pamięci za pośrednictwem interfejsu AMSI, co eliminuje zaciemnianie kodu. Ta integracja blokuje złośliwe zachowanie skryptów po stronie klienta. |

Aparat uczenia maszynowego klasyfikacji plików Wieloklasowe, głębokie klasyfikatory sieci neuronowych sprawdzają pełną zawartość plików, zapewniają dodatkową warstwę ochrony przed atakami, które wymagają większej analizy. Podejrzane pliki są przechowywane z uruchamiania i przesyłane do usługi ochrony w chmurze w celu klasyfikacji. W ciągu kilku sekund modele uczenia głębokiego z pełną zawartością tworzą klasyfikację i odpowiadają klientowi, aby zezwolić na plik lub go zablokować. |

|

Aparat heurystyki Reguły heurystyczne identyfikują cechy plików, które mają podobieństwa ze znanymi złośliwymi cechami w celu przechwytywania nowych zagrożeń lub zmodyfikowanych wersji znanych zagrożeń. |

Silnik ML oparty na detonacji Podejrzane pliki są detonowane w piaskownicy. Klasyfikatory uczenia głębokiego analizują obserwowane zachowania, aby zablokować ataki. |

|

Aparat emulacji Aparat emulacji dynamicznie rozpakowuje złośliwe oprogramowanie i sprawdza, jak będą zachowywać się w czasie wykonywania. Dynamiczne emulowanie zawartości i skanowanie zarówno zachowania podczas emulacji, jak i zawartości pamięci na końcu emulacji pokonują pakowacze złośliwego oprogramowania i uwidaczniają zachowanie złośliwego oprogramowania polimorficznego. |

Aparat uczenia maszynowego reputacji Źródła reputacji ekspertów w dziedzinie domeny i modele z całej firmy Microsoft są wysyłane w celu blokowania zagrożeń połączonych ze złośliwymi lub podejrzanymi adresami URL, domenami, wiadomościami e-mail i plikami. Źródła obejmują filtr Windows Defender SmartScreen dla modeli reputacji adresów URL i Ochrona usługi Office 365 w usłudze Defender na potrzeby wiedzy ekspertów w zakresie załączników wiadomości e-mail, a także innych usług firmy Microsoft za pośrednictwem programu Microsoft Intelligent Security Graph. |

|

Aparat sieciowy Działania sieciowe są sprawdzane w celu identyfikowania i zatrzymywania złośliwych działań przed zagrożeniami. |

Aparat reguł inteligentnych Inteligentne reguły oparte na ekspertach identyfikują zagrożenia oparte na wiedzy badacza i zbiorowej wiedzy na temat zagrożeń. |

|

Aparat skanowania wiersza polecenia Ten aparat skanuje wiersze poleceń wszystkich procesów przed ich wykonaniem. Jeśli wiersz polecenia dla procesu zostanie uznany za złośliwy, jego wykonanie zostanie zablokowane. |

Aparat uczenia maszynowego wiersza polecenia Wiele zaawansowanych modeli uczenia maszynowego skanuje podejrzane wiersze poleceń w chmurze. Jeśli okaże się, że wiersz polecenia jest złośliwy, chmura wysyła sygnał do klienta, aby zablokować rozpoczęcie odpowiedniego procesu. |

Aby uzyskać więcej informacji, zobacz Microsoft 365 Defender demonstrates 100 percent protection coverage in the 2023 MITRE Engenuity ATT&CK Evaluations: Enterprise (Usługa Microsoft 365 Defender demonstruje 100 procent pokrycia ochrony w 2023 r. w usłudze MITRE Engenuity ATT&CK® Evaluations: Enterprise).

Jak ochrona nowej generacji działa z innymi funkcjami usługi Defender for Endpoint

Wraz z redukcją obszaru ataków, która obejmuje zaawansowane możliwości, takie jak izolacja sprzętowa, kontrola aplikacji, ochrona przed lukami w zabezpieczeniach, ochrona sieci, kontrolowany dostęp do folderów, reguły zmniejszania obszaru ataków i zapora sieciowa, aparaty ochrony nowej generacji zapewniają Ochrona punktu końcowego w usłudze Microsoft Defender's prebreach capabilities, stop attacks before they can infiltrate devices and compromise networks.'s prebreach capabilities, stop attacks before they can infiltrate devices and compromise networks.

W ramach rozwiązania firmy Microsoft w zakresie ochrony w głębi systemu wysoka wydajność tych aparatów jest uzyskiwana do Ochrona punktu końcowego w usłudze Microsoft Defender ujednoliconej ochrony punktu końcowego, gdzie wykrywanie antywirusowe i inne funkcje ochrony nowej generacji wzbogacają wykrywanie i reagowanie na punkty końcowe, zautomatyzowane badanie i korygowanie, zaawansowane wyszukiwanie zagrożeń, Zarządzanie zagrożeniami i lukami, zarządzana usługa wyszukiwania zagrożeń i inne możliwości.

Te zabezpieczenia są dodatkowo wzmacniane poprzez Microsoft Defender XDR kompleksowe, kompleksowe rozwiązanie firmy Microsoft w zakresie zabezpieczeń dla nowoczesnego miejsca pracy. Dzięki udostępnianiu sygnałów i aranżacji korygowania w technologiach zabezpieczeń firmy Microsoft Microsoft Defender XDR zabezpiecza tożsamości, punkty końcowe, pocztę e-mail i dane, aplikacje i infrastrukturę.

Ochrona pamięci i skanowanie pamięci

program antywirusowy Microsoft Defender (MDAV) zapewnia ochronę pamięci przy użyciu różnych aparatów:

| Klient | Chmura |

|---|---|

| Monitorowanie zachowania | Uczenie maszynowe oparte na zachowaniu |

| Integracja interfejsu skanowania oprogramowania chroniącego przed złośliwym kodem (AMSI) | Uczenie maszynowe sparowane z usługą AMSI |

| Emulacja | Uczenie maszynowe oparte na detonacji |

| Skanowanie pamięci | Nie dotyczy |

Dodatkową warstwą, która pomaga zapobiegać atakom opartym na pamięci, jest użycie reguły zmniejszania obszaru ataków (ASR, Attack Surface Reduction) — uniemożliwia aplikacjom pakietu Office wstrzykiwanie kodu do innych procesów. Aby uzyskać więcej informacji, zobacz Blokuj aplikacjom pakietu Office wstrzykiwanie kodu do innych procesów.

Często zadawane pytania

Ile zagrożeń związanych ze złośliwym oprogramowaniem blokuje program antywirusowy Microsoft Defender miesięcznie?

Pięć miliardów zagrożeń na urządzeniach każdego miesiąca.

Jak pomaga ochrona pamięci programu antywirusowego Microsoft Defender?

Zobacz Wykrywanie odblaskowej biblioteki DLL ładującej się za pomocą usługi Windows Defender for Endpoint, aby dowiedzieć się więcej na temat jednego ze sposobów Microsoft Defender ochrona przed atakiem na pamięć antywirusową pomaga.

Czy wszystkie funkcje wykrywania/zapobiegania koncentrują się na jednym konkretnym obszarze geograficznym?

Nie, jesteśmy we wszystkich regionach geograficznych (Amerykach, EMEA i APAC).

Czy wszyscy skupiacie się na określonych branżach?

Skupiamy się na każdej branży.

Czy wykrywanie/ochrona wymaga analityka ludzkiego?

Podczas testowania penetracyjnego należy wymagać miejsca, w którym żaden z analityków nie jest zaangażowany w wykrywanie/ochronę, aby zobaczyć, jak rzeczywista jest skuteczność aparatu antywirusowego (prebreach) i osobnego, w którym zaangażowani są analitycy. Możesz dodać Eksperci usługi Microsoft Defender w zakresie XDR zarządzaną rozszerzoną usługę wykrywania i reagowania w celu rozszerzenia soc.

Ciągłe iteracyjne ulepszenie każdego z tych aparatów w celu zwiększenia skuteczności w łapaniu najnowszych szczepów złośliwego oprogramowania i metod ataku. Te ulepszenia są wyświetlane w spójnych najlepszych wynikach w testach branżowych, ale co ważniejsze, przekładają się na zatrzymane zagrożenia i wybuchy złośliwego oprogramowania oraz ochronę większej liczby klientów.