Wyszukiwanie zagrożeń w działaniach aplikacji

Aplikacje mogą być cennym punktem wejścia dla osób atakujących, dlatego zalecamy monitorowanie anomalii i podejrzanych zachowań korzystających z aplikacji. Podczas badania alertu ładu aplikacji lub przeglądania zachowania aplikacji w środowisku ważne jest, aby szybko uzyskać wgląd w szczegóły działań wykonywanych przez takie podejrzane aplikacje i podjąć akcje korygowania w celu ochrony zasobów w organizacji.

Dzięki ładowi aplikacji i zaawansowanym funkcjom wyszukiwania zagrożeń możesz uzyskać pełny wgląd w działania wykonywane przez aplikacje i zasoby, do których uzyskiwał dostęp.

W tym artykule opisano, jak można uprościć wyszukiwanie zagrożeń na podstawie aplikacji przy użyciu ładu aplikacji w Microsoft Defender for Cloud Apps.

Krok 1. Znajdowanie aplikacji w ładzie aplikacji

Strona ładu aplikacji Defender for Cloud Apps zawiera listę wszystkich Tożsamość Microsoft Entra aplikacji OAuth.

Jeśli chcesz uzyskać więcej szczegółów na temat danych, do których uzyskuje dostęp określona aplikacja, wyszukaj tę aplikację na liście aplikacji w obszarze ładu aplikacji. Alternatywnie użyj filtrów Użycie danych lub Usługi, aby wyświetlić aplikacje, które mają dostęp do danych w co najmniej jednej z obsługiwanych usług platformy Microsoft 365.

Krok 2. Wyświetlanie danych uzyskiwanych przez aplikacje

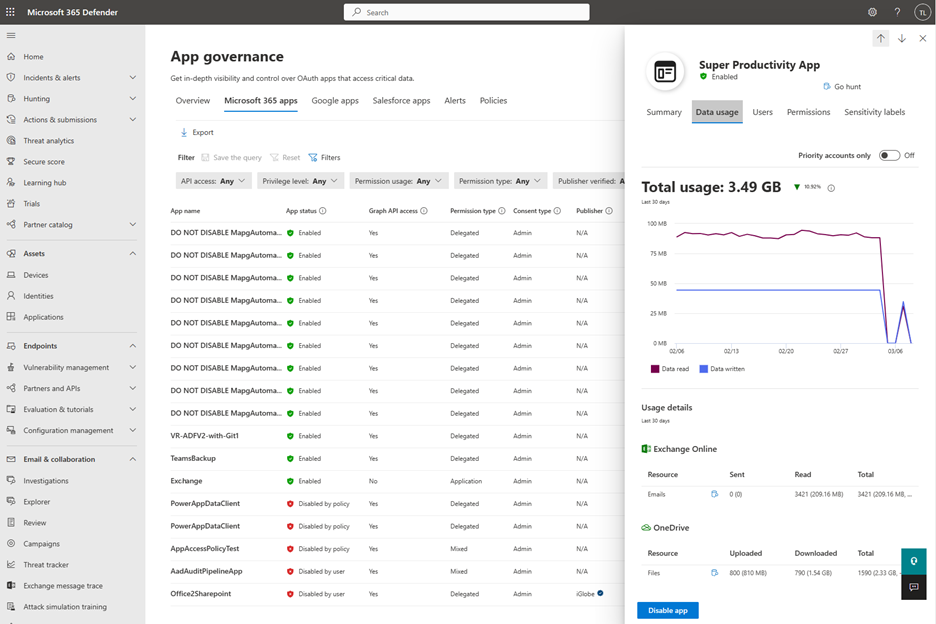

- Po zidentyfikowaniu aplikacji wybierz aplikację, aby otworzyć okienko szczegółów aplikacji.

- Wybierz kartę Użycie danych w okienku szczegółów aplikacji, aby wyświetlić informacje o rozmiarze i liczbie zasobów, do które aplikacja uzyskuje dostęp w ciągu ostatnich 30 dni.

Przykład:

Zarządzanie aplikacjami zapewnia szczegółowe informacje oparte na użyciu danych dla zasobów, takich jak wiadomości e-mail, pliki oraz wiadomości czatu i kanału w Exchange Online, OneDrive, SharePoint i Teams.

Krok 3. Wyszukiwanie powiązanych działań i zasobów, do które uzyskano dostęp

Po zapoznaniu się z ogólnym omówieniem danych używanych przez aplikację w usługach i zasobach możesz poznać szczegóły działań aplikacji i zasobów, do których uzyskiwała dostęp podczas wykonywania tych działań.

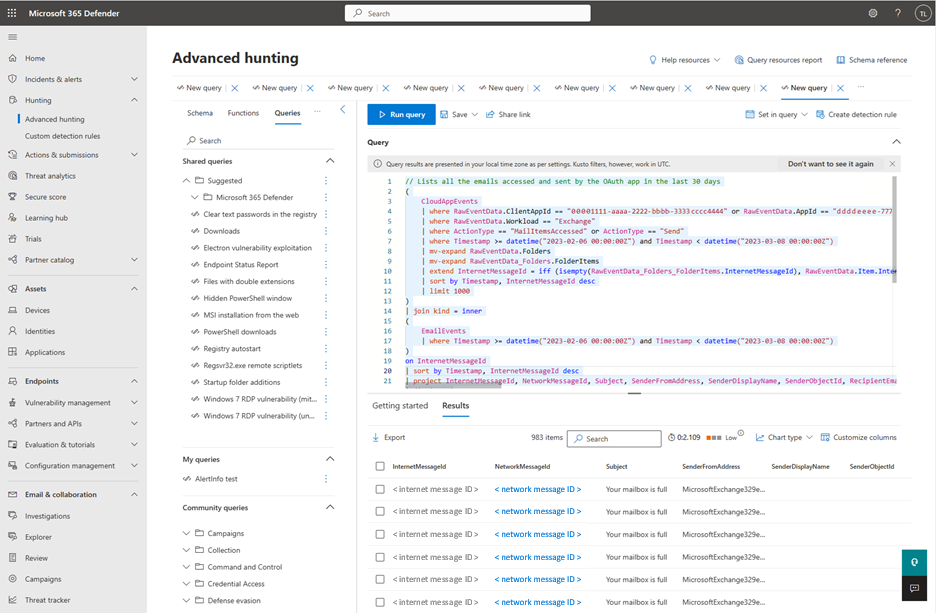

- Wybierz ikonę go-hunt obok każdego zasobu, aby wyświetlić szczegóły zasobów, do których dostęp uzyskuje aplikacja w ciągu ostatnich 30 dni. Zostanie otwarta nowa karta, która przekierowuje Cię do strony Zaawansowane wyszukiwanie zagrożeń za pomocą wstępnie wypełnionego zapytania KQL.

- Po załadowaniu strony wybierz przycisk Uruchom zapytanie , aby uruchomić zapytanie KQL i wyświetlić wyniki.

Po uruchomieniu zapytania wyniki zapytania są wyświetlane w formie tabelarycznej. Każdy wiersz w tabeli odpowiada działaniu wykonanemu przez aplikację w celu uzyskania dostępu do określonego typu zasobu. Każda kolumna w tabeli zawiera kompleksowy kontekst dotyczący samej aplikacji, zasobu, użytkownika i działania.

Na przykład po wybraniu ikony go-hunt obok zasobu Email ład aplikacji umożliwia wyświetlenie następujących informacji dotyczących wszystkich wiadomości e-mail, do których aplikacja uzyskuje dostęp w ciągu ostatnich 30 dni w obszarze Zaawansowane wyszukiwanie zagrożeń:

- Szczegóły wiadomości e-mail: InternetMessageId, NetworkMessageId, Temat, Nazwa i adres nadawcy, Adres odbiorcy, AttachmentCount i UrlCount

- Szczegóły aplikacji: OAuthApplicationId aplikacji używanej do wysyłania wiadomości e-mail lub uzyskiwania do niej dostępu

- Kontekst użytkownika: ObjectId, AccountDisplayName, IPAddress i UserAgent

- Kontekst działania aplikacji: OperationType, sygnatura czasowa działania, obciążenie

Przykład:

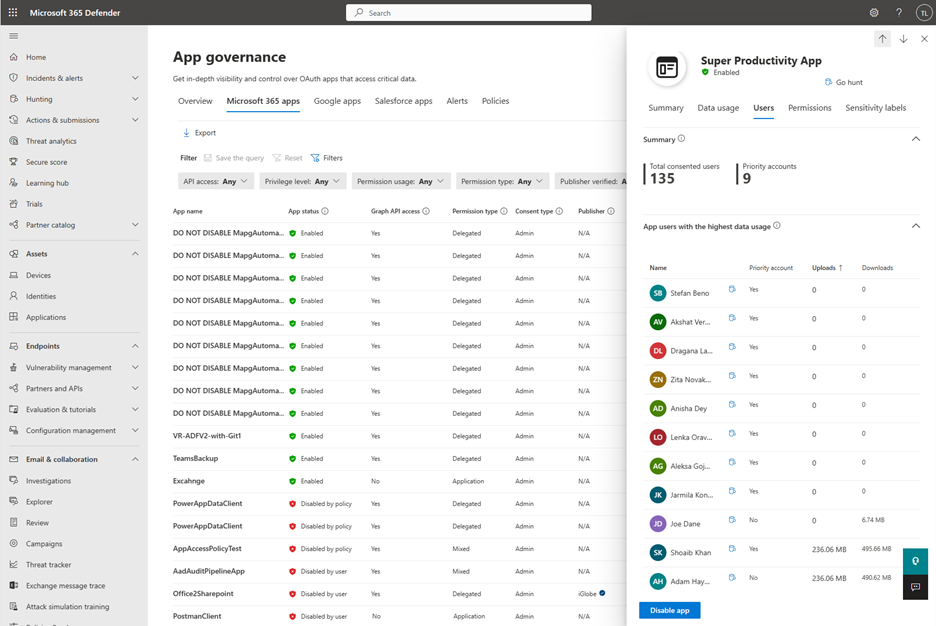

Podobnie użyj ikony wyszukiwania w ładzie aplikacji, aby uzyskać szczegółowe informacje dotyczące innych obsługiwanych zasobów, takich jak pliki, wiadomości czatu i wiadomości kanału. Użyj ikony go-hunt obok dowolnego użytkownika na karcie Użytkownicy w okienku szczegółów aplikacji, aby uzyskać szczegółowe informacje o wszystkich działaniach wykonywanych przez aplikację w kontekście określonego użytkownika.

Przykład:

Krok 4. Stosowanie zaawansowanych możliwości wyszukiwania zagrożeń

Użyj strony Zaawansowane wyszukiwanie zagrożeń , aby zmodyfikować lub dostosować zapytanie KQL w celu pobrania wyników na podstawie określonych wymagań. Możesz zapisać zapytanie dla przyszłych użytkowników lub udostępnić link innym osobom w organizacji lub wyeksportować wyniki do pliku CSV.

Aby uzyskać więcej informacji, zobacz Proaktywne wyszukiwanie zagrożeń z zaawansowanym wyszukiwaniem zagrożeń w Microsoft Defender XDR.

Znane ograniczenia

W przypadku korzystania ze strony Zaawansowane wyszukiwanie zagrożeń w celu zbadania danych z ładu aplikacji można zauważyć rozbieżności w danych. Te rozbieżności mogą być spowodowane jedną z poniższych przyczyn:

Zarządzanie aplikacjami i zaawansowane dane procesów wyszukiwania zagrożeń oddzielnie. Wszelkie problemy napotkane przez dowolne rozwiązanie podczas przetwarzania mogą powodować rozbieżności.

Przetwarzanie danych ładu aplikacji może potrwać kilka godzin dłużej. Z powodu tego opóźnienia może nie obejmować ostatnio używanych działań aplikacji dostępnych w przypadku zaawansowanego wyszukiwania zagrożeń.

Podane zaawansowane zapytania wyszukiwania zagrożeń są ustawione tak, aby pokazywać tylko 1 tys. wyników. Chociaż możesz edytować zapytanie, aby wyświetlić więcej wyników, zaawansowane wyszukiwanie zagrożeń nadal będzie miało maksymalny limit 10 tys. wyników. Ład aplikacji nie ma tego limitu.