Architektura lokalnej bramy danych

Użytkownicy w organizacji mogą uzyskiwać dostęp do danych lokalnych, do których mają już autoryzację dostępu z usług w chmurze, takich jak Power BI, Power Platform i Microsoft Fabric. Jednak zanim ci użytkownicy będą mogli połączyć usługę w chmurze z lokalnym źródłem danych, należy zainstalować i skonfigurować lokalną bramę danych.

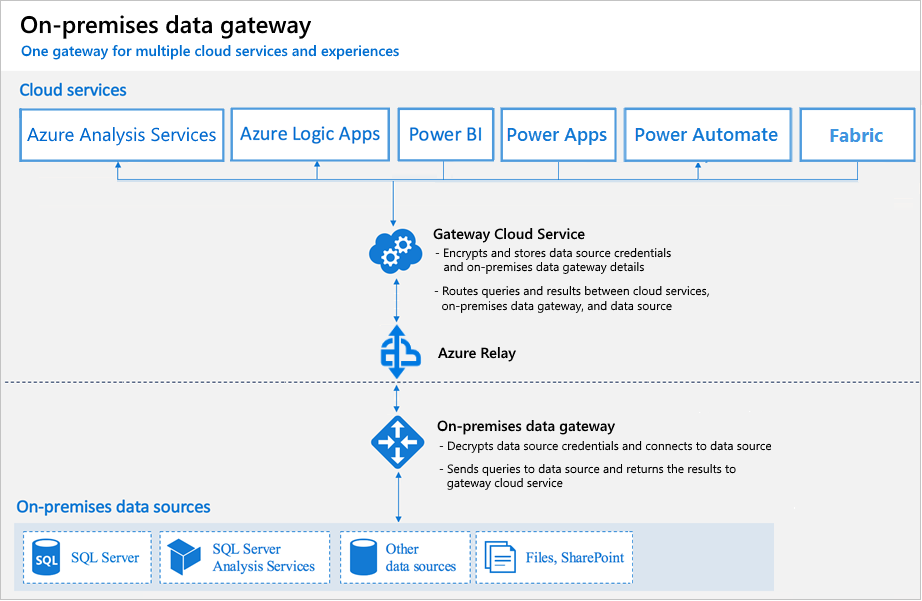

Brama ułatwia szybką i bezpieczną komunikację za kulisami. Ta komunikacja przepływa od użytkownika w chmurze do lokalnego źródła danych, a następnie z powrotem do chmury.

Administrator jest zazwyczaj tym, który instaluje i konfiguruje bramę. Te akcje mogą wymagać specjalnej wiedzy na temat lokalnych serwerów lub uprawnień administratora serwera.

Ten artykuł nie zawiera szczegółowych wskazówek dotyczących sposobu instalowania i konfigurowania bramy. Aby uzyskać te wskazówki, przejdź do tematu Instalowanie lokalnej bramy danych. Ten artykuł zawiera szczegółowe informacje na temat sposobu działania bramy.

Jak działa brama

Najpierw przyjrzyjmy się temu, co się stanie w przypadku interakcji z elementem połączonym z lokalnym źródłem danych.

Uwaga

W zależności od usługi w chmurze może być konieczne skonfigurowanie źródła danych dla bramy.

- Usługa w chmurze tworzy zapytanie i zaszyfrowane poświadczenia dla lokalnego źródła danych. Zapytanie i poświadczenia są wysyłane do kolejki bramy do przetwarzania, gdy brama okresowo sonduje usługę. Aby uzyskać więcej informacji na temat szyfrowania poświadczeń w usłudze Power BI, zobacz oficjalny dokument dotyczący zabezpieczeń usługi Power BI.

- Usługa bramy w chmurze analizuje zapytanie i wypycha żądanie do usługi Azure Relay.

- Usługa Azure Relay wysyła oczekujące żądania do bramy, gdy okresowo sonduje. Zarówno brama, jak i usługa Power BI są implementowane w celu akceptowania tylko ruchu TLS 1.2.

- Brama pobiera zapytanie, odszyfrowuje poświadczenia i nawiązuje połączenie z co najmniej jednym źródłem danych przy użyciu tych poświadczeń.

- Brama wysyła zapytanie do źródła danych, które ma zostać uruchomione.

- Wyniki są wysyłane ze źródła danych z powrotem do bramy, a następnie do usługi w chmurze. Następnie usługa używa wyników.

W kroku 6 zapytania, takie jak Power BI i Azure Analysis Services, mogą zwracać duże ilości danych. W przypadku takich zapytań dane są tymczasowo przechowywane na maszynie bramy. Ten magazyn danych będzie kontynuowany do momentu odebrania wszystkich danych ze źródła danych. Dane są następnie wysyłane z powrotem do usługi w chmurze. Ten proces jest nazywany buforowaniem. Zalecamy użycie dysku półprzewodnikowego (SSD) jako magazynu buforowania.

Uwierzytelnianie do lokalnych źródeł danych

Przechowywane poświadczenia służą do nawiązywania połączenia z bramy z lokalnymi źródłami danych. Niezależnie od użytkownika brama używa przechowywanych poświadczeń do nawiązania połączenia. Mogą jednak istnieć wyjątki uwierzytelniania, takie jak DirectQuery i LiveConnect dla usług Analysis Services w usłudze Power BI. Aby uzyskać więcej informacji na temat szyfrowania poświadczeń w usłudze Power BI, zobacz oficjalny dokument dotyczący zabezpieczeń usługi Power BI.

Konto logowania

Zaloguj się przy użyciu konta służbowego lub konta szkolnego. To konto jest twoim kontem organizacji. Jeśli zarejestrujesz się w celu uzyskania oferty usługi Office 365 i nie podasz rzeczywistego służbowego adresu e-mail, twoja nazwa konta może wyglądać następująco: nancy@contoso.onmicrosoft.com. Usługa w chmurze przechowuje Twoje konto w dzierżawie w usłudze Microsoft Entra ID. W większości przypadków główna nazwa użytkownika (UPN) konta Microsoft Entra ID jest zgodna z twoim adresem e-mail.

Zabezpieczenia ruchu sieciowego

Ruch przechodzi z bramy do usługi Azure Relay do klastra zaplecza usługi Power BI. Korzystając z usługi Express Route, możesz upewnić się, że ten ruch nie przechodzi przez publiczny Internet. Cały ruch wewnętrzny platformy Azure przechodzi przez sieć szkieletową platformy Azure.

Microsoft Entra ID

Usługi w chmurze firmy Microsoft używają identyfikatora Entra firmy Microsoft do uwierzytelniania użytkowników. Microsoft Entra ID to dzierżawa zawierająca nazwy użytkowników i grupy zabezpieczeń. Zazwyczaj adres e-mail używany do logowania jest taki sam jak nazwa UPN konta. Aby uzyskać więcej informacji na temat uwierzytelniania w usłudze Power BI, zobacz oficjalny dokument dotyczący zabezpieczeń usługi Power BI.

Jak mogę powiedzieć, jaka jest moja nazwa UPN?

Być może nie znasz swojej nazwy UPN i być administratorem domeny. Aby dowiedzieć się, jak nazwa UPN dla twojego konta, uruchom następujące polecenie ze stacji roboczej: whoami /upn.

Chociaż wynik wygląda jak adres e-mail, jest to nazwa UPN na koncie domeny lokalnej.

Synchronizowanie lokalna usługa Active Directory z identyfikatorem Entra firmy Microsoft

Chcesz, aby każde z kont lokalna usługa Active Directory było zgodne z kontem Microsoft Entra ID, ponieważ nazwa UPN dla obu kont musi być taka sama.

Usługi w chmurze wiedzą tylko o kontach w ramach identyfikatora Entra firmy Microsoft. Nie ma znaczenia, czy dodasz konto w lokalna usługa Active Directory. Jeśli konto nie istnieje w identyfikatorze Entra firmy Microsoft, nie można go użyć.

Istnieją różne sposoby dopasowywania kont lokalna usługa Active Directory za pomocą identyfikatora Microsoft Entra ID.

Ręczne dodawanie kont do identyfikatora Entra firmy Microsoft.

Utwórz konto w witrynie Azure Portal lub w Centrum administracyjne platformy Microsoft 365. Upewnij się, że nazwa konta jest zgodna z nazwą UPN konta lokalna usługa Active Directory.

Użyj narzędzia Microsoft Entra ID Connect, aby zsynchronizować konta lokalne z dzierżawą identyfikatora Entra firmy Microsoft.

Narzędzie Microsoft Entra ID Connect udostępnia opcje synchronizacji katalogów i konfiguracji uwierzytelniania. Te opcje obejmują synchronizację skrótów haseł, uwierzytelnianie przekazywane i federację. Jeśli nie jesteś administratorem dzierżawy lub administratorem domeny lokalnej, skontaktuj się z administratorem IT, aby skonfigurować program Microsoft Entra ID Connect.

Program Microsoft Entra ID Connect gwarantuje, że nazwa UPN identyfikatora Entra firmy Microsoft jest zgodna z lokalną nazwą UPN usługi Active Directory. To dopasowanie pomaga w przypadku korzystania z połączeń na żywo usług Analysis Services z usługą Power BI lub możliwościami logowania jednokrotnego.

Uwaga

Synchronizowanie kont za pomocą narzędzia Microsoft Entra ID Connect powoduje utworzenie nowych kont w ramach dzierżawy microsoft Entra ID.