Zapora aplikacji internetowej platformy Azure i usługa Azure Policy

Zapora aplikacji internetowej platformy Azure w połączeniu z usługą Azure Policy może pomóc w wymuszaniu standardów organizacyjnych i ocenie zgodności na dużą skalę dla zasobów zapory aplikacji internetowej. Usługa Azure Policy to narzędzie do zapewniania ładu, które zapewnia zagregowany widok do oceny ogólnego stanu środowiska z możliwością przechodzenia do szczegółów poszczególnych zasobów i szczegółowości poszczególnych zasad. Usługa Azure Policy pomaga również zapewnić zgodność zasobów dzięki zbiorczemu korygowaniu istniejących zasobów i automatycznemu korygowaniu nowych zasobów.

Usługa Azure Policy dla zapory aplikacji internetowej

Istnieje wiele wbudowanych definicji usługi Azure Policy do zarządzania zasobami zapory aplikacji internetowej. Podział definicji zasad i ich funkcjonalności są następujące:

Włączanie zapory aplikacji internetowej (WAF)

Zapora aplikacji internetowej platformy Azure powinna być włączona dla punktów wejścia usługi Azure Front Door: usługi Azure Front Door Services są oceniane, jeśli istnieje zapora aplikacji internetowej lub nie. Definicja zasad ma trzy efekty: Inspekcja, Odmów i Wyłącz. Inspekcja śledzi, gdy usługa Azure Front Door Service nie ma zapory aplikacji internetowej i umożliwia użytkownikom sprawdzenie, co usługa Azure Front Door Service nie jest zgodna. Odmowa uniemożliwia tworzenie dowolnej usługi Azure Front Door Service, jeśli zapora aplikacji internetowej nie jest dołączona. Wyłączone powoduje wyłączenie przypisania zasad.

Zapora aplikacji internetowej (WAF) powinna być włączona dla usługi Application Gateway: bramy aplikacji są oceniane w przypadku obecności zapory aplikacji internetowej podczas tworzenia zasobów. Definicja zasad ma trzy efekty: Inspekcja, Odmów i Wyłącz. Inspekcja śledzi, kiedy usługa Application Gateway nie ma zapory aplikacji internetowej i umożliwia użytkownikom sprawdzenie, co nie jest zgodne z usługą Application Gateway. Odmowa uniemożliwia utworzenie żadnej usługi Application Gateway, jeśli zapora aplikacji internetowej nie jest dołączona. Wyłączone powoduje wyłączenie przypisania zasad.

Wykrywanie mandatów lub tryb zapobiegania

Zapora aplikacji internetowej (WAF) powinna używać określonego trybu dla usługi Azure Front Door Service: wymusza użycie trybu wykrywania lub zapobiegania, aby być aktywne we wszystkich zasadach zapory aplikacji internetowej dla usługi Azure Front Door Service. Definicja zasad ma trzy efekty: Inspekcja, Odmów i Wyłącz. Inspekcja śledzi, gdy zapora aplikacji internetowej nie pasuje do określonego trybu. Pozycja Odmów uniemożliwia tworzenie dowolnej zapory aplikacji internetowej, jeśli nie jest w prawidłowym trybie. Wyłączone powoduje wyłączenie przypisania zasad.

Zapora aplikacji internetowej (WAF) powinna używać określonego trybu dla usługi Application Gateway: wymusza użycie trybu wykrywania lub zapobiegania, aby być aktywne we wszystkich zasadach zapory aplikacji internetowej dla usługi Application Gateway. Definicja zasad ma trzy efekty: Inspekcja, Odmów i Wyłącz. Inspekcja śledzi, gdy zapora aplikacji internetowej nie pasuje do określonego trybu. Pozycja Odmów uniemożliwia tworzenie dowolnej zapory aplikacji internetowej, jeśli nie jest w prawidłowym trybie. Wyłączone powoduje wyłączenie przypisania zasad.

Wymagaj inspekcji żądań

Usługa Azure Web Application Firewall w usłudze Azure Front Door powinna mieć włączoną inspekcję treści żądania: upewnij się, że zapory aplikacji internetowej skojarzone z usługą Azure Front Door mają włączoną inspekcję treści żądania. Ta funkcja umożliwia zaporze aplikacji internetowej sprawdzanie właściwości w treści protokołu HTTP, które mogą nie być oceniane w nagłówkach HTTP, plikach cookie lub identyfikatorze URI.

Zapora aplikacji internetowej platformy Azure w usłudze aplikacja systemu Azure Gateway powinna mieć włączoną inspekcję treści żądania: upewnij się, że zapory aplikacji internetowej skojarzone z bramami aplikacja systemu Azure mają włączoną inspekcję treści żądań. Ta funkcja umożliwia zaporze aplikacji internetowej sprawdzanie właściwości w treści protokołu HTTP, które mogą nie być oceniane w nagłówkach HTTP, plikach cookie lub identyfikatorze URI.

Wymagaj dzienników zasobów

Usługa Azure Front Door powinna mieć włączone dzienniki zasobów: nakazuje włączenie dzienników zasobów i metryk w klasycznej usłudze Azure Front Door, w tym zapory aplikacji internetowej. Definicja zasad ma dwa efekty: AuditIfNotExists i Disable. AuditIfNotExists śledzi, kiedy usługa Front Door nie ma dzienników zasobów, metryki włączone i powiadamia użytkownika, że usługa nie jest zgodna. Wyłączone powoduje wyłączenie przypisania zasad.

Usługa Azure Front Door Standard lub Premium (Plus WAF) powinna mieć włączone dzienniki zasobów: nakazuje włączenie dzienników zasobów i metryk w usłudze Azure Front Door w warstwie Standardowa i Premium, w tym zapory aplikacji internetowej. Definicja zasad ma dwa efekty: AuditIfNotExists i Disable. AuditIfNotExists śledzi, kiedy usługa Front Door nie ma dzienników zasobów, metryki włączone i powiadamia użytkownika, że usługa nie jest zgodna. Wyłączone powoduje wyłączenie przypisania zasad.

aplikacja systemu Azure Brama powinna mieć włączone dzienniki zasobów: nakazuje włączenie dzienników zasobów i metryk we wszystkich bramach aplikacji, w tym zapory aplikacji internetowej. Definicja zasad ma dwa efekty: AuditIfNotExists i Disable. AuditIfNotExists śledzi, kiedy usługa Application Gateway nie ma dzienników zasobów, metryki włączone i powiadamia użytkownika, że usługa Application Gateway nie jest zgodna. Wyłączone powoduje wyłączenie przypisania zasad.

Zalecane konfiguracje zapory aplikacji internetowej

Profile usługi Azure Front Door powinny używać warstwy Premium, która obsługuje zarządzane reguły zapory aplikacji internetowej i link prywatny: nakazuje korzystanie ze wszystkich profilów usługi Azure Front Door w warstwie Premium zamiast warstwy Standardowa. Usługa Azure Front Door Premium jest zoptymalizowana pod kątem zabezpieczeń i zapewnia dostęp do najbardziej aktualnych zestawów reguł zapory aplikacji internetowej i funkcji, takich jak ochrona botów.

Włącz regułę limitu szybkości, aby chronić przed atakami DDoS w zaporze aplikacji internetowej usługi Azure Front Door: ograniczanie szybkości może pomóc chronić aplikację przed atakami DDoS. Reguła limitu szybkości usługi Azure Web Application Firewall (WAF) dla usługi Azure Front Door pomaga chronić przed atakami DDoS, kontrolując liczbę żądań dozwolonych z określonego adresu IP klienta do aplikacji w czasie trwania limitu szybkości.

Migrowanie zapory aplikacji internetowej z konfiguracji zapory aplikacji internetowej do zasad zapory aplikacji internetowej w usłudze Application Gateway: jeśli masz konfigurację zapory aplikacji internetowej zamiast zasad zapory aplikacji internetowej, możesz przejść do nowych zasad zapory aplikacji internetowej. Zasady zapory aplikacji internetowej oferują bogatszy zestaw zaawansowanych funkcji za pośrednictwem konfiguracji zapory aplikacji internetowej, zapewniają większą skalę, lepszą wydajność i w przeciwieństwie do starszej konfiguracji zapory aplikacji internetowej zasady zapory aplikacji internetowej można definiować raz i udostępniać w wielu bramach, odbiornikach i ścieżkach adresów URL. W przyszłości najnowsze funkcje i przyszłe ulepszenia są dostępne tylko za pośrednictwem zasad zapory aplikacji internetowej.

Tworzenie usługi Azure Policy

Na stronie głównej platformy Azure wpisz Zasady na pasku wyszukiwania i wybierz ikonę Azure Policy.

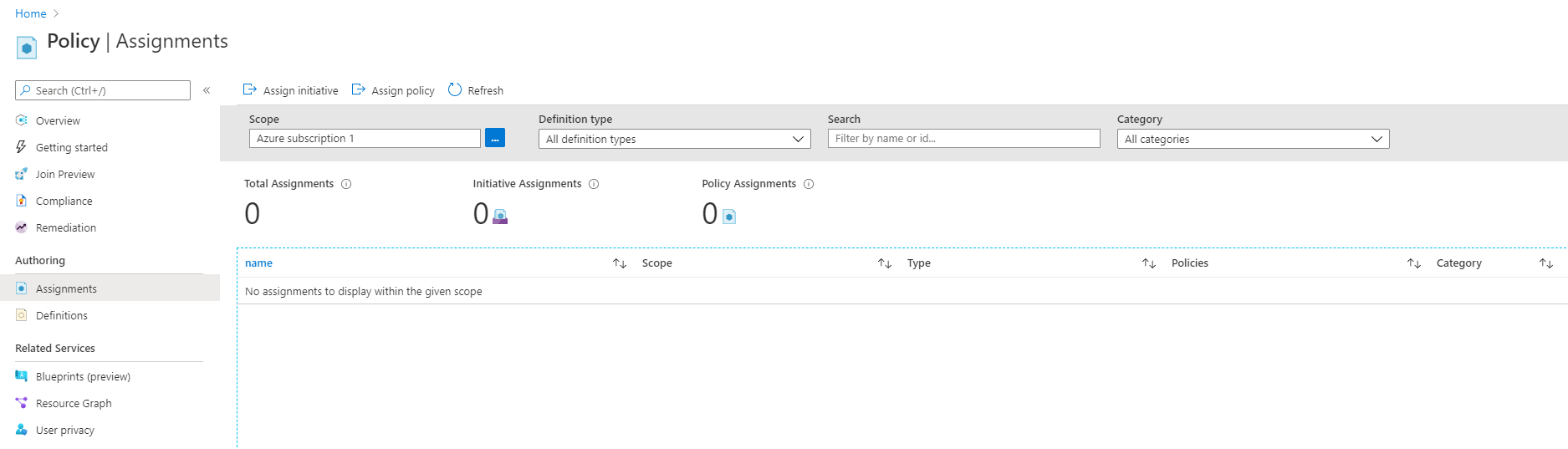

W usłudze Azure Policy w obszarze Tworzenie wybierz pozycję Przypisania.

- Na stronie Przypisania wybierz ikonę Przypisz zasady u góry.

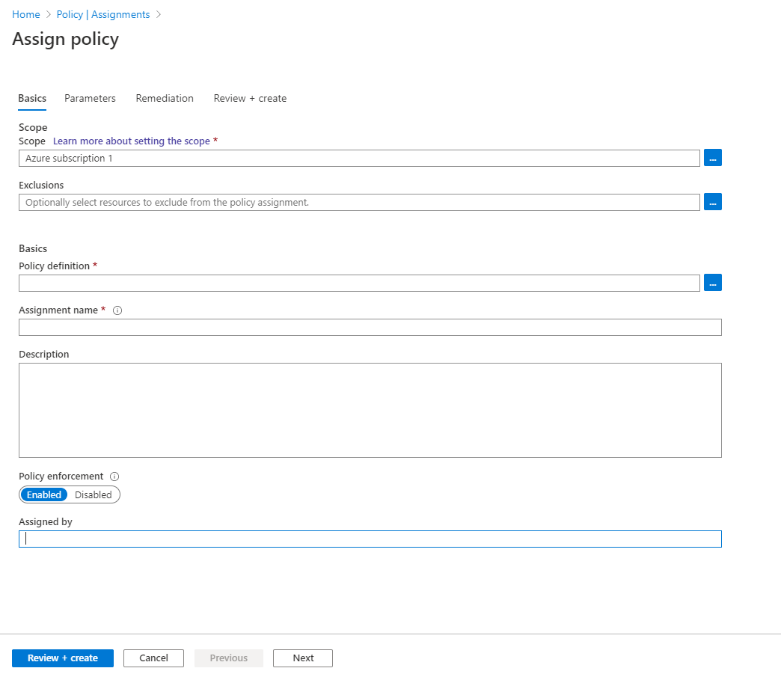

- Na karcie Podstawy przypisywania zasad zaktualizuj następujące pola:

- Zakres: wybierz, do których subskrypcji platformy Azure i grup zasobów mają zastosowanie zasady.

- Wykluczenia: wybierz wszystkie zasoby z zakresu, które mają zostać wykluczone z przypisania zasad.

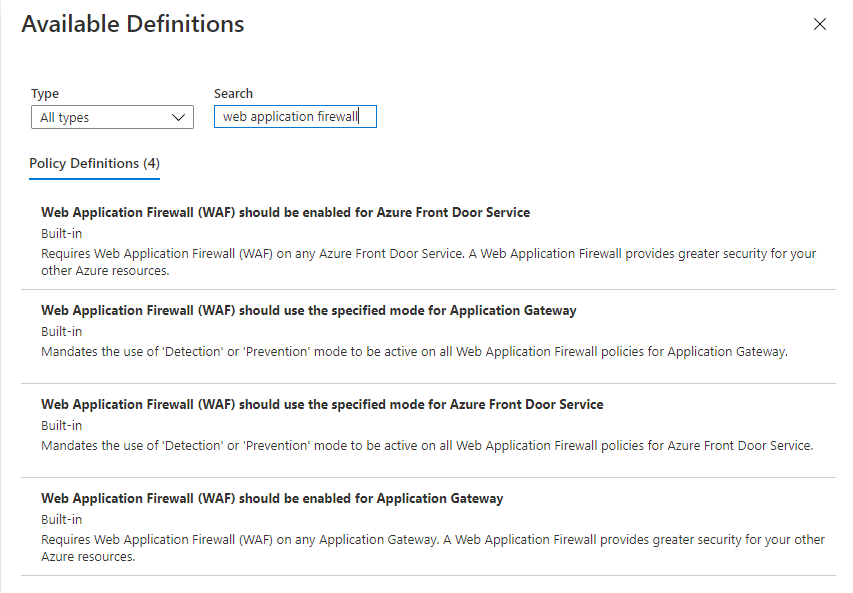

- Definicja zasad: wybierz definicję zasad, która ma być stosowana do zakresu z wykluczeniami. Wpisz "Zapora aplikacji internetowej" na pasku wyszukiwania, aby wybrać odpowiednią zaporę aplikacji internetowej Azure Policy.

Wybierz kartę Parametry i zaktualizuj parametry przypisania zasad. Aby dokładniej wyjaśnić, co robi parametr, umieść kursor na ikonie informacji obok nazwy parametru w celu uzyskania dalszych wyjaśnień.

Wybierz pozycję Przejrzyj i utwórz , aby sfinalizować przypisanie zasad. Przypisanie zasad trwa około 15 minut, aż będzie aktywne dla nowych zasobów.