Projektowanie łączności bramy o wysokiej dostępności dla połączeń między lokalizacjami i sieciami wirtualnymi

Ten artykuł pomaga zrozumieć, jak zaprojektować łączność bramy o wysokiej dostępności dla połączeń między lokalizacjami i sieciami wirtualnymi.

Informacje o nadmiarowości bramy sieci VPN

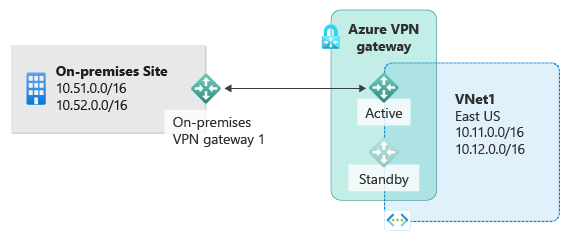

Każda brama sieci VPN platformy Azure domyślnie składa się z dwóch wystąpień w konfiguracji trybu wstrzymania aktywnego. W przypadku każdej planowanej konserwacji lub nieplanowanych zakłóceń występujących w aktywnym wystąpieniu wystąpienie rezerwowe przejmuje automatycznie (tryb failover) i wznawia połączenia sieci VPN typu lokacja-lokacja lub sieć wirtualna-sieć wirtualna. Przełączenie powoduje krótką przerwę. W przypadku planowanej konserwacji łączność powinna zostać przywrócona w ciągu od 10 do 15 sekund. W przypadku nieplanowanych problemów odzyskiwanie połączenia jest dłuższe, około 1 do 3 minut w najgorszym przypadku. W przypadku połączeń klienta sieci VPN punkt-lokacja z bramą połączenia punkt-lokacja są rozłączone, a użytkownicy muszą ponownie łączyć się z maszynami klienckimi.

Wiele lokalizacji o wysokiej dostępności

Aby zapewnić lepszą dostępność połączeń obejmujących wiele lokalizacji, dostępnych jest kilka opcji:

- Wiele lokalnych urządzeń sieci VPN

- Brama Azure VPN Gateway w konfiguracji aktywne-aktywne

- Połączenie obu tych opcji

Wiele lokalnych urządzeń sieci VPN

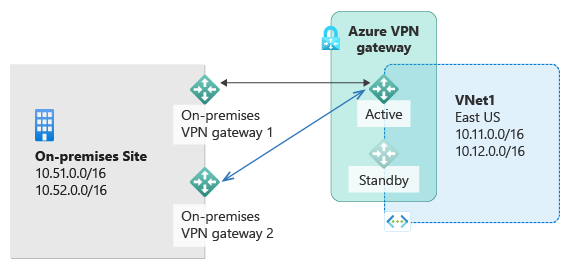

Można nawiązywać połączenie z bramą Azure VPN Gateway z sieci lokalnej przy użyciu wielu urządzeń, jak przedstawiono na poniższym diagramie:

Ta konfiguracja zapewnia wiele aktywnych tuneli z tej samej bramy Azure VPN Gateway do urządzeń lokalnych w tej samej lokalizacji. W tej konfiguracji brama sieci VPN platformy Azure jest nadal w trybie aktywnej gotowości, więc nadal będzie miało miejsce to samo zachowanie trybu failover i krótka przerwa. Jednak ta konfiguracja chroni przed awariami lub przerwami w działaniu sieci lokalnej i urządzeń sieci VPN.

Istnieją pewne wymagania i ograniczenia:

- Należy utworzyć wiele połączeń typu lokacja-lokacja sieci VPN z urządzeń sieci VPN do platformy Azure. Po połączeniu wielu urządzeń sieci VPN z tej samej sieci lokalnej z platformą Azure utwórz jedną bramę sieci lokalnej dla każdego urządzenia sieci VPN i jedno połączenie z bramy sieci VPN platformy Azure do każdej bramy sieci lokalnej.

- Bramy sieci lokalnej odpowiadające urządzeniom sieci VPN muszą mieć unikatowe publiczne adresy IP we właściwości „GatewayIpAddress”.

- Ta konfiguracja wymaga użycia protokołu BGP. Każda brama sieci lokalnej reprezentującą urządzenie sieci VPN musi mieć unikatowy adres IP elementu równorzędnego protokołu BGP określony we właściwości „BgpPeerIpAddress”.

- Użyj protokołu BGP, aby anonsować te same prefiksy tych samych prefiksów sieci lokalnej do bramy sieci VPN platformy Azure. Ruch jest przekazywany przez te tunele jednocześnie.

- Należy użyć routingu wielościeżkowego równego kosztu (ECMP).

- Każde połączenie jest liczone w odniesieniu do maksymalnej liczby tuneli dla bramy sieci VPN platformy Azure. Zobacz stronę ustawień usługi VPN Gateway, aby uzyskać najnowsze informacje o tunelach, połączeniach i przepływności.

Bramy sieci VPN aktywne-aktywne

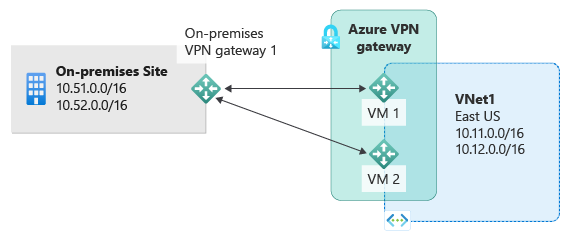

Bramę sieci VPN platformy Azure można utworzyć w konfiguracji trybu aktywne-aktywne. W trybie aktywny-aktywny oba wystąpienia maszyn wirtualnych bramy ustanawiają tunele sieci VPN typu lokacja-lokacja na lokalnym urządzeniu sieci VPN, jak pokazano na poniższym diagramie:

W tej konfiguracji każde wystąpienie bramy platformy Azure ma unikatowy publiczny adres IP, a każde z nich ustanawia tunel vpn IPsec/IKE S2S do lokalnego urządzenia sieci VPN określonego w bramie sieci lokalnej i połączeniu. Oba tunele sieci VPN są rzeczywiście częścią tego samego połączenia. Nadal musisz skonfigurować lokalne urządzenie sieci VPN do akceptowania lub ustanawiania dwóch tuneli sieci VPN typu lokacja-lokacja do tych dwóch publicznych adresów IP bramy sieci VPN platformy Azure.

Ponieważ wystąpienia bramy platformy Azure są w konfiguracji aktywne-aktywne, ruch z sieci wirtualnej platformy Azure do sieci lokalnej jest kierowany przez oba tunele jednocześnie, nawet jeśli lokalne urządzenie sieci VPN może sprzyjać jednemu tunelowi. W przypadku pojedynczego przepływu TCP lub UDP platforma Azure próbuje użyć tego samego tunelu podczas wysyłania pakietów do sieci lokalnej. Jednak sieć lokalna może używać innego tunelu do wysyłania pakietów na platformę Azure.

Gdy planowana konserwacja lub nieplanowane zdarzenie wystąpi w jednym wystąpieniu bramy, tunel IPsec z tego wystąpienia do lokalnego urządzenia sieci VPN zostanie odłączony. Odpowiednie trasy na urządzeniach sieci VPN należy usunąć lub wycofać automatycznie, aby ruch był przełączany do innego aktywnego tunelu IPsec. Po stronie platformy Azure przełączenie odbywa się automatycznie z wystąpienia, którego dotyczy problem, do aktywnego wystąpienia.

Podwójna nadmiarowość: bramy sieci VPN w konfiguracji aktywne-aktywne dla platformy Azure i sieci lokalnych

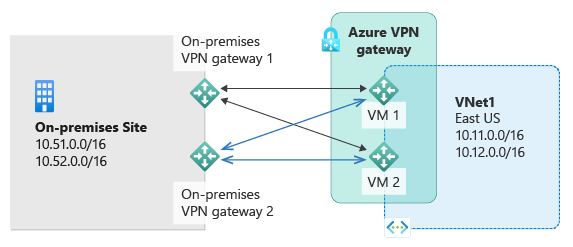

Najbardziej niezawodną opcją jest połączenie bram active-active-active zarówno w sieci, jak i na platformie Azure, jak pokazano na poniższym diagramie.

W tej konfiguracji skonfigurujesz bramę sieci VPN platformy Azure w konfiguracji aktywne-aktywne. Utworzysz dwie bramy sieci lokalnej i dwa połączenia dla dwóch lokalnych urządzeń sieci VPN. Wynikiem jest pełna siatka łączności składająca się z 4 tuneli IPsec między siecią wirtualną Azure i siecią lokalną.

Wszystkie bramy i tunele są aktywne po stronie platformy Azure, więc ruch jest rozłożony między wszystkie 4 tunele jednocześnie, chociaż każdy przepływ TCP lub UDP jest zgodny z tym samym tunelem lub ścieżką po stronie platformy Azure. Rozłożenie ruchu może spowodować nieco lepszą przepływność w tunelach IPsec. Jednak głównym celem tej konfiguracji jest wysoka dostępność. Ze względu na statystyczny charakter rozprzestrzeniania się ruchu trudno jest podać pomiar sposobu, w jaki różne warunki ruchu aplikacji mogą mieć wpływ na zagregowaną przepływność.

Ta topologia wymaga dwóch bram sieci lokalnej i dwóch połączeń do obsługi pary lokalnych urządzeń sieci VPN, a protokół BGP jest wymagany, aby umożliwić równoczesną łączność z dwiema połączeniami z tą samą siecią lokalną. Te wymagania są takie same jak scenariusz wiele lokalnych urządzeń sieci VPN.

Sieć wirtualna o wysokiej dostępności

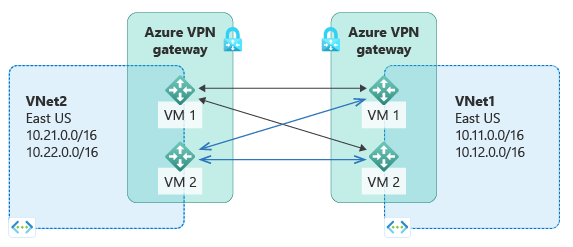

Tę samą konfigurację typu aktywne-aktywne można również zastosować w przypadku połączeń między sieciami wirtualnymi platformy Azure. Dla każdej sieci wirtualnej można utworzyć bramy sieci VPN aktywne-aktywne, a następnie połączyć je ze sobą w celu utworzenia tej samej pełnej siatki łączności 4 tuneli między dwiema sieciami wirtualnymi. Przedstawiono to na poniższym diagramie:

Ten typ konfiguracji gwarantuje, że zawsze istnieje para tuneli między dwiema sieciami wirtualnymi dla wszelkich zdarzeń planowanej konserwacji, zapewniając jeszcze lepszą dostępność. Mimo że ta sama topologia łączności obejmującej wiele lokalizacji wymaga dwóch połączeń, topologia sieć wirtualna-sieć wirtualna w tym przykładzie wymaga tylko jednego połączenia dla każdej bramy. Protokół BGP jest opcjonalny, chyba że jest wymagany routing tranzytowy przez połączenie między sieciami wirtualnymi.

Następne kroki

Skonfiguruj bramę sieci VPN active-active przy użyciu witryny Azure Portal lub programu PowerShell.