Scenariusz: Azure Firewall — niestandardowe

Podczas pracy z routingiem koncentratora wirtualnego usługi Virtual WAN istnieje wiele dostępnych scenariuszy. W tym scenariuszu celem jest kierowanie ruchu między sieciami wirtualnymi bezpośrednio, ale użyj usługi Azure Firewall dla przepływów ruchu między sieciami wirtualnymi/oddziałami i ruchami między sieciami wirtualnymi.

Projektowanie

Aby ustalić, ile tabel tras będzie potrzebnych, można utworzyć macierz łączności, w której każda komórka reprezentuje, czy źródło (wiersz) może komunikować się z miejscem docelowym (kolumną). Macierz łączności w tym scenariuszu jest banalna, ale zachowaj spójność z innymi scenariuszami, nadal możemy ją przyjrzeć.

Macierz łączności

| Źródło | Do: | Sieci wirtualne | Oddziałów | Internet |

|---|---|---|---|---|

| Sieci wirtualne | → | Direct | AzFW | AzFW |

| Oddziałów | → | AzFW | Bezpośredni | Bezpośredni |

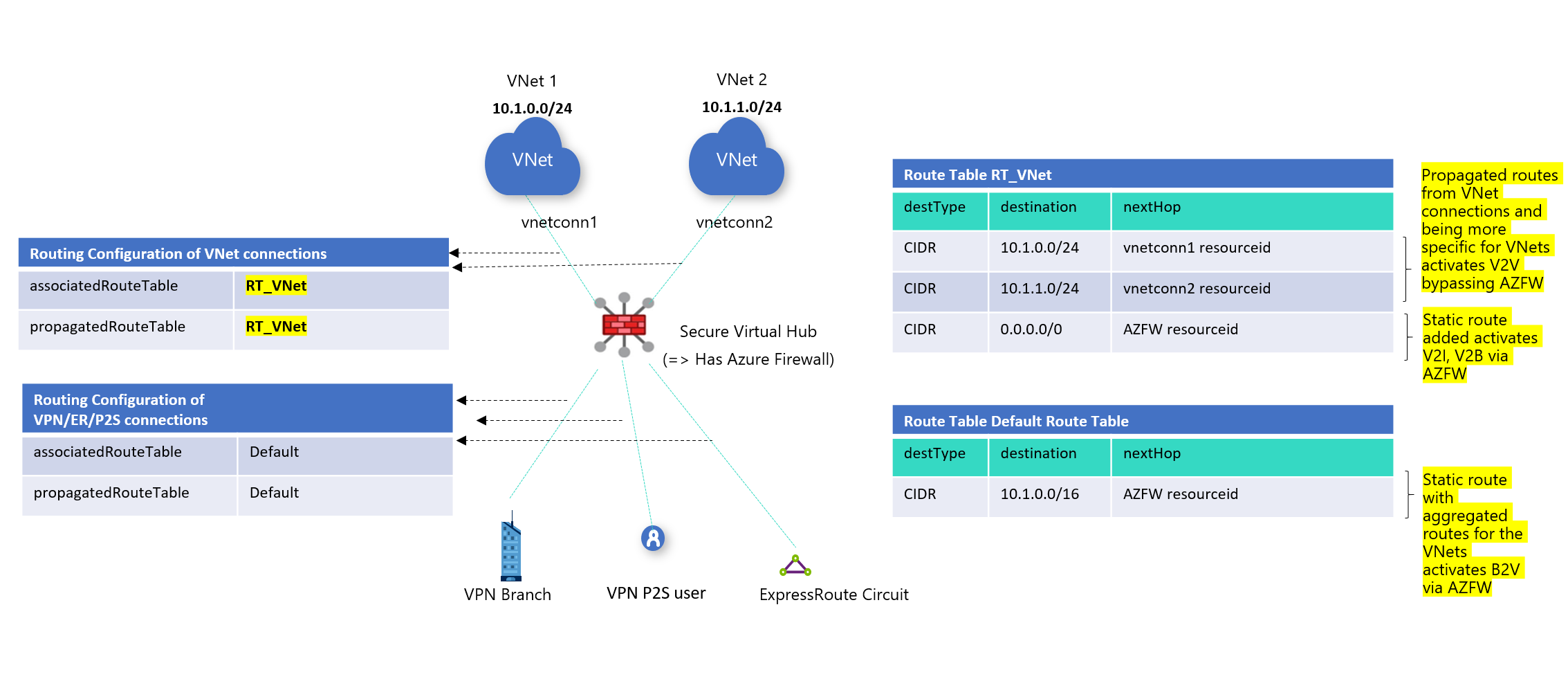

W poprzedniej tabeli "Direct" reprezentuje bezpośrednią łączność między dwoma połączeniami bez przechodzenia ruchu przez usługę Azure Firewall w wirtualnej sieci WAN i "AzFW" wskazuje, że przepływ przejdzie przez usługę Azure Firewall. Ponieważ w macierzy istnieją dwa odrębne wzorce łączności, potrzebne będą dwie tabele tras, które zostaną skonfigurowane w następujący sposób:

- Sieci wirtualne:

- Skojarzona tabela tras: RT_VNet

- Propagowanie do tabel tras: RT_VNet

- Oddziałów:

- Skojarzona tabela tras: domyślna

- Propagacja do tabel tras: ustawienie domyślne

Uwaga

W każdym regionie można utworzyć oddzielne wystąpienie usługi Virtual WAN z jednym bezpiecznym koncentratorem wirtualnym, a następnie połączyć każdą usługę Virtual WAN ze sobą za pośrednictwem sieci VPN typu lokacja-lokacja.

Aby uzyskać informacje na temat routingu koncentratora wirtualnego, zobacz About virtual hub routing (Informacje o routingu koncentratora wirtualnego).

Przepływ pracy

W tym scenariuszu chcesz kierować ruch przez usługę Azure Firewall dla ruchu między sieciami wirtualnymi, między sieciami wirtualnymi lub ruchu między sieciami wirtualnymi, ale chcesz przejść bezpośrednio do ruchu między sieciami wirtualnymi. Jeśli używasz usługi Azure Firewall Manager, ustawienia trasy są automatycznie wypełniane w domyślnej tabeli tras. Ruch prywatny dotyczy sieci wirtualnych i gałęzi, ruch internetowy dotyczy 0.0.0.0/0.

Połączenia sieci VPN, usługi ExpressRoute i sieci VPN użytkownika są łącznie nazywane gałęziami i kojarzą się z tą samą tabelą tras (domyślna). Wszystkie połączenia sieci VPN, usługi ExpressRoute i sieci VPN użytkownika propagują trasy do tego samego zestawu tabel tras. Aby skonfigurować ten scenariusz, należy wziąć pod uwagę następujące czynności:

Utwórz niestandardową tabelę tras RT_VNet.

Utwórz trasę, aby aktywować sieć wirtualną do Internetu i sieć wirtualną do gałęzi: 0.0.0.0/0 z następnym przeskokiem wskazującym usługę Azure Firewall. W sekcji Propagacja upewnij się, że wybrano sieci wirtualne, które zapewniłyby bardziej szczegółowe trasy, umożliwiając w ten sposób bezpośredni przepływ ruchu między sieciami wirtualnymi.

- W obszarze Skojarzenie: wybierz sieci wirtualne, które będą oznaczać, że sieci wirtualne będą docierać do miejsca docelowego zgodnie z trasami tej tabeli tras.

- W obszarze Propagacja: wybierz sieci wirtualne, które będą oznaczać, że sieci wirtualne będą propagowane do tej tabeli tras; innymi słowy, bardziej szczegółowe trasy będą propagowane do tej tabeli tras, zapewniając tym samym bezpośredni przepływ ruchu między siecią wirtualną a siecią wirtualną.

Dodaj zagregowaną trasę statyczną dla sieci wirtualnych do tabeli Trasa domyślna, aby aktywować przepływ branch-to-VNet za pośrednictwem usługi Azure Firewall.

- Pamiętaj, że gałęzie są skojarzone i propagowane do domyślnej tabeli tras.

- Gałęzie nie są propagowane do tabeli tras RT_VNet. Zapewnia to przepływ ruchu między sieciami wirtualnymi za pośrednictwem usługi Azure Firewall.

Spowoduje to zmianę konfiguracji routingu, jak pokazano na rysunku 1.

Rysunek 1

Następne kroki

- Aby uzyskać więcej informacji na temat usługi Virtual WAN, zobacz często zadawane pytania.

- Aby uzyskać więcej informacji na temat routingu koncentratora wirtualnego, zobacz About virtual hub routing (Informacje o routingu koncentratora wirtualnego).

- Aby uzyskać więcej informacji na temat konfigurowania routingu koncentratora wirtualnego, zobacz Jak skonfigurować routing koncentratora wirtualnego.