Architektury dla aplikacji Oracle z usługą Azure Virtual Machines z bazą danych w usłudze OCI

Dotyczy: ✔️ maszyny wirtualne z systemem Linux

Firma Microsoft i Oracle współpracują ze sobą, aby umożliwić klientom wdrażanie aplikacji Oracle, takich jak Oracle E-Business Suite, JD Edwards EnterpriseOne i PeopleSoft w chmurze. Wraz z wprowadzeniem wzajemnego połączenia sieci prywatnej między platformą Microsoft Azure i infrastrukturą Oracle Cloud Infrastructure (OCI) aplikacje Oracle można wdrażać na platformie Azure przy użyciu baz danych zaplecza na platformie Azure lub OCI. Aplikacje Oracle można również zintegrować z usługą Microsoft Entra ID, umożliwiając skonfigurowanie logowania jednokrotnego, aby użytkownicy mogli logować się do aplikacji Oracle przy użyciu poświadczeń firmy Microsoft Entra.

OCI oferuje wiele opcji bazy danych Oracle dla aplikacji Oracle, w tym DBaaS, Exadata Cloud Service, Oracle RAC i Infrastructure-as-a-Service (IaaS). Obecnie autonomiczna baza danych nie jest obsługiwaną bazą danych dla aplikacji Oracle.

Istnieje wiele opcji wdrażania aplikacji Oracle na platformie Azure, w tym w sposób wysoce dostępny i bezpieczny. Platforma Azure oferuje również obrazy maszyn wirtualnych bazy danych Oracle, które można wdrożyć, jeśli zdecydujesz się uruchamiać aplikacje Oracle w całości na platformie Azure.

W poniższych sekcjach opisano zalecenia dotyczące architektury zarówno firmy Microsoft, jak i Oracle w celu wdrożenia pakietu Oracle E-Business Suite, JD Edwards EnterpriseOne i PeopleSoft w konfiguracji między chmurami lub całkowicie na platformie Azure. Firma Microsoft i Oracle przetestowały te aplikacje i potwierdziły, że wydajność spełnia standardy określone przez firmę Oracle dla tych aplikacji.

Zagadnienia dotyczące architektury

Aplikacje Oracle składają się z wielu usług, które mogą być hostowane na tej samej lub wielu maszynach wirtualnych na platformie Azure i opcjonalnie w usłudze OCI.

Wystąpienia aplikacji można skonfigurować przy użyciu prywatnych lub publicznych punktów końcowych. Firma Microsoft i Oracle zalecają skonfigurowanie maszyny wirtualnej hosta bastionu z publicznym adresem IP w oddzielnej podsieci na potrzeby zarządzania aplikacją. Następnie przypisz tylko prywatne adresy IP do innych maszyn, w tym warstwę bazy danych.

Podczas konfigurowania aplikacji w architekturze między chmurami należy zaplanować zapewnienie, że przestrzeń adresowa IP w sieci wirtualnej platformy Azure nie nakłada się na prywatną przestrzeń adresową IP w sieci wirtualnej OCI.

Aby zapewnić dodatkowe zabezpieczenia, skonfiguruj sieciowe grupy zabezpieczeń na poziomie podsieci, aby zapewnić, że dozwolony jest tylko ruch na określonych portach i adresach IP. Na przykład maszyny w warstwie środkowej powinny odbierać ruch tylko z sieci wirtualnej. Żaden ruch zewnętrzny nie powinien bezpośrednio docierać do maszyn warstwy środkowej.

W celu zapewnienia wysokiej dostępności można skonfigurować nadmiarowe wystąpienia różnych serwerów w tym samym zestawie dostępności lub różnych strefach dostępności. Strefy dostępności umożliwiają osiągnięcie umowy SLA czasu pracy na 99,99%, a zestawy dostępności umożliwiają osiągnięcie umowy SLA w czasie pracy na 99,95% w regionie. Przykładowe architektury pokazane w tym artykule są wdrażane w dwóch strefach dostępności.

Podczas wdrażania aplikacji przy użyciu połączenia między chmurami można nadal używać istniejącego obwodu usługi ExpressRoute w celu połączenia środowiska platformy Azure z siecią lokalną. Potrzebujesz jednak oddzielnego obwodu usługi ExpressRoute dla połączenia między siecią OCI niż połączenie z siecią lokalną.

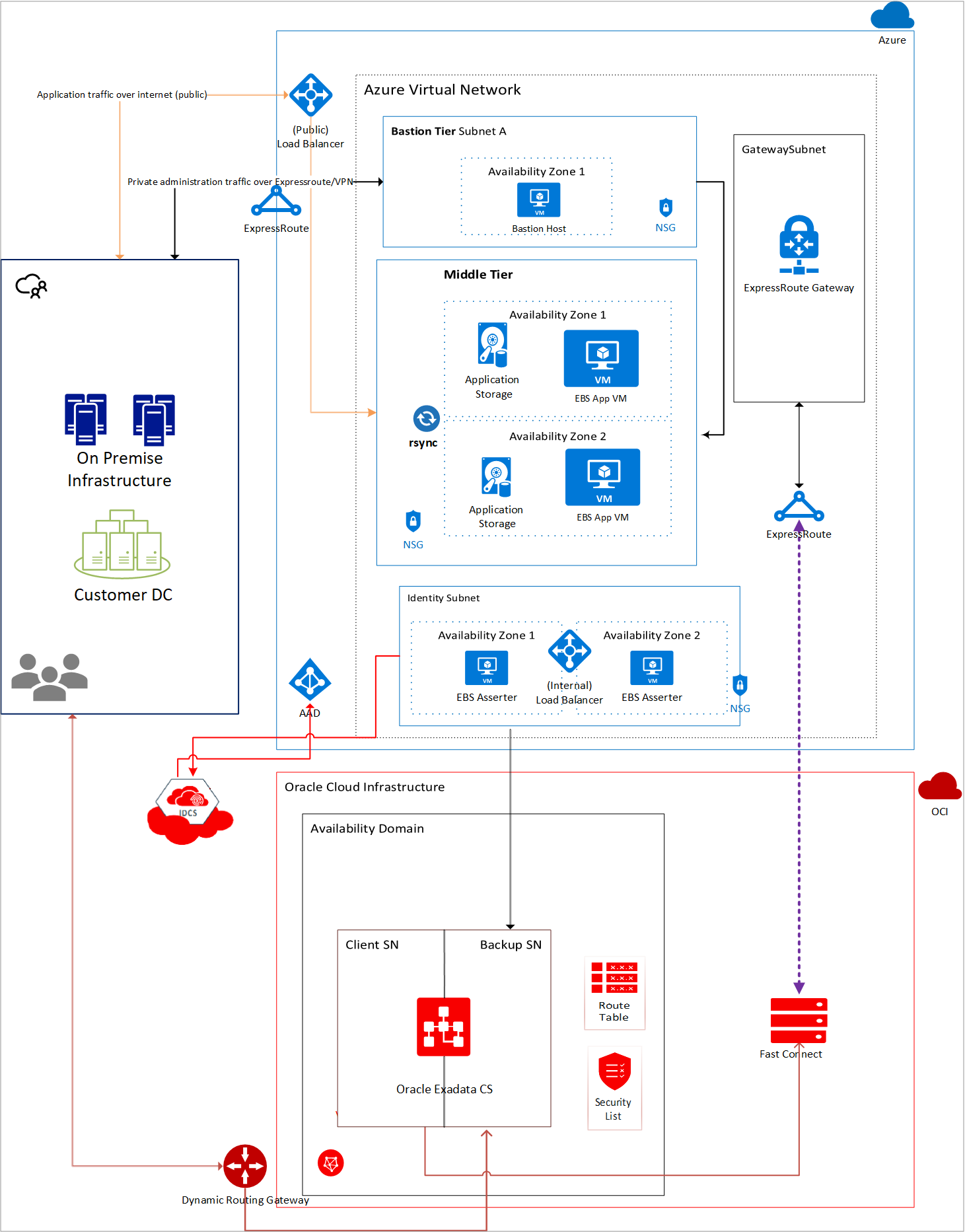

E-Business Suite

Oracle E-Business Suite (EBS) to pakiet aplikacji, w tym zarządzanie łańcuchem dostaw (SCM) i zarządzanie relacjami z klientami (CRM). Aby skorzystać z portfolio zarządzanych baz danych firmy OCI, można wdrożyć usługę EBS przy użyciu połączenia między chmurami między platformami Microsoft Azure i OCI. W tej konfiguracji warstwy prezentacji i aplikacji działają na platformie Azure i w warstwie bazy danych w usłudze OCI, jak pokazano na poniższym diagramie architektury (Rysunek 1).

Rysunek 1. Architektura między chmurami pakietu E-Business Suite

W tej architekturze sieć wirtualna na platformie Azure jest połączona z siecią chmury wirtualnej w usłudze OCI przy użyciu połączenia między chmurami. Warstwa aplikacji jest skonfigurowana na platformie Azure, natomiast baza danych jest skonfigurowana w usłudze OCI. Zaleca się wdrożenie każdego składnika we własnej podsieci z sieciowymi grupami zabezpieczeń, aby zezwolić na ruch tylko z określonych podsieci na określonych portach.

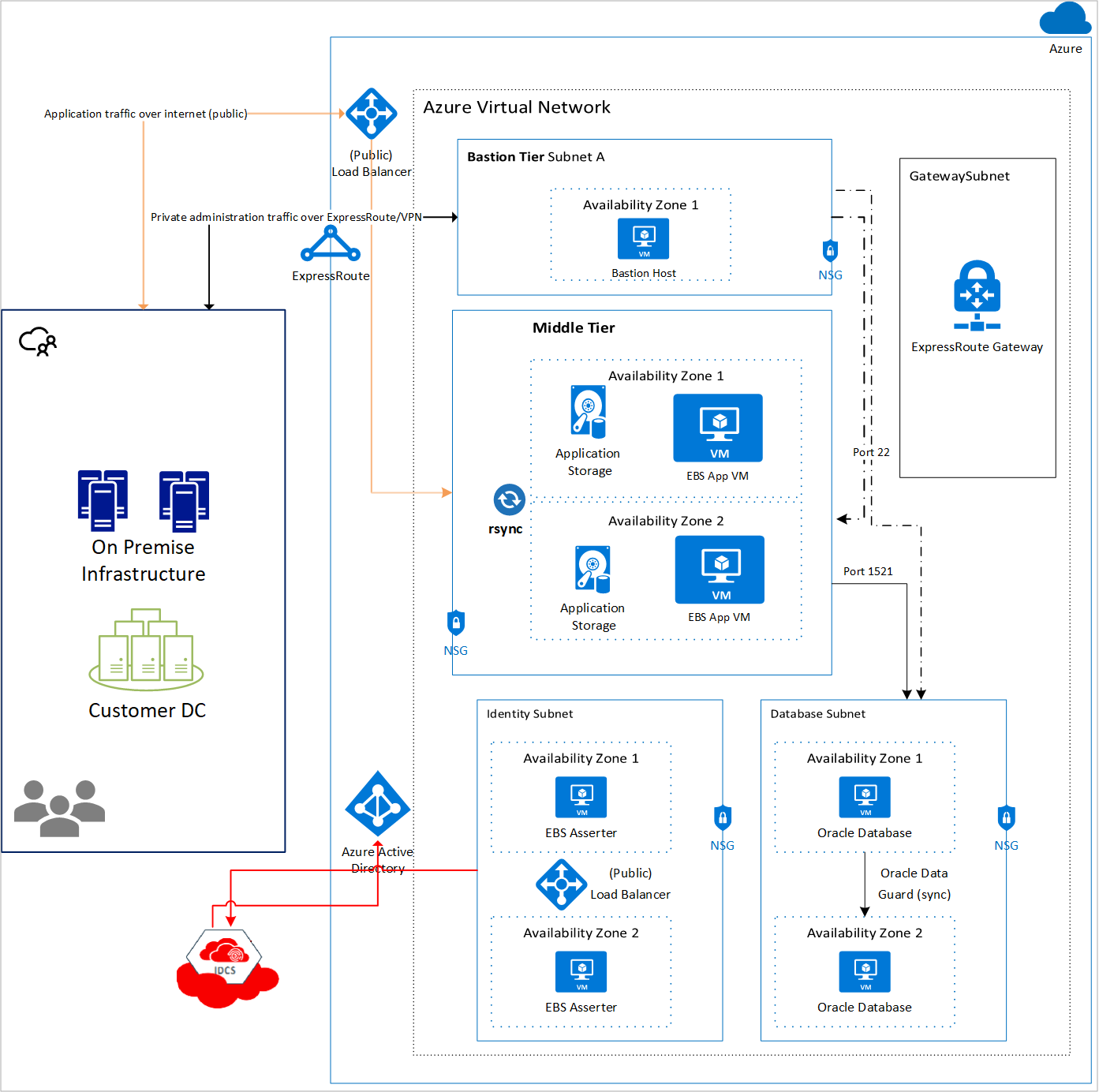

Architekturę można dostosować do wdrożenia wyłącznie na platformie Azure z bazami danych Oracle o wysokiej dostępności skonfigurowanymi przy użyciu funkcji Oracle Data Guard w dwóch strefach dostępności w regionie. Na poniższym diagramie (Rysunek 2) przedstawiono przykład tego wzorca architektury:

Rysunek 2. Architektura tylko platformy Azure pakietu E-Business Suite

W poniższych sekcjach opisano różne składniki na wysokim poziomie.

Warstwa bastionu

Host bastionu jest opcjonalnym składnikiem, którego można użyć jako serwera przesiadkowego w celu uzyskania dostępu do wystąpień aplikacji i bazy danych. Maszyna wirtualna hosta bastionu może mieć przypisany publiczny adres IP, chociaż zaleca się skonfigurowanie połączenia usługi ExpressRoute lub sieci VPN typu lokacja-lokacja z siecią lokalną w celu zapewnienia bezpiecznego dostępu. Ponadto dla ruchu przychodzącego powinny być otwierane tylko protokoły SSH (port 22, Linux) lub RDP (port 3389, Windows Server). Aby uzyskać wysoką dostępność, wdróż hosta bastionu w dwóch strefach dostępności lub w jednym zestawie dostępności.

Możesz również włączyć przekazywanie agenta SSH na maszynach wirtualnych, co umożliwia dostęp do innych maszyn wirtualnych w sieci wirtualnej przez przekazanie poświadczeń z hosta bastionu. Możesz też użyć tunelowania SSH, aby uzyskać dostęp do innych wystąpień.

Oto przykład przekazywania agenta:

ssh -A -t user@BASTION_SERVER_IP ssh -A root@TARGET_SERVER_IP`

To polecenie łączy się z bastionem, a następnie natychmiast uruchamia ssh się ponownie, aby uzyskać terminal w wystąpieniu docelowym. Może być konieczne określenie użytkownika innego niż root w wystąpieniu docelowym, jeśli klaster jest skonfigurowany inaczej. -A Argument przekazuje połączenie agenta, aby klucz prywatny na maszynie lokalnej był używany automatycznie. Należy pamiętać, że przekazywanie agenta jest łańcuchem, więc drugie ssh polecenie zawiera -A również tak, aby wszystkie kolejne połączenia SSH inicjowane z wystąpienia docelowego używały również lokalnego klucza prywatnego.

Warstwa aplikacji (środkowa)

Warstwa aplikacji jest izolowana we własnej podsieci. Istnieje wiele maszyn wirtualnych skonfigurowanych pod kątem odporności na uszkodzenia i łatwego zarządzania poprawkami. Te maszyny wirtualne mogą być objęte magazynem udostępnionym oferowanym przez usługi Azure NetApp Files i Dyski SSD w warstwie Ultra. Ta konfiguracja umożliwia łatwiejsze wdrażanie poprawek bez przestojów. Maszyny w warstwie aplikacji powinny być frontowane przez publiczny moduł równoważenia obciążenia, więc żądania do warstwy aplikacji EBS są przetwarzane nawet wtedy, gdy jedna maszyna w warstwie jest w trybie offline z powodu błędu.

Moduł równoważenia obciążenia

Moduł równoważenia obciążenia platformy Azure umożliwia dystrybucję ruchu między wieloma wystąpieniami obciążenia w celu zapewnienia wysokiej dostępności. W takim przypadku jest skonfigurowany publiczny moduł równoważenia obciążenia, ponieważ użytkownicy mogą uzyskiwać dostęp do aplikacji EBS za pośrednictwem internetu. Moduł równoważenia obciążenia dystrybuuje obciążenie do obu maszyn w warstwie środkowej. Aby zapewnić dodatkowe zabezpieczenia, zezwól na ruch tylko od użytkowników, którzy uzyskują dostęp do systemu z sieci firmowej przy użyciu sieci VPN typu lokacja-lokacja lub usługi ExpressRoute i sieciowych grup zabezpieczeń.

Warstwa bazy danych

Ta warstwa hostuje bazę danych Oracle i jest oddzielona od własnej podsieci. Zaleca się dodanie sieciowych grup zabezpieczeń, które zezwalają tylko na ruch z warstwy aplikacji do warstwy bazy danych na porcie bazy danych specyficznym dla oracle 1521.

Firma Microsoft i Oracle zalecają konfigurację wysokiej dostępności. Wysoką dostępność na platformie Azure można osiągnąć, konfigurując dwie bazy danych Oracle w dwóch strefach dostępności za pomocą funkcji Oracle Data Guard lub korzystając z usługi Oracle Database Exadata Cloud Service w usłudze OCI. W przypadku korzystania z usługi Oracle Database Exadata w chmurze baza danych jest wdrażana w dwóch podsieciach. Bazę danych Oracle Database można również skonfigurować na maszynach wirtualnych w usłudze OCI w dwóch domenach dostępności za pomocą funkcji Oracle Data Guard.

Warstwa tożsamości

Warstwa tożsamości zawiera maszynę wirtualną aseratora EBS. Usługa EBS Asserter umożliwia synchronizowanie tożsamości z usług Oracle Identity Cloud Service (IDCS) i Microsoft Entra ID. Usługa EBS Asserter jest wymagana, ponieważ usługa EBS nie obsługuje protokołów logowania jednokrotnego, takich jak SAML 2.0 lub OpenID Connect. Aserer EBS używa tokenu połączenia OpenID (wygenerowanego przez idCS), weryfikuje go, a następnie tworzy sesję dla użytkownika w systemie EBS.

Chociaż ta architektura pokazuje integrację z usługą IDCS, ujednolicony dostęp i logowanie jednokrotne firmy Microsoft Entra można również włączyć za pomocą programu Oracle Access Manager z usługą Oracle Internet Directory lub Oracle Unified Directory. Aby uzyskać więcej informacji, zobacz oficjalny dokument dotyczący wdrażania systemu Oracle EBS z integracją z usługą IDCS lub wdrażaniem systemu Oracle EBS z integracją systemu OAM.

W celu zapewnienia wysokiej dostępności zaleca się wdrożenie nadmiarowych serwerów aseratora EBS w wielu strefach dostępności z modułem równoważenia obciążenia przed nim.

Po skonfigurowaniu infrastruktury pakiet E-Business Suite można zainstalować, postępując zgodnie z przewodnikiem instalacji dostarczonym przez firmę Oracle.

JD Edwards EnterpriseOne

JD Edwards EnterpriseOne firmy Oracle to zintegrowany pakiet aplikacji kompleksowego oprogramowania do planowania zasobów przedsiębiorstwa. Jest to wielowarstwowa aplikacja, którą można skonfigurować za pomocą zaplecza bazy danych Oracle lub SQL Server. W tej sekcji omówiono szczegółowe informacje na temat wdrażania rozwiązania JD Edwards EnterpriseOne z zapleczem bazy danych Oracle w usłudze OCI lub na platformie Azure.

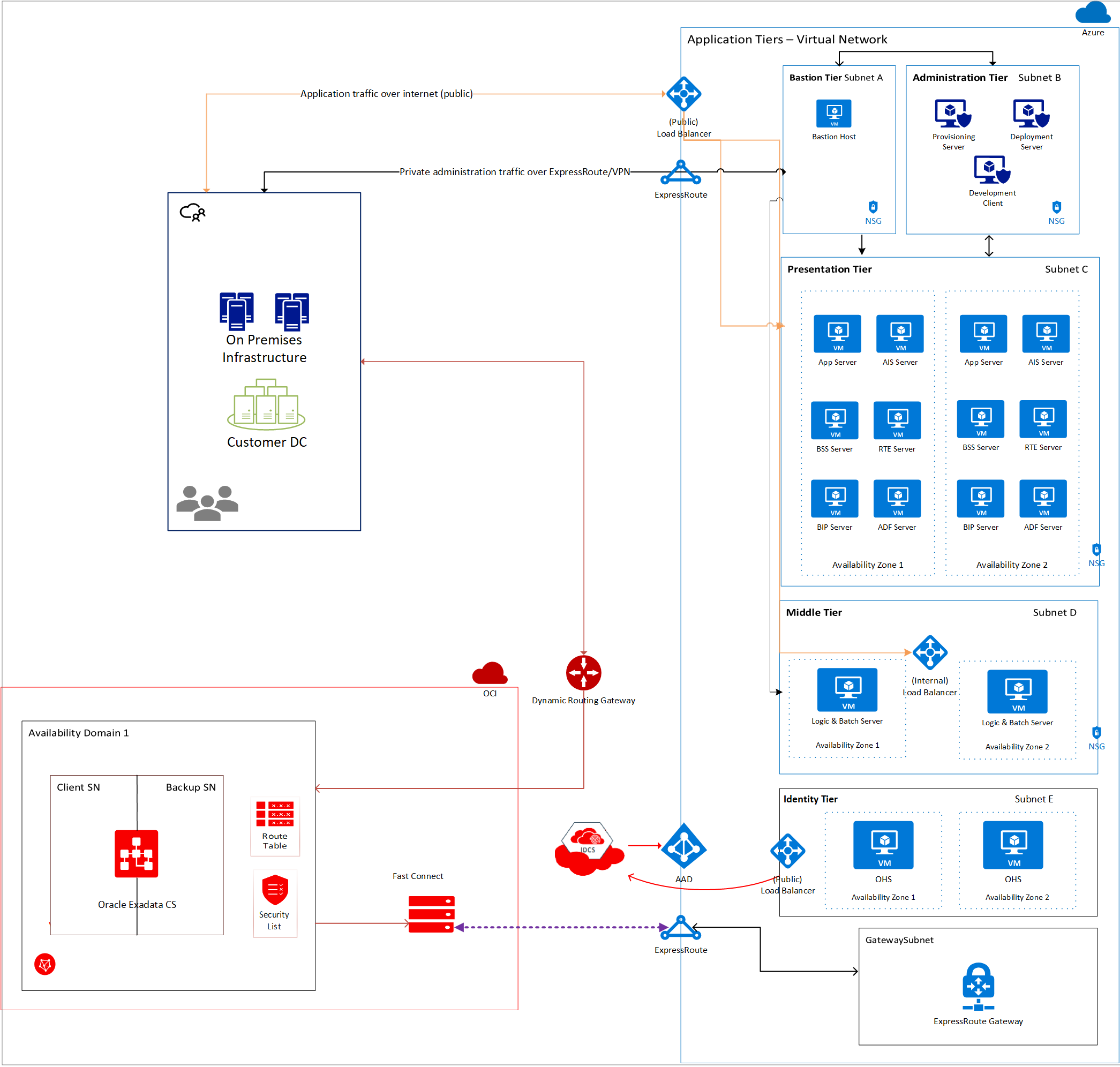

W poniższej zalecanej architekturze (Rysunek 3) administracja, prezentacja i warstwy środkowe są wdrażane w sieci wirtualnej na platformie Azure. Baza danych jest wdrażana w sieci w chmurze wirtualnej w usłudze OCI.

Podobnie jak w przypadku pakietu E-Business Suite, możesz skonfigurować opcjonalną warstwę bastionu do bezpiecznych celów administracyjnych. Użyj hosta maszyny wirtualnej bastionu jako serwera przesiadkowego, aby uzyskać dostęp do wystąpień aplikacji i bazy danych.

Rysunek 3. Architektura między chmurami JD Edwards EnterpriseOne

W tej architekturze sieć wirtualna na platformie Azure jest połączona z siecią chmury wirtualnej w usłudze OCI przy użyciu połączenia między chmurami. Warstwa aplikacji jest skonfigurowana na platformie Azure, natomiast baza danych jest skonfigurowana w usłudze OCI. Zaleca się wdrożenie każdego składnika we własnej podsieci z sieciowymi grupami zabezpieczeń, aby zezwolić na ruch tylko z określonych podsieci na określonych portach.

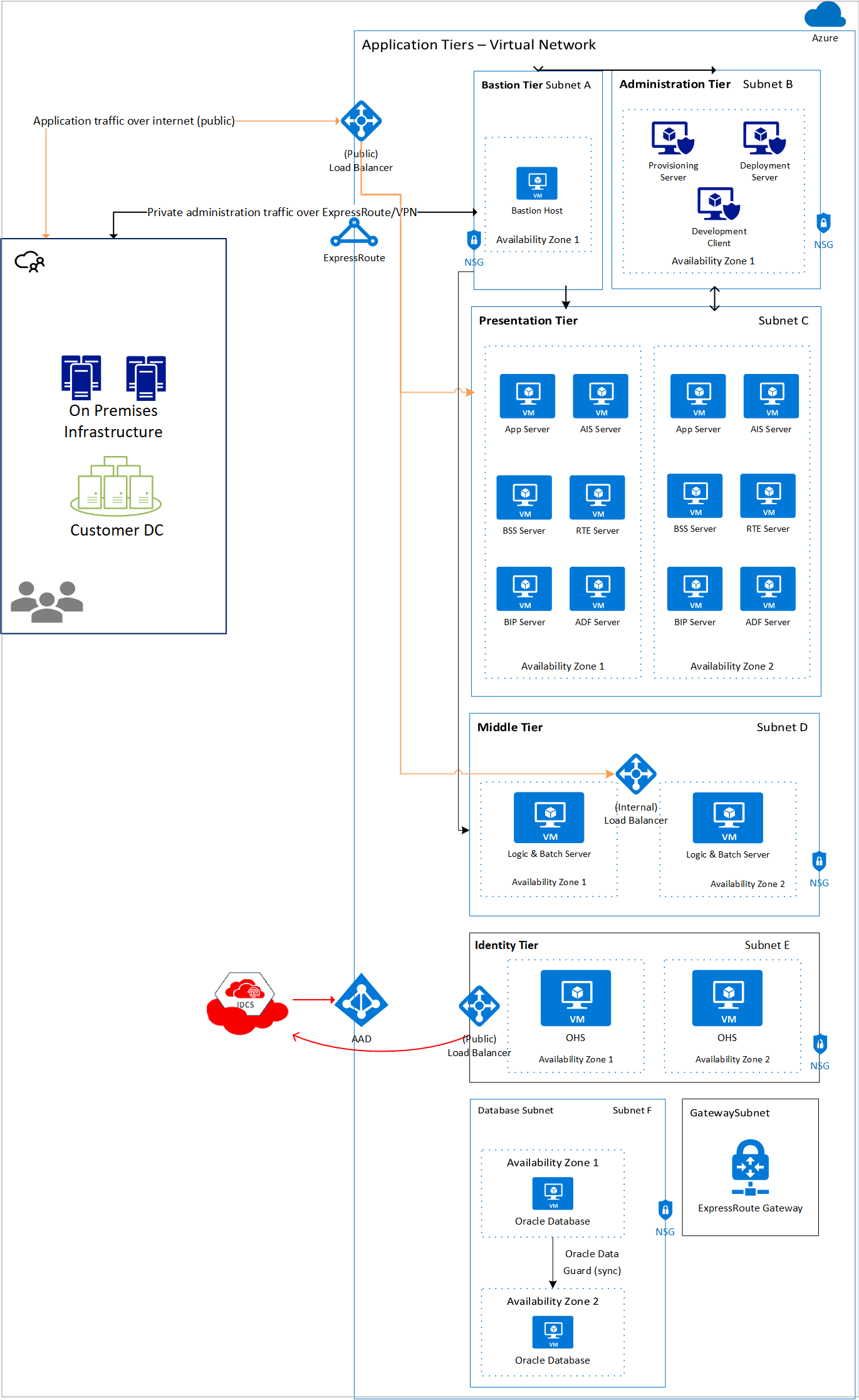

Architekturę można dostosować do wdrożenia wyłącznie na platformie Azure z bazami danych Oracle o wysokiej dostępności skonfigurowanymi przy użyciu funkcji Oracle Data Guard w dwóch strefach dostępności w regionie. Na poniższym diagramie (Rysunek 4) przedstawiono przykład tego wzorca architektury:

Rysunek 4. Architektura platformy Azure tylko dla architektury JD Edwards EnterpriseOne

W poniższych sekcjach opisano różne składniki na wysokim poziomie.

Warstwa bastionu

Host bastionu jest opcjonalnym składnikiem, którego można użyć jako serwera przesiadkowego w celu uzyskania dostępu do wystąpień aplikacji i bazy danych. Maszyna wirtualna hosta bastionu może mieć przypisany publiczny adres IP, chociaż zaleca się skonfigurowanie połączenia usługi ExpressRoute lub sieci VPN typu lokacja-lokacja z siecią lokalną w celu zapewnienia bezpiecznego dostępu. Ponadto dla ruchu przychodzącego powinny być otwierane tylko protokoły SSH (port 22, Linux) lub RDP (port 3389, Windows Server). Aby uzyskać wysoką dostępność, wdróż hosta bastionu w dwóch strefach dostępności lub w jednym zestawie dostępności.

Możesz również włączyć przekazywanie agenta SSH na maszynach wirtualnych, co umożliwia dostęp do innych maszyn wirtualnych w sieci wirtualnej przez przekazanie poświadczeń z hosta bastionu. Możesz też użyć tunelowania SSH, aby uzyskać dostęp do innych wystąpień.

Oto przykład przekazywania agenta:

ssh -A -t user@BASTION_SERVER_IP ssh -A root@TARGET_SERVER_IP`

To polecenie łączy się z bastionem, a następnie natychmiast uruchamia ssh się ponownie, aby uzyskać terminal w wystąpieniu docelowym. Może być konieczne określenie użytkownika innego niż root w wystąpieniu docelowym, jeśli klaster jest skonfigurowany inaczej. -A Argument przekazuje połączenie agenta, aby klucz prywatny na maszynie lokalnej był używany automatycznie. Należy pamiętać, że przekazywanie agenta jest łańcuchem, więc drugie ssh polecenie zawiera -A również tak, aby wszystkie kolejne połączenia SSH inicjowane z wystąpienia docelowego używały również lokalnego klucza prywatnego.

Warstwa administracyjna

Jak sugeruje nazwa, ta warstwa jest używana do zadań administracyjnych. Możesz wydzielić oddzielną podsieć dla warstwy administracyjnej. Usługi i serwery w tej warstwie są używane głównie do instalacji i administrowania aplikacją. W związku z tym pojedyncze wystąpienia tych serwerów są wystarczające. Wystąpienia nadmiarowe nie są wymagane w przypadku wysokiej dostępności aplikacji.

Składniki tej warstwy są następujące:

- Serwer aprowizacji — ten serwer jest używany do kompleksowego wdrażania różnych składników aplikacji. Komunikuje się z wystąpieniami w innych warstwach, w tym wystąpieniami w warstwie bazy danych, przez port 22. Hostuje konsolę Menedżer serwera dla usługi JD Edwards EnterpriseOne.

- Serwer wdrażania — ten serwer jest wymagany głównie do instalacji usługi JD Edwards EnterpriseOne. Podczas procesu instalacji ten serwer działa jako centralne repozytorium dla wymaganych plików i pakietów instalacyjnych. Oprogramowanie jest dystrybuowane lub wdrażane na innych serwerach i klientach z tego serwera.

- Klient programowania — ten serwer zawiera składniki uruchamiane w przeglądarce internetowej i aplikacjach natywnych.

Warstwa prezentacji

Ta warstwa zawiera różne składniki, takie jak usługi interfejsu aplikacji (AIS), struktura programowania aplikacji (ADF) i serwery aplikacji Java (JAS). Serwery w tej warstwie komunikują się z serwerami w warstwie środkowej, które są frontowane przez moduł równoważenia obciążenia, który kieruje ruch do niezbędnego serwera na podstawie numeru portu i adresu URL odbieranego ruchu. Zaleca się wdrożenie wielu wystąpień każdego typu serwera w celu zapewnienia wysokiej dostępności.

Poniżej przedstawiono składniki w tej warstwie:

- Application Interface Services (AIS) — serwer AIS udostępnia interfejs komunikacyjny między aplikacjami mobilnymi JD Edwards EnterpriseOne i JD Edwards EnterpriseOne.

- Java Application Server (JAS) — usługa JAS odbiera żądania z modułu równoważenia obciążenia i przekazuje je do warstwy środkowej w celu wykonywania skomplikowanych zadań. Usługa JAS ma możliwość wykonywania prostej logiki biznesowej.

- Serwer wydawcy analizy biznesowej (BIP) — ten serwer przedstawia raporty na podstawie danych zebranych przez aplikację JD Edwards EnterpriseOne. Możesz zaprojektować i kontrolować sposób prezentowania danych w raporcie na podstawie różnych szablonów.

- Business Services Server (BSS) — usługa BSS umożliwia wymianę informacji i współdziałanie z innymi aplikacjami Oracle.

- Serwer zdarzeń w czasie rzeczywistym (RTE) — serwer RTE umożliwia konfigurowanie powiadomień do systemów zewnętrznych dotyczących transakcji występujących w systemie JDE EnterpriseOne. Używa modelu subskrybenta i umożliwia systemom innych firm subskrybowanie zdarzeń. Aby równoważyć obciążenie żądań do obu serwerów RTE, upewnij się, że serwery znajdują się w klastrze.

- Serwer programu Application Development Framework (ADF) — serwer usługi ADF służy do uruchamiania aplikacji JD Edwards EnterpriseOne opracowanych za pomocą usługi Oracle ADF. Ten serwer jest wdrażany na serwerze Oracle WebLogic ze środowiskiem uruchomieniowym usługi ADF.

Warstwa środkowa

Warstwa środkowa zawiera serwer logiki i serwer wsadowy. W takim przypadku oba serwery są zainstalowane na tej samej maszynie wirtualnej. W scenariuszach produkcyjnych zaleca się wdrożenie serwera logiki i serwera wsadowego na oddzielnych serwerach. Wiele serwerów jest wdrażanych w warstwie środkowej w dwóch strefach dostępności w celu zwiększenia dostępności. Należy utworzyć moduł równoważenia obciążenia platformy Azure i te serwery powinny zostać umieszczone w puli zaplecza, aby upewnić się, że oba serwery są aktywne i przetwarzają żądania.

Serwery w warstwie środkowej odbierają żądania z serwerów w warstwie prezentacji i tylko publicznego modułu równoważenia obciążenia. Reguły sieciowej grupy zabezpieczeń należy skonfigurować tak, aby blokowały ruch z dowolnego adresu innego niż podsieć warstwy prezentacji i moduł równoważenia obciążenia. Regułę sieciowej grupy zabezpieczeń można również skonfigurować tak, aby zezwalać na ruch na porcie 22 z hosta bastionu na potrzeby zarządzania. Możesz użyć publicznego modułu równoważenia obciążenia do równoważenia obciążenia żądań między maszynami wirtualnymi w warstwie środkowej.

Następujące dwa składniki znajdują się w warstwie środkowej:

- Serwer logiki — zawiera logikę biznesową lub funkcje biznesowe.

- Serwer usługi Batch — używany do przetwarzania wsadowego

Warstwa bazy danych

Warstwa Baza danych zawiera wystąpienia bazy danych dla aplikacji. Baza danych może być systemem Oracle DB, Oracle RAC lub Oracle Exadata Database.

Jeśli chcesz użyć bazy danych Oracle DB, wystąpienie bazy danych może zostać wdrożone na platformie Azure za pośrednictwem obrazów bazy danych Oracle DB dostępnych w witrynie Azure Marketplace. Alternatywnie możesz użyć połączenia między platformą Azure i rozwiązaniem OCI, aby wdrożyć bazę danych Oracle DB w modelu PaaS w usłudze OCI.

W przypadku modelu Oracle RAC można użyć interfejsu OCI w modelu PaaS. Zaleca się użycie systemu RAC z dwoma węzłami. Chociaż istnieje możliwość wdrożenia rozwiązania Oracle RAC w usłudze Azure CloudSimple w modelu IaaS, nie jest to obsługiwana konfiguracja przez firmę Oracle. Zapoznaj się z tematem Programy Oracle kwalifikujące się do autoryzowanych środowisk w chmurze.

Na koniec w przypadku systemów Exadata użyj połączenia między firmami OCI i wdróż system Exadata w usłudze OCI. Powyższy diagram architektury przedstawia system Exadata wdrożony w usłudze OCI w dwóch podsieciach.

W przypadku scenariuszy produkcyjnych należy wdrożyć wiele wystąpień bazy danych w dwóch strefach dostępności (w przypadku wdrażania na platformie Azure) lub dwóch domenach dostępności (w usłudze OCI). Użyj funkcji Oracle Active Data Guard, aby zsynchronizować podstawowe i rezerwowe bazy danych.

Warstwa bazy danych odbiera tylko żądania z warstwy środkowej. Zaleca się skonfigurowanie sieciowej grupy zabezpieczeń (listy zabezpieczeń w przypadku wdrażania bazy danych w usłudze OCI) w celu zezwolenia tylko na żądania na porcie 1521 z warstwy środkowej i portu 22 z serwera bastionu ze względów administracyjnych.

W przypadku baz danych wdrożonych w usłudze OCI należy skonfigurować oddzielną sieć w chmurze wirtualnej z bramą routingu dynamicznego (DRG), która jest połączona z obwodem FastConnect.

Warstwa tożsamości

Partnerstwo Microsoft-Oracle umożliwia skonfigurowanie ujednoliconej tożsamości na platformie Azure, OCI i aplikacji Oracle. W przypadku pakietu aplikacji JD Edwards EnterpriseOne lub PeopleSoft konieczne jest skonfigurowanie logowania jednokrotnego między usługą Microsoft Entra ID i Oracle IDCS.

System OHS działa jako zwrotny serwer proxy do warstwy aplikacji, co oznacza, że wszystkie żądania do aplikacji końcowych przechodzą przez nią. Oracle Access Manager WebGate to wtyczka serwera internetowego OHS, która przechwytuje każde żądanie przechodzące do aplikacji końcowej. Jeśli uzyskiwany zasób jest chroniony (wymaga uwierzytelnionej sesji), brama WebGate inicjuje przepływ uwierzytelniania OIDC za pomocą usługi Identity Cloud Service za pośrednictwem przeglądarki użytkownika. Aby uzyskać więcej informacji na temat przepływów obsługiwanych przez aplikację WebGate programu OpenID Connect, zobacz dokumentację programu Oracle Access Manager.

W przypadku tej konfiguracji użytkownik już zalogowany do usługi Microsoft Entra ID może przejść do aplikacji JD Edwards EnterpriseOne lub PeopleSoft bez ponownego logowania za pośrednictwem usługi Oracle Identity Cloud Service. Klienci, którzy wdrażają to rozwiązanie, uzyskują korzyści z logowania jednokrotnego, w tym jeden zestaw poświadczeń, ulepszone środowisko logowania, lepsze zabezpieczenia i obniżony koszt pomocy technicznej.

Aby dowiedzieć się więcej na temat konfigurowania logowania jednokrotnego dla aplikacji JD Edwards EnterpriseOne lub PeopleSoft z identyfikatorem Microsoft Entra ID, zobacz skojarzony oficjalny dokument Oracle.

PeopleSoft

Pakiet aplikacji PeopleSoft firmy Oracle zawiera oprogramowanie do zarządzania zasobami ludzkimi i finansami. Pakiet aplikacji jest wielowarstwowy, a aplikacje obejmują systemy zarządzania zasobami ludzkimi (HRMS), zarządzanie relacjami z klientami (CRM), finanse i zarządzanie łańcuchem dostaw (FSCM) oraz zarządzanie wydajnością przedsiębiorstwa (EPM).

Zaleca się wdrożenie każdej warstwy pakietu oprogramowania we własnej podsieci. Baza danych Oracle lub program Microsoft SQL Server jest wymagana jako baza danych zaplecza dla aplikacji. W tej sekcji omówiono szczegółowe informacje na temat wdrażania aplikacji PeopleSoft z zapleczem bazy danych Oracle.

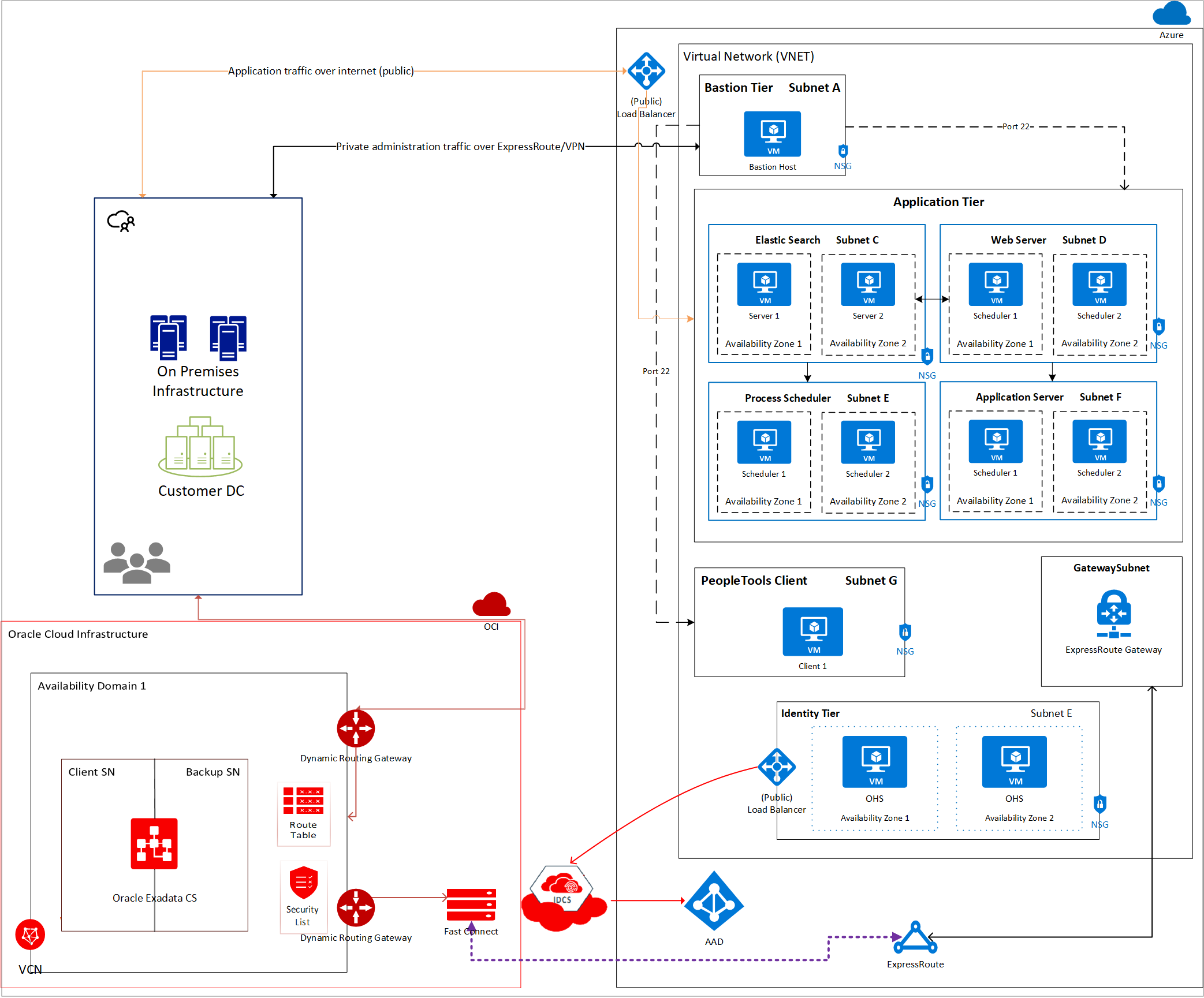

Na poniższym diagramie przedstawiono architekturę kanoniczną wdrażania pakietu aplikacji PeopleSoft w architekturze między chmurami (Rysunek 5).

Rysunek 5. Architektura peopleSoft między chmurami

W tej przykładowej architekturze sieć wirtualna na platformie Azure jest połączona z siecią chmury wirtualnej w usłudze OCI przy użyciu połączenia między chmurami. Warstwa aplikacji jest skonfigurowana na platformie Azure, natomiast baza danych jest skonfigurowana w usłudze OCI. Zaleca się wdrożenie każdego składnika we własnej podsieci z sieciowymi grupami zabezpieczeń, aby zezwolić na ruch tylko z określonych podsieci na określonych portach.

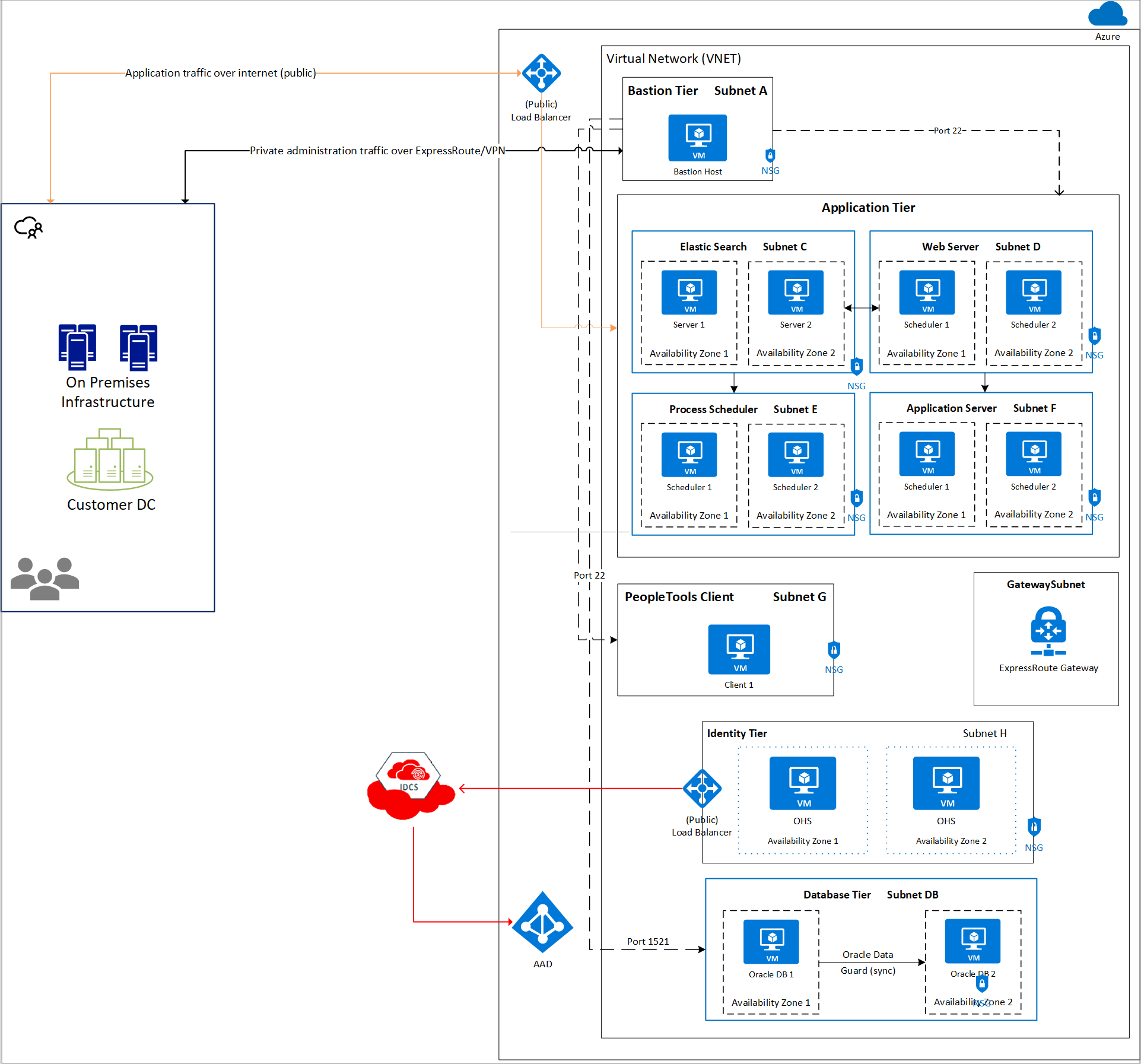

Architekturę można również dostosować do wdrożenia wyłącznie na platformie Azure z bazami danych Oracle o wysokiej dostępności skonfigurowanymi przy użyciu funkcji Oracle Data Guard w dwóch strefach dostępności w regionie. Na poniższym diagramie (Rysunek 6) przedstawiono przykład tego wzorca architektury:

Rysunek 6. Architektura tylko dla platformy Azure PeopleSoft

W poniższych sekcjach opisano różne składniki na wysokim poziomie.

Warstwa bastionu

Host bastionu jest opcjonalnym składnikiem, którego można użyć jako serwera przesiadkowego w celu uzyskania dostępu do wystąpień aplikacji i bazy danych. Maszyna wirtualna hosta bastionu może mieć przypisany publiczny adres IP, chociaż zaleca się skonfigurowanie połączenia usługi ExpressRoute lub sieci VPN typu lokacja-lokacja z siecią lokalną w celu zapewnienia bezpiecznego dostępu. Ponadto dla ruchu przychodzącego powinny być otwierane tylko protokoły SSH (port 22, Linux) lub RDP (port 3389, Windows Server). Aby uzyskać wysoką dostępność, wdróż hosta bastionu w dwóch strefach dostępności lub w jednym zestawie dostępności.

Możesz również włączyć przekazywanie agenta SSH na maszynach wirtualnych, co umożliwia dostęp do innych maszyn wirtualnych w sieci wirtualnej przez przekazanie poświadczeń z hosta bastionu. Możesz też użyć tunelowania SSH, aby uzyskać dostęp do innych wystąpień.

Oto przykład przekazywania agenta:

ssh -A -t user@BASTION_SERVER_IP ssh -A root@TARGET_SERVER_IP`

To polecenie łączy się z bastionem, a następnie natychmiast uruchamia ssh się ponownie, aby uzyskać terminal w wystąpieniu docelowym. Może być konieczne określenie użytkownika innego niż root w wystąpieniu docelowym, jeśli klaster jest skonfigurowany inaczej. -A Argument przekazuje połączenie agenta, aby klucz prywatny na maszynie lokalnej był używany automatycznie. Należy pamiętać, że przekazywanie agenta jest łańcuchem, więc drugie ssh polecenie zawiera -A również tak, aby wszystkie kolejne połączenia SSH inicjowane z wystąpienia docelowego używały również lokalnego klucza prywatnego.

Warstwa aplikacji

Warstwa aplikacji zawiera wystąpienia serwerów aplikacji PeopleSoft, serwerów internetowych PeopleSoft, funkcji wyszukiwania elastycznego i Harmonogramu procesów PeopleSoft. Moduł równoważenia obciążenia platformy Azure jest skonfigurowany do akceptowania żądań od użytkowników, które są kierowane do odpowiedniego serwera w warstwie aplikacji.

Aby uzyskać wysoką dostępność, rozważ skonfigurowanie nadmiarowych wystąpień każdego serwera w warstwie aplikacji w różnych strefach dostępności. Moduł równoważenia obciążenia platformy Azure można skonfigurować przy użyciu wielu pul zaplecza, aby skierować każde żądanie do odpowiedniego serwera.

Klient PeopleTools

Klient PeopleTools służy do wykonywania działań administracyjnych, takich jak programowanie, migracja i uaktualnianie. Ponieważ klient PeopleTools nie jest wymagany do osiągnięcia wysokiej dostępności aplikacji, nadmiarowe serwery klienta PeopleTools nie są potrzebne.

Warstwa bazy danych

Warstwa Baza danych zawiera wystąpienia bazy danych dla aplikacji. Baza danych może być systemem Oracle DB, Oracle RAC lub Oracle Exadata Database.

Jeśli chcesz użyć bazy danych Oracle DB, wystąpienie bazy danych może zostać wdrożone na platformie Azure za pośrednictwem obrazów bazy danych Oracle DB dostępnych w witrynie Azure Marketplace. Alternatywnie możesz użyć połączenia między platformą Azure i rozwiązaniem OCI, aby wdrożyć bazę danych Oracle DB w modelu PaaS w usłudze OCI.

W przypadku modelu Oracle RAC można użyć interfejsu OCI w modelu PaaS. Zaleca się użycie systemu RAC z dwoma węzłami. Chociaż istnieje możliwość wdrożenia rozwiązania Oracle RAC w usłudze Azure CloudSimple w modelu IaaS, nie jest to obsługiwana konfiguracja przez firmę Oracle. Zapoznaj się z tematem Programy Oracle kwalifikujące się do autoryzowanych środowisk w chmurze.

Na koniec w przypadku systemów Exadata użyj połączenia między firmami OCI i wdróż system Exadata w usłudze OCI. Powyższy diagram architektury przedstawia system Exadata wdrożony w usłudze OCI w dwóch podsieciach.

W przypadku scenariuszy produkcyjnych należy wdrożyć wiele wystąpień bazy danych w dwóch strefach dostępności (w przypadku wdrażania na platformie Azure) lub dwóch domenach dostępności (w usłudze OCI). Użyj funkcji Oracle Active Data Guard, aby zsynchronizować podstawowe i rezerwowe bazy danych.

Warstwa bazy danych odbiera tylko żądania z warstwy środkowej. Zaleca się skonfigurowanie sieciowej grupy zabezpieczeń (listy zabezpieczeń w przypadku wdrażania bazy danych w usłudze OCI) w celu zezwolenia tylko na żądania na porcie 1521 z warstwy środkowej i portu 22 z serwera bastionu ze względów administracyjnych.

W przypadku baz danych wdrożonych w usłudze OCI należy skonfigurować oddzielną sieć w chmurze wirtualnej z bramą routingu dynamicznego (DRG), która jest połączona z obwodem FastConnect.

Warstwa tożsamości

Partnerstwo Microsoft-Oracle umożliwia skonfigurowanie ujednoliconej tożsamości na platformie Azure, OCI i aplikacji Oracle. W przypadku pakietu aplikacji JD Edwards EnterpriseOne lub PeopleSoft konieczne jest skonfigurowanie logowania jednokrotnego między usługą Microsoft Entra ID i Oracle IDCS.

System OHS działa jako zwrotny serwer proxy do warstwy aplikacji, co oznacza, że wszystkie żądania do aplikacji końcowych przechodzą przez nią. Oracle Access Manager WebGate to wtyczka serwera internetowego OHS, która przechwytuje każde żądanie przechodzące do aplikacji końcowej. Jeśli uzyskiwany zasób jest chroniony (wymaga uwierzytelnionej sesji), brama WebGate inicjuje przepływ uwierzytelniania OIDC za pomocą usługi Identity Cloud Service za pośrednictwem przeglądarki użytkownika. Aby uzyskać więcej informacji na temat przepływów obsługiwanych przez aplikację WebGate programu OpenID Connect, zobacz dokumentację programu Oracle Access Manager.

W przypadku tej konfiguracji użytkownik już zalogowany do usługi Microsoft Entra ID może przejść do aplikacji JD Edwards EnterpriseOne lub PeopleSoft bez ponownego logowania za pośrednictwem usługi Oracle Identity Cloud Service. Klienci, którzy wdrażają to rozwiązanie, uzyskują korzyści z logowania jednokrotnego, w tym jeden zestaw poświadczeń, ulepszone środowisko logowania, lepsze zabezpieczenia i obniżony koszt pomocy technicznej.

Aby dowiedzieć się więcej na temat konfigurowania logowania jednokrotnego dla aplikacji JD Edwards EnterpriseOne lub PeopleSoft z identyfikatorem Microsoft Entra ID, zobacz skojarzony oficjalny dokument Oracle.

Następne kroki

Użyj skryptów narzędzia Terraform, aby skonfigurować aplikacje Oracle na platformie Azure i ustanowić łączność między chmurami za pomocą interfejsu OCI.

Aby uzyskać więcej informacji i oficjalne dokumenty dotyczące technologii OCI, zobacz dokumentację oracle cloud .