Architektury dla aplikacji Oracle z bazą danych na maszynach wirtualnych platformy Azure

Ten artykuł zawiera architekturę referencyjną wdrażania aplikacji Oracle w usłudze Azure IaaS, w której znajduje się również baza danych Oracle lub jest kolokowana.

Obciążenia Oracle obejmują nie tylko bazy danych Oracle, ale także aplikacje firmy Oracle, takie jak Siebel, PeopleSoft, JD Edwards, E-Business Suite lub dostosowane aplikacje serwera WebLogic. Wdrażanie aplikacji Oracle w usłudze Azure Infrastructure as a Service (IaaS) jest typowym scenariuszem dla organizacji, które chcą korzystać z chmury na potrzeby obciążeń Oracle wraz z bazą danych Oracle. Firma Microsoft oferuje architektury referencyjne i najlepsze rozwiązania ułatwiające ten proces.

Ogólne wytyczne dotyczące migracji aplikacji

W miarę przechodzenia aplikacji Oracle na platformę Azure IaaS istnieją typowe zagadnienia dotyczące projektowania, które muszą być przestrzegane niezależnie od typu aplikacji. Niektóre zagadnienia są specyficzne dla aplikacji. W tej sekcji wymieniono typowe zagadnienia dotyczące projektowania wszystkich aplikacji, a wszystkie zagadnienia specyficzne dla aplikacji zostały omówione w ramach każdej aplikacji.

Sieć i zabezpieczenia

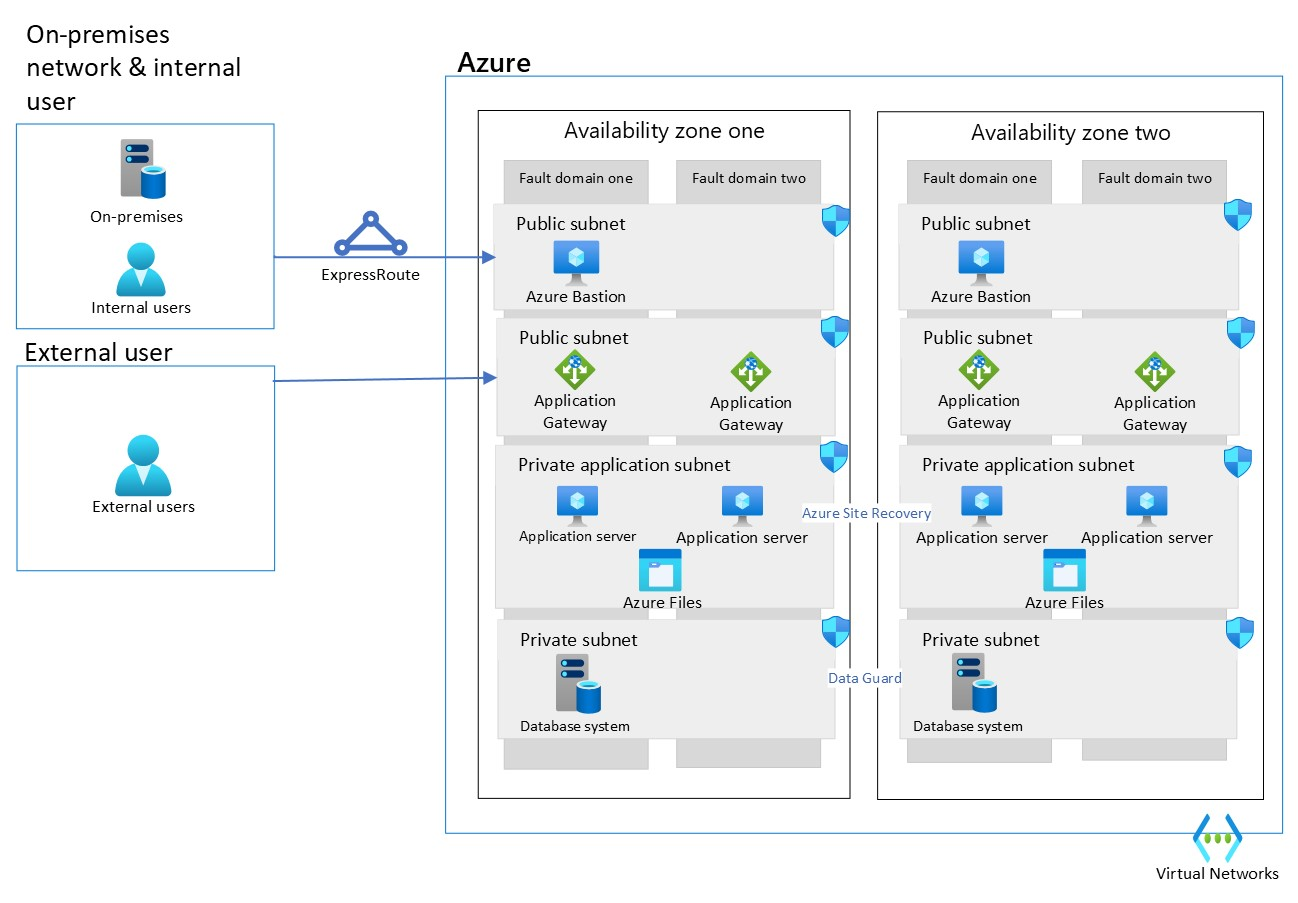

Podane ustawienia sieciowe aplikacji Oracle na platformie Azure obejmują różne aspekty zagadnień dotyczących sieci i zabezpieczeń. Poniżej przedstawiono podział zalecanych ustawień sieciowych:

Logowanie jednokrotne (SSO) w usłudze Microsoft Entra ID i SAML: użyj identyfikatora Microsoft Entra ID do logowania jednokrotnego przy użyciu protokołu SAML (Security Assertions Markup Language). To logowanie jednokrotne umożliwia użytkownikom bezproblemowe uwierzytelnianie jednokrotne i bezproblemowe uzyskiwanie dostępu do wielu usług.

Serwer proxy aplikacji Firmy Microsoft Entra: rozważ użycie serwera proxy aplikacji Entra firmy Microsoft, zwłaszcza dla użytkowników zdalnych. Ten serwer proxy umożliwia bezpieczny dostęp do aplikacji lokalnych spoza sieci.

Routing użytkowników wewnętrznych za pośrednictwem usługi ExpressRoute: w przypadku użytkowników wewnętrznych kieruj ruch przez usługę Azure ExpressRoute na dedykowane, prywatne połączenie z usługami platformy Azure, zapewniając małe opóźnienia i bezpieczną komunikację.

Azure Firewall: w razie potrzeby możesz skonfigurować usługę Azure Firewall przed aplikacją pod kątem dodatkowych zabezpieczeń. Usługa Azure Firewall pomaga chronić zasoby przed nieautoryzowanym dostępem i zagrożeniami.

Usługa Application Gateway dla użytkowników zewnętrznych: jeśli użytkownicy zewnętrzni muszą uzyskać dostęp do aplikacji, rozważ użycie usługi aplikacja systemu Azure Gateway. Dostarcza ona możliwości zapory aplikacji internetowej (WAF) do ochrony aplikacji internetowych i równoważenia obciążenia warstwy 7 w celu dystrybucji ruchu.

Sieciowe grupy zabezpieczeń: zabezpieczanie podsieci przy użyciu sieciowych grup zabezpieczeń. Sieciowe grupy zabezpieczeń umożliwiają kontrolowanie ruchu przychodzącego i wychodzącego do interfejsów sieciowych, maszyn wirtualnych i podsieci przez zdefiniowanie reguł zabezpieczeń.

Kontrola dostępu oparta na rolach (RBAC): aby udzielić dostępu do określonych osób lub ról, użyj kontroli dostępu opartej na rolach platformy Azure. Kontrola dostępu oparta na rolach zapewnia szczegółową kontrolę dostępu do zasobów platformy Azure na podstawie ról i uprawnień.

Host usługi Bastion dla dostępu SSH: użyj hosta bastionu jako serwera przesiadkowego, aby zwiększyć bezpieczeństwo dostępu SSH. Host usługi Bastion działa jako bezpieczna brama dla administratorów w celu uzyskania dostępu do maszyn wirtualnych w sieci wirtualnej. Ten host zapewnia dodatkową warstwę zabezpieczeń.

Więcej zagadnień:

- Szyfrowanie danych: upewnij się, że dane magazynowane i przesyłane są szyfrowane. Platforma Azure udostępnia w tym celu narzędzia, takie jak Azure Disk Encryption i SSL/TLS.

- Zarządzanie poprawkami: regularnie aktualizuj i popraw środowisko EBS w celu ochrony przed znanymi lukami w zabezpieczeniach.

- Monitorowanie i rejestrowanie: zaimplementuj usługi Azure Monitor i Azure Defender pod kątem zabezpieczeń, aby stale sprawdzać środowisko pod kątem zagrożeń bezpieczeństwa i anomalii. Konfigurowanie rejestrowania na potrzeby inspekcji i analizy kryminalistycznej.

Podsumowując, te ustawienia sieci i zabezpieczeń mają na celu zapewnienie niezawodnego i bezpiecznego środowiska do hostowania aplikacji Oracle w usłudze Azure IaaS. Zawierają one najlepsze rozwiązania dotyczące uwierzytelniania, kontroli dostępu i zabezpieczeń sieci, zarówno dla użytkowników wewnętrznych, jak i zewnętrznych. Rozważają również potrzebę dostępu SSH do serwerów aplikacji. Te zalecenia mogą pomóc w skonfigurowaniu dojrzałego stanu zabezpieczeń dla wdrożenia aplikacji Oracle w usłudze Azure IaaS.

Warstwa sieci Web: obciążenie warstwy internetowej równoważy żądania i wysyła żądania odpowiednio do warstwy aplikacji, warstwy bazy danych i/lub kopii zapasowej.

Warstwa aplikacji: warstwa aplikacji zwykle obejmuje serwery aplikacji i udostępnione systemy plików.

W przypadku skalowania automatycznego zestawy skalowania maszyn wirtualnych mogą być doskonałym wyborem dla skalowania w poziomie wielu maszyn wirtualnych na podstawie zapotrzebowania z niestandardowymi regułami skalowania w celu dostosowania do obciążenia.

We współpracy z ekspertami w zakresie zagadnień platformy Azure (MŚP) wykonaj dokładną ocenę architektury. Mogą one pomóc w ustaleniu najbardziej odpowiednich usług platformy Azure na podstawie określonych wymagań, w tym wydajności, dostępności i skalowalności. Pamiętaj, aby wziąć pod uwagę czynniki, takie jak koszty, zabezpieczenia danych, zgodność i odzyskiwanie po awarii podczas projektowania architektury.

Ważne jest również, aby stale sprawdzać i optymalizować zasoby platformy Azure, aby zapewnić efektywność i efektywność kosztową.

Równoważenie obciążenia i przepływność: ważne jest, aby ocenić charakterystykę obciążenia serwerów aplikacji. Niektóre serwery obsługują więcej zadań i tworzą większą przepływność niż inne. Te informacje mają kluczowe znaczenie podczas projektowania zestawów skalowania maszyn wirtualnych platformy Azure i konfiguracji równoważenia obciążenia w celu zapewnienia efektywnego przydzielania zasobów

Warstwa bazy danych: architektury wysokiej dostępności są zalecane w przypadku programu Oracle Data Guard for Oracle w usłudze IaaS platformy Azure. Aplikacje wymagają określonego typu konfiguracji wysokiej dostępności i są wyświetlane w każdej aplikacji.

Kopia zapasowa — kopie zapasowe są wysyłane z warstwy aplikacji i warstwy bazy danych. Jest to tylko jeden z wielu powodów, dla których te dwie warstwy nie powinny być rozdzielone na dwóch różnych dostawców. Kopie zapasowe bazy danych są wykonywane przez migawkę woluminu usługi Azure Backup w usłudze Premium Files do regionu pomocniczego.

Odzyskiwanie po awarii — dostępne są różne rozwiązania. To bardzo zależy od wymagań. Architektura jest zbudowana tak, aby zapewnić wysoką dostępność. Do replikowania warstwy aplikacji można użyć usługi Azure Site Recovery. Innym rozwiązaniem, które można wybrać, jest opcja nadmiarowości dla dysków zarządzanych. Oba rozwiązania replikują dane. Opcje nadmiarowości dla dysków zarządzanych to rozwiązanie, które może uprościć architekturę, ale także zawiera kilka ograniczeń.

Siebel na platformie Azure

Oracle Siebel CRM nadal jest preferowanym rozwiązaniem CRM klasy korporacyjnej przez wiele przedsiębiorstw. Jest to jedna z najbardziej złożonych aplikacji w portfolio firmy Oracle, która zapewnia kombinację funkcji transakcyjnych, analitycznych i zakontraktowania w celu zarządzania operacjami klientów.

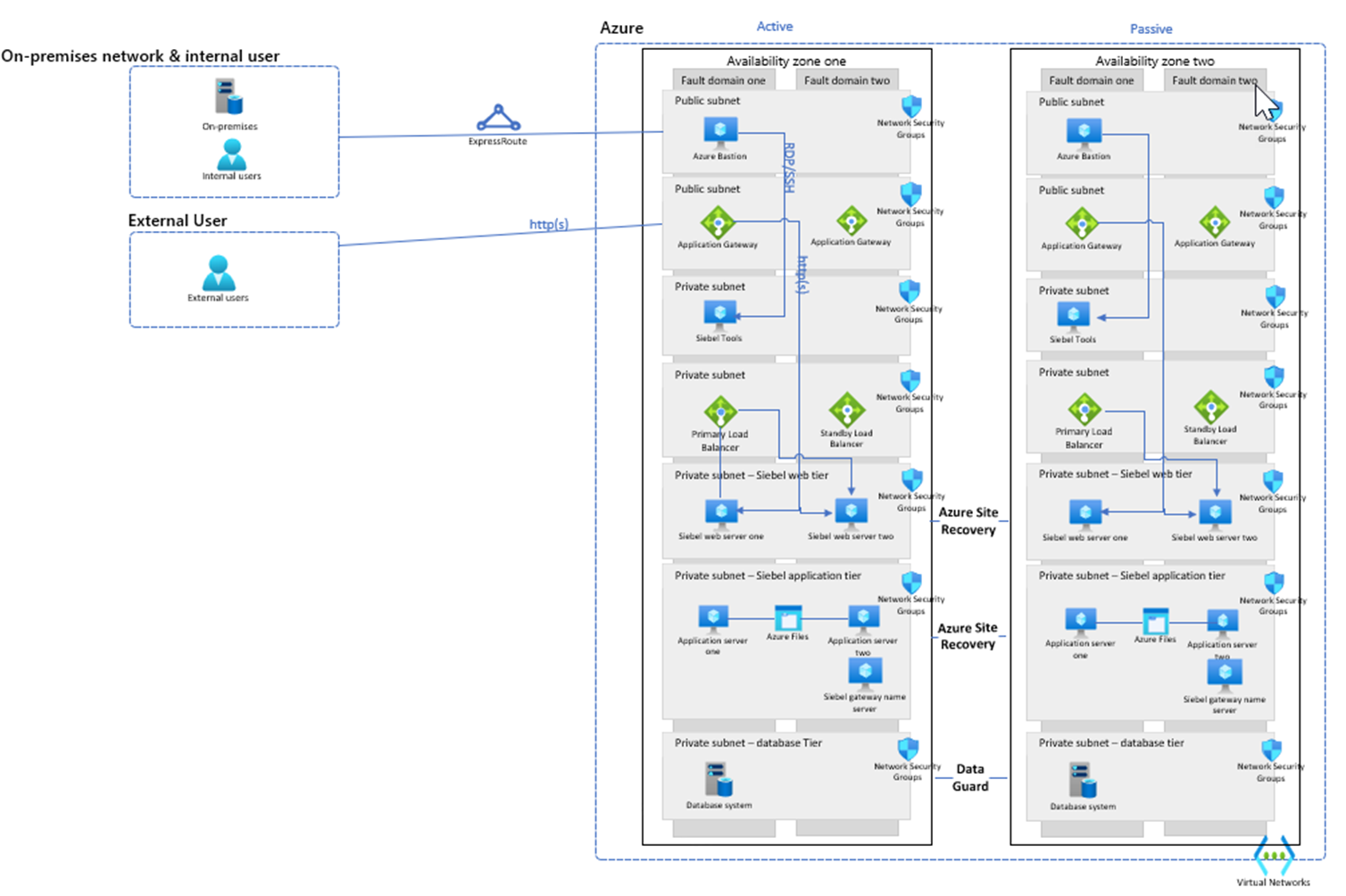

Poniżej przedstawiono zalecaną architekturę wdrożenia aplikacji Siebel w usłudze Azure Virtual Machines for Innovation Pack 16 i starszych wersjach:

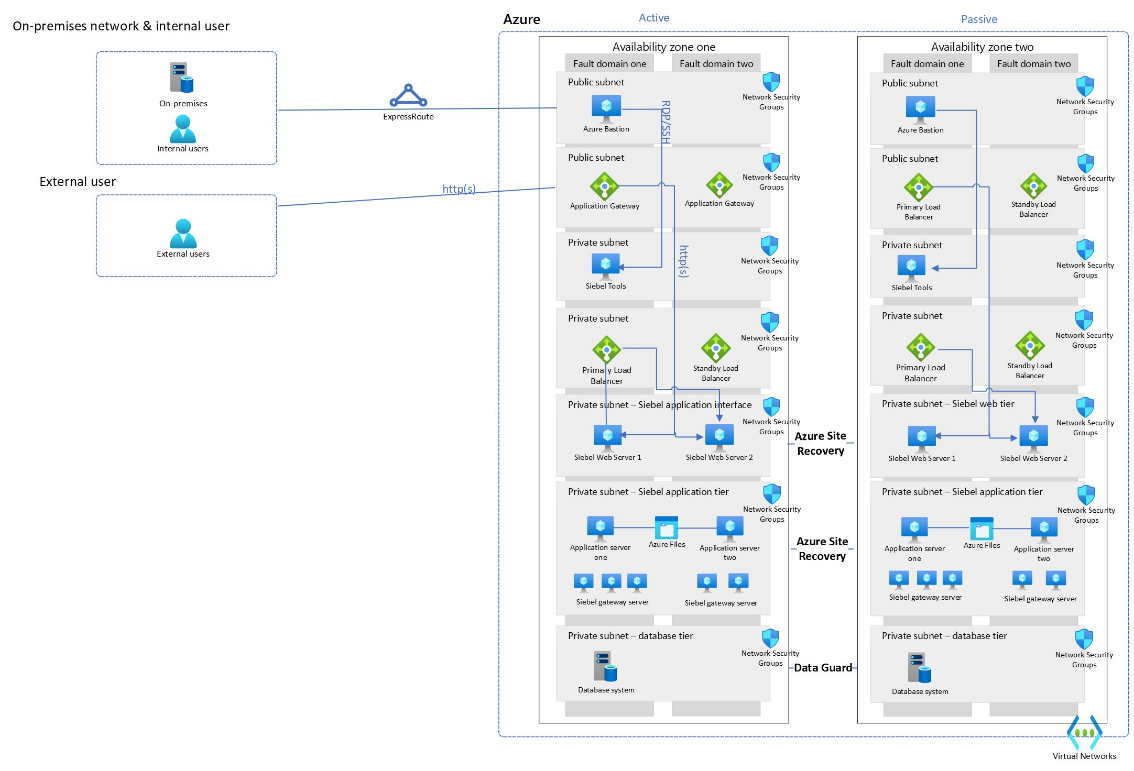

Na poniższym diagramie przedstawiono architekturę wdrożenia aplikacji Siebel w usłudze Azure Virtual Machines for Innovation Pack 17 i starszych wersjach:

Zagadnienia dotyczące projektowania rozwiązania Oracle Siebel

Sieć i zabezpieczenia: ustawienia sieciowe oracle Siebel na platformie Azure wymagane do uwzględnienia ogólnych zagadnień dotyczących sieci i zabezpieczeń.

Migrację należy przeprowadzić przy użyciu podsieci narzędzia Siebel.

Warstwa aplikacji

- Wersja 17 lub nowsza — wymagane są konfiguracje niektórych serwerów i narzędzi w aplikacji i bazie danych.

Warstwa bazy danych

- Upewnij się, że wersje bazy danych i serwera Siebel są zgodne.

- Upewnij się, że podstawowe i replikowane bazy danych są kopiowane do pomocniczej bazy danych przy użyciu architektury referencyjnej Oracle Data Guard.

Pakiet E-Business na platformie Azure

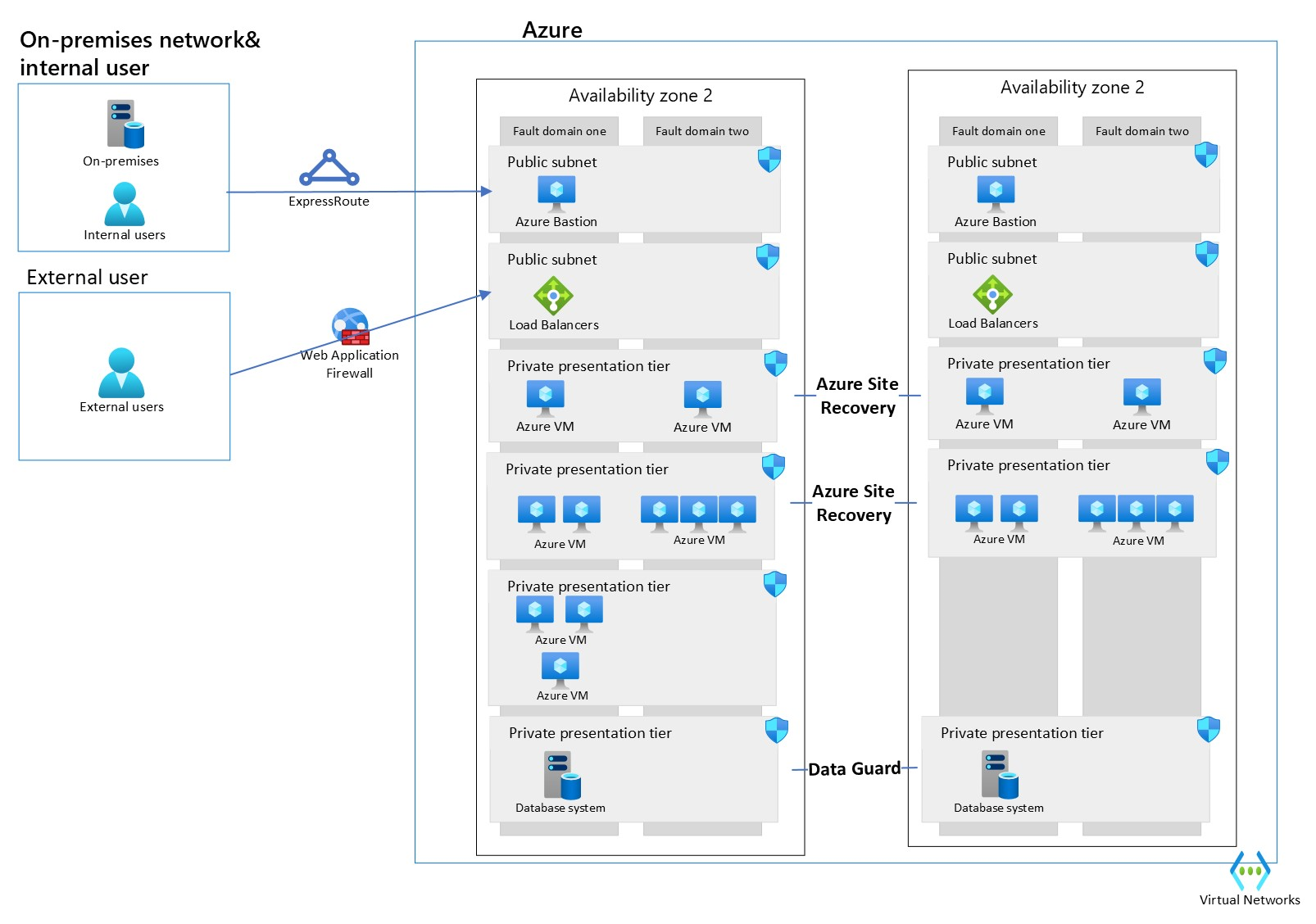

Oracle E-Business Suite (EBS) to pakiet aplikacji, w tym zarządzanie łańcuchem dostaw (SCM) i zarządzanie relacjami z klientami (CRM). Ponieważ EBS jest systemem SCM i CRM, zwykle ma wiele interfejsów do systemów innych firm. Poniższa architektura jest oparta na wysokiej dostępności w jednym regionie.

Zakładamy, że użytkownicy zewnętrzni nie przekraczają sieci firmowej na poniższym diagramie.

Zagadnienia dotyczące projektowania oracle EBS

Warstwa bazy danych — podstawowa i pomocnicza baza danych powinna znajdować się w jednym centrum danych. Należy użyć konfiguracji synchronicznej. W przypadku instalowania aplikacji w centrach danych należy skonfigurować funkcję Data Guard w trybie asynchronicznym.

Usługa JD Edwards na platformie Azure

JD Edwards firmy Oracle to zintegrowany pakiet aplikacji kompleksowego oprogramowania do planowania zasobów przedsiębiorstwa. Obecnie usługa JD Edwards jest używana w łańcuchu dostaw, zarządzaniu magazynem, logistyki, planowaniu zasobów produkcyjnych i nie tylko. Ze względu na użycie aplikacji widzimy, że interfejsy z innymi systemami są również ważne.

Poniższa architektura jest oparta na wysokiej dostępności. Zakładaliśmy, że użytkownicy zewnętrzni nie uzyskują dostępu za pośrednictwem sieci firmowej. Jeśli użytkownik zewnętrzny uzyskuje dostęp do aplikacji przy użyciu sieci firmowej, architekturę można uprościć w sieci w następujący sposób.

Zagadnienia dotyczące projektowania JD Edwards

Warstwa sieci Web: warstwa internetowa aplikacji zwykle składa się z wielu serwerów aplikacji. W usłudze JD Edwards reguły są często zapisywane na tych serwerach internetowych aplikacji.

Warstwa prezentacji: każde wystąpienie w warstwie prezentacji jest skojarzone z magazynem. Zmniejszenie zależności między wystąpieniami może prowadzić do dużych opóźnień, dlatego ważne jest, aby dokładnie je ocenić.

Odmiana wydajności serwera: niektóre serwery mogą obsługiwać więcej zadań i tworzyć większą przepływność niż inne. W fazie projektowania ważne jest, aby ocenić tę zmienność przepływności w celu zapewnienia, że infrastruktura może wydajnie obsługiwać szczytowe obciążenia.

Zmiana architektury: korzystanie z zestawów skalowania maszyn wirtualnych platformy Azure na potrzeby skalowania automatycznego nie wymaga architektury architektury JD Edwards. Jest to skalowalne rozwiązanie, które można zaimplementować bez istotnych zmian w architekturze aplikacji.

Warstwa bazy danych — podstawowy i pomocniczy pobyt w jednym centrum danych, należy użyć konfiguracji synchronicznej. W przypadku instalowania aplikacji w centrach danych należy skonfigurować funkcję Data Guard w trybie asynchronicznym. Dane z warstwy bazy danych są wysyłane bezpośrednio do usługi Azure Storage. Magazyn jest zależny od bieżącej konfiguracji architektury.

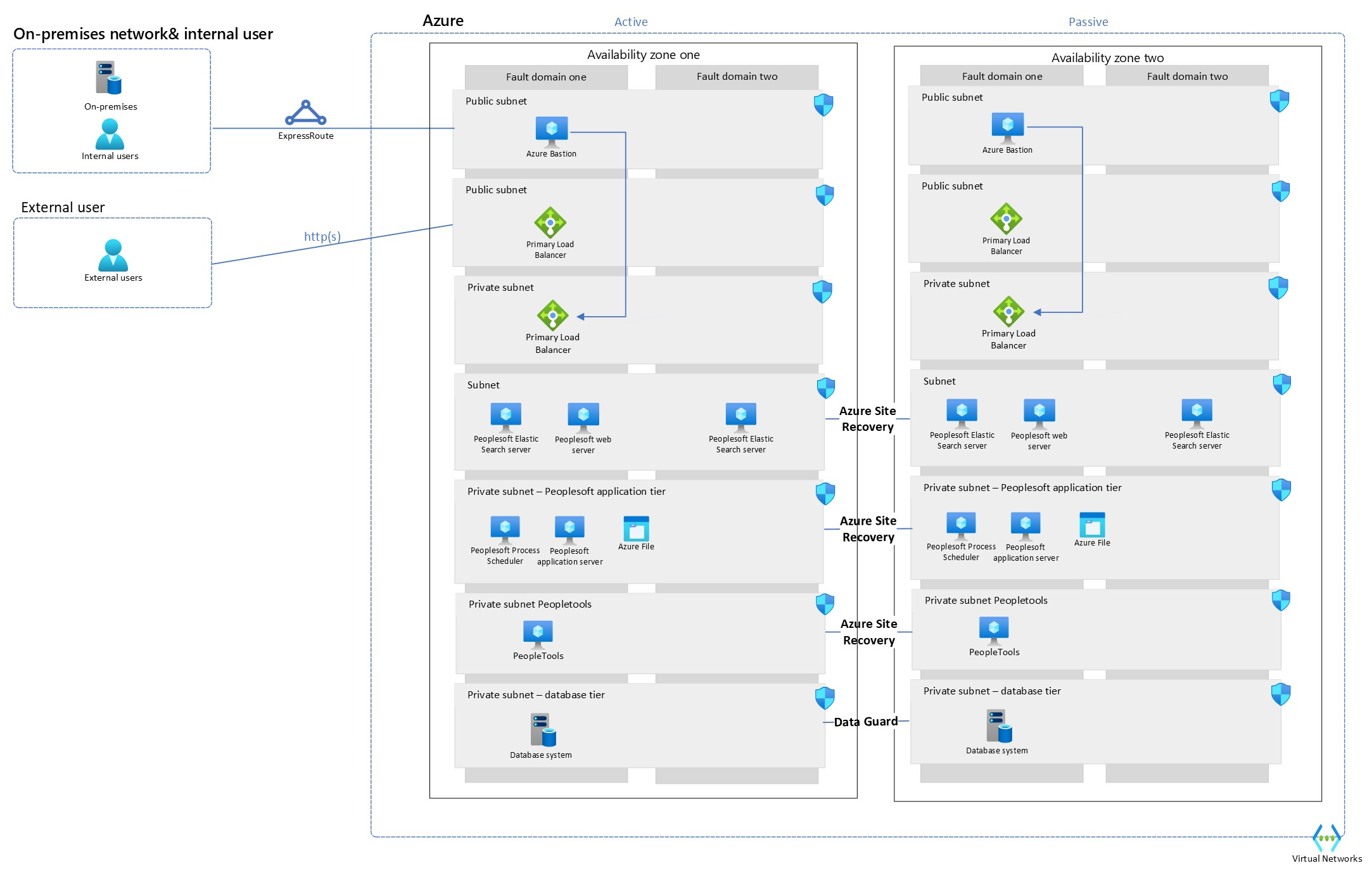

PeopleSoft na platformie Azure

Pakiet aplikacji PeopleSoft firmy Oracle zawiera oprogramowanie do zarządzania zasobami ludzkimi i finansami. Pakiet aplikacji jest wielowarstwowy, a aplikacje obejmują: systemy zarządzania zasobami ludzkimi (HRMS), zarządzanie relacjami z klientami (CRM), finanse i zarządzanie łańcuchem dostaw (FSCM) oraz zarządzanie wydajnością przedsiębiorstwa (EPM).

Zagadnienia dotyczące projektowania firmy PeopleSoft

Warstwa aplikacji: warstwa aplikacji zawiera kilka zadań i serwerów. Uruchamia logikę biznesową i procesy, ale także utrzymuje połączenie z bazą danych. Gdy tylko ta zależność zostanie obcięta, powoduje opóźnienia.

Zależność między warstwami aplikacji i bazy danych: ważne jest zminimalizowanie opóźnienia między warstwami aplikacji i bazy danych. Umieszczając aplikację i warstwę bazy danych w tym samym dostawcy chmury (w tym przypadku platformy Azure), zmniejszasz opóźnienie sieci. Platforma Azure oferuje różne opcje sieci i usługi, takie jak komunikacja równorzędna sieci wirtualnej (VNet) lub Usługa ExpressRoute, aby zapewnić połączenia o małych opóźnieniach między warstwami.

Zagadnienia dotyczące systemu operacyjnego: Jeśli harmonogram procesów wymaga w szczególności systemów operacyjnych Windows, nadal można go uruchomić na maszynach wirtualnych platformy Azure. pomoc techniczna platformy Azure różne wersje systemu Windows Server, co pozwala wybrać wersję spełniającą wymagania aplikacji.

Ocena architektury: dokładnie oceń wymagania dotyczące architektury, w tym skalowalność, dostępność i wydajność. Aby zapewnić wysoką dostępność i skalowalność, rozważ skonfigurowanie wielu wystąpień serwera aplikacji w konfiguracji ze zrównoważonym obciążeniem.

Warstwa bazy danych — podstawowa i replikowana do pomocniczej powinna pozostać w jednym centrum danych. Należy użyć konfiguracji synchronicznej. W przypadku instalowania aplikacji w centrach danych należy skonfigurować funkcję Data Guard w trybie asynchronicznym.

Następne kroki

Architektury referencyjne dla bazy danych Oracle Database

Migrowanie obciążenia Oracle do usługi Azure Virtual Machines