Omówienie monitorowania integralności rozruchu

Aby pomóc usłudze Azure Trusted Launch lepiej zapobiegać złośliwym atakom rootkit na maszynach wirtualnych, zaświadczanie gościa za pośrednictwem punktu końcowego zaświadczania platformy Azure służy do monitorowania integralności sekwencji rozruchu. To zaświadczenie ma kluczowe znaczenie dla zapewnienia ważności stanów platformy.

Zaufana maszyna wirtualna uruchamiania wymaga włączenia bezpiecznego rozruchu i wirtualnego modułu Trusted Platform Module (vTPM), aby można było zainstalować rozszerzenia zaświadczania. Microsoft Defender dla Chmury oferuje raporty na podstawie zaświadczania gościa weryfikujące stan i że integralność rozruchu maszyny wirtualnej jest poprawnie skonfigurowana. Aby dowiedzieć się więcej na temat integracji Microsoft Defender dla Chmury, zobacz Trusted Launch integration with Microsoft Defender dla Chmury (Zaufana integracja uruchamiania z Microsoft Defender dla Chmury).

Ważne

Automatyczne uaktualnianie rozszerzenia jest teraz dostępne dla rozszerzenia Monitorowanie integralności rozruchu — zaświadczania gościa. Aby uzyskać więcej informacji, zobacz Automatyczne uaktualnianie rozszerzenia.

Wymagania wstępne

Potrzebna jest aktywna subskrypcja platformy Azure i zaufana maszyna wirtualna uruchamiania.

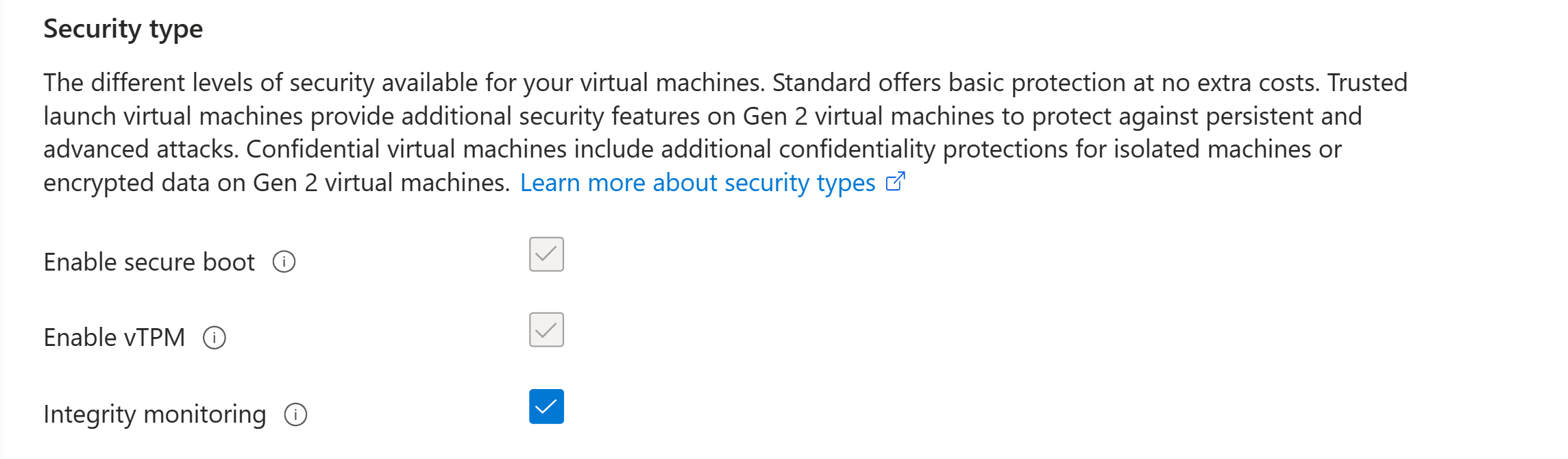

Włączanie monitorowania integralności

Aby włączyć monitorowanie integralności, wykonaj kroki opisane w tej sekcji.

Zaloguj się w witrynie Azure Portal.

Wybierz zasób (maszyny wirtualne).

W obszarze Ustawienia wybierz pozycję Konfiguracja. W okienku Typ zabezpieczeń wybierz pozycję Monitorowanie integralności.

Zapisz zmiany.

Na stronie Przegląd maszyny wirtualnej typ zabezpieczeń monitorowania integralności powinien być wyświetlany jako Włączony.

Ta akcja powoduje zainstalowanie rozszerzenia zaświadczania gościa, które można odwołać za pośrednictwem ustawień na karcie Rozszerzenia i aplikacje .

Przewodnik rozwiązywania problemów z instalacją rozszerzenia zaświadczania gościa

Ta sekcja dotyczy błędów zaświadczania i rozwiązań.

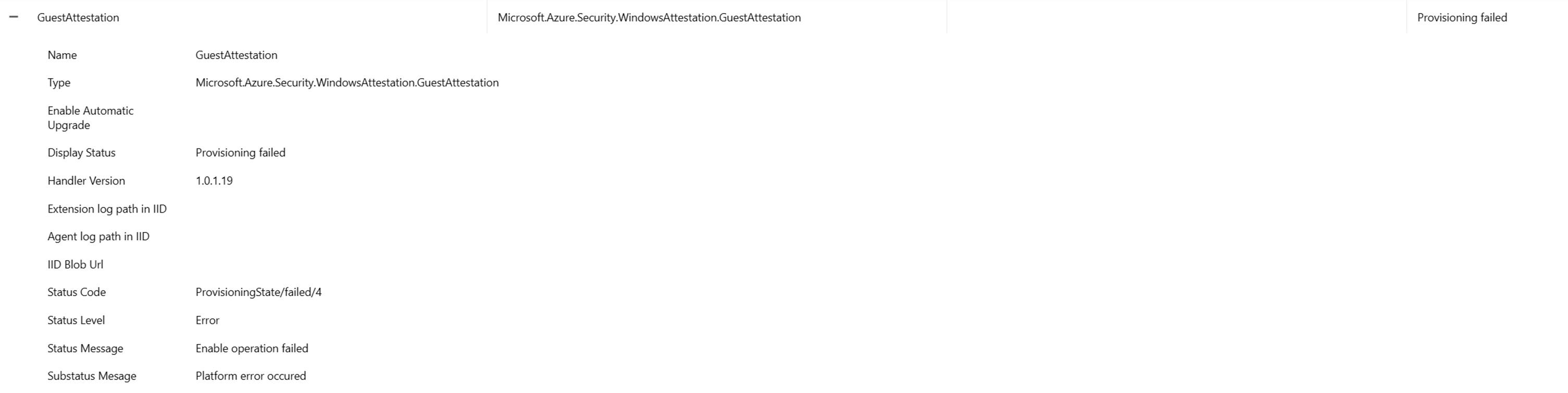

Objawy

Rozszerzenie zaświadczania platformy Azure nie będzie działać prawidłowo podczas konfigurowania sieciowej grupy zabezpieczeń lub serwera proxy. Pojawi się błąd podobny do "Microsoft.Azure.Security.WindowsAttestation.GuestAttestation inicjowanie obsługi administracyjnej nie powiodło się".

Rozwiązania

Na platformie Azure sieciowe grupy zabezpieczeń ułatwiają filtrowanie ruchu sieciowego między zasobami platformy Azure. Sieciowe grupy zabezpieczeń zawierają reguły zabezpieczeń, które zezwalają na ruch sieciowy przychodzący lub odmawiają ruchu przychodzącego albo wychodzącego ruchu sieciowego z kilku typów zasobów platformy Azure. Punkt końcowy zaświadczania platformy Azure powinien mieć możliwość komunikowania się z rozszerzeniem zaświadczania gościa. Bez tego punktu końcowego zaufane uruchamianie nie może uzyskać dostępu do zaświadczania gościa, co umożliwia Microsoft Defender dla Chmury monitorowanie integralności sekwencji rozruchowej maszyn wirtualnych.

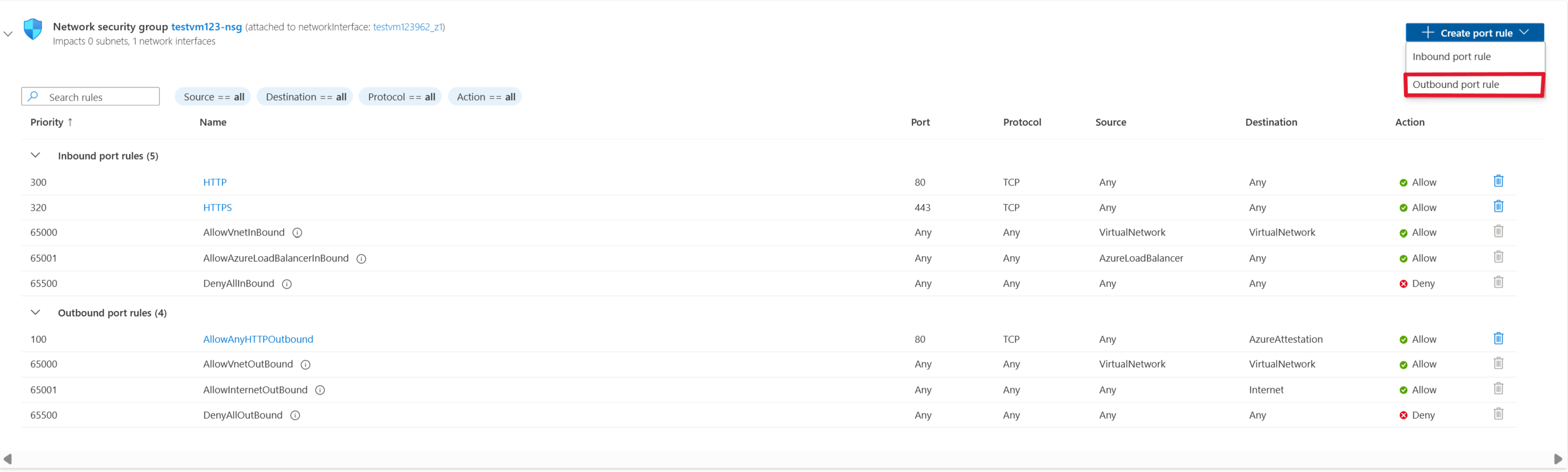

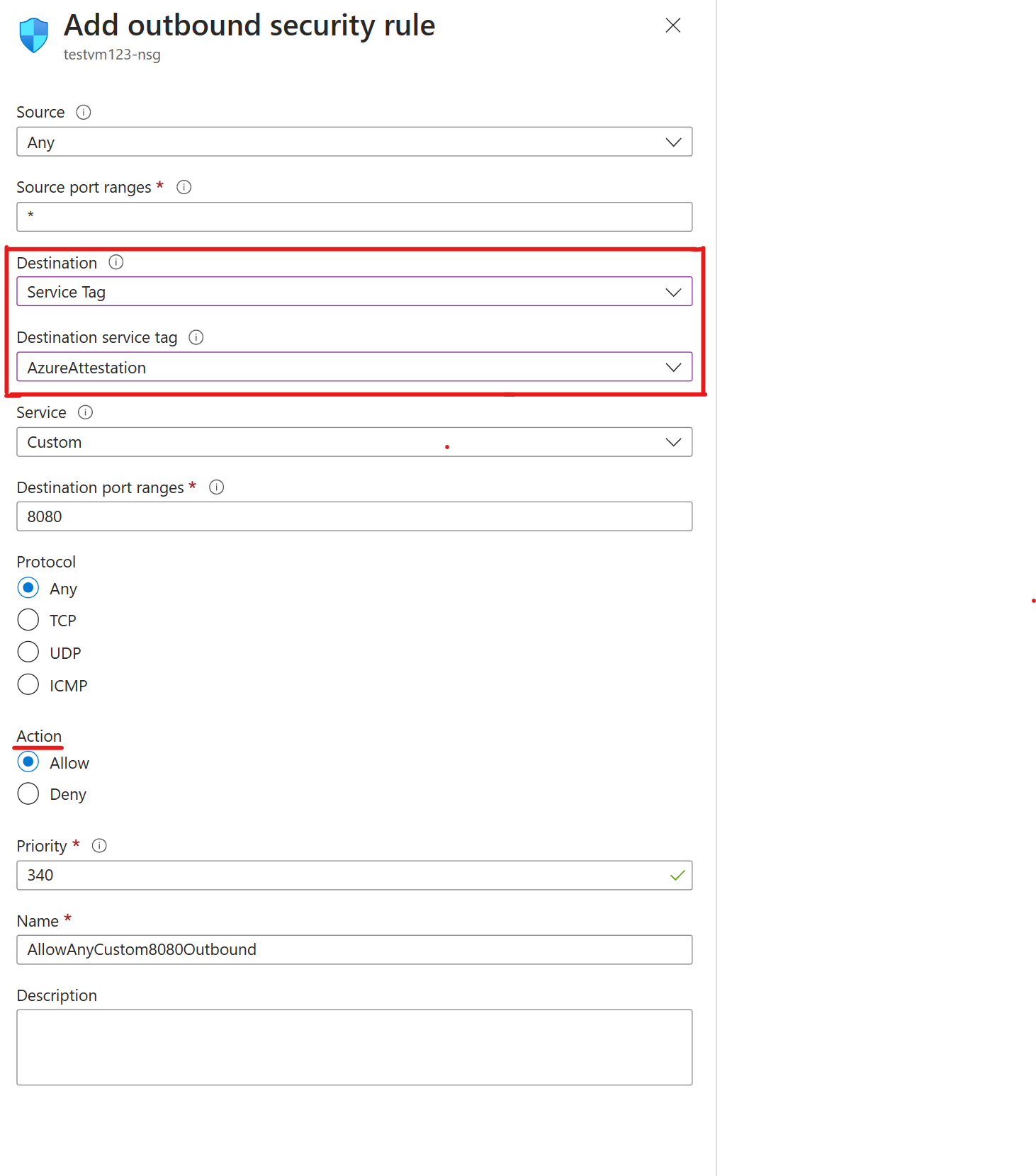

Aby odblokować ruch zaświadczania platformy Azure w sieciowych grupach zabezpieczeń przy użyciu tagów usługi:

Przejdź do maszyny wirtualnej, która ma zezwalać na ruch wychodzący.

W okienku po lewej stronie w obszarze Sieć wybierz pozycję Ustawienia sieci.

Następnie wybierz pozycję Utwórz regułę portu>wychodzącego.

Aby zezwolić na zaświadczenie platformy Azure, należy utworzyć docelowy tag usługi. To ustawienie umożliwia aktualizowanie i automatyczne ustawianie reguł, które zezwalają na zaświadczenie platformy Azure. Ustaw tag usługi docelowej na AzureAttestation i ustaw opcję Akcja na Zezwalaj.

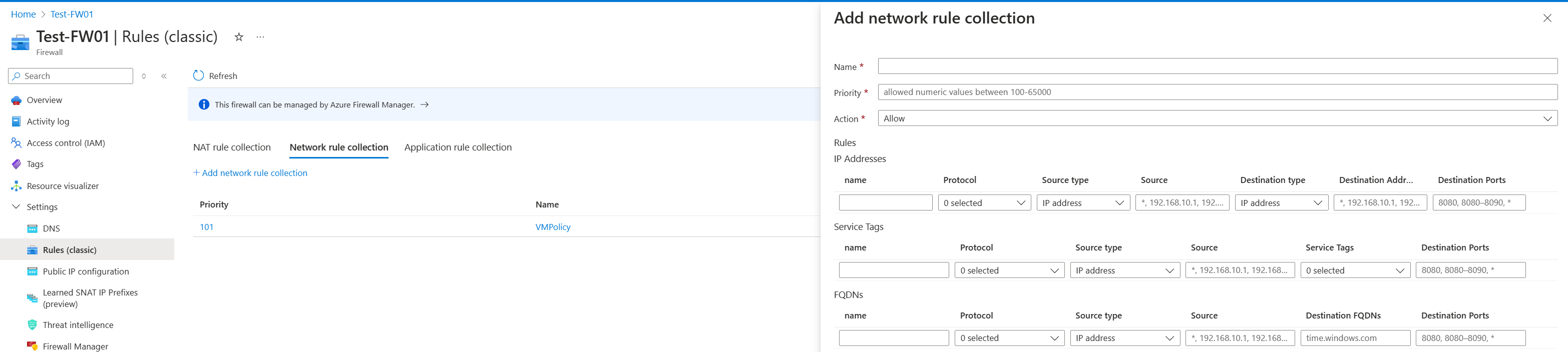

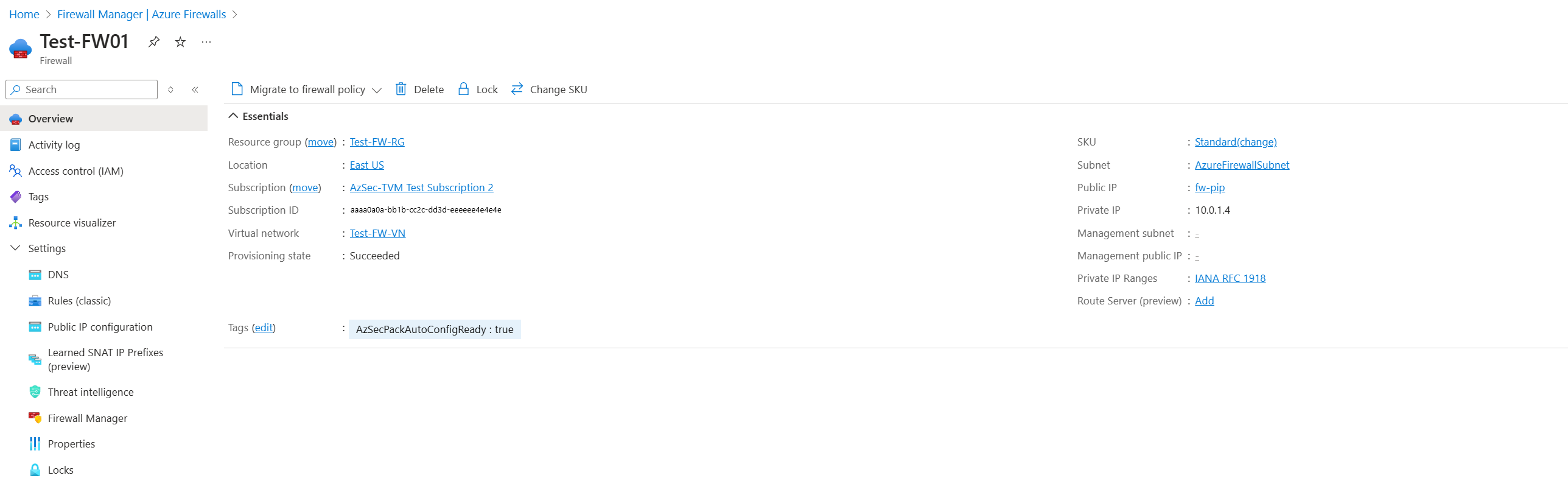

Zapory chronią sieć wirtualną, która zawiera wiele zaufanych maszyn wirtualnych uruchamiania. Aby odblokować ruch zaświadczania platformy Azure w zaporze przy użyciu kolekcji reguł aplikacji:

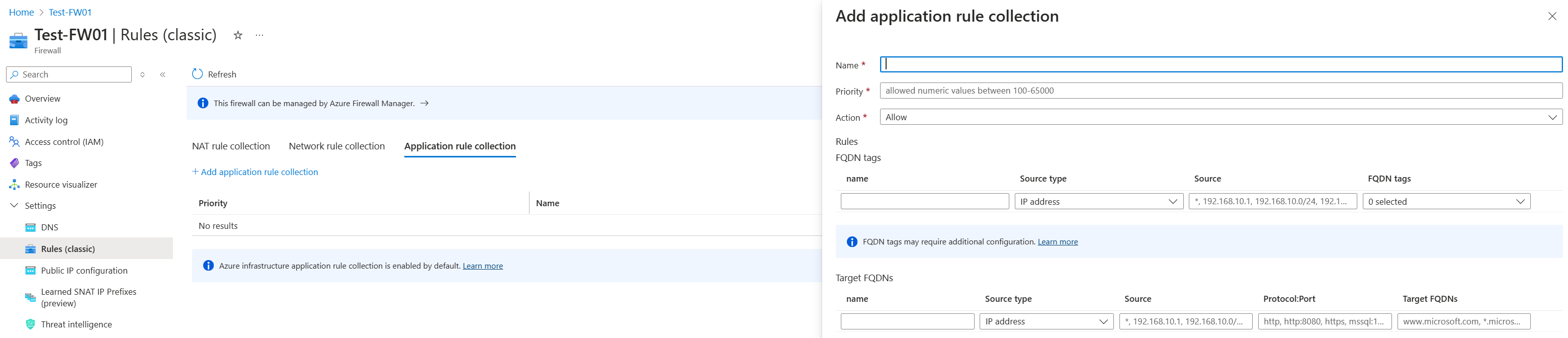

Przejdź do wystąpienia usługi Azure Firewall, które ma zablokowany ruch z zasobu Zaufane uruchamianie maszyny wirtualnej.

W obszarze Ustawienia wybierz pozycję Reguły (klasyczne), aby rozpocząć odblokowywanie zaświadczania gościa za zaporą.

W obszarze Kolekcja reguł sieci wybierz pozycję Dodaj kolekcję reguł sieciowych.

Skonfiguruj nazwy, priorytet, typ źródła i porty docelowe w zależności od potrzeb. Ustaw wartość Nazwa tagu usługi na AzureAttestation i ustaw pozycję Akcja na Zezwalaj.

Aby odblokować ruch zaświadczania platformy Azure w zaporze przy użyciu kolekcji reguł aplikacji:

Przejdź do wystąpienia usługi Azure Firewall, które ma zablokowany ruch z zasobu Zaufane uruchamianie maszyny wirtualnej.

Kolekcja reguł musi zawierać co najmniej jedną regułę, która jest przeznaczona dla w pełni kwalifikowanych nazw domen (FQDN).

Wybierz kolekcję reguł aplikacji i dodaj regułę aplikacji.

Wybierz nazwę i priorytet liczbowy dla reguł aplikacji. Ustaw opcję Akcja dla kolekcji reguł na Wartość Zezwalaj.

Skonfiguruj nazwę, źródło i protokół. Typ źródła jest przeznaczony dla jednego adresu IP. Wybierz grupę adresów IP, aby zezwolić na wiele adresów IP za pośrednictwem zapory.

Regionalni dostawcy współużytkowi

Zaświadczenie platformy Azure zapewnia regionalnego dostawcę udostępnionego w każdym dostępnym regionie. Możesz użyć regionalnego dostawcy udostępnionego na potrzeby zaświadczania lub tworzyć własnych dostawców przy użyciu zasad niestandardowych. Każdy użytkownik firmy Microsoft Entra może uzyskiwać dostęp do dostawców udostępnionych. Nie można zmienić skojarzonych z nim zasad.

Uwaga

Możesz skonfigurować typ źródła, usługę, zakresy portów docelowych, protokół, priorytet i nazwę.

Powiązana zawartość

Dowiedz się więcej na temat zaufanego uruchamiania i wdrażania zaufanej maszyny wirtualnej uruchamiania.