Włączanie wykrywania sap i ochrony przed zagrożeniami

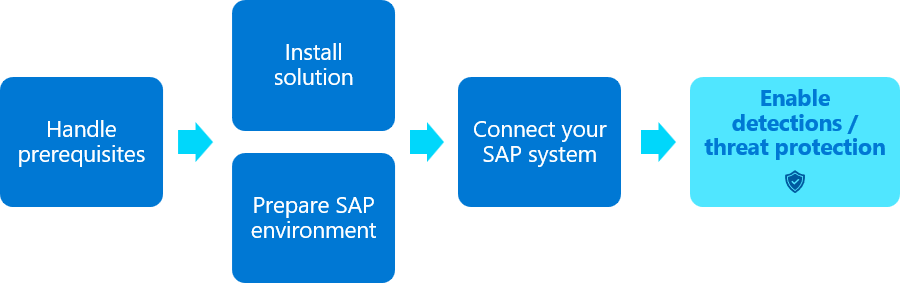

Podczas wdrażania modułu zbierającego i rozwiązania usługi Microsoft Sentinel dla systemu SAP zapewnia możliwość monitorowania systemów SAP pod kątem podejrzanych działań i identyfikowania zagrożeń, wymagane są dodatkowe kroki konfiguracji, aby upewnić się, że rozwiązanie jest zoptymalizowane pod kątem wdrożenia sap. Ten artykuł zawiera najlepsze rozwiązania dotyczące rozpoczynania pracy z zawartością zabezpieczeń dostarczaną z rozwiązaniem Microsoft Sentinel dla aplikacji SAP i jest ostatnim krokiem wdrażania integracji z oprogramowaniem SAP.

Zawartość tego artykułu jest odpowiednia dla twojego zespołu ds. zabezpieczeń .

Ważne

Niektóre składniki rozwiązania Microsoft Sentinel dla aplikacji SAP są obecnie dostępne w wersji zapoznawczej. Dodatkowe postanowienia dotyczące wersji zapoznawczej platformy Azure obejmują dodatkowe postanowienia prawne dotyczące funkcji platformy Azure, które są dostępne w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Wymagania wstępne

Przed skonfigurowaniem ustawień opisanych w tym artykule należy zainstalować rozwiązanie SAP usługi Microsoft Sentinel i skonfigurować łącznik danych.

Aby uzyskać więcej informacji, zobacz Wdrażanie rozwiązania Microsoft Sentinel dla aplikacji SAP z centrum zawartości i Wdrażanie rozwiązania Microsoft Sentinel dla aplikacji SAP.

Rozpoczynanie włączania reguł analizy

Domyślnie wszystkie reguły analizy w rozwiązaniu Microsoft Sentinel dla aplikacji SAP są udostępniane jako szablony reguł alertów. Zalecamy podejście etapowe, w którym używasz szablonów do tworzenia kilku reguł jednocześnie, co pozwala na precyzyjne dostrajanie każdego scenariusza.

Zalecamy rozpoczęcie od następujących reguł analizy, które są uważane za prostsze do przetestowania:

- Zmiana w poufnym uprzywilejowanym użytkowniku

- Zalogowany poufny użytkownik uprzywilejowany

- Poufny użytkownik uprzywilejowany wprowadza zmianę w innym użytkowniku

- Zmiana hasła użytkowników poufnych i logowanie

- Zmiana konfiguracji klienta

- Przetestowany moduł funkcji

Aby uzyskać więcej informacji, zobacz Wbudowane reguły analizy i Wykrywanie zagrożeń w usłudze Microsoft Sentinel.

Konfigurowanie list obserwowanych

Skonfiguruj rozwiązanie usługi Microsoft Sentinel dla aplikacji SAP, podając informacje specyficzne dla klienta na następujących listach obserwowanych:

| Nazwa listy obserwowanych | Szczegóły konfiguracji |

|---|---|

| SAP — Systemy | Lista kontrolna sap — Systems definiuje systemy SAP, które znajdują się w monitorowanych środowiskach. Dla każdego systemu określ: - Identyfikator SID — Niezależnie od tego, czy jest to system produkcyjny, czy środowisko deweloperskie/testowe. Zdefiniowanie tego elementu na liście do obejrzenia nie ma wpływu na rozliczenia i wpływa tylko na regułę analizy. Na przykład podczas testowania można użyć systemu testowego jako systemu produkcyjnego. - Opis zrozumiały Skonfigurowane dane są używane przez niektóre reguły analizy, które mogą reagować inaczej, jeśli odpowiednie zdarzenia pojawiają się w systemie deweloperskim lub produkcyjnym. |

| SAP — Sieci | Lista obserwowanych aplikacji SAP — Networks zawiera wszystkie sieci używane przez organizację. Jest ona używana głównie do identyfikowania, czy logowania użytkowników pochodzą ze znanych segmentów sieci, czy też nieoczekiwanie zmienia się źródło logowania użytkownika. Istnieje wiele metod dokumentowania topologii sieci. Można zdefiniować szeroki zakres adresów, na przykład 172.16.0.0/16, i nazwać ją Siecią firmową, która jest wystarczająco dobra do śledzenia logów spoza tego zakresu. Jednak bardziej podzielone podejście umożliwia lepszy wgląd w potencjalnie nietypowe działanie. Można na przykład zdefiniować następujące segmenty i lokalizacje geograficzne: - 192.168.10.0/23: Europa Zachodnia - 10.15.0.0/16: Australia W takich przypadkach usługa Microsoft Sentinel może odróżnić logowanie od wersji 192.168.10.15 w pierwszym segmencie z logowania z wersji 10.15.2.1 w drugim segmencie. Usługa Microsoft Sentinel ostrzega Użytkownika, jeśli takie zachowanie jest identyfikowane jako nietypowe. |

|

SAP — poufne moduły funkcji SAP — tabele poufne SAP — poufne programy ABAP SAP — poufne transakcje |

Poufne listy kontrolne zawartości identyfikują poufne akcje lub dane, które mogą być przeprowadzane lub uzyskiwane przez użytkowników. Podczas gdy kilka dobrze znanych operacji, tabel i autoryzacji jest wstępnie skonfigurowanych na listach obserwowanych, zalecamy skonsultowanie się z zespołem SAP BASIS w celu zidentyfikowania operacji, transakcji, autoryzacji i tabel, które są uważane za poufne w środowisku SAP, a następnie zaktualizowanie list zgodnie z potrzebami. |

|

SAP — profile poufne SAP — role poufne SAP — uprzywilejowani użytkownicy SAP — autoryzacje krytyczne |

Rozwiązanie Microsoft Sentinel dla aplikacji SAP używa danych użytkownika zebranych na listach obserwowanych danych użytkownika z systemów SAP w celu zidentyfikowania użytkowników, profilów i ról, które powinny być traktowane jako poufne. Mimo że przykładowe dane są domyślnie uwzględniane na listach obserwowanych, zalecamy skonsultowanie się z zespołem SAP BASIS w celu zidentyfikowania poufnych użytkowników, ról i profilów w organizacji oraz zaktualizowania list zgodnie z potrzebami. |

Po początkowym wdrożeniu rozwiązania może upłynąć trochę czasu, aż listy kontrolne zostaną wypełnione danymi. Jeśli otworzysz listę obserwowanych do edycji i okaże się, że jest ona pusta, zaczekaj kilka minut i spróbuj ponownie.

Aby uzyskać więcej informacji, zobacz Dostępne listy do obejrzenia.

Używanie skoroszytu do sprawdzania zgodności mechanizmów kontroli zabezpieczeń SAP

Rozwiązanie Microsoft Sentinel dla aplikacji SAP zawiera skoroszyt SAP — Security Audit Controls , który pomaga sprawdzić zgodność mechanizmów kontroli zabezpieczeń SAP. Skoroszyt zawiera kompleksowy widok mechanizmów kontroli zabezpieczeń, które są wprowadzone, oraz stan zgodności każdej kontrolki.

Aby uzyskać więcej informacji, zobacz Sprawdzanie zgodności mechanizmów kontroli zabezpieczeń sap za pomocą skoroszytu SAP — Security Audit Controls (wersja zapoznawcza).

Następny krok

Istnieje o wiele więcej zawartości do odnalezienia dla oprogramowania SAP za pomocą usługi Microsoft Sentinel, w tym funkcji, podręczników, skoroszytów i nie tylko. W tym artykule przedstawiono kilka przydatnych punktów początkowych i należy nadal implementować inną zawartość, aby jak najlepiej wykorzystać monitorowanie zabezpieczeń systemu SAP.

Aby uzyskać więcej informacji, zobacz:

- Rozwiązanie Microsoft Sentinel dla aplikacji SAP — dokumentacja funkcji

- Rozwiązanie Microsoft Sentinel dla aplikacji SAP: dokumentacja zawartości zabezpieczeń.

Powiązana zawartość

Aby uzyskać więcej informacji, zobacz: