Integrowanie usług Microsoft Sentinel i Microsoft Purview

Usługa Microsoft Purview zapewnia organizacjom wgląd w lokalizację przechowywania poufnych informacji, pomagając w określaniu priorytetów danych zagrożonych w celu ochrony. Zintegruj usługę Microsoft Purview z usługą Microsoft Sentinel, aby ułatwić zawężenie dużej liczby zdarzeń i zagrożeń w usłudze Microsoft Sentinel oraz zrozumienie najważniejszych obszarów do rozpoczęcia.

Zacznij od pozyskiwania dzienników usługi Microsoft Purview do usługi Microsoft Sentinel za pośrednictwem łącznika danych. Następnie użyj skoroszytu usługi Microsoft Sentinel, aby wyświetlić dane, takie jak zeskanowane zasoby, znalezione klasyfikacje i etykiety zastosowane przez usługę Microsoft Purview. Użyj reguł analizy, aby utworzyć alerty dotyczące zmian w poufności danych.

Dostosuj reguły skoroszytu i analizy usługi Microsoft Purview, aby najlepiej odpowiadały potrzebom organizacji, i połącz dzienniki usługi Microsoft Purview z danymi pozyskanymi z innych źródeł, aby tworzyć wzbogacone szczegółowe informacje w usłudze Microsoft Sentinel.

Wymagania wstępne

Przed rozpoczęciem upewnij się, że masz dołączony obszar roboczy usługi Microsoft Sentinel i usługę Microsoft Purview oraz że użytkownik ma następujące role:

Rola właściciela lub współautora konta usługi Microsoft Purview w celu skonfigurowania ustawień diagnostycznych i skonfigurowania łącznika danych.

Rola współautora usługi Microsoft Sentinel z uprawnieniami do zapisu w celu włączenia łącznika danych, wyświetlania skoroszytu i tworzenia reguł analitycznych.

Rozwiązanie Microsoft Purview zainstalowane w obszarze roboczym usługi Log Analytics jest włączone dla usługi Microsoft Sentinel.

Rozwiązanie Microsoft Purview to zestaw zawartości połączonej, w tym łącznik danych, skoroszyt i reguły analizy skonfigurowane specjalnie dla danych usługi Microsoft Purview. Aby uzyskać więcej informacji, zobacz About Microsoft Sentinel content and solutions (Informacje o zawartości i rozwiązaniach usługi Microsoft Sentinel) oraz Discover and manage Microsoft Sentinel out-of-the-box content (Informacje o zawartości i rozwiązaniach usługi Microsoft Sentinel) oraz Discover and manage Microsoft Sentinel out-of-the-box content (Odnajdywanie gotowej zawartości usługi Microsoft Sentinel i zarządzanie nią).

Instrukcje dotyczące włączania łącznika danych dostępne również w usłudze Microsoft Sentinel na stronie łącznika danych usługi Microsoft Purview .

Rozpoczynanie pozyskiwania danych usługi Microsoft Purview w usłudze Microsoft Sentinel

Skonfiguruj ustawienia diagnostyczne, aby dzienniki poufności danych usługi Microsoft Purview przepływły do usługi Microsoft Sentinel, a następnie uruchom skanowanie usługi Microsoft Purview, aby rozpocząć pozyskiwanie danych.

Ustawienia diagnostyczne wysyłają zdarzenia dziennika dopiero po uruchomieniu pełnego skanowania lub wykrycia zmiany podczas skanowania przyrostowego. Rozpoczęcie wyświetlania dzienników w usłudze Microsoft Sentinel trwa zwykle około 10–15 minut.

Aby umożliwić przepływ dzienników poufności danych do usługi Microsoft Sentinel:

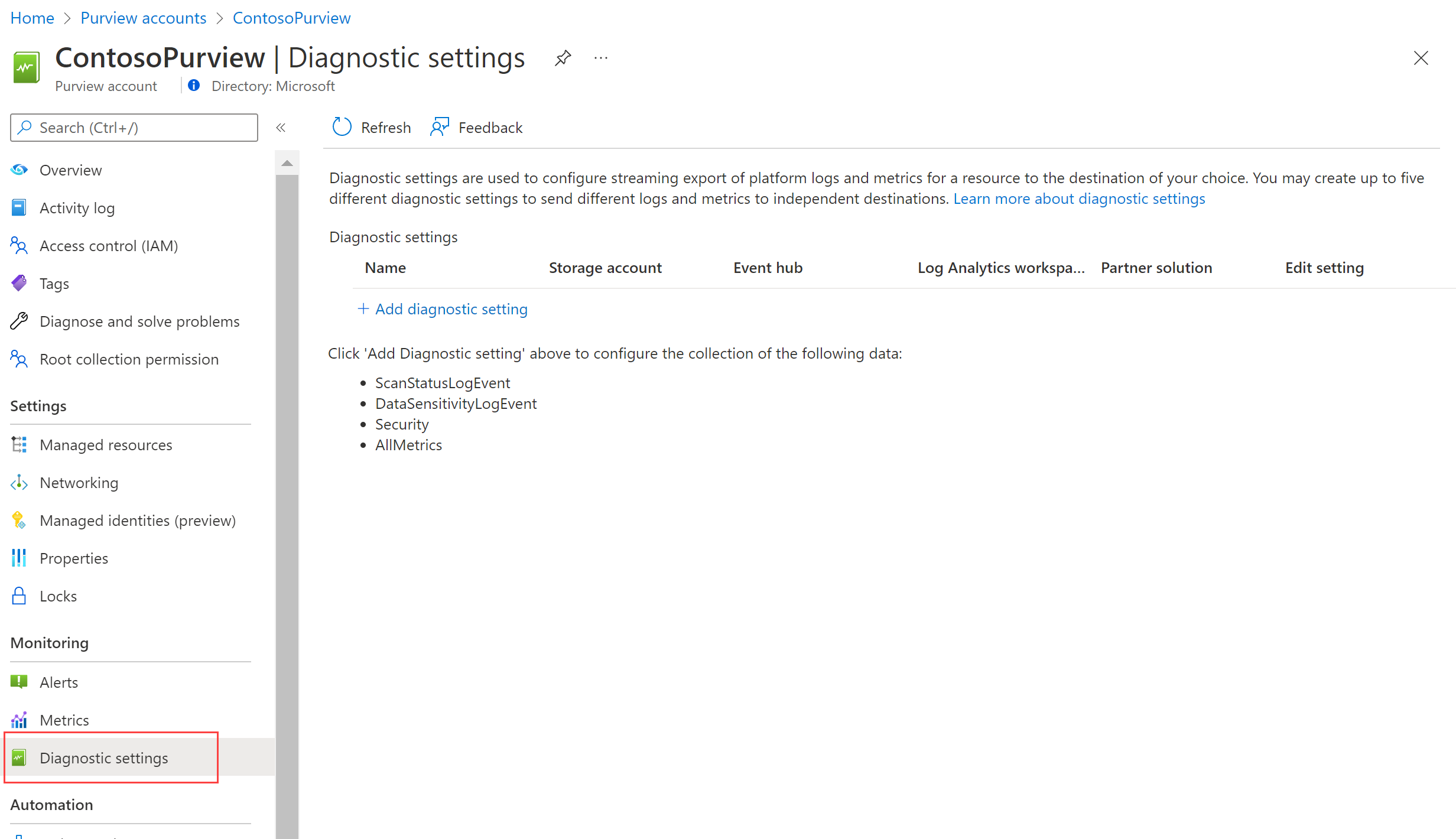

Przejdź do konta usługi Microsoft Purview w witrynie Azure Portal i wybierz pozycję Ustawienia diagnostyczne.

Wybierz pozycję + Dodaj ustawienie diagnostyczne i skonfiguruj nowe ustawienie , aby wysyłać dzienniki z usługi Microsoft Purview do usługi Microsoft Sentinel:

- Wprowadź zrozumiałą nazwę ustawienia.

- W obszarze Dzienniki wybierz pozycję DataSensitivityLogEvent.

- W obszarze Szczegóły miejsca docelowego wybierz pozycję Wyślij do obszaru roboczego usługi Log Analytics, a następnie wybierz szczegóły subskrypcji i obszaru roboczego używane dla usługi Microsoft Sentinel.

Wybierz pozycję Zapisz.

Aby uzyskać więcej informacji, zobacz Łączenie usługi Microsoft Sentinel z innymi usługi firmy Microsoft przy użyciu połączeń opartych na ustawieniach diagnostycznych.

Aby uruchomić skanowanie i wyświetlanie danych usługi Microsoft Purview w usłudze Microsoft Sentinel:

W usłudze Microsoft Purview uruchom pełne skanowanie zasobów. Aby uzyskać więcej informacji, zobacz Skanowanie źródeł danych w usłudze Microsoft Purview.

Po zakończeniu skanowania usługi Microsoft Purview wróć do łącznika danych usługi Microsoft Purview w usłudze Microsoft Sentinel i upewnij się, że dane zostały odebrane.

Wyświetlanie najnowszych danych odnalezionych przez usługę Microsoft Purview

Rozwiązanie Microsoft Purview udostępnia gotowe do użycia dwa szablony reguł analitycznych, które można włączyć, w tym regułę ogólną i dostosowaną regułę.

- Wersja ogólna, poufne dane odnalezione w ciągu ostatnich 24 godzin, monitoruje wykrywanie wszelkich klasyfikacji znalezionych w infrastrukturze danych podczas skanowania usługi Microsoft Purview.

- Niestandardowa wersja, poufne dane odnalezione w ciągu ostatnich 24 godzin — dostosowane, monitoruje i generuje alerty za każdym razem, gdy określona klasyfikacja, taka jak numer ubezpieczenia społecznego, została wykryta.

Ta procedura służy do dostosowywania zapytań reguł analizy usługi Microsoft Purview w celu wykrywania zasobów z określoną klasyfikacją, etykietą poufności, regionem źródłowym i nie tylko. Połącz dane wygenerowane z innymi danymi w usłudze Microsoft Sentinel, aby wzbogacić wykrywanie i alerty.

Uwaga

Reguły analizy usługi Microsoft Sentinel to zapytania KQL, które wyzwalają alerty po wykryciu podejrzanych działań. Dostosuj i pogrupuj reguły, aby utworzyć zdarzenia dla zespołu SOC w celu zbadania.

Modyfikowanie szablonów reguł analizy usługi Microsoft Purview

W usłudze Microsoft Sentinel otwórz rozwiązanie Microsoft Purview , a następnie znajdź i wybierz wykryte dane poufne w ciągu ostatnich 24 godzin — dostosowana reguła . W okienku bocznym wybierz pozycję Utwórz regułę , aby utworzyć nową regułę na podstawie szablonu.

Przejdź do strony Analiza konfiguracji> i wybierz pozycję Aktywne reguły. Wyszukaj regułę o nazwie Poufne dane odnalezione w ciągu ostatnich 24 godzin — dostosowane.

Domyślnie reguły analizy tworzone przez rozwiązania usługi Microsoft Sentinel są ustawione na wyłączone. Przed kontynuowaniem upewnij się, że reguła dla obszaru roboczego jest włączona:

Wybierz regułę. W okienku bocznym wybierz pozycję Edytuj.

W kreatorze reguły analizy w dolnej części karty Ogólne przełącz pozycję Stan na Włączone.

Na karcie Ustaw logikę reguły dostosuj zapytanie Reguły, aby wykonać zapytanie dotyczące pól danych i klasyfikacji, dla których chcesz wygenerować alerty. Aby uzyskać więcej informacji na temat tego, co można uwzględnić w zapytaniu, zobacz:

- Obsługiwane pola danych to kolumny tabeli PurviewDataSensitivityLogs

- Obsługiwane klasyfikacje

Sformatowane zapytania mają następującą składnię:

| where {data-field} contains {specified-string}.Na przykład:

PurviewDataSensitivityLogs | where Classification contains “Social Security Number” | where SourceRegion contains “westeurope” | where SourceType contains “Amazon” | where TimeGenerated > ago (24h)Zobacz więcej informacji na temat następujących elementów używanych w poprzednim przykładzie w dokumentacji usługi Kusto:

Aby uzyskać więcej informacji na temat języka KQL, zobacz omówienie język zapytań Kusto (KQL).

Inne zasoby:

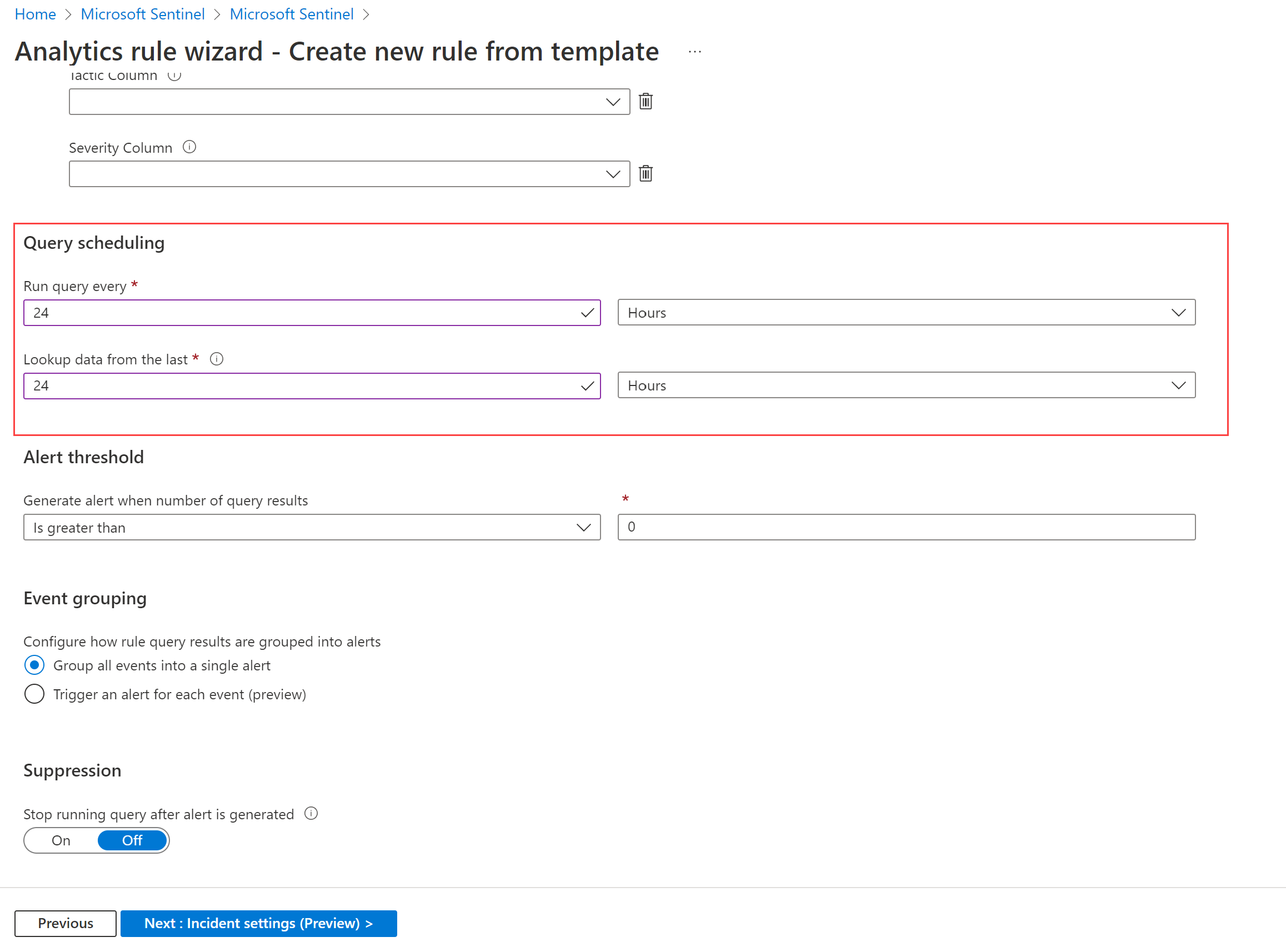

W obszarze Planowanie zapytań zdefiniuj ustawienia, aby reguły pokazywały dane odnalezione w ciągu ostatnich 24 godzin. Zalecamy również ustawienie grupowania zdarzeń w celu grupowania wszystkich zdarzeń w jeden alert.

W razie potrzeby dostosuj ustawienia zdarzenia i karty Automatyczna odpowiedź. Na przykład na karcie Ustawienia zdarzeń sprawdź, czy wybrano opcję Utwórz zdarzenia z alertów wyzwalanych przez tę regułę analizy.

Na karcie Przeglądanie i tworzenie wybierz pozycję Zapisz.

Aby uzyskać więcej informacji, zobacz Tworzenie niestandardowych reguł analizy w celu wykrywania zagrożeń.

Wyświetlanie danych usługi Microsoft Purview w skoroszytach usługi Microsoft Sentinel

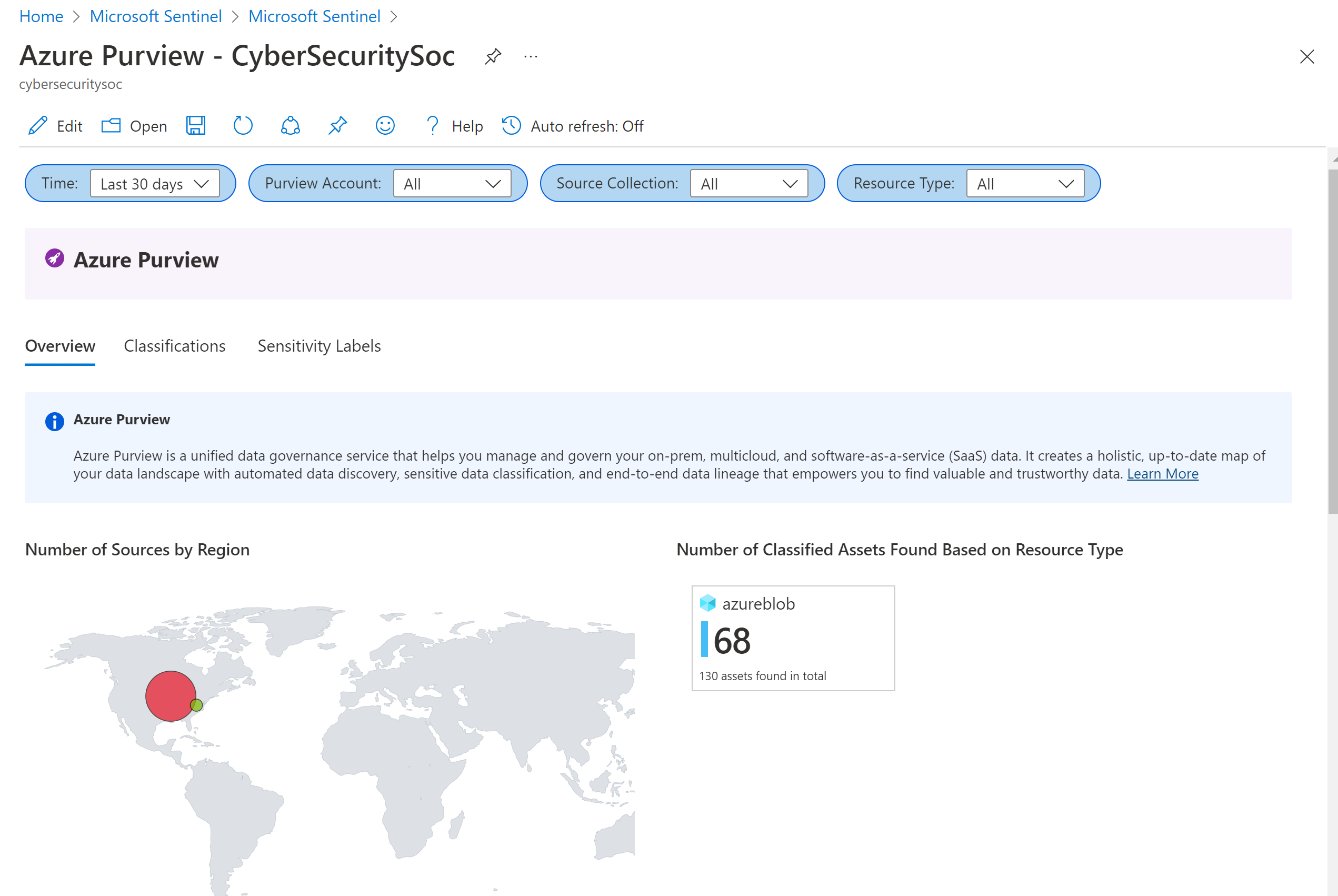

W usłudze Microsoft Sentinel otwórz rozwiązanie Microsoft Purview , a następnie znajdź i wybierz skoroszyt Microsoft Purview . W okienku bocznym wybierz pozycję Konfiguracja , aby dodać skoroszyt do obszaru roboczego.

W usłudze Microsoft Sentinel w obszarze Zarządzanie zagrożeniami wybierz pozycję Skoroszyty Moje skoroszyty> i znajdź skoroszyt Usługi Microsoft Purview. Zapisz skoroszyt w obszarze roboczym, a następnie wybierz pozycję Wyświetl zapisany skoroszyt. Na przykład:

Skoroszyt usługi Microsoft Purview zawiera następujące karty:

- Omówienie: wyświetla regiony i typy zasobów, w których znajdują się dane.

- Klasyfikacje: wyświetla zasoby zawierające określone klasyfikacje, takie jak numery kart kredytowych.

- Etykiety poufności: wyświetla zasoby, które mają etykiety poufne, oraz zasoby, które obecnie nie mają etykiet.

Aby przejść do szczegółów w skoroszycie usługi Microsoft Purview:

- Wybierz określone źródło danych, aby przejść do tego zasobu na platformie Azure.

- Wybierz link ścieżki zasobu, aby wyświetlić więcej szczegółów ze wszystkimi polami danych udostępnionymi w pozyskanych dziennikach.

- Wybierz wiersz w tabelach Źródło danych, Klasyfikacja lub Etykieta poufności, aby filtrować dane na poziomie zasobu zgodnie z konfiguracją.

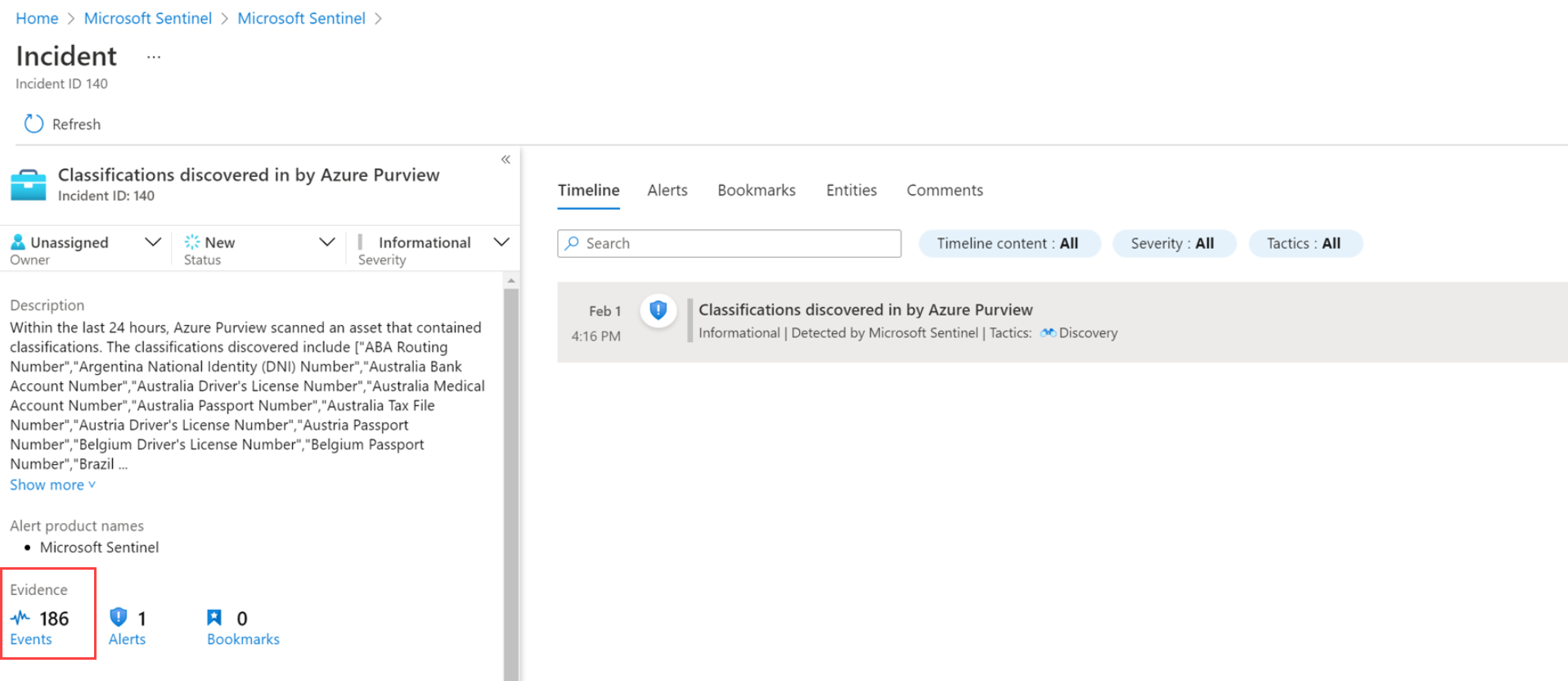

Badanie zdarzeń wyzwalanych przez zdarzenia usługi Microsoft Purview

Podczas badania zdarzeń wyzwalanych przez reguły analizy usługi Microsoft Purview znajdź szczegółowe informacje o zasobach i klasyfikacjach znalezionych w zdarzeniach zdarzenia.

Na przykład:

Powiązana zawartość

Aby uzyskać więcej informacji, zobacz: