Konfigurowanie reguł wykrywania ataków wieloestanowych (Fusion) w usłudze Microsoft Sentinel

Ważne

Nowa wersja reguły analizy fusion jest obecnie dostępna w wersji zapoznawczej. Zobacz Dodatkowe warunki użytkowania dla wersji zapoznawczych platformy Microsoft Azure, aby uzyskać dodatkowe postanowienia prawne dotyczące funkcji platformy Azure, które są dostępne w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Uwaga

Aby uzyskać informacje o dostępności funkcji w chmurach dla instytucji rządowych USA, zobacz tabele usługi Microsoft Sentinel w temacie Dostępność funkcji w chmurze dla klientów instytucji rządowych USA.

Usługa Microsoft Sentinel używa aparatu fusion, aparatu korelacji opartego na skalowalnych algorytmach uczenia maszynowego, aby automatycznie wykrywać ataki wieloetapowe, identyfikując kombinacje nietypowych zachowań i podejrzanych działań obserwowanych na różnych etapach łańcucha zabić. Na podstawie tych odkryć usługa Microsoft Sentinel generuje zdarzenia, które w przeciwnym razie byłyby trudne do przechwycenia. Te zdarzenia składają się z co najmniej dwóch alertów lub działań. Zgodnie z projektem te zdarzenia są małe, o wysokiej wierności i wysokiej ważności.

Dostosowane do środowiska ta technologia wykrywania nie tylko zmniejsza współczynniki wyników fałszywie dodatnich , ale także wykrywa ataki z ograniczonymi lub brakującymi informacjami.

Konfigurowanie reguł łączenia

To wykrywanie jest domyślnie włączone w usłudze Microsoft Sentinel. Aby sprawdzić lub zmienić jego stan, wykonaj następujące instrukcje:

Zaloguj się do witryny Azure Portal i wprowadź ciąg Microsoft Sentinel.

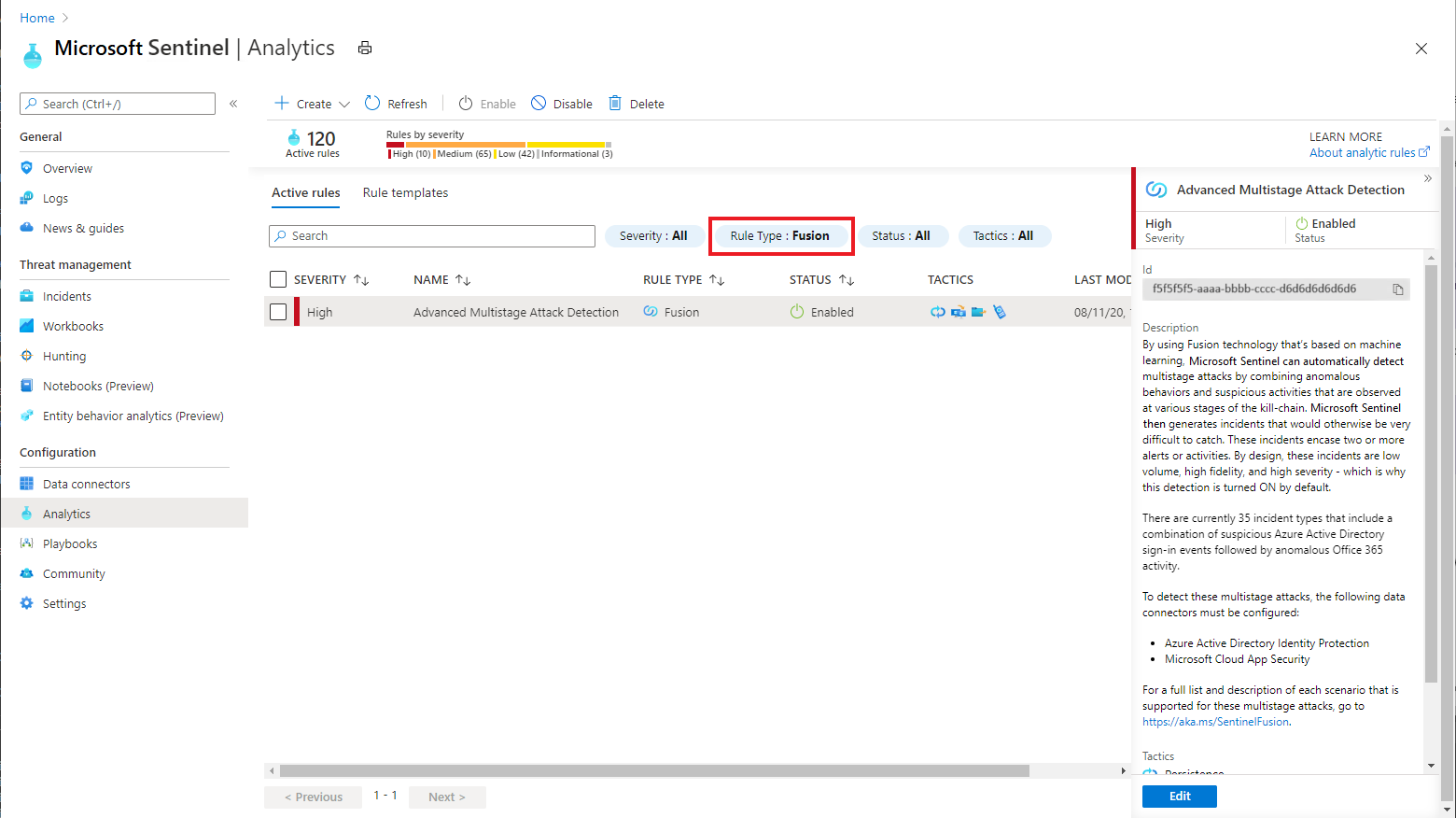

Z menu nawigacji usługi Microsoft Sentinel wybierz pozycję Analiza.

Wybierz kartę Aktywne reguły, a następnie znajdź pozycję Zaawansowane wykrywanie ataków wieloestanowych w kolumnie NAME, filtrując listę dla typu reguły łączenia. Sprawdź kolumnę STATUS, aby potwierdzić, czy to wykrywanie jest włączone, czy wyłączone.

Aby zmienić stan, wybierz ten wpis, a następnie w okienku Podgląd zaawansowanego wykrywania ataków wieloestanowych wybierz pozycję Edytuj.

Na karcie Ogólne kreatora reguły analizy zanotuj stan (włączone/wyłączone) lub zmień go, jeśli chcesz.

Jeśli zmieniono stan, ale nie wprowadzono dalszych zmian, wybierz kartę Przeglądanie i aktualizowanie , a następnie wybierz pozycję Zapisz.

Aby jeszcze bardziej skonfigurować regułę wykrywania łączenia, wybierz pozycję Dalej: Skonfiguruj połączenie.

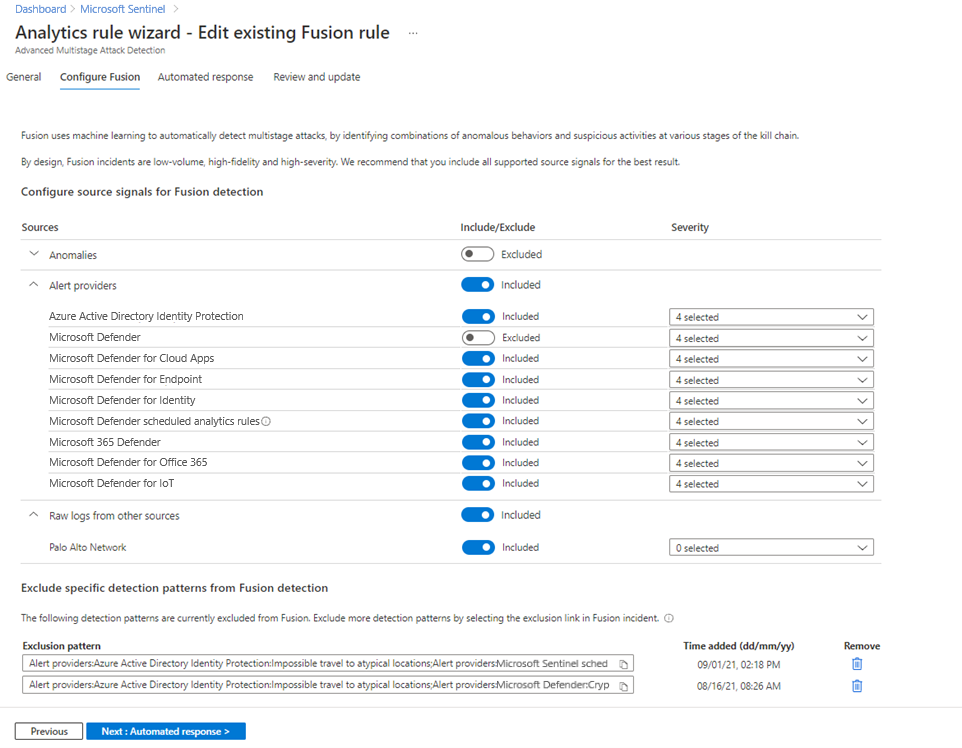

Skonfiguruj sygnały źródłowe na potrzeby wykrywania łączenia: zalecamy dołączenie wszystkich wymienionych sygnałów źródłowych ze wszystkimi poziomami ważności, aby uzyskać najlepszy wynik. Domyślnie są one już uwzględnione, ale masz możliwość wprowadzania zmian w następujący sposób:

Uwaga

Jeśli wykluczysz określony sygnał źródłowy lub poziom ważności alertu, wszelkie wykrycia łączenia, które opierają się na sygnałach z tego źródła lub alertach pasujących do poziomu ważności, nie zostaną wyzwolone.

Wyklucz sygnały z wykrywania łączenia, w tym anomalie, alerty od różnych dostawców i nieprzetworzone dzienniki.

Przypadek użycia: jeśli testujesz określone źródło sygnału znane w celu wygenerowania hałaśliwych alertów, możesz tymczasowo wyłączyć sygnały z tego konkretnego źródła sygnału na potrzeby wykrywania łączenia.

Skonfiguruj ważność alertu dla każdego dostawcy: zgodnie z projektem model Fusion ML koreluje sygnały o niskiej wierności z pojedynczym zdarzeniem o wysokiej ważności na podstawie nietypowych sygnałów w łańcuchu kill-chain z wielu źródeł danych. Alerty zawarte w połączeniu są zazwyczaj niższe ważności (średni, niski, informacyjny), ale od czasu do czasu są uwzględniane istotne alerty o wysokiej ważności.

Przypadek użycia: Jeśli masz oddzielny proces klasyfikowania i badania alertów o wysokiej ważności i nie chcesz, aby te alerty były zawarte w narzędziu Fusion, możesz skonfigurować sygnały źródłowe, aby wykluczyć alerty o wysokiej ważności z wykrywania łączenia.

Wyklucz określone wzorce wykrywania z wykrywania łączenia. Niektóre wykrycia łączenia mogą nie mieć zastosowania do twojego środowiska lub mogą być podatne na generowanie wyników fałszywie dodatnich. Jeśli chcesz wykluczyć określony wzorzec wykrywania łączenia, postępuj zgodnie z poniższymi instrukcjami:

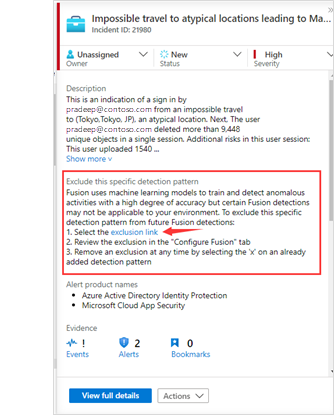

Zlokalizuj i otwórz zdarzenie fusion tego rodzaju, który chcesz wykluczyć.

W sekcji Opis wybierz pozycję Pokaż więcej.

W obszarze Wyklucz ten konkretny wzorzec wykrywania wybierz link wykluczenia, który przekierowuje Cię do karty Konfigurowanie łączenia w kreatorze reguł analizy.

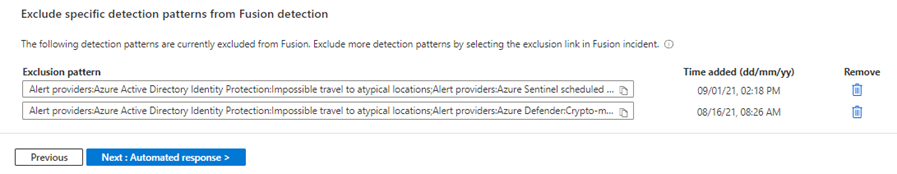

Na karcie Konfigurowanie łączenia zobaczysz, że wzorzec wykrywania — kombinacja alertów i anomalii w zdarzeniu fusion — została dodana do listy wykluczeń wraz z czasem dodania wzorca wykrywania.

W dowolnym momencie można usunąć wykluczony wzorzec wykrywania, wybierając ikonę kosza na śmieci dla tego wzorca wykrywania.

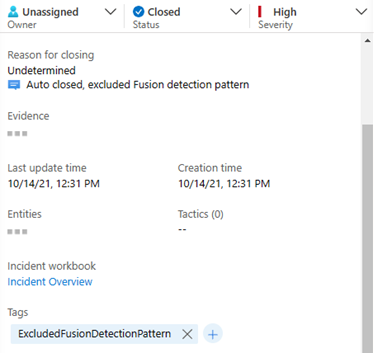

Zdarzenia pasujące do wykluczonych wzorców wykrywania będą nadal wyzwalane, ale nie będą wyświetlane w aktywnej kolejce zdarzeń. Zostaną one wypełnione automatycznie następującymi wartościami:

Stan: "Zamknięte"

Klasyfikacja zamykająca: "Nieokreślone"

Komentarz: "Automatycznie zamknięty, wykluczony wzorzec wykrywania łączenia"

Tag: "ExcludedFusionDetectionPattern" — możesz wykonać zapytanie względem tego tagu, aby wyświetlić wszystkie incydenty pasujące do tego wzorca wykrywania.

Uwaga

Usługa Microsoft Sentinel używa obecnie 30 dni danych historycznych do trenowania systemów uczenia maszynowego. Te dane są zawsze szyfrowane przy użyciu kluczy firmy Microsoft podczas przechodzenia przez potok uczenia maszynowego. Jednak dane szkoleniowe nie są szyfrowane przy użyciu kluczy zarządzanych przez klienta (CMK) w przypadku włączenia klucza zarządzanego przez klienta w obszarze roboczym usługi Microsoft Sentinel. Aby zrezygnować z łączenia, przejdź do aktywnych reguł analizy konfiguracji>> usługi Microsoft Sentinel>, kliknij prawym przyciskiem myszy regułę zaawansowanego wykrywania ataków wieloestażowych i wybierz pozycję Wyłącz.

Konfigurowanie zaplanowanych reguł analizy na potrzeby wykrywania łączenia

Ważne

- Wykrywanie oparte na połączeniu przy użyciu alertów reguł analizy jest obecnie dostępne w wersji zapoznawczej. Zobacz Dodatkowe warunki użytkowania dla wersji zapoznawczych platformy Microsoft Azure, aby uzyskać dodatkowe postanowienia prawne dotyczące funkcji platformy Azure, które są dostępne w wersji beta, wersji zapoznawczej lub w inny sposób nie zostały jeszcze wydane w wersji ogólnodostępnej.

Połączenie umożliwia wykrywanie ataków wieloetapowych i pojawiających się zagrożeń opartych na scenariuszach przy użyciu alertów generowanych przez zaplanowane reguły analizy. Zalecamy wykonanie poniższych kroków w celu skonfigurowania i włączenia tych reguł, aby można było jak najlepiej wykorzystać możliwości łączenia usługi Microsoft Sentinel.

Łączenie dla pojawiających się zagrożeń może używać alertów generowanych przez wszelkie zaplanowane reguły analizy zawierające informacje o łańcuchu zabicia (taktyki) i mapowaniu jednostek. Aby upewnić się, że dane wyjściowe reguły analizy mogą być używane przez firmę Fusion do wykrywania pojawiających się zagrożeń:

Przejrzyj mapowanie jednostek dla tych zaplanowanych reguł. Sekcja konfiguracji mapowania jednostek umożliwia mapowanie parametrów z wyników zapytania na jednostki rozpoznane przez usługę Microsoft Sentinel. Ponieważ połączenie koreluje alerty na podstawie jednostek (takich jak konto użytkownika lub adres IP), jego algorytmy uczenia maszynowego nie mogą wykonywać dopasowywania alertów bez informacji o jednostce.

Przejrzyj taktykę i techniki w szczegółach reguły analizy. Algorytm Fusion ML używa informacji MITRE ATT&CK do wykrywania ataków wieloetapowych, a taktyka i techniki oznaczane przez ciebie regułami analizy będą wyświetlane w wynikowych zdarzeniach. Obliczenia łączenia mogą mieć wpływ, jeśli w alertach przychodzących brakuje informacji taktyki.

Połączenie może również wykrywać zagrożenia oparte na scenariuszach przy użyciu reguł opartych na następujących zaplanowanych szablonach reguł analizy.

Aby włączyć zapytania dostępne jako szablony na stronie Analiza , przejdź do karty Szablony reguł, wybierz nazwę reguły w galerii szablonów i wybierz pozycję Utwórz regułę w okienku szczegółów.

- Cisco — blokowanie zapory, ale logowanie powodzenia do identyfikatora Entra firmy Microsoft

- Fortinet — wykryto wzorzec sygnału nawigacyjnego

- Adres IP z wieloma nieudanymi logowaniami firmy Microsoft Entra pomyślnie loguje się do sieci VPN Palo Alto

- Resetowanie wielu haseł według użytkownika

- Rzadka zgoda aplikacji

- SharePointFileOperation za pośrednictwem wcześniej niezajestrowanych adresów IP

- Podejrzane wdrażanie zasobów

- Podpisy Palo Alto Threat z nietypowych adresów IP

Aby dodać zapytania, które nie są obecnie dostępne jako szablon reguły, zobacz Tworzenie niestandardowej reguły analizy od podstaw.

Aby uzyskać więcej informacji, zobacz Fusion Advanced Multistage Attack Detection Scenarios with Scheduled Analytics Rules (Łączenie zaawansowanych scenariuszy wykrywania ataków wieloestanowych przy użyciu reguł zaplanowanej analizy).

Uwaga

W przypadku zestawu zaplanowanych reguł analizy używanych przez połączenie algorytm uczenia maszynowego wykonuje dopasowywanie rozmyte dla zapytań języka KQL podanych w szablonach. Zmiana nazwy szablonów nie będzie mieć wpływu na wykrywanie łączenia.

Następne kroki

Dowiedz się więcej o wykrywaniu łączenia w usłudze Microsoft Sentinel.

Dowiedz się więcej o wielu scenariuszach wykrywania łączenia.

Teraz już wiesz więcej na temat zaawansowanego wykrywania ataków wieloestanowych, możesz zainteresować się następującym przewodnikiem Szybki start, aby dowiedzieć się, jak uzyskać wgląd w dane i potencjalne zagrożenia: Rozpoczynanie pracy z usługą Microsoft Sentinel.

Jeśli wszystko będzie gotowe do zbadania utworzonych zdarzeń, zobacz następujący samouczek: Badanie zdarzeń za pomocą usługi Microsoft Sentinel.