Najlepsze rozwiązania dotyczące usługi Microsoft Sentinel

Wskazówki dotyczące najlepszych rozwiązań są udostępniane w całej dokumentacji technicznej dotyczącej usługi Microsoft Sentinel. Ten artykuł zawiera najważniejsze wskazówki dotyczące wdrażania i używania usługi Microsoft Sentinel oraz zarządzania nimi.

Ważne

Usługa Microsoft Sentinel jest ogólnie dostępna na ujednoliconej platformie operacji zabezpieczeń firmy Microsoft w portalu usługi Microsoft Defender. W wersji zapoznawczej usługa Microsoft Sentinel jest dostępna w portalu usługi Defender bez usługi Microsoft Defender XDR lub licencji E5. Aby uzyskać więcej informacji, zobacz Microsoft Sentinel w portalu usługi Microsoft Defender.

Konfigurowanie usługi Microsoft Sentinel

Zacznij od przewodnika wdrażania usługi Microsoft Sentinel. Przewodnik wdrażania obejmuje ogólne kroki planowania, wdrażania i dostosowywania wdrożenia usługi Microsoft Sentinel. W tym przewodniku wybierz podane linki, aby znaleźć szczegółowe wskazówki dotyczące każdego etapu wdrożenia.

Integracje usług zabezpieczeń firmy Microsoft

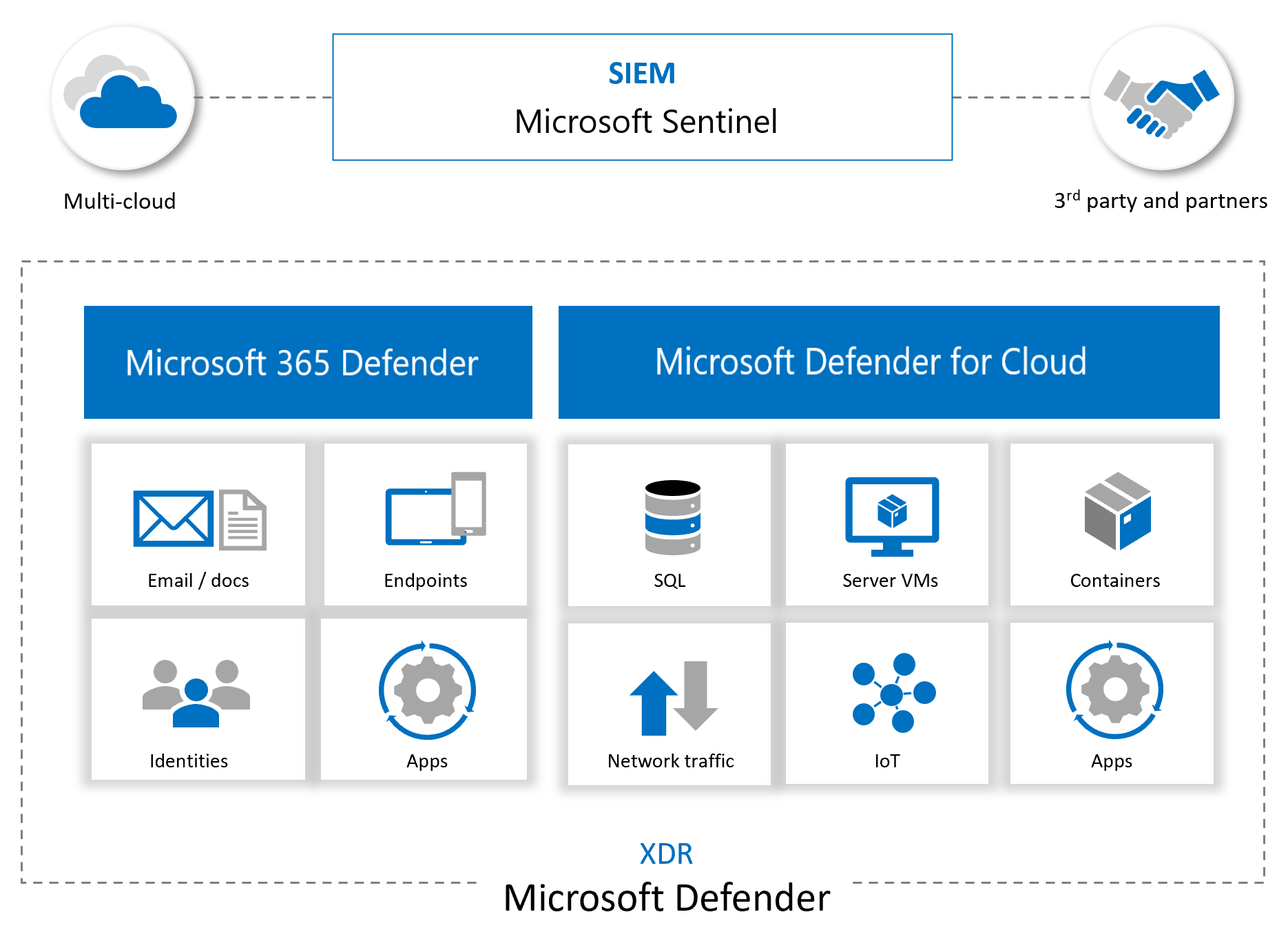

Usługa Microsoft Sentinel jest upoważniona przez składniki wysyłające dane do obszaru roboczego i jest silniejsza dzięki integracji z innymi usługi firmy Microsoft. Wszystkie dzienniki pozyskane do produktów, takich jak aplikacje Microsoft Defender dla Chmury, Ochrona punktu końcowego w usłudze Microsoft Defender i Microsoft Defender for Identity, umożliwiają tym usługom tworzenie wykryć, a z kolei zapewniają te wykrycia w usłudze Microsoft Sentinel. Dzienniki można również pozyskiwać bezpośrednio do usługi Microsoft Sentinel, aby zapewnić pełniejszy obraz zdarzeń i zdarzeń.

Na przykład na poniższej ilustracji pokazano, jak usługa Microsoft Sentinel pozyskuje dane z innych platform usługi firmy Microsoft i wielochmurowych i partnerskich w celu zapewnienia pokrycia środowiska:

Więcej niż pozyskiwanie alertów i dzienników z innych źródeł, usługa Microsoft Sentinel również:

- Używa informacji pozyskiwanych za pomocą uczenia maszynowego, które umożliwiają lepszą korelację zdarzeń, agregację alertów, wykrywanie anomalii i nie tylko.

- Kompiluje i prezentuje interaktywne wizualizacje za pośrednictwem skoroszytów, pokazując trendy, powiązane informacje i kluczowe dane używane zarówno do zadań administracyjnych, jak i badań.

- Uruchamia podręczniki do działania na alertach, zbierania informacji, wykonywania akcji dotyczących elementów i wysyłania powiadomień do różnych platform.

- Integruje się z platformami partnerskimi, takimi jak ServiceNow i Jira, w celu zapewnienia podstawowych usług dla zespołów SOC.

- Pozyskiwanie i pobieranie źródeł wzbogacania z platform analizy zagrożeń w celu uzyskania cennych danych do badania.

Aby uzyskać więcej informacji na temat integrowania danych z innych usług lub dostawców, zobacz Łączniki danych usługi Microsoft Sentinel.

Rozważ dołączanie usługi Microsoft Sentinel do portalu usługi Microsoft Defender w celu ujednolicenia możliwości za pomocą usługi Microsoft Defender XDR, takich jak zarządzanie zdarzeniami i zaawansowane wyszukiwanie zagrożeń. Aby uzyskać więcej informacji, zobacz następujące artykuły:

- Łączenie usługi Microsoft Sentinel z usługą Microsoft Defender XDR

- Usługa Microsoft Sentinel w portalu usługi Microsoft Defender

Zarządzanie zdarzeniami i reagowanie na nie

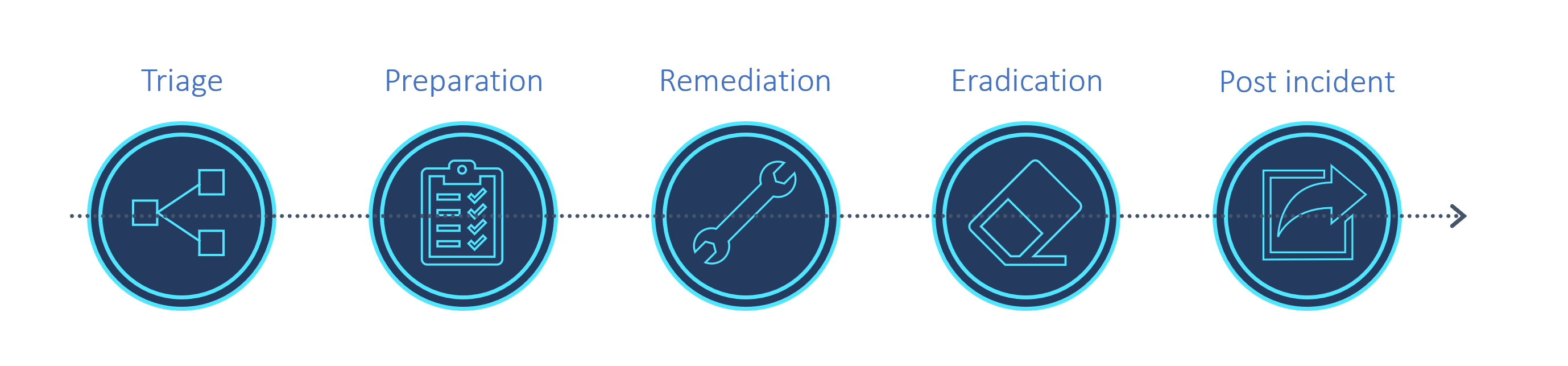

Na poniższej ilustracji przedstawiono zalecane kroki w procesie zarządzania zdarzeniami i reagowania.

Poniższa tabela zawiera ogólne opisy dotyczące korzystania z funkcji usługi Microsoft Sentinel na potrzeby zarządzania zdarzeniami i reagowania na nie. Aby uzyskać więcej informacji, zobacz Badanie zdarzeń za pomocą usługi Microsoft Sentinel.

| Możliwość | Najlepsze rozwiązanie |

|---|---|

| Zdarzenia | Wszystkie wygenerowane zdarzenia są wyświetlane na stronie Incydenty , która służy jako centralna lokalizacja klasyfikacji i wczesnego badania. Strona Incydenty zawiera tytuł, ważność i powiązane alerty, dzienniki i wszystkie interesujące jednostki. Zdarzenia zapewniają również szybki skok do zebranych dzienników i wszystkich narzędzi związanych ze zdarzeniem. |

| Wykres badania | Strona Incydenty współpracuje z grafem Badanie, interaktywnym narzędziem umożliwiającym użytkownikom eksplorowanie i zagłębianie się w alert w celu wyświetlenia pełnego zakresu ataku. Użytkownicy mogą następnie konstruować oś czasu zdarzeń i odkrywać zakres łańcucha zagrożeń. Odnajdź kluczowe jednostki, takie jak konta, adresy URL, adres IP, nazwy hostów, działania, oś czasu i inne. Użyj tych danych, aby dowiedzieć się, czy masz wynik fałszywie dodatni , w którym przypadku możesz bezpośrednio zamknąć zdarzenie. Jeśli okaże się, że zdarzenie jest prawdziwie dodatnie, podejmij działania bezpośrednio ze strony Incydenty, aby zbadać dzienniki , jednostki i zbadać łańcuch zagrożeń. Po zidentyfikowaniu zagrożenia i utworzeniu planu działania użyj innych narzędzi w usłudze Microsoft Sentinel i innych usługach zabezpieczeń firmy Microsoft, aby kontynuować badanie. |

| Wizualizacja informacji | Aby zwizualizować i uzyskać analizę tego, co dzieje się w danym środowisku, najpierw zapoznaj się z pulpitem nawigacyjnym przeglądu usługi Microsoft Sentinel, aby zapoznać się z stanem zabezpieczeń organizacji. Aby uzyskać więcej informacji, zobacz Wizualizowanie zebranych danych. Oprócz informacji i trendów na stronie przeglądu usługi Microsoft Sentinel skoroszyty są cennymi narzędziami śledczymi. Na przykład użyj skoroszytu Usługi Investigation Insights , aby zbadać określone zdarzenia wraz z skojarzonymi jednostkami i alertami. Ten skoroszyt umożliwia dokładniejsze zagłębienie się w jednostki, wyświetlając powiązane dzienniki, akcje i alerty. |

| Wyszukiwanie zagrożeń | Podczas badania i wyszukiwania głównych przyczyn uruchom wbudowane zapytania wyszukiwania zagrożeń i sprawdź wyniki pod kątem wszelkich wskaźników naruszenia zabezpieczeń. Aby uzyskać więcej informacji, zobacz Wyszukiwanie zagrożeń w usłudze Microsoft Sentinel. Podczas badania lub po podjęciu kroków w celu skorygowania i wyeliminowania zagrożenia użyj transmisji strumieniowej na żywo. Transmisja strumieniowa na żywo umożliwia monitorowanie w czasie rzeczywistym, niezależnie od tego, czy istnieją jakiekolwiek złośliwe zdarzenia, czy też złośliwe zdarzenia są nadal kontynuowane. |

| Zachowanie jednostki | Zachowanie jednostki w usłudze Microsoft Sentinel umożliwia użytkownikom przeglądanie i badanie akcji i alertów dotyczących określonych jednostek, takich jak badanie kont i nazw hostów. Aby uzyskać więcej informacji, zobacz: - Włączanie analizy zachowań użytkowników i jednostek (UEBA) w usłudze Microsoft Sentinel - Badanie zdarzeń przy użyciu danych UEBA - Dokumentacja wzbogacenia ueBA usługi Microsoft Sentinel |

| Listy do obejrzenia | Użyj listy kontrolnej, która łączy dane z pozyskanych danych i źródeł zewnętrznych, takich jak dane wzbogacania. Na przykład utwórz listy zakresów adresów IP używanych przez organizację lub niedawno zakończonych pracowników. Użyj list do obejrzenia z podręcznikami, aby zebrać dane wzbogacania, takie jak dodawanie złośliwych adresów IP do list obserwowanych do użycia podczas wykrywania, wyszukiwania zagrożeń i badań. Podczas zdarzenia użyj list kontrolnych, aby zawierać dane badania, a następnie usuń je po zakończeniu badania, aby upewnić się, że poufne dane nie pozostaną w widoku. Aby uzyskać więcej informacji, zobacz Listy do obejrzenia w usłudze Microsoft Sentinel. |