Obiekty, środowiska lokalne i zabezpieczenia fizyczne platformy Azure

W tym artykule opisano, co firma Microsoft robi w celu zabezpieczenia infrastruktury platformy Azure.

Infrastruktura centrum danych

Platforma Azure składa się z globalnie rozproszonej infrastruktury centrum danych, która obsługuje tysiące Usługi online i obejmuje ponad 100 wysoce bezpiecznych obiektów na całym świecie.

Infrastruktura została zaprojektowana tak, aby przybliżyć aplikacje do użytkowników na całym świecie, zachowując miejsce przechowywania danych i oferując kompleksowe opcje zgodności i odporności dla klientów. Platforma Azure ma ponad 60 regionów na całym świecie i jest dostępna w 140 krajach/regionach.

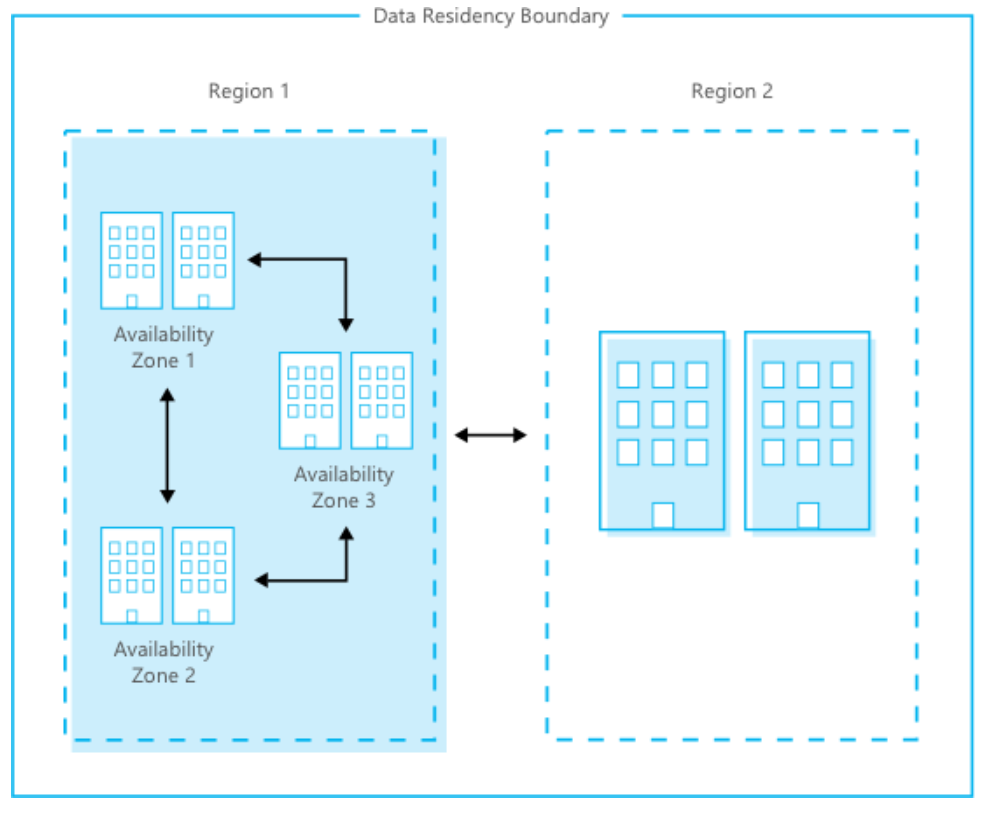

Region to zestaw centrów danych połączonych za pośrednictwem ogromnej i odpornej sieci. Sieć obejmuje dystrybucję zawartości, równoważenie obciążenia, nadmiarowość i szyfrowanie warstwy łącza danych domyślnie dla całego ruchu platformy Azure w regionie lub podróży między regionami. W przypadku większej liczby regionów globalnych niż jakikolwiek inny dostawca usług w chmurze platforma Azure zapewnia elastyczność wdrażania aplikacji, w których są potrzebne.

Regiony świadczenia usługi Azure są zorganizowane w lokalizacje geograficzne. Lokalizacja geograficzna platformy Azure zapewnia, że wymagania z zakresu odporności, zgodności, niezależności i rezydencji danych są honorowane w granicach geograficznych.

Obszary geograficzne umożliwiają klientom, którzy mają określone potrzeby związane z rezydencją danych i zgodnością, przechowywanie ich danych i aplikacji w bliskim sąsiedztwie. Lokalizacje geograficzne są odporne na uszkodzenia, aby wytrzymać awarię całego regionu przez połączenie z dedykowaną infrastrukturą sieci o wysokiej pojemności.

Strefy dostępności są fizycznie oddzielone lokalizacjami w regionie świadczenia usługi Azure. Każda strefa dostępności składa się z co najmniej jednego centrum danych wyposażonego w niezależne zasilanie, chłodzenie i sieć. Strefy dostępności umożliwiają uruchamianie aplikacji o krytycznym znaczeniu z replikacją o wysokiej dostępności i małych opóźnieniach.

Na poniższej ilustracji przedstawiono sposób parowania globalnej infrastruktury platformy Azure w regionie i strefach dostępności w ramach tej samej granicy rezydencji danych na potrzeby wysokiej dostępności, odzyskiwania po awarii i tworzenia kopii zapasowych.

Geograficznie rozproszone centra danych umożliwiają firmie Microsoft zbliżenie się do klientów, zmniejszenie opóźnienia sieci i zezwolenie na geograficznie nadmiarową kopię zapasową i tryb failover.

Zabezpieczenia fizyczne

Firma Microsoft projektuje, kompiluje i obsługuje centra danych w sposób, który ściśle kontroluje fizyczny dostęp do obszarów, w których są przechowywane dane. Firma Microsoft rozumie znaczenie ochrony danych i zobowiązuje się do zabezpieczania centrów danych, które zawierają dane. Mamy cały dział w firmie Microsoft poświęcony projektowaniu, tworzeniu i obsłudze obiektów fizycznych obsługujących platformę Azure. Ten zespół jest inwestowany w utrzymanie najnowocześniejszego bezpieczeństwa fizycznego.

Firma Microsoft wykorzystuje warstwowe podejście do zabezpieczeń fizycznych, aby zmniejszyć ryzyko nieautoryzowanego dostępu użytkowników do danych i zasobów centrum danych. Centra danych zarządzane przez firmę Microsoft mają rozległe warstwy ochrony: zatwierdzenie dostępu w obwodzie obiektu, w obwodzie budynku, wewnątrz budynku i na podłodze centrum danych. Warstwy zabezpieczeń fizycznych to:

Żądanie dostępu i zatwierdzenie. Musisz zażądać dostępu przed przybyciem do centrum danych. Musisz podać prawidłowe uzasadnienie biznesowe wizyty, takie jak zgodność lub inspekcja. Wszystkie żądania są zatwierdzane na podstawie potrzeb dostępu przez pracowników firmy Microsoft. Podstawa konieczności uzyskania dostępu pomaga zachować liczbę osób potrzebnych do wykonania zadania w centrach danych do minimum. Po przyznaniu uprawnień przez firmę Microsoft osoba ma dostęp tylko do odrębnego obszaru wymaganego centrum danych na podstawie zatwierdzonego uzasadnienia biznesowego. Uprawnienia są ograniczone do określonego okresu, a następnie wygasają.

Dostęp gościa. Tymczasowe wskaźniki dostępu są przechowywane w kontrolce SOC kontrolowanej dostępem i spisane na początku i na końcu każdego przesunięcia. Wszyscy odwiedzający, którzy mają zatwierdzony dostęp do centrum danych, są wyznaczeni jako Eskorta tylko na ich znaczki i są zobowiązani do pozostania z ich eskortami. Eskortowani goście nie mają żadnych poziomów dostępu przyznanych im i mogą podróżować tylko na dostęp do swoich eskort. Eskorta jest odpowiedzialna za przeglądanie działań i dostęp do ich gości podczas wizyty w centrum danych. Firma Microsoft wymaga od odwiedzających poddania się znaczków po odejściu z dowolnego obiektu firmy Microsoft. Wszystkie znaczki dla odwiedzających mają usunięte poziomy dostępu, zanim zostaną ponownie użyte do przyszłych wizyt.

Obwód obiektu. Gdy docierasz do centrum danych, musisz przejść przez dobrze zdefiniowany punkt dostępu. Zazwyczaj wysokie ogrodzenia wykonane ze stali i betonu obejmują każdy cal obwodu. Istnieją kamery wokół centrów danych, a zespół ds. zabezpieczeń monitoruje swoje filmy wideo przez cały czas. Patrole straży bezpieczeństwa zapewniają, że wjazd i wyjście są ograniczone do wyznaczonych obszarów. Słupki i inne środki chronią centrum danych przed potencjalnymi zagrożeniami, w tym nieautoryzowanym dostępem.

Wejście do budynku. Wejście do centrum danych jest obsadzone profesjonalnymi funkcjonariuszami ochrony, którzy przeszli rygorystyczne szkolenia i kontrole w tle. Ci funkcjonariusze bezpieczeństwa regularnie patrolowali centrum danych i monitorowali filmy kamer w centrum danych przez cały czas.

Wewnątrz budynku. Po wejściu do budynku należy przekazać uwierzytelnianie dwuskładnikowe z danymi biometrycznymi, aby kontynuować przechodzenie przez centrum danych. Jeśli tożsamość zostanie zweryfikowana, możesz wprowadzić tylko część centrum danych, do którego zatwierdzono dostęp. Możesz tam pozostać tylko przez czas trwania zatwierdzonego czasu.

Piętro centrum danych. Możesz wejść tylko na podłogę, którą zatwierdzisz. Wymagane jest przejście pełnego badania wykrywania metalu ciała. Aby zmniejszyć ryzyko nieautoryzowanego wprowadzania lub opuszczania centrum danych bez naszej wiedzy, tylko zatwierdzone urządzenia mogą przedostać się do podłogi centrum danych. Ponadto kamery wideo monitorują przedni i tylny stojak serwerowy. Po wyjściu z podłogi centrum danych należy ponownie przejść przez osłonę wykrywania pełnego metalu ciała. Aby opuścić centrum danych, musisz przejść przez dodatkowe skanowanie zabezpieczeń.

Przeglądy zabezpieczeń fizycznych

Okresowo przeprowadzamy fizyczne przeglądy zabezpieczeń obiektów, aby zapewnić, że centra danych prawidłowo spełniają wymagania dotyczące zabezpieczeń platformy Azure. Personel dostawcy hostingu centrum danych nie zapewnia zarządzania usługami platformy Azure. Personel nie może zalogować się do systemów platformy Azure i nie ma fizycznego dostępu do pokoju i klatek kolokacji platformy Azure.

Urządzenia łożyskowe danych

Firma Microsoft korzysta z procedur najlepszych rozwiązań i rozwiązania do wyczyszywania zgodnego ze standardem NIST 800-88. W przypadku dysków twardych, których nie można wyczyścić, używamy procesu zniszczenia, który go niszczy i sprawia, że odzyskiwanie informacji jest niemożliwe. Ten proces niszczenia może być rozpadać, rozdrabniać, pulverize lub spalać. Określamy środki do dyspozycji zgodnie z typem środka trwałego. Przechowujemy zapisy zniszczenia.

Usuwanie sprzętu

Po zakończeniu działania systemu pracownicy operacyjni firmy Microsoft przestrzegają rygorystycznych procedur obsługi danych i usuwania sprzętu w celu zapewnienia, że sprzęt zawierający dane nie jest udostępniany niezaufanym stronom. Używamy bezpiecznego podejścia do wymazywania dla dysków twardych, które go obsługują. W przypadku dysków twardych, których nie można wyczyścić, używamy procesu zniszczenia, który niszczy dysk i sprawia, że odzyskiwanie informacji jest niemożliwe. Ten proces niszczenia może być rozpadać, rozdrabniać, pulverize lub spalać. Określamy środki do dyspozycji zgodnie z typem środka trwałego. Przechowujemy zapisy zniszczenia. Wszystkie usługi platformy Azure korzystają z zatwierdzonych usług magazynowania i usuwania multimediów.

Zgodność

Projektujemy infrastrukturę platformy Azure i zarządzamy nią w celu spełnienia szerokiego zestawu międzynarodowych i branżowych standardów zgodności, takich jak ISO 27001, HIPAA, FedRAMP, SOC 1 i SOC 2. Spełniamy również standardy specyficzne dla kraju/regionu, w tym Australia IRAP, UK G-Cloud i Singapur MTCS. Rygorystyczne inspekcje innych firm, takie jak te wykonywane przez British Standards Institute, weryfikują przestrzeganie surowych mechanizmów kontroli bezpieczeństwa tych standardów.

Aby uzyskać pełną listę standardów zgodności zgodnych z platformą Azure, zobacz Oferty zgodności.

Następne kroki

Aby dowiedzieć się więcej o tym, co firma Microsoft robi, aby zabezpieczyć infrastrukturę platformy Azure, zobacz:

- Dostępność infrastruktury platformy Azure

- Składniki i granice systemu informacyjnego platformy Azure

- Architektura sieci platformy Azure

- Sieć produkcyjna platformy Azure

- Funkcje zabezpieczeń usługi Azure SQL Database

- Operacje produkcyjne i zarządzanie platformą Azure

- Monitorowanie infrastruktury platformy Azure

- Integralność infrastruktury platformy Azure

- Ochrona danych klientów platformy Azure