Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

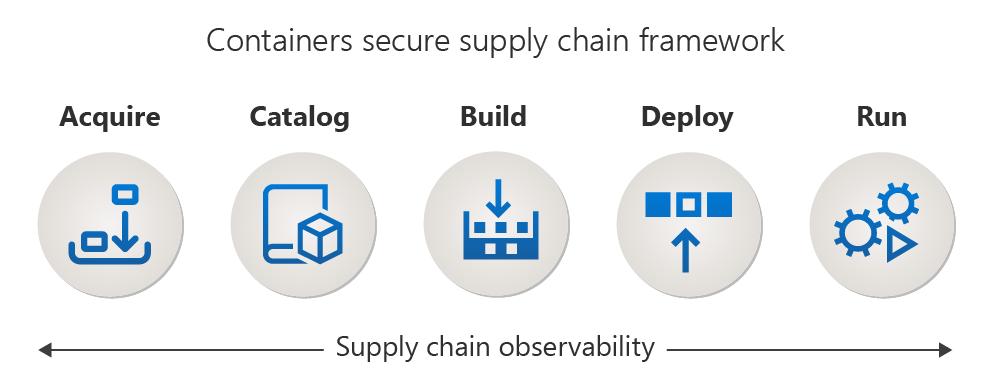

Struktura Secure Supply Chain (CSSC) firmy Microsoft to bezproblemowy, zwinny ekosystem narzędzi i procesów utworzonych w celu integracji i wykonywania mechanizmów kontroli zabezpieczeń w całym cyklu życia kontenerów. Strategia bezpiecznego łańcucha dostaw kontenera jest oparta na uwzględnieniu wszystkich potrzeb w zakresie zabezpieczeń aplikacji kontenera. Celem jest zapobieganie używaniu narażonych obrazów kontenerów i tworzeniu infrastruktury kontenerów ze standardowym portfolio zabezpieczeń.

Struktura CSSC została skompilowana przy użyciu następujących kroków:

- Identyfikowanie etapów łańcucha dostaw dla konteneryzowanych aplikacji

- Przedstawienie ryzyka i wymaganych mechanizmów kontroli zabezpieczeń na każdym etapie

- Opis celów i celów zabezpieczeń na każdym etapie

- Identyfikowanie narzędzi zabezpieczeń, procesów i najlepszych rozwiązań na każdym etapie

- Utrzymywanie stanu zabezpieczeń za pomocą metadanych, rejestrowania i raportowania na każdym etapie

Etapy łańcuchów dostaw dla kontenerów

Łańcuch dostaw dla kontenerów jest wbudowany na etapach w celu dostosowania ich do cyklu życia kontenerów. Każdy etap w potoku identyfikuje się z różnymi celami, ryzykiem bezpieczeństwa i procesami. Firma Microsoft identyfikuje następujące pięć etapów w łańcuchu dostaw dla kontenerów.

| Etap | Szczegóły |

|---|---|

| Nabywanie | Uzyskiwanie obrazów kontenerów ze źródeł zewnętrznych lub dostawców innych firm. |

| Wykaz | Oferowanie zatwierdzonych obrazów kontenerów do użytku wewnętrznego, w tym kompilacji i wdrożeń. |

| Kompilacja | Tworzenie zgodnych obrazów usług i obrazów aplikacji oraz artefaktów wdrażania. |

| Wdróż | Bezpieczne wdrażanie konteneryzowanych usług i aplikacji w środowiskach hostingu. |

| Uruchom | Uruchamianie kontenerów utworzonych na podstawie zgodnych, najnowszych i bezpiecznych obrazów kontenerów wykonujących logikę biznesową dla aplikacji. |

Wdrożenie procesów zabezpieczeń we wszystkich pięciu etapach łańcucha dostaw wymaga spójnej praktyki obserwacji i monitorowania. Stale zmieniające się praktyki zabezpieczeń aktualizują obrazy kontenerów, odnajdują luki w zabezpieczeniach, wyzwalają zmiany w procesie wewnętrznym, wymaganiach biznesowych i wymagają monitorowania w celu dodania przejrzystości na każdym etapie.

Typowe zagrożenia łańcucha dostaw

Kiedy mówimy o CSSC, mówimy o ciągłej transakcji oprogramowania między dostawcami oprogramowania, źródłami zewnętrznymi, deweloperami, usługami i dostawcami operacji, kanałami dystrybucji i najważniejszymi naszymi klientami. Naszym celem jest osiągnięcie bezpiecznej transakcji oprogramowania kontenera i zapewnienie efektywnej infrastruktury kontenerów naszym klientom. Wszelkie małe naruszenia bezpieczeństwa, luki w zabezpieczeniach lub ataku mogą spowodować natychmiastową nieodłączną przeciwności, poważne straty dla naszych zaufanych partnerów, klientów i reputacji firmy Microsoft. Ważne jest, aby rozwiązać te zagrożenia bezpieczeństwa i możliwe zagrożenia w całym łańcuchu dostaw, aby zapewnić bezpieczeństwo i integralność konteneryzowanych aplikacji.

Firma Microsoft identyfikuje i zagłębia się w naruszenia zabezpieczeń oraz możliwe zagrożenia w całym łańcuchu dostaw:

Niezaufane źródła

Używanie obrazów kontenerów z niezaufanych źródeł może powodować znaczne zagrożenia bezpieczeństwa. Te niezaufane źródła mogą zawierać obrazy kontenerów zawierające złośliwe oprogramowanie, luki w zabezpieczeniach lub backdoor.

Firma Microsoft rozwiązuje te naruszenia zabezpieczeń, stosując następujące rozwiązania:

- Weryfikowanie autentyczności i integralności obrazów kontenerów przed ich dołączeniem do łańcucha dostaw w celu ograniczenia tych zagrożeń.

- Użyj obrazów kontenerów z zaufanych źródeł. Zastosowanie narzędzi do skanowania obrazów i weryfikacji w celu zapewnienia, że obrazy pochodzą z zaufanych repozytoriów i nie zostały naruszone.

Naruszone rejestry

Rejestry, które nie są prawidłowo zabezpieczone, mogą hostować naruszone lub nieaktualne obrazy kontenerów. Ważne jest, aby regularnie przeprowadzać inspekcję i zabezpieczać rejestry, aby zapobiec dystrybucji niezabezpieczonych obrazów kontenerów. Obejmuje to zapewnienie zgodności obrazów z wymaganiami dotyczącymi licencjonowania i najlepszymi rozwiązaniami w przedsiębiorstwie.

Firma Microsoft rozwiązuje te naruszenia zabezpieczeń, stosując następujące rozwiązania:

- Regularnie przeprowadzaj inspekcję i zabezpieczanie rejestrów obrazów kontenerów.

- Stosowanie kontroli dostępu, mechanizmów kontroli uwierzytelniania i skanowania obrazów w celu wykrywania i zapobiegania używaniu niezabezpieczonych lub nieaktualnych obrazów.

Naruszone zależności

Wstrzykiwanie złośliwego kodu do obrazów bazowych lub używanie złośliwych bibliotek może zagrozić bezpieczeństwu aplikacji kontenera.

Firma Microsoft rozwiązuje te naruszenia zabezpieczeń, stosując następujące rozwiązania:

- Zaimplementuj ścisłe kontrolki dotyczące zależności używanych w obrazach kontenerów.

- Regularnie aktualizuj obrazy podstawowe i biblioteki, aby zastosować poprawki znanych luk w zabezpieczeniach.

- Użyj skanowania obrazów kontenera, aby zidentyfikować i skorygować wszelkie złośliwe lub podatne na zagrożenia zależności.

Naruszone środowiska kompilacji

Niezabezpieczone środowiska kompilacji mogą prowadzić do włączenia narażonych, nieaktualnych lub niezgodnych obrazów kontenerów.

Firma Microsoft rozwiązuje te naruszenia zabezpieczeń, stosując następujące rozwiązania:

- Zabezpieczanie środowisk kompilacji przy użyciu zaufanych i regularnie aktualizowanych narzędzi i kontenerów.

- Zaimplementuj proces usuwania nieaktualnych lub podatnych na zagrożenia obrazów kontenerów, aby upewnić się, że podczas procesu kompilacji są używane najnowsze wersje.

Niezweryfikowane wdrożenie

Wdrażanie niezaufanych lub złośliwych obrazów kontenerów może ujawnić organizacjom różne naruszenia zabezpieczeń. Kontrole dostępu i niezawodny proces weryfikacji powinny być stosowane w celu zapewnienia wdrożenia tylko autoryzowanych i zweryfikowanych obrazów kontenerów.

Firma Microsoft rozwiązuje te naruszenia zabezpieczeń, stosując następujące rozwiązania:

- Wymuszanie ścisłej kontroli dostępu i procesów weryfikacji obrazu podczas wdrażania.

- Użyj kontroli dostępu opartej na rolach (RBAC), aby ograniczyć, kto może wdrażać obrazy kontenerów.

- Upewnij się, że w środowisku produkcyjnym są wdrażane tylko zaufane i dokładnie przetestowane obrazy.

Brak możliwości obserwowania

Monitorowanie i obserwowanie mają kluczowe znaczenie dla wykrywania problemów z zabezpieczeniami. Przedsiębiorstwa muszą inwestować w narzędzia i procesy, które zapewniają wgląd w cały łańcuch dostaw, umożliwiając śledzenie obrazów kontenerów w czasie rzeczywistym i wykrywanie ataków bezpieczeństwa.

Firma Microsoft rozwiązuje te naruszenia zabezpieczeń, stosując następujące rozwiązania:

- Zaimplementuj rozwiązania do monitorowania i obserwacji w środowisku konteneryzowanym.

- Użyj narzędzi rejestrowania, śledzenia i monitorowania, aby śledzić zmiany obrazu kontenera, zdarzenia zabezpieczeń i anomalie w łańcuchu dostaw.

- Konfigurowanie alertów i powiadomień dotyczących podejrzanych działań.

Oprócz tych środków niezbędne jest ustanowienie jasnych zasad i praktyk dotyczących zabezpieczeń, informowanie zespołu o najlepszych rozwiązaniach w zakresie zabezpieczeń oraz przeprowadzanie regularnych ocen zabezpieczeń i inspekcji łańcucha dostaw kontenerów. Stale aktualizować zagrożenia bezpieczeństwa i luki w zabezpieczeniach związane z kontenerami i odpowiednio dostosowywać środki zabezpieczeń. Zabezpieczenia kontenerów to ciągły proces, który wymaga czujności i proaktywnego zarządzania ryzykiem.

Następne kroki

Aby uzyskać więcej informacji na temat każdego etapu struktury CSSC, zobacz: