Łączność z rozwiązaniem SAP RISE

Gdy środowisko SAP działa w środowisku RISE i działa w oddzielnej sieci wirtualnej, w tym artykule udostępniamy dostępne opcje łączności.

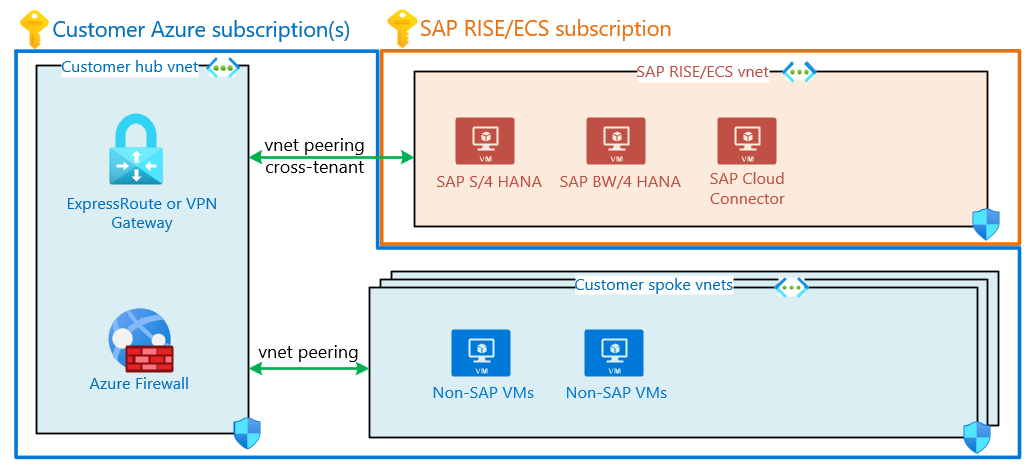

Komunikacja równorzędna sieci wirtualnych za pomocą rozwiązania SAP RISE/ECS

Komunikacja równorzędna sieci wirtualnej (vnet) to najbardziej wydajny sposób bezpiecznego łączenia się między dwiema sieciami wirtualnymi, a wszystko to w prywatnej przestrzeni adresowej sieci. Sieci równorzędne są wyświetlane jako jedna dla celów łączności, co pozwala aplikacjom komunikować się ze sobą. Aplikacje działające w różnych sieciach wirtualnych, subskrypcjach, dzierżawach platformy Azure lub regionach mogą komunikować się bezpośrednio. Podobnie jak ruch sieciowy w jednej sieci wirtualnej, ruch komunikacji równorzędnej pozostaje w prywatnej przestrzeni adresowej i nie przechodzi przez Internet. Naliczane są opłaty za komunikację równorzędną sieci wirtualnych.

W przypadku wdrożeń SAP RISE/ECS wirtualna komunikacja równorzędna to preferowany sposób nawiązywania łączności z istniejącym środowiskiem platformy Azure klienta. Podstawowe korzyści to:

- Zminimalizowane opóźnienie sieci i maksymalna przepływność między środowiskiem SAP RISE i własnymi aplikacjami i usługami działającymi na platformie Azure.

- Brak dodatkowej złożoności i kosztów z dedykowaną lokalną ścieżką komunikacji dla obciążenia SAP RISE. Zamiast tego użyj lokalnej ścieżki komunikacyjnej istniejących centrów sieci platformy Azure.

Komunikację równorzędną sieci wirtualnych można skonfigurować w tym samym regionie co środowisko zarządzane sap, ale także za pośrednictwem globalnej komunikacji równorzędnej sieci wirtualnych między dowolnymi dwoma regionami świadczenia usługi Azure. Dzięki rozwiązaniu SAP RISE/ECS dostępnemu w wielu regionach świadczenia usługi Azure region powinien być zgodny z obciążeniem uruchomionym w sieciach wirtualnych klienta ze względu na opóźnienia i zagadnienia dotyczące kosztów komunikacji równorzędnej. Jednak niektóre scenariusze (na przykład centralne wdrożenie S/4HANA dla globalnej firmy obecnej) wymagają również globalnej komunikacji równorzędnej sieci. W przypadku takiego globalnie rozproszonego środowiska SAP zalecamy użycie architektury sieci w wielu regionach we własnym środowisku platformy Azure, a komunikacja równorzędna SAP RISE lokalnie w każdej lokalizacji geograficznej do centrów sieciowych.

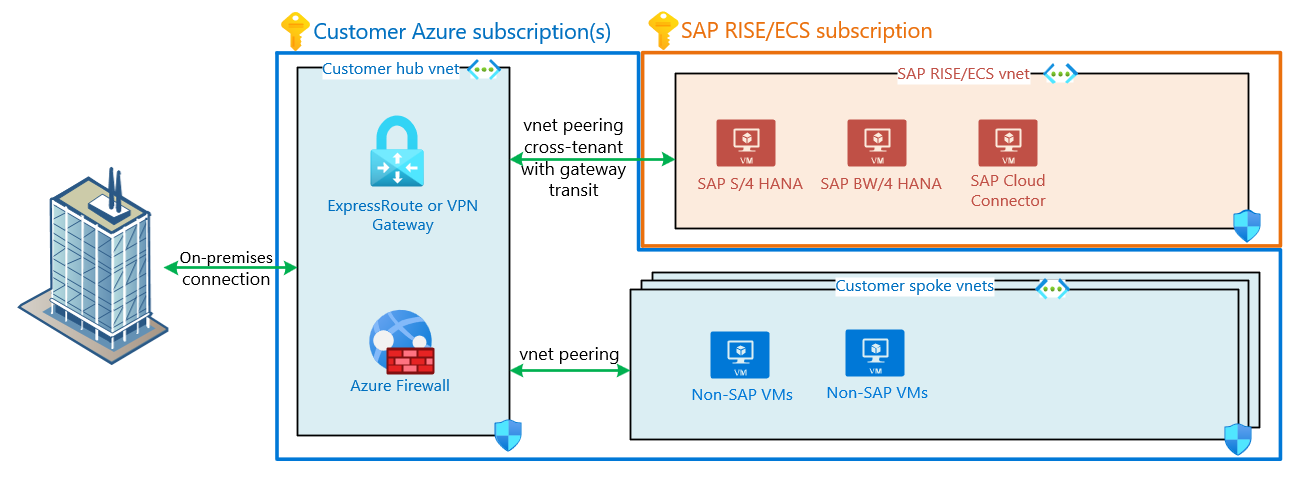

Na tym diagramie przedstawiono typowe sieci wirtualne centrum i szprych klienta SAP. Komunikacja równorzędna między dzierżawami łączy sieci wirtualne SAP RISE i sieci wirtualne centrum klienta.

Zarówno sieci wirtualne sap, jak i klienta są chronione za pomocą sieciowych grup zabezpieczeń, zezwalając na komunikację na portach SAP i bazy danych za pośrednictwem komunikacji równorzędnej. Komunikacja między równorzędnymi sieciami wirtualnymi jest zabezpieczona za pośrednictwem tych sieciowych grup zabezpieczeń, ograniczając komunikację do i ze środowiska SAP klienta.

Ponieważ rozwiązanie SAP RISE/ECS działa w dzierżawie i subskrypcjach platformy Azure sap, skonfiguruj komunikację równorzędną sieci wirtualnych między różnymi dzierżawami. Tę konfigurację można wykonać, konfigurując komunikację równorzędną z identyfikatorem zasobu platformy Azure dostarczonej przez sieć SAP, a oprogramowanie SAP zatwierdza komunikację równorzędną. Dodaj użytkownika z przeciwnej dzierżawy microsoft Entra jako użytkownika-gościa, zaakceptuj zaproszenie użytkownika-gościa i postępuj zgodnie z procesem opisanym w artykule Tworzenie komunikacji równorzędnej sieci wirtualnej — różne subskrypcje. Skontaktuj się z przedstawicielem SAP, aby uzyskać dokładne wymagane kroki. Zaangażuj odpowiednie zespoły w organizacji, które zajmują się siecią, administracją użytkowników i architekturą, aby umożliwić szybkie ukończenie tego procesu.

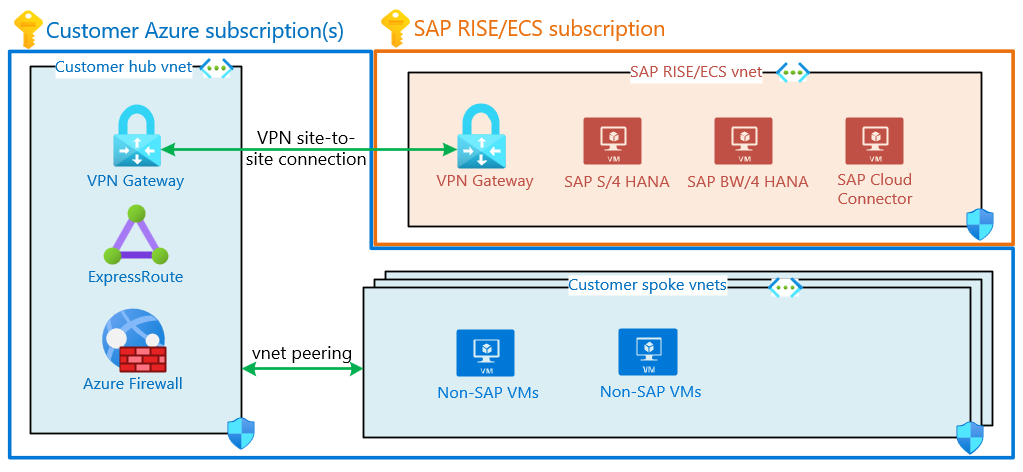

Sieć wirtualna sieci VPN do sieci wirtualnej

Alternatywą dla komunikacji równorzędnej sieci wirtualnych połączenie wirtualnej sieci prywatnej (VPN) można ustanowić między bramami sieci VPN, wdrożonym zarówno w ramach subskrypcji SAP RISE/ECS, jak i własnych klientów. Połączenie między tymi dwiema bramami sieci VPN można ustanowić, umożliwiając szybką komunikację między dwiema oddzielnymi sieciami wirtualnymi. Odpowiednie sieci i bramy mogą znajdować się w różnych regionach świadczenia usługi Azure.

Na tym diagramie przedstawiono typowe sieci wirtualne centrum i szprych klienta SAP. Brama sieci VPN znajdująca się w sieci wirtualnej SAP RISE łączy się za pośrednictwem połączenia między sieciami wirtualnymi w bramie zawartej w sieci wirtualnej centrum klienta.

Chociaż komunikacja równorzędna sieci wirtualnych jest zalecanym i bardziej typowym modelem wdrażania, sieć wirtualna VPN typu sieć wirtualna-sieć wirtualna może potencjalnie uprościć złożoną wirtualną komunikację równorzędną między klientem a sieciami wirtualnymi SAP RISE/ECS. Brama sieci VPN działa tylko jako punkt wejścia do sieci klienta i jest zarządzana i zabezpieczona przez centralny zespół. Przepływność sieci jest ograniczona przez wybraną jednostkę SKU bramy po obu stronach. Aby spełnić wymagania dotyczące odporności, upewnij się, że dla takiego połączenia są używane strefowo nadmiarowe bramy sieci wirtualnej.

Sieciowe grupy zabezpieczeń mają wpływ zarówno na sieć wirtualną klienta, jak i sap, identycznie jak architektura komunikacji równorzędnej umożliwiająca komunikację z portami SAP NetWeaver i HANA zgodnie z potrzebami. Aby uzyskać szczegółowe informacje na temat konfigurowania połączenia sieci VPN i ustawień, które powinny być używane, skontaktuj się z przedstawicielem sap.

Łączność z powrotem do środowiska lokalnego

W przypadku istniejącego wdrożenia platformy Azure klienta sieć lokalna jest już połączona za pośrednictwem usługi ExpressRoute (ER) lub sieci VPN. Ta sama lokalna ścieżka sieciowa jest zwykle używana dla obciążeń zarządzanych przez rozwiązanie SAP RISE/ECS. Preferowaną architekturą jest użycie istniejących bram ER/VPN Gateway w kliencie w tym celu z połączoną siecią wirtualną SAP RISE postrzeganą jako sieć szprych połączona z koncentratorem sieci wirtualnej klienta.

Na tym diagramie przedstawiono typowe sieci wirtualne centrum i szprych klienta SAP. Nawiązuje połączenie ze środowiskiem lokalnym za pomocą połączenia. Komunikacja równorzędna między dzierżawami sieci wirtualnych łączy sieć wirtualną SAP RISE z siecią centrum klienta. Komunikacja równorzędna sieci wirtualnych ma włączony tranzyt bramy zdalnej, umożliwiając dostęp do sieci wirtualnej SAP RISE ze środowiska lokalnego.

Dzięki tej architekturze centralne zasady i reguły zabezpieczeń regulujące łączność sieciową z obciążeniami klientów mają również zastosowanie do obciążeń zarządzanych przez rozwiązanie SAP RISE/ECS. Ta sama lokalna ścieżka sieciowa jest używana zarówno dla sieci wirtualnej klienta, jak i sap RISE/ECS.

Jeśli obecnie nie ma obecnej łączności z platformą Azure do środowiska lokalnego, skontaktuj się z przedstawicielem sap, aby uzyskać szczegółowe informacje o modelach połączeń możliwych dla obciążenia RISE. Jeśli rozwiązanie SAP RISE/ECS ustanawia lokalnie w ramach funkcji RISE bezpośrednio, takie połączenie lokalne jest dostępne tylko do osiągnięcia zarządzanej sieci wirtualnej SAP. Takie dedykowane połączenie usługi ExpressRoute lub vpn w rozwiązaniu SAP RISE nie może służyć do uzyskiwania dostępu do własnych sieci wirtualnych platformy Azure klienta.

Uwaga

Sieć wirtualna może mieć tylko jedną bramę, lokalną lub zdalną. Po nawiązaniu komunikacji równorzędnej sieci wirtualnych między rozwiązaniem SAP RISE przy użyciu przesyłania bramy zdalnej nie można dodać żadnych bram w sieci wirtualnej SAP RISE/ECS. Połączenie komunikacji równorzędnej sieci wirtualnych z tranzytem bramy zdalnej wraz z inną bramą sieci wirtualnej w sieci wirtualnej SAP RISE/ECS nie jest możliwe.

Wirtualna sieć WAN z obciążeniami zarządzanymi przez rozwiązanie SAP RISE

Podobnie jak w przypadku korzystania z architektury sieci piasty i szprych z łącznością zarówno z siecią wirtualną SAP RISE/ECS, jak i lokalnie, koncentrator Azure Virtual Wan (vWAN) może być używany w tym samym celu. Obciążenie RISE to sieć szprych połączona z koncentratorem sieci vWAN. Obie opcje połączenia z rozwiązaniem SAP RISE opisane wcześniej — komunikacja równorzędna sieci wirtualnych, a także sieć wirtualna VPN między sieciami wirtualnymi — są dostępne z siecią vWAN.

Koncentrator sieci vWAN jest wdrażany i zarządzany przez klienta w ramach własnej subskrypcji. Klient zarządza również całkowicie połączeniem lokalnym i routingiem za pośrednictwem koncentratora sieci vWAN z dostępem do równorzędnej sieci wirtualnej SAP RISE szprychy.

Łączność podczas migracji do rozwiązania SAP RISE

Migracja środowiska SAP do rozwiązania SAP RISE odbywa się w kilku fazach w ciągu kilku miesięcy lub dłużej. Niektóre środowiska SAP są już migrowane i używane wydajnie, podczas przygotowywania innych systemów SAP do migracji. W większości projektów klientów największe i najbardziej krytyczne systemy są migrowane w środku lub na końcu projektu. Należy wziąć pod uwagę wysoką przepustowość migracji danych lub replikacji bazy danych, a nie wpływać na ścieżkę sieci użytkowników do już wydajnych środowisk RISE. Już zmigrowane systemy SAP mogą również wymagać komunikacji z środowiskiem SAP w środowisku lokalnym lub u istniejącego dostawcy usług.

Podczas planowania migracji do rozwiązania SAP RISE zaplanuj, jak w poszczególnych fazach systemy SAP są osiągalne dla bazy użytkowników oraz jak transfer danych do sieci wirtualnej RISE/ECS jest kierowany. Często zaangażowanych jest wiele lokalizacji i stron, takich jak istniejący dostawca usług i centra danych z własnym połączeniem z siecią firmową. Upewnij się, że nie są tworzone żadne tymczasowe rozwiązania z połączeniami sieci VPN bez uwzględniania sposobu migrowania danych SAP w późniejszych fazach dla najbardziej krytycznych dla działania firmy systemów.

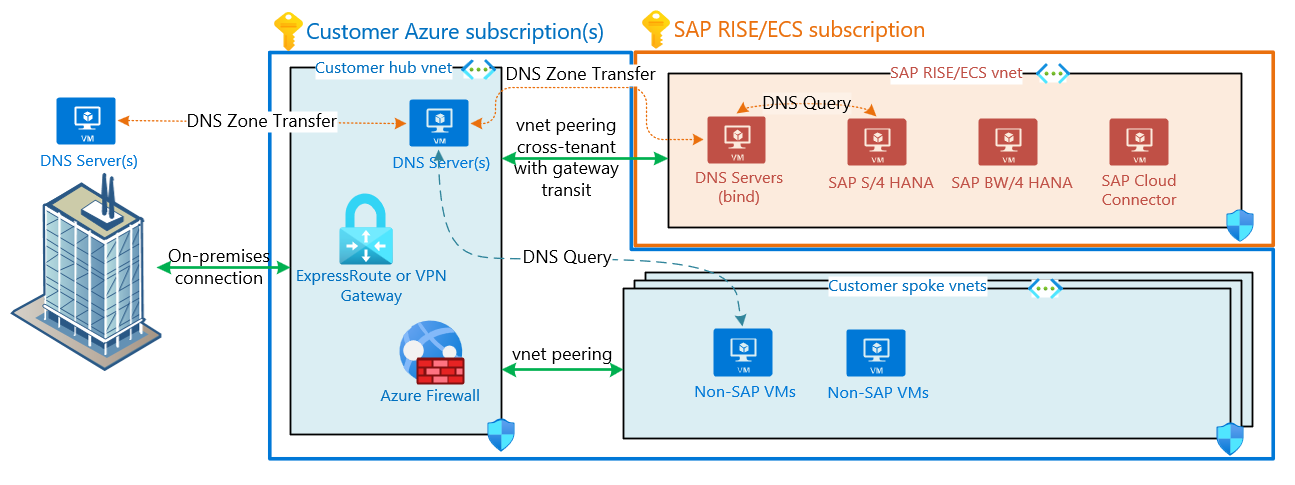

Integracja systemu DNS z obciążeniami zarządzanymi przez rozwiązanie SAP RISE/ECS

Integracja sieci należących do klientów z infrastrukturą opartą na chmurze i zapewnienie bezproblemowej koncepcji rozpoznawania nazw jest istotną częścią pomyślnej implementacji projektu. Na tym diagramie opisano jeden z typowych scenariuszy integracji subskrypcji sap, sieci wirtualnych i infrastruktury DNS z lokalną siecią klienta i usługami DNS. W takiej konfiguracji serwery DNS lub lokalne serwery DNS na platformie Azure przechowują wszystkie wpisy DNS. Infrastruktura DNS umożliwia rozpoznawanie żądań DNS pochodzących ze wszystkich źródeł (klientów lokalnych, usług platformy Azure klienta i środowisk zarządzanych SAP).

Opis i specyfika projektu:

Niestandardowa konfiguracja DNS dla sieci wirtualnych należących do systemu SAP

Dwie maszyny wirtualne wewnątrz sieci wirtualnej RISE/PCE hostują serwery DNS sieci wirtualnej platformy Azure

Klienci muszą podać i delegować do systemu SAP poddomenę/strefę (na przykład ecs.contoso.com), aby przypisać nazwy i utworzyć wpisy dns do przodu i odwrotnie dla maszyn wirtualnych z uruchomionym środowiskiem zarządzanym przez oprogramowanie SAP. Serwery DNS SAP przechowują główną rolę DNS dla strefy delegowanej

Transfer strefy DNS z serwera DNS SAP do serwerów DNS klienta jest podstawową metodą replikacji wpisów DNS ze środowiska RISE/PCE.

Sieci wirtualne platformy Azure klienta korzystają również z niestandardowej konfiguracji DNS odwołującej się do serwerów DNS klientów znajdujących się w sieci wirtualnej usługi Azure Hub.

Opcjonalnie klienci mogą skonfigurować prywatny usługę przesyłania dalej DNS w swoich sieciach wirtualnych platformy Azure. Następnie usługa przesyłania dalej wypycha żądania DNS pochodzące z usług platformy Azure do serwerów DNS SAP, które są przeznaczone do strefy delegowanej (na przykład ecs.contoso.com).

Transfer strefy DNS ma zastosowanie do projektów, gdy klienci obsługują niestandardowe rozwiązanie DNS (na przykład usługi AD DS lub serwery BIND) w sieci wirtualnej koncentratora.

Uwaga

Zarówno zapewniana przez platformę Azure strefa DNS, jak i prywatne strefy platformy Azure nie obsługują możliwości transferu stref DNS, dlatego nie można użyć ich do akceptowania replikacji DNS z serwerów DNS SAP RISE/PCE/ECS. Ponadto oprogramowanie SAP zwykle nie obsługuje zewnętrznych dostawców usług DNS dla strefy delegowanej.

Firma SAP opublikowała wpis w blogu dotyczący implementacji SYSTEMU DNS z platformą SAP RISE na platformie Azure, zobacz tutaj, aby uzyskać szczegółowe informacje.

Aby dowiedzieć się więcej o użyciu usługi Azure DNS dla systemu SAP, poza użyciem rozwiązania SAP RISE/ECS, zobacz szczegółowe informacje w następującym wpisie w blogu.

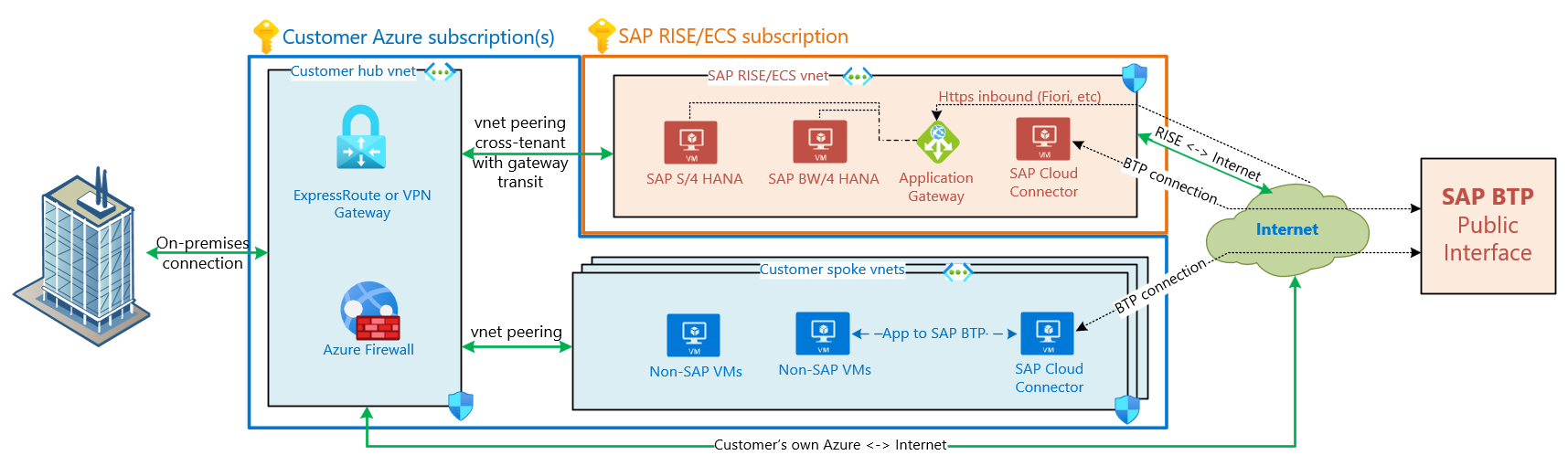

Połączenia wychodzące i przychodzące z internetem za pomocą rozwiązania SAP RISE/ECS

Obciążenia SAP komunikujące się z zewnętrznymi aplikacjami i interfejsami mogą wymagać ścieżki ruchu wychodzącego sieci do Internetu. Podobnie baza użytkowników twojej firmy (na przykład SAP Fiori) potrzebuje ruchu przychodzącego do Internetu lub połączeń przychodzących do środowiska SAP. W przypadku obciążeń zarządzanych przez rozwiązanie SAP RISE skontaktuj się z przedstawicielem SAP, aby zbadać potrzeby takich ścieżek komunikacyjnych https/RFC/innych. Komunikacja sieciowa do/z Internetu nie jest domyślnie włączona dla klientów SAP RISE/ECS, a domyślna sieć używa tylko prywatnych zakresów adresów IP. Łączność z Internetem wymaga planowania za pomocą oprogramowania SAP, aby optymalnie chronić środowisko SAP klienta.

Jeśli włączysz ruch przychodzący lub powiązany z Internetem za pomocą rozwiązania SAP RISE, komunikacja sieciowa jest chroniona za pośrednictwem różnych technologii platformy Azure, takich jak sieciowe grupy zabezpieczeń, grupy zabezpieczeń, usługa Application Gateway z zaporą aplikacji internetowej ,serwery proxy i inne w zależności od użycia i protokołów sieciowych. Te usługi są w pełni zarządzane za pośrednictwem oprogramowania SAP w ramach sieci wirtualnej SAP RISE/ECS i subskrypcji. Ścieżka sieciowa SAP RISE do i z Internetu pozostaje zwykle w sieci wirtualnej SAP RISE/ECS i nie jest przesyłany do/z własnych sieci wirtualnych klienta.

Aplikacje w ramach własnej sieci wirtualnej klienta łączą się z Internetem bezpośrednio z odpowiedniej sieci wirtualnej lub za pośrednictwem centralnie zarządzanych usług klienta, takich jak Azure Firewall, aplikacja systemu Azure Gateway, NAT Gateway i inne. Łączność z protokołem SAP BTP z aplikacji innych niż SAP RISE/ECS pobiera tę samą sieciową ścieżkę związaną z Internetem po twojej stronie. Jeśli do takiej integracji będzie potrzebny program SAP Cloud Connecter, uruchom go na maszynach wirtualnych klienta. Innymi słowy, protokół SAP BTP lub dowolna publiczna komunikacja punktu końcowego znajduje się na ścieżce sieciowej zarządzanej przez klientów, jeśli obciążenie SAP RISE nie jest związane z tym problemem.

Łączność SAP BTP

Platforma SAP Business Technology Platform (BTP) udostępnia wiele aplikacji, do których zazwyczaj uzyskuje się dostęp za pośrednictwem publicznego adresu IP/nazwy hosta za pośrednictwem Internetu. Usługi klienta działające w ramach subskrypcji platformy Azure uzyskują dostęp do protokołu BTP za pośrednictwem skonfigurowanej metody dostępu wychodzącego, takiej jak centralna zapora lub wychodzące publiczne adresy IP. Niektóre usługi SAP BTP, takie jak SAP Data Intelligence, są jednak projektowane za pośrednictwem oddzielnej komunikacji równorzędnej sieci wirtualnej zamiast publicznego punktu końcowego.

Oprogramowanie SAP oferuje usługę Private Link dla klientów korzystających z protokołu SAP BTP na platformie Azure na potrzeby żądań jednokierunkowych pochodzących z protokołu BTP. Usługa SAP Private Link łączy usługi SAP BTP za pośrednictwem prywatnego zakresu adresów IP z siecią platformy Azure klienta, a tym samym jest dostępna prywatnie za pośrednictwem usługi private link zamiast za pośrednictwem Internetu. Skontaktuj się z firmą SAP, aby uzyskać dostępność tej usługi dla obciążeń SAP RISE/ECS. Dowiedz się więcej o obsłudze usługi SAP Private Link dla aplikacji RISE tutaj.

Zapoznaj się z dokumentacją systemu SAP i serią wpisów w blogu na temat architektury usługi SAP BTP Private Link i metod łączności prywatnej, do obsługi systemu DNS i certyfikatów w następującej serii blogów SAP Getting Started with BTP Private Link Service for Azure (Wprowadzenie do usługi private linku BTP dla platformy Azure).

Porty komunikacji sieciowej z oprogramowaniem SAP RISE

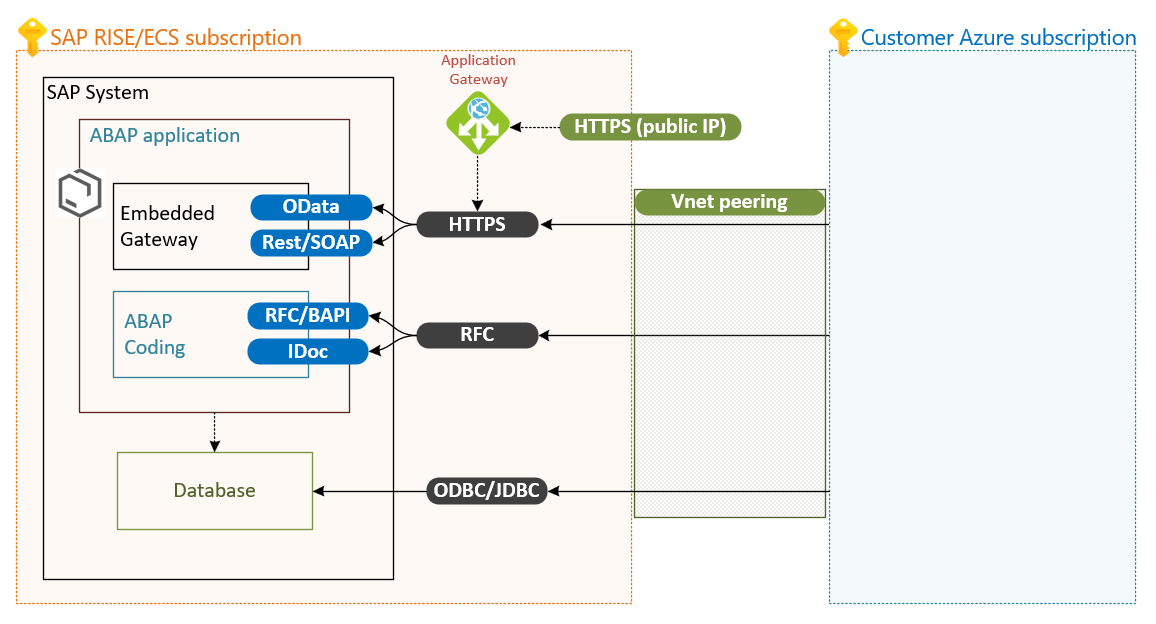

Każda usługa platformy Azure z dostępem do sieci wirtualnej klienta może komunikować się z platformą SAP działającą w ramach subskrypcji SAP RISE/ECS za pośrednictwem dostępnych portów.

Diagram przedstawiający otwarte porty w systemie SAP RISE/ECS. Połączenia RFC dla baPI i IDoc, https dla OData i Rest/SOAP. ODBC/JDBC dla bezpośrednich połączeń bazy danych z platformą SAP HANA. Wszystkie połączenia za pośrednictwem prywatnej komunikacji równorzędnej sieci wirtualnej. Usługa Application Gateway z publicznym adresem IP dla protokołu HTTPS jako potencjalną opcją zarządzaną za pośrednictwem systemu SAP.

Dostęp do systemu SAP w rozwiązaniu SAP RISE można uzyskać za pośrednictwem otwartych portów sieciowych skonfigurowanych i otwartych przez oprogramowanie SAP do użytku. Protokoły https, RFC i JDBC/ODBC mogą być używane za pośrednictwem zakresów adresów sieci prywatnej. Ponadto aplikacje mogą uzyskiwać dostęp za pośrednictwem protokołu HTTPS na publicznie dostępnym adresie IP udostępnianym przez zarządzaną bramę aplikacji platformy Azure SAP RISE. Aby uzyskać szczegółowe informacje i ustawienia dla bramy aplikacji i otwartych portów sieciowej grupy zabezpieczeń, skontaktuj się z systemem SAP.

Zobacz kolejny dokument Integrowanie usług platformy Azure z rozwiązaniem SAP RISE , w jaki sposób dostępna łączność umożliwia rozszerzanie środowiska SAP przy użyciu usług platformy Azure.

Następne kroki

Zapoznaj się z dokumentacją:

- Integrowanie platformy Azure z rozwiązaniem SAP RISE

- Integrowanie usług platformy Azure z oprogramowaniem SAP RISE

- Tożsamość i zabezpieczenia na platformie Azure za pomocą rozwiązania SAP RISE

- Komunikacja równorzędna sieci wirtualnych

- Integracja systemu DNS z oprogramowaniem SAP RISE w przewodniku serii środowisk wielochmurowych — Azure | Blogi SAP