Omówienie definicji ról platformy Azure

Jeśli próbujesz zrozumieć, jak działa rola platformy Azure lub jeśli tworzysz własną rolę niestandardową platformy Azure, warto zrozumieć sposób definiowania ról. W tym artykule opisano szczegóły definicji ról i przedstawiono kilka przykładów.

Definicja roli

Definicja roli to kolekcja uprawnień. Czasami jest nazywana po prostu rolą. Definicja roli zawiera listę akcji, które można wykonać, takich jak odczyt, zapis i usuwanie. Można również wyświetlić listę akcji wykluczonych z dozwolonych akcji lub akcji związanych z danymi bazowymi.

Poniżej przedstawiono przykład właściwości w definicji roli podczas wyświetlania przy użyciu programu Azure PowerShell:

Name

Id

IsCustom

Description

Actions []

NotActions []

DataActions []

NotDataActions []

AssignableScopes []

Condition

ConditionVersion

Poniżej przedstawiono przykład właściwości w definicji roli podczas wyświetlania przy użyciu interfejsu wiersza polecenia platformy Azure lub interfejsu API REST:

roleName

name

id

roleType

type

description

actions []

notActions []

dataActions []

notDataActions []

assignableScopes []

condition

conditionVersion

createdOn

updatedOn

createdBy

updatedBy

W poniższej tabeli opisano, co oznaczają właściwości roli.

| Właściwości | opis |

|---|---|

NameroleName |

Nazwa wyświetlana roli. |

Idname |

Unikatowy identyfikator roli. Role wbudowane mają ten sam identyfikator roli w chmurach. |

id |

W pełni kwalifikowany unikatowy identyfikator roli. Nawet jeśli nazwa roli zostanie zmieniona, identyfikator roli nie ulegnie zmianie. Najlepszym rozwiązaniem jest użycie identyfikatora roli w skryptach. |

IsCustomroleType |

Wskazuje, czy ta rola jest rolą niestandardową. Ustaw wartość lub true CustomRole dla ról niestandardowych. Ustaw wartość lub false BuiltInRole dla ról wbudowanych. |

type |

Typ obiektu. Ustaw wartość Microsoft.Authorization/roleDefinitions. |

Descriptiondescription |

Opis roli. |

Actionsactions |

Tablica ciągów określających akcje płaszczyzny sterowania, które umożliwia wykonywanie roli. |

NotActionsnotActions |

Tablica ciągów określających akcje płaszczyzny sterowania, które są wykluczone z dozwolonego Actionselementu . |

DataActionsdataActions |

Tablica ciągów określających akcje płaszczyzny danych, które rola umożliwia wykonywanie danych w tym obiekcie. |

NotDataActionsnotDataActions |

Tablica ciągów określających akcje płaszczyzny danych, które są wykluczone z dozwolonego DataActionselementu . |

AssignableScopesassignableScopes |

Tablica ciągów określających zakresy, które są dostępne dla przypisania roli. |

Conditioncondition |

W przypadku ról wbudowanych instrukcja warunku oparta na co najmniej jednej akcji w definicji roli. |

ConditionVersionconditionVersion |

Numer wersji warunku. Wartość domyślna to 2.0 i jest jedyną obsługiwaną wersją. |

createdOn |

Utworzono rolę daty i godziny. |

updatedOn |

Rola data i godzina została ostatnio zaktualizowana. |

createdBy |

W przypadku ról niestandardowych podmiot zabezpieczeń, który utworzył rolę. |

updatedBy |

W przypadku ról niestandardowych podmiot zabezpieczeń, który zaktualizował rolę. |

Format akcji

Akcje są określane z ciągami, które mają następujący format:

{Company}.{ProviderName}/{resourceType}/{action}

Część {action} ciągu akcji określa typ akcji, które można wykonać w typie zasobu. Na przykład w pliku zobaczysz następujące podciągy:{action}

| Podciąg akcji | opis |

|---|---|

* |

Symbol wieloznaczny udziela dostępu do wszystkich akcji pasujących do ciągu. |

read |

Włącza akcje odczytu (GET). |

write |

Włącza akcje zapisu (PUT lub PATCH). |

action |

Włącza akcje niestandardowe, takie jak ponowne uruchamianie maszyn wirtualnych (POST). |

delete |

Włącza akcje usuwania (DELETE). |

Przykład definicji roli

Oto definicja roli Współautor wyświetlana w programie Azure PowerShell i interfejsie wiersza polecenia platformy Azure. Akcje z symbolami wieloznacznymi (*) w obszarze Actions wskazują, że podmiot zabezpieczeń przypisany do tej roli może wykonywać wszystkie akcje lub innymi słowy, może zarządzać wszystkim. Dotyczy to również akcji, które zostaną zdefiniowane, gdy do platformy Azure zostaną dodane nowe typy zasobów. Akcje w obszarze NotActions są odejmowane z elementu Actions. W przypadku roli NotActions Współautor usuwa możliwość zarządzania dostępem do zasobów i zarządzania przypisaniami usługi Azure Blueprints.

Rola współautora wyświetlana w programie Azure PowerShell:

{

"Name": "Contributor",

"Id": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"IsCustom": false,

"Description": "Grants full access to manage all resources, but does not allow you to assign roles in Azure RBAC, manage assignments in Azure Blueprints, or share image galleries.",

"Actions": [

"*"

],

"NotActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete",

"Microsoft.Compute/galleries/share/action",

"Microsoft.Purview/consents/write",

"Microsoft.Purview/consents/delete"

],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/"

],

"Condition": null,

"ConditionVersion": null

}

Rola współautora wyświetlana w interfejsie wiersza polecenia platformy Azure:

[

{

"assignableScopes": [

"/"

],

"createdBy": null,

"createdOn": "2015-02-02T21:55:09.880642+00:00",

"description": "Grants full access to manage all resources, but does not allow you to assign roles in Azure RBAC, manage assignments in Azure Blueprints, or share image galleries.",

"id": "/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c",

"name": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"permissions": [

{

"actions": [

"*"

],

"condition": null,

"conditionVersion": null,

"dataActions": [],

"notActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete",

"Microsoft.Compute/galleries/share/action",

"Microsoft.Purview/consents/write",

"Microsoft.Purview/consents/delete"

],

"notDataActions": []

}

],

"roleName": "Contributor",

"roleType": "BuiltInRole",

"type": "Microsoft.Authorization/roleDefinitions",

"updatedBy": null,

"updatedOn": "2023-07-10T15:10:53.947865+00:00"

}

]

Akcje kontroli i danych

Kontrola dostępu oparta na rolach dla akcji płaszczyzny sterowania jest określona we Actions właściwościach i NotActions definicji roli. Oto kilka przykładów akcji płaszczyzny sterowania na platformie Azure:

- Zarządzanie dostępem do konta magazynu

- Tworzenie, aktualizowanie lub usuwanie kontenera obiektów blob

- Usuwanie grupy zasobów i wszystkich jej zasobów

Dostęp do płaszczyzny sterowania nie jest dziedziczony do płaszczyzny danych, pod warunkiem że metoda uwierzytelniania kontenera jest ustawiona na konto użytkownika Microsoft Entra, a nie klucz dostępu. Dzięki temu rozdzieleniu role z symbolami wieloznacznymi (*) nie mają nieograniczonego dostępu do danych. Jeśli na przykład użytkownik ma rolę Czytelnik w subskrypcji, może wyświetlić konto magazynu, ale domyślnie nie może wyświetlać danych bazowych.

Wcześniej kontrola dostępu oparta na rolach nie była używana do akcji danych. Autoryzacja akcji danych różniła się w zależności od dostawców zasobów. Ten sam model autoryzacji kontroli dostępu oparty na rolach używany do akcji płaszczyzny sterowania został rozszerzony na akcje płaszczyzny danych.

Aby obsługiwać akcje płaszczyzny danych, nowe właściwości danych zostały dodane do definicji roli. Akcje płaszczyzny danych są określone we właściwościach DataActions i NotDataActions . Dodając te właściwości danych, utrzymuje się rozdzielenie płaszczyzny sterowania i płaszczyzny danych. Zapobiega to nieoczekiwanemu uzyskiwaniu dostępu do danych za pośrednictwem bieżących przypisań ról z symbolami wieloznacznymi (*). Poniżej przedstawiono niektóre akcje płaszczyzny danych, które można określić w systemach DataActions i NotDataActions:

- Odczyt listy obiektów blob w kontenerze

- Zapis obiektu blob magazynu w kontenerze

- Usuwanie komunikatu z kolejki

Oto definicja roli Czytelnik danych obiektu blob usługi Storage, która zawiera akcje zarówno we właściwościach, jak Actions i DataActions . Ta rola umożliwia odczytywanie kontenera obiektów blob, a także danych bazowych obiektów blob.

Rola Czytelnik danych obiektu blob usługi Storage wyświetlana w programie Azure PowerShell:

{

"Name": "Storage Blob Data Reader",

"Id": "2a2b9908-6ea1-4ae2-8e65-a410df84e7d1",

"IsCustom": false,

"Description": "Allows for read access to Azure Storage blob containers and data",

"Actions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/read",

"Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action"

],

"NotActions": [],

"DataActions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read"

],

"NotDataActions": [],

"AssignableScopes": [

"/"

],

"Condition": null,

"ConditionVersion": null

}

Rola Czytelnik danych obiektu blob usługi Storage wyświetlana w interfejsie wiersza polecenia platformy Azure:

[

{

"assignableScopes": [

"/"

],

"createdBy": null,

"createdOn": "2017-12-21T00:01:24.797231+00:00",

"description": "Allows for read access to Azure Storage blob containers and data",

"id": "/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/2a2b9908-6ea1-4ae2-8e65-a410df84e7d1",

"name": "2a2b9908-6ea1-4ae2-8e65-a410df84e7d1",

"permissions": [

{

"actions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/read",

"Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action"

],

"condition": null,

"conditionVersion": null,

"dataActions": [

"Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read"

],

"notActions": [],

"notDataActions": []

}

],

"roleName": "Storage Blob Data Reader",

"roleType": "BuiltInRole",

"type": "Microsoft.Authorization/roleDefinitions",

"updatedBy": null,

"updatedOn": "2021-11-11T20:13:55.297507+00:00"

}

]

Do właściwości i NotDataActions można dodawać DataActions tylko akcje płaszczyzny danych. Dostawcy zasobów identyfikują akcje danych, ustawiając isDataAction właściwość na true. Aby wyświetlić listę akcji, w których isDataAction znajduje truesię , zobacz Operacje dostawcy zasobów. Role, które nie mają akcji danych, nie są wymagane do posiadania DataActions właściwości i NotDataActions w definicji roli.

Autoryzacja dla wszystkich wywołań interfejsu API płaszczyzny sterowania jest obsługiwana przez usługę Azure Resource Manager. Autoryzacja wywołań interfejsu API płaszczyzny danych jest obsługiwana przez dostawcę zasobów lub usługę Azure Resource Manager.

Przykład akcji danych

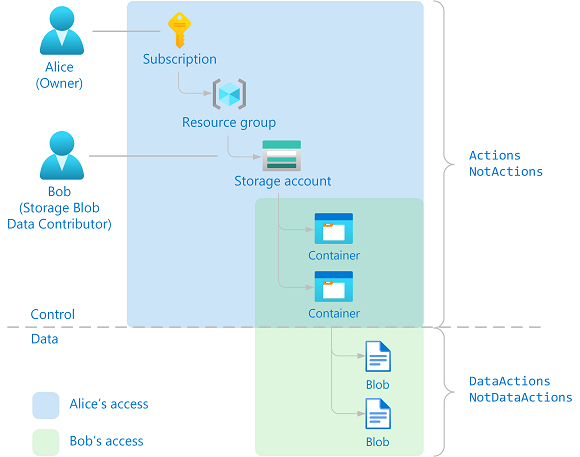

Aby lepiej zrozumieć, jak działają akcje płaszczyzny sterowania i płaszczyzny danych, rozważmy konkretny przykład. Alicja ma przypisaną rolę Właściciel w zakresie subskrypcji. Bob został przypisany do roli Współautor danych obiektu blob usługi Storage w zakresie konta magazynu. Na poniższym diagramie przedstawiono ten przykład.

Rola Właściciel dla Alicji i współautora danych obiektu blob usługi Storage dla Boba ma następujące akcje:

Właściciel

Akcje

*

Współautor danych w usłudze Blob Storage

Akcje

Microsoft.Storage/storageAccounts/blobServices/containers/delete

Microsoft.Storage/storageAccounts/blobServices/containers/read

Microsoft.Storage/storageAccounts/blobServices/containers/write

Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action

DataActions

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/move/action

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action

Ponieważ Alicja ma akcję z symbolami wieloznacznymi (*) w zakresie subskrypcji, ich uprawnienia dziedziczą w dół, aby umożliwić im wykonywanie wszystkich akcji płaszczyzny sterowania. Alicja może odczytywać, zapisywać i usuwać kontenery. Alicja nie może jednak wykonywać akcji płaszczyzny danych bez wykonywania dodatkowych kroków. Na przykład Domyślnie Alicja nie może odczytać obiektów blob wewnątrz kontenera. Aby odczytać obiekty blob, Alice musiałaby pobrać klucze dostępu do magazynu i użyć ich do uzyskiwania dostępu do obiektów blob.

Uprawnienia Boba są ograniczone tylko do Actions wartości i DataActions określonych w roli Współautor danych obiektu blob usługi Storage. Na podstawie roli Bob może wykonywać zarówno akcje płaszczyzny sterowania, jak i płaszczyzny danych. Na przykład Bob może odczytywać, zapisywać i usuwać kontenery na określonym koncie magazynu, a także odczytywać, zapisywać i usuwać obiekty blob.

Aby uzyskać więcej informacji na temat zabezpieczeń płaszczyzny danych i kontroli magazynu, zobacz Przewodnik po zabezpieczeniach usługi Azure Storage.

Jakie narzędzia obsługują używanie ról platformy Azure na potrzeby akcji danych?

Aby wyświetlić akcje danych i pracować z nimi, musisz mieć poprawne wersje narzędzi lub zestawów SDK:

| Narzędzie | Wersja |

|---|---|

| Azure PowerShell | 1.1.0 lub nowszy |

| Interfejs wiersza polecenia platformy Azure | 2.0.30 lub nowsza |

| Platforma Azure dla platformy .NET | Wersja zapoznawcza 2.8.0 lub nowsza |

| Zestaw Azure SDK dla języka Go | 15.0.0 lub nowsza |

| Platforma Azure dla języka Java | 1.9.0 lub nowszy |

| Platforma Azure dla języka Python | 0.40.0 lub nowsza |

| Zestaw Azure SDK dla środowiska Ruby | 0.17.1 lub nowszy |

Aby wyświetlić i użyć akcji danych w interfejsie API REST, należy ustawić parametr api-version na następującą wersję lub nowszą:

- 2018-07-01

Akcje

Uprawnienie Actions określa akcje płaszczyzny sterowania, które umożliwia wykonywanie roli. Jest to kolekcja ciągów identyfikujących zabezpieczane akcje dostawców zasobów platformy Azure. Poniżej przedstawiono kilka przykładów akcji płaszczyzny sterowania, których można używać w programie Actions.

| Ciąg akcji | opis |

|---|---|

*/read |

Udziela dostępu do akcji odczytu dla wszystkich typów zasobów wszystkich dostawców zasobów platformy Azure. |

Microsoft.Compute/* |

Udziela dostępu do wszystkich akcji dla wszystkich typów zasobów w dostawcy zasobów Microsoft.Compute. |

Microsoft.Network/*/read |

Udziela dostępu do akcji odczytu dla wszystkich typów zasobów w dostawcy zasobów Microsoft.Network. |

Microsoft.Compute/virtualMachines/* |

Udziela dostępu do wszystkich akcji maszyn wirtualnych i ich podrzędnych typów zasobów. |

microsoft.web/sites/restart/Action |

Przyznaje dostęp do ponownego uruchomienia aplikacji internetowej. |

NotActions

Uprawnienie NotActions określa akcje płaszczyzny sterowania, które są odejmowane lub wykluczone z dozwolonych Actions , które mają symbol wieloznaczny (*). NotActions Użyj uprawnienia, jeśli zestaw akcji, które chcesz zezwolić, jest łatwiej zdefiniowany przez odejmowanie z Actions tego zestawu z symbolem wieloznacznymi (*). Dostęp przyznany przez rolę (skuteczne uprawnienia) jest obliczany przez odejmowanie NotActions akcji z Actions akcji.

Actions - NotActions = Effective control plane permissions

W poniższej tabeli przedstawiono dwa przykłady skutecznych uprawnień płaszczyzny sterowania dla akcji wieloznacznych Microsoft.CostManagement :

| Akcje | NotActions | Obowiązujące uprawnienia płaszczyzny sterowania |

|---|---|---|

Microsoft.CostManagement/exports/* |

none | Microsoft.CostManagement/exports/actionMicrosoft.CostManagement/exports/readMicrosoft.CostManagement/exports/writeMicrosoft.CostManagement/exports/deleteMicrosoft.CostManagement/exports/run/action |

Microsoft.CostManagement/exports/* |

Microsoft.CostManagement/exports/delete |

Microsoft.CostManagement/exports/actionMicrosoft.CostManagement/exports/readMicrosoft.CostManagement/exports/writeMicrosoft.CostManagement/exports/run/action |

Uwaga

Jeśli użytkownik ma przypisaną rolę, która wyklucza akcję w NotActionsprogramie i ma przypisaną drugą rolę, która udziela dostępu do tej samej akcji, użytkownik może wykonać tę akcję. NotActions nie jest regułą odmowy — jest to po prostu wygodny sposób tworzenia zestawu dozwolonych akcji, gdy należy wykluczyć określone akcje.

Różnice między przypisaniami NotActions i deny

NotActions i przypisania odmowy nie są takie same i służą różnym celom. NotActions to wygodny sposób odejmowania określonych akcji z akcji wieloznacznych (*).

Przypisania odmowy blokują użytkownikom wykonywanie określonych akcji, nawet jeśli przypisanie roli udziela im dostępu. Aby uzyskać więcej informacji, zobacz Omówienie przypisań odmowy platformy Azure.

DataActions

Uprawnienie DataActions określa akcje płaszczyzny danych, które rola umożliwia wykonywanie danych w tym obiekcie. Jeśli na przykład użytkownik ma dostęp do odczytu danych obiektu blob do konta magazynu, może odczytywać obiekty blob na tym koncie magazynu. Oto kilka przykładów akcji danych, których można używać w programie DataActions.

| Ciąg akcji danych | opis |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

Zwraca obiekt blob lub listę obiektów blob. |

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

Zwraca wynik zapisu obiektu blob. |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/read |

Zwraca komunikat. |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/* |

Zwraca komunikat lub wynik zapisywania lub usuwania komunikatu. |

NotDataActions

Uprawnienie NotDataActions określa akcje płaszczyzny danych, które są odejmowane lub wykluczone z dozwolonych DataActions , które mają symbol wieloznaczny (*). NotDataActions Użyj uprawnienia, jeśli zestaw akcji, które chcesz zezwolić, jest łatwiej zdefiniowany przez odejmowanie z DataActions tego zestawu z symbolem wieloznacznymi (*). Dostęp przyznany przez rolę (skuteczne uprawnienia) jest obliczany przez odejmowanie NotDataActions akcji z DataActions akcji. Każdy dostawca zasobów udostępnia odpowiedni zestaw interfejsów API do realizacji akcji danych.

DataActions - NotDataActions = Effective data plane permissions

W poniższej tabeli przedstawiono dwa przykłady uprawnień płaszczyzny daty wejścia w życie dla akcji wieloznacznych Microsoft.Storage :

| DataActions | NotDataActions | Obowiązujące uprawnienia płaszczyzny danych |

|---|---|---|

Microsoft.Storage/storageAccounts/queueServices/queues/messages/* |

none | Microsoft.Storage/storageAccounts/queueServices/queues/messages/readMicrosoft.Storage/storageAccounts/queueServices/queues/messages/writeMicrosoft.Storage/storageAccounts/queueServices/queues/messages/deleteMicrosoft.Storage/storageAccounts/queueServices/queues/messages/add/actionMicrosoft.Storage/storageAccounts/queueServices/queues/messages/process/action |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/* |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/delete |

Microsoft.Storage/storageAccounts/queueServices/queues/messages/readMicrosoft.Storage/storageAccounts/queueServices/queues/messages/writeMicrosoft.Storage/storageAccounts/queueServices/queues/messages/add/actionMicrosoft.Storage/storageAccounts/queueServices/queues/messages/process/action |

Uwaga

Jeśli użytkownik ma przypisaną rolę, która wyklucza akcję danych w NotDataActionsprogramie i ma przypisaną drugą rolę, która udziela dostępu do tej samej akcji danych, użytkownik może wykonać tę akcję danych. NotDataActions nie jest regułą odmowy — jest to po prostu wygodny sposób tworzenia zestawu dozwolonych akcji danych, gdy należy wykluczyć określone akcje danych.

AssignableScopes

Właściwość AssignableScopes określa zakresy (katalog główny, grupę zarządzania, subskrypcje lub grupy zasobów), do których można przypisać definicję roli. Rolę niestandardową można udostępnić do przypisania tylko w grupie zarządzania, subskrypcjach lub grupach zasobów, które tego wymagają. Musisz użyć co najmniej jednej grupy zarządzania, subskrypcji lub grupy zasobów.

Jeśli na przykład AssignableScopes ustawiono subskrypcję, oznacza to, że rola niestandardowa jest dostępna do przypisania w zakresie subskrypcji dla określonej subskrypcji, zakresu grupy zasobów dla dowolnej grupy zasobów w subskrypcji lub zakresu zasobów dla dowolnego zasobu w subskrypcji.

Wbudowane role mają AssignableScopes ustawione na zakres główny ("/"). Zakres główny wskazuje, że rola jest dostępna do przypisania we wszystkich zakresach.

Przykłady prawidłowych zakresów możliwych do przypisania obejmują:

| Rola jest dostępna dla przypisania | Przykład |

|---|---|

| Jedna subskrypcja | "/subscriptions/{subscriptionId1}" |

| Dwie subskrypcje | "/subscriptions/{subscriptionId1}", "/subscriptions/{subscriptionId2}" |

| Sieciowa grupa zasobów | "/subscriptions/{subscriptionId1}/resourceGroups/Network" |

| Jedna grupa zarządzania | "/providers/Microsoft.Management/managementGroups/{groupId1}" |

| Grupa zarządzania i subskrypcja | "/providers/Microsoft.Management/managementGroups/{groupId1}", "/subscriptions/{subscriptionId1}", |

| Wszystkie zakresy (dotyczy tylko ról wbudowanych) | "/" |

We właściwości AssignableScopes roli niestandardowej można zdefiniować tylko jedną grupę zarządzania.

Chociaż istnieje możliwość utworzenia roli niestandardowej z wystąpieniem zasobu przy AssignableScopes użyciu wiersza polecenia, nie jest to zalecane. Każda dzierżawa obsługuje maksymalnie 5000 ról niestandardowych. Użycie tej strategii może potencjalnie wyczerpać dostępne role niestandardowe. Ostatecznie poziom dostępu jest określany przez przypisanie roli niestandardowej (zakres + uprawnienia roli + podmiot zabezpieczeń), a nie AssignableScopes na liście w roli niestandardowej. Dlatego utwórz role niestandardowe z grupą AssignableScopes zarządzania, subskrypcją lub grupą zasobów, ale przypisz role niestandardowe z wąskim zakresem, takim jak zasób lub grupa zasobów.

Aby uzyskać więcej informacji na temat AssignableScopes ról niestandardowych, zobacz Role niestandardowe platformy Azure.

Definicja roli administratora uprzywilejowanego

Role administratora uprzywilejowanego to role, które udzielają uprzywilejowanego dostępu administratora, takie jak możliwość zarządzania zasobami platformy Azure lub przypisywania ról innym użytkownikom. Jeśli wbudowana lub niestandardowa rola zawiera dowolną z następujących akcji, jest uważana za uprzywilejowaną. Aby uzyskać więcej informacji, zobacz List or manage privileged administrator role assignments (Wyświetlanie listy przypisań ról administratora uprzywilejowanego lub zarządzanie nimi).

| Ciąg akcji | opis |

|---|---|

* |

Tworzenie wszystkich typów zasobów i zarządzanie nimi. |

*/delete |

Usuń zasoby wszystkich typów. |

*/write |

Zapisuj zasoby wszystkich typów. |

Microsoft.Authorization/denyAssignments/delete |

Usuń przypisanie odmowy w określonym zakresie. |

Microsoft.Authorization/denyAssignments/write |

Utwórz przypisanie odmowy w określonym zakresie. |

Microsoft.Authorization/roleAssignments/delete |

Usuń przypisanie roli w określonym zakresie. |

Microsoft.Authorization/roleAssignments/write |

Utwórz przypisanie roli w określonym zakresie. |

Microsoft.Authorization/roleDefinitions/delete |

Usuń określoną definicję roli niestandardowej. |

Microsoft.Authorization/roleDefinitions/write |

Utwórz lub zaktualizuj niestandardową definicję roli z określonymi uprawnieniami i zakresami, które można przypisać. |