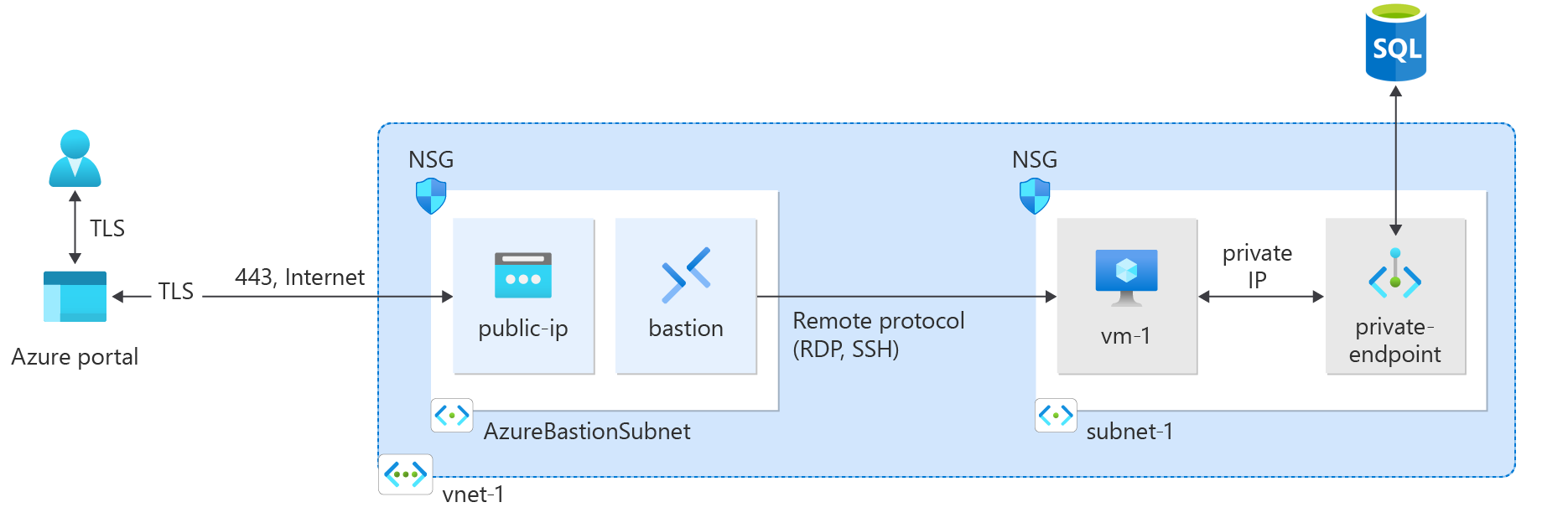

Samouczek: nawiązywanie połączenia z serwerem Azure SQL przy użyciu prywatnego punktu końcowego platformy Azure przy użyciu witryny Azure Portal

Prywatny punkt końcowy platformy Azure to podstawowy blok konstrukcyjny usługi Private Link na platformie Azure. Umożliwia ona zasobom platformy Azure, takim jak maszyny wirtualne, prywatną i bezpieczną komunikację z zasobami usługi Private Link, takimi jak serwer Azure SQL.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

- Utwórz sieć wirtualną i hosta bastionu.

- Tworzy maszynę wirtualną.

- Utwórz serwer Azure SQL i prywatny punkt końcowy.

- Przetestuj łączność z prywatnym punktem końcowym programu SQL Server.

Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

Wymagania wstępne

- Subskrypcja platformy Azure

Logowanie się do platformy Azure

Zaloguj się w witrynie Azure Portal.

Tworzenie sieci wirtualnej i hosta usługi Azure Bastion

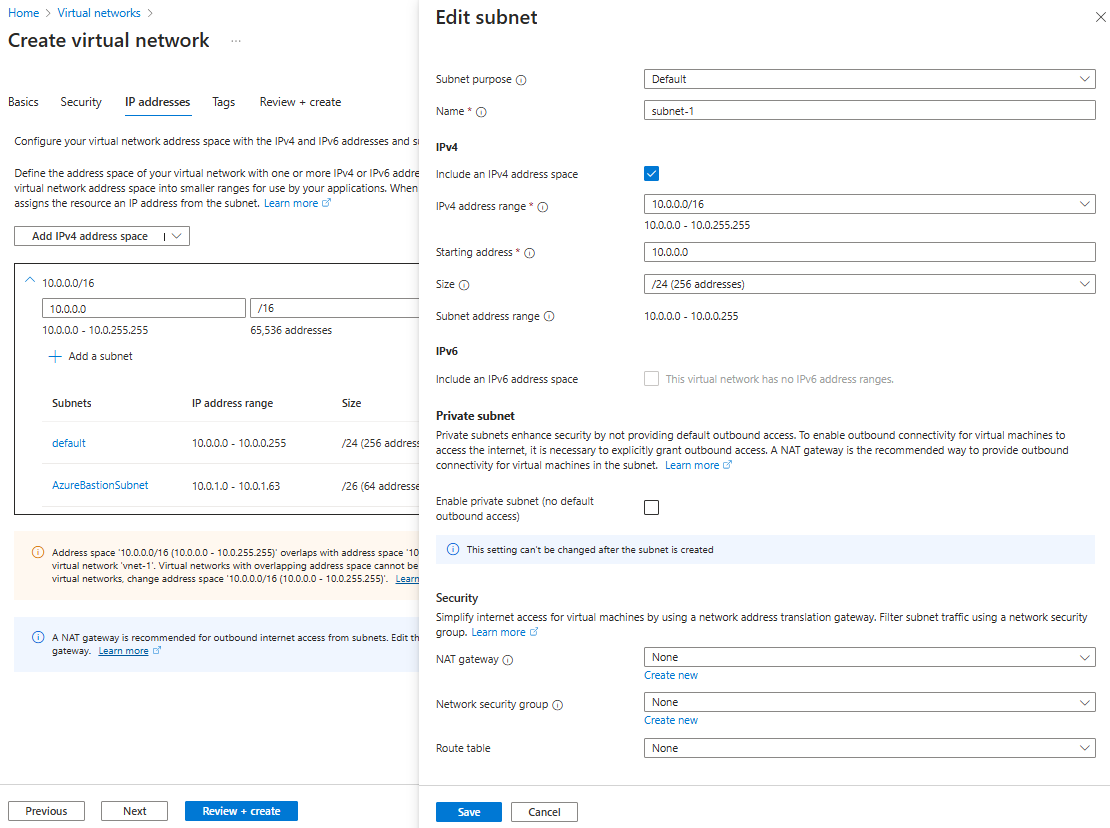

Poniższa procedura tworzy sieć wirtualną z podsiecią zasobów, podsiecią usługi Azure Bastion i hostem usługi Bastion:

W portalu wyszukaj i wybierz pozycję Sieci wirtualne.

Na stronie Sieci wirtualne wybierz pozycję + Utwórz.

Na karcie Podstawy tworzenia sieci wirtualnej wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję. Grupa zasobów Wybierz pozycjęUtwórz nowy.

Wprowadź wartość test-rg jako nazwę.

Wybierz przycisk OK.Szczegóły wystąpienia Nazwisko Wprowadź wartość vnet-1. Region (Region) Wybierz pozycję East US 2 (Wschodnie stany USA 2).

Wybierz przycisk Dalej , aby przejść do karty Zabezpieczenia .

W sekcji Azure Bastion wybierz pozycję Włącz usługę Azure Bastion.

Usługa Bastion używa przeglądarki do łączenia się z maszynami wirtualnymi w sieci wirtualnej za pośrednictwem protokołu Secure Shell (SSH) lub protokołu RDP (Remote Desktop Protocol) przy użyciu prywatnych adresów IP. Maszyny wirtualne nie potrzebują publicznych adresów IP, oprogramowania klienckiego ani specjalnej konfiguracji. Aby uzyskać więcej informacji, zobacz Co to jest usługa Azure Bastion?.

Uwaga

Ceny godzinowe zaczynają się od momentu wdrożenia usługi Bastion, niezależnie od użycia danych wychodzących. Aby uzyskać więcej informacji, zobacz Cennik i jednostki SKU. Jeśli wdrażasz usługę Bastion w ramach samouczka lub testu, zalecamy usunięcie tego zasobu po zakończeniu korzystania z niego.

W usłudze Azure Bastion wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Nazwa hosta usługi Azure Bastion Wprowadź bastion. Publiczny adres IP usługi Azure Bastion Wybierz pozycję Utwórz publiczny adres IP.

Wprowadź wartość public-ip-bastion w polu Nazwa.

Wybierz przycisk OK.

Wybierz przycisk Dalej , aby przejść do karty Adresy IP.

W polu Przestrzeń adresowa w obszarze Podsieci wybierz domyślną podsieć.

W obszarze Edytuj podsieć wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Cel podsieci Pozostaw wartość domyślną domyślnej. Nazwisko Wprowadź podsieć-1. Protokół IPv4 Zakres adresów IPv4 Pozostaw wartość domyślną 10.0.0.0/16. Adres początkowy Pozostaw wartość domyślną 10.0.0.0. Rozmiar Pozostaw wartość domyślną /24 (256 adresów). Wybierz pozycję Zapisz.

Wybierz pozycję Przejrzyj i utwórz w dolnej części okna. Po zakończeniu walidacji wybierz pozycję Utwórz.

Tworzenie testowej maszyny wirtualnej

Poniższa procedura tworzy testową maszynę wirtualną o nazwie vm-1 w sieci wirtualnej.

W portalu wyszukaj i wybierz pozycję Maszyny wirtualne.

W obszarze Maszyny wirtualne wybierz pozycję + Utwórz, a następnie maszynę wirtualną platformy Azure.

Na karcie Podstawy tworzenia maszyny wirtualnej wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję. Grupa zasobów Wybierz pozycję test-rg. Szczegóły wystąpienia Virtual machine name Wprowadź wartość vm-1. Region (Region) Wybierz pozycję East US 2 (Wschodnie stany USA 2). Opcje dostępności Wybierz pozycję Brak wymaganej nadmiarowości infrastruktury. Typ zabezpieczeń Pozostaw wartość domyślną standardu. Obraz Wybierz pozycję Ubuntu Server 22.04 LTS — x64 Gen2. Architektura maszyny wirtualnej Pozostaw wartość domyślną x64. Rozmiar Wybierz rozmiar. Konto administratora Typ uwierzytelniania Wybierz pozycję Hasło. Username Wprowadź azureuser. Hasło Wprowadź hasło. Potwierdź hasło Wprowadź ponownie hasło. Reguły portów przychodzących Publiczne porty ruchu przychodzącego Wybierz pozycję Brak. Wybierz kartę Sieć w górnej części strony.

Wprowadź lub wybierz następujące informacje na karcie Sieć :

Ustawienie Wartość Interfejs sieciowy Sieć wirtualna Wybierz pozycję vnet-1. Podsieć Wybierz podsieć-1 (10.0.0.0/24). Publiczny adres IP Wybierz pozycję Brak. Sieciowa grupa zabezpieczeń karty sieciowej Wybierz opcję Zaawansowane. Konfigurowanie sieciowej grupy zabezpieczeń Wybierz pozycjęUtwórz nowy.

Wprowadź nazwę nsg-1 .

Pozostaw wartości domyślne pozostałych i wybierz przycisk OK.Pozostaw pozostałe ustawienia domyślne i wybierz pozycję Przejrzyj i utwórz.

Przejrzyj ustawienia i wybierz pozycję Utwórz.

Uwaga

Maszyny wirtualne w sieci wirtualnej z hostem bastionu nie wymagają publicznych adresów IP. Usługa Bastion udostępnia publiczny adres IP, a maszyny wirtualne używają prywatnych adresów IP do komunikacji w sieci. Publiczne adresy IP można usunąć ze wszystkich maszyn wirtualnych w sieciach wirtualnych hostowanych w bastionie. Aby uzyskać więcej informacji, zobacz Usuwanie skojarzenia publicznego adresu IP z maszyny wirtualnej platformy Azure.

Uwaga

Platforma Azure udostępnia domyślny adres IP dostępu wychodzącego dla maszyn wirtualnych, które nie są przypisane do publicznego adresu IP lub znajdują się w puli zaplecza wewnętrznego podstawowego modułu równoważenia obciążenia platformy Azure. Domyślny mechanizm adresów IP dostępu wychodzącego zapewnia wychodzący adres IP, który nie jest konfigurowalny.

Domyślny adres IP dostępu wychodzącego jest wyłączony, gdy wystąpi jedno z następujących zdarzeń:

- Publiczny adres IP jest przypisywany do maszyny wirtualnej.

- Maszyna wirtualna jest umieszczana w puli zaplecza standardowego modułu równoważenia obciążenia z regułami ruchu wychodzącego lub bez tych reguł.

- Zasób usługi Azure NAT Gateway jest przypisywany do podsieci maszyny wirtualnej.

Maszyny wirtualne tworzone przy użyciu zestawów skalowania maszyn wirtualnych w trybie elastycznej aranżacji nie mają domyślnego dostępu wychodzącego.

Aby uzyskać więcej informacji na temat połączeń wychodzących na platformie Azure, zobacz Domyślny dostęp wychodzący na platformie Azure i Używanie źródłowego tłumaczenia adresów sieciowych (SNAT) dla połączeń wychodzących.

Tworzenie serwera Azure SQL i prywatnego punktu końcowego

W tej sekcji utworzysz serwer SQL na platformie Azure.

W polu wyszukiwania w górnej części portalu wprowadź sql. Wybierz pozycję Bazy danych SQL w wynikach wyszukiwania.

W obszarze Bazy danych SQL wybierz pozycję + Utwórz.

Na karcie Podstawy tworzenia bazy danych SQL wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję. Grupa zasobów Wybierz pozycję test-rg. Szczegóły bazy danych Nazwa bazy danych Wprowadź sql-db. Serwer Wybierz pozycjęUtwórz nowy.

Wprowadź sql-server-1 w polu Nazwa serwera (nazwy serwerów muszą być unikatowe, zastąp ciąg sql-server-1 unikatową wartością).

Wybierz pozycję (STANY USA) Wschodnie stany USA 2 w polu Lokalizacja.

Wybierz pozycję Użyj uwierzytelniania SQL.

Wprowadź hasło i logowanie administratora serwera.

Wybierz przycisk OK.Chcesz użyć elastycznej puli SQL? Wybierz opcję Nie. Środowisko obciążenia Pozostaw wartość domyślną Production (Produkcja). Nadmiarowość magazynu kopii zapasowych Nadmiarowość magazynu kopii zapasowych Wybierz pozycję Magazyn kopii zapasowych lokalnie nadmiarowy. Wybierz pozycję Dalej: Sieć.

Na karcie Sieć w obszarze Tworzenie bazy danych SQL Wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Łączność sieciowa Metoda łączności Wybierz pozycję Prywatny punkt końcowy. Prywatne punkty końcowe Wybierz pozycję +Dodaj prywatny punkt końcowy. Tworzenie prywatnego punktu końcowego Subskrypcja Wybierz subskrypcję. Grupa zasobów Wybierz pozycję test-rg. Lokalizacja Wybierz pozycję East US 2 (Wschodnie stany USA 2). Nazwisko Wprowadź ciąg private-endpoint-sql. Docelowy podźródło Wybierz pozycję SqlServer. Sieć Sieć wirtualna Wybierz pozycję vnet-1. Podsieć Wybierz podsieć-1. integracja Prywatna strefa DNS Integruj z prywatną strefą DNS Wybierz opcję Tak. Prywatna strefa DNS Pozostaw wartość domyślną privatelink.database.windows.net. Wybierz przycisk OK.

Wybierz pozycję Przejrzyj i utwórz.

Wybierz pozycję Utwórz.

Ważne

Podczas dodawania połączenia prywatnego punktu końcowego publiczny routing do serwera Azure SQL nie jest domyślnie blokowany. Ustawienie "Odmów dostępu do sieci publicznej" w bloku "Zapora i sieci wirtualne" jest domyślnie niezaznaczone. Aby wyłączyć dostęp do sieci publicznej, upewnij się, że jest to zaznaczone.

Wyłączanie publicznego dostępu do serwera logicznego Azure SQL

W tym scenariuszu przyjęto założenie, że chcesz wyłączyć cały publiczny dostęp do serwera Azure SQL i zezwalać na połączenia tylko z sieci wirtualnej.

W polu wyszukiwania w górnej części portalu wprowadź sql server. Wybierz pozycję Serwery SQL w wynikach wyszukiwania.

Wybierz pozycję sql-server-1.

W obszarze Zabezpieczenia wybierz kartę Sieć , a następnie wybierz pozycję Wyłącz w obszarze Dostęp do sieci publicznej.

Wybierz pozycję Zapisz.

Testowanie łączności z prywatnym punktem końcowym

W tej sekcji użyjesz maszyny wirtualnej utworzonej w poprzednich krokach, aby nawiązać połączenie z serwerem SQL w prywatnym punkcie końcowym.

W polu wyszukiwania w górnej części portalu wprowadź ciąg Maszyna wirtualna. Wybierz pozycję Maszyny wirtualne w wynikach wyszukiwania.

Wybierz pozycję vm-1.

W obszarze Operacje wybierz pozycję Bastion.

Wprowadź nazwę użytkownika i hasło dla maszyny wirtualnej.

Wybierz pozycję Połącz.

Aby sprawdzić rozpoznawanie nazw prywatnego punktu końcowego, wprowadź następujące polecenie w oknie terminalu:

nslookup server-name.database.windows.netZostanie wyświetlony komunikat podobny do poniższego przykładu. Zwrócony adres IP to prywatny adres IP prywatnego punktu końcowego.

Server: unknown Address: 172.0.0.53 Non-authoritative answer: sql-server-8675.database.windows.netcanonical name = sql-server-8675.privatelink.database.windows.net. Name:sql-server-8675.privatelink.database.windows.net Address: 10.1.0.4Zainstaluj narzędzia wiersza polecenia programu SQL Server z obszaru Instalowanie narzędzi wiersza polecenia programu SQL Server sqlcmd i bcp w systemie Linux. Przejdź do następnych kroków po zakończeniu instalacji.

Użyj następujących poleceń, aby nawiązać połączenie z serwerem SQL utworzonym w poprzednich krokach.

Zastąp wartość <server-admin> nazwą użytkownika administratora wprowadzoną podczas tworzenia serwera SQL.

Zastąp <wartość admin-password hasłem> administratora wprowadzonym podczas tworzenia programu SQL Server.

Zastąp ciąg sql-server-1 nazwą serwera SQL.

sqlcmd -S server-name.database.windows.net -U '<server-admin>' -P '<admin-password>'Po pomyślnym zalogowaniu zostanie wyświetlony wiersz polecenia SQL. Wprowadź polecenie exit , aby zamknąć narzędzie sqlcmd .

Po zakończeniu korzystania z utworzonych zasobów możesz usunąć grupę zasobów i wszystkie jej zasoby.

W witrynie Azure Portal wyszukaj i wybierz pozycję Grupy zasobów.

Na stronie Grupy zasobów wybierz grupę zasobów test-rg.

Na stronie test-rg wybierz pozycję Usuń grupę zasobów.

Wprowadź ciąg test-rg w polu Wprowadź nazwę grupy zasobów, aby potwierdzić usunięcie, a następnie wybierz pozycję Usuń.

Następne kroki

W tym samouczku przedstawiono sposób tworzenia:

Sieć wirtualna i host bastionu.

Maszyna wirtualna.

Usługa Azure SQL Server z prywatnym punktem końcowym.

Maszyna wirtualna była używana do prywatnego i bezpiecznego testowania łączności z serwerem SQL w prywatnym punkcie końcowym.

W następnym kroku przejrzyj scenariusz architektury aplikacji internetowej z prywatną łącznością z usługą Azure SQL Database , który łączy aplikację internetową poza siecią wirtualną z prywatnym punktem końcowym bazy danych.