Modyfikowanie konfiguracji dostępu lokalnego w lokacji

Aby uwierzytelnić dostęp do rozproszonego śledzenia i podstawowych pulpitów nawigacyjnych pakietów, możesz użyć identyfikatora Entra firmy Microsoft lub lokalnego nazwy użytkownika i hasła. Ponadto możesz użyć certyfikatu z podpisem własnym lub udostępnić własny, aby potwierdzić dostęp do lokalnych narzędzi diagnostycznych.

Aby poprawić bezpieczeństwo wdrożenia, zalecamy skonfigurowanie uwierzytelniania firmy Microsoft za pośrednictwem lokalnych nazw użytkowników i haseł, a także podanie certyfikatu podpisanego przez globalnie znany i zaufany urząd certyfikacji.

W tym przewodniku z instrukcjami dowiesz się, jak za pomocą witryny Azure Portal zmienić metodę uwierzytelniania i certyfikat używany do zabezpieczania dostępu do lokalnych narzędzi do monitorowania witryny.

Napiwek

Zamiast tego, jeśli chcesz zmodyfikować tożsamość przypisaną przez użytkownika skonfigurowaną dla certyfikatów HTTPS, utwórz nową lub edytuj istniejącą tożsamość przypisaną przez użytkownika przy użyciu informacji zebranych w sekcji Zbieranie wartości monitorowania lokalnego.

Wymagania wstępne

- Zapoznaj się z artykułem Wybieranie metody uwierzytelniania dla lokalnych narzędzi do monitorowania i Zbieranie lokalnych wartości monitorowania w celu zebrania wymaganych wartości i upewnienia się, że są one w poprawnym formacie.

- Jeśli chcesz dodać lub zaktualizować niestandardowy certyfikat HTTPS na potrzeby uzyskiwania dostępu do lokalnych narzędzi do monitorowania, potrzebny będzie certyfikat podpisany przez globalnie znany i zaufany urząd certyfikacji oraz przechowywany w usłudze Azure Key Vault. Certyfikat musi używać klucza prywatnego typu RSA lub EC, aby upewnić się, że można go eksportować (zobacz Eksportowanie lub nieeksportowalne klucz , aby uzyskać więcej informacji).

- Jeśli chcesz zaktualizować lokalną metodę uwierzytelniania monitorowania, upewnij się, że maszyna lokalna ma podstawowy dostęp kubectl do klastra Kubernetes z obsługą usługi Azure Arc. Wymaga to podstawowego pliku kubeconfig, który można uzyskać, postępując zgodnie z podstawowym dostępem do przestrzeni nazw.

- Upewnij się, że możesz zalogować się do witryny Azure Portal przy użyciu konta z dostępem do aktywnej subskrypcji użytej do utworzenia prywatnej sieci komórkowej. To konto musi mieć wbudowaną rolę Współautor lub Właściciel w zakresie subskrypcji.

Wyświetlanie konfiguracji dostępu lokalnego

W tym kroku przejdziesz do zasobu płaszczyzny kontroli rdzeni pakietów reprezentującego wystąpienie rdzenia pakietów.

Zaloguj się w witrynie Azure Portal.

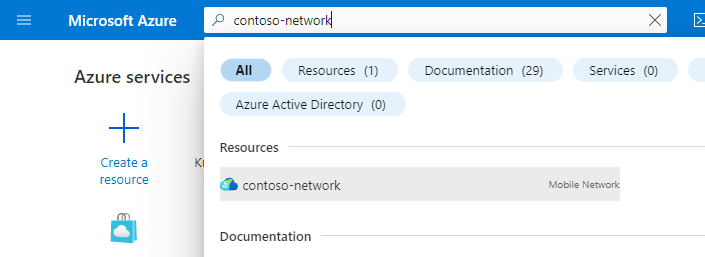

Wyszukaj i wybierz zasób Sieć mobilna reprezentującą prywatną sieć komórkową.

W menu zasobów wybierz pozycję Witryny.

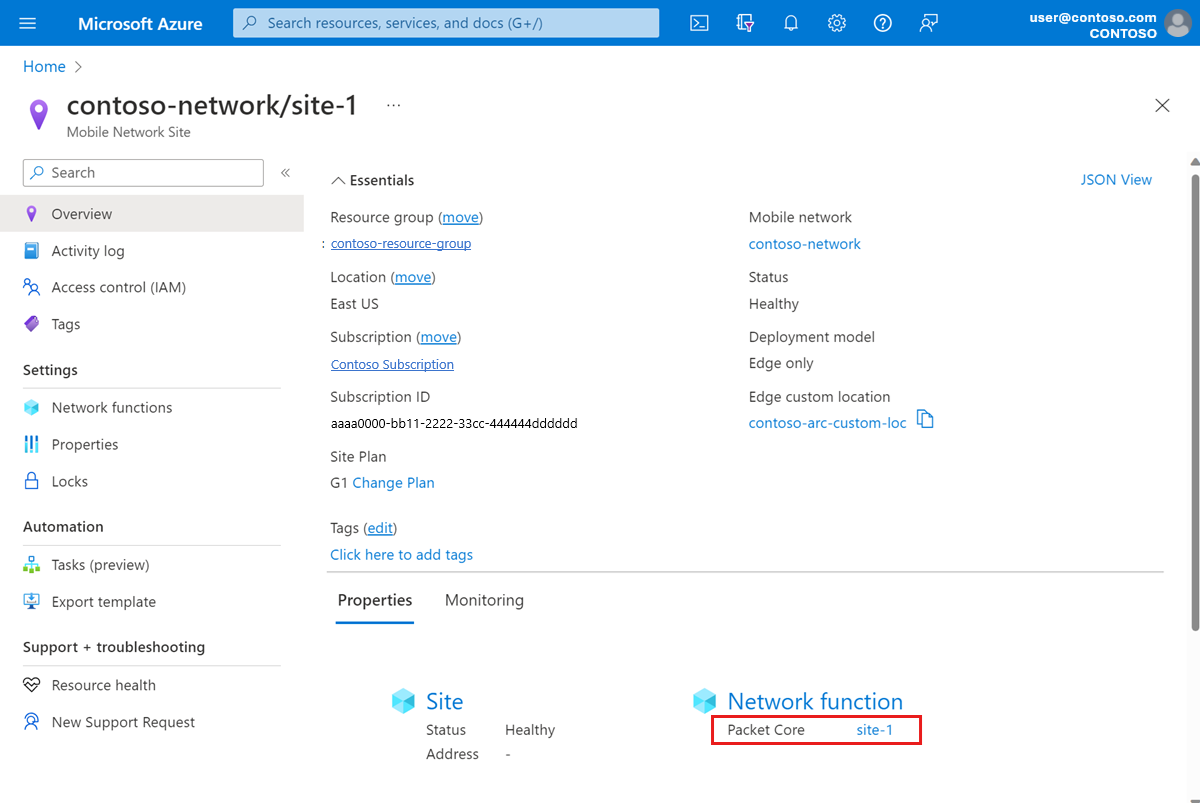

Wybierz lokację zawierającą wystąpienie rdzenia pakietów, które chcesz zmodyfikować.

W nagłówku Funkcja sieci wybierz nazwę zasobu Płaszczyzna sterowania rdzenia pakietów wyświetlanego obok pozycji Pakiet Core Core.

Sprawdź pola pod nagłówkiem Dostęp lokalny, aby wyświetlić bieżącą konfigurację i stan dostępu lokalnego.

Modyfikowanie konfiguracji dostępu lokalnego

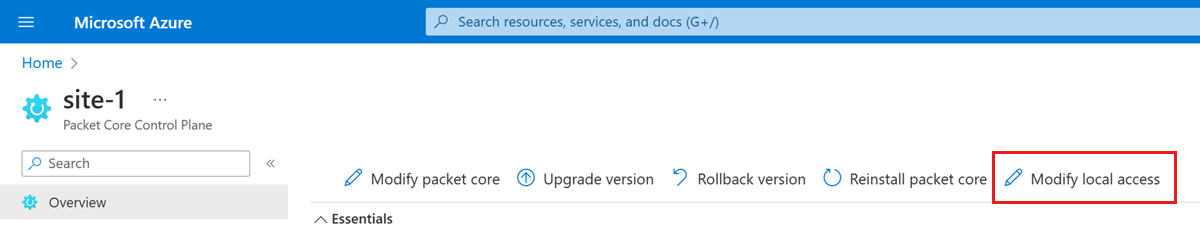

Wybierz pozycję Modyfikuj dostęp lokalny.

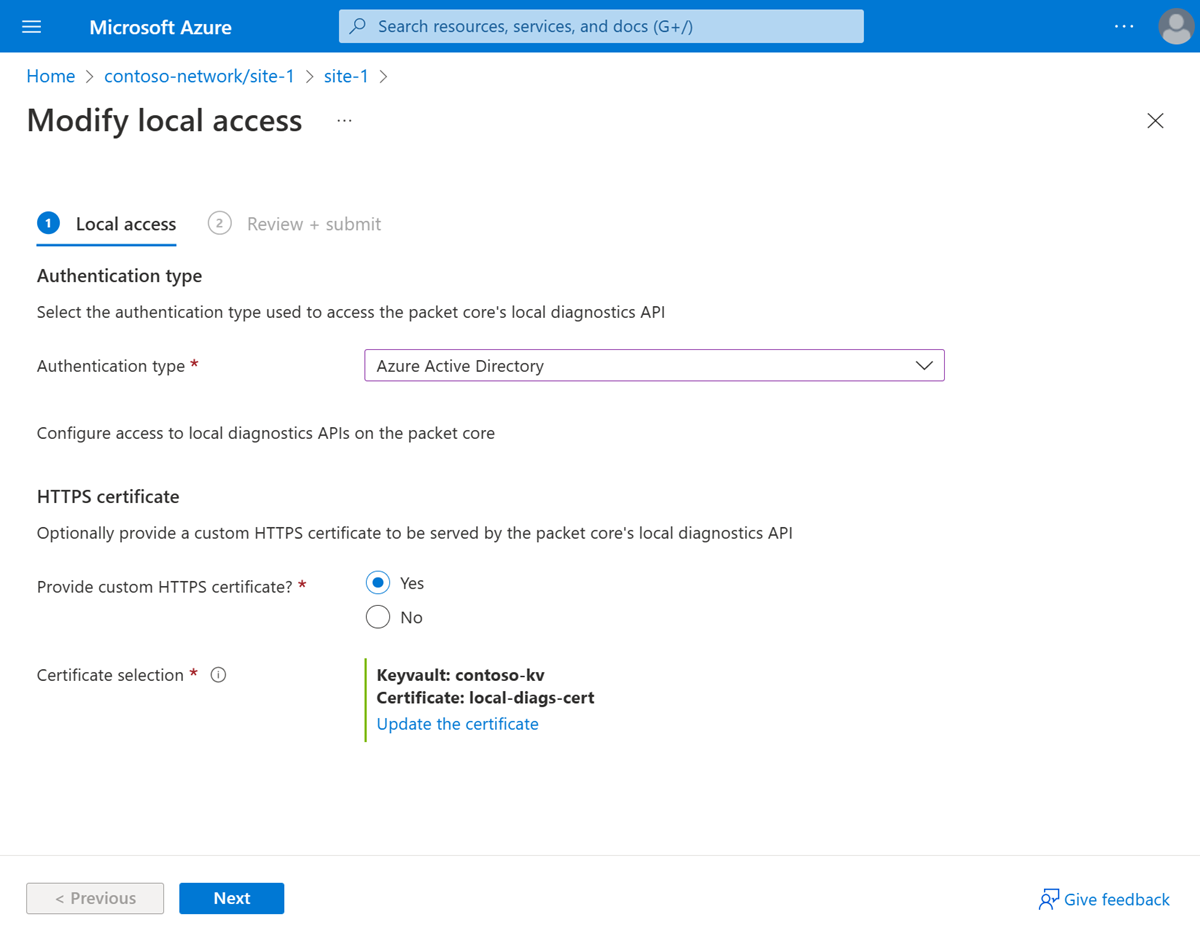

W obszarze Typ uwierzytelniania wybierz metodę uwierzytelniania, której chcesz użyć.

W obszarze Certyfikat HTTPS wybierz, czy chcesz udostępnić niestandardowy certyfikat HTTPS na potrzeby uzyskiwania dostępu do lokalnych narzędzi do monitorowania.

Jeśli wybrano opcję Tak w polu Podaj niestandardowy certyfikat HTTPS?, użyj informacji zebranych w sekcji Zbieranie wartości monitorowania lokalnego, aby wybrać certyfikat.

Wybierz Dalej.

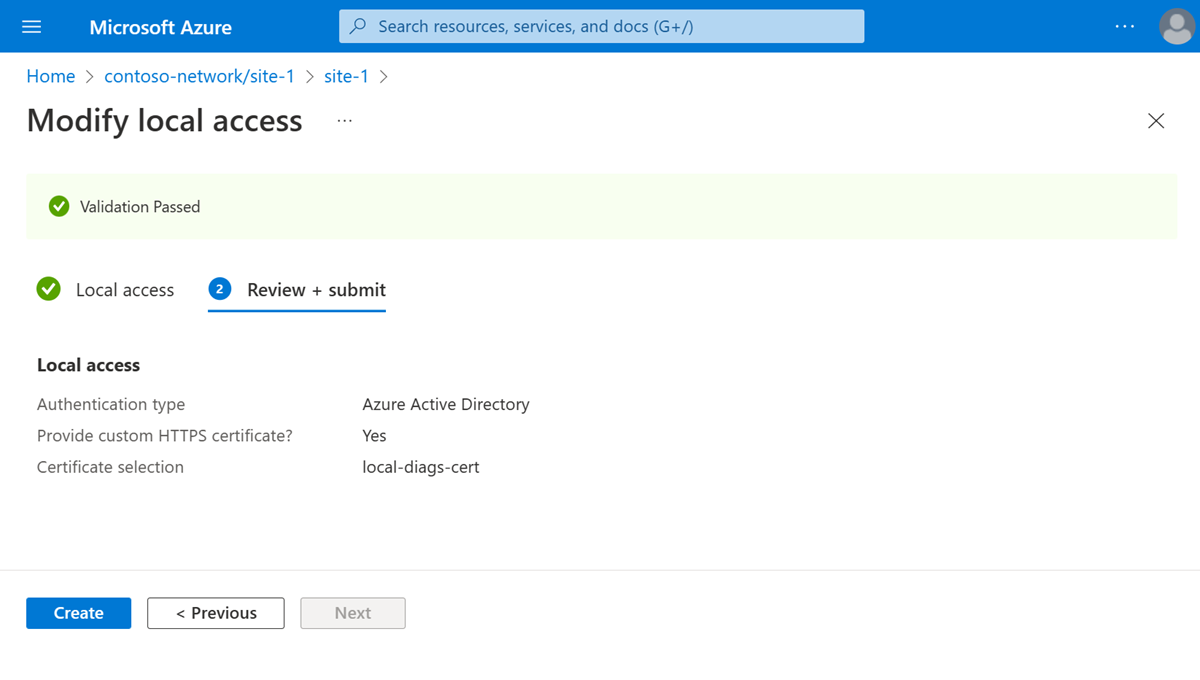

Platforma Azure zweryfikuje wprowadzone wartości konfiguracji. Powinien zostać wyświetlony komunikat informujący o tym, że wartości przeszły walidację.

Wybierz pozycję Utwórz.

Platforma Azure ponownie wdroży wystąpienie rdzenia pakietów przy użyciu nowej konfiguracji. Po zakończeniu wdrażania w witrynie Azure Portal zostanie wyświetlony ekran potwierdzenia.

Wybierz pozycję Przejdź do zasobu. Sprawdź, czy pola w obszarze Dostęp lokalny zawierają zaktualizowane informacje o uwierzytelnianiu i certyfikacie.

Jeśli dodano lub zaktualizowano niestandardowy certyfikat HTTPS, postępuj zgodnie z instrukcjami Uzyskiwanie dostępu do internetowego graficznego interfejsu użytkownika śledzenia rozproszonego i Uzyskiwanie dostępu do pulpitów nawigacyjnych rdzeni pakietów, aby sprawdzić, czy przeglądarka ufa połączeniu z lokalnymi narzędziami do monitorowania. Należy pamiętać, że:

- Synchronizacja zmian w usłudze Key Vault z lokalizacją krawędzi może potrwać do czterech godzin.

- Może być konieczne wyczyszczenie pamięci podręcznej przeglądarki w celu obserwowania zmian.

Konfigurowanie uwierzytelniania dostępu do monitorowania lokalnego

Wykonaj ten krok, jeśli zmieniono typ uwierzytelniania na potrzeby lokalnego dostępu do monitorowania.

Jeśli przełączono się z lokalnych nazw użytkowników i haseł do identyfikatora Entra firmy Microsoft, wykonaj kroki opisane w artykule Włączanie identyfikatora Entra firmy Microsoft dla lokalnych narzędzi do monitorowania.

W przypadku przełączenia z identyfikatora Entra firmy Microsoft na lokalne nazwy użytkowników i hasła:

Zaloguj się do usługi Azure Cloud Shell i wybierz pozycję PowerShell. Jeśli po raz pierwszy uzyskujesz dostęp do klastra za pośrednictwem usługi Azure Cloud Shell, postępuj zgodnie z instrukcjami Uzyskiwanie dostępu do klastra , aby skonfigurować dostęp kubectl.

Usuń obiekty tajne kubernetes:

kubectl delete secrets sas-auth-secrets grafana-auth-secrets --kubeconfig=<core kubeconfig> -n coreUruchom ponownie zasobniki rozproszonego śledzenia i pulpitów nawigacyjnych rdzeni pakietów.

Uzyskaj nazwę zasobnika pulpitów nawigacyjnych rdzeni pakietów:

kubectl get pods -n core --kubeconfig=<core kubeconfig> | grep "grafana"Skopiuj dane wyjściowe poprzedniego kroku i zastąp je następującym poleceniem, aby ponownie uruchomić zasobniki.

kubectl delete pod sas-core-search-0 <packet core dashboards pod> -n core --kubeconfig=<core kubeconfig>

Postępuj zgodnie z instrukcjami Uzyskiwanie dostępu do internetowego graficznego interfejsu użytkownika śledzenia rozproszonego i Uzyskaj dostęp do pulpitów nawigacyjnych rdzeni pakietów, aby sprawdzić, czy możesz uzyskać dostęp do lokalnych narzędzi do monitorowania przy użyciu lokalnych nazw użytkowników i haseł.