Konfigurowanie szyfrowania danych

DOTYCZY:  Azure Database for PostgreSQL — serwer elastyczny

Azure Database for PostgreSQL — serwer elastyczny

Ten artykuł zawiera instrukcje krok po kroku dotyczące konfigurowania szyfrowania danych dla elastycznego serwera usługi Azure Database for PostgreSQL.

Ważne

Wybór klucza szyfrowania zarządzanego przez system lub klienta na potrzeby szyfrowania danych serwera elastycznego usługi Azure Database for PostgreSQL można dokonać tylko po wdrożeniu serwera.

Z tego artykułu dowiesz się, jak utworzyć nowy serwer i skonfigurować opcje szyfrowania danych. W przypadku istniejących serwerów, których szyfrowanie danych jest skonfigurowane do używania klucza szyfrowania zarządzanego przez klienta, uczysz się:

- Jak wybrać inną tożsamość zarządzaną przypisaną przez użytkownika, za pomocą której usługa uzyskuje dostęp do klucza szyfrowania.

- Jak określić inny klucz szyfrowania lub sposób rotacji klucza szyfrowania używanego obecnie na potrzeby szyfrowania danych.

Aby dowiedzieć się więcej na temat szyfrowania danych w kontekście usługi Azure Database for PostgreSQL — serwer elastyczny, zobacz szyfrowanie danych.

Konfigurowanie szyfrowania danych przy użyciu klucza zarządzanego przez system podczas aprowizacji serwera

Korzystanie z witryny Azure Portal:

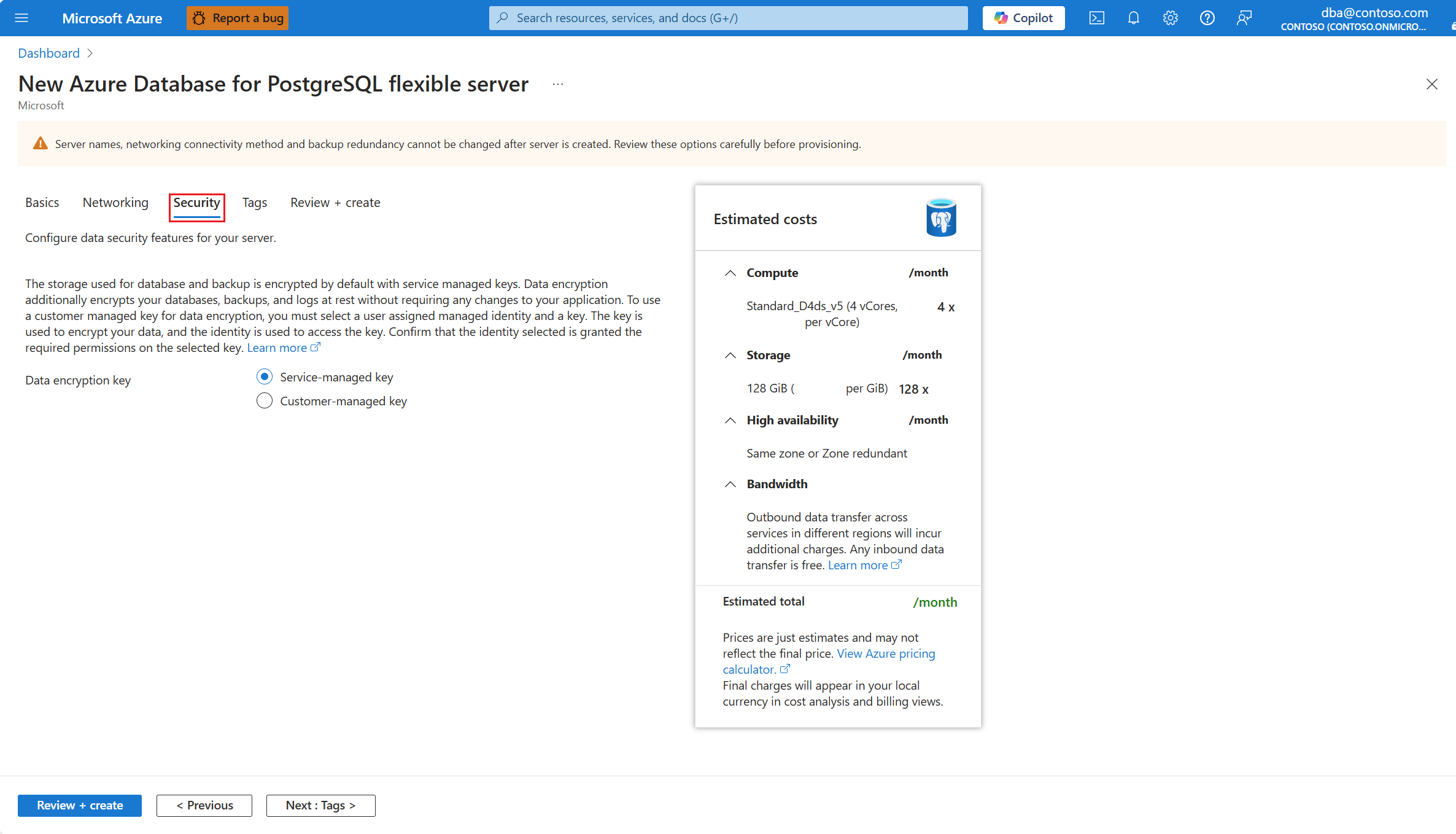

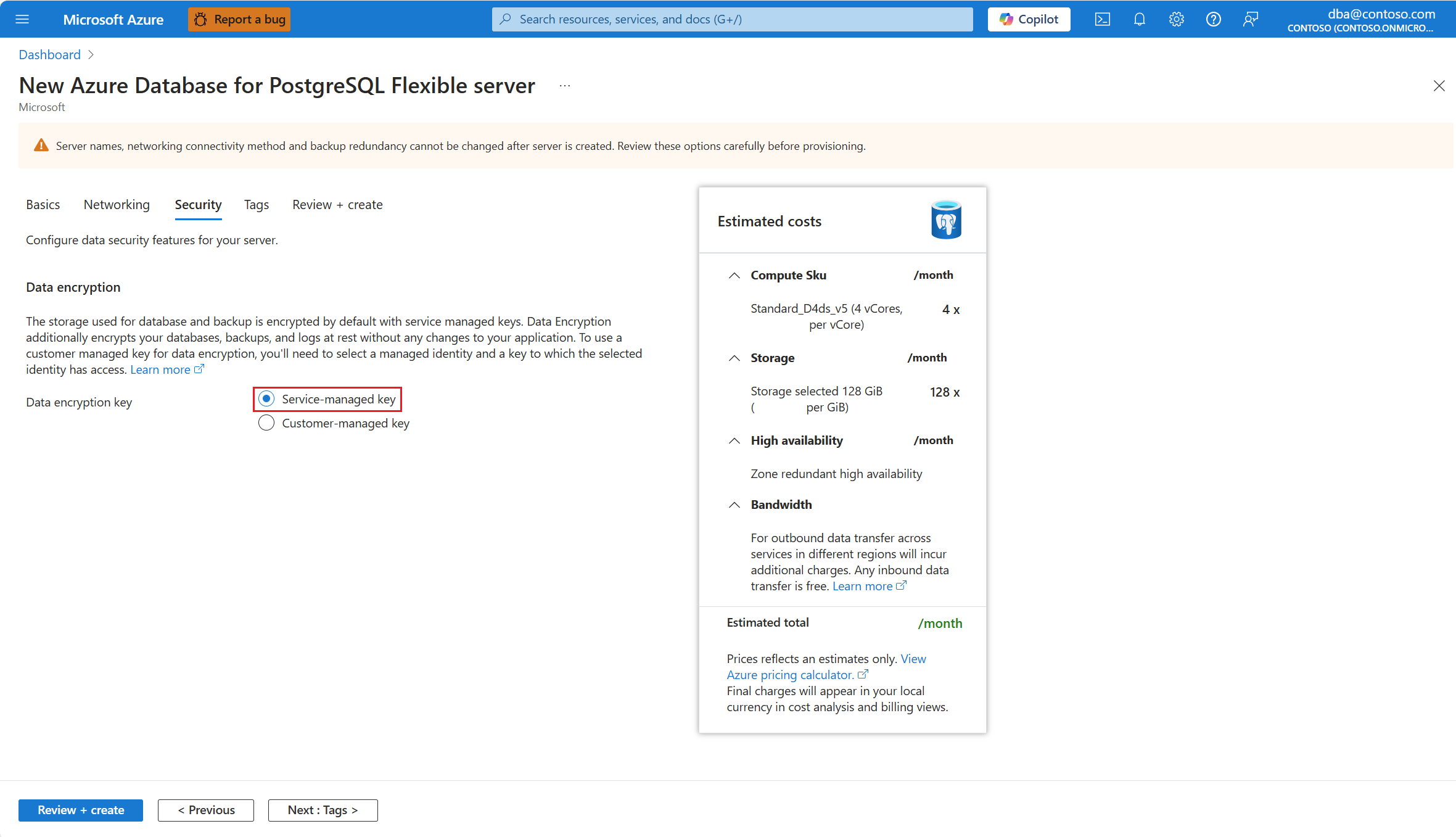

Podczas aprowizowania nowego wystąpienia serwera elastycznego usługi Azure Database for PostgreSQL na karcie Zabezpieczenia .

W kluczu szyfrowania danych wybierz przycisk radiowy Klucz zarządzany przez usługę.

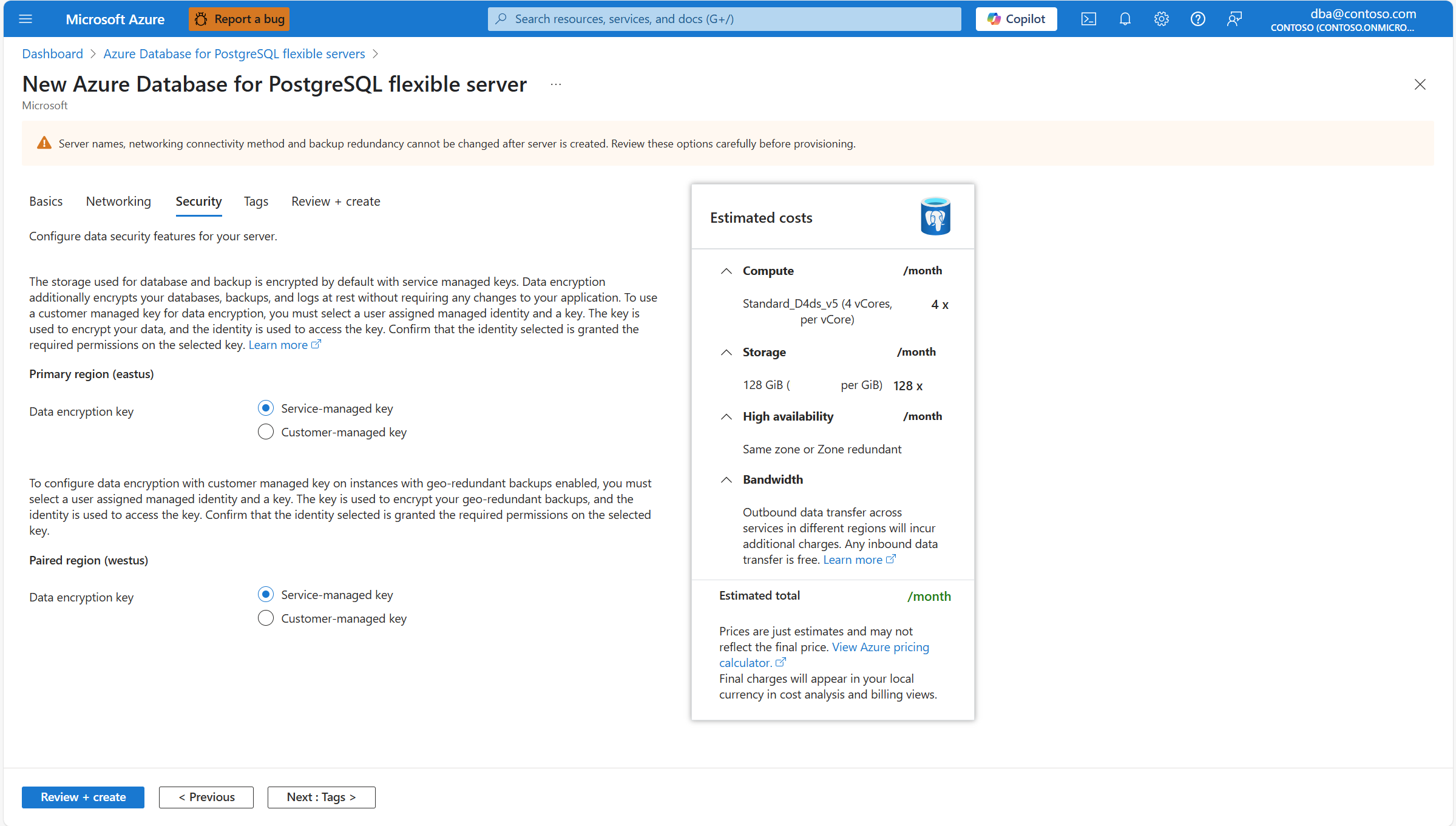

Jeśli włączysz aprowizację geograficznie nadmiarowego magazynu kopii zapasowych wraz z serwerem, aspekt karty Zabezpieczenia zmieni się nieznacznie, ponieważ serwer używa dwóch oddzielnych kluczy szyfrowania. Jeden dla regionu podstawowego, w którym wdrażasz serwer, i jeden dla sparowanego regionu, w którym kopie zapasowe serwera są replikowane asynchronicznie.

Konfigurowanie szyfrowania danych przy użyciu klucza zarządzanego przez klienta podczas aprowizacji serwera

Korzystanie z witryny Azure Portal:

Utwórz tożsamość zarządzaną przypisaną przez jednego użytkownika, jeśli jeszcze jej nie masz. Jeśli serwer ma włączone geograficznie nadmiarowe kopie zapasowe, musisz utworzyć w różnych tożsamościach. Każda z tych tożsamości jest używana do uzyskiwania dostępu do każdego z dwóch kluczy szyfrowania danych.

Uwaga

Chociaż nie jest to wymagane, aby zachować odporność regionalną, zalecamy utworzenie tożsamości zarządzanej przez użytkownika w tym samym regionie co serwer. Jeśli serwer ma włączoną nadmiarowość geograficzną kopii zapasowej, zalecamy utworzenie drugiej tożsamości zarządzanej przez użytkownika używanej do uzyskiwania dostępu do klucza szyfrowania danych dla geograficznie nadmiarowych kopii zapasowych w sparowanym regionie serwera.

Utwórz jedną usługę Azure Key Vault lub utwórz jeden zarządzany moduł HSM, jeśli jeszcze nie masz utworzonego magazynu kluczy. Upewnij się, że spełniasz wymagania. Ponadto przed skonfigurowaniem magazynu kluczy postępuj zgodnie z zaleceniami i przed utworzeniem klucza i przypisz wymagane uprawnienia do tożsamości zarządzanej przypisanej przez użytkownika. Jeśli serwer ma włączone geograficznie nadmiarowe kopie zapasowe, należy utworzyć drugi magazyn kluczy. Ten drugi magazyn kluczy służy do przechowywania klucza szyfrowania danych, za pomocą którego kopie zapasowe skopiowane do sparowanego regionu serwera są szyfrowane.

Uwaga

Magazyn kluczy używany do przechowywania klucza szyfrowania danych musi być wdrożony w tym samym regionie co serwer. Jeśli serwer ma włączoną nadmiarowość geograficzną kopii zapasowej, magazyn kluczy, który przechowuje klucz szyfrowania danych dla geograficznie nadmiarowych kopii zapasowych, należy utworzyć w sparowanym regionie serwera.

Utwórz jeden klucz w magazynie kluczy. Jeśli serwer ma włączone geograficznie nadmiarowe kopie zapasowe, potrzebny jest jeden klucz w każdym z magazynów kluczy. Za pomocą jednego z tych kluczy szyfrujemy wszystkie dane serwera (w tym wszystkie bazy danych systemu i użytkowników, pliki tymczasowe, dzienniki serwera, segmenty dzienników z wyprzedzeniem zapisu i kopie zapasowe). Za pomocą drugiego klucza szyfrujemy kopie kopii zapasowych, które są asynchronicznie kopiowane w sparowanym regionie serwera.

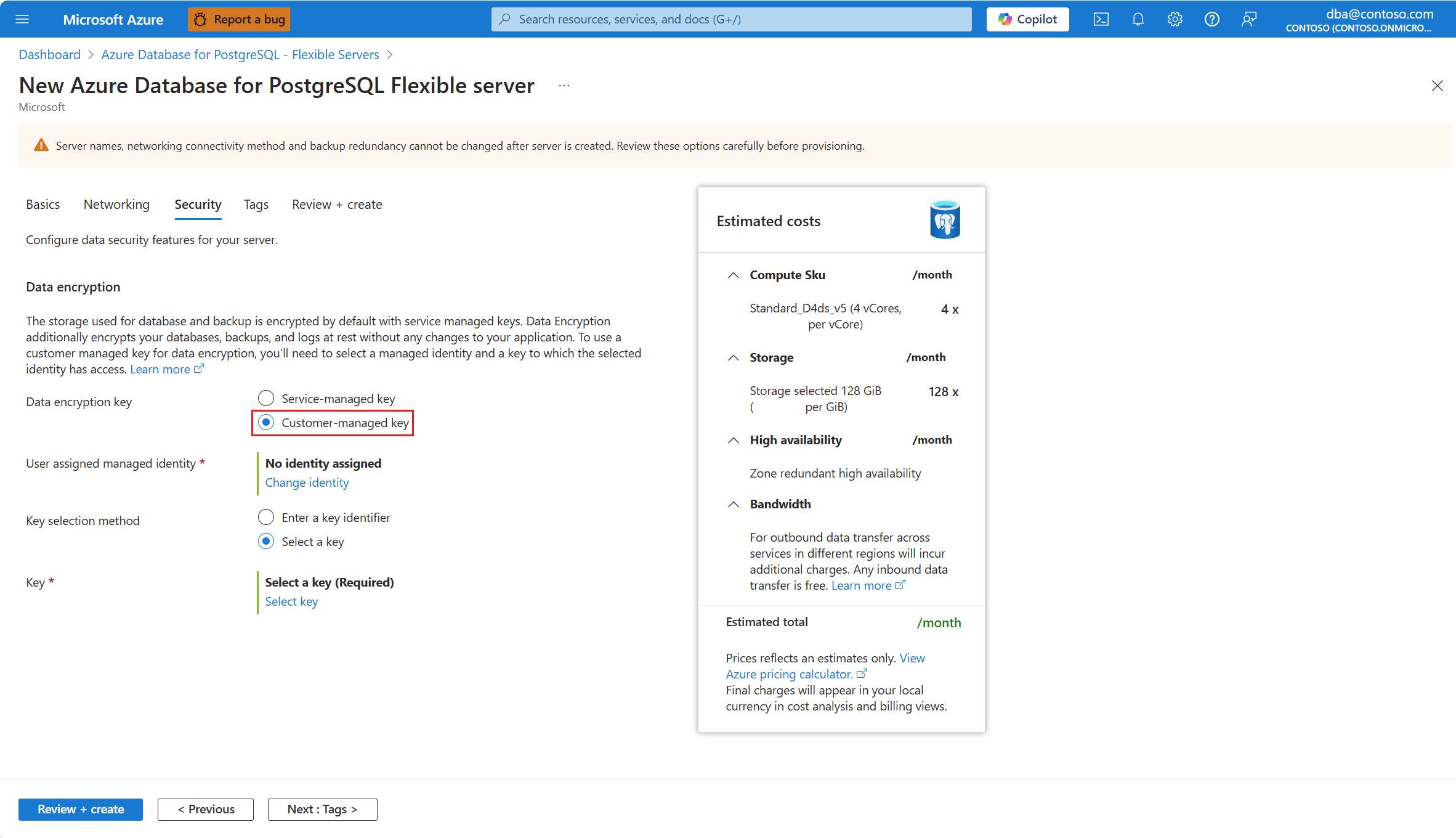

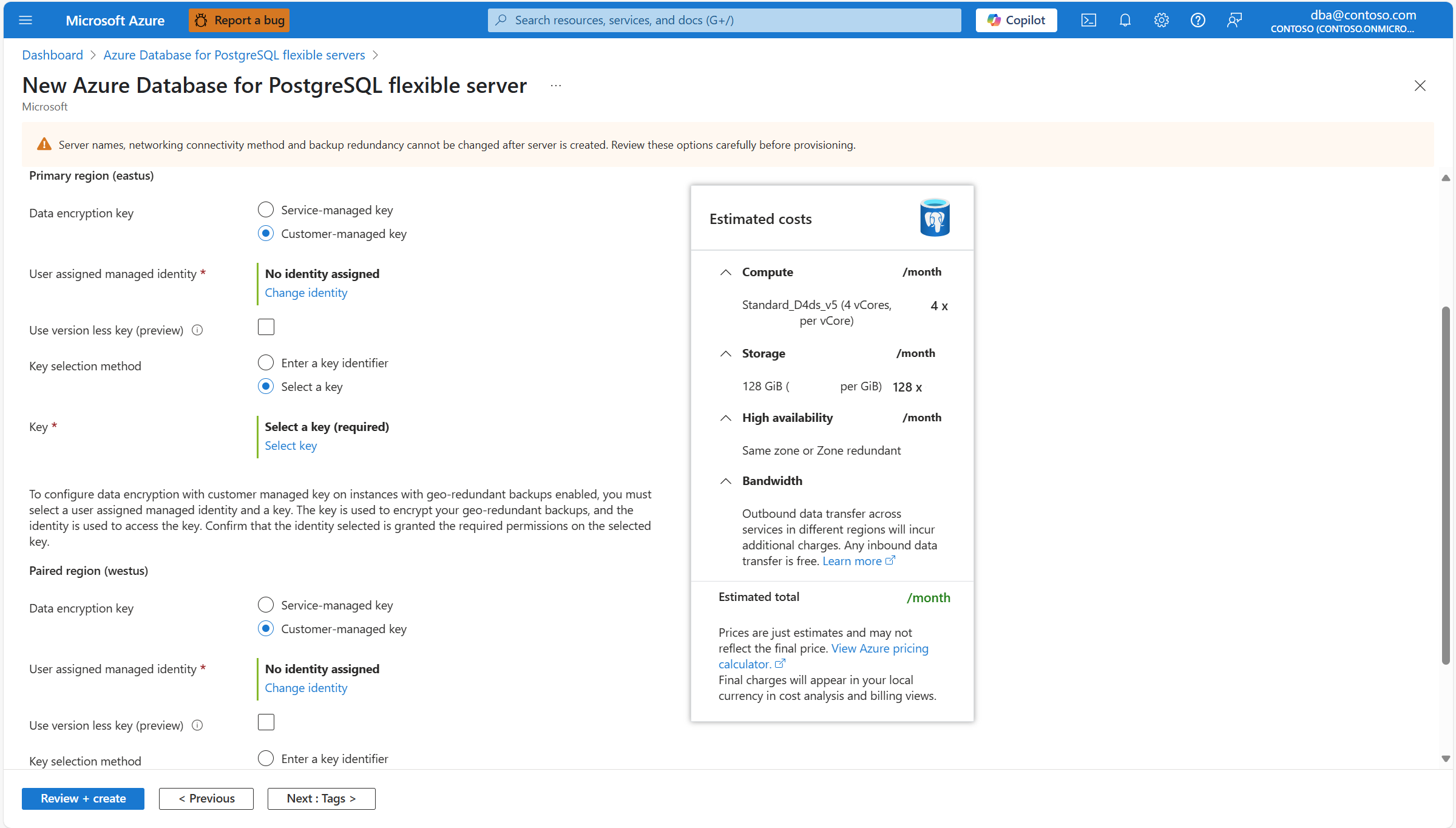

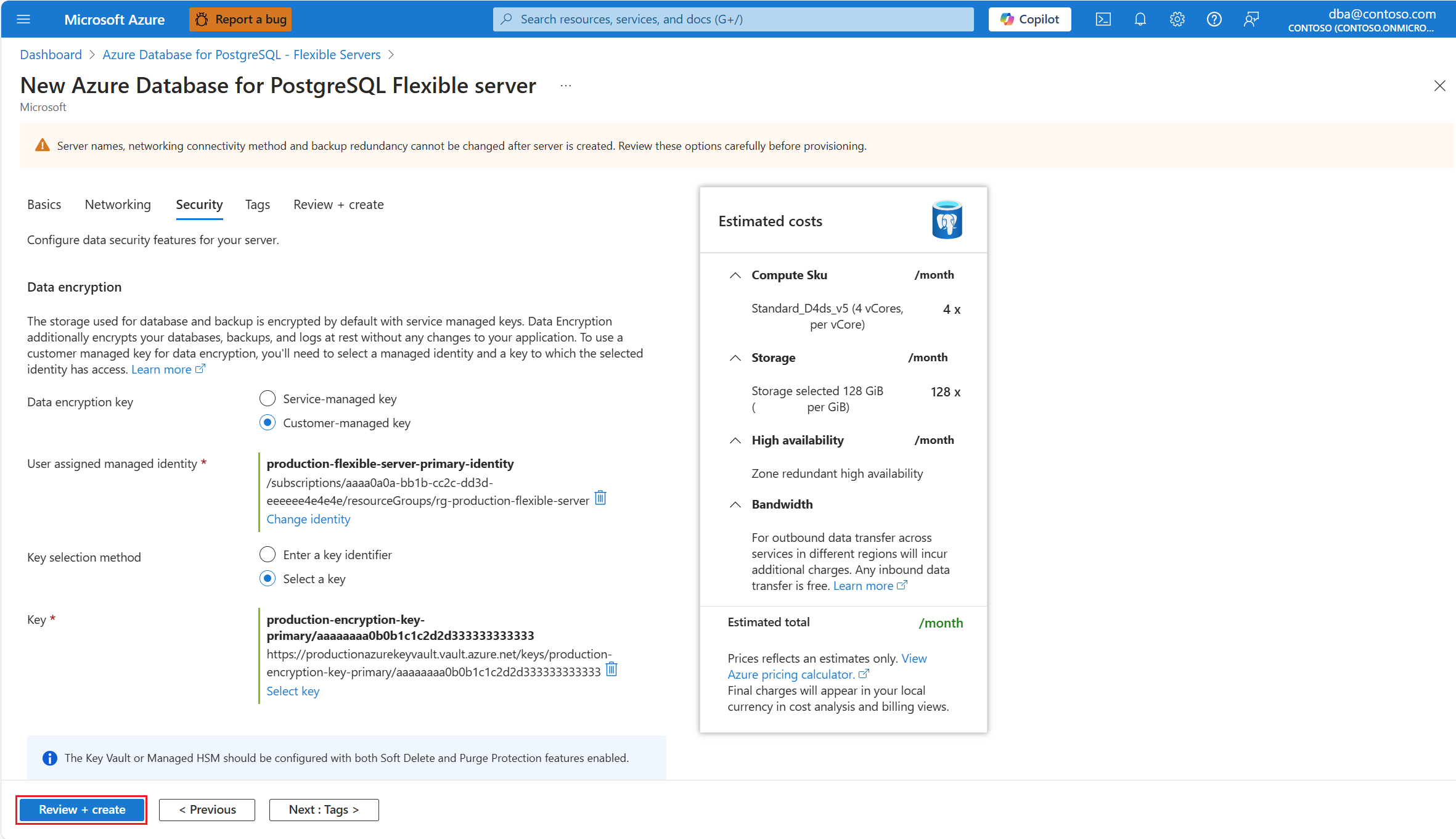

Podczas aprowizowania nowego wystąpienia serwera elastycznego usługi Azure Database for PostgreSQL na karcie Zabezpieczenia .

W kluczu szyfrowania danych wybierz przycisk radiowy Klucz zarządzany przez usługę.

Jeśli włączysz aprowizację geograficznie nadmiarowego magazynu kopii zapasowych wraz z serwerem, aspekt karty Zabezpieczenia zmieni się nieznacznie, ponieważ serwer używa dwóch oddzielnych kluczy szyfrowania. Jeden dla regionu podstawowego, w którym wdrażasz serwer, i jeden dla sparowanego regionu, w którym kopie zapasowe serwera są replikowane asynchronicznie.

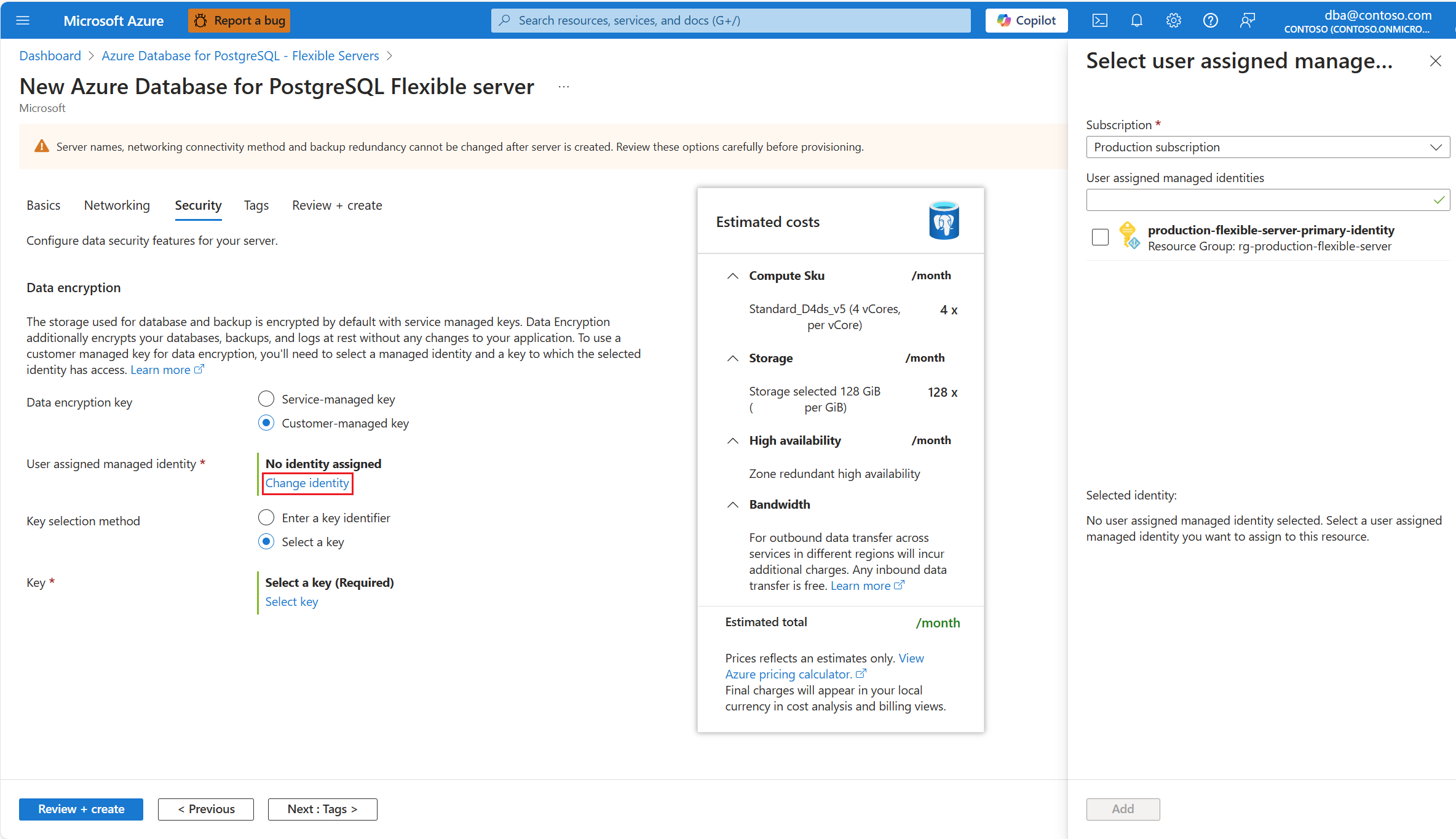

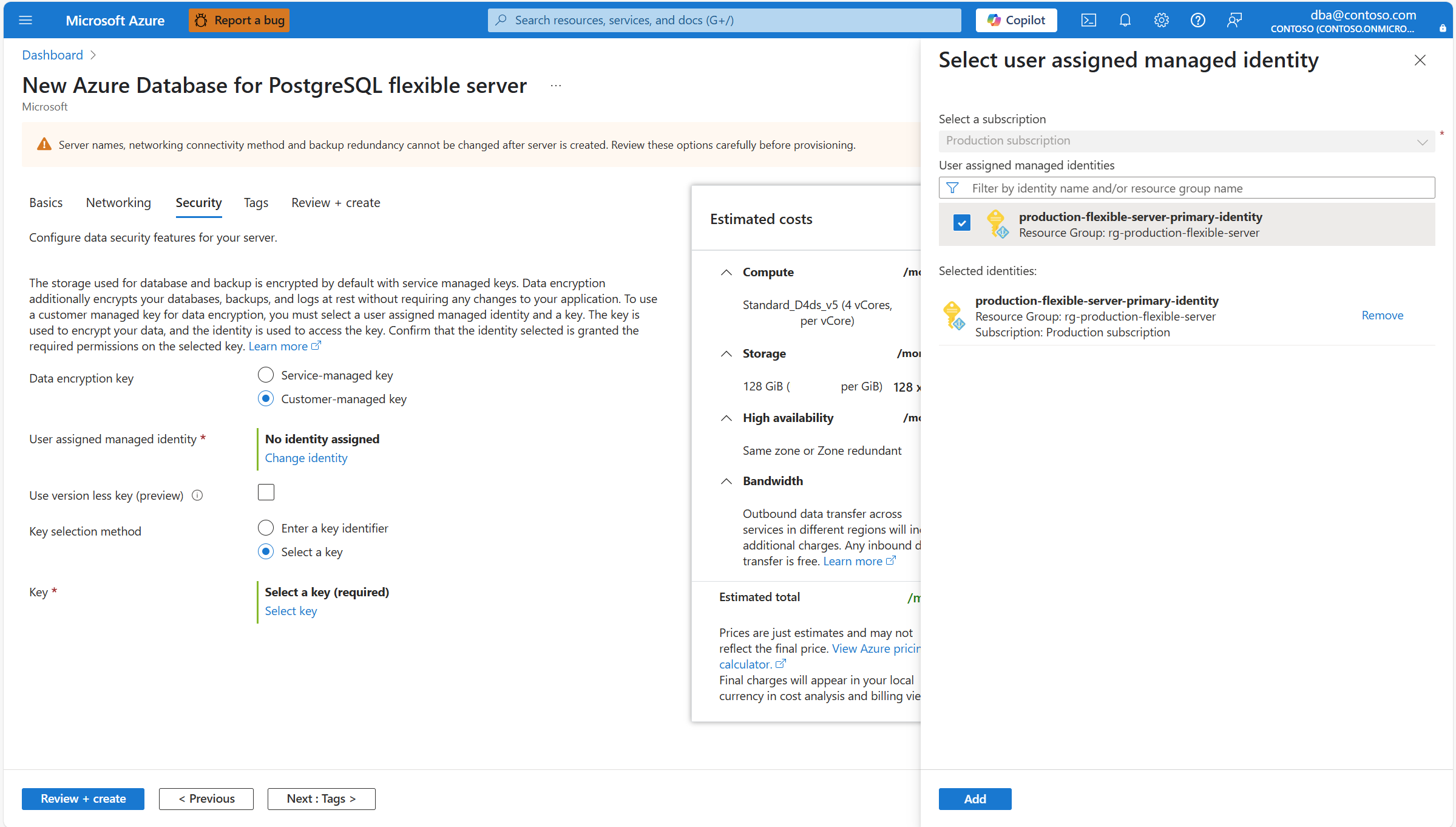

W obszarze Tożsamość zarządzana przypisana przez użytkownika wybierz pozycję Zmień tożsamość.

Spośród listy tożsamości zarządzanych przypisanych przez użytkownika wybierz tę, której serwer ma używać do uzyskiwania dostępu do klucza szyfrowania danych przechowywanego w usłudze Azure Key Vault.

Wybierz Dodaj.

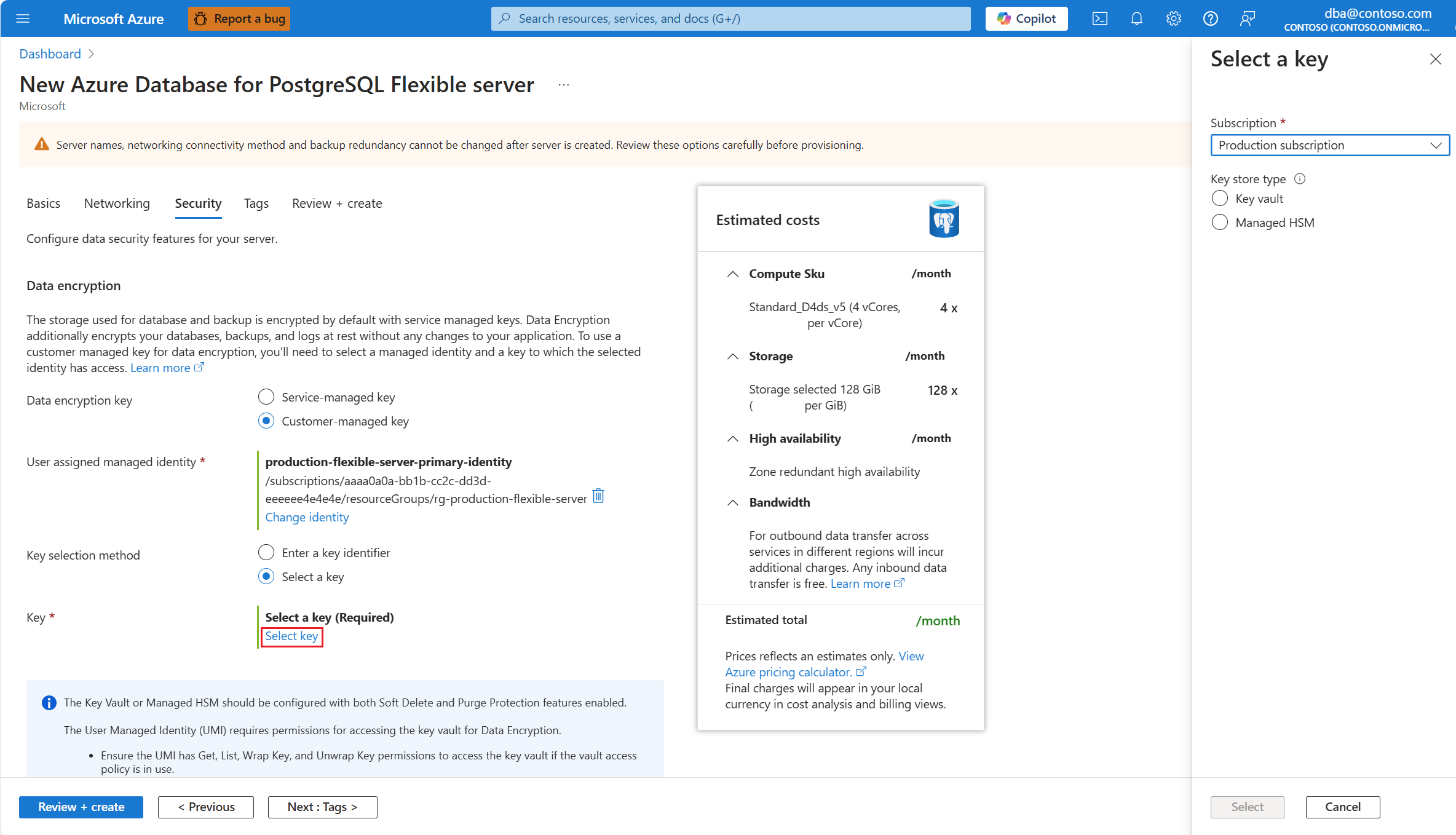

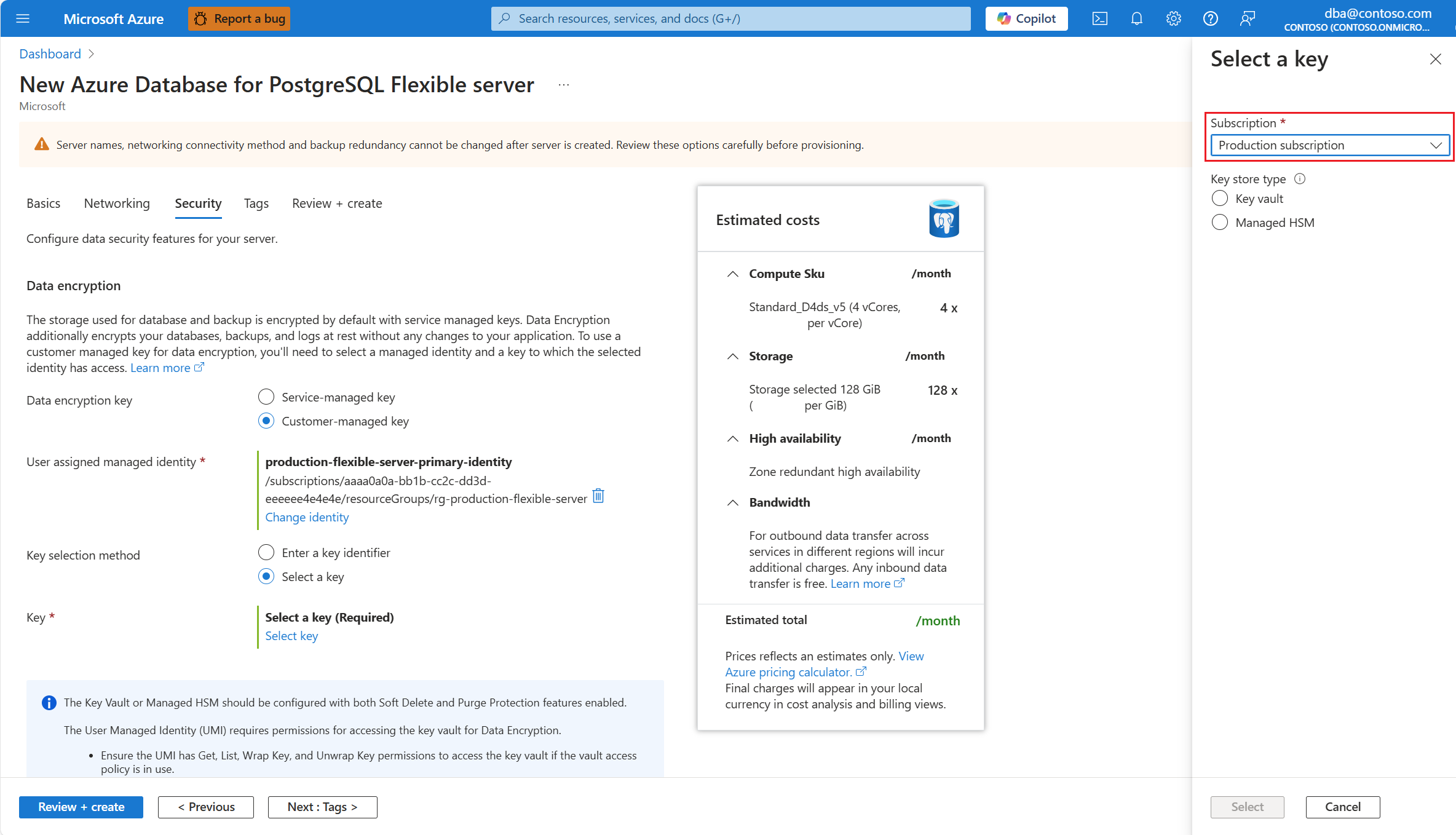

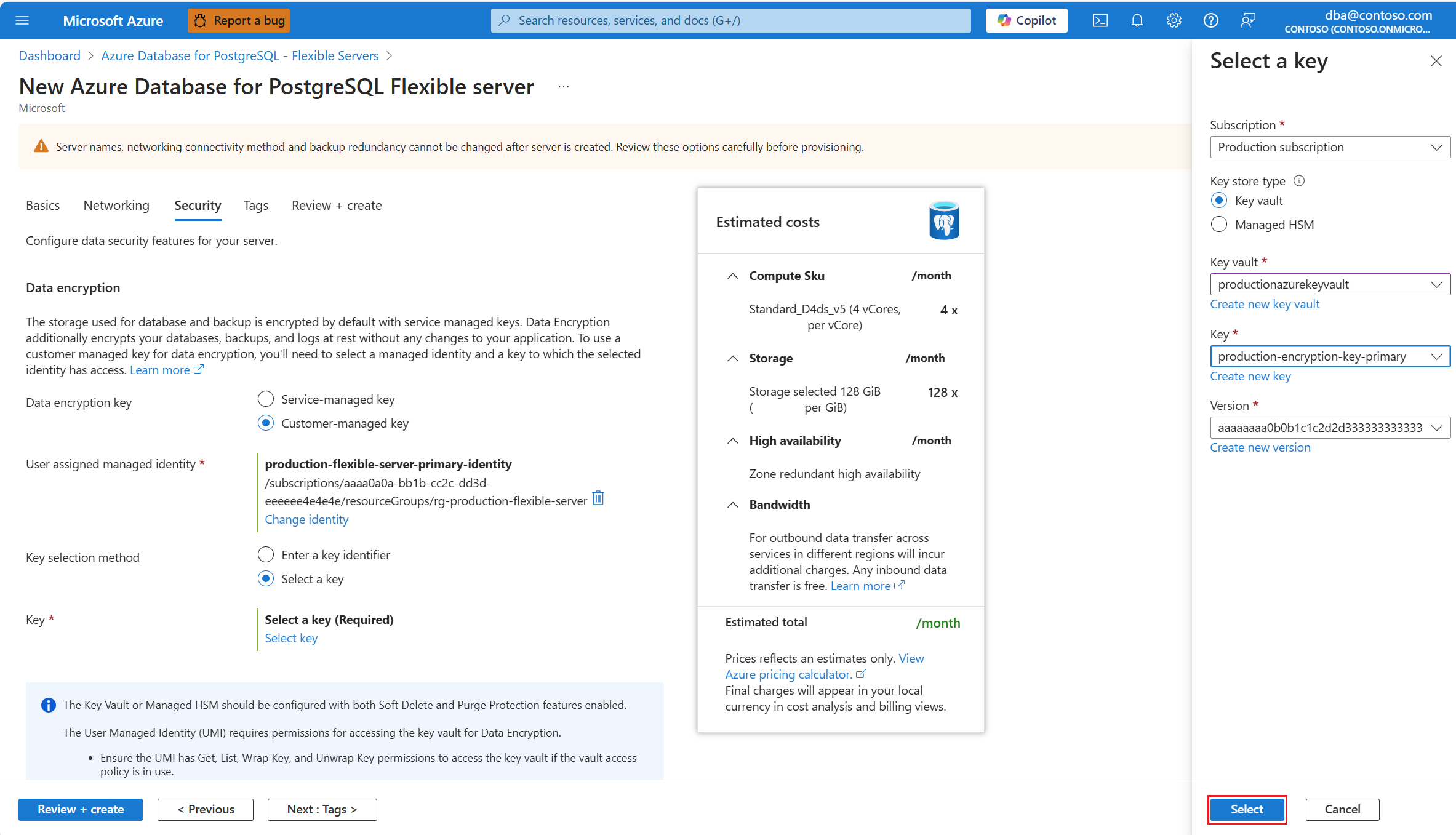

Wybierz pozycję Wybierz klucz.

Subskrypcja jest wypełniana automatycznie nazwą subskrypcji, na której ma zostać utworzony serwer. Magazyn kluczy, który przechowuje klucz szyfrowania danych, musi istnieć w tej samej subskrypcji co serwer.

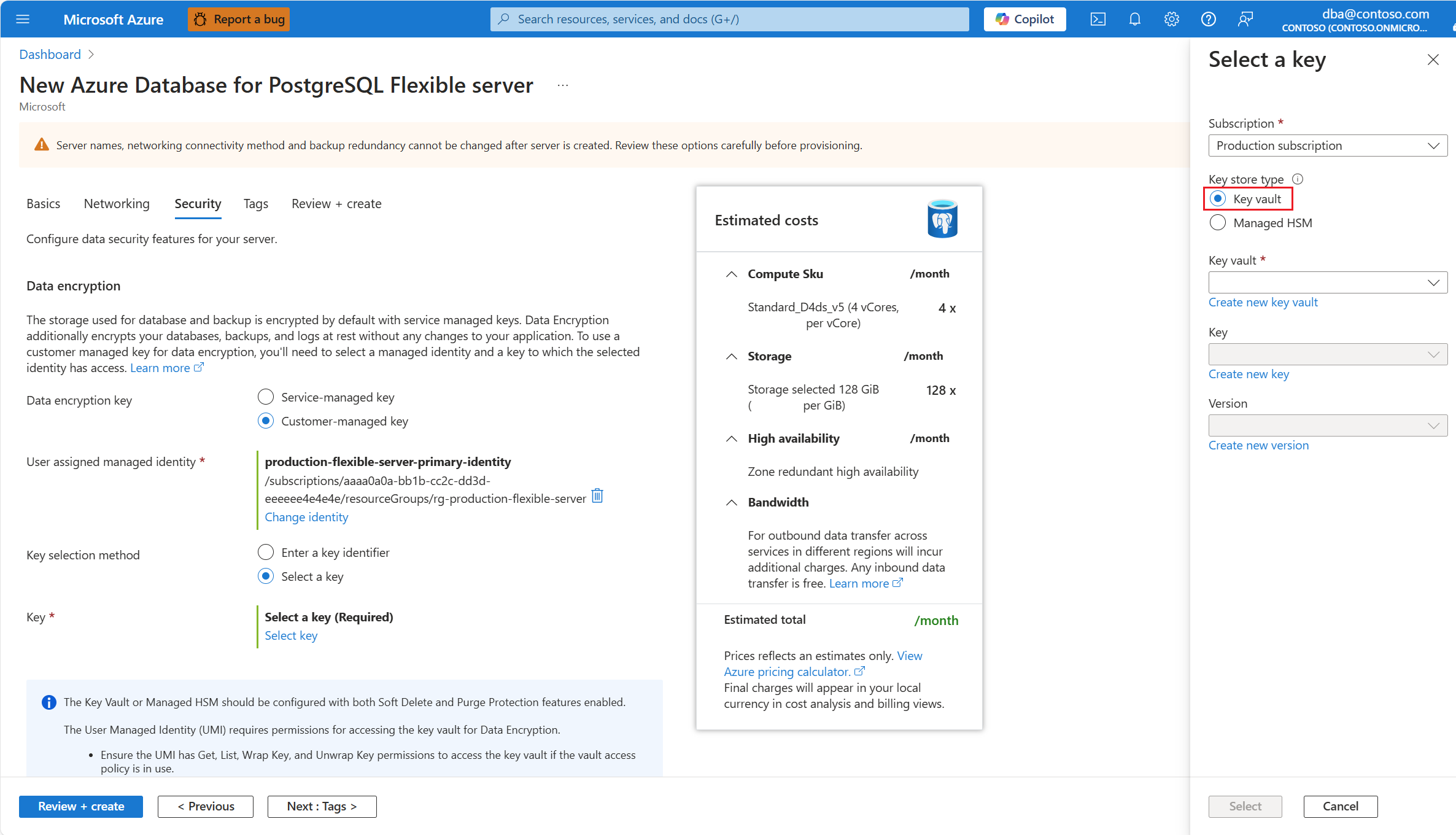

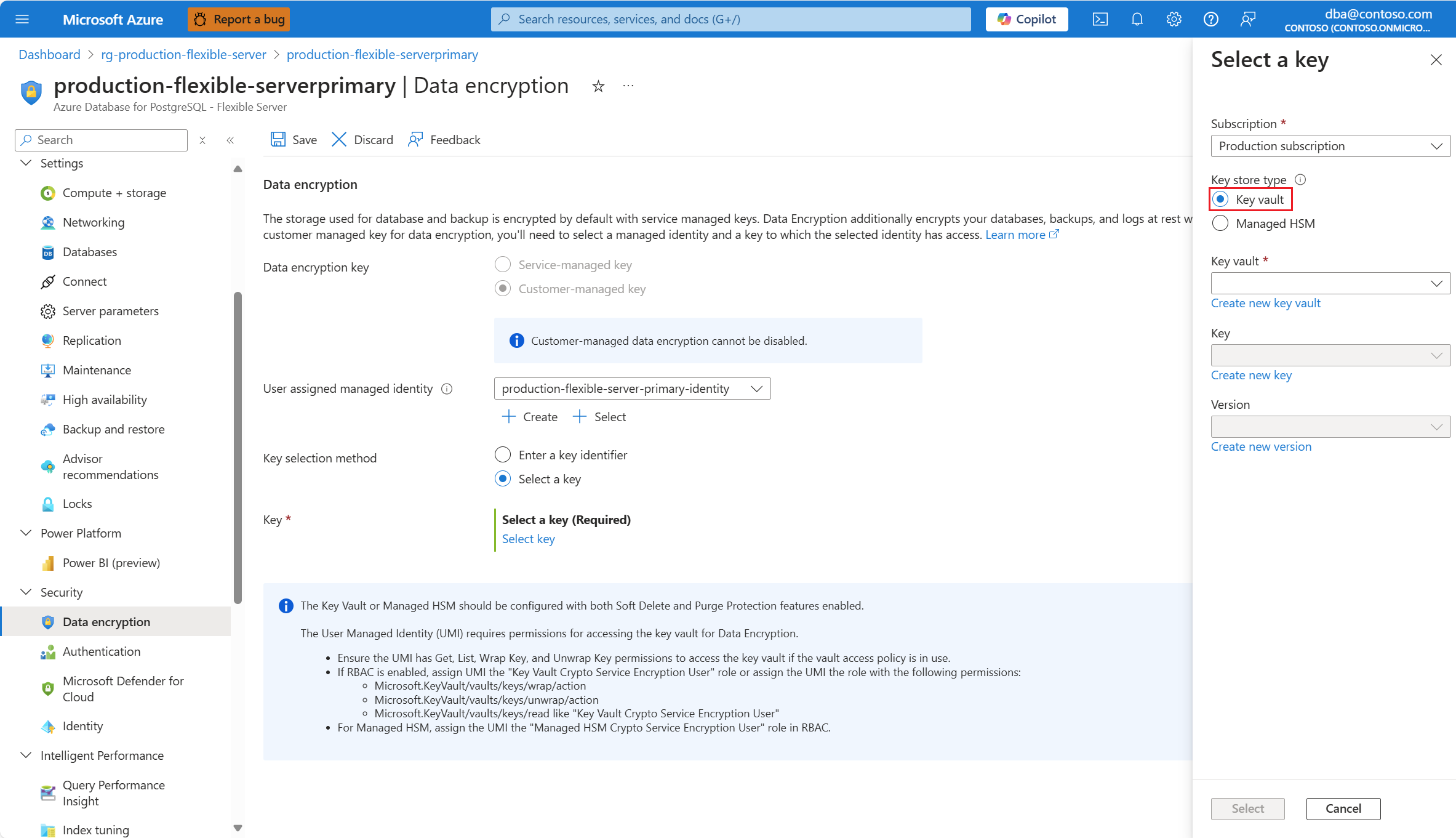

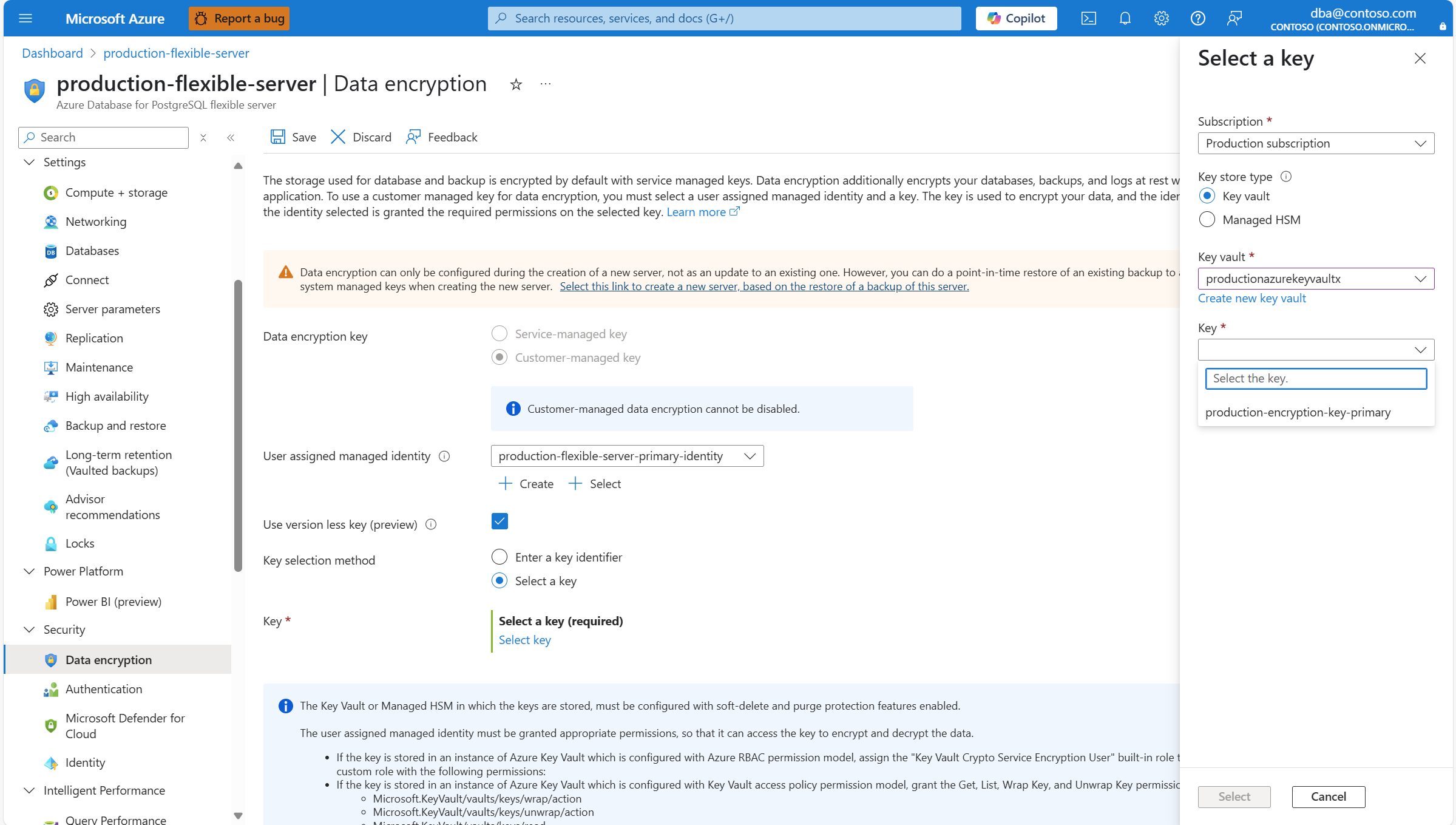

W polu Typ magazynu kluczy wybierz przycisk radiowy odpowiadający typowi magazynu kluczy, w którym planujesz przechowywać klucz szyfrowania danych. W tym przykładzie wybieramy magazyn kluczy, ale środowisko jest podobne w przypadku wybrania zarządzanego modułu HSM.

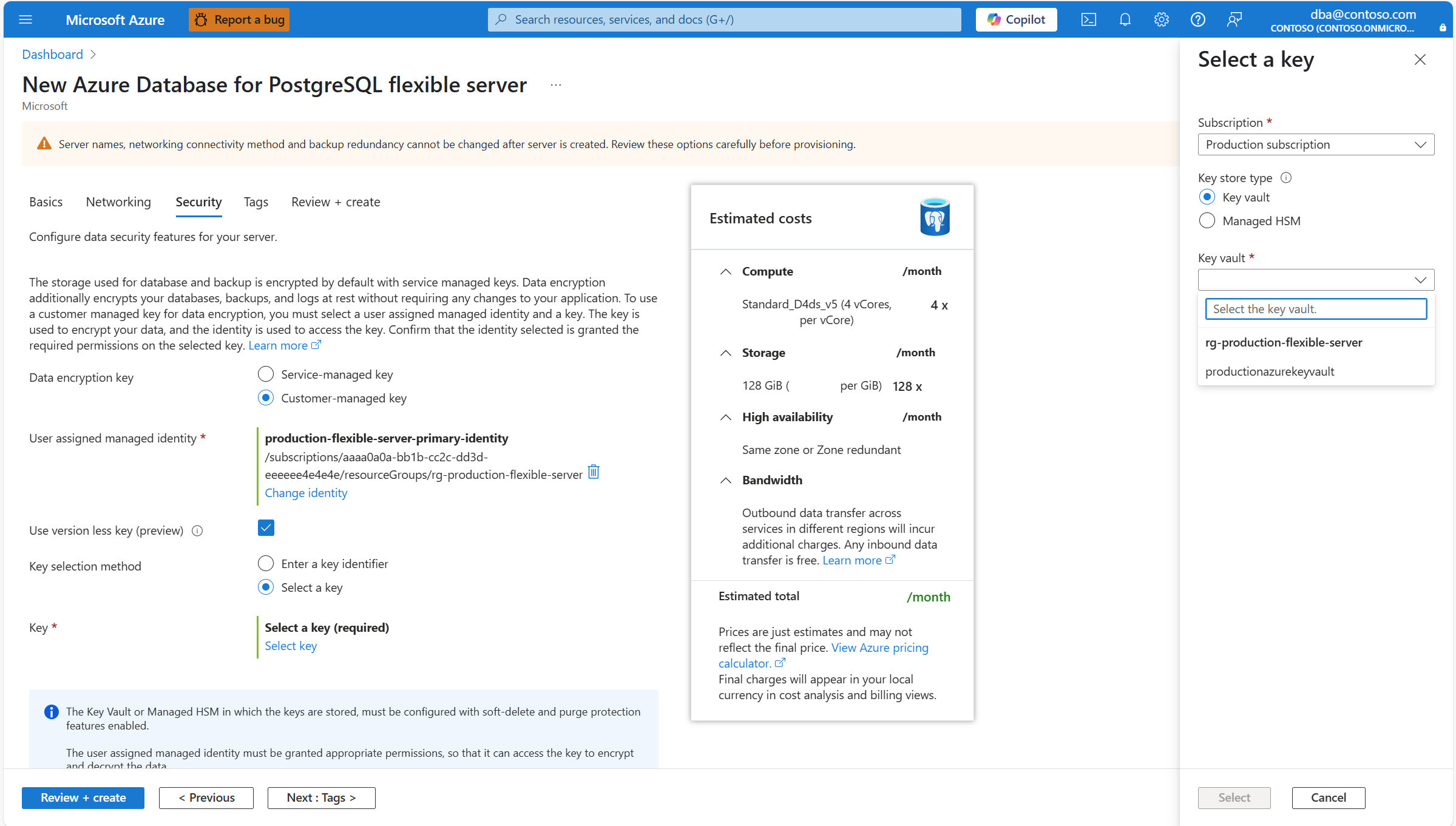

Rozwiń węzeł Magazyn kluczy (lub zarządzany moduł HSM, jeśli wybrano ten typ magazynu), a następnie wybierz wystąpienie, w którym istnieje klucz szyfrowania danych.

Uwaga

Po rozwinięciu pola listy rozwijanej zostanie wyświetlona pozycja Brak dostępnych elementów. Wyświetlenie listy wszystkich wystąpień magazynu kluczy wdrożonych w tym samym regionie co serwer zajmuje kilka sekund.

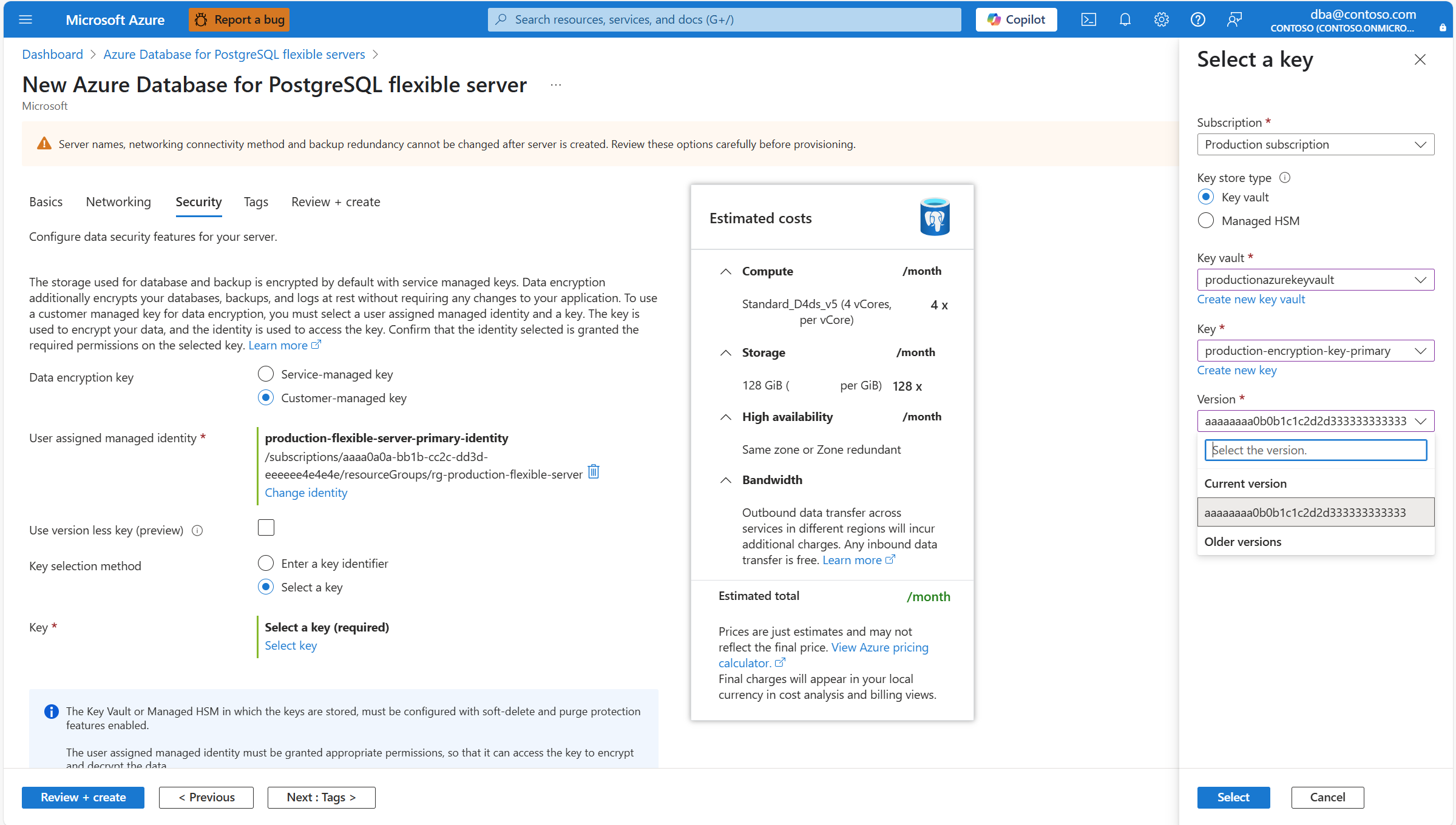

Rozwiń węzeł Klucz i wybierz nazwę klucza, którego chcesz użyć do szyfrowania danych.

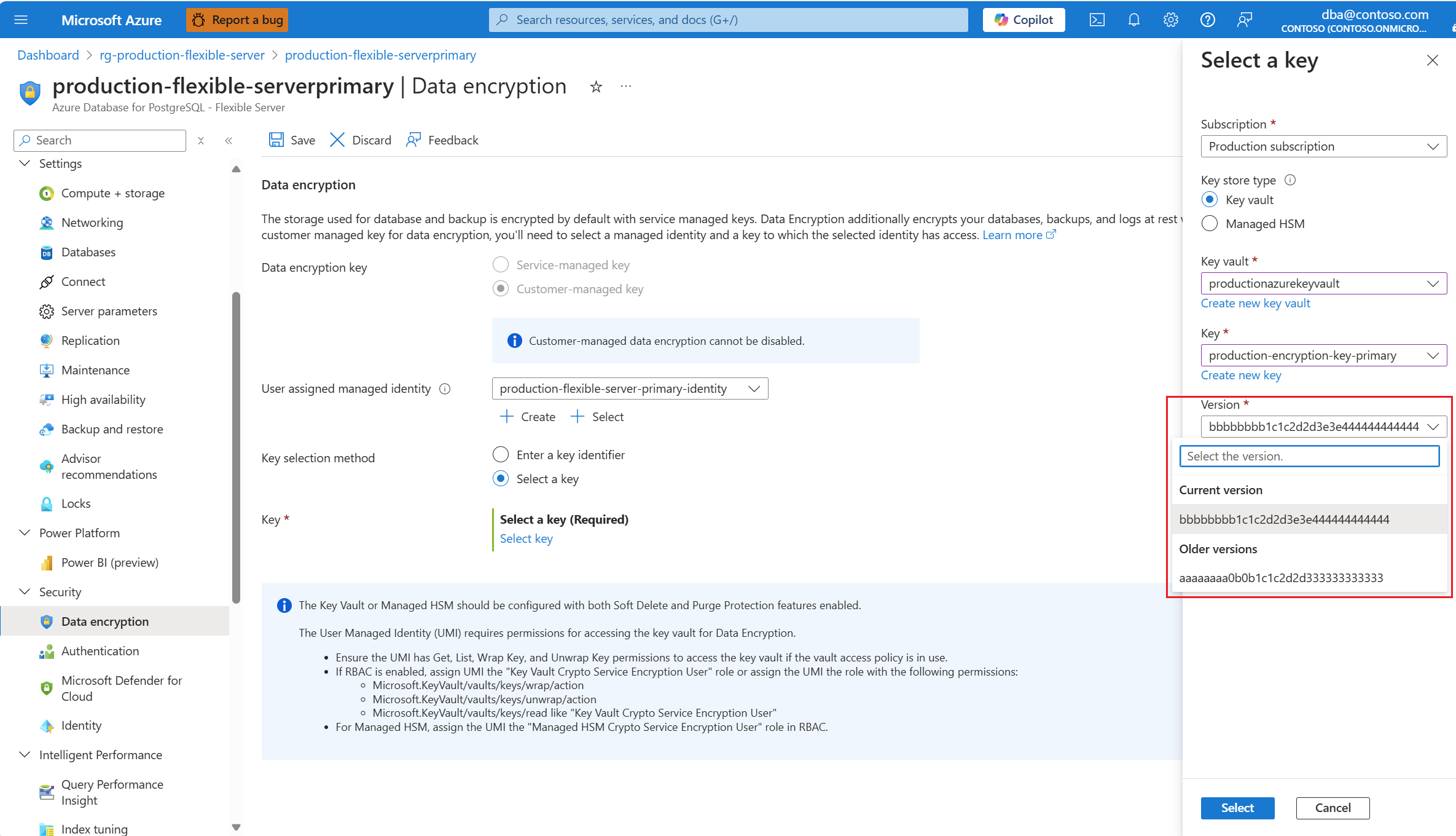

Rozwiń węzeł Wersja i wybierz identyfikator wersji klucza, którego chcesz użyć do szyfrowania danych.

Wybierz pozycję Wybierz.

Skonfiguruj wszystkie inne ustawienia nowego serwera i wybierz pozycję Przejrzyj i utwórz.

Konfigurowanie szyfrowania danych przy użyciu klucza zarządzanego przez klienta na istniejących serwerach

Jedynym punktem, w którym można zdecydować, czy chcesz użyć klucza zarządzanego przez system lub klucza zarządzanego przez klienta na potrzeby szyfrowania danych, jest tworzenie serwera. Po podjęciu tej decyzji i utworzeniu serwera nie można przełączać się między dwiema opcjami. Jedyną alternatywą, jeśli chcesz zmienić jedną z nich na drugą, wymaga przywrócenia dowolnej kopii zapasowej dostępnej na nowym serwerze. Podczas konfigurowania przywracania można zmienić konfigurację szyfrowania danych nowego serwera.

W przypadku istniejących serwerów wdrożonych przy użyciu szyfrowania danych przy użyciu klucza zarządzanego przez klienta można wykonać kilka zmian konfiguracji. Elementy, które można zmienić, to odwołania do kluczy używanych do szyfrowania oraz odwołania do tożsamości zarządzanych przypisanych przez użytkownika używanych przez usługę do uzyskiwania dostępu do kluczy przechowywanych w magazynach kluczy.

Musisz zaktualizować odwołania, które serwer elastyczny usługi Azure Database for PostgreSQL musi mieć klucz:

- Gdy klucz przechowywany w magazynie kluczy jest obracany ręcznie lub automatycznie.

- Jeśli chcesz użyć tego samego lub innego klucza przechowywanego w innym magazynie kluczy.

Aby uzyskać dostęp do kluczy szyfrowania, należy zaktualizować tożsamości zarządzane przypisane przez użytkownika, które są używane przez serwer elastyczny usługi Azure Database for PostgreSQL:

- Zawsze, gdy chcesz użyć innej tożsamości

Korzystanie z witryny Azure Portal:

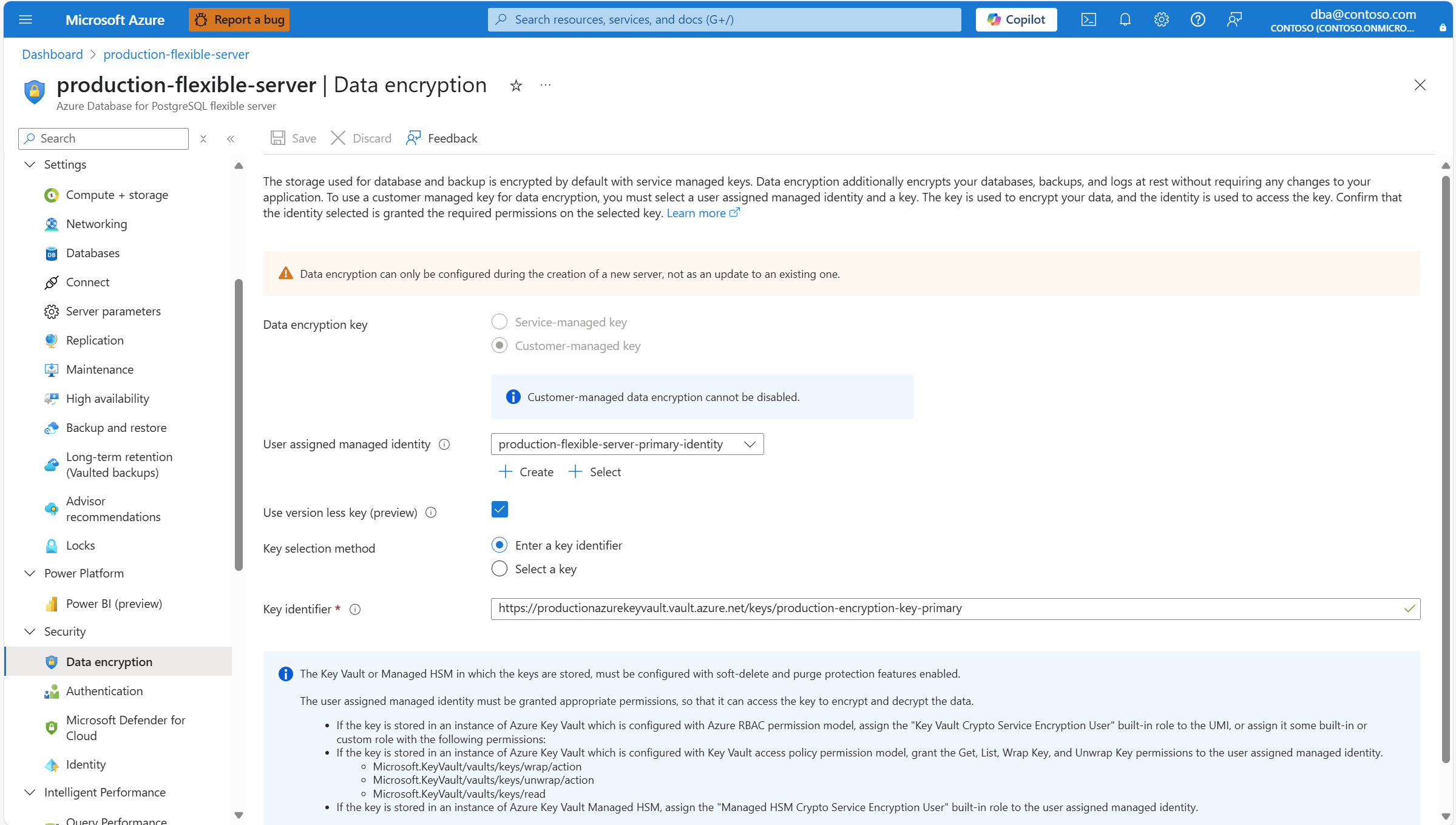

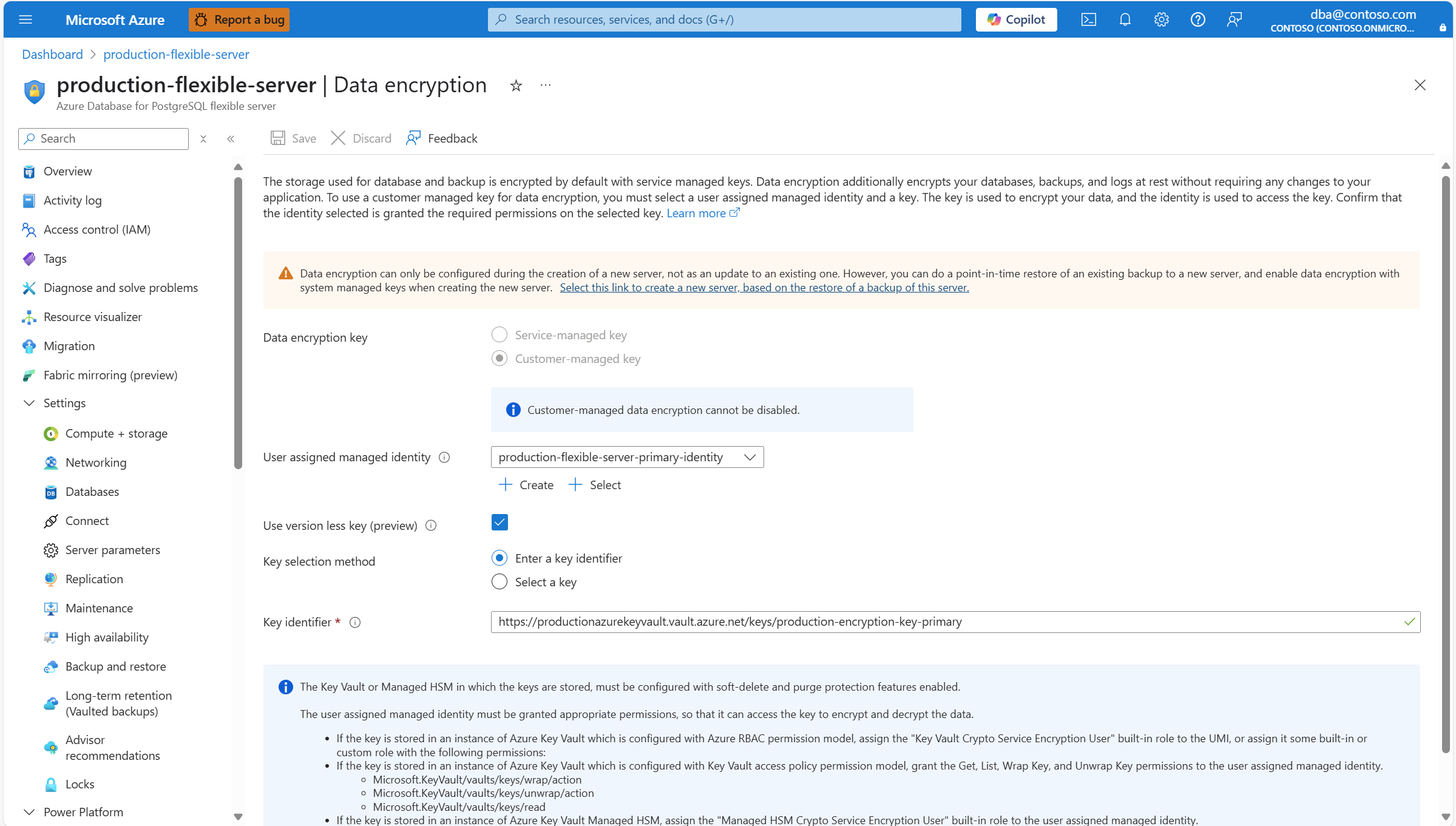

Wybierz serwer elastyczny usługi Azure Database for PostgreSQL.

W menu zasobów w sekcji Zabezpieczenia wybierz pozycję Szyfrowanie danych.

Aby zmienić tożsamość zarządzaną przypisaną przez użytkownika, za pomocą której serwer uzyskuje dostęp do magazynu kluczy, w którym jest przechowywany klucz, rozwiń listę rozwijaną Tożsamość zarządzana przypisana przez użytkownika i wybierz dowolną dostępną tożsamość .

Uwaga

Tożsamości wyświetlane w polu kombi to tylko te, do których przypisano serwer elastyczny usługi Azure Database for PostgreSQL. Mimo że nie jest to wymagane, aby zachować odporność regionalną, zalecamy wybranie tożsamości zarządzanych przez użytkownika w tym samym regionie co serwer. Jeśli serwer ma włączoną nadmiarowość geograficzną kopii zapasowej, zalecamy, aby druga tożsamość zarządzana przez użytkownika używana do uzyskiwania dostępu do klucza szyfrowania danych dla geograficznie nadmiarowych kopii zapasowych istniała w sparowanym regionie serwera.

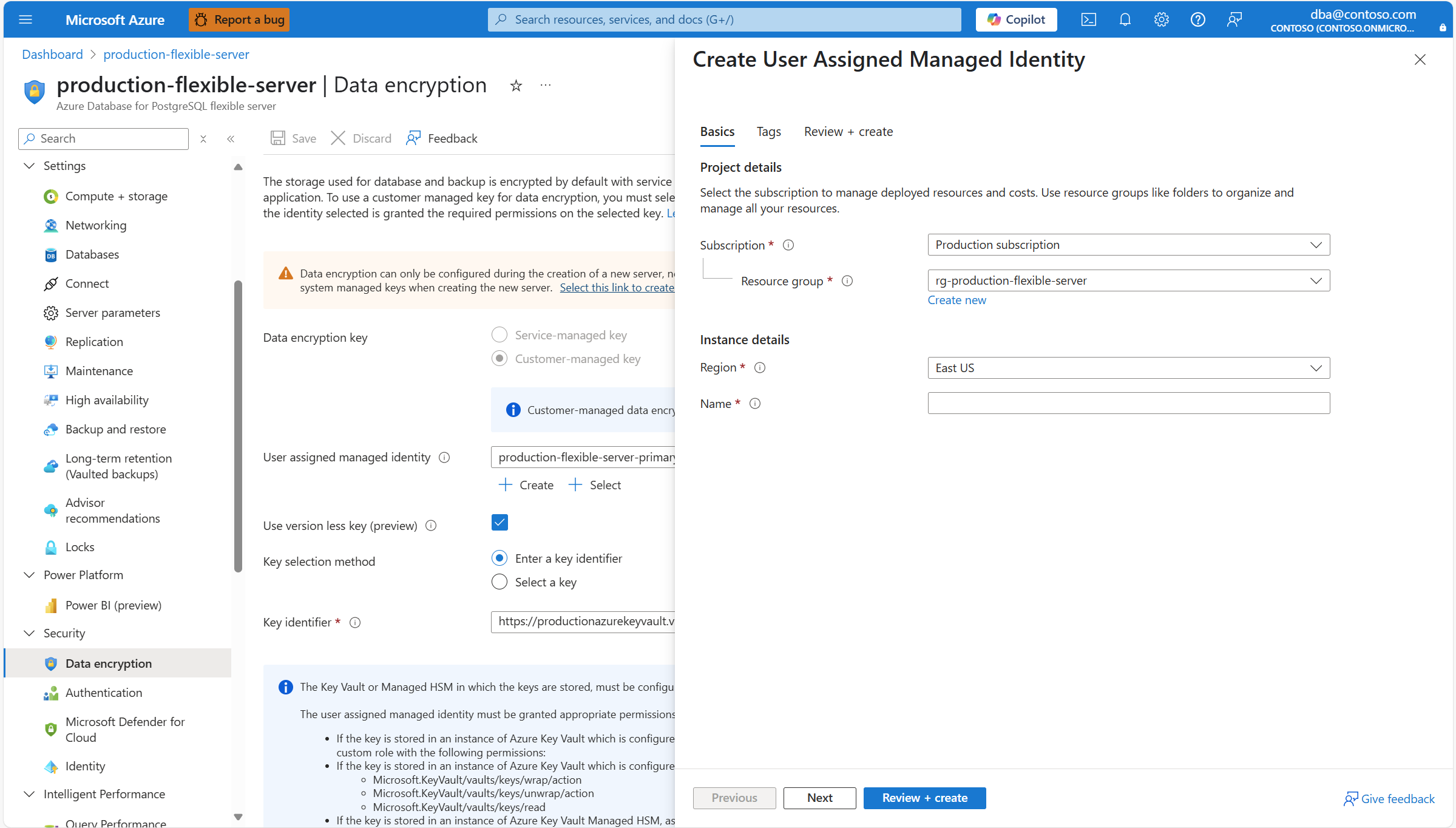

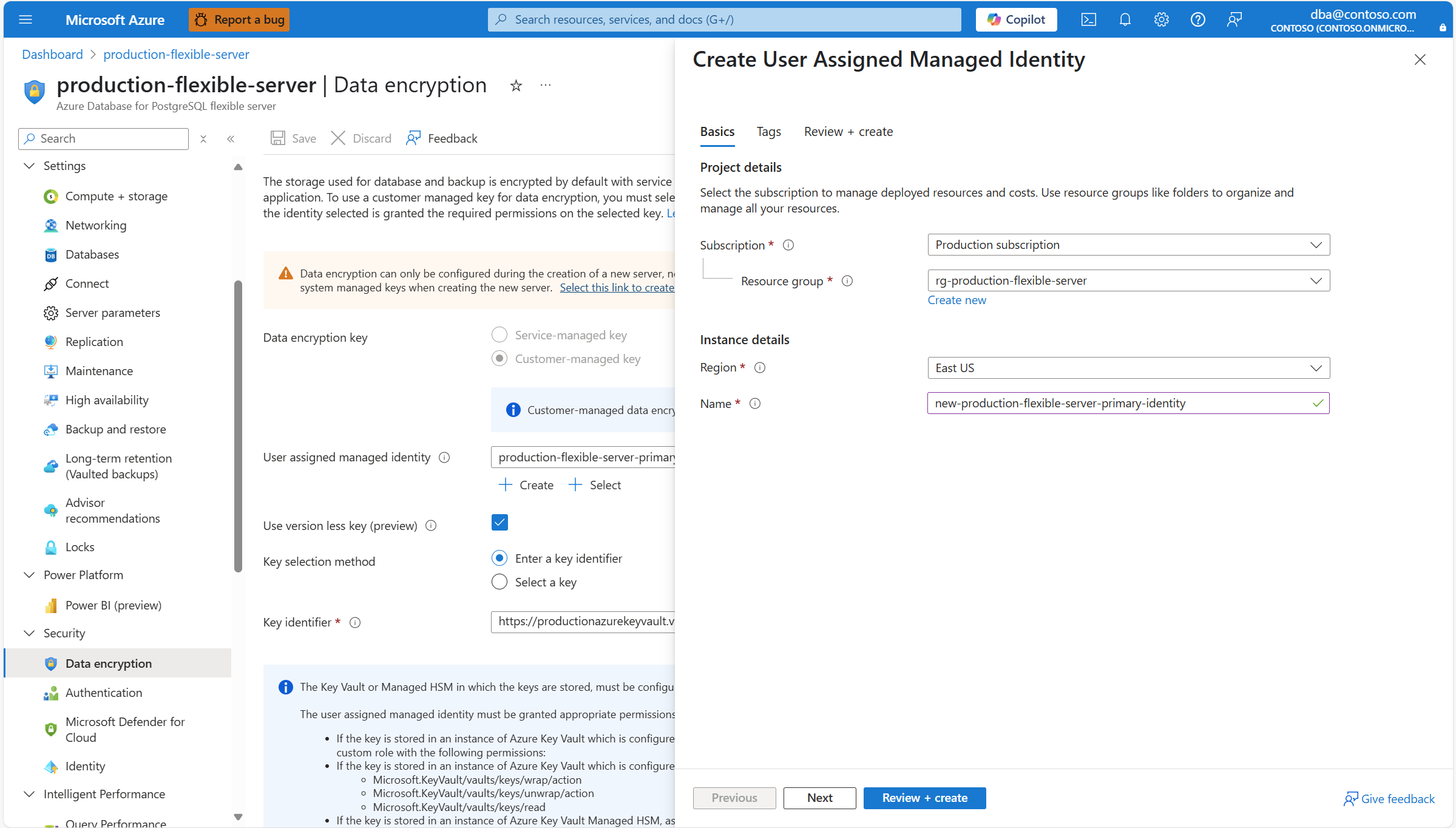

Jeśli tożsamość zarządzana przypisana przez użytkownika, której chcesz użyć do uzyskania dostępu do klucza szyfrowania danych, nie jest przypisana do serwera elastycznego usługi Azure Database for PostgreSQL i nawet nie istnieje jako zasób platformy Azure z odpowiednim obiektem w identyfikatorze Entra firmy Microsoft, możesz go utworzyć, wybierając pozycję Utwórz.

W panelu Tworzenie tożsamości zarządzanej przypisanej przez użytkownika wypełnij szczegóły tożsamości zarządzanej przypisanej przez użytkownika, którą chcesz utworzyć, i automatycznie przypisz do serwera elastycznego usługi Azure Database for PostgreSQL, aby uzyskać dostęp do klucza szyfrowania danych.

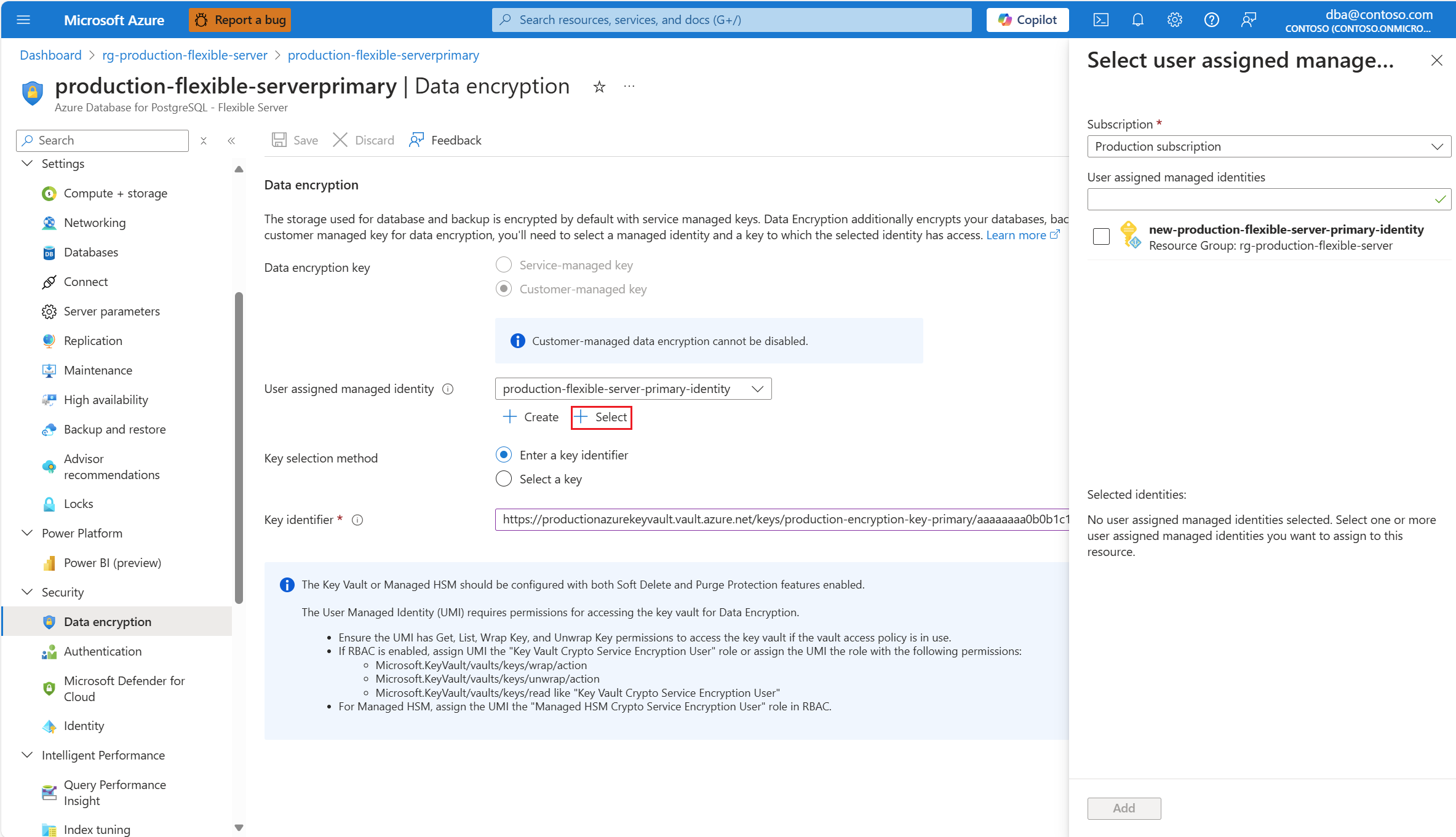

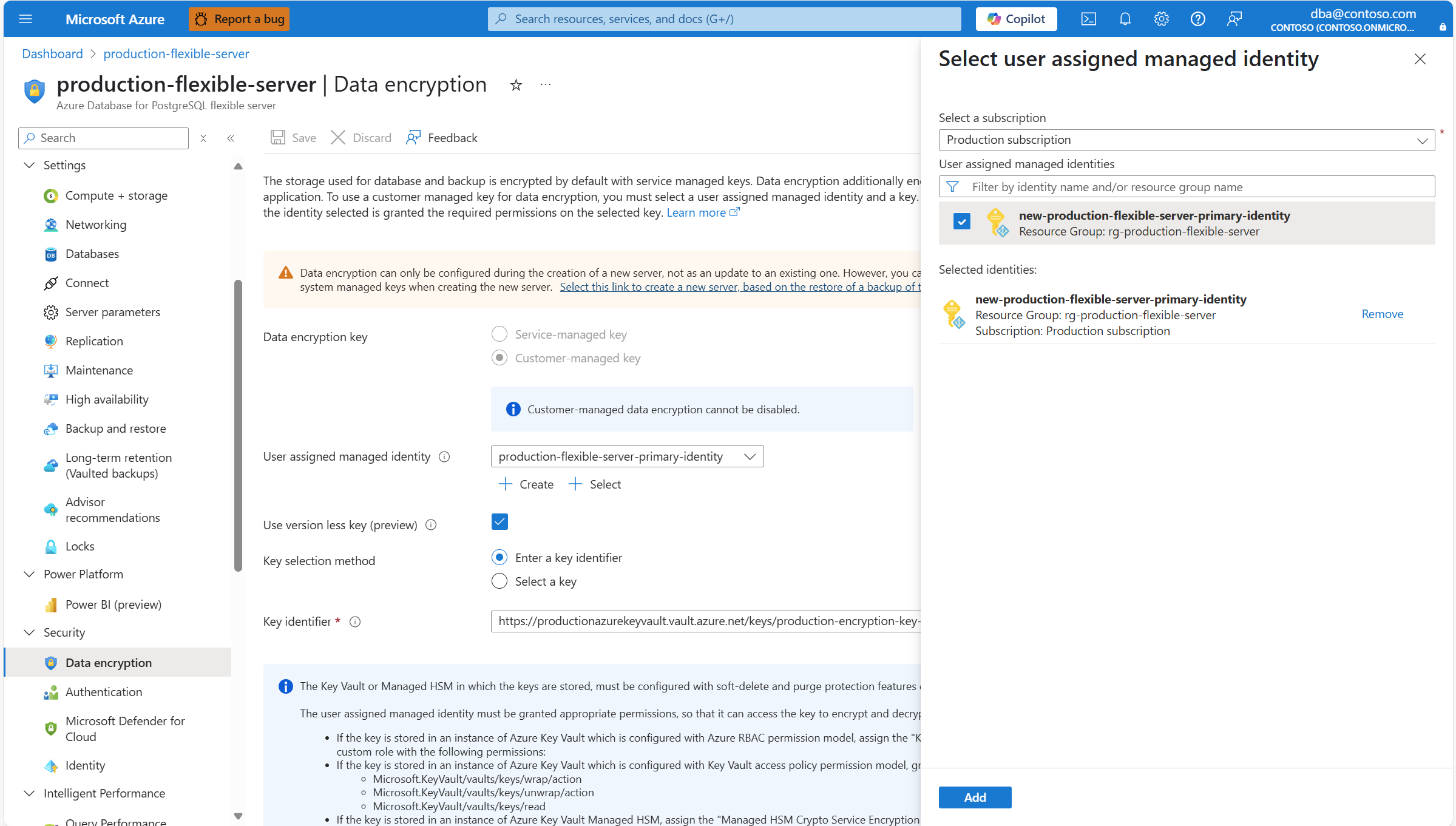

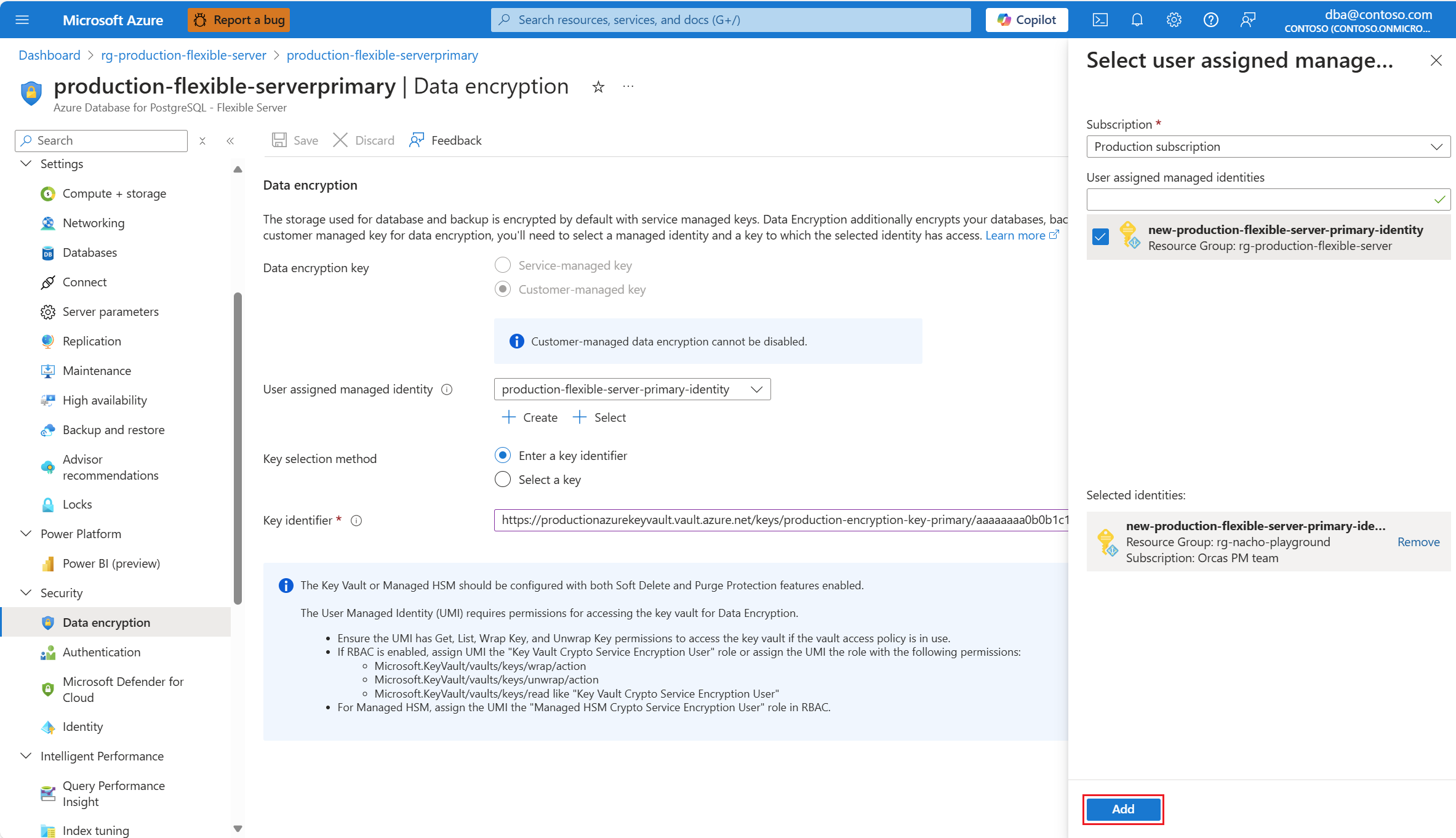

Jeśli tożsamość zarządzana przypisana przez użytkownika, której chcesz użyć do uzyskania dostępu do klucza szyfrowania danych, nie jest przypisana do serwera elastycznego usługi Azure Database for PostgreSQL, ale istnieje jako zasób platformy Azure z odpowiednim obiektem w identyfikatorze Entra firmy Microsoft, możesz go przypisać, wybierając pozycję Wybierz.

Spośród listy tożsamości zarządzanych przypisanych przez użytkownika wybierz tę, której serwer ma używać do uzyskiwania dostępu do klucza szyfrowania danych przechowywanego w usłudze Azure Key Vault.

Wybierz Dodaj.

Jeśli obrócisz klucz lub chcesz użyć innego klucza, musisz zaktualizować serwer elastyczny usługi Azure Database for PostgreSQL, aby wskazywał nową wersję klucza lub nowy klucz. W tym celu możesz skopiować identyfikator zasobu klucza i wkleić go w polu Identyfikator klucza.

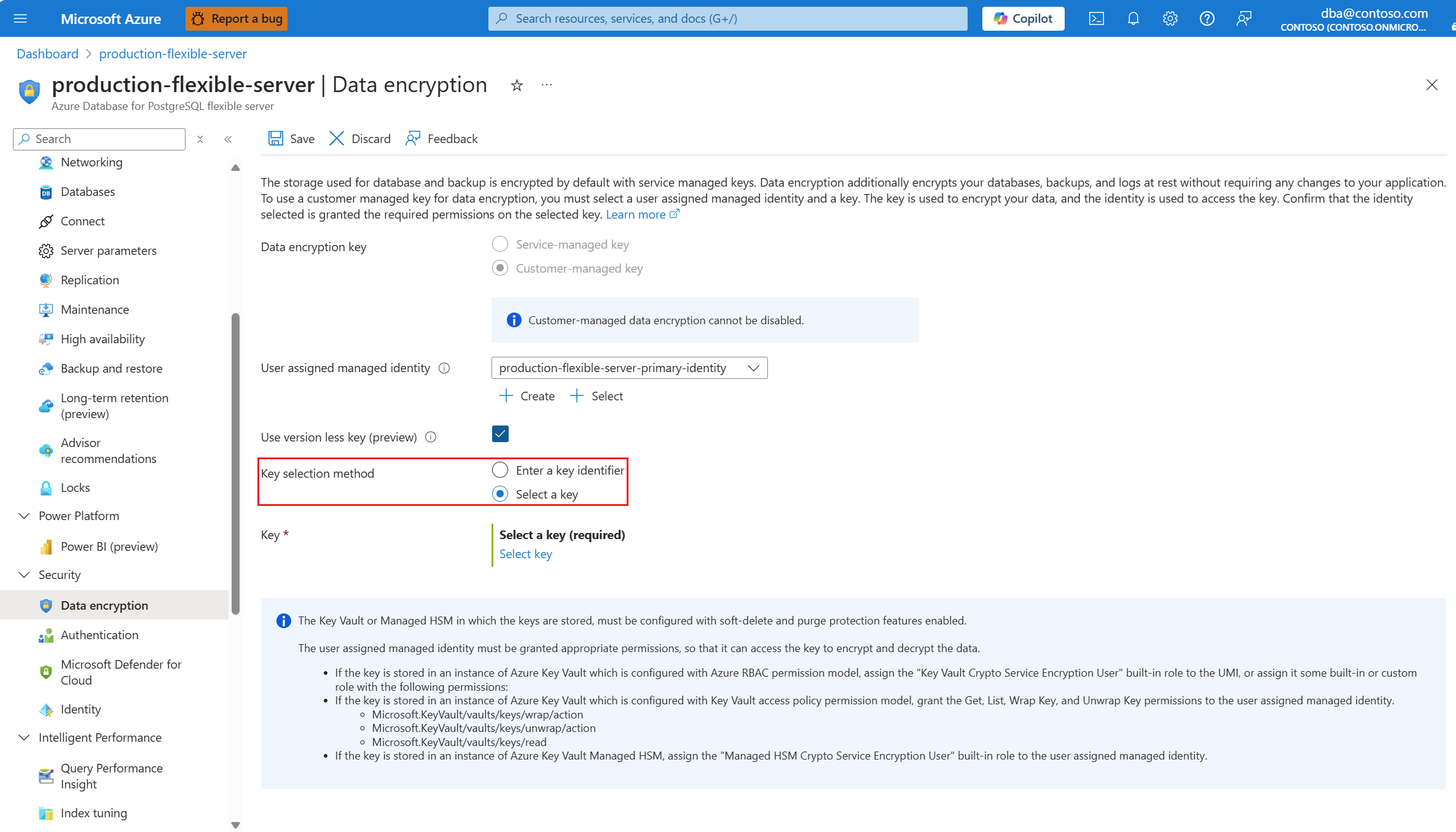

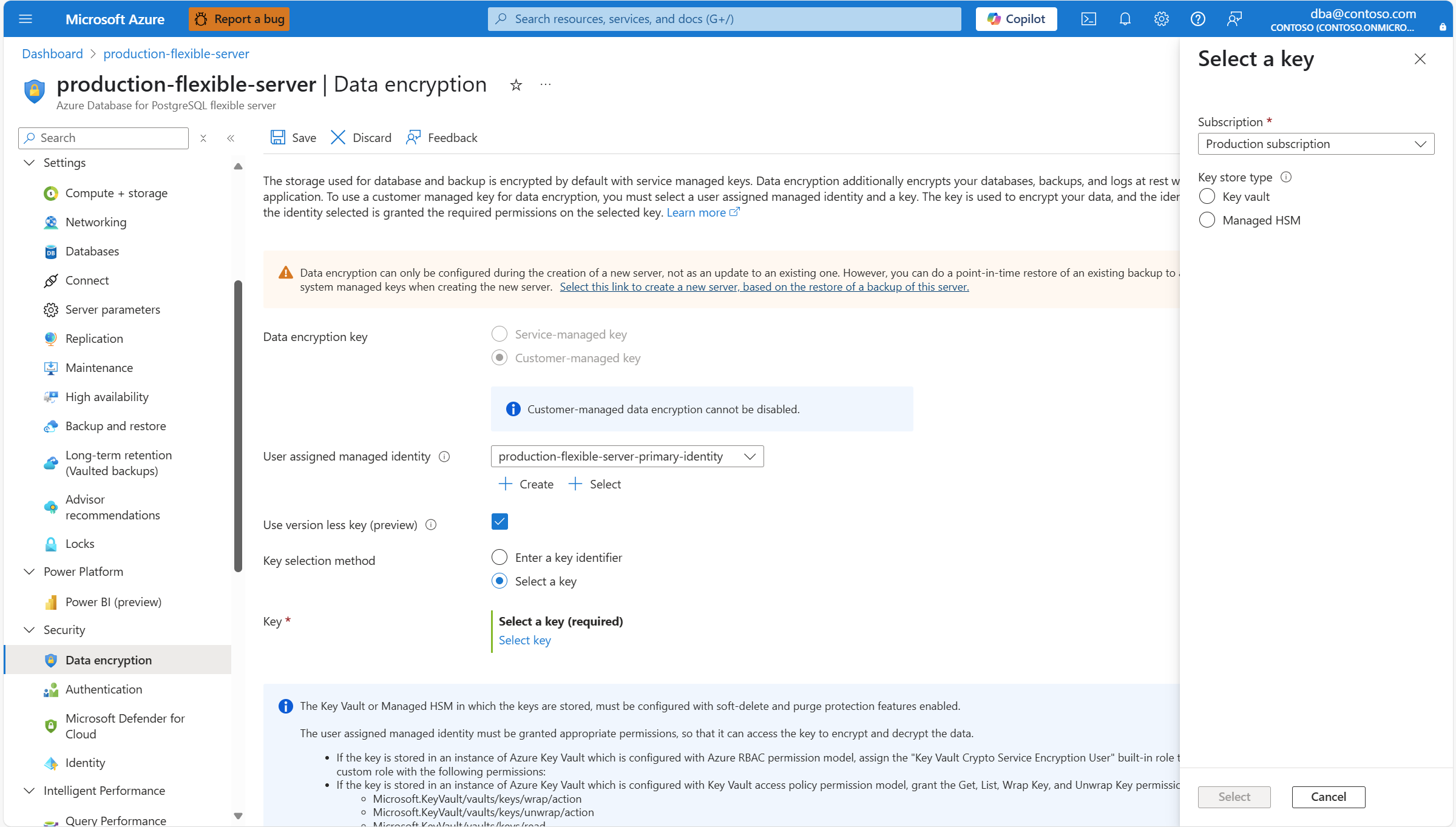

Jeśli użytkownik, który uzyskuje dostęp do witryny Azure Portal, ma uprawnienia dostępu do klucza przechowywanego w magazynie kluczy, możesz użyć alternatywnego podejścia, aby wybrać nowy klucz lub nową wersję klucza. Aby to zrobić, w metodzie Wyboru klucza wybierz przycisk radiowy Wybierz klucz .

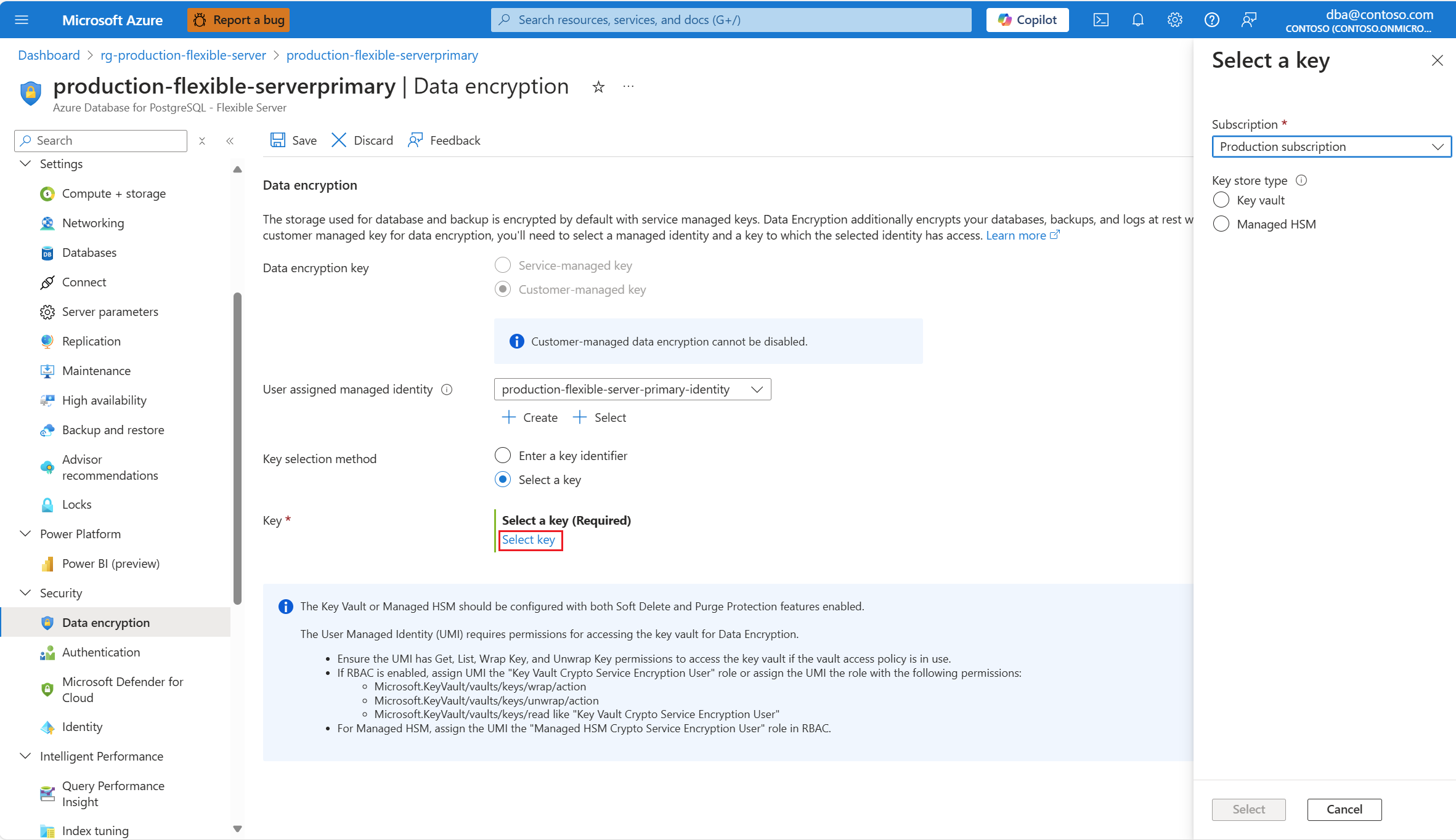

Wybierz pozycję Wybierz klucz.

Subskrypcja jest wypełniana automatycznie nazwą subskrypcji, na której ma zostać utworzony serwer. Magazyn kluczy, który przechowuje klucz szyfrowania danych, musi istnieć w tej samej subskrypcji co serwer.

W polu Typ magazynu kluczy wybierz przycisk radiowy odpowiadający typowi magazynu kluczy, w którym planujesz przechowywać klucz szyfrowania danych. W tym przykładzie wybieramy magazyn kluczy, ale środowisko jest podobne w przypadku wybrania zarządzanego modułu HSM.

Rozwiń węzeł Magazyn kluczy (lub zarządzany moduł HSM, jeśli wybrano ten typ magazynu), a następnie wybierz wystąpienie, w którym istnieje klucz szyfrowania danych.

Uwaga

Po rozwinięciu pola listy rozwijanej zostanie wyświetlona pozycja Brak dostępnych elementów. Wyświetlenie listy wszystkich wystąpień magazynu kluczy wdrożonych w tym samym regionie co serwer zajmuje kilka sekund.

Rozwiń węzeł Klucz i wybierz nazwę klucza, którego chcesz użyć do szyfrowania danych.

Rozwiń węzeł Wersja i wybierz identyfikator wersji klucza, którego chcesz użyć do szyfrowania danych.

Wybierz pozycję Wybierz.

Gdy zmiany zostały wprowadzone, wybierz pozycję Zapisz.