[PUBLICZNA WERSJA ZAPOZNAWCZA] Szybki start: inspekcja punktu odniesienia zabezpieczeń platformy Azure dla systemu Linux przy użyciu maszyny testowej

raportu zgodności

raportu zgodności

W tym przewodniku użyjesz usługi Azure Policy do przeprowadzenia inspekcji maszyny testowej pod kątem punktu odniesienia zabezpieczeń platformy Azure dla systemu Linux.

W szczególności:

- Tworzenie pustej grupy zasobów

- Importowanie definicji zasad i przypisywanie jej do pustej grupy zasobów

- Tworzenie maszyny wirtualnej w grupie zasobów i obserwowanie wyników inspekcji

Jeśli nie masz konta platformy Azure, możesz utworzyć bezpłatną wersję próbną.

Zagadnienia dotyczące wersji zapoznawczej

Ta implementacja punktu odniesienia zabezpieczeń to wczesna wersja zapoznawcza.

Aby uzyskać informacje o kanałach opinii, zobacz sekcję Powiązane zasoby na końcu tego artykułu.

Znane problemy lub ograniczenia wersji zapoznawczej:

- Zachęcamy do testowania zasad w środowisku testowym

- Definicja zasad jest ręcznie importowana na platformę Azure, a nie wbudowana (po uruchomieniu wdrożenia zostanie ona wbudowana w usłudze Azure Policy — będziemy aktualizować wdrożenie regionalne na tej stronie)

- Oprócz typowych wymagań dotyczących łączności dla usług platformy Azure zarządzane maszyny wymagają dostępu do:

https://github.com/Azure/azure-osconfig/releases/download/ignite_2024/AzureLinuxBaseline.zip - Bieżący punkt odniesienia jest oparty na

CIS Distro Independent Benchmark — wersja 2.0.0 i ma około 63% pokrycie tego punktu odniesienia - Dostosowanie ustawień punktu odniesienia jest ograniczone do efektu zasad — AuditIfNotExist a DeployIfNotExist (automatyczne korygowanie jest dostępne w ograniczonej publicznej wersji zapoznawczej)

Warunki wstępne

Przed podjęciem próby wykonania kroków opisanych w tym artykule upewnij się, że masz już następujące elementy:

- Konto platformy Azure, na którym masz dostęp do tworzenia grupy zasobów, przypisań zasad i maszyny wirtualnej.

- Preferowane środowisko do interakcji z platformą Azure, takie jak:

- [Zalecane] Użyj usługi Azure Cloud Shell (w https://shell.azure.com lub lokalnego odpowiednika)

- LUB Użyj własnego środowiska maszyny i powłoki z zainstalowanym i zalogowanym interfejsem wiersza polecenia platformy Azure

- LUB Użyj witryny Azure Portal (https://portal.azure.com lub odpowiednika lokalnego)

Sprawdź, czy zalogowałeś się do środowiska testowego

Użyj informacji o koncie w portalu, aby wyświetlić bieżący kontekst.

przechwytywanie ekranu

Tworzenie grupy zasobów

Napiwek

Użycie "Wschodnie stany USA" (eastus) jako przykładowej lokalizacji w tym artykule jest dowolne. Możesz wybrać dowolną dostępną lokalizację platformy Azure.

- W witrynie Azure Portal przejdź do grupy zasobów

- Wybieranie i tworzenie

- Wybierz nazwę i region, taki jak "my-demo-rg" i "Wschodnie stany USA"

- Przejdź do przeglądanie i tworzenie

Importowanie definicji zasad

Definicja zasad w wersji zapoznawczej nie jest obecnie wbudowana na platformę Azure. Poniższe kroki ilustrują importowanie go jako niestandardowej definicji zasad.

- Pobierz pliku JSON definicji zasad na komputer i otwórz go w preferowanym edytorze tekstów. W późniejszym kroku skopiujesz i wklejesz zawartość tego pliku.

- Na pasku wyszukiwania w witrynie Azure Portal wpisz Zasady i wybierz pozycję Zasady w wynikach usług.

- Z przeglądu usługi Azure Policy przejdź do Authoring>Definitions.

- Wybierz i definicję zasadi wypełnij wynikowy formularz w następujący sposób:

- lokalizacja definicji: <wybrać testowej subskrypcji platformy Azure>

- nazwa: [wersja zapoznawcza]: punkt odniesienia zabezpieczeń platformy Azure dla systemu Linux (według konfiguracji systemu operacyjnego)

- kategorii: użyj istniejącej konfiguracji gościa >

- reguła zasad: Usuń wstępnie wypełnionej zawartości, a następnie wklej w formacie JSON z pliku w kroku 1

Przypisywanie zasad do pustej grupy zasobów testowych

- Na stronie Definicja zasad wybierz pozycję Przypisz zasady, co spowoduje przejście do przepływu pracy na potrzeby przypisywania zasad

- karta Podstawowe:

-

zakres: wybierz test grupy zasobów (na przykład my-demo-rg)

- nie wybrać całej subskrypcji lub niewłaściwej grupy zasobów

- definicja zasad: [wersja zapoznawcza]: Punkt odniesienia zabezpieczeń platformy Azure dla systemu Linux (według konfiguracji systemu operacyjnego)

- nazwa przypisania: Inspekcja [wersja zapoznawcza]: Punkt odniesienia zabezpieczeń platformy Azure dla systemu Linux (według konfiguracji systemu operacyjnego)

-

zakres: wybierz test grupy zasobów (na przykład my-demo-rg)

- Karta Parametry

- Opcjonalnie: przejdź do karty parametry , aby sprawdzić, które parametry są dostępne. Jeśli testujesz przy użyciu maszyny z obsługą usługi Arc, a nie maszyny wirtualnej platformy Azure, pamiętaj, aby zmienić wartość "include Arc machines" na true.

- Opcjonalnie: wybierz efekt zasad:

- "AuditIfNotExist" oznacza, że zasady będą inspekcji tylko

- !! Ostrzeżenie — automatyczne korygowanie ustawi definicje zasad na żądany stan i może spowodować przerwy — jest to ograniczona publiczna wersja zapoznawcza!!

- "DeployIfNotExist" oznacza, że będzie on uruchomiony w trybie automatycznego korygowania

— nie używać go w środowisku produkcyjnym

- Karta korygowania

- Wybierz opcję tworzenia tożsamości zarządzanej i wybierz pozycję "Zarządzana przez system"

- karta Przeglądanie i tworzenie

- Wybierz pozycję Utwórz

- Wróć do strony definicji zasad, przejdź do właśnie utworzonego przypisania zasad na karcie Przypisania

Tworzenie testowej maszyny wirtualnej (maszyny wirtualnej) i przygotowanie jej do konfiguracji maszyny

- Utwórz maszynę wirtualną z systemem Linux z następującymi opcjami:

- Nazwa maszyny wirtualnej: my-demo-vm-01

- grupa zasobów: utworzona wcześniej pusta grupa zasobów, np. my-demo-rg

- obraz: Ubuntu Server 22.04 lub RedHat Enterprise Linux (RHEL) 9

- architektura maszyny wirtualnej : x64

- rozmiar maszyny wirtualnej: Wybór jest jednak następujący: mniejsze rozmiary maszyn wirtualnych serii B, takie jak Standard_B2s, mogą być opłacalną opcją testowania

- Po utworzeniu maszyny wirtualnej zaktualizuj maszynę wirtualną do pracy z konfiguracją maszyny:

- Dodawanie tożsamości przypisanej przez system, jeśli jeszcze nie istnieje

- Dodaj rozszerzenie Konfiguracja maszyny (oznaczone w portalu jako Azure Automanage Machine Configuration)

Napiwek

Kroki tożsamości zarządzanej i rozszerzenia konfiguracji maszyny zostały wykonane ręcznie w tym przewodniku, aby zmniejszyć oczekiwanie i zmniejszyć zmiany kontekstu. Na dużą skalę można je spełnić przy użyciu wbudowanej inicjatywy zasad Deploy prerequisites to enable Guest Configuration policies on virtual machines.

WAŻNE: Przed kontynuowaniem wykonaj przerwę

Teraz nastąpi automatyczne wykonanie kilku kroków. Każde z tych kroków może potrwać kilka minut. W związku z tym przed kontynuowaniem zaczekaj na co najmniej 15 minut.

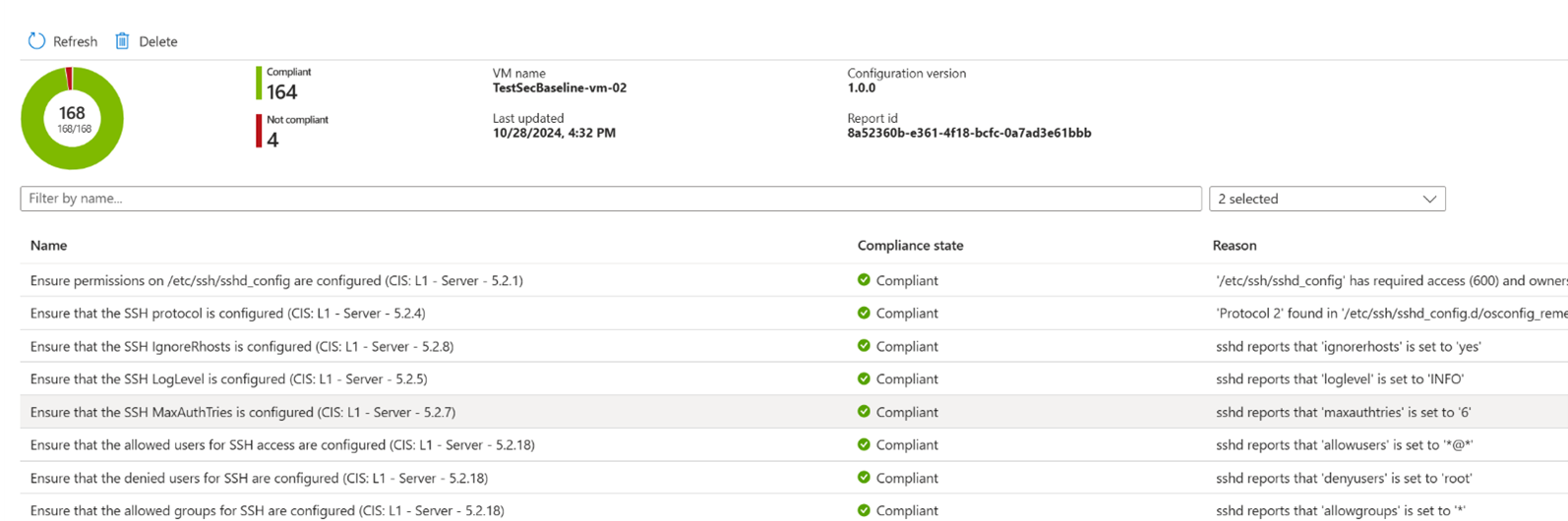

Obserwowanie wyników

W poniższych przykładach pokazano, jak uzyskać:

- Liczba maszyn według stanu zgodności (przydatna w skali produkcyjnej, gdzie mogą istnieć tysiące maszyn)

- Lista maszyn ze stanem zgodności dla każdego

- Szczegółowa lista reguł punktu odniesienia ze stanem zgodności i dowodami (znanymi również jako Przyczyny) dla każdego z nich

Napiwek

Oczekiwano, że czerwone wyniki są niezgodne. Przypadek użycia tylko do inspekcji dotyczy odnajdywania różnicy między istniejącymi systemami a punktem odniesienia zabezpieczeń platformy Azure.

- Przejdź do strony przeglądu usługi Azure Policy

- Kliknij pozycję "Zgodność" w obszarze nawigacji po lewej stronie

- Kliknij pozycję "Moje przypisanie demonstracyjne..." przypisanie zasad

- Zwróć uwagę, że ta strona zawiera oba następujące elementy:

- Liczba maszyn według stanu zgodności

- Lista maszyn ze stanem zgodności dla każdego

- Gdy wszystko będzie gotowe do wyświetlenia szczegółowej listy reguł punktu odniesienia ze stanem zgodności i dowodami, wykonaj następujące czynności:

- Na liście maszyn (pokazanych w obszarze zgodność zasobów) wybierz nazwę maszyny testowej

- Kliknij pozycję Wyświetl zasobów, aby przejść do strony przeglądu maszyny

- W obszarze nawigacji po lewej stronie znajdź i wybierz pozycję Zarządzanie konfiguracją

- Na liście konfiguracji wybierz konfigurację, której nazwa rozpoczyna się od LinuxSecurityBaseline...

- W widoku szczegółów konfiguracji użyj listy rozwijanej filtru, aby Wybierz wszystkie, jeśli chcesz zobaczyć reguły zgodności i niezgodne

Opcjonalnie: Dodawanie większej liczby maszyn testowych do skalowania

W tym artykule zasady zostały przypisane do grupy zasobów, która początkowo była pusta, a następnie zyskała jedną maszynę wirtualną. Chociaż pokazuje, że system działa kompleksowo, nie zapewnia sensu operacji na dużą skalę. Na przykład w widoku zgodności przypisania zasad wykres kołowy jednej maszyny może czuć się sztuczny.

Rozważ dodanie większej liczby maszyn testowych do grupy zasobów, niezależnie od tego, czy jest to ręczne, czy za pośrednictwem automatyzacji. Te maszyny mogą być maszynami wirtualnymi platformy Azure lub maszynami z obsługą usługi Arc. Jak widzisz, że te maszyny są zgodne (a nawet kończą się niepowodzeniem), możesz uzyskać bardziej chętny wgląd w operacjonalizacja punktu odniesienia zabezpieczeń platformy Azure na dużą skalę.

Czyszczenie zasobów

Aby uniknąć bieżących opłat, rozważ usunięcie grupy zasobów używanej w tym artykule. Na przykład polecenie interfejsu wiersza polecenia platformy Azure będzie az group delete --name "my-demo-rg".

Powiązana zawartość

- Aby przekazać opinię, omówić żądania funkcji itp.: linux_sec_config_mgmt@service.microsoft.com

- Przeczytaj o blogu dotyczącym uruchamiania ogłoszonym na Konferencji Ignite 2024

- utworzyć konto w ograniczonej wersji zapoznawczej automatycznego korygowania, aby współpracować z nami i pomóc w kształtowaniu przyszłości tej możliwości