Szyfrowanie danych dla usługi Azure Database for MySQL — serwer elastyczny przy użyciu witryny Azure Portal

W tym samouczku pokazano, jak skonfigurować szyfrowanie danych dla serwera elastycznego usługi Azure Database for MySQL i zarządzać nim.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

Ustaw szyfrowanie danych dla usługi Azure Database for MySQL — serwer elastyczny.

Konfigurowanie szyfrowania danych na potrzeby przywracania.

Konfigurowanie szyfrowania danych dla serwerów repliki.

Uwaga

Konfiguracja dostępu do usługi Azure Key Vault obsługuje teraz dwa typy modeli uprawnień — kontrolę dostępu opartą na rolach platformy Azure i zasady dostępu do magazynu. W tym samouczku opisano konfigurowanie szyfrowania danych dla usługi Azure Database for MySQL — elastyczny serwer przy użyciu zasad dostępu do magazynu. Możesz jednak użyć kontroli dostępu opartej na rolach platformy Azure jako modelu uprawnień w celu udzielenia dostępu do usługi Azure Key Vault. W tym celu potrzebna jest dowolna wbudowana lub niestandardowa rola, która ma poniżej trzech uprawnień i przypisz ją za pomocą "przypisań ról" przy użyciu karty Kontrola dostępu (IAM) w usłudze KeyVault: a) KeyVault/vaults/keys/wrap/action b) KeyVault/vaults/keys/unwrap/action c) KeyVault/vaults/keys/read. W przypadku zarządzanego modułu HSM magazynu kluczy platformy Azure należy również przypisać przypisanie roli "Zarządzany użytkownik szyfrowania usługi kryptograficznej HSM" w kontroli dostępu opartej na rolach.

Wymagania wstępne

Konto platformy Azure z aktywną subskrypcją.

Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto platformy Azure.

Uwaga

Bezpłatne konto platformy Azure umożliwia teraz bezpłatne wypróbowanie usługi Azure Database for MySQL — elastyczny serwer przez 12 miesięcy. Aby uzyskać więcej informacji, zobacz Używanie bezpłatnego konta platformy Azure do bezpłatnego wypróbowania usługi Azure Database for MySQL — serwer elastyczny bezpłatnie.

Ustawianie odpowiednich uprawnień dla operacji kluczy

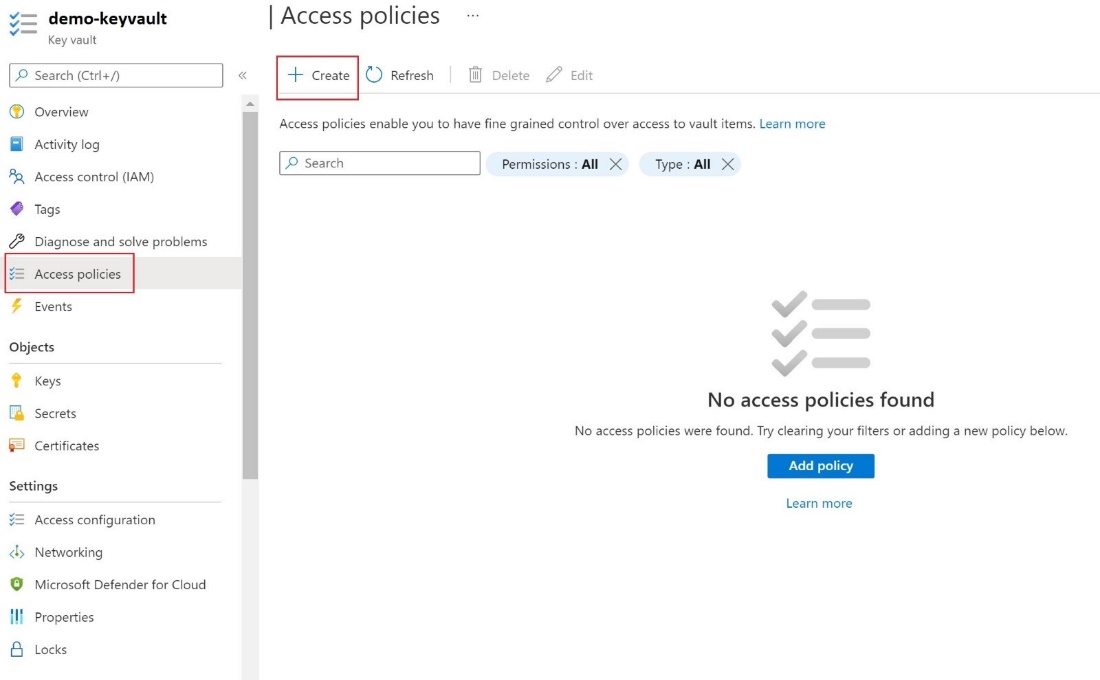

W usłudze Key Vault wybierz pozycję Zasady dostępu, a następnie wybierz pozycję Utwórz.

Na karcie Uprawnienia wybierz następujące uprawnienia klucza — Pobierz , Lista , Zawijanie klucza , Odpakuj klucz.

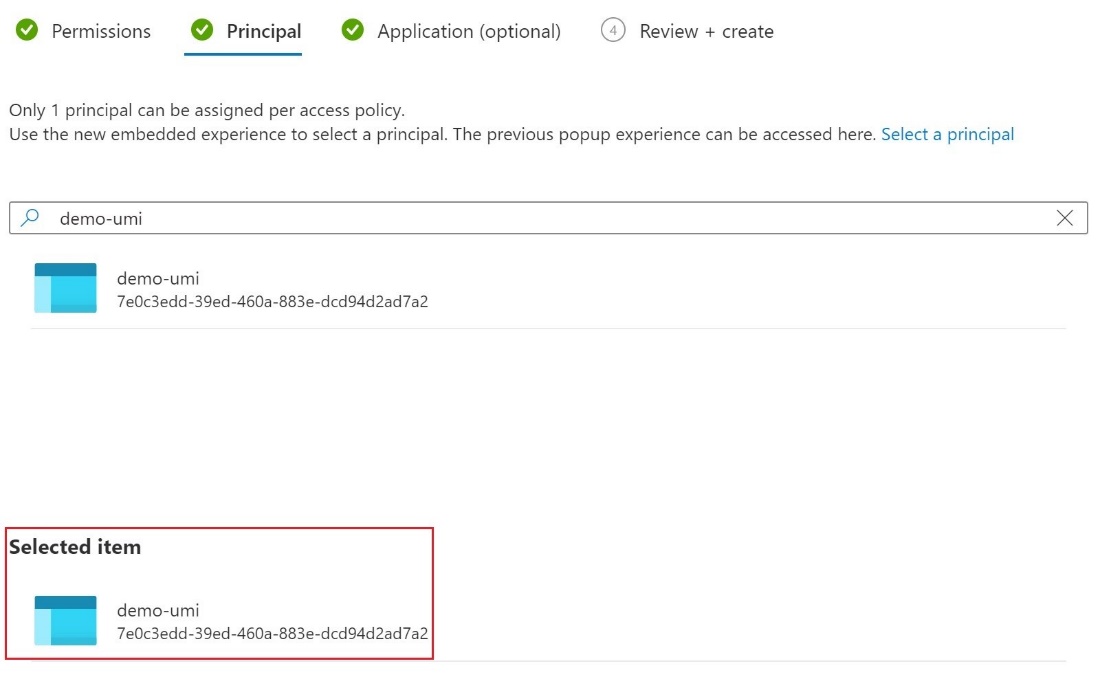

Na karcie Podmiot zabezpieczeń wybierz tożsamość zarządzaną przypisaną przez użytkownika.

Wybierz pozycję Utwórz.

Konfigurowanie klucza zarządzanego przez klienta

Aby skonfigurować klucz zarządzany przez klienta, wykonaj następujące kroki.

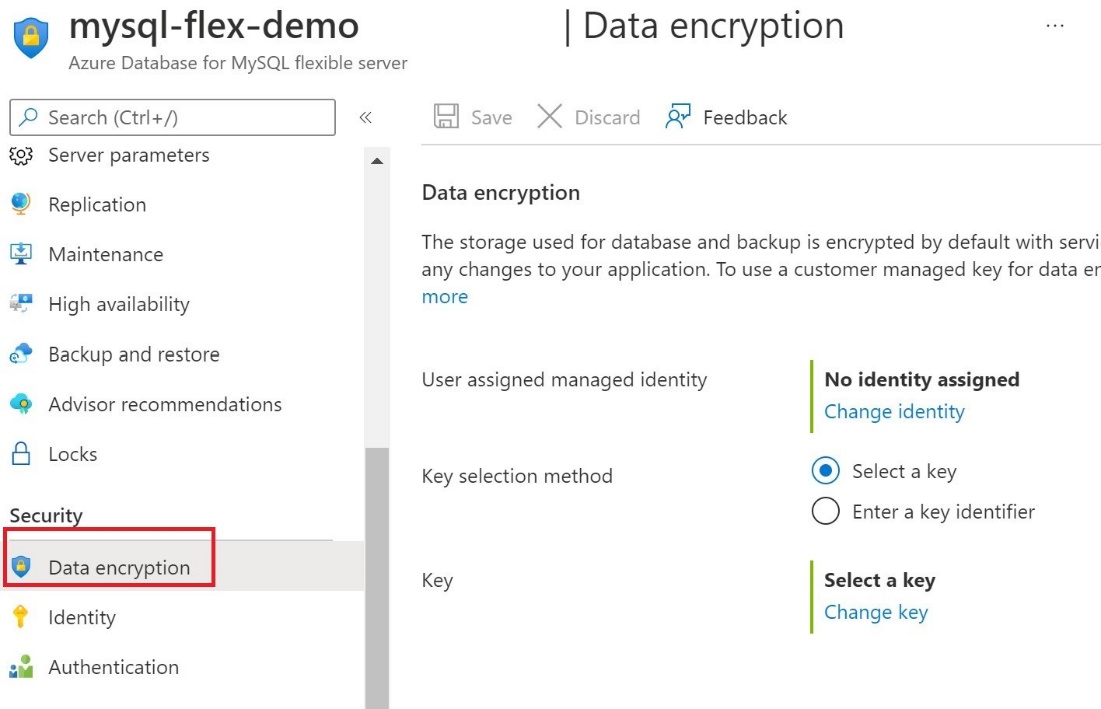

W portalu przejdź do wystąpienia serwera elastycznego usługi Azure Database for MySQL, a następnie w obszarze Zabezpieczenia wybierz pozycję Szyfrowanie danych.

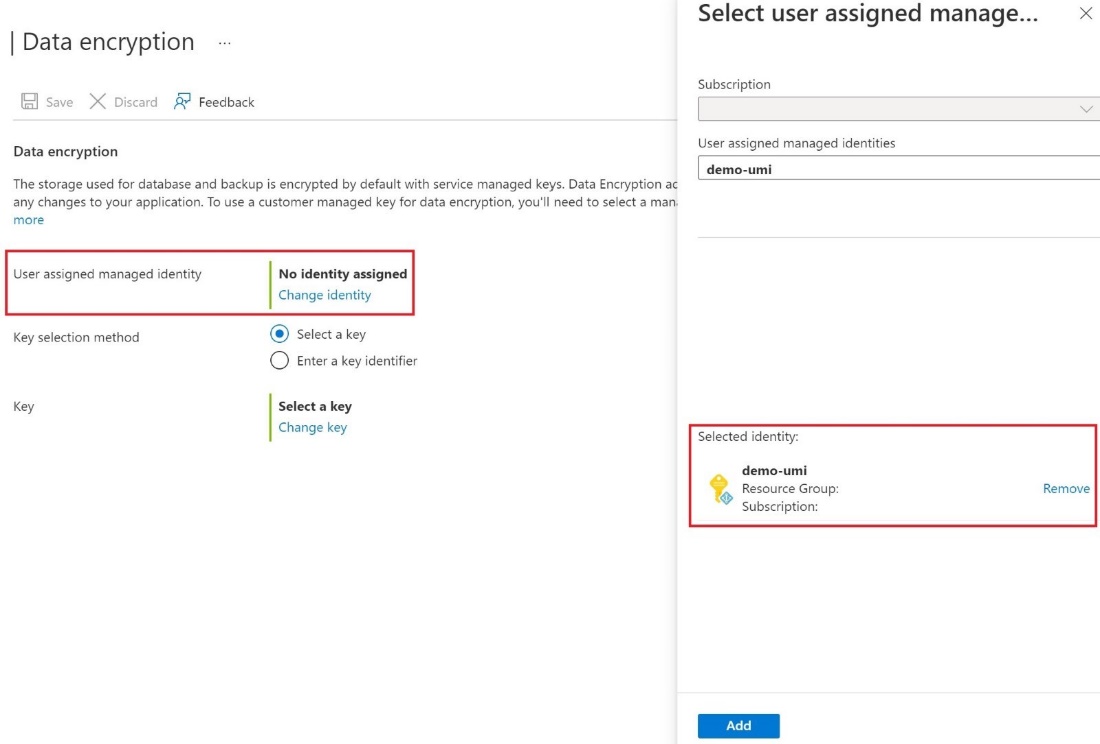

Na stronie Szyfrowanie danych w obszarze Brak przypisanej tożsamości wybierz pozycję Zmień tożsamość ,

W oknie dialogowym Wybieranie tożsamości zarządzanej przypisanej przez użytkownika* wybierz tożsamość demo-umi, a następnie wybierz pozycję Dodaj**.

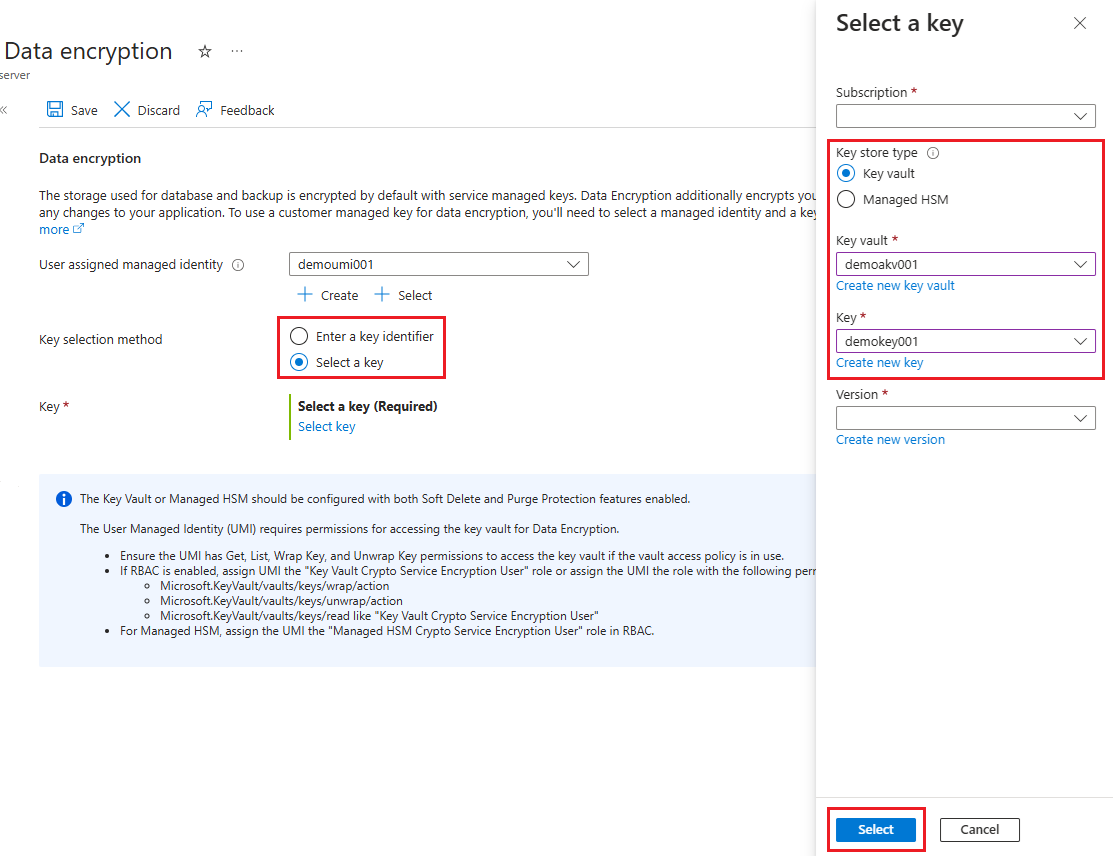

Po prawej stronie metody wyboru klucz wybierz klucz i określ magazyn kluczy i parę kluczy lub wybierz pozycję Wprowadź identyfikator klucza.

Wybierz pozycję Zapisz.

Używanie szyfrowania danych do przywracania

Aby użyć szyfrowania danych w ramach operacji przywracania, wykonaj następujące kroki.

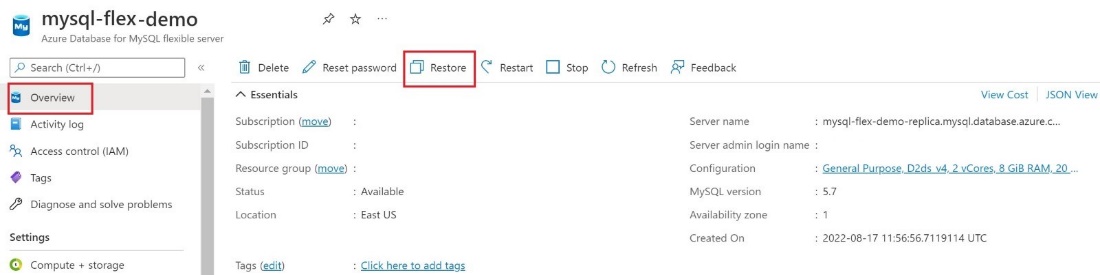

W witrynie Azure Portal na stronie Przegląd serwera wybierz pozycję Przywróć.

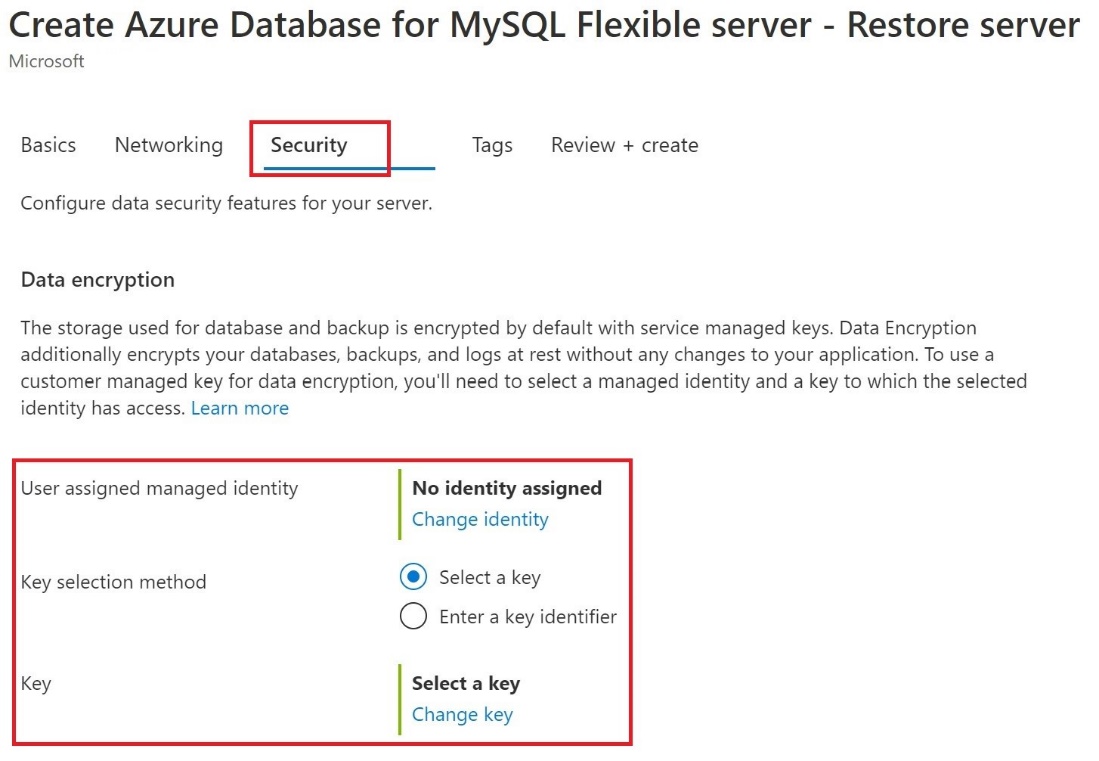

Na karcie Zabezpieczenia należy określić tożsamość i klucz.

Wybierz pozycję Zmień tożsamość i wybierz tożsamość zarządzaną przypisaną przez użytkownika, a następnie wybierz pozycję Dodaj, aby wybrać klucz , możesz wybrać magazyn kluczy i parę kluczy lub wprowadzić identyfikator klucza.

Używanie szyfrowania danych dla serwerów repliki

Po zaszyfrowaniu wystąpienia serwera elastycznego usługi Azure Database for MySQL za pomocą klucza zarządzanego klienta przechowywanego w usłudze Key Vault każda nowo utworzona kopia serwera jest również szyfrowana.

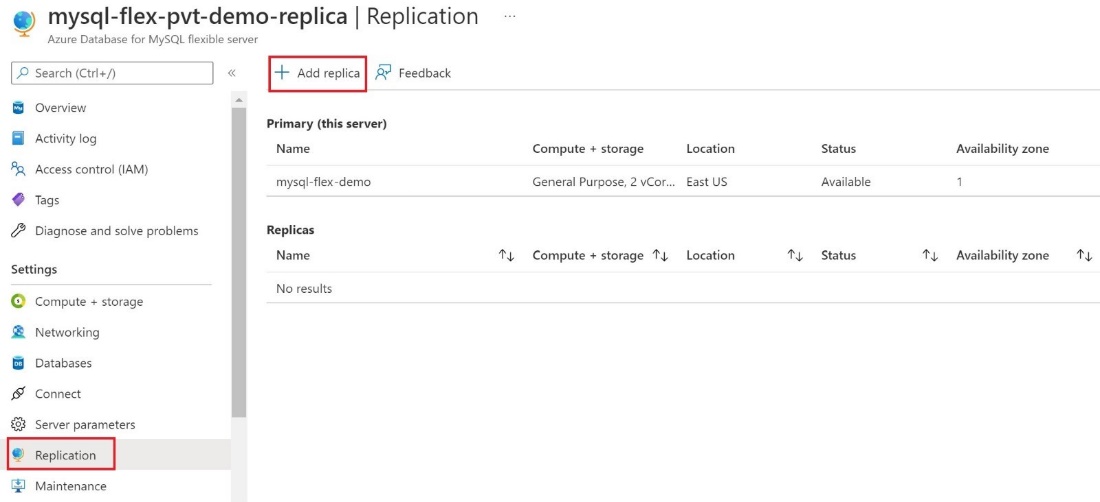

Aby przeprowadzić replikację konfiguracji, w obszarze Ustawienia wybierz pozycję Replikacja, a następnie wybierz pozycję Dodaj replikę.

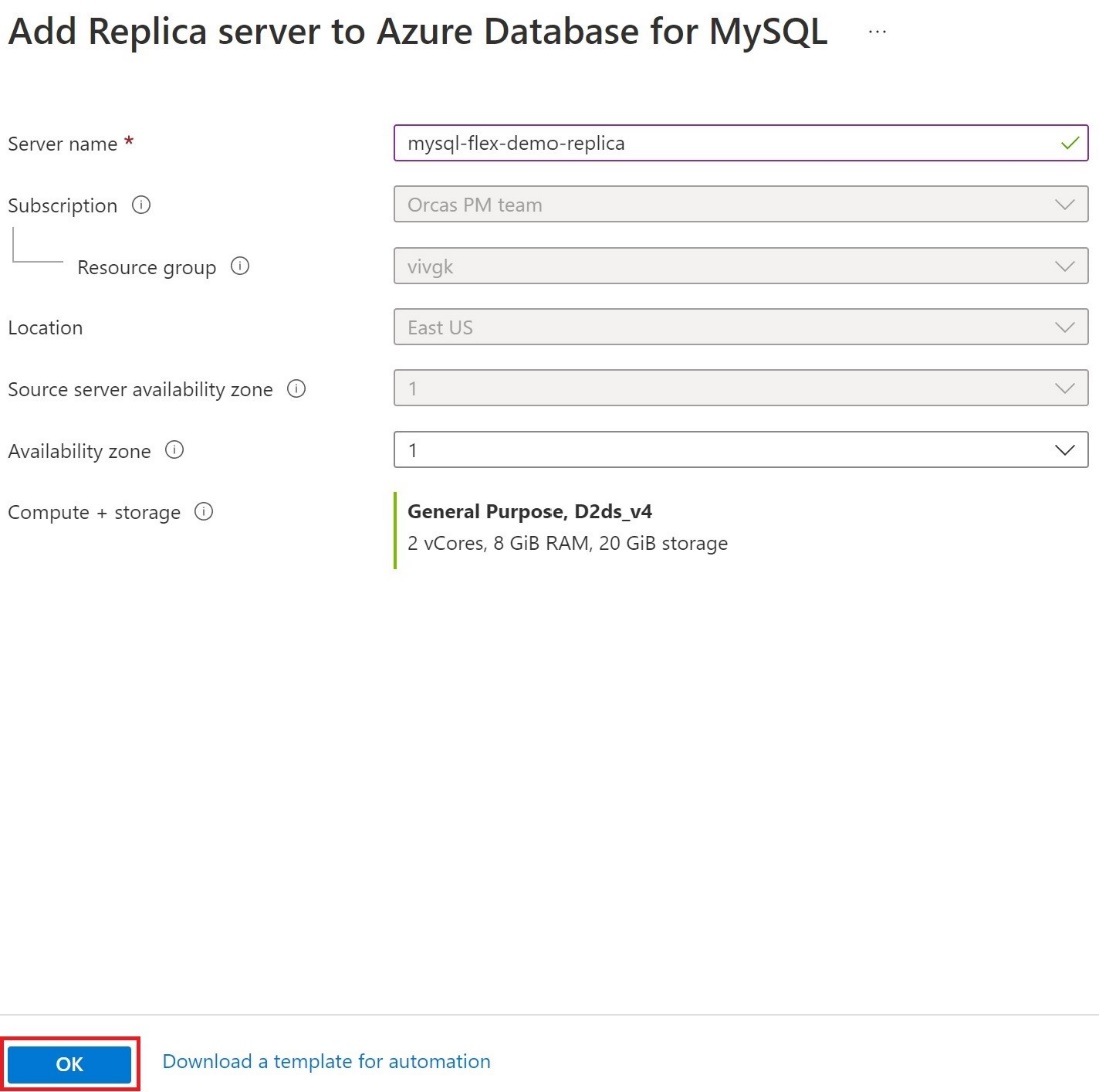

W oknie dialogowym Dodawanie serwera repliki do usługi Azure Database for MySQL wybierz odpowiednią opcję Obliczenia i magazyn , a następnie wybierz przycisk OK.

Ważne

Podczas próby zaszyfrowania usługi Azure Database for MySQL — serwer elastyczny przy użyciu klucza zarządzanego przez klienta, który ma już repliki, zalecamy skonfigurowanie replik, a także dodanie tożsamości zarządzanej i klucza.