Planowanie izolacji sieci w usłudze Azure Machine Learning

Z tego artykułu dowiesz się, jak zaplanować izolację sieci na potrzeby usługi Azure Machine Learning i naszych zaleceń. Ten artykuł dotyczy administratorów IT, którzy chcą zaprojektować architekturę sieci.

Co to jest izolacja sieciowa?

Izolacja sieci to strategia zabezpieczeń, która obejmuje podzielenie sieci na oddzielne segmenty lub podsieci, z których każda działa jako własna mała sieć. Takie podejście pomaga zwiększyć bezpieczeństwo i wydajność w ramach większej struktury sieci. Główne przedsiębiorstwa wymagają izolacji sieciowej, aby zabezpieczyć swoje zasoby przed nieautoryzowanym dostępem, manipulowaniem lub wyciekiem danych i modeli. Muszą one również przestrzegać przepisów i standardów, które mają zastosowanie do ich branży i domeny.

Dostęp przychodzący i wychodzący

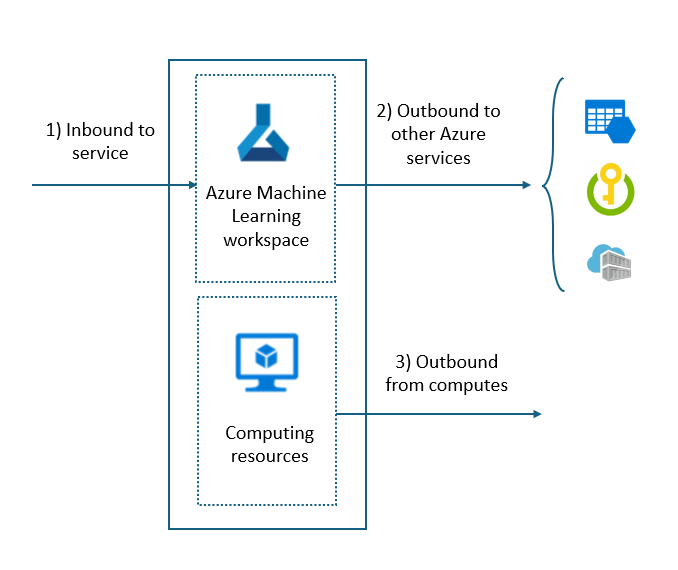

Izolacja sieci musi być uwzględniana w trzech obszarach w usłudze Azure Machine Learning:

- Dostęp przychodzący do obszaru roboczego usługi Azure Machine Learning. Na przykład w przypadku badacze dancyh w celu bezpiecznego uzyskiwania dostępu do obszaru roboczego.

- Dostęp wychodzący z obszaru roboczego usługi Azure Machine Learning. Aby na przykład uzyskać dostęp do innych usług platformy Azure.

- Dostęp wychodzący z zasobów obliczeniowych usługi Azure Machine Learning. Na przykład w celu uzyskania dostępu do źródeł danych, repozytoriów pakietów języka Python lub innych zasobów.

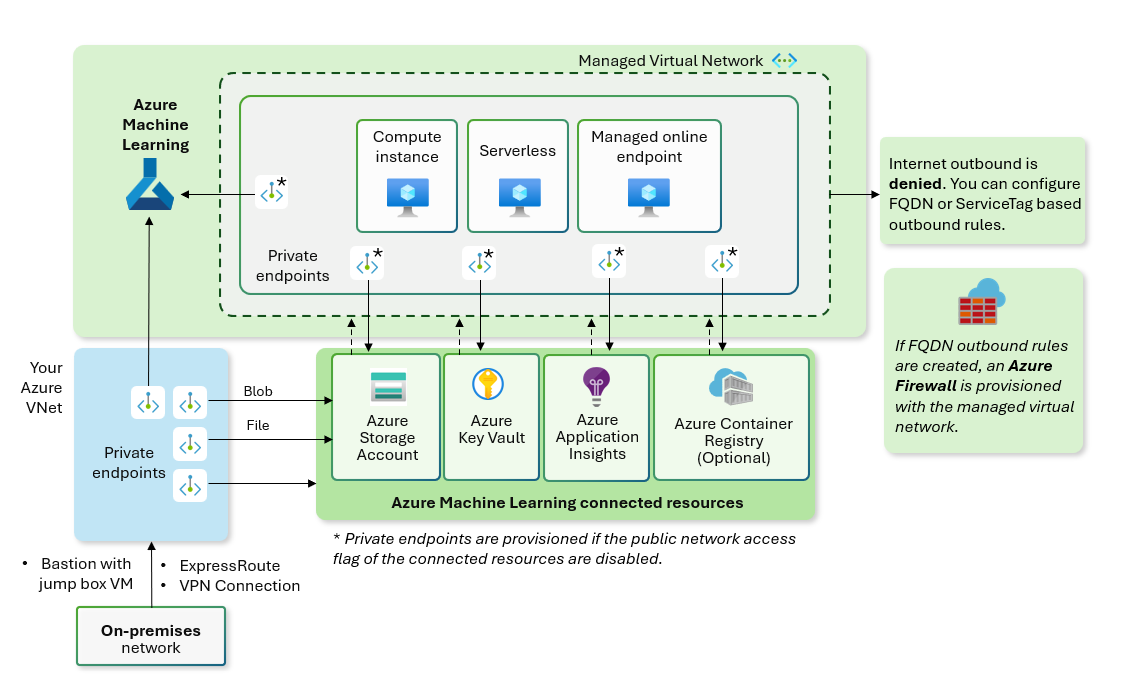

Na poniższym diagramie przedstawiono podział ruchu przychodzącego i wychodzącego.

Dostęp przychodzący do usługi Azure Machine Learning

Dostęp przychodzący do zabezpieczonego obszaru roboczego usługi Azure Machine Learning jest ustawiany przy użyciu flagi dostępu do sieci publicznej (PNA). Ustawienie flagi PNA decyduje, czy obszar roboczy wymaga prywatnego punktu końcowego, czy nie ma dostępu do obszaru roboczego. Istnieje dodatkowe ustawienie między publicznym i prywatnym: włączone z wybranych adresów IP. To ustawienie umożliwia dostęp do obszaru roboczego z podanych adresów IP. Aby uzyskać więcej informacji na temat tej funkcji, zobacz Włączanie dostępu publicznego tylko z zakresów internetowych adresów IP.

Dostęp wychodzący

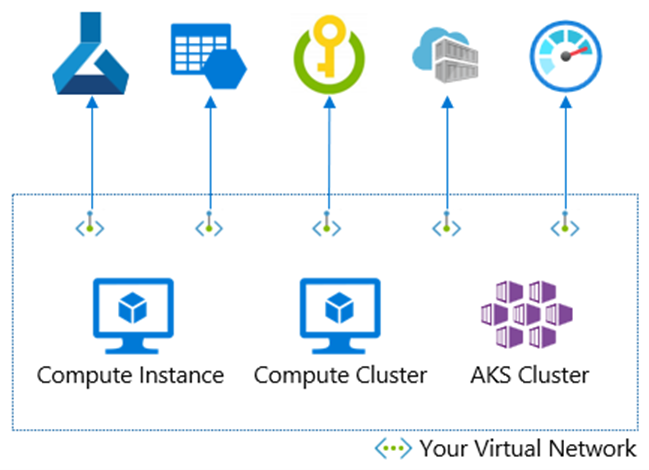

Izolacja sieci usługi Azure Machine Learning obejmuje zarówno składniki Platform as a Service (PaaS) i Infrastructure as a Service (IaaS). Usługi PaaS, takie jak obszar roboczy usługi Azure Machine Learning, magazyn, magazyn kluczy, rejestr kontenerów i monitor, można odizolować za pomocą usługi Private Link. Usługi obliczeniowe IaaS, takie jak wystąpienia obliczeniowe/klastry na potrzeby trenowania modelu sztucznej inteligencji, a usługa Azure Kubernetes Service (AKS) lub zarządzane punkty końcowe online na potrzeby oceniania modelu sztucznej inteligencji, mogą być wstrzykiwane do sieci wirtualnej i komunikować się z usługami PaaS przy użyciu usługi Private Link. Na poniższym diagramie przedstawiono przykład składników IaaS i PaaS.

Ruch wychodzący z usługi do innych zasobów paaS platformy Azure

Zabezpieczanie dostępu wychodzącego z usługi Azure Machine Learning service do innych usług PaaS jest wykonywane za pośrednictwem zaufanych usług. Możesz udzielić podzestawu zaufanych usług platformy Azure dostępu do usługi Azure Machine Learning przy zachowaniu reguł sieci dla innych aplikacji. Te zaufane usługi używają tożsamości zarządzanej do uwierzytelniania usługi Azure Machine Learning.

Ruch wychodzący z obliczeń do Internetu i innych zasobów paaS platformy Azure

Składniki IaaS to zasoby obliczeniowe, takie jak wystąpienia obliczeniowe/klastry i usługa Azure Kubernetes Service (AKS) lub zarządzane punkty końcowe online. W przypadku tych zasobów IaaS dostęp wychodzący do Internetu jest zabezpieczony za pośrednictwem zapory, a dostęp wychodzący do innych zasobów PaaS jest zabezpieczony za pomocą usługi Private Link i prywatnych punktów końcowych. Zarządzana sieć wirtualna umożliwia łatwiejsze konfigurowanie kontrolowania ruchu wychodzącego z obliczeń.

Jeśli nie używasz zarządzanej sieci wirtualnej, kontrolę ruchu wychodzącego można zabezpieczyć przy użyciu własnej sieci wirtualnej i zestawu podsieci. Jeśli masz autonomiczną sieć wirtualną, konfiguracja jest prosta przy użyciu sieciowej grupy zabezpieczeń. Może jednak istnieć architektura sieci piasty lub siatki, zapora, wirtualne urządzenie sieciowe, serwer proxy i routing zdefiniowany przez użytkownika. W obu przypadkach upewnij się, że zezwalaj na ruch przychodzący i wychodzący ze składnikami zabezpieczeń sieci.

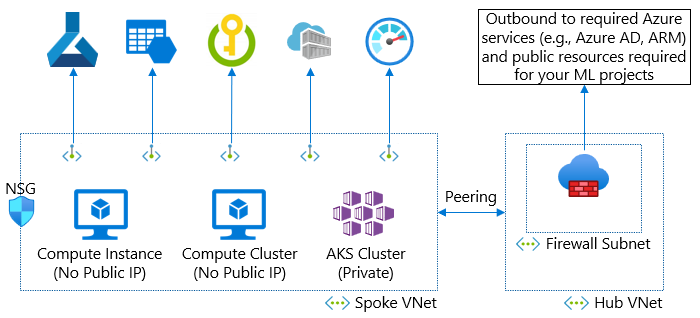

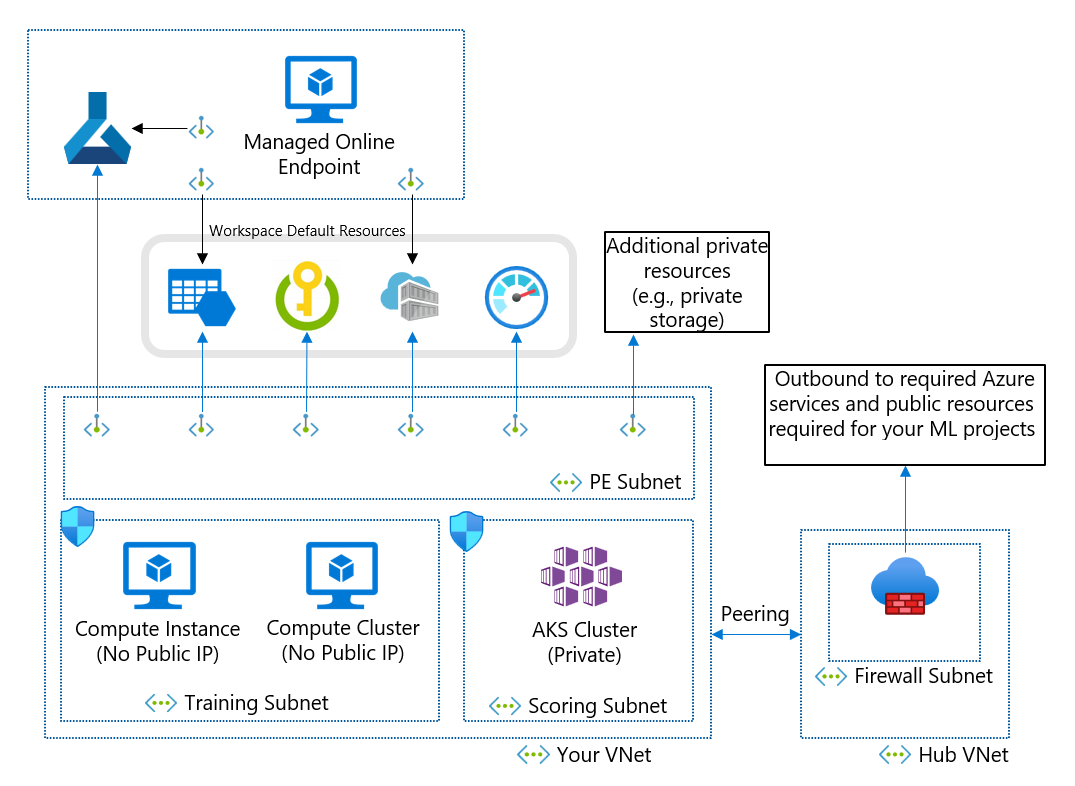

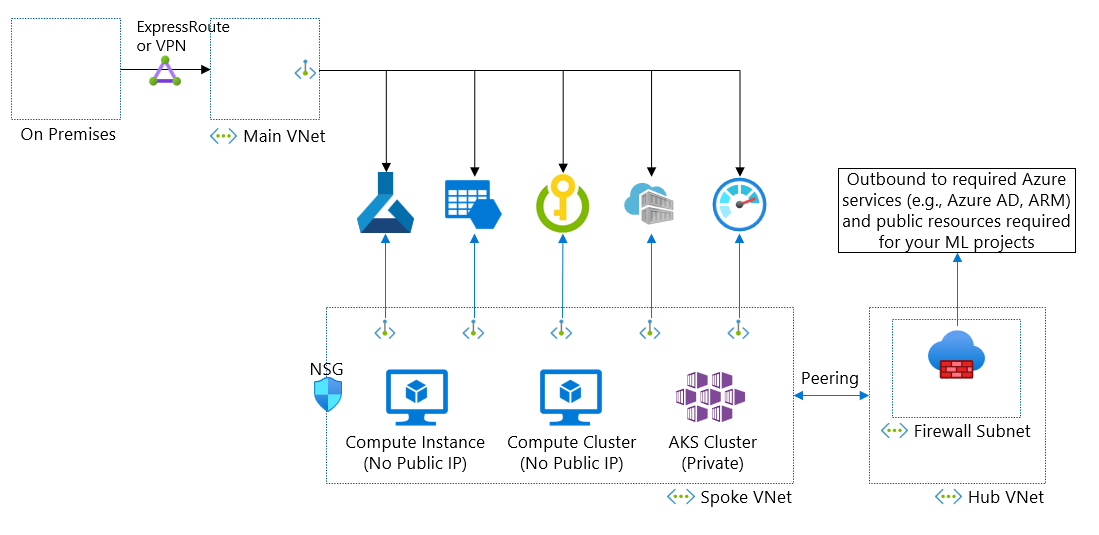

Na tym diagramie masz architekturę sieci piasty i szprych. Sieć wirtualna będącej szprychą ma zasoby dla usługi Azure Machine Learning. Sieć wirtualna koncentratora ma zaporę kontrolującą ruch wychodzący z Internetu z sieci wirtualnych. W takim przypadku zapora musi zezwalać na ruch wychodzący do wymaganych zasobów, a zasoby obliczeniowe w sieci wirtualnej będącej szprychą muszą mieć możliwość dotarcia do zapory.

Napiwek

Na diagramie wystąpienie obliczeniowe i klaster obliczeniowy są skonfigurowane dla żadnego publicznego adresu IP. Jeśli zamiast tego używasz wystąpienia obliczeniowego lub klastra z publicznym adresem IP, musisz zezwolić na ruch przychodzący z tagu usługi Azure Machine Learning przy użyciu sieciowej grupy zabezpieczeń i routingu zdefiniowanego przez użytkownika, aby pominąć zaporę. Ten ruch przychodzący będzie pochodzić z usługi firmy Microsoft (Azure Machine Learning). Zalecamy jednak użycie opcji bez publicznego adresu IP, aby usunąć to wymaganie dla ruchu przychodzącego.

Oferty izolacji sieci dla dostępu wychodzącego z zasobów obliczeniowych

Teraz, gdy rozumiemy, jaki dostęp należy zabezpieczyć, przyjrzyjmy się sposobom zabezpieczania obszaru roboczego uczenia maszynowego przy użyciu izolacji sieci. Usługa Azure Machine Learning oferuje opcje izolacji sieci dla dostępu wychodzącego z zasobów obliczeniowych.

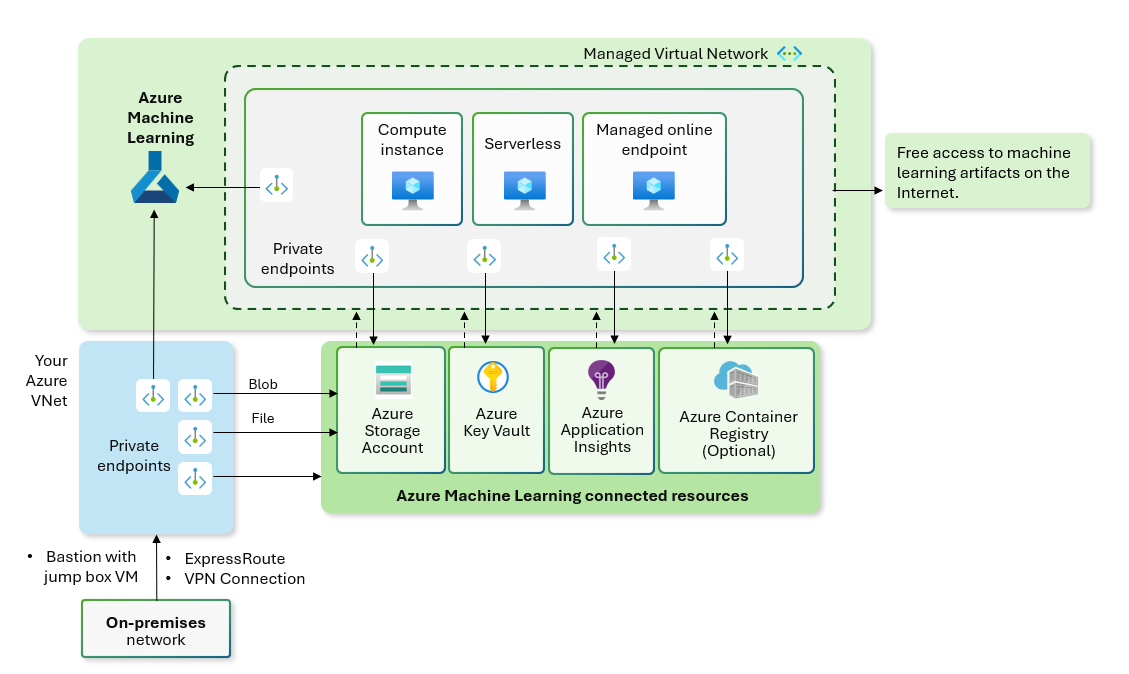

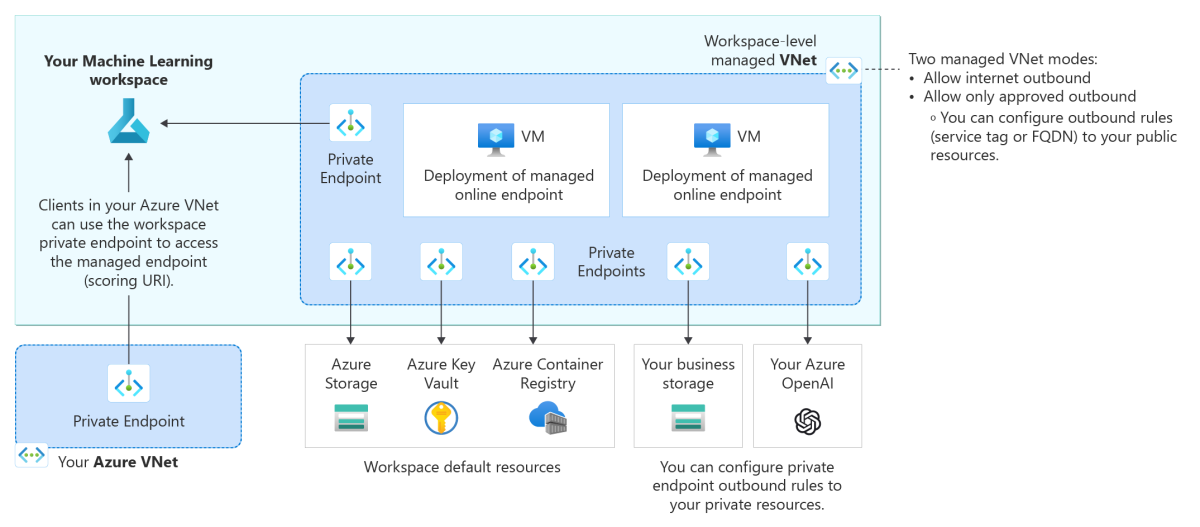

Izolacja sieci zarządzanej (zalecane)

Użycie zarządzanej sieci wirtualnej zapewnia łatwiejszą konfigurację izolacji sieci. Automatycznie zabezpiecza obszar roboczy i zarządzane zasoby obliczeniowe w zarządzanej sieci wirtualnej. Możesz dodać połączenia prywatnego punktu końcowego dla innych usług platformy Azure, na których opiera się obszar roboczy, takich jak konta usługi Azure Storage. W zależności od potrzeb możesz zezwolić na cały ruch wychodzący do sieci publicznej lub zezwolić tylko na ruch wychodzący, który zatwierdzisz. Ruch wychodzący wymagany przez usługę Azure Machine Learning jest automatycznie włączony dla zarządzanej sieci wirtualnej. Zalecamy używanie zarządzana izolacja sieci obszaru roboczego na potrzeby wbudowanej metody izolacji sieci mniejszej niż tarcie. Mamy dwa wzorce: zezwalaj na tryb ruchu wychodzącego z Internetu lub zezwalaj tylko na zatwierdzony tryb wychodzący.

Uwaga

Zabezpieczanie obszaru roboczego za pomocą zarządzanej sieci wirtualnej zapewnia izolację sieci na potrzeby dostępu wychodzącego z obszaru roboczego i zarządzanych zasobów obliczeniowych. Utworzona sieć wirtualna platformy Azure i zarządzanie nią służy do zapewnienia dostępu przychodzącego izolacji sieci do obszaru roboczego. Na przykład prywatny punkt końcowy dla obszaru roboczego jest tworzony w usłudze Azure Virtual Network. Wszyscy klienci łączący się z siecią wirtualną mogą uzyskiwać dostęp do obszaru roboczego za pośrednictwem prywatnego punktu końcowego. W przypadku uruchamiania zadań na zarządzanych obliczeniach sieć zarządzana ogranicza dostęp do zasobów obliczeniowych. Ta konfiguracja różni się od niestandardowej oferty sieci wirtualnej, która wymaga również ustawienia sieci wirtualnej i ustawienia wszystkich obliczeń w tej sieci wirtualnej.

Zezwalaj na tryb ruchu wychodzącego z Internetu: użyj tej opcji, jeśli chcesz zezwolić inżynierom uczenia maszynowego na swobodny dostęp do Internetu. Możesz utworzyć inne reguły ruchu wychodzącego prywatnego punktu końcowego, aby umożliwić im dostęp do zasobów prywatnych na platformie Azure.

Zezwalaj tylko na zatwierdzony tryb ruchu wychodzącego: użyj tej opcji, jeśli chcesz zminimalizować ryzyko eksfiltracji danych i kontrolować, do czego mogą uzyskiwać dostęp inżynierowie uczenia maszynowego. Reguły ruchu wychodzącego można kontrolować przy użyciu prywatnego punktu końcowego, tagu usługi i nazwy FQDN.

Niestandardowa izolacja sieci

Jeśli masz określone wymaganie lub zasady firmy, które uniemożliwiają korzystanie z zarządzanej sieci wirtualnej, możesz użyć sieci wirtualnej platformy Azure do izolacji sieci.

Poniższy diagram jest naszą zalecaną architekturą, aby wszystkie zasoby są prywatne, ale zezwalały na wychodzący dostęp do Internetu z sieci wirtualnej. Na tym diagramie opisano następującą architekturę:

- Umieść wszystkie zasoby w tym samym regionie.

- Sieć wirtualna koncentratora zawierająca zaporę i niestandardową konfigurację DNS.

- Sieć wirtualna będące szprychą, która zawiera następujące zasoby:

- Podsieć szkoleniowa zawiera wystąpienia obliczeniowe i klastry używane do trenowania modeli uczenia maszynowego. Te zasoby nie są skonfigurowane pod kątem publicznego adresu IP.

- Podsieć oceniania zawiera klaster usługi AKS.

- Podsieć "pe" zawiera prywatne punkty końcowe łączące się z obszarem roboczym i zasobami prywatnymi używanymi przez obszar roboczy (magazyn, magazyn kluczy, rejestr kontenerów itp.)

- Aby zabezpieczyć zarządzane punkty końcowe online za pomocą niestandardowej sieci wirtualnej, włącz starszą zarządzaną sieć wirtualną zarządzanego punktu końcowego online. Nie zalecamy tej metody.

Ta architektura równoważy bezpieczeństwo sieci i produktywność inżynierów uczenia maszynowego.

Uwaga

Jeśli chcesz usunąć wymaganie zapory, możesz użyć sieciowych grup zabezpieczeń i translatora adresów sieciowych usługi Azure Virtual Network, aby zezwolić na ruch wychodzący z Internetu z prywatnych zasobów obliczeniowych.

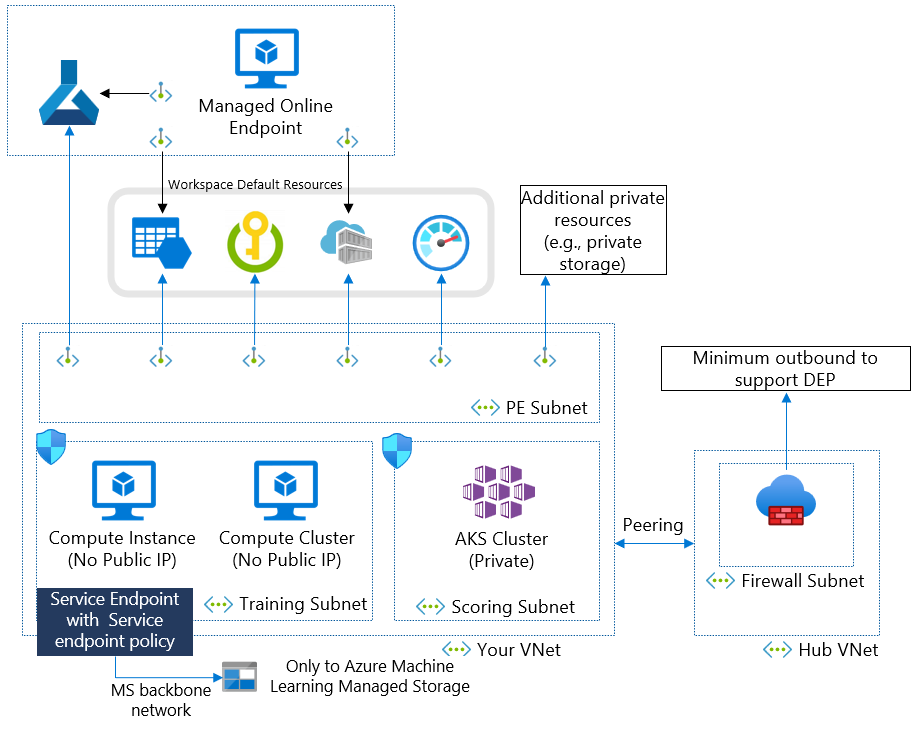

Data exfiltration prevention (Zapobieganie eksfiltracji danych)

Na tym diagramie przedstawiono zalecaną architekturę, aby wszystkie zasoby były prywatne i sterowały miejscami docelowymi ruchu wychodzącego, aby zapobiec eksfiltracji danych. Zalecamy tę architekturę w przypadku korzystania z usługi Azure Machine Learning z poufnymi danymi w środowisku produkcyjnym. Na tym diagramie opisano następującą architekturę:

- Umieść wszystkie zasoby w tym samym regionie.

- Sieć wirtualna koncentratora zawierająca zaporę.

- Oprócz tagów usług zapora używa nazw FQDN, aby zapobiec eksfiltracji danych.

- Sieć wirtualna będące szprychą, która zawiera następujące zasoby:

- Podsieć szkoleniowa zawiera wystąpienia obliczeniowe i klastry używane do trenowania modeli uczenia maszynowego. Te zasoby nie są skonfigurowane pod kątem publicznego adresu IP. Ponadto obowiązują zasady punktu końcowego usługi i punktu końcowego usługi, aby zapobiec eksfiltracji danych.

- Podsieć oceniania zawiera klaster usługi AKS.

- Podsieć "pe" zawiera prywatne punkty końcowe łączące się z obszarem roboczym i zasobami prywatnymi używanymi przez obszar roboczy (magazyn, magazyn kluczy, rejestr kontenerów itp.)

- Zarządzane punkty końcowe online używają prywatnego punktu końcowego obszaru roboczego do przetwarzania żądań przychodzących. Prywatny punkt końcowy jest również używany do zezwalania zarządzanym wdrożeniom punktów końcowych online na dostęp do magazynu prywatnego.

Porównanie opcji izolacji sieciowej

Zarówno zarządzana izolacja sieci, jak i niestandardowa izolacja sieci są podobne. W poniższej tabeli opisano wszystkie podobieństwa i różnice między dwiema ofertami pod względem ich konfiguracji. Jedną z kluczowych różnic w konfiguracji jest to, że sieć wirtualna dla samych obliczeń jest hostowana. W przypadku izolacji sieci niestandardowej sieć wirtualna dla obliczeń znajduje się w dzierżawie, podczas gdy w przypadku zarządzana izolacja sieci sieć wirtualna dla obliczeń znajduje się w dzierżawie firmy Microsoft.

| Podobieństwa | Differences |

|---|---|

| — Sieć jest przeznaczona dla Ciebie i nie jest udostępniana innym klientom. — Dane są chronione w sieci wirtualnej. — Pełna kontrola ruchu wychodzącego przy użyciu reguł ruchu wychodzącego. — Wymagane elementy ServiceTag. |

- Gdzie jest hostowana sieć wirtualna; w dzierżawie na potrzeby niestandardowej izolacji sieci lub w dzierżawie firmy Microsoft dla zarządzana izolacja sieci. |

Aby podjąć właściwą decyzję, która konfiguracja sieci działa najlepiej w danym scenariuszu, należy wziąć pod uwagę funkcje usługi Azure Machine Learning, których chcesz użyć. Aby uzyskać więcej informacji na temat różnic między ofertami izolacji sieci, zobacz Porównanie konfiguracji izolacji sieci.

Porównanie konfiguracji

| Sieć zarządzana (zalecana) | Sieć niestandardowa | |

|---|---|---|

| Korzyści | - Zminimalizować obciążenie związane z konfiguracją i konserwacją. — Obsługuje zarządzane punkty końcowe online. — Obsługuje bezserwerową platformę Spark. — Dostęp do zasobów punktu końcowego protokołu HTTPs znajdujących się lokalnie lub w niestandardowej sieci wirtualnej. — Skupienie się na tworzeniu nowych funkcji. |

- Dostosuj sieć do swoich wymagań. — Korzystanie z własnych zasobów spoza platformy Azure. — Nawiązywanie połączenia z zasobami lokalnymi. |

| Ograniczenia | — Dodatkowe koszty dla reguł usługi Azure Firewall i nazw FQDN. — Rejestrowanie zapory sieci wirtualnej i reguł sieciowej grupy zabezpieczeń nie jest obsługiwane. — Dostęp do zasobów punktów końcowych innych niż HTTPs nie jest obsługiwany. |

— Obsługa nowych funkcji może być opóźniona. -Zarządzane punkty końcowe online nie są obsługiwane. — Bezserwerowa platforma Spark nie jest obsługiwana. - Podstawowe modele nie są obsługiwane. — Nie jest obsługiwany żaden kod MLFlow. — Złożoność implementacji. - Obciążenie związane z konserwacją. |

Korzystanie z publicznego obszaru roboczego

Możesz użyć publicznego obszaru roboczego, jeśli jesteś w porządku z uwierzytelnianiem i autoryzacją identyfikatora Entra firmy Microsoft z dostępem warunkowym. Publiczny obszar roboczy zawiera niektóre funkcje, które umożliwiają korzystanie z danych na prywatnym koncie magazynu. Jeśli to możliwe, zalecamy używanie prywatnego obszaru roboczego.

Najważniejsze zagadnienia

Rozpoznawanie nazw DNS zasobów łącza prywatnego i aplikacji w wystąpieniu obliczeniowym

Jeśli masz własny serwer DNS hostowany na platformie Azure lub lokalnie, musisz utworzyć usługę przesyłania dalej warunkowego na serwerze DNS. Warunkowy usług przesyłania dalej wysyła żądania DNS do usługi Azure DNS dla wszystkich usług PaaS z włączoną obsługą łącza prywatnego. Aby uzyskać więcej informacji, zobacz scenariusze konfiguracji DNS i artykuły dotyczące konfiguracji dns specyficzne dla usługi Azure Machine Learning.

Ochrona przed eksfiltracją danych

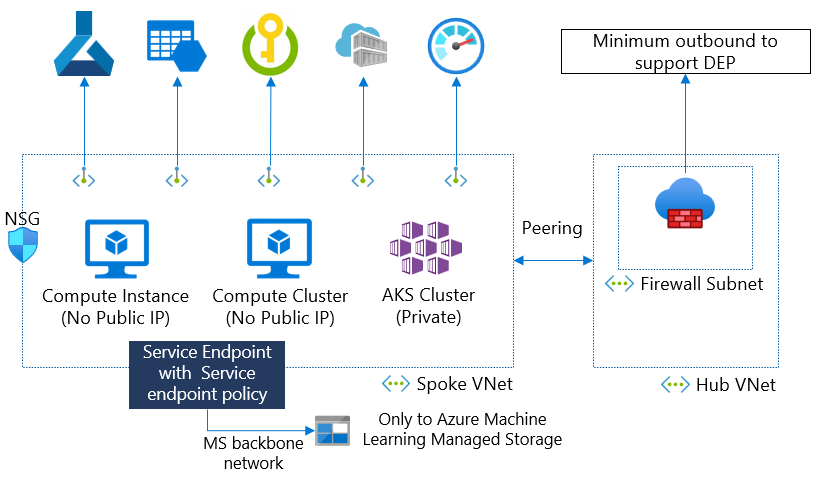

Mamy dwa typy ruchu wychodzącego; tylko do odczytu i odczytu/zapisu. Złośliwy aktor nie może wykładnikować ruchu wychodzącego tylko do odczytu, ale może to być odczyt/zapis wychodzący. Usługi Azure Storage i Azure Frontdoor (tag usługi frontdoor.frontend) to odczyt/zapis wychodzący w naszym przypadku.

Możesz ograniczyć ryzyko eksfiltracji danych przy użyciu naszego rozwiązania do zapobiegania eksfiltracji danych. Używamy zasad punktu końcowego usługi z aliasem usługi Azure Machine Learning, aby zezwolić na ruch wychodzący tylko do kont magazynu zarządzanego usługi Azure Machine Learning. Nie musisz otwierać ruchu wychodzącego do magazynu w zaporze.

Na tym diagramie wystąpienie obliczeniowe i klaster muszą uzyskiwać dostęp do kont magazynu zarządzanego usługi Azure Machine Learning, aby uzyskać skrypty konfiguracji. Zamiast otwierać ruch wychodzący do magazynu, możesz użyć zasad punktu końcowego usługi z aliasem usługi Azure Machine Learning, aby zezwolić na dostęp do magazynu tylko do kont magazynu usługi Azure Machine Learning.

Zarządzane punkty końcowe online

Zabezpieczenia dla komunikacji przychodzącej i wychodzącej są konfigurowane oddzielnie dla zarządzanych punktów końcowych online.

- Komunikacja przychodząca: usługa Azure Machine Learning używa prywatnego punktu końcowego do zabezpieczania komunikacji przychodzącej z zarządzanym punktem końcowym online. Aby uniemożliwić dostęp publiczny do punktu końcowego, ustaw flagę public_network_access dla punktu końcowego na wyłączone. Gdy ta flaga jest wyłączona, dostęp do punktu końcowego można uzyskać tylko za pośrednictwem prywatnego punktu końcowego obszaru roboczego usługi Azure Machine Learning i nie można go uzyskać z sieci publicznych.

- Komunikacja wychodząca: aby zabezpieczyć komunikację wychodzącą z wdrożenia do zasobów, usługa Azure Machine Learning używa zarządzanej sieci wirtualnej obszaru roboczego. Wdrożenie należy utworzyć w zarządzanej sieci wirtualnej obszaru roboczego, aby można było używać prywatnych punktów końcowych zarządzanej sieci wirtualnej obszaru roboczego na potrzeby komunikacji wychodzącej.

Na poniższym diagramie architektury pokazano, jak komunikacja przepływa przez prywatne punkty końcowe do zarządzanego punktu końcowego online. Przychodzące żądania oceniania z sieci wirtualnej klienta przepływają przez prywatny punkt końcowy obszaru roboczego do zarządzanego punktu końcowego online. Komunikacja wychodząca z wdrożeń do usług jest obsługiwana za pośrednictwem prywatnych punktów końcowych z zarządzanej sieci wirtualnej obszaru roboczego do tych wystąpień usługi.

Aby uzyskać więcej informacji, zobacz Izolacja sieciowa z zarządzanymi punktami końcowymi online.

Niedobór prywatnych adresów IP w sieci głównej

Usługa Azure Machine Learning wymaga prywatnych adresów IP; jeden adres IP na wystąpienie obliczeniowe, węzeł klastra obliczeniowego i prywatny punkt końcowy. Jeśli używasz usługi AKS, potrzebujesz również wielu adresów IP. Sieć piasty i szprych połączona z siecią lokalną może nie mieć wystarczająco dużej prywatnej przestrzeni adresowej IP. W tym scenariuszu można używać izolowanych, a nie równorzędnych sieci wirtualnych dla zasobów usługi Azure Machine Learning.

Na tym diagramie główna sieć wirtualna wymaga adresów IP dla prywatnych punktów końcowych. Sieci wirtualne piasty i szprych można mieć dla wielu obszarów roboczych usługi Azure Machine Learning z dużymi przestrzeniami adresowymi. Wadą tej architektury jest podwojenie liczby prywatnych punktów końcowych.

Wymuszanie zasad sieciowych

Możesz użyć wbudowanych zasad, jeśli chcesz kontrolować parametry izolacji sieci za pomocą samoobsługowego obszaru roboczego i tworzenia zasobów obliczeniowych lub tworzyć niestandardowe zasady dla bardziej precyzyjnych kontrolek. Aby uzyskać więcej informacji na temat zasad, zobacz Mechanizmy kontroli zgodności z przepisami usługi Azure Policy.

Powiązana zawartość

Aby uzyskać więcej informacji na temat korzystania z zarządzanej sieci wirtualnej, zobacz następujące artykuły:

- Izolacja sieci zarządzanej

- Uzyskiwanie dostępu do obszaru roboczego przy użyciu prywatnych punktów końcowych

- Używanie niestandardowego systemu DNS

Aby uzyskać więcej informacji na temat korzystania z niestandardowej sieci wirtualnej, zobacz następujące artykuły: