Konfigurowanie kluczy zarządzanych przez klienta na potrzeby testowania obciążenia platformy Azure za pomocą usługi Azure Key Vault

Testowanie obciążenia platformy Azure automatycznie szyfruje wszystkie dane przechowywane w zasobie testowania obciążenia przy użyciu kluczy zapewnianych przez firmę Microsoft (kluczy zarządzanych przez usługę). Opcjonalnie możesz dodać drugą warstwę zabezpieczeń, podając również własne (zarządzane przez klienta) klucze. Klucze zarządzane przez klienta zapewniają większą elastyczność kontrolowania dostępu i używania zasad rotacji kluczy.

Podane klucze są bezpiecznie przechowywane przy użyciu usługi Azure Key Vault. Dla każdego zasobu testowania obciążenia platformy Azure można utworzyć oddzielny klucz, który można włączyć za pomocą kluczy zarządzanych przez klienta.

W przypadku korzystania z kluczy szyfrowania zarządzanych przez klienta należy określić tożsamość zarządzaną przypisaną przez użytkownika, aby pobrać klucze z usługi Azure Key Vault.

Usługa Azure Load Testing używa klucza zarządzanego przez klienta do szyfrowania następujących danych w zasobie testowania obciążenia:

- Testowanie plików skryptu i konfiguracji

- Wpisy tajne

- Zmienne środowiskowe

Uwaga

Testowanie obciążenia platformy Azure nie szyfruje danych metryk dla przebiegu testowego przy użyciu klucza zarządzanego przez klienta, w tym nazw przykładowych metryk JMeter, które są określone w skryscie JMeter. Firma Microsoft ma dostęp do tych danych metryk.

Wymagania wstępne

Konto platformy Azure z aktywną subskrypcją. Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

Istniejąca tożsamość zarządzana przypisana przez użytkownika. Aby uzyskać więcej informacji na temat tworzenia tożsamości zarządzanej przypisanej przez użytkownika, zobacz Zarządzanie tożsamościami zarządzanymi przypisanymi przez użytkownika.

Ograniczenia

Klucze zarządzane przez klienta są dostępne tylko dla nowych zasobów testowania obciążenia platformy Azure. Klucz należy skonfigurować podczas tworzenia zasobów.

Po włączeniu szyfrowania kluczy zarządzanych przez klienta w zasobie nie można go wyłączyć.

Testowanie obciążenia platformy Azure nie może automatycznie obracać klucza zarządzanego przez klienta w celu użycia najnowszej wersji klucza szyfrowania. Identyfikator URI klucza należy zaktualizować w zasobie po rotacji klucza w usłudze Azure Key Vault.

Konfigurowanie magazynu kluczy platformy Azure

Aby używać kluczy szyfrowania zarządzanych przez klienta z usługą Azure Load Testing, musisz przechowywać klucz w usłudze Azure Key Vault. Możesz użyć istniejącego magazynu kluczy lub utworzyć nowy. Zasób testowania obciążenia i magazyn kluczy mogą znajdować się w różnych regionach lub subskrypcjach w tej samej dzierżawie.

Pamiętaj, aby skonfigurować następujące ustawienia magazynu kluczy podczas korzystania z kluczy szyfrowania zarządzanych przez klienta.

Konfigurowanie ustawień sieci magazynu kluczy

Jeśli ograniczysz dostęp do magazynu kluczy platformy Azure przez zaporę lub sieć wirtualną, musisz udzielić dostępu do usługi Azure Load Testing w celu pobierania kluczy zarządzanych przez klienta. Wykonaj następujące kroki, aby udzielić dostępu do zaufanych usług platformy Azure.

Ważne

Pobieranie kluczy zarządzanych przez klienta z prywatnego magazynu kluczy platformy Azure, który ma ograniczenia dostępu, nie jest obecnie obsługiwane w regionie US Gov Virginia .

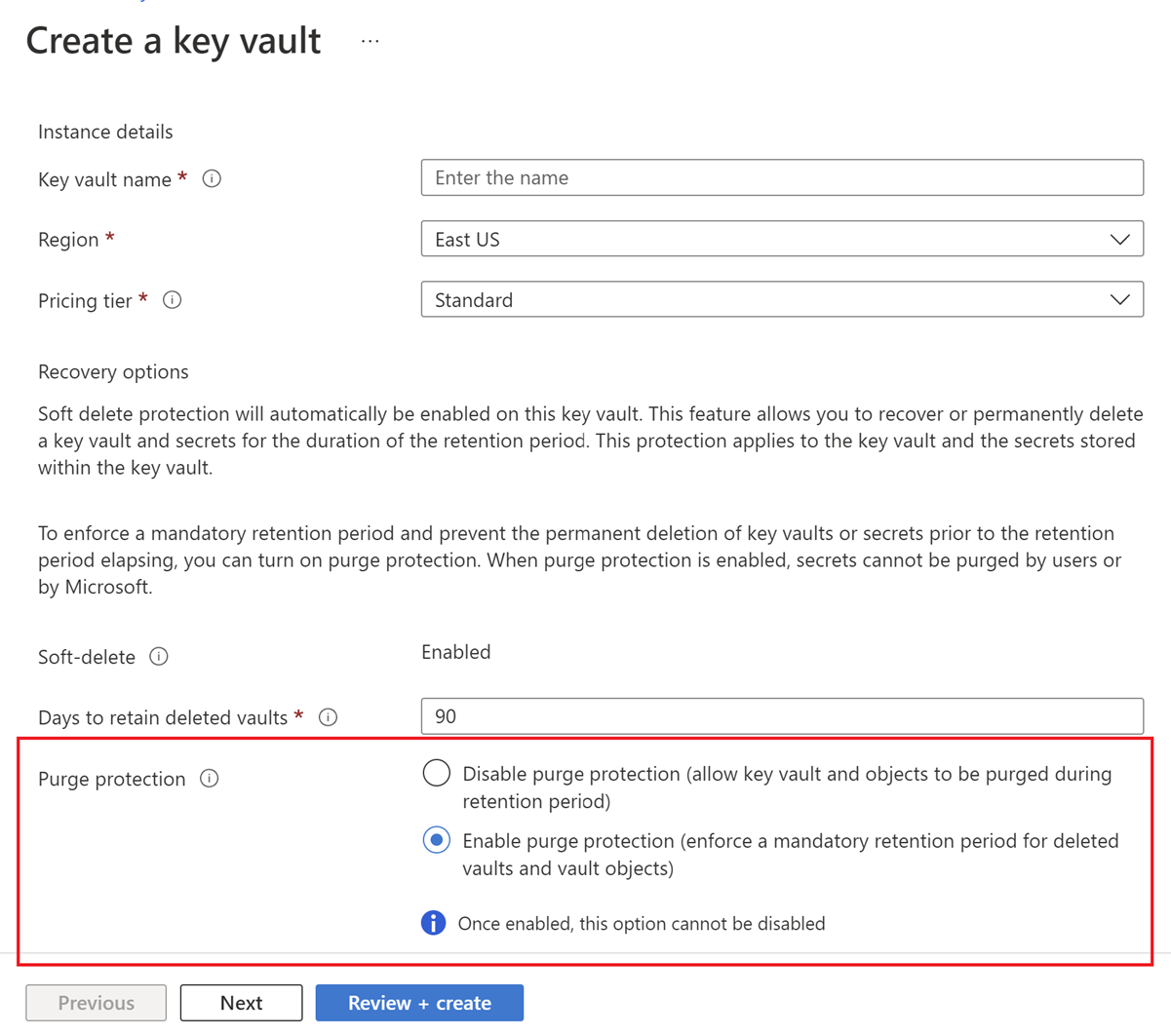

Konfigurowanie ochrony przed usuwaniem nietrwałym i przeczyszczaniem

Musisz ustawić właściwości Usuwanie nietrwałe i Przeczyszczanie ochrony w magazynie kluczy, aby używać kluczy zarządzanych przez klienta z usługą Azure Load Testing. Usuwanie nietrwałe jest domyślnie włączone podczas tworzenia nowego magazynu kluczy i nie można go wyłączyć. Ochronę przeczyszczania można włączyć w dowolnym momencie. Dowiedz się więcej na temat usuwania nietrwałego i ochrony przed przeczyszczeniem w usłudze Azure Key Vault.

Wykonaj następujące kroki, aby sprawdzić, czy usuwanie nietrwałe jest włączone i włączyć je w magazynie kluczy. Usuwanie nietrwałe jest domyślnie możliwe podczas tworzenia nowego magazynu kluczy.

Ochronę przeczyszczania można włączyć podczas tworzenia nowego magazynu kluczy, wybierając pozycję Włącz ustawienia ochrony przeczyszczania.

Aby włączyć ochronę przed przeczyszczeniem w istniejącym magazynie kluczy, wykonaj następujące kroki:

- Przejdź do magazynu kluczy w witrynie Azure Portal.

- W obszarze Ustawienia wybierz pozycję Właściwości.

- W sekcji Ochrona przed przeczyszczanie wybierz pozycję Włącz ochronę przeczyszczania.

Dodawanie klucza zarządzanego przez klienta do usługi Azure Key Vault

Następnie dodaj klucz do magazynu kluczy. Szyfrowanie testowania obciążenia platformy Azure obsługuje klucze RSA. Aby uzyskać więcej informacji na temat obsługiwanych typów kluczy w usłudze Azure Key Vault, zobacz About keys (Informacje o kluczach).

Aby dowiedzieć się, jak dodać klucz za pomocą witryny Azure Portal, zobacz Set and retrieve a key from Azure Key Vault using the Azure Portal (Ustawianie i pobieranie klucza z usługi Azure Key Vault przy użyciu witryny Azure Portal).

Dodawanie zasad dostępu do magazynu kluczy

W przypadku używania kluczy szyfrowania zarządzanych przez klienta należy określić tożsamość zarządzaną przypisaną przez użytkownika. Tożsamość zarządzana przypisana przez użytkownika do uzyskiwania dostępu do kluczy zarządzanych przez klienta w usłudze Azure Key Vault musi mieć odpowiednie uprawnienia dostępu do magazynu kluczy.

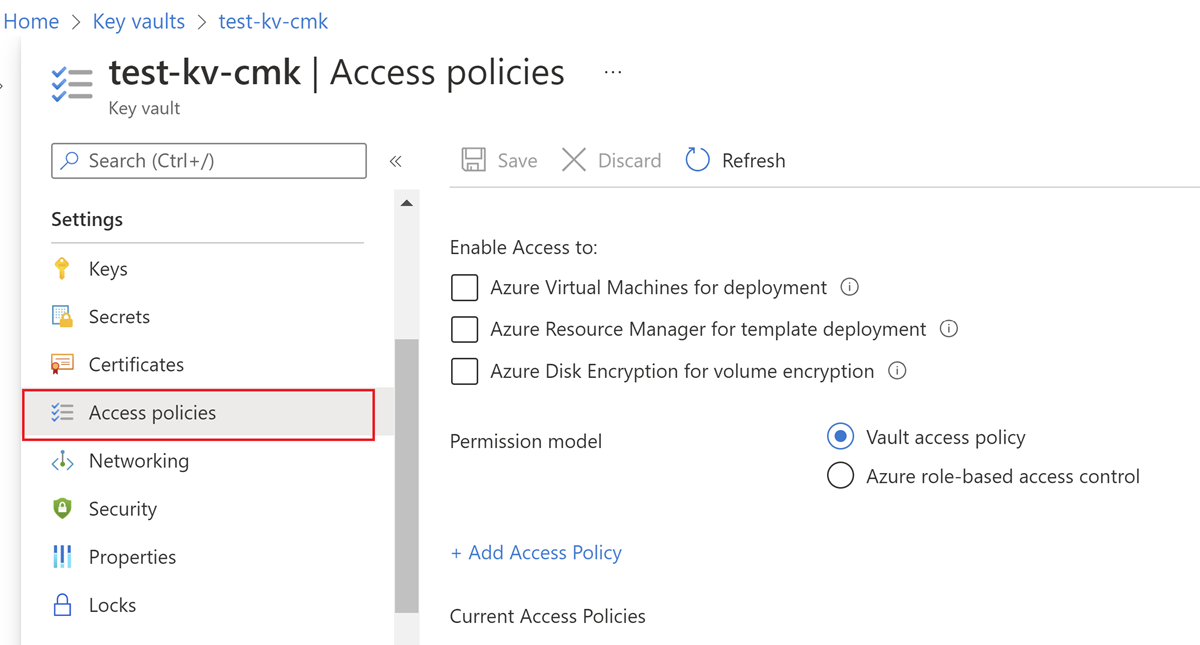

W witrynie Azure Portal przejdź do wystąpienia usługi Azure Key Vault, które ma być używane do hostowania kluczy szyfrowania.

Wybierz pozycję Zasady dostępu z menu po lewej stronie.

Wybierz pozycję + Dodaj zasady dostępu.

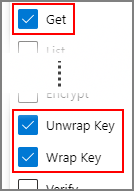

W menu rozwijanym Uprawnienia klucza wybierz pozycję Pobierz, Odpakuj klucz i Zawijanie klucza.

W obszarze Wybierz podmiot zabezpieczeń wybierz pozycję Brak wybrane.

Wyszukaj utworzoną wcześniej tożsamość zarządzaną przypisaną przez użytkownika i wybierz ją z listy.

Wybierz pozycję Wybierz u dołu.

Wybierz pozycję Dodaj , aby dodać nowe zasady dostępu.

Wybierz pozycję Zapisz w wystąpieniu magazynu kluczy, aby zapisać wszystkie zmiany.

Używanie kluczy zarządzanych przez klienta z usługą Azure Load Testing

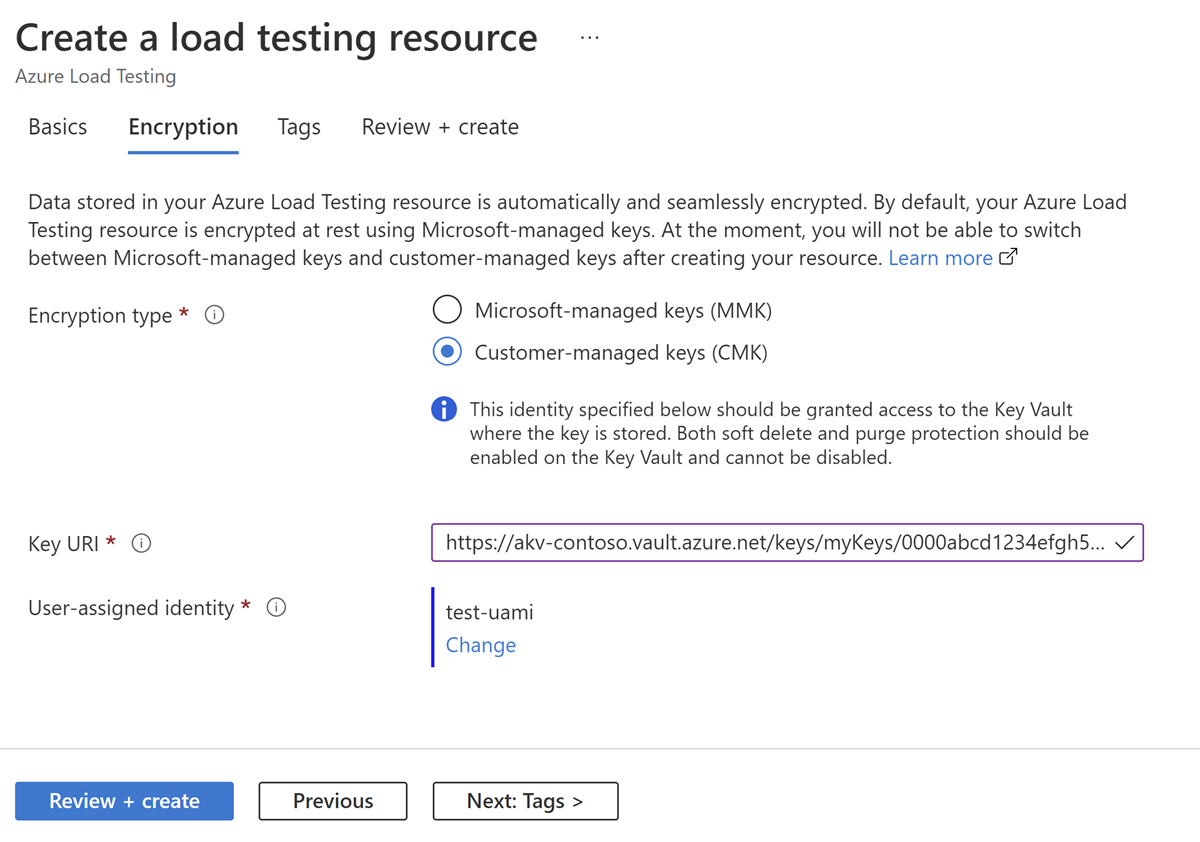

Klucze szyfrowania zarządzane przez klienta można skonfigurować tylko podczas tworzenia nowego zasobu testowania obciążenia platformy Azure. Po określeniu szczegółów klucza szyfrowania należy również wybrać tożsamość zarządzaną przypisaną przez użytkownika, aby pobrać klucz z usługi Azure Key Vault.

Aby skonfigurować klucze zarządzane przez klienta dla nowego zasobu testowania obciążenia, wykonaj następujące kroki:

Wykonaj następujące kroki, aby utworzyć zasób testowania obciążenia platformy Azure w witrynie Azure Portal i wypełnić pola na karcie Podstawy .

Przejdź do karty Szyfrowanie , a następnie wybierz pozycję Klucze zarządzane przez klienta (CMK) dla pola Typ szyfrowania.

W polu Identyfikator URI klucza wklej identyfikator URI/klucz klucza klucza usługi Azure Key Vault, w tym wersję klucza.

W polu Tożsamość przypisana przez użytkownika wybierz istniejącą tożsamość zarządzaną przypisaną przez użytkownika.

Wybierz pozycję Przejrzyj i utwórz , aby zweryfikować i utworzyć nowy zasób.

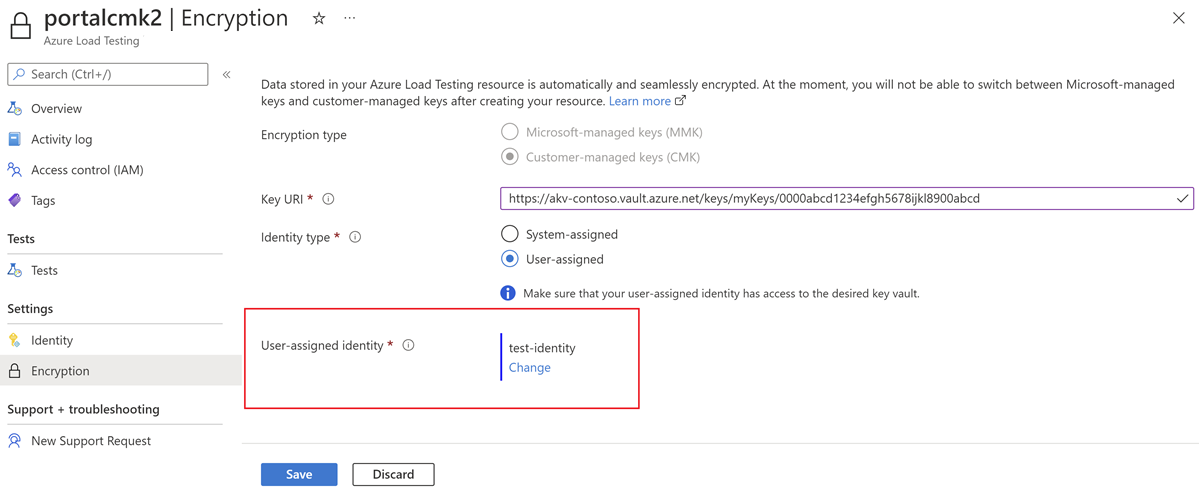

Zmienianie tożsamości zarządzanej na potrzeby pobierania klucza szyfrowania

Tożsamość zarządzana dla kluczy zarządzanych przez klienta dla istniejącego zasobu testowania obciążenia można zmienić w dowolnym momencie.

W witrynie Azure Portal przejdź do zasobu testowania obciążenia platformy Azure.

Na stronie Ustawienia wybierz pozycję Szyfrowanie.

Typ szyfrowania przedstawia typ szyfrowania, który został użyty do utworzenia zasobu testowania obciążenia.

Jeśli typ szyfrowania to Klucze zarządzane przez klienta, wybierz typ tożsamości, która ma być używana do uwierzytelniania w magazynie kluczy. Opcje obejmują przypisaną przez system (domyślną) lub przypisaną przez użytkownika.

Aby dowiedzieć się więcej o każdym typie tożsamości zarządzanej, zobacz Typy tożsamości zarządzanych.

- W przypadku wybrania pozycji Przypisane przez system tożsamość zarządzana przypisana przez system musi być włączona w zasobie i udzielona dostęp do usługi AKV przed zmianą tożsamości dla kluczy zarządzanych przez klienta.

- W przypadku wybrania pozycji Przypisane przez użytkownika musisz wybrać istniejącą tożsamość przypisaną przez użytkownika, która ma uprawnienia dostępu do magazynu kluczy. Aby dowiedzieć się, jak utworzyć tożsamość przypisaną przez użytkownika, zobacz Używanie tożsamości zarządzanych na potrzeby testowania obciążenia platformy Azure w wersji zapoznawczej.

Zapisz zmiany.

Ważne

Upewnij się, że wybrana tożsamość zarządzana ma dostęp do usługi Azure Key Vault.

Aktualizowanie klucza szyfrowania zarządzanego przez klienta

W dowolnym momencie możesz zmienić klucz używany na potrzeby szyfrowania usługi Azure Load Testing. Aby zmienić klucz w witrynie Azure Portal, wykonaj następujące kroki:

W witrynie Azure Portal przejdź do zasobu testowania obciążenia platformy Azure.

Na stronie Ustawienia wybierz pozycję Szyfrowanie. Typ szyfrowania pokazuje szyfrowanie wybrane dla zasobu podczas tworzenia.

Jeśli wybrany typ szyfrowania to Klucze zarządzane przez klienta, możesz edytować pole Identyfikator URI klucza przy użyciu nowego identyfikatora URI klucza.

Zapisz zmiany.

Obracanie kluczy szyfrowania

Klucz zarządzany przez klienta można obrócić w usłudze Azure Key Vault zgodnie z zasadami zgodności. Aby obrócić klucz:

- W usłudze Azure Key Vault zaktualizuj wersję klucza lub utwórz nowy klucz.

- Zaktualizuj klucz szyfrowania zarządzanego przez klienta dla zasobu testowania obciążenia.

Często zadawane pytania

Czy jest naliczana dodatkowa opłata za włączenie kluczy zarządzanych przez klienta?

Nie, nie ma opłat za włączenie tej funkcji.

Czy klucze zarządzane przez klienta są obsługiwane dla istniejących zasobów testowania obciążenia platformy Azure?

Ta funkcja jest obecnie dostępna tylko dla nowych zasobów testowania obciążenia platformy Azure.

Jak sprawdzić, czy klucze zarządzane przez klienta są włączone w zasobie testowania obciążenia platformy Azure?

- W witrynie Azure Portal przejdź do zasobu testowania obciążenia platformy Azure.

- Przejdź do elementu Szyfrowanie na pasku nawigacyjnym po lewej stronie.

- Typ szyfrowania można sprawdzić w zasobie.

Jak mogę odwołać klucz szyfrowania?

Klucz można odwołać, wyłączając najnowszą wersję klucza w usłudze Azure Key Vault. Alternatywnie, aby odwołać wszystkie klucze z wystąpienia magazynu kluczy, można usunąć zasady dostępu przyznane tożsamości zarządzanej zasobu testowania obciążenia.

Po odwołaniu klucza szyfrowania może być możliwe uruchomienie testów przez około 10 minut, po którym jedyną dostępną operacją jest usunięcie zasobu. Zaleca się obracanie klucza zamiast odwołowywania go w celu zarządzania zabezpieczeniami zasobów i przechowywania danych.

Powiązana zawartość

- Dowiedz się, jak monitorować metryki aplikacji po stronie serwera.

- Dowiedz się, jak sparametryzować test obciążeniowy przy użyciu wpisów tajnych i zmiennych środowiskowych.