Używanie kluczy szyfrowania zarządzanych przez klienta dla usługi Azure HPC Cache

Za pomocą usługi Azure Key Vault możesz kontrolować własność kluczy używanych do szyfrowania danych w usłudze Azure HPC Cache. W tym artykule wyjaśniono, jak używać kluczy zarządzanych przez klienta na potrzeby szyfrowania danych w pamięci podręcznej.

Uwaga

Wszystkie dane przechowywane na platformie Azure, w tym na dyskach pamięci podręcznej, są domyślnie szyfrowane przy użyciu kluczy zarządzanych przez firmę Microsoft. Musisz wykonać kroki opisane w tym artykule tylko wtedy, gdy chcesz zarządzać kluczami używanymi do szyfrowania danych.

Usługa Azure HPC Cache jest również chroniona przez szyfrowanie hosta maszyny wirtualnej na dyskach zarządzanych, które przechowują buforowane dane, nawet jeśli dodasz klucz klienta dla dysków pamięci podręcznej. Dodanie klucza zarządzanego przez klienta na potrzeby podwójnego szyfrowania zapewnia dodatkowy poziom zabezpieczeń dla klientów z wysokimi potrzebami w zakresie zabezpieczeń. Aby uzyskać szczegółowe informacje, zobacz Szyfrowanie po stronie serwera magazynu dysków platformy Azure.

Istnieją trzy kroki umożliwiające włączenie szyfrowania kluczy zarządzanych przez klienta dla usługi Azure HPC Cache:

Skonfiguruj usługę Azure Key Vault do przechowywania kluczy.

Podczas tworzenia usługi Azure HPC Cache wybierz szyfrowanie kluczy zarządzanych przez klienta i określ magazyn kluczy i klucz do użycia. Opcjonalnie podaj tożsamość zarządzaną pamięci podręcznej, która ma być używana do uzyskiwania dostępu do magazynu kluczy.

W zależności od wybranych opcji w tym kroku możesz pominąć krok 3. Przeczytaj artykuł Wybierz opcję tożsamości zarządzanej dla pamięci podręcznej , aby uzyskać szczegółowe informacje.

Jeśli używasz przypisanej przez system tożsamości zarządzanej lub tożsamości przypisanej przez użytkownika, która nie jest skonfigurowana z dostępem do magazynu kluczy: przejdź do nowo utworzonej pamięci podręcznej i autoryzuj ją, aby uzyskać dostęp do magazynu kluczy.

Jeśli tożsamość zarządzana nie ma jeszcze dostępu do usługi Azure Key Vault, szyfrowanie nie zostanie całkowicie skonfigurowane, dopóki nie zostanie autoryzowane z nowo utworzonej pamięci podręcznej (krok 3).

Jeśli używasz tożsamości zarządzanej przez system, tożsamość zostanie utworzona podczas tworzenia pamięci podręcznej. Tożsamość pamięci podręcznej należy przekazać do magazynu kluczy, aby był autoryzowanym użytkownikiem po utworzeniu pamięci podręcznej.

Ten krok można pominąć, jeśli przypiszesz tożsamość zarządzaną przez użytkownika, która ma już dostęp do magazynu kluczy.

Po utworzeniu pamięci podręcznej nie można zmienić między kluczami zarządzanymi przez klienta i kluczami zarządzanymi przez firmę Microsoft. Jeśli jednak pamięć podręczna używa kluczy zarządzanych przez klienta, możesz zmienić klucz szyfrowania, wersję klucza i magazyn kluczy zgodnie z potrzebami.

Omówienie wymagań dotyczących magazynu kluczy i kluczy

Magazyn kluczy i klucz muszą spełniać te wymagania, aby pracować z usługą Azure HPC Cache.

Właściwości magazynu kluczy:

- Subskrypcja — użyj tej samej subskrypcji, która jest używana dla pamięci podręcznej.

- Region — magazyn kluczy musi znajdować się w tym samym regionie co usługa Azure HPC Cache.

- Warstwa cenowa — warstwa Standardowa jest wystarczająca do użycia z usługą Azure HPC Cache.

- Usuwanie nietrwałe — usługa Azure HPC Cache włączy usuwanie nietrwałe, jeśli nie została jeszcze skonfigurowana w magazynie kluczy.

- Ochrona przed przeczyszczaniem — należy włączyć ochronę przeczyszczania.

- Zasady dostępu — ustawienia domyślne są wystarczające.

- Łączność sieciowa — usługa Azure HPC Cache musi mieć dostęp do magazynu kluczy, niezależnie od wybranych ustawień punktu końcowego.

Właściwości klucza:

- Typ klucza — RSA

- Rozmiar klucza RSA — 2048

- Włączone — tak

Uprawnienia dostępu do magazynu kluczy:

Użytkownik tworzący usługę Azure HPC Cache musi mieć uprawnienia równoważne roli współautora usługi Key Vault. Te same uprawnienia są wymagane do skonfigurowania usługi Azure Key Vault i zarządzania nią.

Aby uzyskać więcej informacji, zobacz Bezpieczny dostęp do magazynu kluczy.

Wybieranie opcji tożsamości zarządzanej dla pamięci podręcznej

Usługa HPC Cache używa poświadczeń tożsamości zarządzanej do nawiązania połączenia z magazynem kluczy.

Usługa Azure HPC Cache może używać dwóch rodzajów tożsamości zarządzanych:

Tożsamość zarządzana przypisana przez system — automatycznie utworzona, unikatowa tożsamość pamięci podręcznej. Ta tożsamość zarządzana istnieje tylko wtedy, gdy istnieje pamięć podręczna HPC Cache i nie można jej bezpośrednio zarządzać ani modyfikować.

Tożsamość zarządzana przypisana przez użytkownika — autonomiczne poświadczenia tożsamości, którymi zarządzasz oddzielnie od pamięci podręcznej. Możesz skonfigurować tożsamość zarządzaną przypisaną przez użytkownika, która ma dokładnie odpowiedni dostęp i używać jej w wielu pamięciach podręcznych HPC.

Jeśli nie przypiszesz tożsamości zarządzanej do pamięci podręcznej podczas jej tworzenia, platforma Azure automatycznie utworzy tożsamość zarządzaną przypisaną przez system dla pamięci podręcznej.

Przy użyciu tożsamości zarządzanej przypisanej przez użytkownika możesz podać tożsamość, która ma już dostęp do magazynu kluczy. (Na przykład został on dodany do zasad dostępu magazynu kluczy lub ma rolę RBAC platformy Azure, która zezwala na dostęp). Jeśli używasz tożsamości przypisanej przez system lub podasz tożsamość zarządzaną, która nie ma dostępu, musisz zażądać dostępu z pamięci podręcznej po utworzeniu. Jest to krok ręczny opisany poniżej w kroku 3.

Dowiedz się więcej o tożsamościach zarządzanych

1. Konfigurowanie usługi Azure Key Vault

Magazyn kluczy i klucz można skonfigurować przed utworzeniem pamięci podręcznej lub wykonać je w ramach tworzenia pamięci podręcznej. Upewnij się, że te zasoby spełniają wymagania opisane powyżej.

W czasie tworzenia pamięci podręcznej należy określić magazyn, klucz i wersję klucza do użycia na potrzeby szyfrowania pamięci podręcznej.

Aby uzyskać szczegółowe informacje, przeczytaj dokumentację usługi Azure Key Vault.

Uwaga

Usługa Azure Key Vault musi używać tej samej subskrypcji i znajdować się w tym samym regionie co usługa Azure HPC Cache. Upewnij się, że wybrany region obsługuje oba produkty.

2. Tworzenie pamięci podręcznej z włączonymi kluczami zarządzanymi przez klienta

Podczas tworzenia pamięci podręcznej Azure HPC Cache należy określić źródło klucza szyfrowania. Postępuj zgodnie z instrukcjami w temacie Create an Azure HPC Cache (Tworzenie pamięci podręcznej Azure HPC Cache) i określ magazyn kluczy kluczy i klucz na stronie Klucze szyfrowania dysków. Podczas tworzenia pamięci podręcznej można utworzyć nowy magazyn kluczy i klucz.

Napiwek

Jeśli strona Klucze szyfrowania dysków nie jest wyświetlana, upewnij się, że pamięć podręczna znajduje się w jednym z obsługiwanych regionów.

Użytkownik tworzący pamięć podręczną musi mieć uprawnienia równe roli współautora usługi Key Vault lub nowszej.

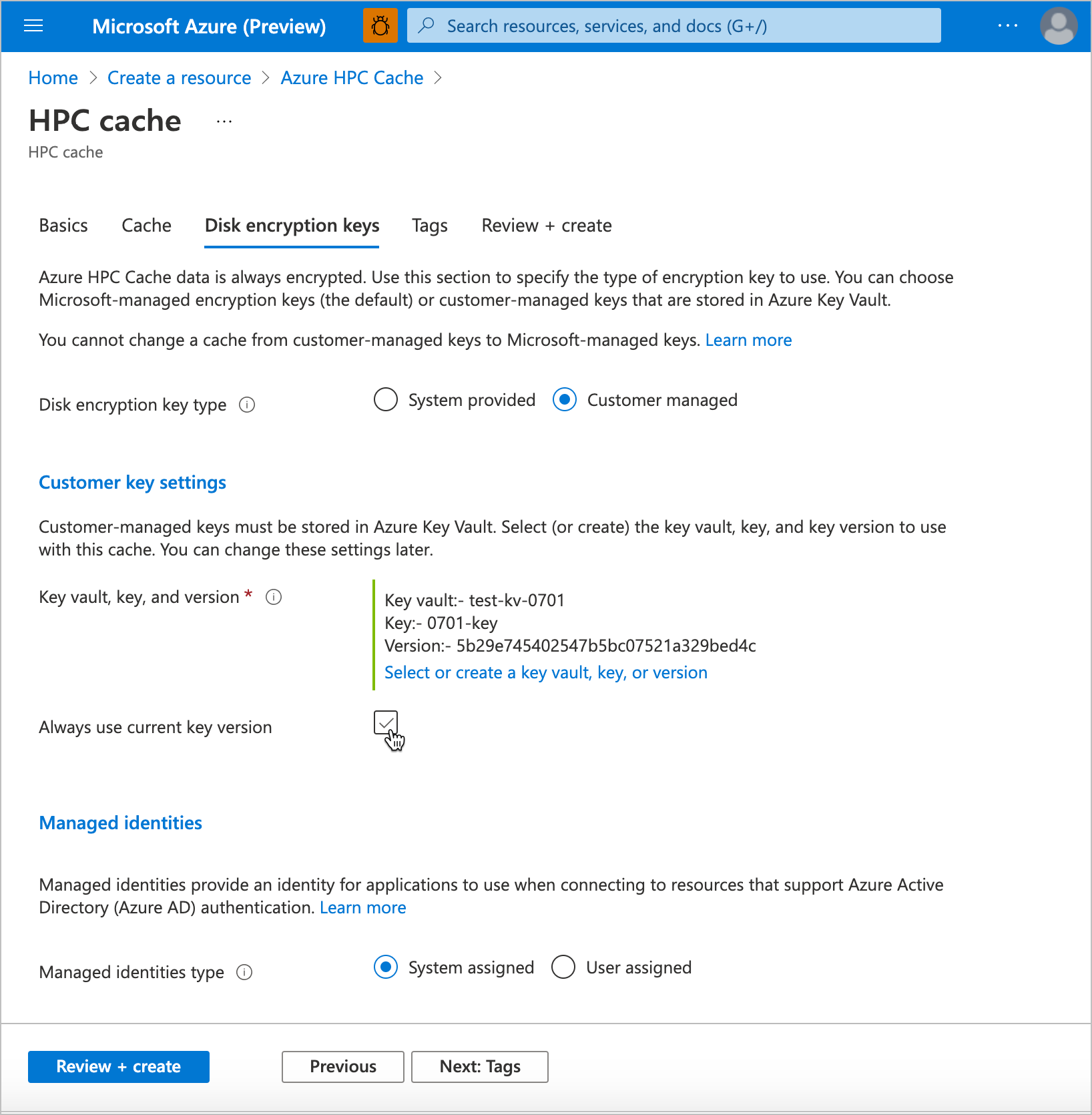

Kliknij przycisk , aby włączyć klucze zarządzane prywatnie. Po zmianie tego ustawienia pojawią się ustawienia magazynu kluczy.

Kliknij pozycję Wybierz magazyn kluczy, aby otworzyć stronę wyboru klucza. Wybierz lub utwórz magazyn kluczy i klucz do szyfrowania danych na dyskach tej pamięci podręcznej.

Jeśli usługa Azure Key Vault nie jest wyświetlana na liście, sprawdź następujące wymagania:

- Czy pamięć podręczna znajduje się w tej samej subskrypcji co magazyn kluczy?

- Czy pamięć podręczna znajduje się w tym samym regionie co magazyn kluczy?

- Czy istnieje łączność sieciowa między witryną Azure Portal a magazynem kluczy?

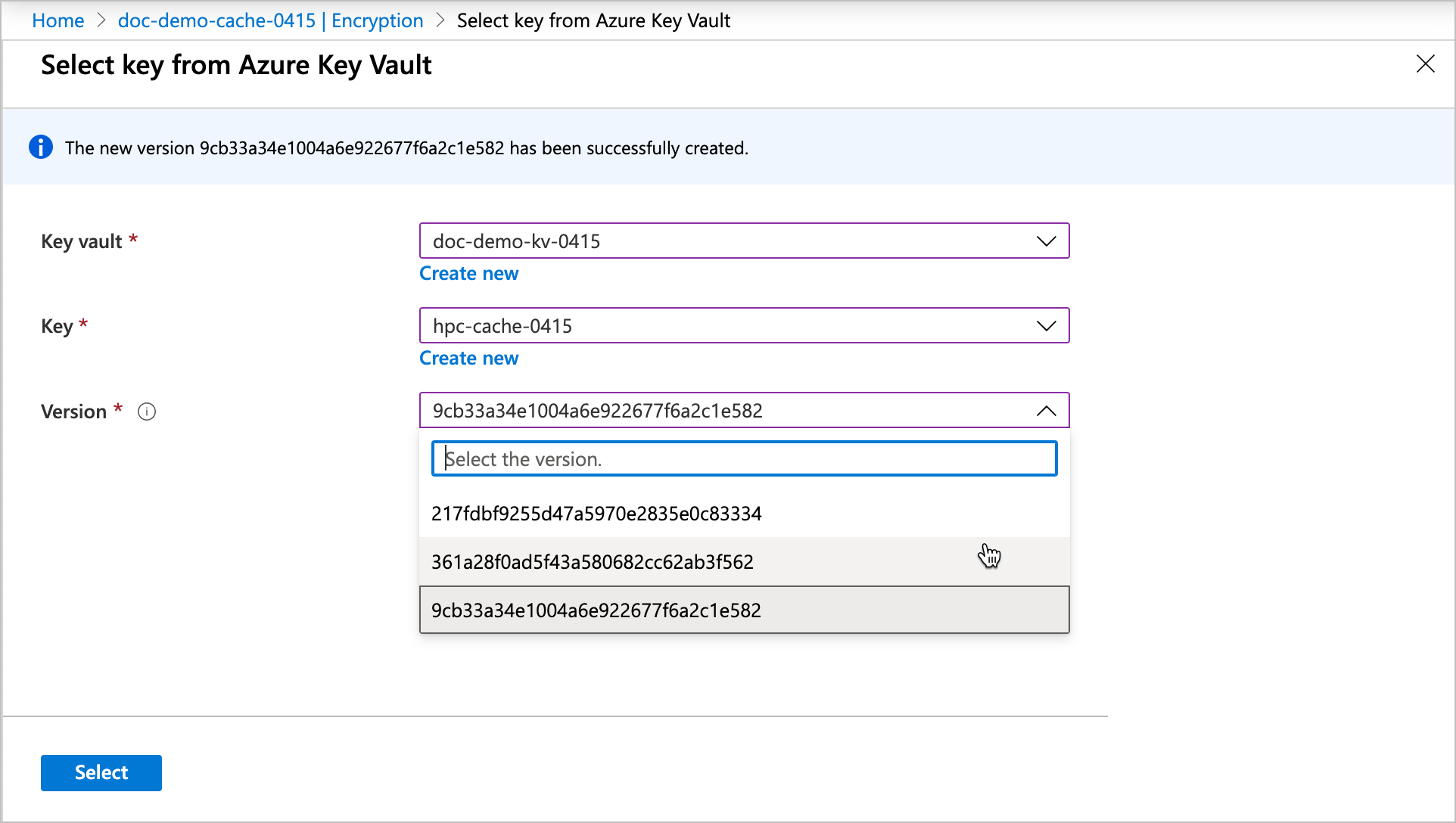

Po wybraniu magazynu wybierz pojedynczy klucz z dostępnych opcji lub utwórz nowy klucz. Klucz musi być kluczem RSA 2048-bitowym.

Określ wersję wybranego klucza. Dowiedz się więcej na temat przechowywania wersji w dokumentacji usługi Azure Key Vault.

Te ustawienia są opcjonalne:

Zaznacz pole Zawsze używaj bieżącej wersji klucza, jeśli chcesz użyć automatycznego obracania kluczy.

Jeśli chcesz użyć określonej tożsamości zarządzanej dla tej pamięci podręcznej, wybierz pozycję Użytkownik przypisany w sekcji Tożsamości zarządzane i wybierz tożsamość do użycia. Przeczytaj dokumentację tożsamości zarządzanych, aby uzyskać pomoc.

Napiwek

Tożsamość zarządzana przypisana przez użytkownika może uprościć tworzenie pamięci podręcznej, jeśli przekażesz tożsamość, która jest już skonfigurowana do uzyskiwania dostępu do magazynu kluczy. W przypadku tożsamości zarządzanej przypisanej przez system należy wykonać dodatkowy krok po utworzeniu pamięci podręcznej, aby autoryzować nowo utworzoną tożsamość przypisaną przez system pamięci podręcznej do korzystania z magazynu kluczy.

Uwaga

Po utworzeniu pamięci podręcznej nie można zmienić przypisanej tożsamości.

Kontynuuj pracę z pozostałą częścią specyfikacji i utwórz pamięć podręczną zgodnie z opisem w temacie Tworzenie pamięci podręcznej AZURE HPC Cache.

3. Autoryzowanie szyfrowania usługi Azure Key Vault z pamięci podręcznej (w razie potrzeby)

Uwaga

Ten krok nie jest wymagany, jeśli podczas tworzenia pamięci podręcznej podano tożsamość zarządzaną przypisaną przez użytkownika z dostępem do magazynu kluczy.

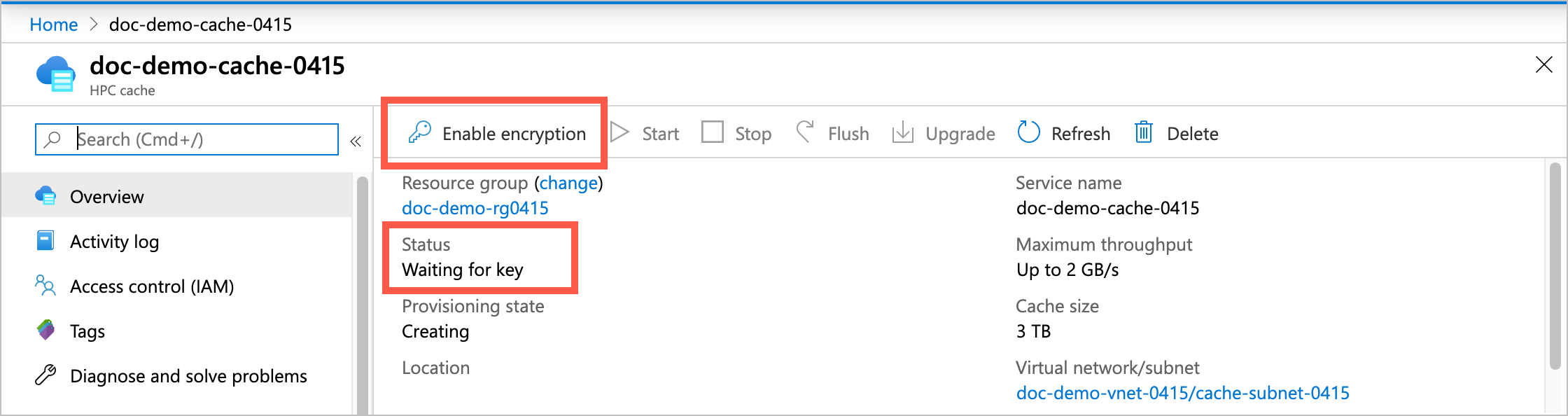

Po kilku minutach nowa pamięć podręczna AZURE HPC Cache zostanie wyświetlona w witrynie Azure Portal. Przejdź do strony Przegląd , aby autoryzować ją do uzyskiwania dostępu do usługi Azure Key Vault i włączyć szyfrowanie kluczy zarządzanych przez klienta.

Napiwek

Pamięć podręczna może pojawić się na liście zasobów przed wyczyszczeniem komunikatów "wdrożenie w toku". Sprawdź listę zasobów po minucie lub dwóch, zamiast czekać na powiadomienie o powodzeniu.

Po utworzeniu pamięci podręcznej należy autoryzować szyfrowanie w ciągu 90 minut. Jeśli ten krok nie zostanie ukończony, pamięć podręczna upłynął i zakończy się niepowodzeniem. Nie można ponownie utworzyć pamięci podręcznej, której nie można naprawić.

W pamięci podręcznej jest wyświetlany stan Oczekiwanie na klucz. Kliknij przycisk Włącz szyfrowanie w górnej części strony, aby autoryzować pamięć podręczną w celu uzyskania dostępu do określonego magazynu kluczy.

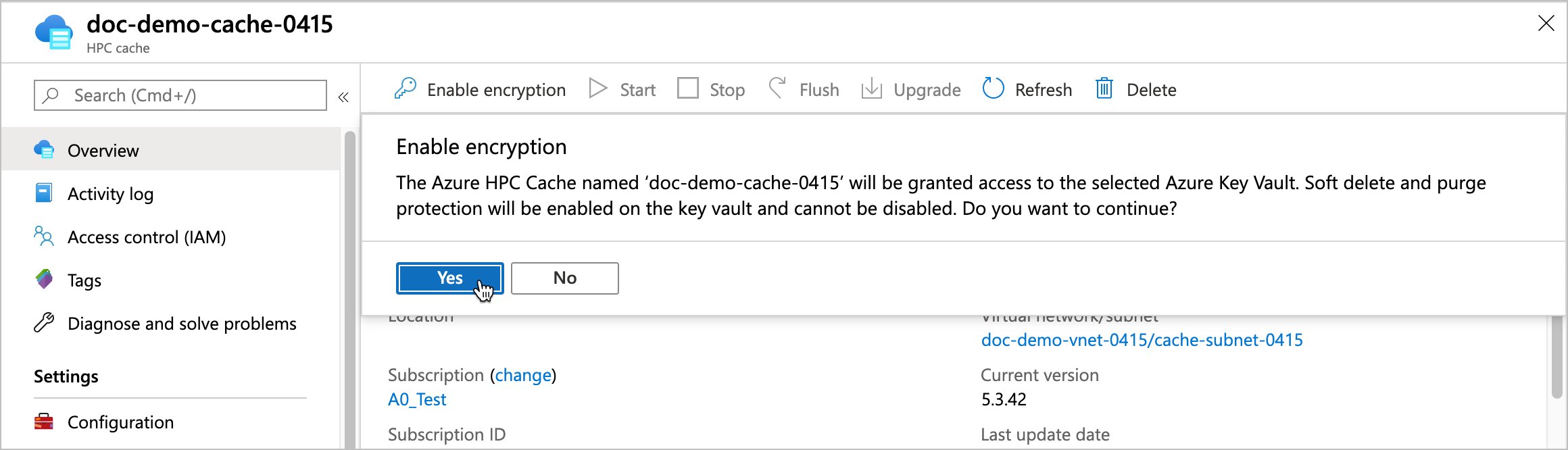

Kliknij przycisk Włącz szyfrowanie , a następnie kliknij przycisk Tak , aby autoryzować pamięć podręczną do używania klucza szyfrowania. Ta akcja umożliwia również usuwanie nietrwałe i przeczyszczanie (jeśli nie jest jeszcze włączone) w magazynie kluczy.

Gdy pamięć podręczna żąda dostępu do magazynu kluczy, może utworzyć i zaszyfrować dyski, które przechowują buforowane dane.

Po autoryzowaniu szyfrowania usługa Azure HPC Cache przechodzi kilka minut konfiguracji w celu utworzenia zaszyfrowanych dysków i powiązanej infrastruktury.

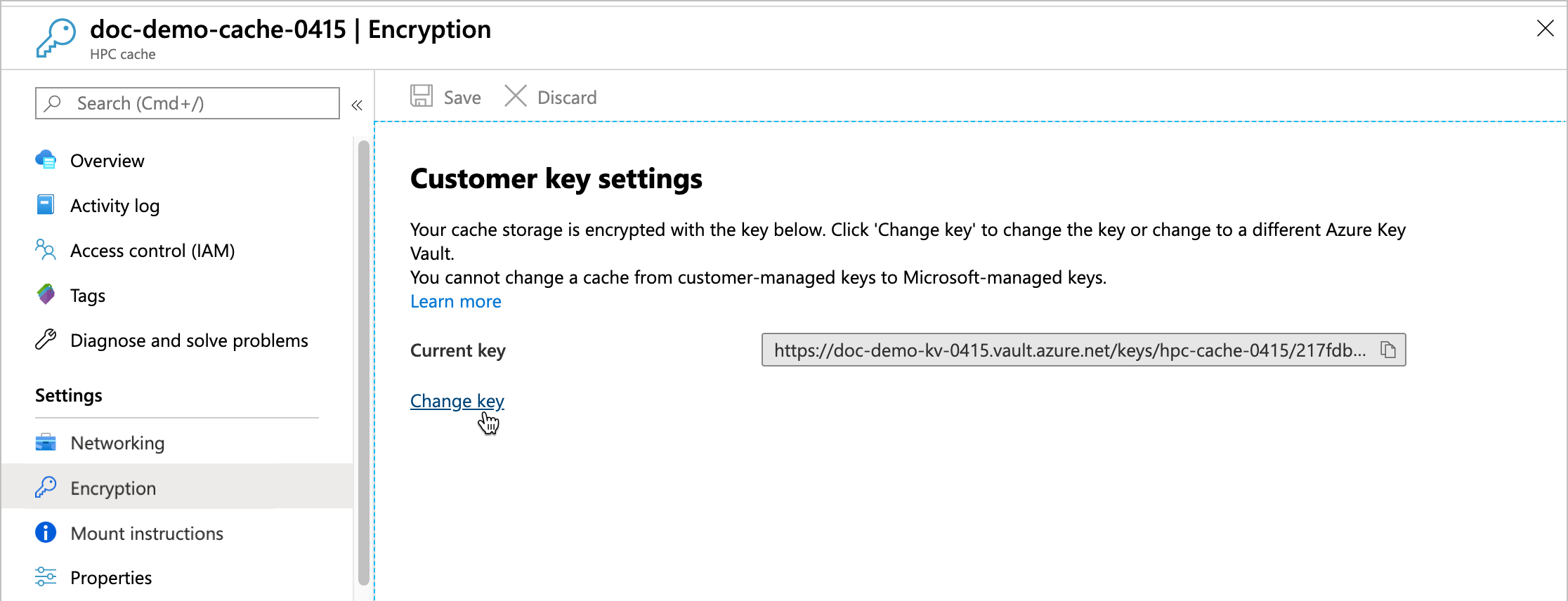

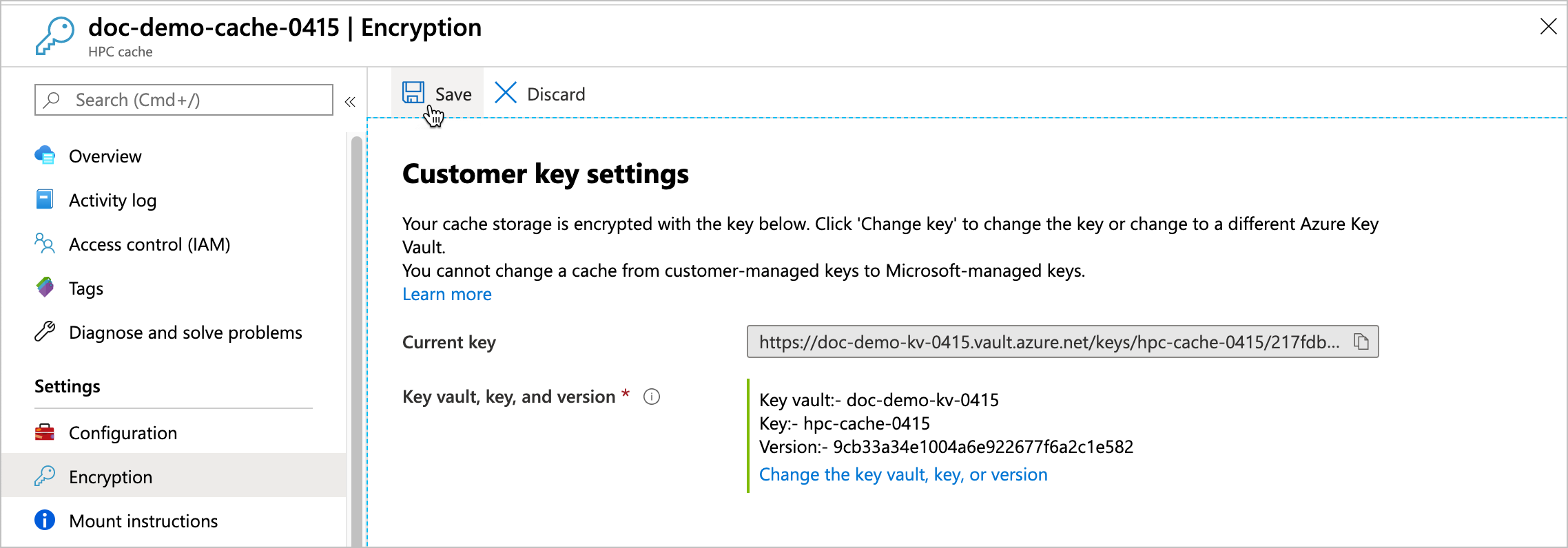

Aktualizowanie ustawień klucza

Magazyn kluczy, klucz lub wersja klucza pamięci podręcznej można zmienić w witrynie Azure Portal. Kliknij link Ustawienia szyfrowania pamięci podręcznej, aby otworzyć stronę Ustawienia klucza klienta.

Nie można zmienić pamięci podręcznej między kluczami zarządzanymi przez klienta i kluczami zarządzanymi przez system.

Kliknij link Zmień klucz, a następnie kliknij pozycję Zmień magazyn kluczy, klucz lub wersję, aby otworzyć selektor kluczy.

Magazyny kluczy w tej samej subskrypcji i tym samym regionie co ta pamięć podręczna są wyświetlane na liście.

Po wybraniu nowych wartości klucza szyfrowania kliknij pozycję Wybierz. Zostanie wyświetlona strona potwierdzenia z nowymi wartościami. Kliknij przycisk Zapisz , aby sfinalizować wybór.

Przeczytaj więcej na temat kluczy zarządzanych przez klienta na platformie Azure

W tych artykułach wyjaśniono więcej na temat używania usługi Azure Key Vault i kluczy zarządzanych przez klienta do szyfrowania danych na platformie Azure:

- Omówienie szyfrowania usługi Azure Storage

- Szyfrowanie dysków przy użyciu kluczy zarządzanych przez klienta — dokumentacja dotycząca korzystania z usługi Azure Key Vault z dyskami zarządzanymi, co jest podobnym scenariuszem do usługi Azure HPC Cache

Następne kroki

Po utworzeniu usługi Azure HPC Cache i autoryzowanego szyfrowania opartego na usłudze Key Vault kontynuuj konfigurowanie pamięci podręcznej, zapewniając jej dostęp do źródeł danych.