Użyj zapory do ograniczenia ruchu wychodzącego w Azure Portal

Ważny

Usługa Azure HDInsight w usłudze AKS została wycofana 31 stycznia 2025 r. Dowiedz się więcej dzięki temu ogłoszeniu.

Aby uniknąć nagłego kończenia obciążeń, należy przeprowadzić migrację obciążeń do usługi Microsoft Fabric lub równoważnego produktu platformy Azure.

Ważny

Ta funkcja jest obecnie dostępna w wersji zapoznawczej. Dodatkowe warunki użytkowania dla Microsoft Azure Previews zawierają więcej warunków prawnych, które dotyczą funkcji Microsoft Azure znajdujących się w wersji beta, w wersji zapoznawczej lub w inny sposób jeszcze niewydanych ogólnie. Aby uzyskać informacje na temat tej konkretnej wersji zapoznawczej, zobacz informacje dotyczące wersji zapoznawczej Azure HDInsight na AKS. W przypadku pytań lub sugestii dotyczących funkcji prosimy o przesłanie zgłoszenia na AskHDInsight z szczegółami i obserwowanie nas w celu uzyskania dalszych aktualizacji na społeczności Azure HDInsight.

Gdy przedsiębiorstwo chce używać własnej sieci wirtualnej do wdrożeń klastra, zabezpieczanie ruchu sieci wirtualnej staje się ważne. Ten artykuł zawiera kroki zabezpieczania ruchu wychodzącego z klastra HDInsight w klastrze AKS za pośrednictwem zapory Azure przy użyciu portalu Azure.

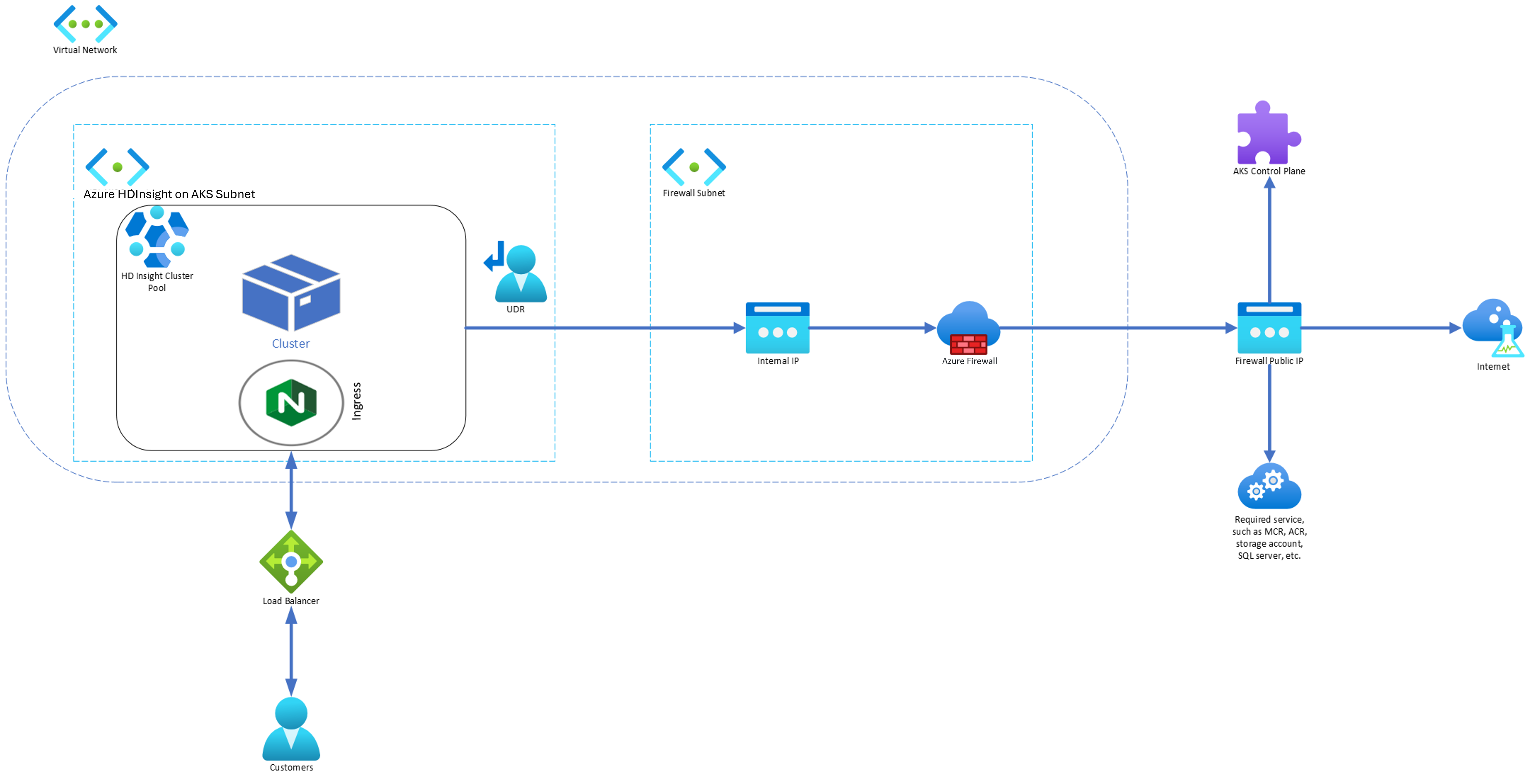

Na poniższym diagramie przedstawiono przykład używany w tym artykule do symulowania scenariusza przedsiębiorstwa:

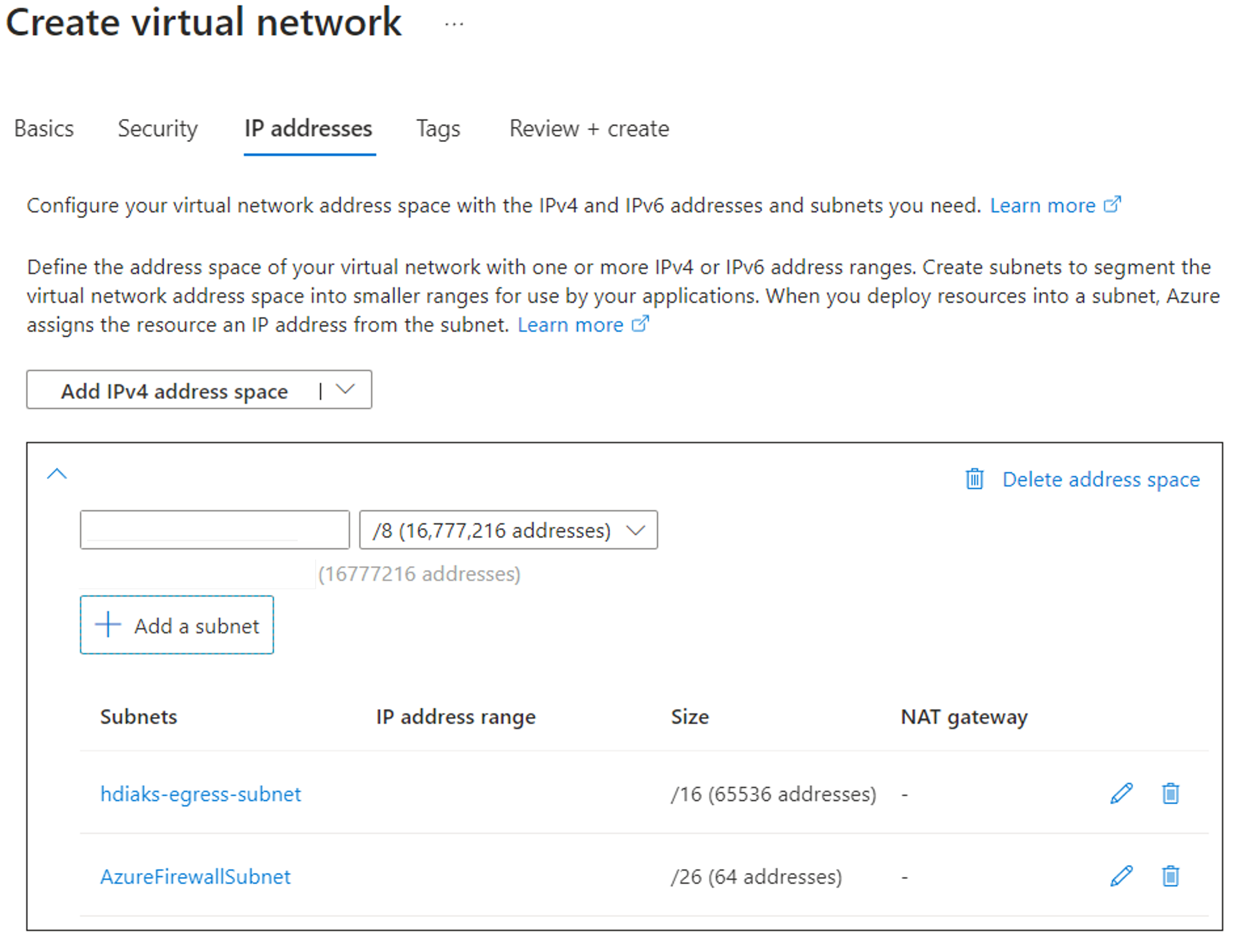

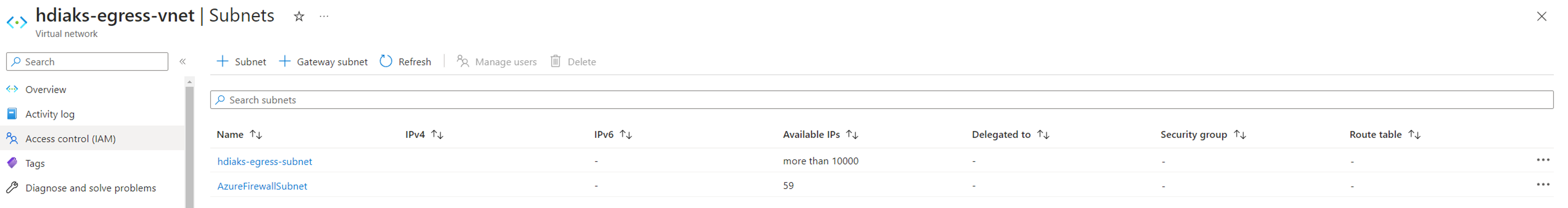

Tworzenie sieci wirtualnej i podsieci

Utwórz sieć wirtualną i dwie podsieci.

W tym kroku należy przygotować sieć wirtualną i dwie podsieci, aby skonfigurować ruch wychodzący w sposób szczegółowy.

Ważny

- Jeśli dodasz NSG w podsieci, musisz ręcznie dodać niektóre reguły ruchu wychodzącego i przychodzącego. Postępuj zgodnie z użyj sieciowej grupy zabezpieczeń, aby ograniczyć ruch.

- Nie kojarzyj podsieci

hdiaks-egress-subnetz tabelą tras, ponieważ usługa HDInsight w usłudze AKS tworzy pulę klastrów z domyślnym typem ruchu wychodzącego i nie może utworzyć puli klastrów w podsieci skojarzonej już z tabelą tras.

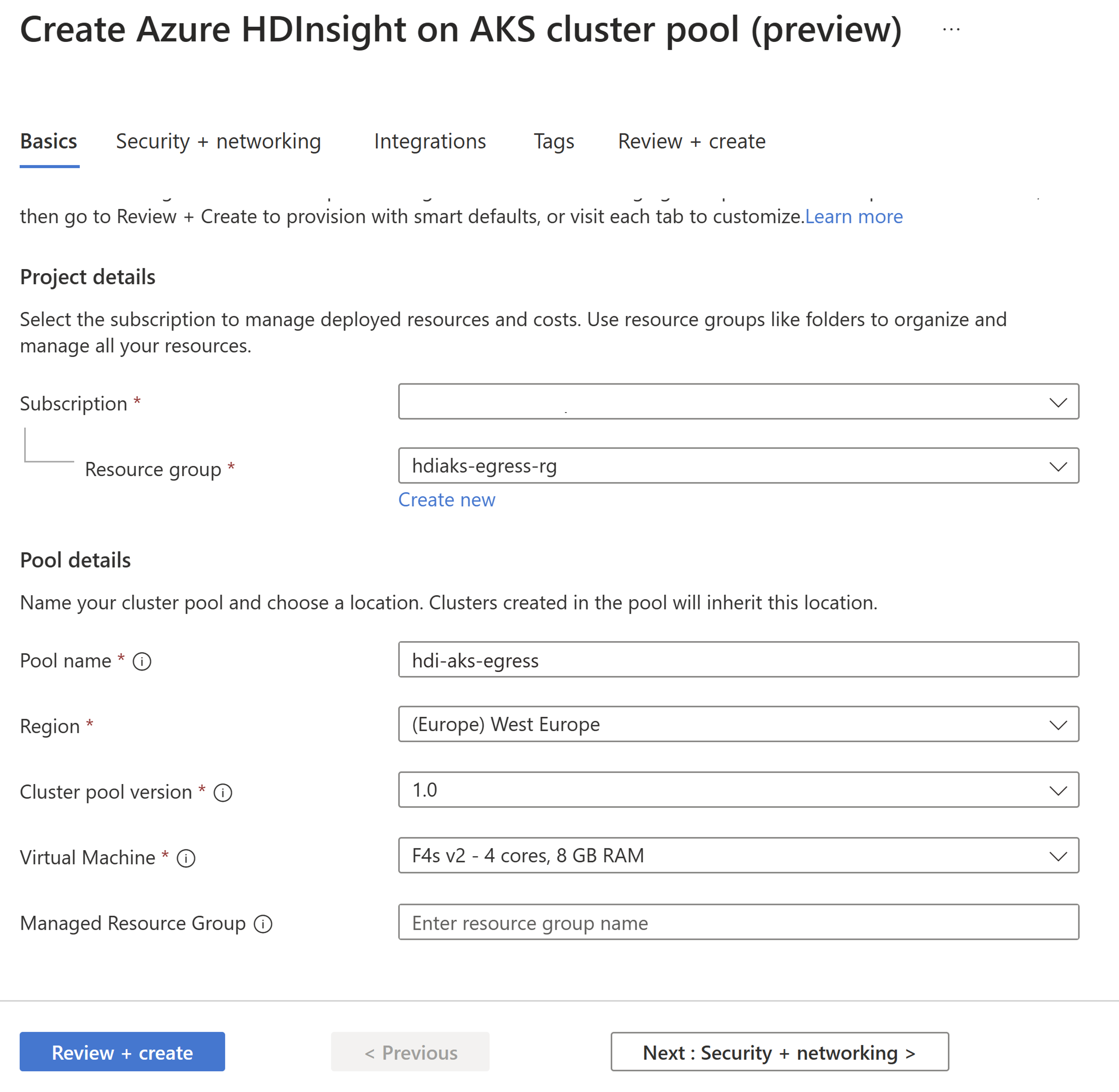

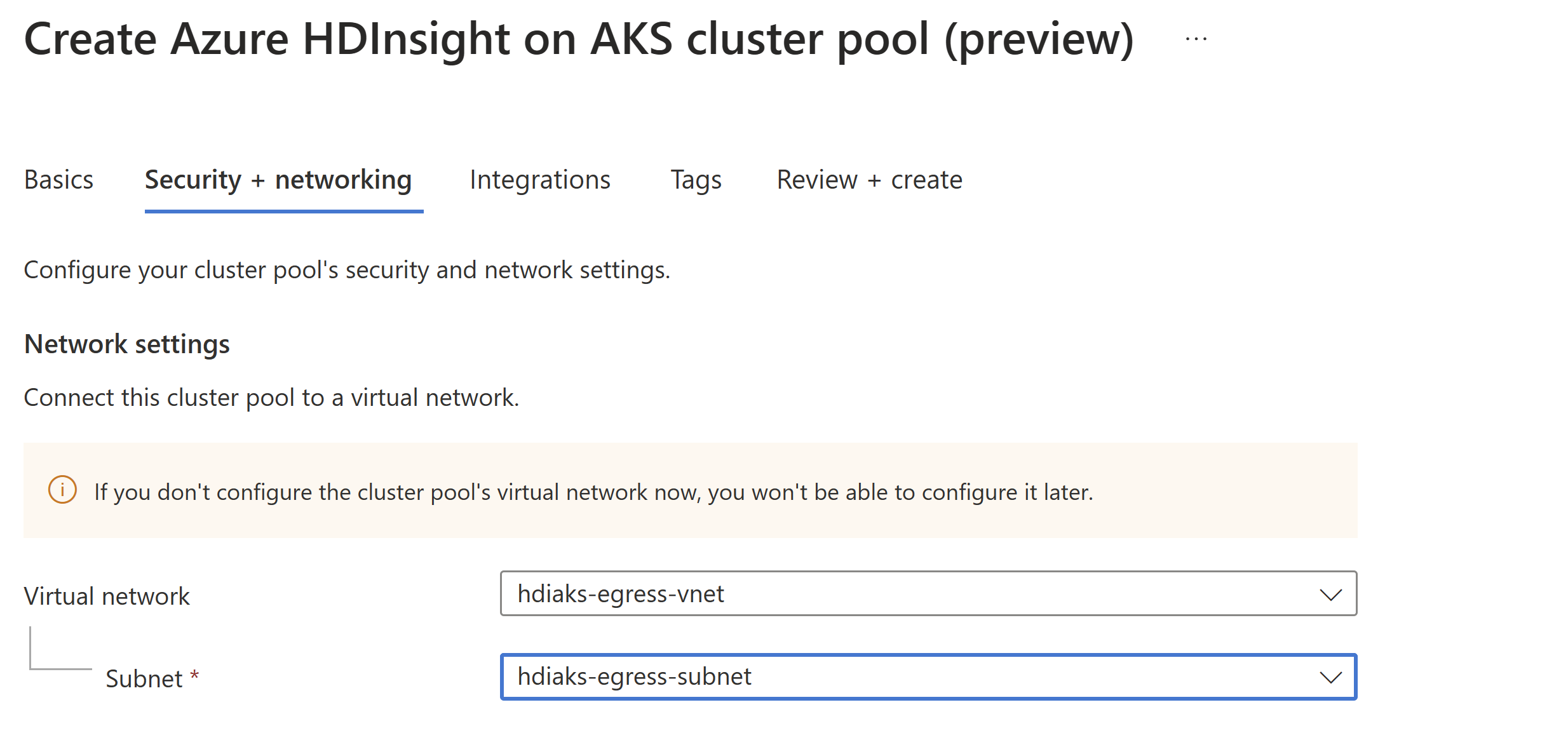

Tworzenie usługi HDInsight w puli klastrów usługi AKS za pomocą portalu Azure

Utwórz pulę klastrów.

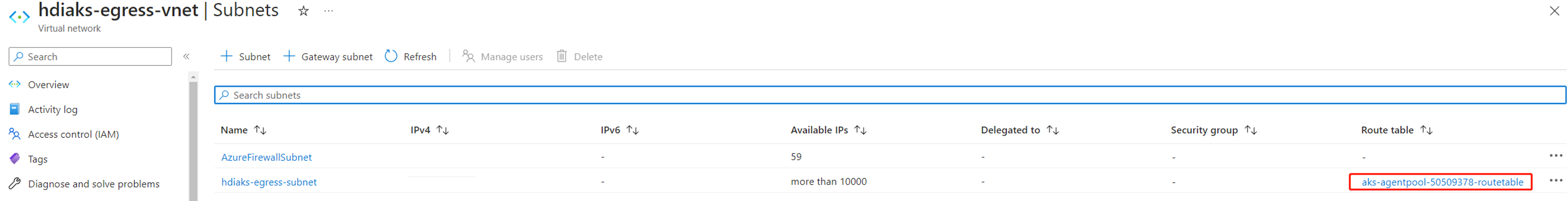

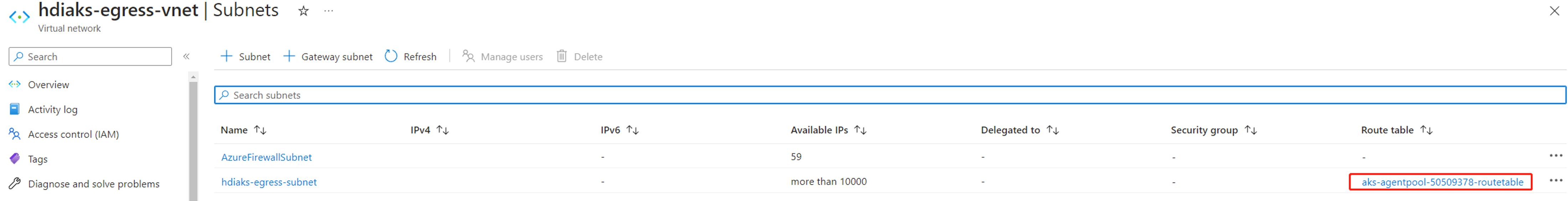

Po utworzeniu HDInsight na puli klastrów AKS można znaleźć tabelę tras w podsieci

hdiaks-egress-subnet.

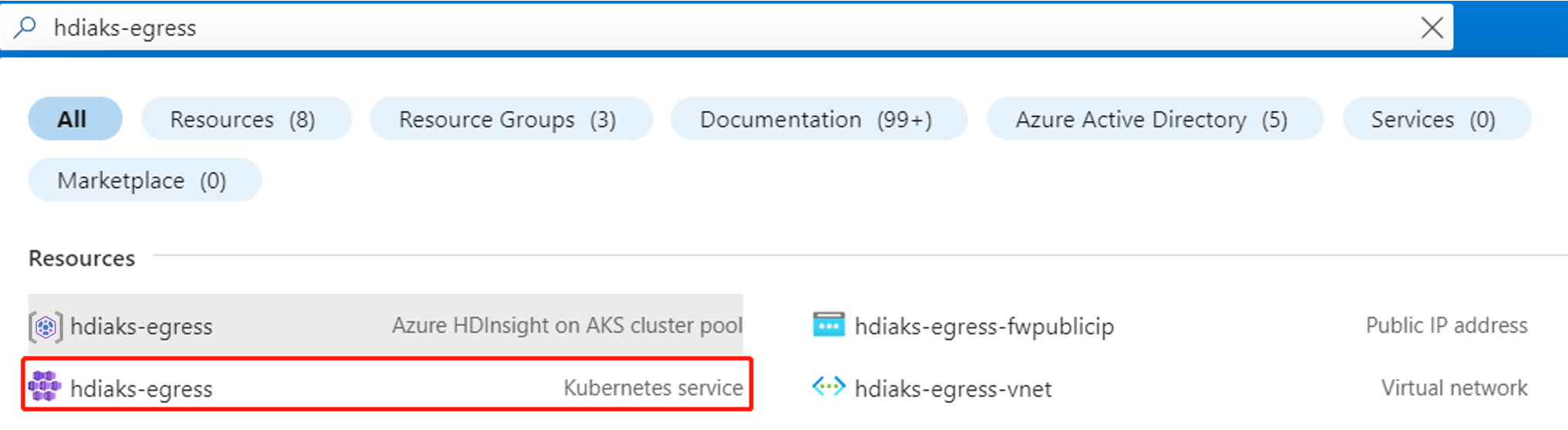

Uzyskaj szczegóły klastra AKS utworzonego za pulą klastrów

Możesz wyszukać nazwę puli klastrów w portalu internetowym i następnie przejść do klastra AKS. Na przykład

Pobierz szczegóły serwera API AKS.

Tworzenie zapory

Utwórz zaporę przy użyciu witryny Azure Portal.

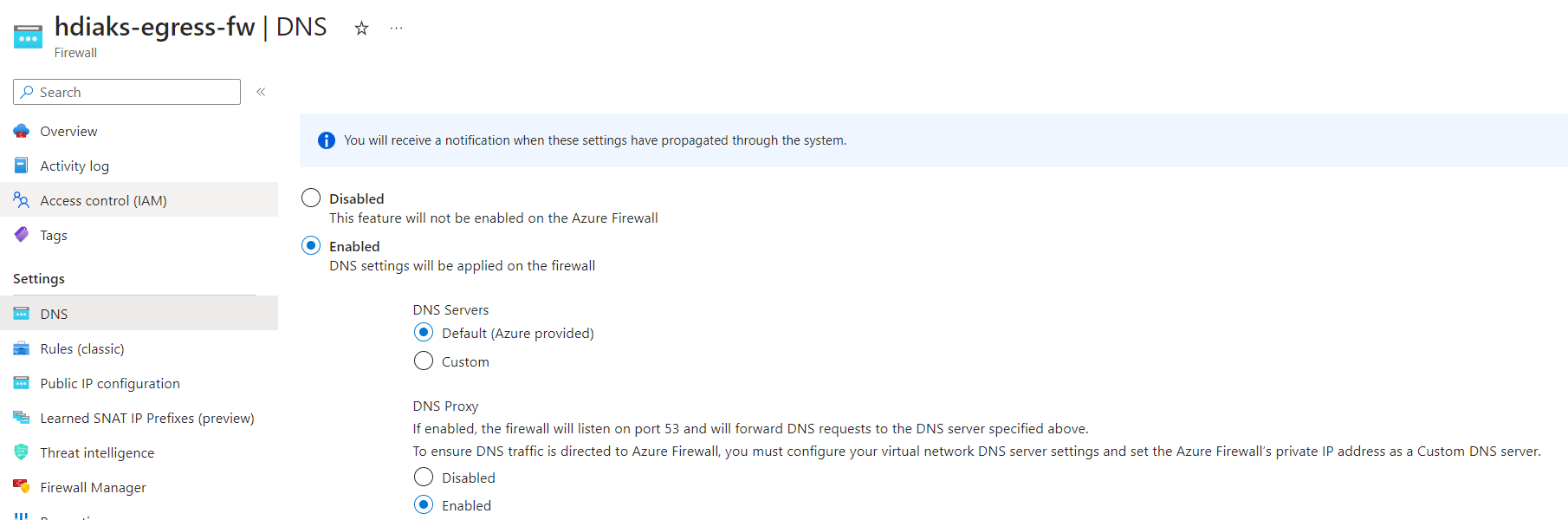

Włącz serwer proxy DNS zapory.

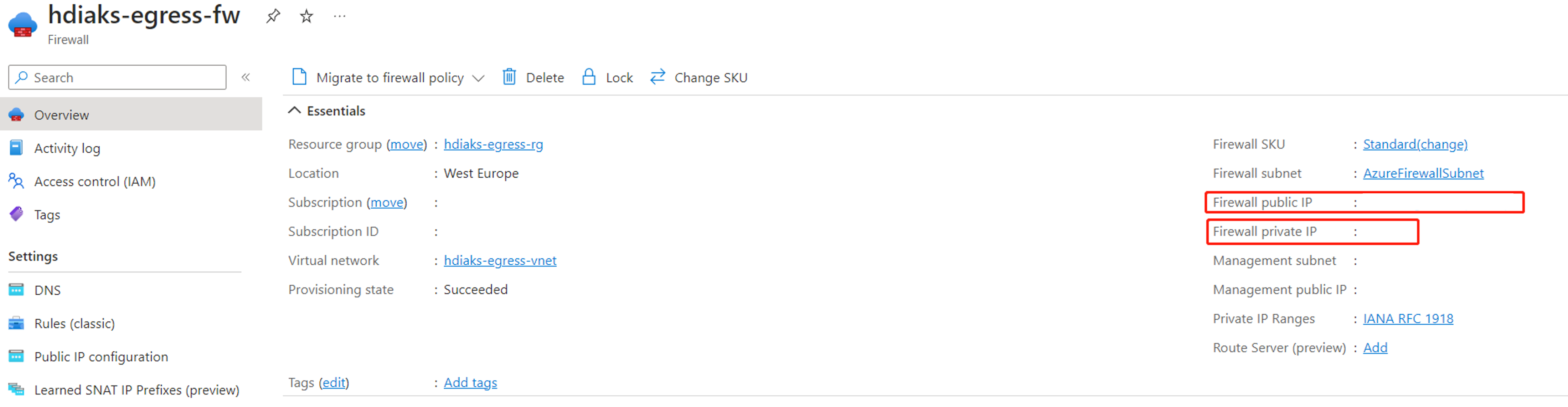

Po utworzeniu zapory znajdź wewnętrzny adres IP zapory i publiczny adres IP.

Dodaj reguły sieciowe i aplikacyjne do zapory

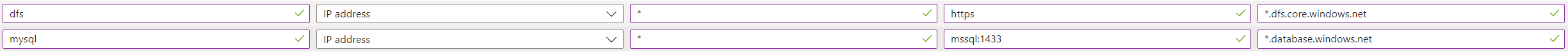

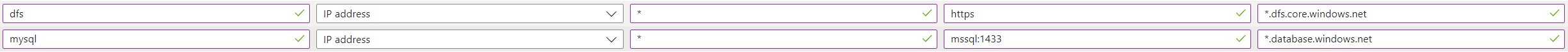

Utwórz kolekcję reguł sieci z następującymi regułami.

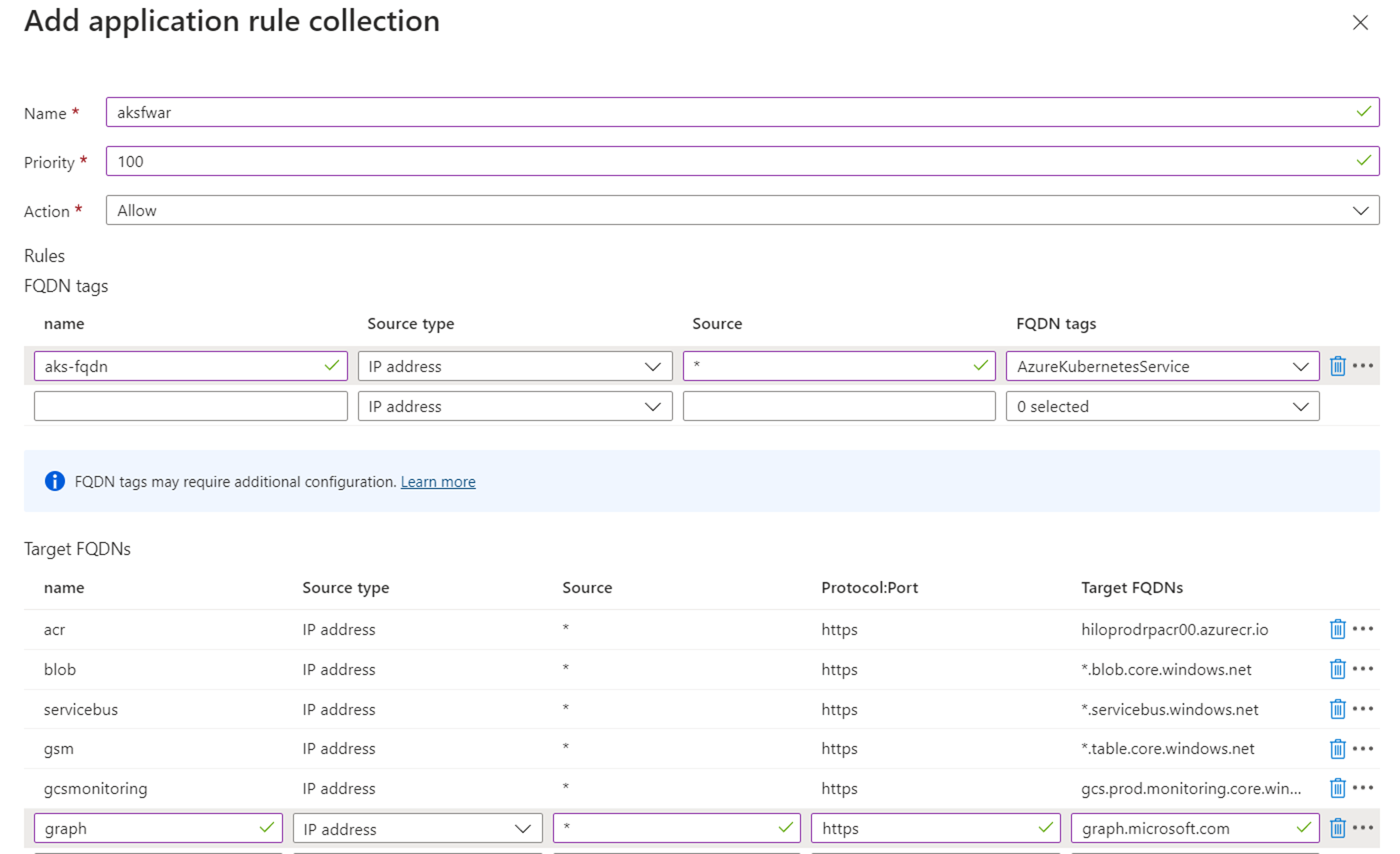

Utwórz kolekcję reguł aplikacji z następującymi regułami.

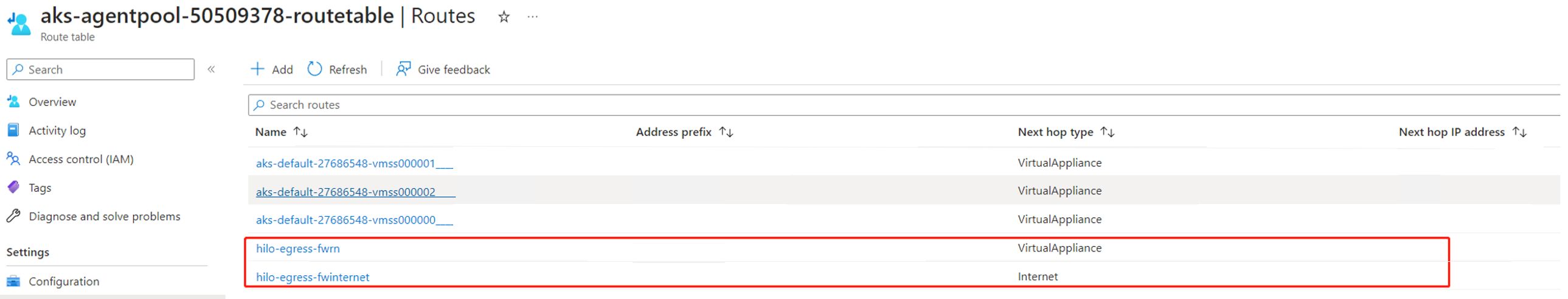

Utwórz trasę w tabeli tras w celu przekierowania ruchu do zapory sieciowej

Dodaj nowe trasy do tabeli routingu, aby przekierować ruch do zapory.

Tworzenie klastra

W poprzednich krokach przekierowaliśmy ruch do zapory.

Poniższe kroki zawierają szczegółowe informacje o określonych regułach sieci i aplikacji wymaganych przez każdy typ klastra. Możesz zapoznać się ze stronami dotyczącymi tworzenia klastrów Apache Flink , Trino i Apache Spark , w zależności od potrzeb.

Ważny

Przed utworzeniem klastra upewnij się, że dodano następujące reguły specyficzne dla klastra, aby zezwolić na ruch.

Trino

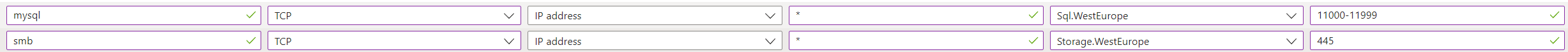

Dodaj następujące reguły do kolekcji reguł aplikacji

aksfwar.Dodaj następującą regułę do kolekcji reguł sieciowych

aksfwnr.Notatka

Zmień

Sql.<Region>na swój region zgodnie z Twoimi potrzebami. Na przykład:Sql.WestEurope

Apache Flink

Apache Spark

Dodaj następujące reguły do kolekcji reguł aplikacji

aksfwar.Dodaj następujące reguły do kolekcji reguł sieciowych

aksfwnr.Notatka

- Zmień

Sql.<Region>na swój region według potrzeb. Na przykład:Sql.WestEurope - Zmień

Storage.<Region>na swój region zgodnie z potrzebami. Na przykład:Storage.WestEurope

- Zmień

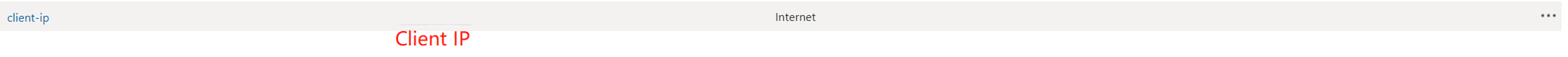

Rozwiązywanie problemu z routingiem symetrycznym

Poniższe kroki umożliwiają nam zażądanie usługi wejściowej równoważenia obciążenia dla poszczególnych klastrów i zapewnienie, że ruch odpowiedzi sieciowej nie przepływa do zapory.

Dodaj trasę do tabeli tras, aby przekierować ruch odpowiedzi z adresu IP klienta do Internetu, a wtedy będziesz mógł uzyskać bezpośredni dostęp do klastra.

Jeśli nie możesz nawiązać połączenia z klastrem i skonfigurowano sieciową grupę zabezpieczeń, wykonaj i użyj jej, aby ograniczyć ruch, lub aby zezwolić na ruch.

Napiwek

Jeśli chcesz zezwolić na większy ruch, możesz skonfigurować go za pośrednictwem zapory.

Jak debugować

Jeśli klaster działa nieoczekiwanie, możesz sprawdzić dzienniki zapory, aby dowiedzieć się, jaki ruch jest blokowany.