Uzyskiwanie dostępu do certyfikatów usługi Azure Key Vault przy użyciu tożsamości zarządzanych

Tożsamości zarządzane udostępniane przez usługę Microsoft Entra ID umożliwiają wystąpieniu usługi Azure Front Door bezpieczne uzyskiwanie dostępu do innych chronionych zasobów firmy Microsoft Entra, takich jak usługa Azure Key Vault, bez konieczności zarządzania poświadczeniami. Aby uzyskać więcej informacji, zobacz Czym są tożsamości zarządzane dla zasobów platformy Azure?.

Uwaga

Obsługa tożsamości zarządzanej w usłudze Azure Front Door jest ograniczona do uzyskiwania dostępu do usługi Azure Key Vault. Nie można jej używać do uwierzytelniania z usługi Front Door do źródeł, takich jak blob Storage lub Web Apps.

Po włączeniu tożsamości zarządzanej dla usługi Azure Front Door i udzieleniu niezbędnych uprawnień do usługi Azure Key Vault usługa Front Door będzie używać tożsamości zarządzanej do uzyskiwania dostępu do certyfikatów. Bez tych uprawnień autorotacja certyfikatu niestandardowego i dodawanie nowych certyfikatów kończy się niepowodzeniem. Jeśli tożsamość zarządzana jest wyłączona, usługa Azure Front Door powróci do korzystania z oryginalnej skonfigurowanej aplikacji Microsoft Entra App, która nie jest zalecana i zostanie wycofana w przyszłości.

Usługa Azure Front Door obsługuje dwa typy tożsamości zarządzanych:

- Tożsamość przypisana przez system: ta tożsamość jest powiązana z usługą i jest usuwana, jeśli usługa zostanie usunięta. Każda usługa może mieć tylko jedną tożsamość przypisaną przez system.

- Tożsamość przypisana przez użytkownika: jest to autonomiczny zasób platformy Azure, który można przypisać do usługi. Każda usługa może mieć wiele tożsamości przypisanych przez użytkownika.

Tożsamości zarządzane są specyficzne dla dzierżawy firmy Microsoft Entra, w której jest hostowana twoja subskrypcja platformy Azure. Jeśli subskrypcja zostanie przeniesiona do innego katalogu, musisz ponownie utworzyć i ponownie skonfigurować tożsamość.

Dostęp do usługi Azure Key Vault można skonfigurować przy użyciu kontroli dostępu opartej na rolach (RBAC) lub zasad dostępu.

Wymagania wstępne

Przed skonfigurowaniem tożsamości zarządzanej dla usługi Azure Front Door upewnij się, że masz profil usługi Azure Front Door Standard lub Premium. Aby utworzyć nowy profil, zobacz Tworzenie usługi Azure Front Door.

Włączanie tożsamości zarządzanej

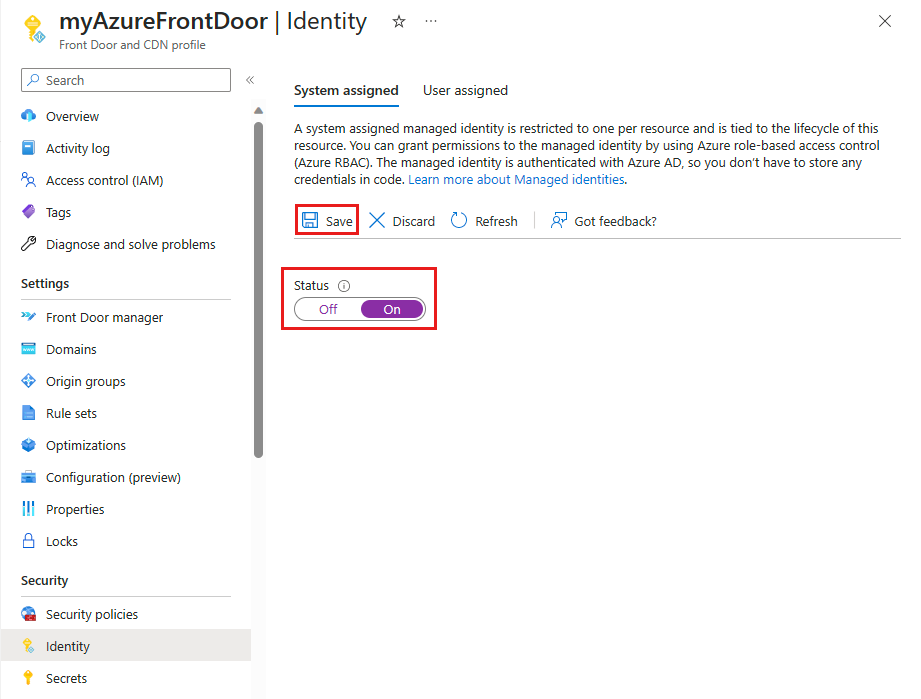

Przejdź do istniejącego profilu usługi Azure Front Door. Wybierz pozycję Tożsamość w obszarze Zabezpieczenia w menu po lewej stronie.

Wybierz tożsamość zarządzaną przypisaną przez system lub przypisaną przez użytkownika.

Przypisano system — tożsamość zarządzana powiązana z cyklem życia profilu usługi Azure Front Door używana do uzyskiwania dostępu do usługi Azure Key Vault.

Przypisany przez użytkownika — autonomiczny zasób tożsamości zarządzanej z własnym cyklem życia używany do uwierzytelniania w usłudze Azure Key Vault.

Przypisana przez system

Przełącz pozycję Stan na Wł. , a następnie wybierz pozycję Zapisz.

Potwierdź utworzenie tożsamości zarządzanej systemu dla profilu usługi Front Door, wybierając pozycję Tak po wyświetleniu monitu.

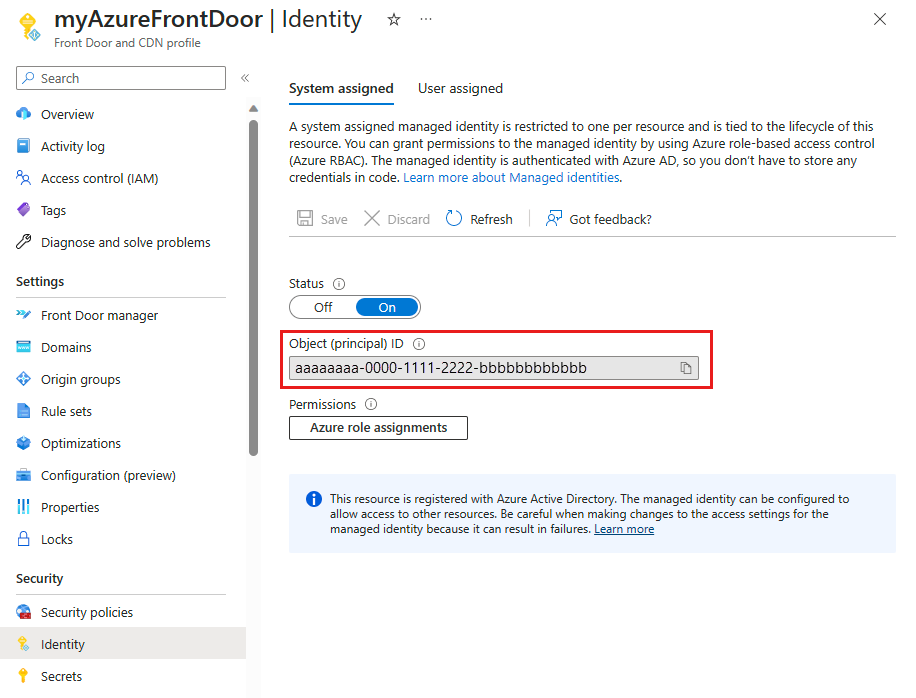

Po utworzeniu i zarejestrowaniu w usłudze Microsoft Entra ID użyj identyfikatora obiektu (podmiotu zabezpieczeń), aby udzielić usłudze Azure Front Door dostępu do usługi Azure Key Vault.

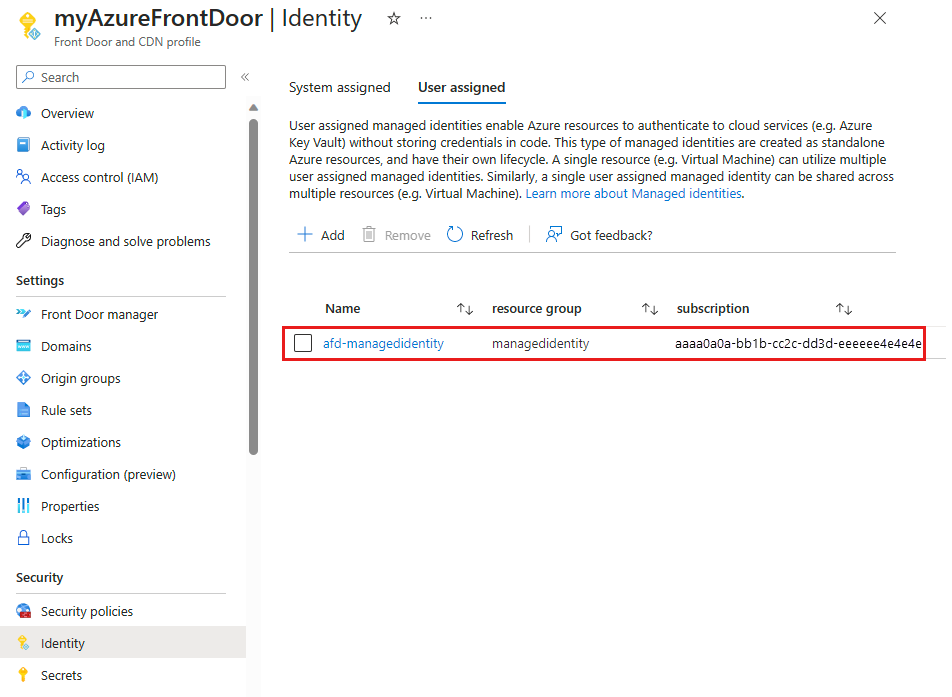

Przypisana przez użytkownika

Aby użyć tożsamości zarządzanej przypisanej przez użytkownika, musisz mieć już utworzoną tożsamość. Aby uzyskać instrukcje dotyczące tworzenia nowej tożsamości, zobacz tworzenie tożsamości zarządzanej przypisanej przez użytkownika.

Na karcie Przypisano użytkownika wybierz pozycję + Dodaj, aby dodać tożsamość zarządzaną przypisaną przez użytkownika.

Wyszukaj i wybierz tożsamość zarządzaną przypisaną przez użytkownika. Następnie wybierz pozycję Dodaj , aby dołączyć go do profilu usługi Azure Front Door.

Nazwa wybranej tożsamości zarządzanej przypisanej przez użytkownika jest wyświetlana w profilu usługi Azure Front Door.

Konfigurowanie dostępu do usługi Key Vault

Dostęp do usługi Azure Key Vault można skonfigurować przy użyciu jednej z następujących metod:

- Kontrola dostępu oparta na rolach (RBAC) — zapewnia szczegółową kontrolę dostępu przy użyciu usługi Azure Resource Manager.

- Zasady dostępu — używa natywnej kontroli dostępu usługi Azure Key Vault.

Aby uzyskać więcej informacji, zobacz Azure role-based access control (Azure RBAC) vs. access policy (Kontrola dostępu oparta na rolach platformy Azure) a zasady dostępu.

Kontrola dostępu oparta na rolach (RBAC)

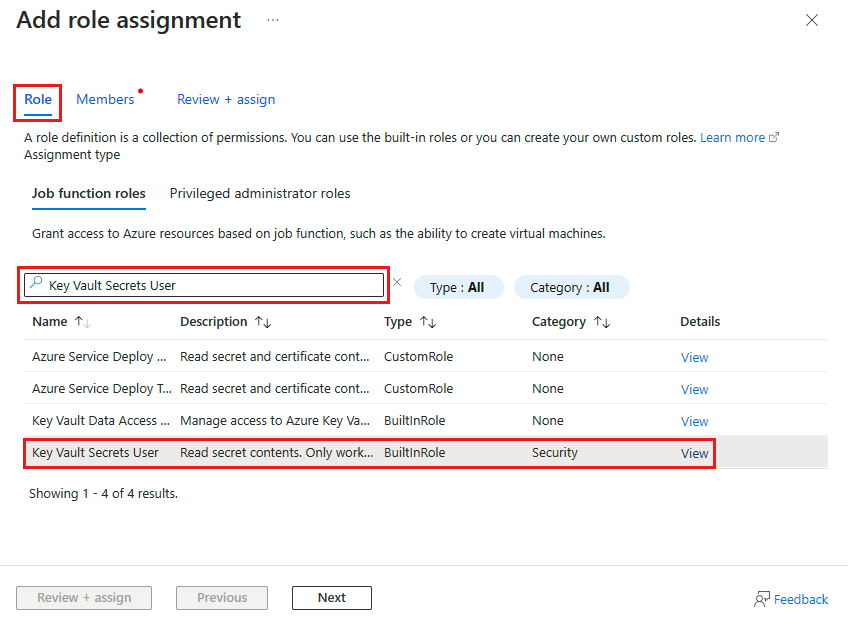

Przejdź do usługi Azure Key Vault. Wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami) z menu Ustawienia, a następnie wybierz pozycję + Dodaj i wybierz pozycję Dodaj przypisanie roli.

Na stronie Dodawanie przypisania roli wyszukaj wpis tajny użytkownika usługi Key Vault i wybierz go z wyników wyszukiwania.

Przejdź do karty Członkowie , wybierz pozycję Tożsamość zarządzana, a następnie wybierz pozycję + Wybierz członków.

Wybierz tożsamość zarządzaną przypisaną przez system lub przypisaną przez użytkownika skojarzoną z usługą Azure Front Door, a następnie wybierz pozycję Wybierz.

Wybierz pozycję Przejrzyj i przypisz , aby sfinalizować przypisanie roli.

Zasady dostępu

Przejdź do usługi Azure Key Vault. W obszarze Ustawienia wybierz pozycję Zasady dostępu, a następnie wybierz pozycję + Utwórz.

Na stronie Tworzenie zasad dostępu przejdź do karty Uprawnienia. W obszarze Uprawnienia wpisu tajnego wybierz pozycję Lista i Pobierz. Następnie wybierz przycisk Dalej , aby przejść do karty podmiotu zabezpieczeń.

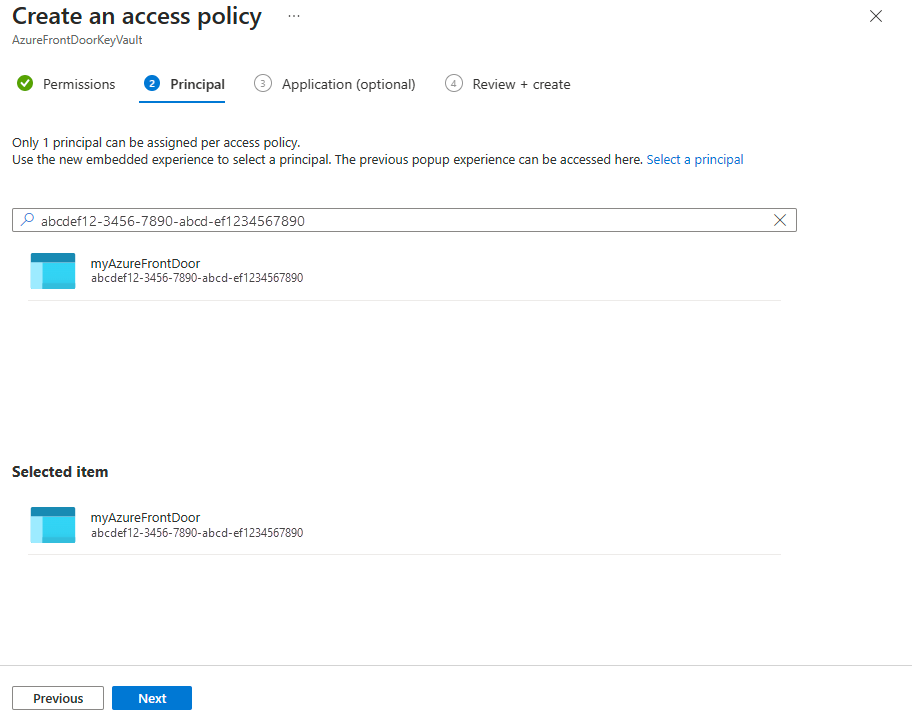

Na karcie Podmiot zabezpieczeń wprowadź identyfikator obiektu (podmiot zabezpieczeń) dla tożsamości zarządzanej przypisanej przez system lub nazwę tożsamości zarządzanej przypisanej przez użytkownika. Następnie wybierz pozycję Przejrzyj i utwórz. Karta Aplikacja jest pomijana, ponieważ usługa Azure Front Door jest wybierana automatycznie.

Przejrzyj ustawienia zasad dostępu i wybierz pozycję Utwórz , aby sfinalizować zasady dostępu.

Weryfikowanie dostępu

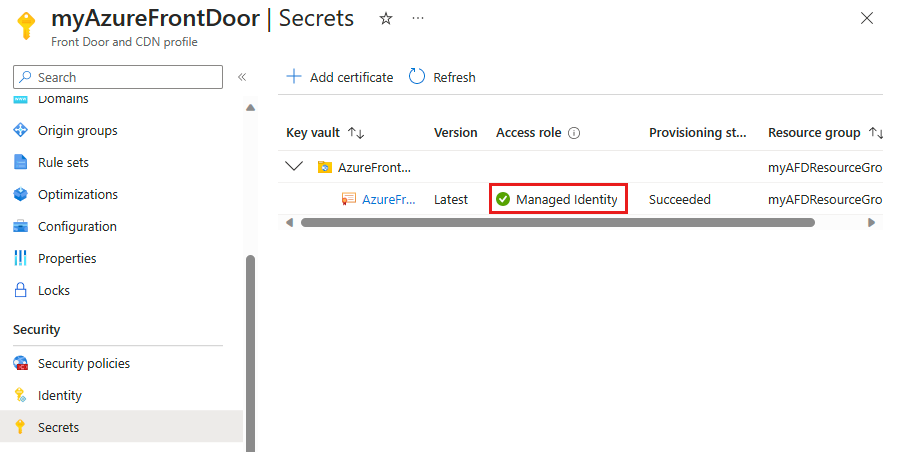

Przejdź do profilu usługi Azure Front Door, w którym włączono tożsamość zarządzaną i wybierz pozycję Wpisy tajne w obszarze Zabezpieczenia.

Upewnij się, że tożsamość zarządzana jest wyświetlana w kolumnie Rola dostępu dla certyfikatu używanego w usłudze Front Door. Jeśli konfigurujesz tożsamość zarządzaną po raz pierwszy, dodaj certyfikat do usługi Front Door, aby wyświetlić tę kolumnę.

Następne kroki

- Dowiedz się więcej na temat kompleksowego szyfrowania TLS.

- Dowiedz się, jak skonfigurować protokół HTTPS w domenie niestandardowej usługi Azure Front Door.