Samouczek: wdrażanie zapory za pomocą usługi Azure DDoS Protection

Ten artykuł ułatwia utworzenie usługi Azure Firewall z chronioną siecią wirtualną DDoS. Usługa Azure DDoS Protection umożliwia rozszerzone możliwości ograniczania ryzyka ataków DDoS, takie jak adaptacyjne dostrajanie, powiadomienia o alertach ataku i monitorowanie w celu ochrony zapory przed atakami DDoS na dużą skalę.

Ważne

Usługa Azure DDoS Protection wiąże się z kosztami korzystania z jednostki SKU ochrony sieci. Opłaty za nadwyżki mają zastosowanie tylko wtedy, gdy w dzierżawie jest chronionych więcej niż 100 publicznych adresów IP. Upewnij się, że usuniesz zasoby w tym samouczku, jeśli nie używasz zasobów w przyszłości. Aby uzyskać informacje o cenach, zobacz Cennik usługi Azure DDoS Protection. Aby uzyskać więcej informacji na temat usługi Azure DDoS Protection, zobacz Co to jest usługa Azure DDoS Protection?.

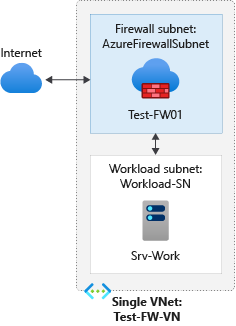

W tym samouczku utworzysz uproszczoną pojedynczą sieć wirtualną z dwiema podsieciami w celu łatwego wdrożenia. Usługa Azure DDoS Network Protection jest włączona dla sieci wirtualnej.

- AzureFirewallSubnet — w tej podsieci znajduje się zapora.

- Workload-SN — w tej podsieci znajduje się serwer obciążeń. Ruch sieciowy tej podsieci przechodzi przez zaporę.

W przypadku wdrożeń produkcyjnych zalecany jest model piasty i szprych, w którym zapora znajduje się we własnej sieci wirtualnej. Serwery obciążeń znajdują się w równorzędnych sieciach wirtualnych w tym samym regionie z co najmniej jedną podsiecią.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

- Konfigurowanie testowego środowiska sieciowego

- Wdrażanie zasad zapory i zapory

- Tworzenie trasy domyślnej

- Konfigurowanie reguły aplikacji w celu zezwolenia na dostęp do www.google.com

- Konfigurowanie reguły sieci w celu umożliwienia dostępu do zewnętrznych serwerów DNS

- Konfigurowanie reguły translatora adresów sieciowych w celu umożliwienia pulpitu zdalnego na serwerze testowym

- Testowanie zapory

Jeśli wolisz, możesz wykonać tę procedurę przy użyciu programu Azure PowerShell.

Wymagania wstępne

Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

Konfigurowanie sieci

Najpierw utwórz grupę zasobów zawierającą zasoby wymagane do wdrożenia zapory. Następnie utwórz sieć wirtualną, podsieci i serwer testowy.

Tworzenie grupy zasobów

Grupa zasobów zawiera wszystkie zasoby wymagane w tym samouczku.

Zaloguj się w witrynie Azure Portal.

W menu witryny Azure Portal wybierz pozycję Grupy zasobów lub wyszukaj i wybierz pozycję Grupy zasobów na dowolnej stronie, a następnie wybierz pozycję Dodaj. Wprowadź lub wybierz następujące wartości:

Ustawienie Wartość Subskrypcja Wybierz subskrypcję platformy Azure. Resource group Wprowadź wartość Test-FW-RG. Region (Region) Wybierz region. Wszystkie inne utworzone zasoby muszą znajdować się w tym samym regionie. Wybierz pozycję Przejrzyj i utwórz.

Wybierz pozycję Utwórz.

Tworzenie planu ochrony przed atakami DDoS

W polu wyszukiwania w górnej części portalu wprowadź ochronę przed atakami DDoS. Wybierz plany ochrony przed atakami DDoS w wynikach wyszukiwania, a następnie wybierz pozycję + Utwórz.

Na karcie Podstawy na stronie Tworzenie planu ochrony przed atakami DDoS wprowadź lub wybierz następujące informacje:

Ustawienie Wartość Szczegóły projektu Subskrypcja Wybierz subskrypcję platformy Azure. Resource group Wybierz pozycję Test-FW-RG. Szczegóły wystąpienia Nazwisko Wprowadź wartość myDDoSProtectionPlan. Region (Region) Wybierz region. Wybierz pozycję Przejrzyj i utwórz , a następnie wybierz pozycję Utwórz , aby wdrożyć plan ochrony przed atakami DDoS.

Tworzenie sieci wirtualnej

Ta sieć wirtualna będzie mieć dwie podsieci.

Uwaga

Rozmiar podsieci AzureFirewallSubnet to /26. Aby uzyskać więcej informacji na temat rozmiaru podsieci, zobacz Często zadawane pytania dotyczące usługi Azure Firewall.

W menu witryny Azure Portal lub na stronie głównej wybierz pozycję Utwórz zasób.

Wybierz pozycję Sieć.

Wyszukaj pozycję Sieć wirtualna i wybierz ją.

Wybierz pozycję Utwórz, a następnie wprowadź lub wybierz następujące wartości:

Ustawienie Wartość Subskrypcja Wybierz subskrypcję platformy Azure. Resource group Wybierz pozycję Test-FW-RG. Nazwisko Wprowadź ciąg Test-FW-VN. Region (Region) Wybierz tę samą lokalizację, która była wcześniej używana. Wybierz pozycję Dalej: adresy IP.

W przypadku przestrzeni adresowej IPv4 zaakceptuj domyślną wartość 10.1.0.0/16.

W obszarze Podsieć wybierz pozycję domyślną.

W polu Nazwa podsieci zmień nazwę na AzureFirewallSubnet. Zapora będzie znajdować się w tej podsieci, a nazwą podsieci musi być AzureFirewallSubnet.

W polu Zakres adresów wpisz wartość 10.1.1.0/26.

Wybierz pozycję Zapisz.

Następnie utwórz podsieć dla serwera obciążenia.

Wybierz pozycję Dodaj podsieć.

W polu Nazwa podsieci wpisz Workload-SN.

W polu Zakres adresów podsieci wpisz 10.1.2.0/24.

Wybierz Dodaj.

Wybierz pozycję Dalej: Zabezpieczenia.

W obszarze Ochrona sieci przed atakami DDoS wybierz pozycję Włącz.

Wybierz pozycję myDDoSProtectionPlan w planie ochrony przed atakami DDoS.

Wybierz pozycję Przejrzyj i utwórz.

Wybierz pozycję Utwórz.

Tworzenie maszyny wirtualnej

Teraz utwórz maszynę wirtualną obciążenia i umieść ją w podsieci Workload-SN .

W menu witryny Azure Portal lub na stronie głównej wybierz pozycję Utwórz zasób.

Wybierz pozycję Windows Server 2019 Datacenter.

Wprowadź lub wybierz następujące wartości dla maszyny wirtualnej:

Ustawienie Wartość Subskrypcja Wybierz subskrypcję platformy Azure. Resource group Wybierz pozycję Test-FW-RG. Virtual machine name Wprowadź wartość Srv-Work. Region (Region) Wybierz tę samą lokalizację, która była wcześniej używana. Username Wprowadź nazwę użytkownika. Hasło Wprowadź hasło. W obszarze Reguły portów wejściowych publiczne porty wejściowe wybierz pozycję Brak.

Zaakceptuj inne wartości domyślne i wybierz pozycję Dalej: Dyski.

Zaakceptuj wartości domyślne dysku i wybierz pozycję Dalej: Sieć.

Upewnij się, że wybrano opcję Test-FW-VN dla sieci wirtualnej, a podsieć to Workload-SN.

W obszarze Publiczny adres IP wybierz pozycję Brak.

Zaakceptuj inne wartości domyślne i wybierz pozycję Dalej: Zarządzanie.

Wybierz pozycję Wyłącz, aby wyłączyć diagnostykę rozruchu. Zaakceptuj inne wartości domyślne i wybierz pozycję Przejrzyj i utwórz.

Przejrzyj ustawienia na stronie podsumowania, a następnie wybierz pozycję Utwórz.

Po zakończeniu wdrażania wybierz zasób Srv-Work i zanotuj prywatny adres IP do późniejszego użycia.

Wdrażanie zapory i zasad

Wdróż zaporę w sieci wirtualnej.

W menu witryny Azure Portal lub na stronie głównej wybierz pozycję Utwórz zasób.

Wpisz zaporę w polu wyszukiwania i naciśnij Enter.

Wybierz pozycję Zapora, a następnie wybierz pozycję Utwórz.

Na stronie Tworzenie zapory strony skorzystaj z poniższej tabeli, aby skonfigurować zaporę:

Ustawienie Wartość Subskrypcja Wybierz subskrypcję platformy Azure. Resource group Wybierz pozycję Test-FW-RG. Nazwisko Wprowadź ciąg Test-FW01. Region (Region) Wybierz tę samą lokalizację, która była wcześniej używana. Zarządzanie zaporą Wybierz pozycję Użyj zasad zapory, aby zarządzać tą zaporą. Zasady zapory Wybierz pozycję Dodaj nową, a następnie wprowadź fw-test-pol.

Wybierz ten sam region, który był wcześniej używany.Wybieranie sieci wirtualnej Wybierz pozycję Użyj istniejącej, a następnie wybierz pozycję Test-FW-VN. Publiczny adres IP Wybierz pozycję Dodaj nową, a następnie wprowadź ciąg fw- w polu Nazwa. Zaakceptuj inne wartości domyślne, a następnie wybierz pozycję Przejrzyj i utwórz.

Przejrzyj podsumowanie, a następnie wybierz pozycję Utwórz , aby utworzyć zaporę.

Wdrożenie potrwa klika minut.

Po zakończeniu wdrażania przejdź do grupy zasobów Test-FW-RG i wybierz zaporę Test-FW01 .

Zanotuj prywatne i publiczne adresy IP zapory. Te adresy będą używane później.

Tworzenie trasy domyślnej

Na potrzeby podsieci Workload-SN skonfiguruj trasę domyślną ruchu wychodzącego, aby przechodziła przez zaporę.

W menu witryny Azure Portal wybierz pozycję Wszystkie usługi lub wyszukaj i wybierz pozycję Wszystkie usługi na dowolnej stronie.

W obszarze Sieć wybierz pozycję Tabele tras.

Wybierz pozycję Utwórz, a następnie wprowadź lub wybierz następujące wartości:

Ustawienie Wartość Subskrypcja Wybierz subskrypcję platformy Azure. Resource group Wybierz pozycję Test-FW-RG. Region (Region) Wybierz tę samą lokalizację, która była wcześniej używana. Nazwisko Wprowadź wartość Zapora-route. Wybierz pozycję Przejrzyj i utwórz.

Wybierz pozycję Utwórz.

Po zakończeniu wdrażania wybierz pozycję Przejdź do zasobu.

- Na stronie Zapora-route wybierz pozycję Podsieci, a następnie wybierz pozycję Skojarz.

- Wybierz pozycję Sieć>wirtualna Test-FW-VN.

- W polu Podsieć wybierz pozycję Workload-SN. Upewnij się, że wybrano tylko podsieć Workload-SN dla tej trasy. W przeciwnym razie zapora nie będzie działać poprawnie.

- Wybierz przycisk OK.

- Wybierz pozycję Trasy , a następnie wybierz pozycję Dodaj.

- W polu Nazwa trasy wprowadź wartość fw-dg.

- W polu Prefiks adresu wprowadź wartość 0.0.0.0/0.

- W obszarze Typ następnego skoku wybierz pozycję Urządzenie wirtualne. Usługa Azure Firewall to w rzeczywistości usługa zarządzana, ale urządzenie wirtualne działa w tej sytuacji.

- W polu Adres następnego przeskoku wprowadź prywatny adres IP zanotowany wcześniej zapory.

- Wybierz przycisk OK.

Konfigurowanie reguły aplikacji

Jest to reguła aplikacji, która zezwala na dostęp wychodzący do usługi www.google.com.

- Otwórz grupę zasobów Test-FW-RG i wybierz zasady zapory fw-test-pol.

- Wybierz pozycję Reguły aplikacji.

- Wybierz pozycję Dodaj kolekcję reguł.

- W polu Nazwa wprowadź ciąg App-Coll01.

- W polu Priorytet wprowadź wartość 200.

- W obszarze Akcja kolekcji reguł wybierz pozycję Zezwalaj.

- W obszarze Reguły w polu Nazwa wprowadź wartość Allow-Google.

- W polu Typ źródła wybierz pozycję Adres IP.

- W polu Źródło wprowadź wartość 10.0.2.0/24.

- W polu Protocol:port wprowadź wartość http, https.

- W polu Typ docelowy wybierz pozycję FQDN.

- W polu Miejsce docelowe wprowadź wartość

www.google.com - Wybierz Dodaj.

Usługa Azure Firewall zawiera wbudowaną kolekcję reguł dla nazw FQDN infrastruktury, które domyślnie są dozwolone. Te nazwy FQDN są specyficzne dla platformy i nie można ich używać do innych celów. Aby uzyskać więcej informacji, zobacz Infrastrukturalne nazwy FQDN.

Konfigurowanie reguły sieci

Jest to reguła sieci, która umożliwia ruchowi wychodzącemu dostęp do dwóch adresów IP na porcie 53 (DNS).

- Wybierz pozycję Reguły sieci.

- Wybierz pozycję Dodaj kolekcję reguł.

- W polu Nazwa wprowadź wartość Net-Coll01.

- W polu Priorytet wprowadź wartość 200.

- W obszarze Akcja kolekcji reguł wybierz pozycję Zezwalaj.

- W obszarze Grupa kolekcji reguł wybierz pozycję DefaultNetworkRuleCollectionGroup.

- W obszarze Reguły w polu Nazwa wprowadź wartość Allow-DNS.

- W polu Typ źródła wybierz pozycję Adres IP.

- W polu Źródło wprowadź wartość 10.0.2.0/24.

- W polu Protokół wybierz UDP.

- W polu Porty docelowe wprowadź wartość 53.

- W polu Typ docelowy wybierz pozycję Adres IP.

- W polu Miejsce docelowe wprowadź wartość 209.244.0.3,209.244.0.4.

Są to publiczne serwery DNS obsługiwane przez CenturyLink. - Wybierz Dodaj.

Konfigurowanie reguły DNAT

Ta reguła umożliwia połączenie pulpitu zdalnego z maszyną wirtualną Srv-Work za pośrednictwem zapory.

- Wybierz reguły DNAT.

- Wybierz pozycję Dodaj kolekcję reguł.

- W polu Nazwa wprowadź rdp.

- W polu Priorytet wprowadź wartość 200.

- W obszarze Grupa kolekcji reguł wybierz pozycję DefaultDnatRuleCollectionGroup.

- W obszarze Reguły w polu Nazwa wprowadź wartość rdp-nat.

- W polu Typ źródła wybierz pozycję Adres IP.

- W polu Źródło wprowadź wartość *.

- W polu Protokół wybierz TCP.

- W polu Porty docelowe wprowadź wartość 3389.

- W polu Typ docelowy wybierz pozycję Adres IP.

- W polu Miejsce docelowe wprowadź publiczny adres IP zapory.

- W polu Przetłumaczony adres wprowadź prywatny adres IP Srv-work.

- W polu Przetłumaczony port wprowadź wartość 3389.

- Wybierz Dodaj.

Zmienianie podstawowego i pomocniczego adresu DNS dla interfejsu sieciowego Srv-Work

Na potrzeby testowania w tym samouczku skonfiguruj podstawowe i pomocnicze adresy DNS serwera. Nie jest to ogólne wymaganie usługi Azure Firewall.

- W menu witryny Azure Portal wybierz pozycję Grupy zasobów lub wyszukaj i wybierz pozycję Grupy zasobów na dowolnej stronie. Wybierz grupę zasobów Test-FW-RG .

- Wybierz interfejs sieciowy dla maszyny wirtualnej Srv-Work .

- W obszarze Ustawienia wybierz pozycję Serwery DNS.

- W obszarze Serwery DNS wybierz pozycję Niestandardowe.

- Wprowadź ciąg 209.244.0.3 w polu tekstowym Dodawanie serwera DNS i 209.244.0.4 w następnym polu tekstowym.

- Wybierz pozycję Zapisz.

- Uruchom ponownie maszynę wirtualną Srv-Work.

Testowanie zapory

Teraz przetestuj zaporę, aby potwierdzić, że działa zgodnie z oczekiwaniami.

Połącz pulpit zdalny z publicznym adresem IP zapory i zaloguj się do maszyny wirtualnej Srv-Work .

Otwórz program Internet Explorer i przejdź do

https://www.google.com.Wybierz przycisk OK>Zamknij w alertach zabezpieczeń programu Internet Explorer.

Powinna zostać wyświetlona strona główna Google.

Przejdź do

https://www.microsoft.com.Dostęp powinien zostać zablokowany przez zaporę.

Teraz sprawdziliśmy, czy reguły zapory działają:

- Możesz przejść do jednej z dozwolonych nazw FQDN, ale nie do innych.

- Możesz rozpoznać nazwy DNS przy użyciu skonfigurowanego zewnętrznego serwera DNS.

Czyszczenie zasobów

Możesz zachować zasoby zapory na potrzeby kolejnego samouczka, a jeśli nie będą już potrzebne, możesz usunąć grupę zasobów Test-FW-RG, aby usunąć wszystkie zasoby związane z zaporą.