wdrażanie i konfigurowanie usługi Azure Firewall w witrynie Azure Portal

Kontrolowanie dostępu do sieciowego ruchu wychodzącego jest ważną częścią ogólnego planu zabezpieczeń sieci. Możesz na przykład ograniczyć dostęp do witryn internetowych. Możesz też ograniczyć wychodzące adresy IP i porty, do których można uzyskać dostęp.

Jednym ze sposobów kontrolowania dostępu do sieciowego ruchu wychodzącego z podsieci platformy Azure jest użycie usługi Azure Firewall. Za pomocą usługi Azure Firewall można skonfigurować następujące reguły:

- Reguły aplikacji, które definiują w pełni kwalifikowane nazwy domen (FQDN), do których można uzyskać dostęp z podsieci.

- Reguły sieci, które definiują adres źródłowy, protokół, port docelowy i adres docelowy.

Ruch sieciowy podlega skonfigurowanym regułom zapory podczas kierowania ruchu sieciowego do zapory jako bramy domyślnej podsieci.

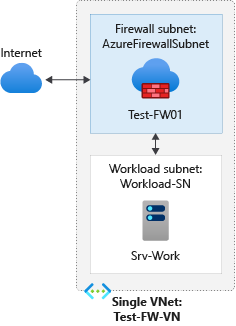

W tym artykule utworzysz uproszczoną pojedynczą sieć wirtualną z dwiema podsieciami w celu łatwego wdrożenia.

W przypadku wdrożeń produkcyjnych zalecany jest model piasty i szprych, w którym zapora znajduje się we własnej sieci wirtualnej. Serwery obciążeń znajdują się w równorzędnych sieciach wirtualnych w tym samym regionie z co najmniej jedną podsiecią.

- AzureFirewallSubnet — w tej podsieci znajduje się zapora.

- Workload-SN — w tej podsieci znajduje się serwer obciążeń. Ruch sieciowy tej podsieci przechodzi przez zaporę.

W tym artykule omówiono sposób wykonywania następujących zadań:

- Konfigurowanie testowego środowiska sieciowego

- Wdrażanie zapory

- Tworzenie trasy domyślnej

- Konfigurowanie reguły aplikacji w celu zezwolenia na dostęp do www.google.com

- Konfigurowanie reguły sieci w celu umożliwienia dostępu do zewnętrznych serwerów DNS

- Konfigurowanie reguły translatora adresów sieciowych w celu umożliwienia pulpitu zdalnego na serwerze testowym

- Testowanie zapory

Uwaga

W tym artykule użyto klasycznych reguł zapory do zarządzania zaporą. Preferowaną metodą jest użycie zasad zapory. Aby wykonać tę procedurę przy użyciu zasad zapory, zobacz Samouczek: wdrażanie i konfigurowanie usługi Azure Firewall oraz zasad przy użyciu witryny Azure Portal

Jeśli wolisz, możesz wykonać tę procedurę przy użyciu programu Azure PowerShell.

Wymagania wstępne

Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

Konfigurowanie sieci

Najpierw utwórz grupę zasobów zawierającą zasoby wymagane do wdrożenia zapory. Następnie utwórz sieć wirtualną, podsieci i serwer testowy.

Tworzenie grupy zasobów

Grupa zasobów zawiera wszystkie zasoby używane w tej procedurze.

- Zaloguj się w witrynie Azure Portal.

- W menu witryny Azure Portal wybierz pozycję Grupy zasobów lub wyszukaj i wybierz pozycję Grupy zasobów na dowolnej stronie. Następnie wybierz Utwórz.

- W obszarze Subskrypcja wybierz swoją subskrypcję.

- W polu Nazwa grupy zasobów wpisz Test-FW-RG.

- W obszarze Region wybierz region. Wszystkie inne utworzone zasoby muszą znajdować się w tym samym regionie.

- Wybierz pozycję Przejrzyj i utwórz.

- Wybierz pozycję Utwórz.

Tworzenie sieci wirtualnej

Ta sieć wirtualna ma dwie podsieci.

Uwaga

Rozmiar podsieci AzureFirewallSubnet to /26. Aby uzyskać więcej informacji na temat rozmiaru podsieci, zobacz Często zadawane pytania dotyczące usługi Azure Firewall.

- W menu witryny Azure Portal lub na stronie głównej wyszukaj pozycję Sieci wirtualne.

- W okienku wyników wybierz pozycję Sieci wirtualne.

- Wybierz pozycję Utwórz.

- W obszarze Subskrypcja wybierz swoją subskrypcję.

- W obszarze Grupa zasobów wybierz pozycję Test-FW-RG.

- W polu Nazwa sieci wirtualnej wpisz Test-FW-VN.

- W polu Region wybierz ten sam region, który był wcześniej używany.

- Wybierz Dalej.

- Na karcie Zabezpieczenia wybierz pozycję Włącz usługę Azure Firewall.

- W polu Nazwa usługi Azure Firewall wpisz Test-FW01.

- W polu Publiczny adres IP usługi Azure Firewall wybierz pozycję Utwórz publiczny adres IP.

- W polu Nazwa wpisz fw- i wybierz przycisk OK.

- Wybierz Dalej.

- W polu Przestrzeń adresowa zaakceptuj domyślną wartość 10.0.0.0/16.

- W obszarze Podsieć wybierz pozycję domyślną i zmień nazwę na Workload-SN.

- W polu Adres początkowy zmień go na 10.0.2.0/24.

- Wybierz pozycję Zapisz.

- Wybierz pozycję Przejrzyj i utwórz.

- Wybierz pozycję Utwórz.

Uwaga

Usługa Azure Firewall używa publicznych adresów IP zgodnie z potrzebami na podstawie dostępnych portów. Po losowym wybraniu publicznego adresu IP w celu nawiązania połączenia wychodzącego będzie on używać tylko następnego dostępnego publicznego adresu IP po tym, jak nie można nawiązać więcej połączeń z bieżącego publicznego adresu IP. W scenariuszach o dużym natężeniu ruchu i przepływności zaleca się użycie bramy translatora adresów sieciowych w celu zapewnienia łączności wychodzącej. Porty SNAT są dynamicznie przydzielane we wszystkich publicznych adresach IP skojarzonych z bramą translatora adresów sieciowych. Aby dowiedzieć się więcej, zobacz Integrowanie bramy translatora adresów sieciowych z usługą Azure Firewall.

Tworzenie maszyny wirtualnej

Teraz utwórz maszynę wirtualną obciążenia i umieść ją w podsieci Workload-SN .

W menu witryny Azure Portal lub na stronie głównej wybierz pozycję Utwórz zasób.

Wybierz pozycję Windows Server 2019 Datacenter.

Wprowadź poniższe wartości dla maszyny wirtualnej:

Ustawienie Wartość Grupa zasobów Test-FW-RG Virtual machine name Srv-Work Region (Region) Tak samo jak poprzedni Obraz Windows Server 2019 Datacenter Nazwa użytkownika administratora Wpisz nazwę użytkownika Hasło Wpisz hasło W obszarze Reguły portów wejściowych publiczne porty wejściowe wybierz pozycję Brak.

Zaakceptuj inne wartości domyślne i wybierz pozycję Dalej: Dyski.

Zaakceptuj wartości domyślne dysku i wybierz pozycję Dalej: Sieć.

Upewnij się, że wybrano opcję Test-FW-VN dla sieci wirtualnej, a podsieć to Workload-SN.

W obszarze Publiczny adres IP wybierz pozycję Brak.

Zaakceptuj inne wartości domyślne i wybierz pozycję Dalej: Zarządzanie.

Zaakceptuj wartości domyślne i wybierz pozycję Dalej: Monitorowanie.

W obszarze Diagnostyka rozruchu wybierz pozycję Wyłącz , aby wyłączyć diagnostykę rozruchu. Zaakceptuj inne wartości domyślne i wybierz pozycję Przejrzyj i utwórz.

Przejrzyj ustawienia na stronie podsumowania, a następnie wybierz pozycję Utwórz.

Po zakończeniu wdrażania wybierz pozycję Przejdź do zasobu i zanotuj prywatny adres IP Srv-Work , który będzie potrzebny później.

Uwaga

Platforma Azure udostępnia domyślny adres IP dostępu wychodzącego dla maszyn wirtualnych, które nie są przypisane do publicznego adresu IP lub znajdują się w puli zaplecza wewnętrznego podstawowego modułu równoważenia obciążenia platformy Azure. Domyślny mechanizm adresów IP dostępu wychodzącego zapewnia wychodzący adres IP, który nie jest konfigurowalny.

Domyślny adres IP dostępu wychodzącego jest wyłączony, gdy wystąpi jedno z następujących zdarzeń:

- Publiczny adres IP jest przypisywany do maszyny wirtualnej.

- Maszyna wirtualna jest umieszczana w puli zaplecza standardowego modułu równoważenia obciążenia z regułami ruchu wychodzącego lub bez tych reguł.

- Zasób usługi Azure NAT Gateway jest przypisywany do podsieci maszyny wirtualnej.

Maszyny wirtualne tworzone przy użyciu zestawów skalowania maszyn wirtualnych w trybie elastycznej aranżacji nie mają domyślnego dostępu wychodzącego.

Aby uzyskać więcej informacji na temat połączeń wychodzących na platformie Azure, zobacz Domyślny dostęp wychodzący na platformie Azure i Używanie źródłowego tłumaczenia adresów sieciowych (SNAT) dla połączeń wychodzących.

Badanie zapory

- Przejdź do grupy zasobów i wybierz zaporę.

- Zanotuj prywatne i publiczne adresy IP zapory. Te adresy będą używane później.

Tworzenie trasy domyślnej

Podczas tworzenia trasy dla łączności wychodzącej i przychodzącej przez zaporę domyślna trasa do 0.0.0.0.0/0 z prywatnym adresem IP urządzenia wirtualnego jako następny przeskok jest wystarczająca. Powoduje to kierowanie wszelkich połączeń wychodzących i przychodzących przez zaporę. Jeśli na przykład zapora spełnia uzgadnianie protokołu TCP i odpowiada na przychodzące żądanie, odpowiedź jest kierowana do adresu IP, który wysłał ruch. Jest to celowe.

W związku z tym nie ma potrzeby tworzenia innej trasy zdefiniowanej przez użytkownika w celu uwzględnienia zakresu adresów IP azureFirewallSubnet. Może to spowodować porzucone połączenia. Oryginalna trasa domyślna jest wystarczająca.

Na potrzeby podsieci Workload-SN skonfiguruj trasę domyślną ruchu wychodzącego, aby przechodziła przez zaporę.

- W witrynie Azure Portal wyszukaj tabele tras.

- Wybierz pozycję Tabele tras w okienku wyników.

- Wybierz pozycję Utwórz.

- W obszarze Subskrypcja wybierz swoją subskrypcję.

- W obszarze Grupa zasobów wybierz pozycję Test-FW-RG.

- W polu Region wybierz tę samą lokalizację, która była wcześniej używana.

- W polu Nazwa wpisz wartość Firewall-route.

- Wybierz pozycję Przejrzyj i utwórz.

- Wybierz pozycję Utwórz.

Po zakończeniu wdrażania wybierz pozycję Przejdź do zasobu.

Na stronie Zapora-route wybierz pozycję Podsieci, a następnie wybierz pozycję Skojarz.

W obszarze Sieć wirtualna wybierz pozycję Test-FW-VN.

W polu Podsieć wybierz pozycję Workload-SN. Upewnij się, że wybrano tylko podsieć Workload-SN dla tej trasy. W przeciwnym razie zapora nie będzie działać poprawnie.

Wybierz przycisk OK.

Wybierz pozycję Trasy , a następnie wybierz pozycję Dodaj.

W polu Nazwa trasy wpisz fw-dg.

W polu Typ miejsca docelowego wybierz pozycję Adresy IP.

W polu Docelowe adresy IP/zakresy CIDR wpisz 0.0.0.0/0.

W obszarze Typ następnego skoku wybierz pozycję Urządzenie wirtualne.

Usługa Azure Firewall to w rzeczywistości usługa zarządzana, ale urządzenie wirtualne działa w tej sytuacji.

W polu Adres następnego skoku wpisz wcześniej zanotowany prywatny adres IP zapory.

Wybierz Dodaj.

Konfigurowanie reguły aplikacji

Jest to reguła aplikacji, która zezwala na dostęp wychodzący do usługi www.google.com.

- Otwórz zaporę Test-FW-RG i wybierz zaporę Test-FW01 .

- Na stronie Test-FW01 w obszarze Ustawienia wybierz pozycję Reguły (wersja klasyczna).

- Wybierz kartę Kolekcja reguł aplikacji.

- Wybierz pozycję Dodaj kolekcję reguł aplikacji.

- W polu Nazwa wpisz wartość App-Coll01.

- W polu Priorytet wpisz wartość 200.

- W polu Akcja wybierz opcję Zezwalaj.

- W obszarze Reguły docelowe nazwy FQDN w polu Nazwa wpisz Allow-Google.

- W polu Typ źródła wybierz pozycję Adres IP.

- W polu Źródło wpisz wartość 10.0.2.0/24.

- W polu Protocol:port wpisz wartość http, https.

- W polu Docelowa nazwa FQDNS wpisz

www.google.com - Wybierz Dodaj.

Usługa Azure Firewall zawiera wbudowaną kolekcję reguł dla nazw FQDN infrastruktury, które domyślnie są dozwolone. Te nazwy FQDN są specyficzne dla platformy i nie można ich używać do innych celów. Aby uzyskać więcej informacji, zobacz Infrastrukturalne nazwy FQDN.

Konfigurowanie reguły sieci

Jest to reguła sieci, która umożliwia ruchowi wychodzącemu dostęp do dwóch adresów IP na porcie 53 (DNS).

Wybierz kartę Kolekcja reguł sieciowych.

Wybierz pozycję Dodaj kolekcję reguł sieciowych.

W polu Nazwa wpisz wartość Net-Coll01.

W polu Priorytet wpisz wartość 200.

W polu Akcja wybierz opcję Zezwalaj.

W obszarze Reguły adresy IP w polu Nazwa wpisz Allow-DNS.

W polu Protokół wybierz UDP.

W polu Typ źródła wybierz pozycję Adres IP.

W polu Źródło wpisz wartość 10.0.2.0/24.

W polu Typ docelowy wybierz pozycję Adres IP.

W polu Adres docelowy wpisz 209.244.0.3,209.244.0.4

Są to publiczne serwery DNS obsługiwane przez poziom 3.

W polu Porty docelowe wpisz wartość 53.

Wybierz Dodaj.

Konfigurowanie reguły DNAT

Ta reguła umożliwia połączenie pulpitu zdalnego z maszyną wirtualną Srv-Work za pośrednictwem zapory.

- Wybierz kartę Kolekcja reguł translatora adresów sieciowych.

- Wybierz pozycję Dodaj kolekcję reguł translatora adresów sieciowych.

- W polu Nazwa wpisz rdp.

- W polu Priorytet wpisz wartość 200.

- W obszarze Reguły w polu Nazwa wpisz rdp-nat.

- W polu Protokół wybierz TCP.

- W polu Typ źródła wybierz pozycję Adres IP.

- W polu Źródło wpisz *.

- W polu Adres docelowy wpisz publiczny adres IP zapory.

- W polu Porty docelowe wpisz wartość 3389.

- W polu Przetłumaczony adres wpisz prywatny adres IP Srv-work.

- W polu Przekształcony port wpisz 3389.

- Wybierz Dodaj.

Zmienianie podstawowego i pomocniczego adresu DNS dla interfejsu sieciowego Srv-Work

Na potrzeby testowania skonfiguruj podstawowe i pomocnicze adresy DNS serwera. Nie jest to ogólne wymaganie usługi Azure Firewall.

- W menu witryny Azure Portal wybierz pozycję Grupy zasobów lub wyszukaj i wybierz pozycję Grupy zasobów na dowolnej stronie. Wybierz grupę zasobów Test-FW-RG .

- Wybierz interfejs sieciowy dla maszyny wirtualnej Srv-Work .

- W obszarze Ustawienia wybierz pozycję Serwery DNS.

- W obszarze Serwery DNS wybierz pozycję Niestandardowe.

- Wpisz 209.244.0.3 i naciśnij Enter w polu tekstowym Dodawanie serwera DNS i 209.244.0.4 w następnym polu tekstowym.

- Wybierz pozycję Zapisz.

- Uruchom ponownie maszynę wirtualną Srv-Work.

Testowanie zapory

Teraz przetestuj zaporę, aby potwierdzić, że działa zgodnie z oczekiwaniami.

Połącz pulpit zdalny z publicznym adresem IP zapory i zaloguj się do maszyny wirtualnej Srv-Work.

Otwórz program Internet Explorer i przejdź do

https://www.google.com.Wybierz przycisk OK>Zamknij w alertach zabezpieczeń programu Internet Explorer.

Powinna zostać wyświetlona strona główna Google.

Przejdź do

https://www.microsoft.com.Zapora powinna cię zablokować.

Teraz sprawdzono, że reguły zapory działają:

- Połączenie z maszyną wirtualną można nawiązać przy użyciu protokołu RDP.

- Możesz przejść do jednej z dozwolonych nazw FQDN, ale nie do innych.

- Możesz rozpoznać nazwy DNS przy użyciu skonfigurowanego zewnętrznego serwera DNS.

Czyszczenie zasobów

Możesz zachować zasoby zapory, aby kontynuować testowanie lub jeśli nie są już potrzebne, usuń grupę zasobów Test-FW-RG , aby usunąć wszystkie zasoby związane z zaporą.