Karta sieciowa zarządzania usługą Azure Firewall

Uwaga

Ta funkcja została wcześniej nazywana wymuszonym tunelowaniem. Pierwotnie karta sieciowa zarządzania była wymagana tylko w przypadku wymuszonego tunelowania. Jednak niektóre nadchodzące funkcje zapory również będą wymagały karty sieciowej zarządzania, więc zostały oddzielone od wymuszonego tunelowania. W celu odzwierciedlenia tej informacji zaktualizowano całą odpowiednią dokumentację.

Karta sieciowa zarządzania usługą Azure Firewall oddziela ruch zarządzania zaporą od ruchu klientów. Niektóre nadchodzące funkcje zapory będą również wymagać karty sieciowej zarządzania. Aby obsługiwać dowolną z tych funkcji, należy utworzyć usługę Azure Firewall z włączoną kartą sieciową zarządzania zaporą lub włączyć ją w istniejącej usłudze Azure Firewall, aby uniknąć przerw w działaniu usługi.

Co się stanie po włączeniu karty sieciowej zarządzania

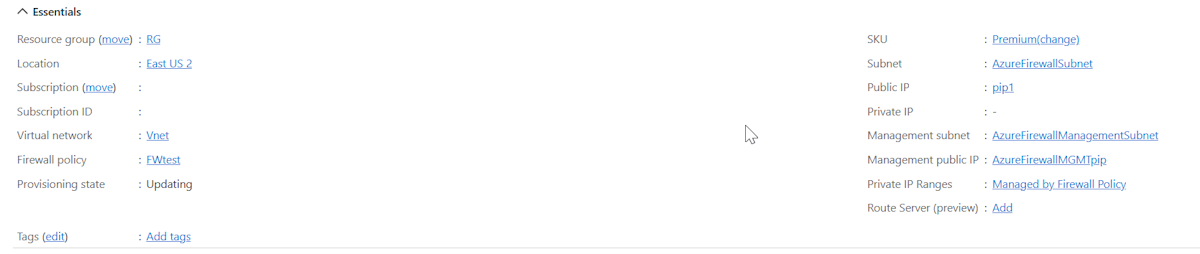

Jeśli włączysz kartę sieciową zarządzania, zapora kieruje ruch zarządzania za pośrednictwem podsieci AzureFirewallManagementSubnet (minimalny rozmiar podsieci /26) ze skojarzonym publicznym adresem IP. Aby zarządzać ruchem, przypiszesz ten publiczny adres IP zapory. Cały ruch wymagany do celów operacyjnych zapory jest włączony do podsieci AzureFirewallManagementSubnet.

Domyślnie usługa kojarzy tabelę routingu dostarczaną przez system z podsiecią zarządzania. Jedyną trasą dozwoloną w tej podsieci jest trasa domyślna do Internetu, a trasy bramy propagacji muszą być wyłączone. Unikaj kojarzenia tabel tras klienta z podsiecią Zarządzanie, ponieważ może to spowodować zakłócenia usługi w przypadku nieprawidłowej konfiguracji. Jeśli skojarzysz tabelę tras, upewnij się, że ma domyślną trasę do Internetu, aby uniknąć przerw w działaniu usługi.

Włączanie karty sieciowej zarządzania w istniejących zaporach

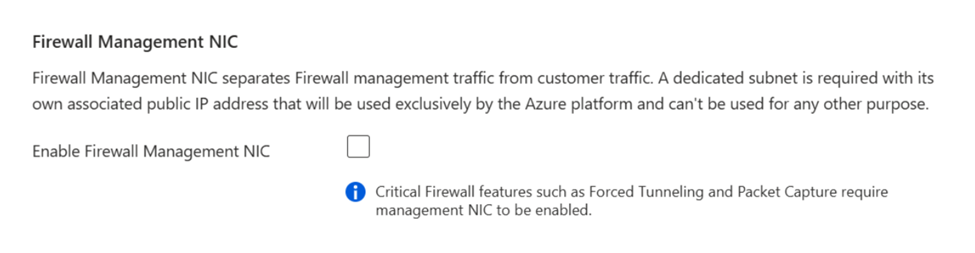

W przypadku wersji zapory w warstwie Standardowa i Premium karta sieciowa zarządzania zaporą musi być ręcznie włączona podczas procesu tworzenia, jak pokazano wcześniej, ale wszystkie wersje zapory podstawowej i wszystkie zapory koncentratora zabezpieczonego zawsze mają włączoną kartę sieciową zarządzania.

W przypadku istniejącej zapory należy zatrzymać zaporę, a następnie ponownie uruchomić ją za pomocą karty sieciowej zarządzania zaporą, która obsługuje wymuszone tunelowanie. Zatrzymywanie/uruchamianie zapory może służyć do włączenia karty sieciowej zarządzania zaporą bez konieczności usuwania istniejącej zapory i ponownego wdrażania nowej. Należy zawsze uruchamiać/zatrzymywać zaporę w godzinach konserwacji, aby uniknąć zakłóceń, w tym podczas próby włączenia karty sieciowej zarządzania zaporą.

Wykonaj następujące kroki:

Utwórz element

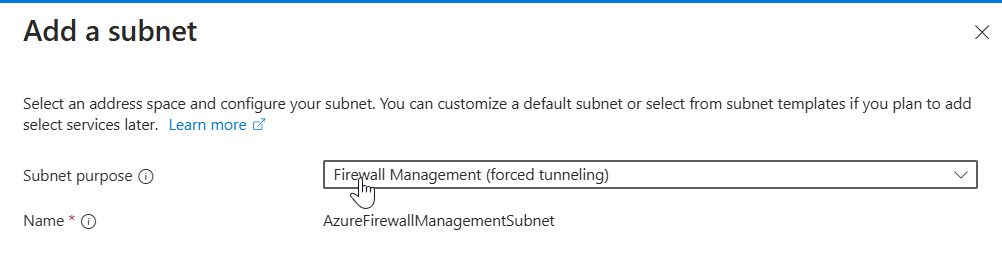

AzureFirewallManagementSubnetw witrynie Azure Portal i użyj odpowiedniego zakresu adresów IP dla sieci wirtualnej.

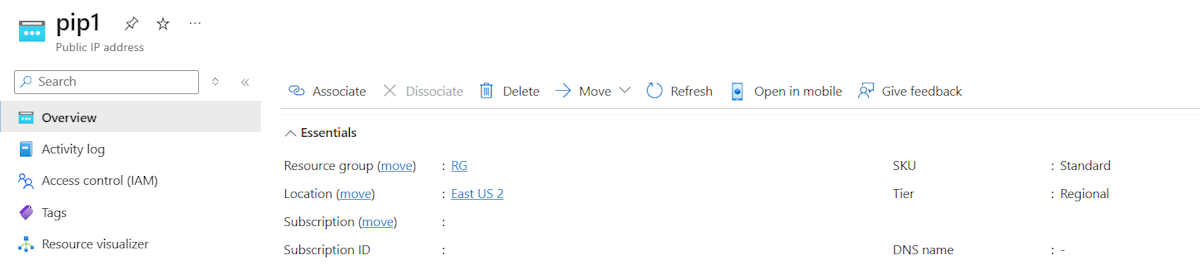

Utwórz nowy publiczny adres IP zarządzania z tymi samymi właściwościami co istniejący publiczny adres IP zapory: JEDNOSTKA SKU, warstwa i lokalizacja.

Zatrzymywanie zapory

Skorzystaj z informacji w często zadawanych pytaniach dotyczących usługi Azure Firewall, aby zatrzymać zaporę:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $azfw.Deallocate() Set-AzFirewall -AzureFirewall $azfwUruchom zaporę przy użyciu publicznego adresu IP i podsieci zarządzania.

Uruchom zaporę z jednym publicznym adresem IP i publicznym adresem IP zarządzania:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet, $pip, $mgmtPip) $azfw | Set-AzFirewallUruchom zaporę z dwoma publicznymi adresami IP i publicznym adresem IP zarządzania:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip1 = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $pip2 = Get-AzPublicIpAddress -Name "azfwpublicip2" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet,@($pip1,$pip2), $mgmtPip) $azfw | Set-AzFirewallUwaga

Należy ponownie przydzielić zaporę i publiczny adres IP do oryginalnej grupy zasobów i subskrypcji. Po zakończeniu zatrzymywania/uruchamiania prywatny adres IP zapory może ulec zmianie na inny adres IP w podsieci. Może to mieć wpływ na łączność wcześniej skonfigurowanych tabel tras.

Teraz po wyświetleniu zapory w witrynie Azure Portal zobaczysz przypisany publiczny adres IP zarządzania:

Uwaga

Jeśli usuniesz wszystkie inne konfiguracje adresów IP w zaporze, konfiguracja adresu IP zarządzania zostanie również usunięta, a zapora zostanie cofnięta. Nie można usunąć publicznego adresu IP przypisanego do konfiguracji adresu IP zarządzania, ale można przypisać inny publiczny adres IP.

Wdrażanie nowej usługi Azure Firewall z kartą sieciową zarządzania na potrzeby wymuszonego tunelowania

Jeśli wolisz wdrożyć nową usługę Azure Firewall zamiast metody Stop/Start, pamiętaj o dołączeniu podsieci zarządzania i karty sieciowej zarządzania w ramach konfiguracji.

Ważna uwaga

- Pojedyncza zapora na sieć wirtualną: ponieważ dwie zapory nie mogą istnieć w tej samej sieci wirtualnej, zaleca się usunięcie starej zapory przed rozpoczęciem nowego wdrożenia, jeśli planujesz ponownie użyć tej samej sieci wirtualnej.

- Przed utworzeniem podsieci: upewnij się, że podsieć AzureFirewallManagementSubnet została utworzona z wyprzedzeniem, aby uniknąć problemów z wdrażaniem podczas korzystania z istniejącej sieci wirtualnej.

Wymagania wstępne

- Utwórz podsieć AzureFirewallManagementSubnet:

- Minimalny rozmiar podsieci: /26

- Przykład: 10.0.1.0/26

Kroki wdrażania

- Przejdź do pozycji Utwórz zasób w witrynie Azure Portal.

- Wyszukaj pozycję Zapora i wybierz pozycję Utwórz.

- Na stronie Tworzenie zapory skonfiguruj następujące ustawienia:

- Subskrypcja: wybierz swoją subskrypcję.

- Grupa zasobów: wybierz lub utwórz nową grupę zasobów.

- Nazwa: wprowadź nazwę zapory.

- Region: wybierz swój region.

- Jednostka SKU zapory: wybierz pozycję Podstawowa, Standardowa lub Premium.

-

Sieć wirtualna: utwórz nową sieć wirtualną lub użyj istniejącej.

- Przestrzeń adresowa: na przykład 10.0.0.0/16

- Podsieć dla usługi AzureFirewallSubnet: na przykład 10.0.0.0/26

-

Publiczny adres IP: dodaj nowy publiczny adres IP

- Nazwa: na przykład FW-

- Karta sieciowa zarządzania zaporą

- Wybierz pozycję Włącz kartę sieciową zarządzania zaporą

- Podsieć dla usługi AzureFirewallManagementSubnet: na przykład 10.0.1.0/24

- Tworzenie publicznego adresu IP zarządzania: na przykład Mgmt-

- Wybierz pozycję Włącz kartę sieciową zarządzania zaporą

- Wybierz pozycję Przejrzyj i utwórz , aby zweryfikować i wdrożyć zaporę. Wdrożenie może potrwać kilka minut.