Integracja usługi Azure Firewall z rozwiązaniem Microsoft Security Copilot (wersja zapoznawcza)

Ważne

Integracja usługi Azure Firewall z rozwiązaniem Microsoft Security Copilot jest obecnie dostępna w wersji zapoznawczej. Zobacz Dodatkowe warunki użytkowania wersji zapoznawczych platformy Microsoft Azure, aby zapoznać się z postanowieniami prawnymi dotyczącymi funkcji platformy Azure, które są w wersji beta lub wersji zapoznawczej albo w inny sposób nie zostały jeszcze wydane jako ogólnie dostępne.

Security Copilot to generacyjne rozwiązanie zabezpieczeń oparte na sztucznej inteligencji, które pomaga zwiększyć wydajność i możliwości personelu ds. zabezpieczeń w celu poprawy wyników zabezpieczeń przy szybkości i skali maszyny. Zapewnia on język naturalny, pomocne doświadczenie w obsłudze specjalistów ds. zabezpieczeń w scenariuszach kompleksowej, takich jak reagowanie na zdarzenia, wyszukiwanie zagrożeń, zbieranie danych wywiadowczych i zarządzanie stanem. Aby uzyskać więcej informacji na temat tego, co może zrobić, zobacz Co to jest Microsoft Security Copilot?

Przed rozpoczęciem

Jeśli dopiero zaczynasz korzystać z rozwiązania Security Copilot, zapoznaj się z nim, czytając następujące artykuły:

- Co to jest Copilot rozwiązań zabezpieczających firmy Microsoft?

- Środowiska copilot zabezpieczeń firmy Microsoft

- Wprowadzenie do rozwiązania Microsoft Security Copilot

- Omówienie uwierzytelniania w rozwiązaniu Microsoft Security Copilot

- Monitowanie w programie Microsoft Security Copilot

Integracja rozwiązania Security Copilot w usłudze Azure Firewall

Usługa Azure Firewall to natywna dla chmury i inteligentna usługa zabezpieczeń zapory sieciowej, która zapewnia najlepszą ochronę przed zagrożeniami dla obciążeń w chmurze działających na platformie Azure. Jest to w pełni stanowa zapora oferowana jako usługa, z wbudowaną wysoką dostępnością i możliwością nieograniczonego skalowania w chmurze.

Integracja usługi Azure Firewall w usłudze Security Copilot pomaga analitykom przeprowadzić szczegółowe badania złośliwego ruchu przechwyconego przez funkcję IDPS zapór w całej floty przy użyciu pytań dotyczących języka naturalnego.

Tej integracji można używać w dwóch różnych środowiskach:

Portal Security Copilot (autonomiczne środowisko)

Copilot na platformie Azure (środowisko osadzone) w witrynie Azure Portal:

Aby uzyskać więcej informacji, zobacz Microsoft Security Copilot experiences and Microsoft Copilot in Azure capabilities (Funkcje rozwiązania Microsoft Security Copilot na platformie Azure).

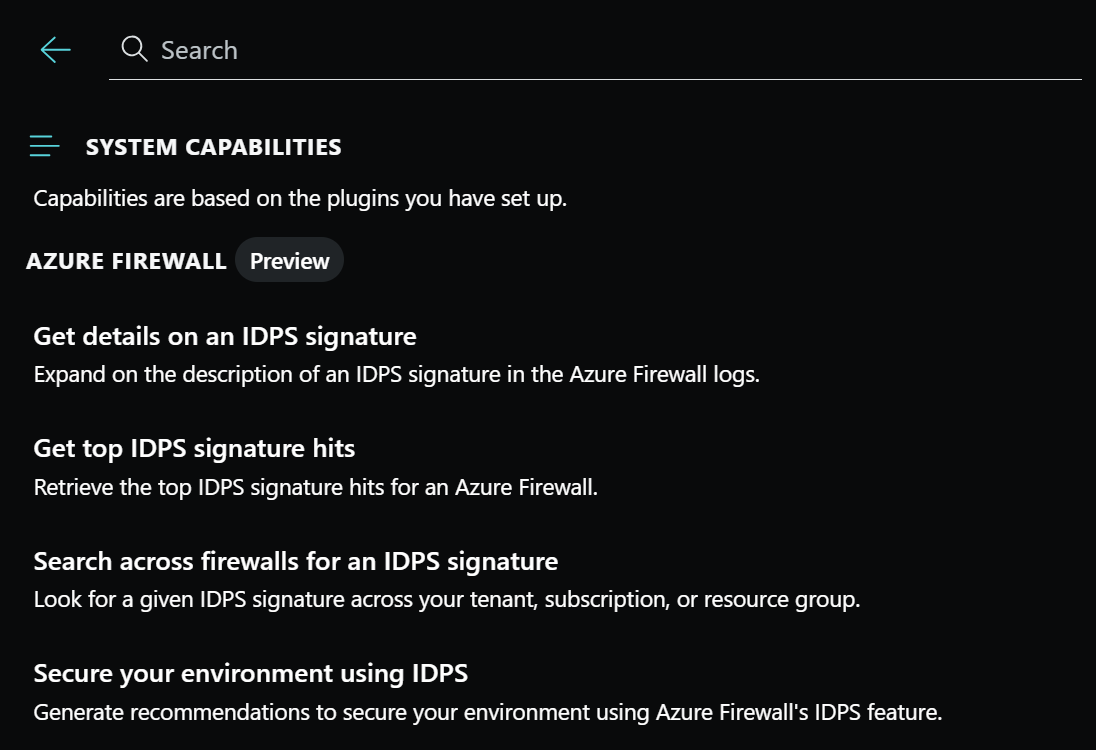

Kluczowe cechy i funkcje

Security Copilot ma wbudowane funkcje systemowe, które mogą pobierać dane z różnych wtyczek, które są włączone.

Aby wyświetlić listę wbudowanych funkcji systemowych dla usługi Azure Firewall, użyj następującej procedury w portalu Security Copilot:

Na pasku monitu wybierz ikonę Monity .

Wybierz pozycję Zobacz wszystkie możliwości systemu.

W sekcji Azure Firewall wymieniono wszystkie dostępne możliwości, których można użyć.

Włączanie integracji usługi Azure Firewall w narzędziu Security Copilot

Upewnij się, że usługa Azure Firewall jest poprawnie skonfigurowana:

Dzienniki ustrukturyzowane usługi Azure Firewall — zapory platformy Azure, które mają być używane z funkcją Security Copilot, muszą być skonfigurowane przy użyciu dzienników strukturalnych specyficznych dla dostawcy tożsamości, a te dzienniki muszą być wysyłane do obszaru roboczego usługi Log Analytics.

Kontrola dostępu oparta na rolach dla usługi Azure Firewall — użytkownicy korzystający z wtyczki usługi Azure Firewall w aplikacji Security Copilot muszą mieć odpowiednie role kontroli dostępu opartej na rolach platformy Azure w celu uzyskania dostępu do zapory i skojarzonych obszarów roboczych usługi Log Analytics.

Przejdź do pozycji Security Copilot i zaloguj się przy użyciu swoich poświadczeń.

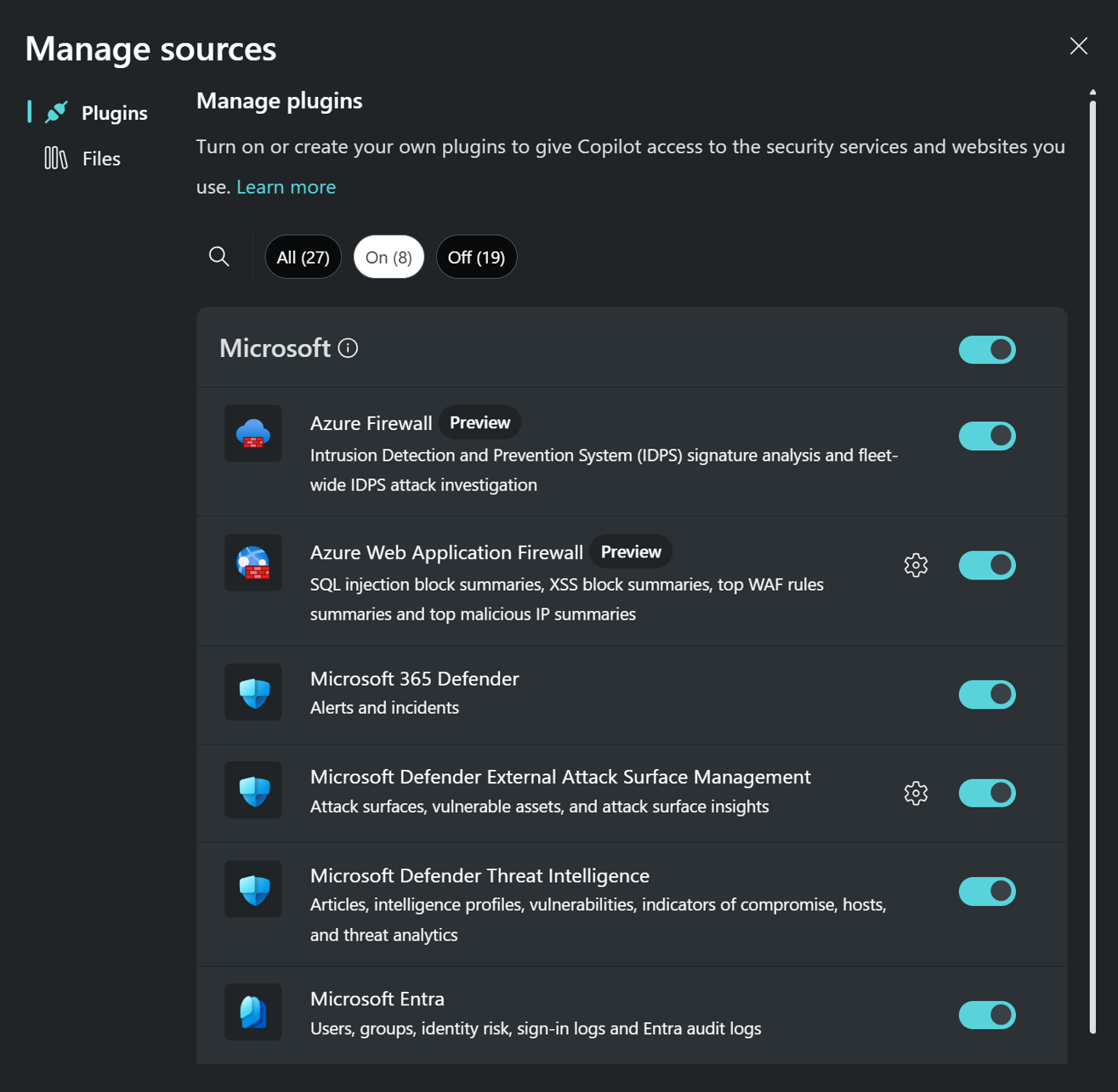

Upewnij się, że wtyczka usługi Azure Firewall jest włączona. Na pasku monitu wybierz ikonę Źródła . W wyświetlonym oknie podręcznym Zarządzanie źródłami upewnij się, że przełącznik usługi Azure Firewall jest włączony. Następnie zamknij okno. Żadna inna konfiguracja nie jest konieczna. Jeśli dzienniki ustrukturyzowane są wysyłane do obszaru roboczego usługi Log Analytics i masz odpowiednie uprawnienia kontroli dostępu opartej na rolach, copilot znajdzie dane potrzebne do udzielenia odpowiedzi na pytania.

Wprowadź monit na pasku monitu w portalu Security Copilot lub za pośrednictwem narzędzia Copilot w środowisku platformy Azure w witrynie Azure Portal.

Ważne

Korzystanie z rozwiązania Copilot na platformie Azure do wykonywania zapytań w usłudze Azure Firewall jest dołączone do rozwiązania Security Copilot i wymaga jednostek obliczeniowych zabezpieczeń (SCU). Możesz aprowizować jednostki SCU i zwiększać je lub zmniejszać w dowolnym momencie. Aby uzyskać więcej informacji na temat jednostek SCU, zobacz Wprowadzenie do rozwiązania Microsoft Security Copilot. Jeśli nie masz prawidłowo skonfigurowanego rozwiązania Security Copilot, ale zadaj pytanie dotyczące możliwości usługi Azure Firewall za pośrednictwem rozwiązania Copilot na platformie Azure, zostanie wyświetlony komunikat o błędzie.

Przykładowe monity usługi Azure Firewall

Istnieje wiele monitów, których można użyć, aby uzyskać informacje z usługi Azure Firewall. W tej sekcji wymieniono te, które działają najlepiej dzisiaj. Są one stale aktualizowane w miarę uruchamiania nowych funkcji.

Pobieranie najważniejszych trafień podpisu IDPS dla usługi Azure Firewall

Uzyskaj informacje dziennika o ruchu przechwyconym przez funkcję IDPS zamiast ręcznie konstruować zapytania KQL.

Przykładowe polecenia:

- Czy jakiś złośliwy ruch został przechwycony przez nazwę zapory zapory><?

- Jakie są 20 pierwszych trafień idPS z ostatnich siedmiu dni dla nazwy> zapory zapory <w nazwie> grupy zasobów grupy <zasobów?

- Pokaż mi w formie tabelarycznej 50 pierwszych ataków, które dotyczą nazwy> zapory zapory< w nazwie> subskrypcji subskrypcji <w ciągu ostatniego miesiąca.

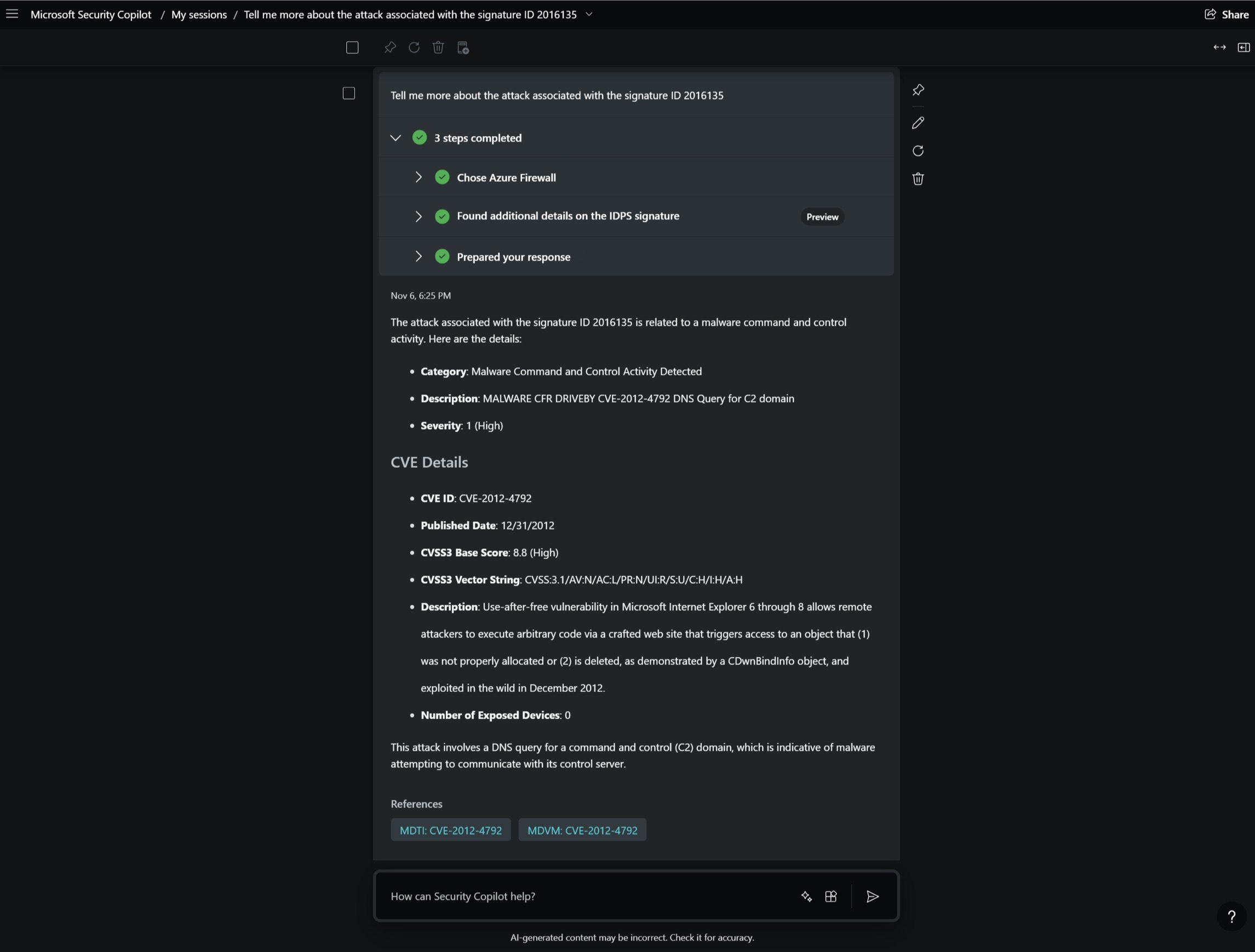

Wzbogacanie profilu zagrożenia sygnatury dostawcy tożsamości poza informacjami o dzienniku

Uzyskaj dodatkowe szczegóły , aby wzbogacić informacje o zagrożeniach/profil podpisu IDPS zamiast kompilować je samodzielnie.

Przykładowe polecenia:

- Wyjaśnij, dlaczego idPS oflagował najwyższy poziom trafień jako wysoki poziom ważności i piąty trafienie jako niska ważność.

- Co można mi powiedzieć o tym ataku? Jakie są inne ataki, z których jest znany ten atakujący?

- Widzę, że trzeci identyfikator podpisu jest skojarzony z numerem> CVE CVE<, poinformuj mnie więcej o tym CVE.

Uwaga

Wtyczka Analizy zagrożeń firmy Microsoft to inne źródło, za pomocą którego rozwiązanie Security Copilot może służyć do zapewniania analizy zagrożeń dla podpisów IDPS.

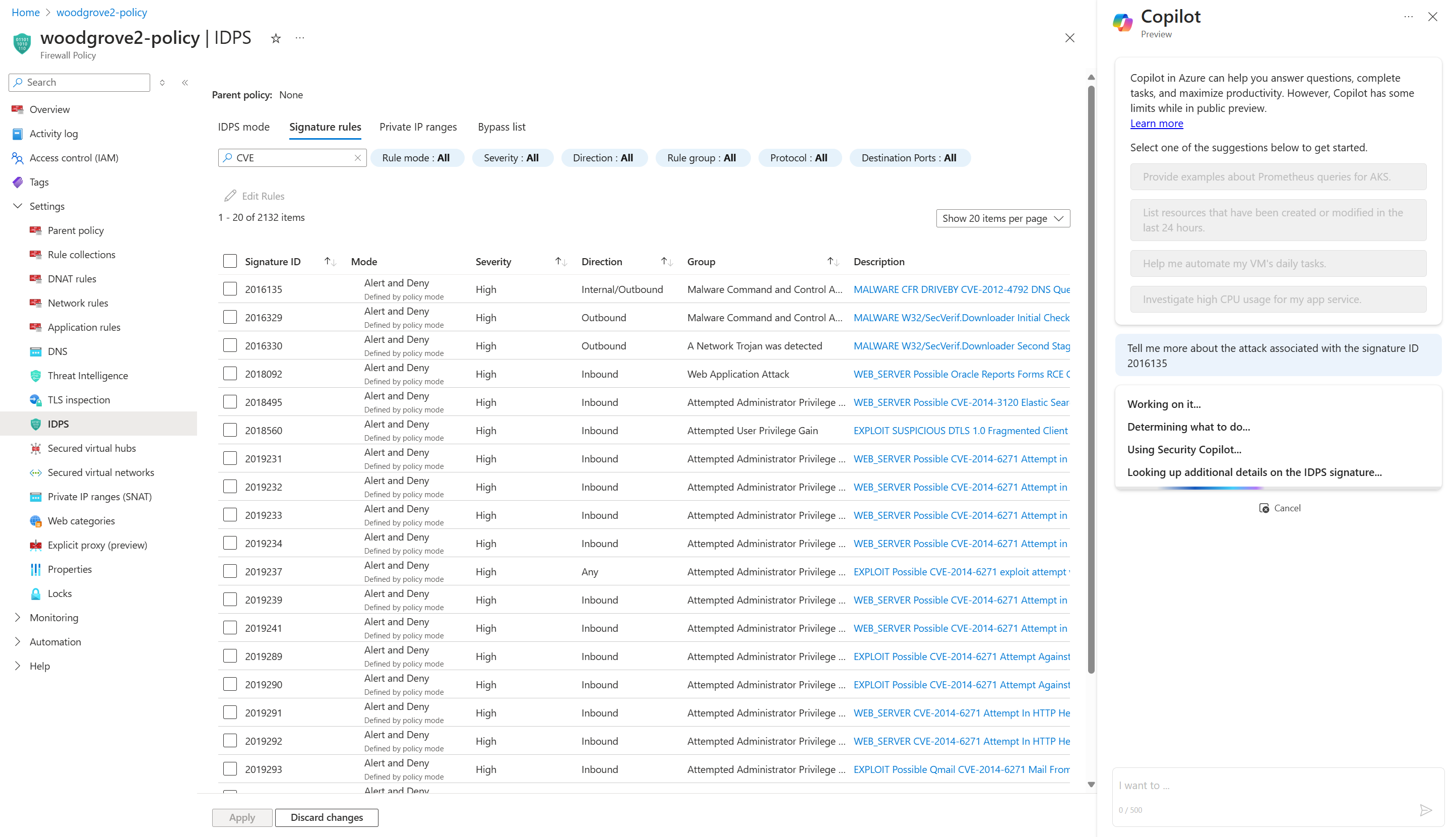

Wyszukaj dany podpis IDPS w dzierżawie, subskrypcji lub grupie zasobów

Przeprowadź wyszukiwanie całej floty (w dowolnym zakresie) pod kątem zagrożenia we wszystkich zaporach zamiast ręcznie wyszukiwać zagrożenie.

Przykładowe polecenia:

- Czy numer> identyfikatora podpisu <został zatrzymany tylko przez tę zaporę? Co z innymi w całej dzierżawie?

- Czy w nazwie> subskrypcji subskrypcji <była widoczna górna liczba trafień przez inną zaporę?

- W ciągu ostatniego tygodnia czy jakakolwiek zapora w nazwie> grupy zasobów grupy <zasobów widziała numer> identyfikatora podpisu<?

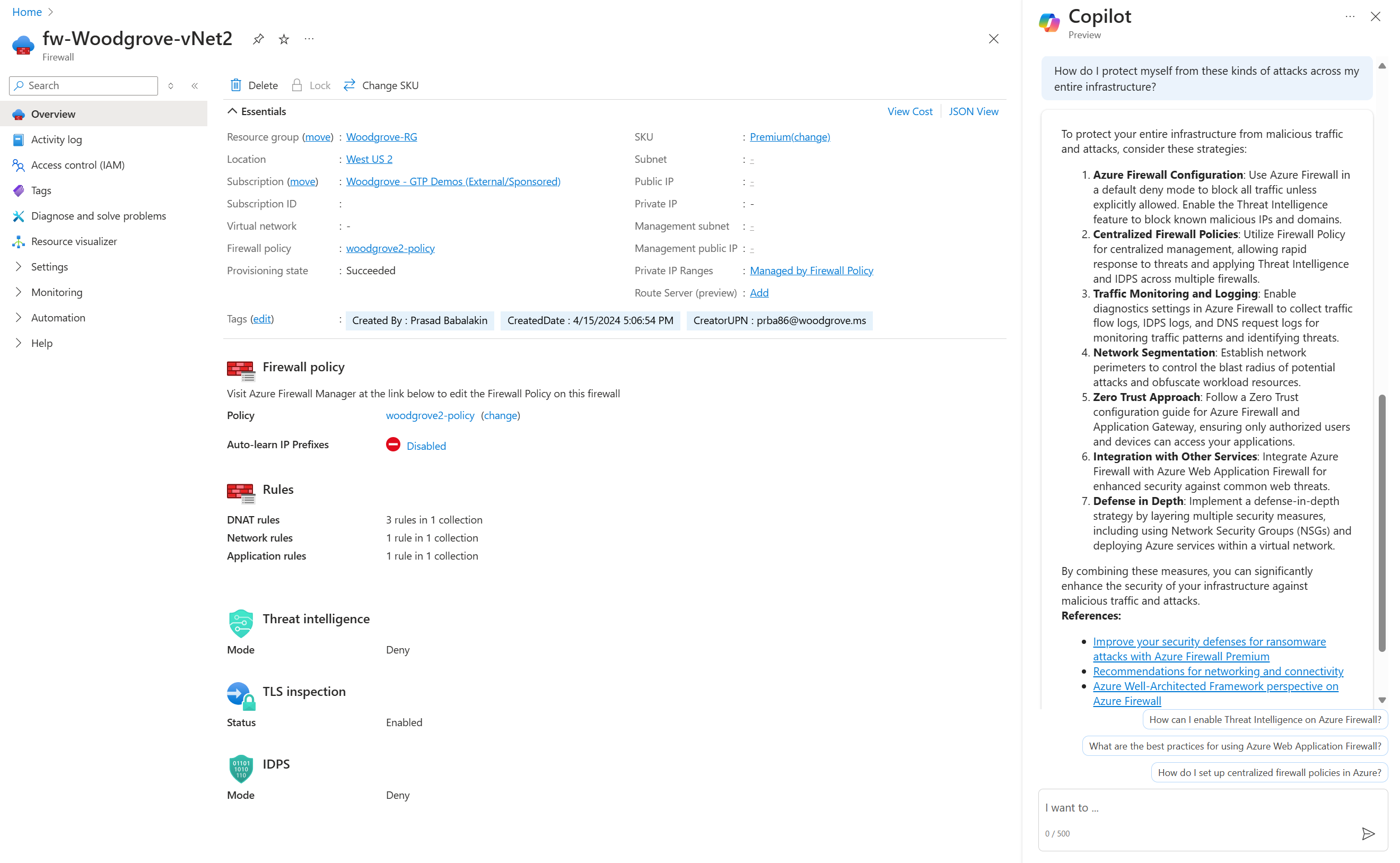

Generowanie zaleceń w celu zabezpieczenia środowiska przy użyciu funkcji IDPS usługi Azure Firewall

Uzyskaj informacje z dokumentacji dotyczącej używania funkcji IDPS usługi Azure Firewall w celu zabezpieczenia środowiska zamiast ręcznie wyszukać te informacje.

Przykładowe polecenia:

Jak mogę chronić się przed przyszłymi atakami przed tym atakującym w całej mojej infrastrukturze?

Jeśli chcę upewnić się, że wszystkie moje zapory Azure Firewall są chronione przed atakami z numeru> identyfikatora podpisu<, jak to zrobić?

Jaka jest różnica między ryzykiem między tylko alertem a trybem alertu i blokiem dla dostawcy tożsamości?

Uwaga

Narzędzie Security Copilot może również korzystać z funkcji Zapytaj dokumentację firmy Microsoft w celu udostępnienia tych informacji i korzystania z tej funkcji za pośrednictwem rozwiązania Copilot na platformie Azure, a funkcja Uzyskiwanie informacji może służyć do udostępniania tych informacji.

Przekazywanie opinii

Twoja opinia jest niezbędna do prowadzenia bieżącego i planowanego rozwoju produktu. Najlepszym sposobem przekazania tej opinii jest bezpośrednio w produkcie.

Za pośrednictwem copilot bezpieczeństwa

Wybierz pozycję Jak jest to odpowiedź? w dolnej części każdego ukończonego monitu i wybierz dowolną z następujących opcji:

- Wygląda prawidłowo — wybierz, czy wyniki są dokładne, na podstawie oceny.

- Wymaga poprawy — wybierz, czy jakiekolwiek szczegóły w wynikach są niepoprawne lub niekompletne, na podstawie oceny.

- Nieodpowiednie — wybierz, czy wyniki zawierają wątpliwe, niejednoznaczne lub potencjalnie szkodliwe informacje.

Dla każdej opcji opinii możesz podać dodatkowe informacje w kolejnym oknie dialogowym. Jeśli jest to możliwe, a zwłaszcza gdy wynikiem jest poprawa potrzeb, napisz kilka słów wyjaśniających, jak można poprawić wynik. Jeśli wprowadzono monity specyficzne dla usługi Azure Firewall, a wyniki nie są powiązane, dołącz te informacje.

Za pośrednictwem narzędzia Copilot na platformie Azure

Użyj przycisków podobnych i nie lubij ich w dolnej części każdego ukończonego monitu. W przypadku każdej opcji opinii możesz podać dodatkowe informacje w kolejnym oknie dialogowym. Jeśli to możliwe, a zwłaszcza gdy nie lubisz odpowiedzi, napisz kilka słów wyjaśniających, jak można poprawić wynik. Jeśli wprowadzono monity specyficzne dla usługi Azure Firewall, a wyniki nie są powiązane, dołącz te informacje.

Bezpieczeństwo prywatności i danych w rozwiązaniu Security Copilot

W przypadku interakcji z rozwiązaniem Security Copilot (za pośrednictwem portalu Security Copilot lub za pośrednictwem rozwiązania Copilot na platformie Azure) w celu uzyskania danych usługi Azure Firewall narzędzie Copilot ściąga te dane z usługi Azure Firewall. Monity, pobrane dane i dane wyjściowe wyświetlane w wynikach monitu są przetwarzane i przechowywane w usłudze Copilot. Aby uzyskać więcej informacji, zobacz Ochrona prywatności i bezpieczeństwo danych w rozwiązaniu Microsoft Security Copilot.