Kim są dostawcy partnerów w zakresie zabezpieczeń?

Dostawcy partnerów zabezpieczeń w usłudze Azure Firewall Manager umożliwiają korzystanie ze znanych, najlepiej znanych ofert zabezpieczeń jako usługi (SECaaS) innych firm w celu ochrony dostępu do Internetu dla użytkowników.

Dzięki szybkiej konfiguracji można zabezpieczyć centrum z obsługiwanym partnerem zabezpieczeń oraz kierować i filtrować ruch internetowy z sieci wirtualnych lub lokalizacji oddziałów w regionie. Można to zrobić za pomocą zautomatyzowanego zarządzania trasami bez konfigurowania tras zdefiniowanych przez użytkownika i zarządzania nimi.

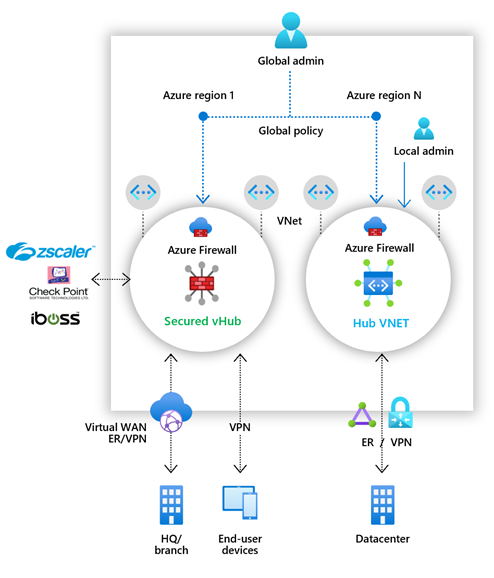

Możesz wdrożyć zabezpieczone koncentratory skonfigurowane przy użyciu wybranego partnera zabezpieczeń w wielu regionach świadczenia usługi Azure, aby uzyskać łączność i zabezpieczenia dla użytkowników w dowolnym miejscu na całym świecie w tych regionach. Dzięki możliwości korzystania z oferty partnera zabezpieczeń dla ruchu aplikacji Internet/SaaS oraz usługi Azure Firewall dla ruchu prywatnego w zabezpieczonych centrach można teraz rozpocząć tworzenie krawędzi zabezpieczeń na platformie Azure, która jest bliska globalnie rozproszonym użytkownikom i aplikacjom.

Obecnie obsługiwanym partnerem zabezpieczeń jest Zscaler.

Zapoznaj się z następującym filmem wideo Jacka Tracey'ego, aby zapoznać się z omówieniem rozwiązania Zscaler:

Kluczowe scenariusze

Partnerzy zabezpieczeń mogą filtrować ruch internetowy w następujących scenariuszach:

Sieć wirtualna (VNet)-to-Internet

Korzystaj z zaawansowanej ochrony internetu z obsługą użytkowników dla obciążeń w chmurze uruchomionych na platformie Azure.

Odgałęzienie do Internetu

Użyj łączności platformy Azure i dystrybucji globalnej, aby łatwo dodać filtrowanie NSaaS innej firmy dla scenariuszy internetowych gałęzi. Globalna sieć tranzytowa i krawędź zabezpieczeń można utworzyć przy użyciu usługi Azure Virtual WAN.

Obsługiwane są następujące scenariusze:

Dwóch dostawców zabezpieczeń w centrum

Sieć wirtualna/oddział-internet za pośrednictwem dostawcy partnera zabezpieczeń i inny ruch (szprycha-szprycha, szprycha-gałąź, gałąź-szprycha, gałąź-szprycha) za pośrednictwem usługi Azure Firewall.

Pojedynczy dostawca w centrum

- Cały ruch (szprycha-szprycha, szprycha-gałąź, gałąź-szprycha, sieć wirtualna/gałąź do Internetu) zabezpieczony przez usługę Azure Firewall

lub - Sieć wirtualna/sieć wirtualna-internet za pośrednictwem dostawcy partnera zabezpieczeń

- Cały ruch (szprycha-szprycha, szprycha-gałąź, gałąź-szprycha, sieć wirtualna/gałąź do Internetu) zabezpieczony przez usługę Azure Firewall

Najlepsze rozwiązania dotyczące filtrowania ruchu internetowego w zabezpieczonych koncentratorach wirtualnych

Ruch internetowy zazwyczaj obejmuje ruch internetowy. Obejmuje również ruch kierowany do aplikacji SaaS, takich jak microsoft 365 i publiczne usługi PaaS platformy Azure, takie jak Azure Storage, Azure Sql itd. Poniżej przedstawiono zalecenia dotyczące obsługi ruchu do tych usług:

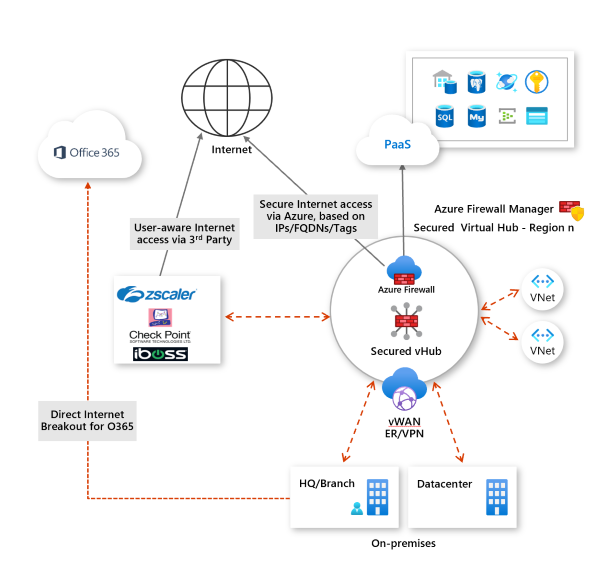

Obsługa ruchu paaS platformy Azure

Użyj usługi Azure Firewall do ochrony, jeśli ruch składa się głównie z usługi Azure PaaS, a dostęp do zasobów dla aplikacji można filtrować przy użyciu adresów IP, nazw FQDN, tagów usługi lub tagów FQDN.

Użyj rozwiązania partnerskiego innej firmy w centrach, jeśli ruch składa się z dostępu do aplikacji SaaS lub potrzebujesz filtrowania obsługującego użytkownika (na przykład w przypadku obciążeń infrastruktury pulpitu wirtualnego (VDI) lub potrzebujesz zaawansowanych funkcji filtrowania internetu.

Obsługa ruchu platformy Microsoft 365

W scenariuszach z globalnie rozproszoną lokalizacją gałęzi należy przekierować ruch platformy Microsoft 365 bezpośrednio w gałęzi przed wysłaniem pozostałego ruchu internetowego zabezpieczonego centrum platformy Azure.

W przypadku platformy Microsoft 365 opóźnienie sieci i wydajność mają kluczowe znaczenie dla pomyślnego środowiska użytkownika. Aby osiągnąć te cele w zakresie optymalnej wydajności i środowiska użytkownika, klienci muszą zaimplementować bezpośrednią i lokalną ucieczkę platformy Microsoft 365 przed rozważeniem routingu pozostałej części ruchu internetowego za pośrednictwem platformy Azure.

Zasady łączności sieciowej platformy Microsoft 365 wzywają do kierowania kluczowych połączeń sieciowych platformy Microsoft 365 lokalnie z gałęzi użytkownika lub urządzenia przenośnego i bezpośrednio przez Internet do najbliższego punktu sieci firmy Microsoft.

Ponadto połączenia platformy Microsoft 365 są szyfrowane pod kątem prywatności i korzystają z wydajnych, zastrzeżonych protokołów ze względu na wydajność. To sprawia, że niepraktyczne i wpływające na poddanie tych połączeń tradycyjnym rozwiązaniom zabezpieczeń na poziomie sieci. Z tych powodów zdecydowanie zalecamy, aby klienci wysyłali ruch platformy Microsoft 365 bezpośrednio z oddziałów przed wysłaniem reszty ruchu przez platformę Azure. Firma Microsoft współpracuje z kilkoma dostawcami rozwiązań SD-WAN, którzy integrują się z platformą Azure i platformą Microsoft 365 i ułatwiają klientom włączanie bezpośrednich i lokalnych przerw w Internecie platformy Microsoft 365. Aby uzyskać szczegółowe informacje, zobacz Co to jest usługa Azure Virtual WAN?