Samouczek: zabezpieczanie sieci wirtualnej centrum przy użyciu usługi Azure Firewall Manager

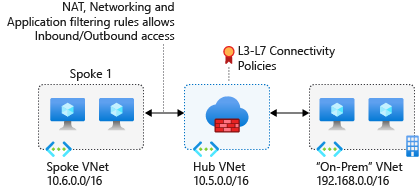

W przypadku łączenia sieci lokalnej z siecią wirtualną platformy Azure w celu utworzenia sieci hybrydowej ważną częścią ogólnego planu zabezpieczeń jest możliwość kontrolowania dostępu do zasobów sieciowych platformy Azure.

Za pomocą usługi Azure Firewall Manager można utworzyć sieć wirtualną koncentratora w celu zabezpieczenia ruchu sieciowego hybrydowego przeznaczonego do prywatnych adresów IP, usługi Azure PaaS i Internetu. Aby kontrolować dostęp do sieci hybrydowej korzystającej z zasad, które definiują dozwolony i zabroniony ruch sieciowy, możesz użyć usługi Azure Firewall Manager.

Menedżer zapory obsługuje również zabezpieczoną architekturę koncentratora wirtualnego. Aby zapoznać się z porównaniem typów architektury zabezpieczonego koncentratora wirtualnego i koncentratora sieci wirtualnej, zobacz Jakie są opcje architektury usługi Azure Firewall Manager?

W tym samouczku zostaną utworzone trzy sieci wirtualne:

- VNet-Hub — w tej sieci wirtualnej znajduje się zapora.

- VNet-Spoke — sieć wirtualna będąca szprychą reprezentuje pakiet roboczy na platformie Azure.

- VNet-Onprem — lokalna sieć wirtualna reprezentuje sieć lokalną. W rzeczywistym wdrożeniu można nawiązać połączenie przy użyciu połączenia sieci VPN lub usługi ExpressRoute. Dla ułatwienia w tym samouczku zostanie wykorzystane połączenie za pośrednictwem bramy VPN Gateway, a do reprezentowania sieci lokalnej zostanie wykorzystana sieć wirtualna zlokalizowana na platformie Azure.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

- Tworzenie zasad zapory

- Tworzenie sieci wirtualnych

- Konfigurowanie i wdrażanie zapory

- Tworzenie i łączenie bram sieci VPN

- Komunikacja równorzędna pomiędzy sieciami wirtualnymi koncentratora i szprychy

- Tworzenie tras

- Tworzenie maszyn wirtualnych

- Testowanie zapory

Wymagania wstępne

Sieć hybrydowa używa modelu architektury piasty i szprych do kierowania ruchu między sieciami wirtualnymi platformy Azure i sieciami lokalnymi. Architektura piasty i szprych ma następujące wymagania:

- Aby kierować ruch podsieci szprych przez zaporę piasty, musisz mieć trasę zdefiniowaną przez użytkownika (UDR), która wskazuje zaporę z wyłączonym ustawieniem propagacji trasy bramy sieci wirtualnej. Ta opcja uniemożliwia dystrybucję tras do podsieci szprych. Zapobiega to konfliktowi tras poznanych z trasą zdefiniowaną przez użytkownika.

- Skonfiguruj trasę zdefiniowaną przez użytkownika w podsieci bramy piasty, która wskazuje adres IP zapory jako następny przeskok do sieci szprych. W podsieci usługi Azure Firewall nie jest wymagana trasa zdefiniowana przez użytkownika, ponieważ uzyskuje ona informacje o trasach na podstawie protokołu BGP.

Zapoznaj się z sekcją Tworzenie tras w tym samouczku, aby poznać sposób tworzenia tych tras.

Uwaga

Usługa Azure Firewall musi mieć bezpośrednie połączenie z Internetem. Jeśli twoja sieć AzureFirewallSubnet poznaje domyślną trasę do sieci lokalnej za pośrednictwem protokołu BGP, należy zastąpić ją trasą zdefiniowaną przez użytkownika 0.0.0.0/0 z wartością NextHopType ustawioną jako Internet, aby zachować bezpośrednią łączność z Internetem .

Usługę Azure Firewall można skonfigurować do obsługi wymuszonego tunelowania. Aby uzyskać więcej informacji, zobacz Wymuszone tunelowanie usługi Azure Firewall.

Uwaga

Ruch między wirtualnymi sieciami równorzędnymi połączonymi bezpośrednio jest kierowany bezpośrednio nawet wtedy, gdy trasa zdefiniowana przez użytkownika wskazuje usługę Azure Firewall jako bramę domyślną. Aby w tym scenariuszu wysyłać ruch między podsieciami do zapory, trasa zdefiniowana przez użytkownika musi jawnie zawierać prefiks podsieci docelowej w obu podsieciach.

Jeśli nie masz subskrypcji platformy Azure, przed rozpoczęciem utwórz bezpłatne konto.

Tworzenie zasad zapory

Zaloguj się w witrynie Azure Portal.

Na pasku wyszukiwania witryny Azure Portal wpisz Firewall Manager i naciśnij Enter.

Na stronie Azure Firewall Manager w obszarze Zabezpieczenia wybierz pozycję Zasady usługi Azure Firewall.

Wybierz pozycję Utwórz zasady usługi Azure Firewall.

Wybierz subskrypcję, a w polu Grupa zasobów wybierz pozycję Utwórz nową i utwórz grupę zasobów o nazwie FW-Hybrid-Test.

Jako nazwę zasad wpisz Pol-Net01.

W obszarze Region wybierz pozycję Wschodnie stany USA.

Wybierz pozycję Dalej: Ustawienia DNS.

Wybierz pozycję Dalej: Inspekcja protokołu TLS

Wybierz pozycję Dalej:Reguły.

Wybierz pozycję Dodaj kolekcję reguł.

W polu Nazwa wpisz RCNet01.

W polu Typ kolekcji reguł wybierz pozycję Sieć.

W polu Priorytet wpisz wartość 100.

W polu Akcja wybierz opcję Zezwalaj.

W obszarze Reguły w polu Nazwa wpisz AllowWeb.

W polu Źródło wpisz 192.168.1.0/24.

W polu Protokół wybierz TCP.

W polu Porty docelowe wpisz wartość 80.

W polu Typ docelowy wybierz pozycję Adres IP.

W polu Miejsce docelowe wpisz wartość 10.6.0.0/16.

W następnym wierszu reguły wprowadź następujące informacje:

Nazwa: wpisz AllowRDP

Źródło: wpisz 192.168.1.0/24.

Protokół, wybierz pozycję TCP

Porty docelowe, wpisz 3389

Typ docelowy, wybierz pozycję Adres IP

W polu Miejsce docelowe wpisz 10.6.0.0/16Wybierz Dodaj.

Wybierz pozycję Przejrzyj i utwórz.

Przejrzyj szczegóły, a następnie wybierz pozycję Utwórz.

Tworzenie sieci wirtualnej koncentratora zapory

Uwaga

Rozmiar podsieci AzureFirewallSubnet to /26. Aby uzyskać więcej informacji na temat rozmiaru podsieci, zobacz Często zadawane pytania dotyczące usługi Azure Firewall.

Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

Wyszukaj pozycję Sieć wirtualna, a następnie wybierz pozycję Sieć wirtualna.

Wybierz pozycję Utwórz.

W obszarze Subskrypcja wybierz swoją subskrypcję.

W obszarze Grupa zasobów wybierz pozycję FW-Hybrid-Test.

W polu Nazwa wpisz VNet-hub.

W obszarze Region wybierz pozycję Wschodnie stany USA.

Wybierz Dalej.

W obszarze Zabezpieczenia wybierz pozycję Dalej.

W polu Przestrzeń adresowa IPv4 wpisz 10.5.0.0/16.

W obszarze Podsieci wybierz pozycję domyślne.

W obszarze Cel podsieci wybierz pozycję Azure Firewall.

W polu Adres początkowy wpisz 10.5.0.0/26.

Zaakceptuj inne ustawienia domyślne, a następnie wybierz pozycję Zapisz.

Wybierz pozycję Przejrzyj i utwórz.

Wybierz pozycję Utwórz.

Dodaj kolejną podsieć z celem podsieci ustawioną na bramę sieci wirtualnej z adresem początkowym 10.5.1.0/27. Ta podsieć jest używana dla bramy sieci VPN.

Tworzenie sieci wirtualnej będącej szprychą

- Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

- Wyszukaj pozycję Sieć wirtualna, a następnie wybierz pozycję Sieć wirtualna.

- Wybierz pozycję Utwórz.

- W obszarze Subskrypcja wybierz swoją subskrypcję.

- W obszarze Grupa zasobów wybierz pozycję FW-Hybrid-Test.

- W polu Nazwa wpisz VNet-Spoke.

- W obszarze Region wybierz pozycję Wschodnie stany USA.

- Wybierz Dalej.

- Na stronie Zabezpieczenia wybierz pozycję Dalej.

- Wybierz pozycję Dalej: adresy IP.

- W polu Przestrzeń adresowa IPv4 wpisz 10.6.0.0/16.

- W obszarze Podsieci wybierz pozycję domyślne.

- Zmień nazwę na SN-Workload.

- W polu Adres początkowy wpisz 10.6.0.0/24.

- Zaakceptuj inne ustawienia domyślne, a następnie wybierz pozycję Zapisz.

- Wybierz pozycję Przejrzyj i utwórz.

- Wybierz pozycję Utwórz.

Tworzenie lokalnej sieci wirtualnej

Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

Wyszukaj pozycję Sieć wirtualna, a następnie wybierz pozycję Sieć wirtualna.

Wybierz pozycję Utwórz.

W obszarze Subskrypcja wybierz swoją subskrypcję.

W obszarze Grupa zasobów wybierz pozycję FW-Hybrid-Test.

W polu Nazwa sieci wirtualnej wpisz VNet-OnPrem.

W obszarze Region wybierz pozycję Wschodnie stany USA.

Wybierz Dalej.

Na stronie Zabezpieczenia wybierz pozycję Dalej.

W polu Przestrzeń adresowa IPv4 wpisz 192.168.0.0/16.

W obszarze Podsieci wybierz pozycję domyślne.

Zmień nazwę na SN-Corp.

W polu Adres początkowy wpisz 192.168.1.0/24.

Zaakceptuj inne ustawienia domyślne, a następnie wybierz pozycję Zapisz.

Wybierz pozycję Dodaj podsieć.

W obszarze Cel podsieci wybierz pozycję Brama sieci wirtualnej.

W polu Typ adresu początkowego 192.168.2.0/27.

Wybierz Dodaj.

Wybierz pozycję Przejrzyj i utwórz.

Wybierz pozycję Utwórz.

Konfigurowanie i wdrażanie zapory

Gdy zasady zabezpieczeń są skojarzone z koncentratorem, są nazywane siecią wirtualną koncentratora.

Przekonwertuj sieć wirtualną centrum sieci wirtualnej na sieć wirtualną koncentratora i zabezpiecz ją za pomocą usługi Azure Firewall.

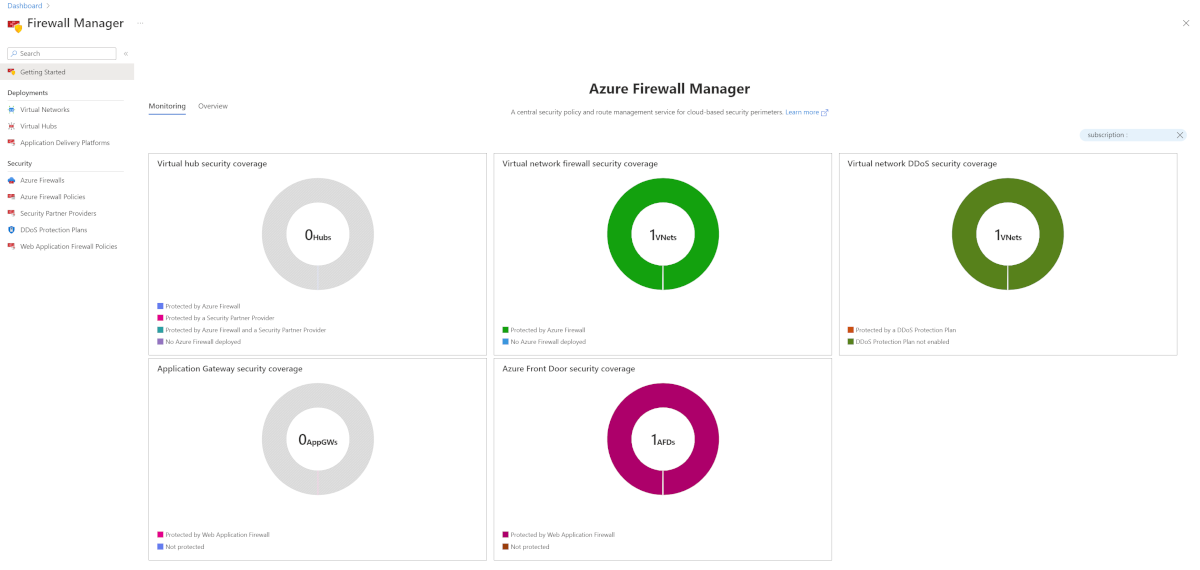

Na pasku wyszukiwania witryny Azure Portal wpisz Firewall Manager i naciśnij Enter.

W okienku po prawej stronie wybierz pozycję Przegląd.

Na stronie Azure Firewall Manager w obszarze Dodawanie zabezpieczeń do sieci wirtualnych wybierz pozycję Wyświetl sieci wirtualne centrum.

W obszarze Sieci wirtualne zaznacz pole wyboru dla koncentratora sieci wirtualnej.

Wybierz pozycję Zarządzaj zabezpieczeniami, a następnie wybierz pozycję Wdróż zaporę z zasadami zapory.

Na stronie Konwertowanie sieci wirtualnych w obszarze Warstwa usługi Azure Firewall wybierz pozycję Premium. W obszarze Zasady zapory zaznacz pole wyboru Pol-Net01.

Wybierz pozycję Dalej: Przejrzyj i potwierdź

Przejrzyj szczegóły, a następnie wybierz pozycję Potwierdź.

Wdrożenie może potrwać kilka minut.

Po zakończeniu wdrażania przejdź do grupy zasobów FW-Hybrid-Test i wybierz zaporę.

Zanotuj prywatny adres IP zapory na stronie Przegląd. Będzie ona używana później podczas tworzenia trasy domyślnej.

Tworzenie i łączenie bram sieci VPN

Sieć wirtualna koncentratora i lokalna sieć wirtualna są połączone za pośrednictwem bram sieci VPN.

Tworzenie bramy sieci VPN dla sieci wirtualnej koncentratora

Teraz utwórz bramę sieci VPN dla sieci wirtualnej koncentratora. Konfiguracje połączeń między sieciami wymagają zastosowania wartości RouteBased obiektu VpnType. Tworzenie bramy sieci VPN może potrwać 45 minut lub dłużej, w zależności od wybranej jednostki SKU bramy sieci VPN.

- Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

- W polu tekstowym wyszukiwania wpisz bramę sieci wirtualnej i naciśnij Enter.

- Wybierz pozycję Brama sieci wirtualnej, a następnie wybierz pozycję Utwórz.

- W polu Nazwa wpisz GW-hub.

- W obszarze Region wybierz pozycję (STANY USA) Wschodnie stany USA.

- W polu Typ bramy wybierz pozycję VPN.

- W polu Jednostka SKU wybierz pozycję VpnGw2.

- W obszarze Generacja wybierz pozycję Generacja2.

- W obszarze Sieć wirtualna wybierz pozycję VNet-hub.

- W polu Publiczny adres IP wybierz pozycję Utwórz nowy i wpisz nazwę VNet-hub-GW- .

- W obszarze Włącz tryb aktywny-aktywny wybierz pozycję Wyłączone.

- Zaakceptuj pozostałe wartości domyślne, a następnie wybierz pozycję Przejrzyj i utwórz.

- Przejrzyj konfigurację, a następnie wybierz pozycję Utwórz.

Tworzenie bramy sieci VPN dla lokalnej sieci wirtualnej

Teraz utwórz bramę sieci VPN dla lokalnej sieci wirtualnej. Konfiguracje połączeń między sieciami wymagają zastosowania wartości RouteBased obiektu VpnType. Tworzenie bramy sieci VPN może potrwać 45 minut lub dłużej, w zależności od wybranej jednostki SKU bramy sieci VPN.

- Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

- W polu tekstowym wyszukiwania wpisz bramę sieci wirtualnej i naciśnij Enter.

- Wybierz pozycję Brama sieci wirtualnej, a następnie wybierz pozycję Utwórz.

- W polu Nazwa wpisz GW-Onprem.

- W obszarze Region wybierz pozycję (STANY USA) Wschodnie stany USA.

- W polu Typ bramy wybierz pozycję VPN.

- W polu Jednostka SKU wybierz pozycję VpnGw2.

- W obszarze Generacja wybierz pozycję Generacja2.

- W obszarze Sieć wirtualna wybierz pozycję VNet-Onprem.

- W polu Publiczny adres IP wybierz pozycję Utwórz nowy i wpisz nazwę VNet-Onprem-GW- .

- W obszarze Włącz tryb aktywny-aktywny wybierz pozycję Wyłączone.

- Zaakceptuj pozostałe wartości domyślne, a następnie wybierz pozycję Przejrzyj i utwórz.

- Przejrzyj konfigurację, a następnie wybierz pozycję Utwórz.

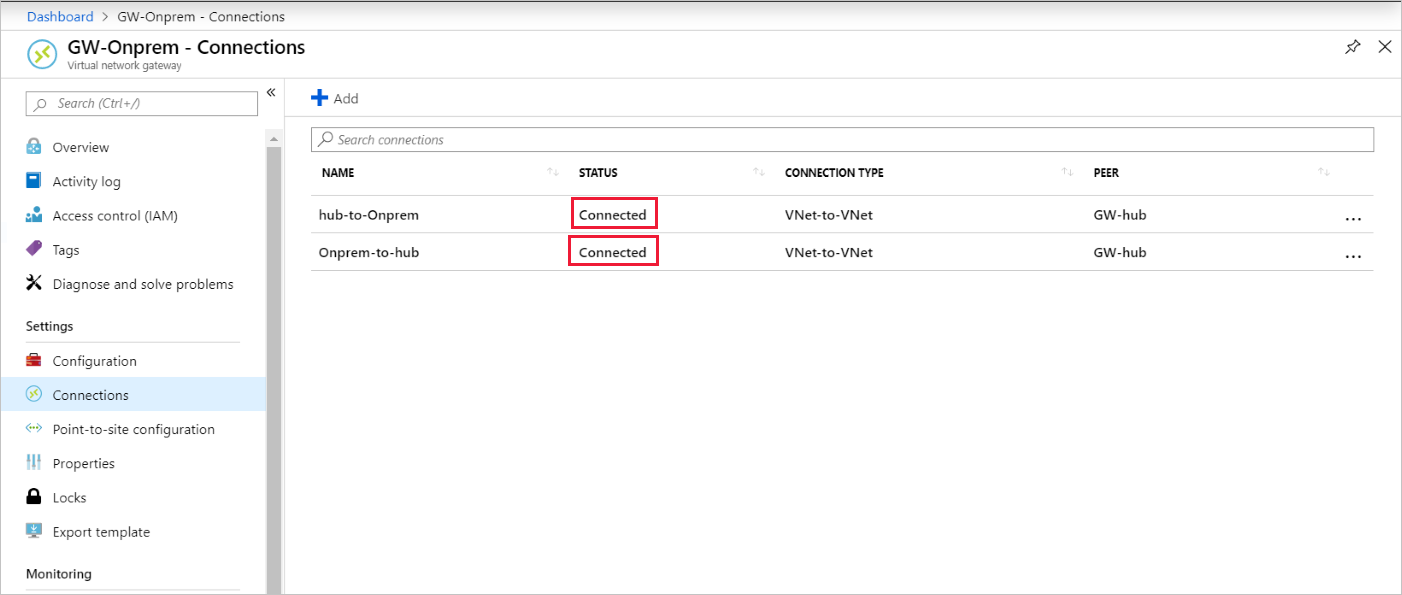

Tworzenie połączeń sieci VPN

Teraz możesz utworzyć połączenia sieci VPN między bramami centrum i lokalnymi.

W tym kroku utworzysz połączenie z sieci wirtualnej koncentratora do lokalnej sieci wirtualnej. W przykładach odwołuje się klucz współużytkowany. Możesz wybrać własne wartości dla klucza współużytkowanego. Ważne jest, aby klucz współużytkowany był zgodny z obydwoma połączeniami. Utworzenie połączenia zajmuje trochę czasu.

- Otwórz grupę zasobów FW-Hybrid-Test i wybierz bramę gw-hub .

- W lewej kolumnie w obszarze Ustawienia wybierz pozycję Połączenia.

- Wybierz Dodaj.

- Jako nazwę połączenia wpisz Hub-to-Onprem.

- W polu Typ połączenia wybierz pozycję Sieć wirtualna-sieć wirtualna.

- Wybierz pozycję Dalej: Ustawienia.

- W polu Pierwsza brama sieci wirtualnej wybierz pozycję GW-hub.

- W polu Druga brama sieci wirtualnej wybierz pozycję GW-Onprem.

- W polu Klucz współużytkowany (PSK) wpisz AzureA1b2C3.

- Wybierz pozycję Przejrzyj i utwórz.

- Wybierz pozycję Utwórz.

Utwórz połączenie z lokalnej sieci wirtualnej do sieci wirtualnej koncentratora. Ten krok jest podobny do poprzedniego, jednak w tym przypadku tworzysz połączenie z sieci VNet-Onprem do sieci VNet-hub. Upewnij się, że klucze współużytkowane są zgodne. Po kilku minutach połączenie zostanie ustanowione.

- Otwórz grupę zasobów FW-Hybrid-Test i wybierz bramę gw-Onprem .

- Wybierz pozycję Połączenia w lewej kolumnie.

- Wybierz Dodaj.

- Jako nazwę połączenia wpisz Onprem-to-Hub.

- W polu Typ połączenia wybierz pozycję Sieć wirtualna-sieć wirtualna.

- Wybierz pozycję Dalej: Ustawienia.

- W polu Pierwsza brama sieci wirtualnej wybierz pozycję GW-Onprem.

- W polu Druga brama sieci wirtualnej wybierz pozycję GW-hub.

- W polu Klucz współużytkowany (PSK) wpisz AzureA1b2C3.

- Wybierz przycisk OK.

Weryfikowanie połączenia

Po około pięciu minutach lub po wdrożeniu drugiego połączenia sieciowego stan obu połączeń powinien mieć wartość Połączono.

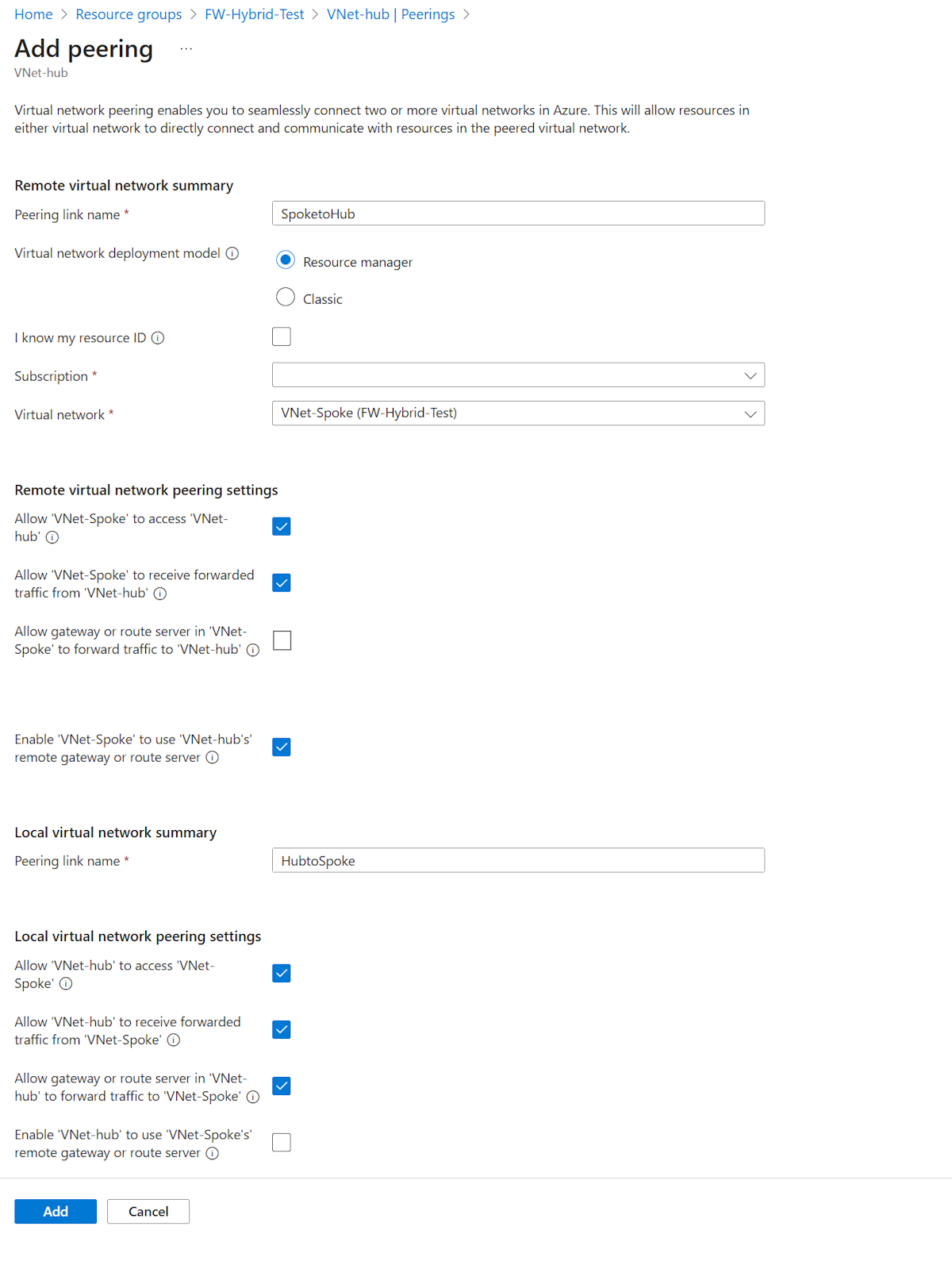

Komunikacja równorzędna pomiędzy sieciami wirtualnymi koncentratora i szprychy

Teraz nawiąż komunikację równorzędną pomiędzy siecią wirtualną koncentratora i siecią wirtualną będącą szprychą.

Otwórz grupę zasobów FW-Hybrid-Test i wybierz sieć wirtualną koncentratora sieci wirtualnej.

W lewej kolumnie wybierz pozycję Komunikacje równorzędne.

Wybierz Dodaj.

W obszarze Podsumowanie zdalnej sieci wirtualnej:

Nazwa ustawienia Wartość Nazwa łącza komunikacji równorzędnej SpoketoHub Model wdrażania sieci wirtualnej Resource Manager Subskrypcja <Twoja subskrypcja> Sieć wirtualna Sieć wirtualna-szprycha Zezwalaj "VNet-Spoke" na dostęp do sieci wirtualnej "VNet-hub" wybrane Zezwalaj "VNet-Spoke" na odbieranie przekazywanego ruchu z sieci wirtualnej koncentratora wybrane Zezwalaj bramie lub serwerowi tras w sieci wirtualnej i szprychy na przekazywanie ruchu do sieci wirtualnej nie wybrano Włącz opcję "VNet-Spoke", aby użyć bramy zdalnej sieci wirtualnej lub serwera tras wybrane W obszarze Podsumowanie lokalnej sieci wirtualnej:

Nazwa ustawienia Wartość Nazwa łącza komunikacji równorzędnej HubtoSpoke Zezwalaj na dostęp do sieci wirtualnej "VNet-Spoke" wybrane Zezwalaj "VNet-hub" na odbieranie przekazywanego ruchu z "VNet-Spoke" wybrane Zezwalaj bramie lub serwerowi tras w sieci wirtualnej na przekazywanie ruchu do "VNet-Spoke" wybrane Włącz opcję "VNet-hub", aby użyć zdalnej bramy lub serwera tras "VNet-Spoke" nie wybrano Wybierz Dodaj.

Tworzenie tras

Następnie należy utworzyć kilka tras:

- Trasa z podsieci bramy koncentratora do podsieci będącej szprychą za pośrednictwem adresu IP zapory

- Trasa domyślna z podsieci będącej szprychą za pośrednictwem adresu IP zapory

- Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

- W polu tekstowym wyszukiwania wpisz tabelę tras i naciśnij Enter.

- Wybierz pozycję Tabela tras.

- Wybierz pozycję Utwórz.

- Wybierz test hybrydowy FW dla grupy zasobów.

- W obszarze Region wybierz pozycję Wschodnie stany USA.

- Jako nazwę wpisz UDR-Hub-Spoke.

- Wybierz pozycję Przejrzyj i utwórz.

- Wybierz pozycję Utwórz.

- Po utworzeniu tabeli tras wybierz ją, aby otworzyć stronę tabeli tras.

- Wybierz pozycję Trasy w lewej kolumnie.

- Wybierz Dodaj.

- Jako nazwę trasy wpisz ToSpoke.

- W polu Typ docelowy wybierz pozycję Adresy IP.

- W polu Docelowe adresy IP/zakresy CIDR wpisz 10.6.0.0/16.

- W polu Typ następnego przeskoku wybierz pozycję Urządzenie wirtualne.

- W polu Adres następnego przeskoku wpisz zanotowany wcześniej prywatny adres IP zapory.

- Wybierz Dodaj.

Teraz skojarz trasę z podsiecią.

- Na stronie Trasa zdefiniowana przez użytkownika-piasta-szprycha — trasy wybierz pozycję Podsieci.

- Wybierz pozycję Skojarz.

- W obszarze Sieć wirtualna wybierz pozycję VNet-hub.

- W obszarze Podsieć wybierz pozycję GatewaySubnet.

- Wybierz przycisk OK.

Teraz utwórz trasę domyślną z podsieci szprychy.

- Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

- W polu tekstowym wyszukiwania wpisz tabelę tras i naciśnij Enter.

- Wybierz pozycję Tabela tras.

- Wybierz pozycję Utwórz.

- Wybierz test hybrydowy FW dla grupy zasobów.

- W obszarze Region wybierz pozycję Wschodnie stany USA.

- Jako nazwę wpisz UDR-DG.

- W obszarze Propagacja tras bramy wybierz pozycję Nie.

- Wybierz pozycję Przejrzyj i utwórz.

- Wybierz pozycję Utwórz.

- Po utworzeniu tabeli tras wybierz ją, aby otworzyć stronę tabeli tras.

- Wybierz pozycję Trasy w lewej kolumnie.

- Wybierz Dodaj.

- Jako nazwę trasy wpisz ToHub.

- W polu Typ miejsca docelowego wybierz pozycję Adresy IP

- W polu Docelowe adresy IP/zakresy CIDR wpisz 0.0.0.0/0.

- W polu Typ następnego przeskoku wybierz pozycję Urządzenie wirtualne.

- W polu Adres następnego przeskoku wpisz zanotowany wcześniej prywatny adres IP zapory.

- Wybierz Dodaj.

Teraz skojarz trasę z podsiecią.

- Na stronie UDR-DG - Routes (Trasy) wybierz pozycję Subnets (Podsieci).

- Wybierz pozycję Skojarz.

- W obszarze Sieć wirtualna wybierz pozycję Sieć wirtualna-szprycha.

- W obszarze Podsieć wybierz pozycję SN-Workload.

- Wybierz przycisk OK.

Tworzenie maszyn wirtualnych

Teraz utwórz maszyny wirtualne pakietu roboczego szprychy i sieci lokalnej, a następnie umieść je w odpowiednich podsieciach.

Tworzenie maszyny wirtualnej pakietu roboczego

Utwórz maszynę wirtualną w sieci wirtualnej będącej szprychą z uruchomionymi usługami IIS bez publicznego adresu IP.

Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

W obszarze Popularne produkty z witryny Marketplace wybierz pozycję Windows Server 2019 Datacenter.

Wprowadź poniższe wartości dla maszyny wirtualnej:

- Grupa zasobów — wybierz pozycję FW-Hybrid-Test

- Nazwa maszyny wirtualnej: VM-Spoke-01

- Region - (USA) Wschodnie stany USA

- Nazwa użytkownika: wpisz nazwę użytkownika

- Hasło: wpisz hasło

W obszarze Publiczne porty wejściowe wybierz pozycję Zezwalaj na wybrane porty, a następnie wybierz pozycję HTTP (80) i RDP (3389)

Wybierz pozycję Dalej: Dyski.

Zaakceptuj wartości domyślne i wybierz pozycję Dalej: Sieć.

Wybierz pozycję VNet-Spoke dla sieci wirtualnej, a podsieć to SN-Workload.

Wybierz pozycję Dalej:Zarządzanie.

Wybierz pozycję Dalej: Monitorowanie.

W obszarze Diagnostyka rozruchu wybierz pozycję Wyłącz.

Wybierz pozycję Przejrzyj i utwórz, przejrzyj ustawienia na stronie podsumowania, a następnie wybierz pozycję Utwórz.

Instalacja usług IIS

W witrynie Azure Portal otwórz usługę Cloud Shell i upewnij się, że jest ona ustawiona na program PowerShell.

Uruchom następujące polecenie, aby zainstalować usługi IIS na maszynie wirtualnej i w razie potrzeby zmienić lokalizację:

Set-AzVMExtension ` -ResourceGroupName FW-Hybrid-Test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

Tworzenie maszyny wirtualnej w środowisku lokalnym

Jest to maszyna wirtualna używana do nawiązywania połączenia przy użyciu pulpitu zdalnego z publicznym adresem IP. Z tego miejsca nawiążesz następnie połączenie z serwerem lokalnym za pośrednictwem zapory.

Na stronie głównej witryny Azure Portal wybierz pozycję Utwórz zasób.

W obszarze Popularne wybierz pozycję Windows Server 2019 Datacenter.

Wprowadź poniższe wartości dla maszyny wirtualnej:

- Grupa zasobów — wybierz istniejącą, a następnie wybierz pozycję FW-Hybrid-Test

- Nazwa - maszyny wirtualnej VM-Onprem

- Region - (USA) Wschodnie stany USA

- Nazwa użytkownika: wpisz nazwę użytkownika

- Hasło: wpisz hasło

W obszarze Publiczne porty wejściowe wybierz pozycję Zezwalaj na wybrane porty, a następnie wybierz pozycję RDP (3389)

Wybierz pozycję Dalej: Dyski.

Zaakceptuj wartości domyślne i wybierz pozycję Dalej:Sieć.

Wybierz pozycję VNet-Onprem dla sieci wirtualnej i sprawdź, czy podsieć to SN-Corp.

Wybierz pozycję Dalej:Zarządzanie.

Wybierz pozycję Dalej: Monitorowanie.

W obszarze Diagnostyka rozruchu wybierz pozycję Wyłącz.

Wybierz pozycję Przejrzyj i utwórz, przejrzyj ustawienia na stronie podsumowania, a następnie wybierz pozycję Utwórz.

Testowanie zapory

Najpierw zanotuj prywatny adres IP maszyny wirtualnej VM-Spoke-01 na stronie Przegląd maszyny wirtualnej VM-Spoke-01.

W witrynie Azure Portal połącz się z maszyną wirtualną VM-Onprem.

Otwórz przeglądarkę internetową na maszynie wirtualnej VM-Onprem, a następnie przejdź do lokalizacji http://<VM-spoke-01 private IP>.

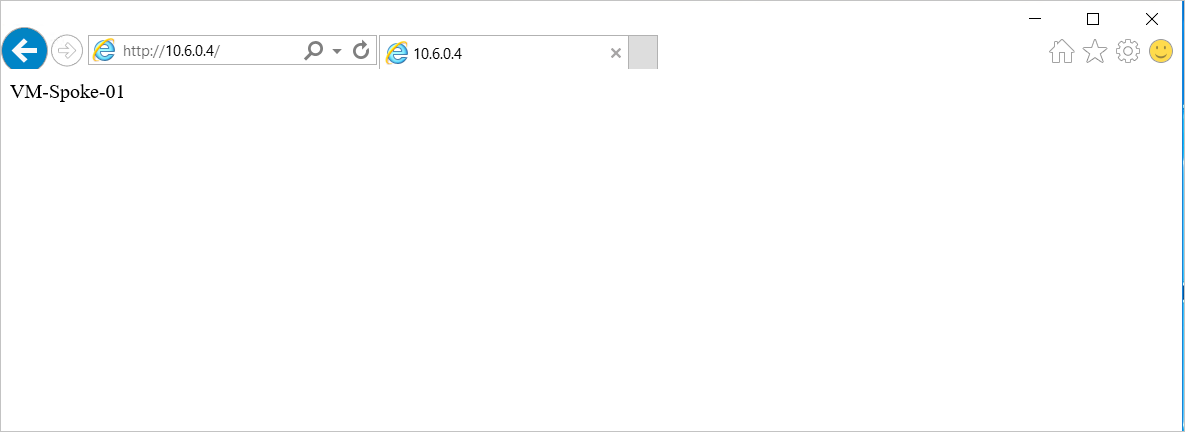

Powinna zostać wyświetlona strona internetowa VM-spoke-01 :

Z maszyny wirtualnej VM-Onprem otwórz pulpit zdalny do maszyny wirtualnej VM-spoke-01 pod prywatnym adresem IP.

Połączenie powinno zakończyć się pomyślnie i powinno być możliwe zalogowanie się.

Teraz sprawdzono, że reguły zapory działają:

- Możesz przeglądać serwer internetowy w sieci wirtualnej będącej szprychą.

- Możesz nawiązać połączenie z serwerem w sieci wirtualnej będącej szprychą, korzystając z protokołu RDP.

Następnie zmień ustawienie akcji kolekcji reguł sieci zapory na Odmów, aby sprawdzić, czy reguły zapory działają zgodnie z oczekiwaniami.

- Otwórz grupę zasobów FW-Hybrid-Test i wybierz zasady zapory Pol-Net01 .

- W obszarze Ustawienia wybierz pozycję Kolekcje reguł.

- Wybierz kolekcję reguł RCNet01.

- W polu Akcja zbierania reguł wybierz pozycję Odmów.

- Wybierz pozycję Zapisz.

Zamknij wszystkie istniejące pulpity zdalne i przeglądarki na maszynie wirtualnej w środowisku lokalnym przed przetestowanie zmienionych reguł. Po zakończeniu aktualizacji kolekcji reguł ponownie uruchom testy. Wszystkie powinny się tym razem nie połączyć.

Czyszczenie zasobów

Możesz zachować zasoby zapory na potrzeby dalszego badania lub, jeśli nie są już potrzebne, usuń grupę zasobów FW-Hybrid-Test , aby usunąć wszystkie zasoby związane z zaporą.