Wdrażanie dostawcy partnera w zakresie zabezpieczeń

Dostawcy partnerów zabezpieczeń w usłudze Azure Firewall Manager umożliwiają korzystanie ze znanych, najlepiej znanych ofert zabezpieczeń jako usługi (SECaaS) innych firm w celu ochrony dostępu do Internetu dla użytkowników.

Aby dowiedzieć się więcej na temat obsługiwanych scenariuszy i wytycznych dotyczących najlepszych rozwiązań, zobacz Co to są dostawcy partnerów zabezpieczeń?

Zintegrowani partnerzy zabezpieczeń jako usługi (SECaaS) innych firm są teraz dostępni:

- Zscaler

Wdrażanie dostawcy zabezpieczeń innej firmy w nowym centrum

Pomiń tę sekcję, jeśli wdrażasz dostawcę innej firmy w istniejącym centrum.

- Zaloguj się w witrynie Azure Portal.

- W obszarze Wyszukiwanie wpisz Menedżer zapory i wybierz go w obszarze Usługi.

- Przejdź do obszaru Przegląd. Wybierz pozycję Wyświetl zabezpieczone koncentratory wirtualne.

- Wybierz pozycję Utwórz nowe zabezpieczone koncentrator wirtualny.

- Wprowadź subskrypcję i grupę zasobów, wybierz obsługiwany region i dodaj informacje o koncentratorze i wirtualnej sieci WAN.

- Wybierz pozycję Uwzględnij bramę sieci VPN, aby włączyć dostawców partnerów zabezpieczeń.

- Wybierz jednostki skalowania bramy odpowiednie dla Twoich wymagań.

- Wybierz pozycję Dalej: Azure Firewall

Uwaga

Dostawcy partnerów zabezpieczeń łączą się z centrum przy użyciu tuneli vpn Gateway. Jeśli usuniesz usługę VPN Gateway, połączenia z dostawcami partnerów zabezpieczeń zostaną utracone.

- Jeśli chcesz wdrożyć usługę Azure Firewall w celu filtrowania ruchu prywatnego wraz z dostawcą usług innych firm w celu filtrowania ruchu internetowego, wybierz zasady dla usługi Azure Firewall. Zobacz obsługiwane scenariusze.

- Jeśli chcesz wdrożyć tylko dostawcę zabezpieczeń innej firmy w centrum, wybierz pozycję Azure Firewall: Włączone/Wyłączone , aby ustawić go na Wyłączone.

- Wybierz pozycję Dalej: Dostawca partnera zabezpieczeń.

- Ustaw wartość Dostawca partnera zabezpieczeń na włączoną.

- Wybierz partnera.

- Wybierz pozycję Dalej: Przeglądanie i tworzenie.

- Przejrzyj zawartość, a następnie wybierz pozycję Utwórz.

Wdrożenie bramy sieci VPN może potrwać ponad 30 minut.

Aby sprawdzić, czy centrum zostało utworzone, przejdź do pozycji Azure Firewall Manager-Overview-View secured virtual hubs (Menedżer usługi Azure Firewall Manager —> omówienie) —> wyświetlanie zabezpieczonych koncentratorów wirtualnych. Zostanie wyświetlona nazwa dostawcy zabezpieczeń i stan partnera zabezpieczeń jako Oczekujące połączenie zabezpieczeń.

Po utworzeniu centrum i skonfigurowaniu partnera zabezpieczeń kontynuuj łączenie dostawcy zabezpieczeń z centrum.

Wdrażanie dostawcy zabezpieczeń innej firmy w istniejącym koncentratorze

Możesz również wybrać istniejące centrum w wirtualnej sieci WAN i przekonwertować je na zabezpieczone koncentrator wirtualny.

- W obszarze Wprowadzenie wybierz pozycję Wyświetl zabezpieczone koncentratory wirtualne.

- Wybierz pozycję Konwertuj istniejące koncentratory.

- Wybierz subskrypcję i istniejące centrum. Wykonaj pozostałe kroki, aby wdrożyć dostawcę innej firmy w nowym centrum.

Należy pamiętać, że brama sieci VPN musi zostać wdrożona w celu przekonwertowania istniejącego koncentratora na zabezpieczone centrum z dostawcami innych firm.

Konfigurowanie dostawców zabezpieczeń innych firm w celu nawiązania połączenia z zabezpieczonym koncentratorem

Aby skonfigurować tunele do usługi VPN Gateway koncentratora wirtualnego, dostawcy innych firm potrzebują praw dostępu do centrum. W tym celu skojarz jednostkę usługi z subskrypcją lub grupą zasobów i przyznaj prawa dostępu. Następnie należy podać te poświadczenia innej osobie przy użyciu portalu.

Uwaga

Zewnętrzni dostawcy zabezpieczeń tworzą witrynę sieci VPN w Twoim imieniu. Ta witryna sieci VPN nie jest wyświetlana w witrynie Azure Portal.

Tworzenie i autoryzacja jednostki usługi

Utwórz jednostkę usługi Microsoft Entra: możesz pominąć adres URL przekierowania.

Dodaj prawa dostępu i zakres dla jednostki usługi. Instrukcje: używanie portalu do tworzenia aplikacji usługi Microsoft Entra i jednostki usługi w celu uzyskiwania dostępu do zasobów

Uwaga

Możesz ograniczyć dostęp tylko do grupy zasobów w celu uzyskania bardziej szczegółowej kontroli.

Odwiedź portal partnerski

Postępuj zgodnie z instrukcjami podanymi przez partnera, aby ukończyć konfigurację. Obejmuje to przesyłanie informacji firmy Microsoft Entra w celu wykrywania i nawiązywania połączenia z centrum, aktualizowania zasad ruchu wychodzącego oraz sprawdzania stanu łączności i dzienników.

- Zscaler: konfigurowanie integracji usługi Microsoft Azure Virtual WAN.

Stan tworzenia tunelu można sprawdzić w portalu usługi Azure Virtual WAN na platformie Azure. Po wyświetleniu tuneli połączonych zarówno na platformie Azure, jak i w portalu partnerskim, przejdź do następnych kroków, aby skonfigurować trasy, aby wybrać, które gałęzie i sieci wirtualne powinny wysyłać ruch internetowy do partnera.

Możesz dodać inne wirtualne urządzenia sieciowe do koncentratora wirtualnej sieci WAN. Aby uzyskać więcej informacji, zobacz Informacje o urządzeniach WUS w koncentratorze usługi Virtual WAN.

Konfigurowanie zabezpieczeń za pomocą menedżera zapory

Przejdź do usługi Azure Firewall Manager —> zabezpieczone koncentratory.

Wybierz koncentrator. Stan centrum powinien teraz zawierać stan Aprowizowania zamiast oczekującego połączenia zabezpieczeń.

Upewnij się, że dostawca innej firmy może nawiązać połączenie z koncentratorem. Tunele w bramie sieci VPN powinny być w stanie Połączono . Ten stan jest bardziej odzwierciedlający kondycję połączenia między centrum a partnerem innej firmy w porównaniu z poprzednim stanem.

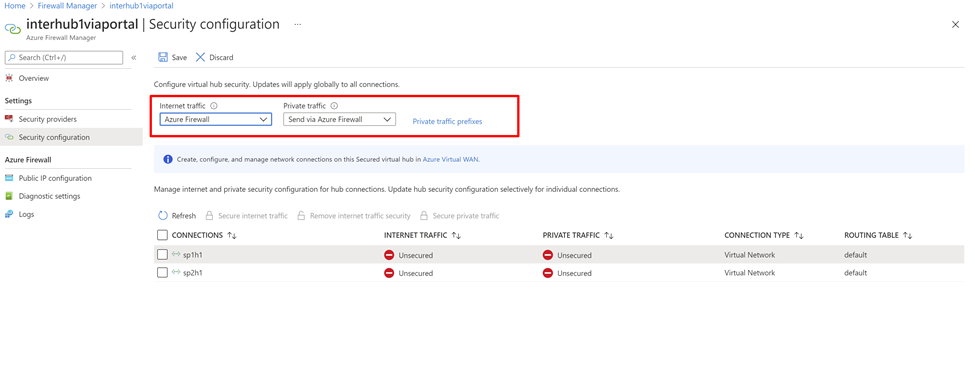

Wybierz centrum i przejdź do pozycji Konfiguracje zabezpieczeń.

Podczas wdrażania dostawcy innej firmy w koncentratorze konwertuje koncentrator na zabezpieczone koncentratory wirtualne. Dzięki temu dostawca innej firmy anonsuje trasę 0.0.0.0.0/0 (domyślną) do centrum. Jednak połączenia sieci wirtualnej i lokacje połączone z koncentratorem nie pobierają tej trasy, chyba że zdecydujesz się na to, które połączenia powinny uzyskać tę trasę domyślną.

Uwaga

Nie twórz ręcznie trasy 0.0.0.0/0 (domyślnej) dla anonsów gałęzi za pośrednictwem protokołu BGP. Jest to wykonywane automatycznie w przypadku bezpiecznych wdrożeń koncentratora wirtualnego z dostawcami zabezpieczeń innych firm. Może to spowodować przerwanie procesu wdrażania.

Skonfiguruj zabezpieczenia wirtualnej sieci WAN, ustawiając ruch internetowy za pośrednictwem usługi Azure Firewall i ruchu prywatnego za pośrednictwem zaufanego partnera zabezpieczeń. Spowoduje to automatyczne zabezpieczenie poszczególnych połączeń w usłudze Virtual WAN.

Ponadto jeśli organizacja używa publicznych zakresów adresów IP w sieciach wirtualnych i oddziałach, należy jawnie określić te prefiksy adresów IP przy użyciu prefiksów ruchu prywatnego. Prefiksy publicznych adresów IP można określić indywidualnie lub jako agregacje.

Jeśli używasz adresów innych niż RFC1918 dla prefiksów ruchu prywatnego, może być konieczne skonfigurowanie zasad SNAT dla zapory w celu wyłączenia protokołu SNAT dla ruchu prywatnego bez RFC1918. Domyślnie sieci SNATs usługi Azure Firewall wszystkie nie RFC1918 ruchu.

Ruch internetowy w gałęzi lub sieci wirtualnej za pośrednictwem usługi innej firmy

Następnie możesz sprawdzić, czy maszyny wirtualne sieci wirtualnej lub lokacja oddziału mogą uzyskać dostęp do Internetu i sprawdzić, czy ruch przepływa do usługi innej firmy.

Po zakończeniu kroków ustawienia trasy maszyny wirtualne sieci wirtualnej i lokacje gałęzi są wysyłane do trasy usługi innej firmy. Nie można połączyć się z tymi maszynami wirtualnymi za pomocą protokołu RDP ani SSH. Aby się zalogować, możesz wdrożyć usługę Azure Bastion w równorzędnej sieci wirtualnej.

Konfiguracja reguły

Użyj portalu partnerskiego, aby skonfigurować reguły zapory. Usługa Azure Firewall przechodzi przez ruch.

Na przykład można obserwować dozwolony ruch przez usługę Azure Firewall, mimo że nie ma jawnej reguły zezwalania na ruch. Dzieje się tak, ponieważ usługa Azure Firewall przekazuje ruch do dostawcy partnera zabezpieczeń następnego przeskoku (ZScalar). Usługa Azure Firewall nadal ma reguły zezwalania na ruch wychodzący, ale nazwa reguły nie jest rejestrowana.

Aby uzyskać więcej informacji, zobacz dokumentację partnera.