Integracja rozwiązania Microsoft Security Copilot w usłudze Defender EASM

Zarządzanie zewnętrznym obszarem podatnym na ataki w usłudze Microsoft Defender (Defender EASM) stale odnajduje i mapuje obszar ataków cyfrowych, aby zapewnić zewnętrzny widok infrastruktury online. Ta widoczność ułatwia zespołom ds. zabezpieczeń i IT identyfikowanie nieznanych informacji, określanie priorytetów ryzyka, eliminowanie zagrożeń oraz rozszerzanie kontroli luk w zabezpieczeniach i ekspozycji poza zaporę. Szczegółowe informacje o powierzchni ataków są generowane przez analizowanie luk w zabezpieczeniach i danych infrastruktury w celu zaprezentowania kluczowych obszarów zainteresowania dla organizacji.

Integracja rozwiązania Microsoft Security Copilot (Security Copilot) w usłudze Defender EASM ułatwia interakcję z odkrytymi przez firmę Microsoft powierzchniami ataków. Identyfikowanie powierzchni ataków pomaga organizacji szybko zrozumieć infrastrukturę zewnętrzną i istotne, krytyczne zagrożenia. Zapewnia wgląd w konkretne obszary ryzyka, w tym luki w zabezpieczeniach, zgodność i higienę zabezpieczeń.

Aby uzyskać więcej informacji o zabezpieczeniach Copilot, zobacz Co to jest Security Copilot?. Aby uzyskać informacje na temat osadzonego środowiska copilot zabezpieczeń, zobacz Wykonywanie zapytań dotyczących obszaru ataków za pomocą programu Defender EASM przy użyciu rozwiązania Microsoft Copilot na platformie Azure.

Przed rozpoczęciem

Jeśli dopiero zaczynasz korzystać z rozwiązania Security Copilot, warto zapoznać się z rozwiązaniem, czytając następujące artykuły:

- Co to jest Copilot rozwiązań zabezpieczających firmy Microsoft?

- Środowiska copilot zabezpieczeń

- Wprowadzenie do funkcji Copilot rozwiązań zabezpieczających

- Omówienie uwierzytelniania w rozwiązaniu Security Copilot

- Monitowanie w copilot bezpieczeństwa

Zabezpieczenia Copilot w usłudze Defender EASM

Funkcja Security Copilot może wyświetlać szczegółowe informacje z programu Defender EASM na temat obszaru ataków organizacji. Możesz użyć wbudowanych funkcji rozwiązania Security Copilot. Aby uzyskać więcej informacji, użyj monitów w obszarze Security Copilot. Te informacje mogą pomóc w zrozumieniu stanu zabezpieczeń i ograniczeniu luk w zabezpieczeniach.

Ten artykuł zawiera wprowadzenie do rozwiązania Security Copilot i zawiera przykładowe monity, które mogą pomóc użytkownikom usługi Defender EASM.

Kluczowe cechy i funkcje

Integracja z programem EASM Security Copilot może pomóc:

Uzyskaj migawkę zewnętrznej powierzchni ataków i wygeneruj szczegółowe informacje na temat potencjalnych zagrożeń.

Szybki widok zewnętrznego obszaru ataków można uzyskać, analizując dostępne w Internecie informacje połączone z zastrzeżonym algorytmem odnajdywania usługi Defender EASM. Zapewnia łatwe do zrozumienia wyjaśnienie języka naturalnego zasobów organizacji, takich jak hosty, domeny, strony internetowe i adresy IP organizacji. Wyróżnia krytyczne zagrożenia związane z każdym z nich.

Ustalanie priorytetów działań naprawczych na podstawie ryzyka aktywów i elementów listy Common Vulnerabilities and Exposures (CVEs).

Usługa Defender EASM pomaga zespołom ds. zabezpieczeń ustalić priorytety działań korygjących, pomagając im zrozumieć, które zasoby i CVE stanowią największe ryzyko w ich środowisku. Analizuje luki w zabezpieczeniach i dane infrastruktury w celu zaprezentowania kluczowych obszarów zainteresowania, zapewniając wyjaśnienie języka naturalnego ryzyka i zalecanych działań.

Użyj narzędzia Security Copilot, aby wyświetlić szczegółowe informacje.

Możesz użyć narzędzia Security Copilot, aby zapytać o szczegółowe informacje przy użyciu języka naturalnego i wyodrębnić szczegółowe informacje z programu Defender EASM na temat obszaru ataków organizacji. Szczegóły zapytania, takie jak liczba certyfikatów secure Sockets Layer (SSL), które nie są bezpieczne, wykryte porty i określone luki w zabezpieczeniach wpływające na powierzchnię ataków.

Przyspiesz leczenie powierzchni ataków.

Użyj narzędzia Security Copilot, aby ograniczyć obszar ataków przy użyciu etykiet, identyfikatorów zewnętrznych i modyfikacji stanu dla zestawu zasobów. Ten proces przyspiesza curation, dzięki czemu można szybciej i wydajniej organizować zapasy.

Włączanie integracji rozwiązania Security Copilot

Aby skonfigurować integrację rozwiązania Security Copilot w programie Defender EASM, wykonaj kroki opisane w następnych sekcjach.

Wymagania wstępne

Aby włączyć integrację, musisz mieć następujące wymagania wstępne:

- Dostęp do rozwiązania Microsoft Security Copilot

- Uprawnienia do aktywowania nowych połączeń

Łączenie rozwiązania Security Copilot z usługą Defender EASM

Uzyskaj dostęp do rozwiązania Copilot zabezpieczeń i upewnij się, że jesteś uwierzytelniony.

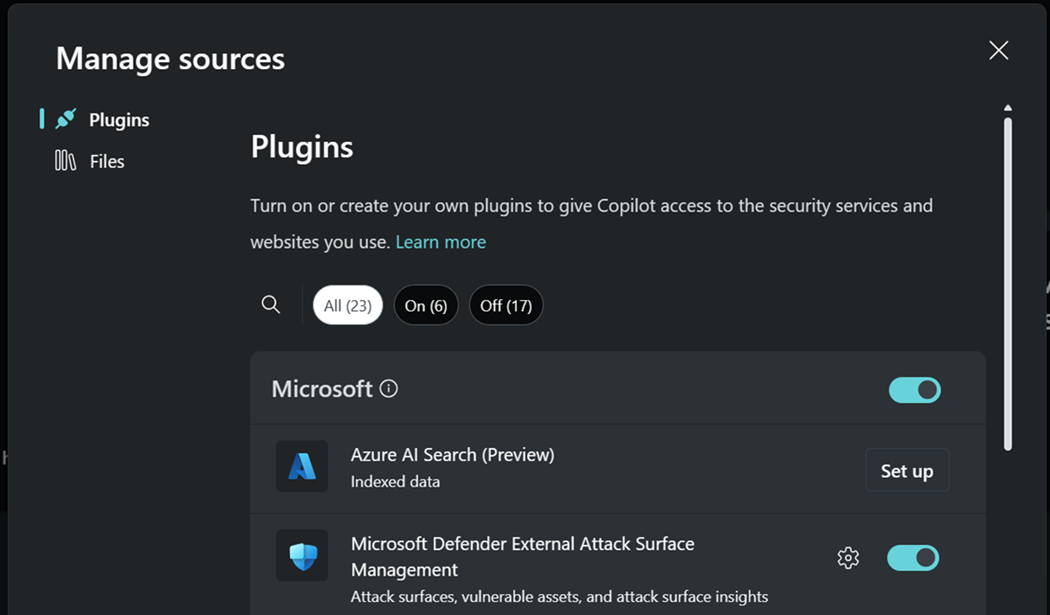

Wybierz ikonę wtyczki Security Copilot w prawym górnym rogu paska wejściowego monitu.

W obszarze Microsoft znajdź pozycję Defender External Attack Surface Management. Wybierz pozycję Wł. , aby nawiązać połączenie.

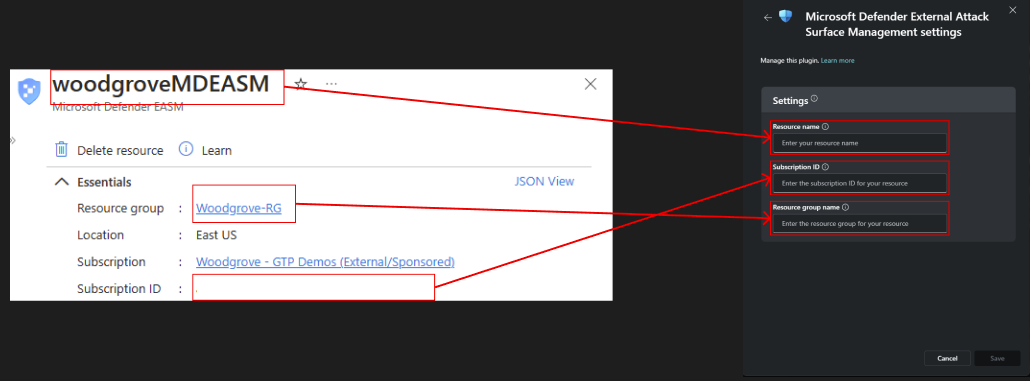

Jeśli chcesz, aby narzędzie Security Copilot pobierało dane z zasobu EASM usługi Defender, wybierz ikonę koła zębatego, aby otworzyć ustawienia wtyczki. Wprowadź lub wybierz wartości przy użyciu wartości z sekcji Podstawy zasobu w okienku Przegląd.

Uwaga

Możesz użyć swoich umiejętności usługi Defender EASM, nawet jeśli usługa Defender EASM nie została zakupiona. Aby uzyskać więcej informacji, zobacz temat Funkcje wtyczki — dokumentacja.

Przykładowe monity programu EASM w usłudze Defender

Security Copilot używa głównie monitów języka naturalnego. Podczas wykonywania zapytań dotyczących informacji z programu Defender EASM należy przesłać monit, który przeprowadzi narzędzie Security Copilot w celu wybrania wtyczki EASM usługi Defender i wywołania odpowiedniej możliwości.

Aby uzyskać informacje o powodzeniu z monitami rozwiązania Security Copilot, zalecamy następujące podejścia:

Upewnij się, że w pierwszym monicie odwołujesz się do nazwy firmy. O ile nie określono inaczej, wszystkie przyszłe monity następnie podają dane dotyczące początkowo określonej firmy.

Twoje polecenia muszą być jasne i konkretne. Możesz uzyskać lepsze wyniki, jeśli w monitach uwzględnisz określone nazwy zasobów lub wartości metadanych (na przykład identyfikatory CVE).

Może to również pomóc w dodaniu usługi Defender EASM do monitu, tak jak w poniższych przykładach:

- Zgodnie z usługą Defender EASM, jakie są moje wygasłe domeny?

- Poinformuj mnie o szczegółowych danych dotyczących obszaru ataków w usłudze Defender EASM o wysokim priorytcie.

Poeksperymentuj z różnymi poleceniami i odmianami, aby zobaczyć, co najlepiej sprawdza się w Twoim przypadku. Modele sztucznej inteligencji czatu różnią się, więc iteruj i uściślaj polecenia na podstawie otrzymanych wyników.

Funkcja Copilot rozwiązań zabezpieczających zapisuje sesje poleceń. Aby wyświetlić poprzednie sesje, w menu Security Copilot wybierz pozycję Moje sesje.

Aby zapoznać się z przewodnikiem po zabezpieczeniach Copilot, w tym numerem PIN i funkcjami udostępniania, zobacz Navigate Security Copilot (Nawigowanie po copilotie zabezpieczeń).

Aby uzyskać więcej informacji na temat pisania monitów security copilot, zobacz Security Copilot monitowanie porady.

Dokumentacja możliwości wtyczki

| Możliwość | opis | Dane wejściowe | Zachowania |

|---|---|---|---|

| Podsumowanie obszaru podatnego na ataki | Zwraca podsumowanie obszaru ataków dla zasobu EASM usługi Defender klienta lub określonej nazwy firmy. |

Przykładowe dane wejściowe: • Uzyskaj powierzchnię ataków dla serwisu LinkedIn. • Dostać moją powierzchnię ataku. • Jaka jest powierzchnia ataku dla firmy Microsoft? • Jaka jest moja powierzchnia ataku? • Jakie są zasoby dostępne zewnętrznie dla platformy Azure? • Jakie są moje zasoby dostępne zewnętrznie? Opcjonalne dane wejściowe: • CompanyName |

Jeśli wtyczka jest skonfigurowana do aktywnego zasobu EASM usługi Defender i nie określono żadnej innej firmy: • Zwraca podsumowanie powierzchni ataków dla zasobu EASM klienta w usłudze Defender. Jeśli podano inną nazwę firmy: • Jeśli nie znaleziono dokładnego dopasowania nazwy firmy, zwraca listę możliwych dopasowań. • Jeśli istnieje dokładne dopasowanie, zwraca podsumowanie powierzchni ataku dla nazwy firmy. |

| Uzyskiwanie szczegółowych informacji o powierzchni ataków | Zwraca szczegółowe informacje dotyczące obszaru ataków dla zasobu EASM usługi Defender klienta lub określonej nazwy firmy. |

Przykładowe dane wejściowe: • Uzyskiwanie szczegółowych informacji o powierzchni ataków o wysokim priorytcie dla serwisu LinkedIn. • Uzyskaj szczegółowe informacje o powierzchni ataków o wysokim priorytcie. • Uzyskiwanie szczegółowych informacji o powierzchni ataków o niskim priorycie dla firmy Microsoft. • Uzyskiwanie szczegółowych informacji o powierzchni ataków o niskim priorytcie. • Czy mam luki w zabezpieczeniach o wysokim priorytcie w zewnętrznej powierzchni ataków na platformę Azure? Wymagane dane wejściowe: • PriorityLevel (poziom priorytetu musi być wysoki, średni lub niski; jeśli nie zostanie podany, domyślnie jest wysoki) Opcjonalne dane wejściowe: • CompanyName (nazwa firmy) |

Jeśli wtyczka jest skonfigurowana do aktywnego zasobu EASM usługi Defender i nie określono żadnej innej firmy: • Zwraca szczegółowe informacje dotyczące obszaru ataków dla zasobu EASM klienta w usłudze Defender. Jeśli podano inną nazwę firmy: • Jeśli nie znaleziono dokładnego dopasowania nazwy firmy, zwraca listę możliwych dopasowań. • Jeśli istnieje dokładne dopasowanie, zwraca szczegółowe informacje o powierzchni ataku dla nazwy firmy. |

| Pobieranie zasobów, na które ma wpływ CVE | Zwraca zasoby, których dotyczy luka CVE dla zasobu EASM usługi Defender klienta lub określonej nazwy firmy. |

Przykładowe dane wejściowe: • Pobierz zasoby, na które ma wpływ CVE-2023-0012 dla serwisu LinkedIn. • Na które zasoby mają wpływ CVE-2023-0012 dla firmy Microsoft? • Czy na zewnętrzną powierzchnię ataków platformy Azure ma wpływ CVE-2023-0012? • Pobierz zasoby, na które ma wpływ CVE-2023-0012 na moją powierzchnię ataku. • Którego z moich zasobów dotyczy CVE-2023-0012? • Czy na moją zewnętrzną powierzchnię ataku wpływa CVE-2023-0012? Wymagane dane wejściowe: • CveId Opcjonalne dane wejściowe: • CompanyName |

Jeśli wtyczka jest skonfigurowana do aktywnego zasobu EASM usługi Defender i nie określono żadnej innej firmy: • Jeśli ustawienia wtyczki nie są wypełnione, nie powiedz się łaskawie i przypomnij klientom. • Jeśli ustawienia wtyczki są wypełnione, zwraca zasoby, na które ma wpływ cve zasób EASM klienta. Jeśli podano inną nazwę firmy: • Jeśli nie znaleziono dokładnego dopasowania nazwy firmy, zwraca listę możliwych dopasowań. • Jeśli istnieje dokładne dopasowanie, zwraca zasoby, na które ma wpływ CVE określona nazwa firmy. |

| Pobieranie zasobów, na które ma wpływ CVSS | Zwraca zasoby, na które ma wpływ typowy wskaźnik oceny luk w zabezpieczeniach (CVSS) dla zasobu EASM klienta lub określonej nazwy firmy. |

Przykładowe dane wejściowe: • Uzyskiwanie zasobów dotkniętych wynikami CVSS o wysokim priorytcie na powierzchni ataków LinkedIn. • Ile zasobów ma krytyczny wynik CVSS dla firmy Microsoft? • Które zasoby mają krytyczne oceny CVSS dla platformy Azure? • Uzyskaj zasoby, na które mają wpływ wyniki CVSS o wysokim priorytycie na mojej powierzchni ataków. • Ile moich zasobów ma krytyczne wyniki CVSS? • Które z moich zasobów mają krytyczne wyniki CVSS? Wymagane dane wejściowe: • CvssPriority (priorytet CVSS musi być krytyczny, wysoki, średni lub niski) Opcjonalne dane wejściowe: • CompanyName |

Jeśli wtyczka jest skonfigurowana do aktywnego zasobu EASM usługi Defender i nie określono żadnej innej firmy: • Jeśli ustawienia wtyczki nie są wypełnione, nie powiedz się łaskawie i przypomnij klientom. • Jeśli ustawienia wtyczki są wypełnione, zwraca zasoby, których dotyczy ocena CVSS dla zasobu EASM klienta. Jeśli podano inną nazwę firmy: • Jeśli nie znaleziono dokładnego dopasowania nazwy firmy, zwraca listę możliwych dopasowań. • Jeśli istnieje dokładne dopasowanie, zwraca aktywa, na które ma wpływ ocena CVSS dla określonej nazwy firmy. |

| Pobieranie wygasłych domen | Zwraca liczbę wygasłych domen dla zasobu EASM klienta lub określonej nazwy firmy. |

Przykładowe dane wejściowe: • Ile domen wygasło na powierzchni ataków serwisu LinkedIn? • Ile zasobów używa wygasłych domen dla firmy Microsoft? • Ile domen wygasło na mojej powierzchni ataku? • Ile moich zasobów używa wygasłych domen dla firmy Microsoft? Opcjonalne dane wejściowe: • CompanyName |

Jeśli wtyczka jest skonfigurowana do aktywnego zasobu EASM usługi Defender i nie określono żadnej innej firmy: • Zwraca liczbę wygasłych domen zasobu EASM klienta. Jeśli podano inną nazwę firmy: • Jeśli nie znaleziono dokładnego dopasowania nazwy firmy, zwraca listę możliwych dopasowań. • Jeśli istnieje dokładne dopasowanie, zwraca liczbę wygasłych domen dla określonej nazwy firmy. |

| Pobieranie wygasłych certyfikatów | Zwraca liczbę wygasłych certyfikatów SSL dla zasobu EASM klienta lub określonej nazwy firmy. |

Przykładowe dane wejściowe: • Ile certyfikatów SSL wygasło dla usługi LinkedIn? • Ile zasobów używa wygasłych certyfikatów SSL dla firmy Microsoft? • Ile certyfikatów SSL wygasło dla mojego obszaru ataków? • Jakie są moje wygasłe certyfikaty SSL? Opcjonalne dane wejściowe: • CompanyName |

Jeśli wtyczka jest skonfigurowana do aktywnego zasobu EASM usługi Defender i nie określono żadnej innej firmy: • Zwraca liczbę certyfikatów SSL dla zasobu EASM klienta usługi Defender. Jeśli podano inną nazwę firmy: • Jeśli nie znaleziono dokładnego dopasowania nazwy firmy, zwraca listę możliwych dopasowań. • Jeśli istnieje dokładne dopasowanie, zwraca liczbę certyfikatów SSL dla określonej nazwy firmy. |

| Pobieranie certyfikatów SHA1 | Zwraca liczbę certyfikatów SSL SHA1 dla zasobu EASM klienta lub określonej nazwy firmy. |

Przykładowe dane wejściowe: • Ile certyfikatów SSL SHA1 jest obecnych w usłudze LinkedIn? • Ile zasobów używa protokołu SSL SHA1 dla firmy Microsoft? • Ile certyfikatów SSL SHA1 jest obecnych dla mojego obszaru ataków? • Ile moich zasobów korzysta z protokołu SSL SHA1? Opcjonalne dane wejściowe: • CompanyName |

Jeśli wtyczka jest skonfigurowana do aktywnego zasobu EASM usługi Defender i nie określono żadnej innej firmy: • Zwraca liczbę certyfikatów SSL SHA1 dla zasobu EASM klienta usługi Defender. Jeśli podano inną nazwę firmy: • Jeśli nie znaleziono dokładnego dopasowania nazwy firmy, zwraca listę możliwych dopasowań. • Jeśli istnieje dokładne dopasowanie, zwraca liczbę certyfikatów SSL SHA1 dla określonej nazwy firmy. |

| Tłumaczenie języka naturalnego na zapytanie EASM usługi Defender | Tłumaczy dowolne pytanie języka naturalnego na zapytanie EASM usługi Defender i zwraca zasoby zgodne z zapytaniem. |

Przykładowe dane wejściowe: • Jakie zasoby korzystają z trybu jQuery w wersji 3.1.0? • Pobierz hosty z portem 80 otwartym na mojej powierzchni ataku. • Znajdź wszystkie zasoby strony, hosta i usługi ASN w moim spisie, które mają adres IP X, IP Y lub IP Z. • Który z moich zasobów ma e-mail <name@example.com>rejestrujący ? |

Jeśli wtyczka jest skonfigurowana do aktywnego zasobu EASM usługi Defender: • Zwraca zasoby pasujące do przetłumaczonego zapytania. |

Przełączanie między danymi zasobów a danymi firmy

Mimo że dodaliśmy integrację zasobów z naszymi umiejętnościami, nadal obsługujemy ściąganie danych ze wstępnie utworzonych powierzchni ataków dla określonych firm. Aby zwiększyć dokładność rozwiązania Security Copilot w określaniu, kiedy klient chce ściągnąć ze swojej powierzchni ataków lub ze wstępnie utworzonej powierzchni ataków firmowych, zalecamy użycie mojego obszaru ataków i tak dalej, aby przekazać, że chcesz użyć zasobu. Użyj ich, określonej nazwy firmy itd., aby przekazać, że chcesz użyć wstępnie utworzonej powierzchni ataku. Mimo że takie podejście poprawia środowisko w jednej sesji, zdecydowanie zalecamy użycie dwóch oddzielnych sesji, aby uniknąć nieporozumień.

Przekazywanie opinii

Twoja opinia na temat rozwiązania Security Copilot ogólnie, a wtyczka EASM usługi Defender ma kluczowe znaczenie dla opracowania bieżącego i planowanego rozwoju produktu. Optymalny sposób przekazywania tej opinii znajduje się bezpośrednio w produkcie przy użyciu przycisków opinii znajdujących się u dołu każdego ukończonego monitu. Wybierz pozycję Wygląda w prawo, Wymaga poprawy lub Nieodpowiednie. Zalecamy wybranie pozycji Wygląda prawidłowo , gdy wynik pasuje do oczekiwań, Wymaga poprawy , gdy nie, i Nieodpowiedni , gdy wynik jest szkodliwy w jakiś sposób.

Jeśli to możliwe, a zwłaszcza gdy wybrany wynik to Wymaga poprawy, napisz kilka słów, aby wyjaśnić, co możemy zrobić, aby poprawić wynik. To żądanie ma zastosowanie również, gdy oczekujesz, że narzędzie Security Copilot wywoła wtyczkę EASM usługi Defender, ale zamiast tego zostanie włączona inna wtyczka.

Bezpieczeństwo prywatności i danych w rozwiązaniu Security Copilot

Gdy wchodzisz w interakcję z rozwiązaniem Security Copilot w celu uzyskania danych eaSM usługi Defender, copilot ściąga te dane z usługi Defender EASM. Monity, dane pobrane i dane wyjściowe wyświetlane w wynikach monitu są przetwarzane i przechowywane w usłudze Security Copilot.

Aby uzyskać więcej informacji na temat prywatności danych w rozwiązaniu Security Copilot, zobacz Prywatność i bezpieczeństwo danych w rozwiązaniu Security Copilot.