Ustawianie uprawnień do repozytorium Git

Azure DevOps Services | Azure DevOps Server 2022 — Azure DevOps Server 2019

Zarządzanie dostępem do repozytoriów w celu zablokowania osób, które mogą współtworzyć kod źródłowy i zarządzać innymi funkcjami. Uprawnienia można ustawić dla wszystkich repozytoriów Git, wprowadzając zmiany we wpisie najwyższego poziomu repozytoriów Git. Poszczególne repozytoria dziedziczą uprawnienia z wpisu najwyższego poziomu repozytoriów Git.

Uwaga

Gałęzie dziedziczą podzbiór uprawnień z przypisań wykonanych na poziomie repozytorium. Aby uzyskać uprawnienia i zasady gałęzi, zobacz Ustawianie uprawnień gałęzi i Poprawianie jakości kodu przy użyciu zasad gałęzi.

Aby uzyskać wskazówki dotyczące tego, kto ma zapewnić większe poziomy uprawnień, zobacz Zarządzanie dostępem przy użyciu uprawnień.

Wymagania wstępne

| Kategoria | Wymagania |

|---|---|

| Dostęp do projektu | Członek projektu . |

| uprawnienia | — Wyświetlanie kodu w projektach prywatnych: co najmniej dostęp na poziomie Podstawowym. — Klonowanie lub współtworzenie kodu w prywatnych projektach: członkostwo w grupie zabezpieczeń Współautorzy lub odpowiednie uprawnienia w projekcie. — Ustaw uprawnienia gałęzi lub repozytorium: Zarządzanie uprawnieniami dla gałęzi lub repozytorium. - Zmień gałąź domyślną: Edytuj zasady uprawnienia dla repozytorium. — Zaimportuj repozytorium: członek grupy zabezpieczeń Administratorzy projektów lub uprawnienia na poziomie projektu Git Utwórz repozytorium ustawione na Dozwolone. Aby uzyskać więcej informacji, zobacz Ustawianie uprawnień repozytorium Git. |

| Usługi | Repozytoria włączone. |

| Narzędzia | Opcjonalny. Użyj poleceń az repos: Azure DevOps CLI. |

Uwaga

W projektach publicznych użytkownicy z dostępem Stakeholder mają pełny dostęp do usługi Azure Repos, w tym wyświetlanie, klonowanie i współtworzenie kodu.

| Kategoria | Wymagania |

|---|---|

| Dostęp do projektu | Członek projektu . |

| uprawnienia | — Wyświetl kod: przynajmniej podstawowy dostęp. — Klonowanie lub współtworzenie kodu: członek grupy zabezpieczeń Współtwórców lub posiadający odpowiednie uprawnienia w projekcie. |

| Usługi | Repozytoria włączone. |

Aby współtworzyć kod źródłowy, należy mieć poziom dostępu Podstawowy lub wyższy. Użytkownicy, którym udzielono dostępu uczestnikom projektu prywatnego, nie mają dostępu do kodu źródłowego. Użytkownicy, którym udzielono dostępu uczestnikom projektu publicznego, mają taki sam dostęp jak współautorzy i osoby, którym udzielono dostępu podstawowego . Aby uzyskać więcej informacji, zobacz About access levels (Informacje o poziomach dostępu).

Aby współtworzyć kod źródłowy, należy mieć poziom dostępu Podstawowy lub wyższy. Użytkownicy, którym udzielono dostępu uczestnikom projektu , nie mają dostępu do kodu źródłowego. Aby uzyskać więcej informacji, zobacz About access levels (Informacje o poziomach dostępu).

Domyślne uprawnienia repozytorium

Domyślnie członkowie grupy Współautorzy projektu mają uprawnienia do współtworzenia repozytorium. Obejmuje to możliwość tworzenia gałęzi, tworzenia tagów i zarządzania notatkami. Opis każdej grupy zabezpieczeń i poziomu uprawnień można znaleźć w sekcji Uprawnienia i odniesienia do grup.

Uprawnienie

Czytelnicy

Współautorzy

Administratorzy kompilacji

Administratorzy projektu

Odczytywanie (klonowanie, pobieranie i eksplorowanie zawartości repozytorium), a także tworzenie, komentowanie, głosowanie i współtworzenie żądań ściągnięcia

✔️

✔️

✔️

✔️

Współtworzenie, tworzenie gałęzi, tworzenie tagów i zarządzanie notatkami

✔️

✔️

✔️

Tworzenie repozytorium, usuwanie repozytorium i zmienianie nazwy repozytorium

✔️

Edytowanie zasad, zarządzanie uprawnieniami, usuwanie blokad innych osób

✔️

Pomijanie zasad podczas kończenia żądań ściągnięcia kodu, Pomijanie zasad przy wypychaniu, Wymuszone wypychanie (przepisanie historii, usuwanie gałęzi i tagów)

(nie ustawiono dla żadnej grupy zabezpieczeń)

Począwszy od sprintu 224 Azure DevOps (Azure DevOps Services i Azure DevOps Server 2022.1 i nowszych), uprawnienia do edycji zasad nie są już przyznawane automatycznie twórcom gałęzi. Wcześniej, po utworzeniu nowej gałęzi, użytkownik otrzymywał uprawnienia do edycji zasad w tej gałęzi. W przypadku tej aktualizacji zmieniamy domyślne zachowanie, aby nie udzielać tego uprawnienia, nawet jeśli ustawienie „Zarządzanie uprawnieniami” jest włączone dla tego repozytorium. Będziesz potrzebować uprawnienia Edytuj zasady, przyznanego wyraźnie (ręcznie lub za pośrednictwem interfejsu API REST) dzięki dziedziczeniu uprawnień zabezpieczeń lub poprzez członkostwo w grupie.

Otwieranie zabezpieczeń dla repozytorium

Uprawnienia repozytorium Git można ustawić z poziomu Ustawienia projektu>Repozytoria.

Otwórz portal internetowy i wybierz projekt, w którym chcesz dodać użytkowników lub grupy. Aby wybrać inny projekt, zobacz Przełączanie projektu, repozytorium i zespołu.

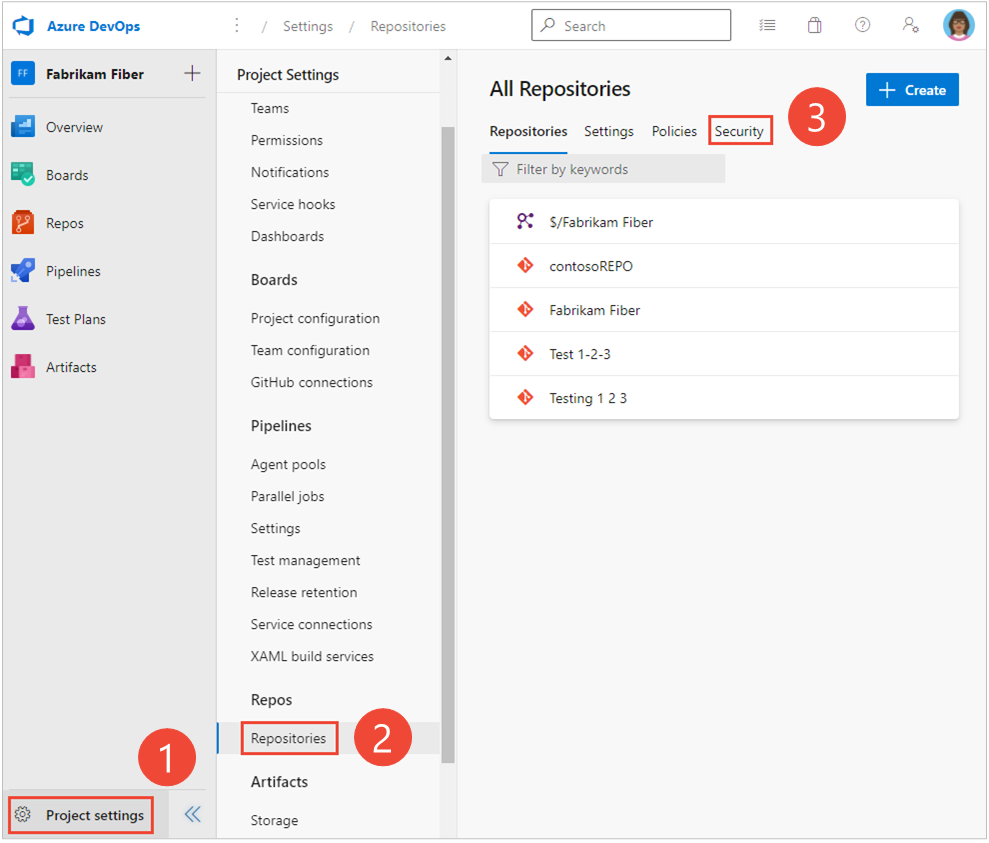

Otwórz ustawienia projektu>Repozytoria.

Aby ustawić uprawnienia dla wszystkich repozytoriów Git, wybierz pozycję Zabezpieczenia.

Na przykład w tym miejscu wybieramy (1) ustawienia projektu, (2) Repozytoria, a następnie (3) Zabezpieczenia.

W przeciwnym razie, aby ustawić uprawnienia dla określonego repozytorium, wybierz (1) repozytorium, a następnie wybierz pozycję (2) Zabezpieczenia.

Ustawianie uprawnień dla repozytorium

Możesz zarządzać dostępem do repozytorium, ustawiając stan uprawnień na Zezwalaj lub Odmawiaj dla jednego użytkownika lub grupy zabezpieczeń.

Otwórz portal internetowy i wybierz projekt, w którym chcesz dodać użytkowników lub grupy. Aby wybrać inny projekt, zobacz Przełączanie projektu, repozytorium i zespołu.

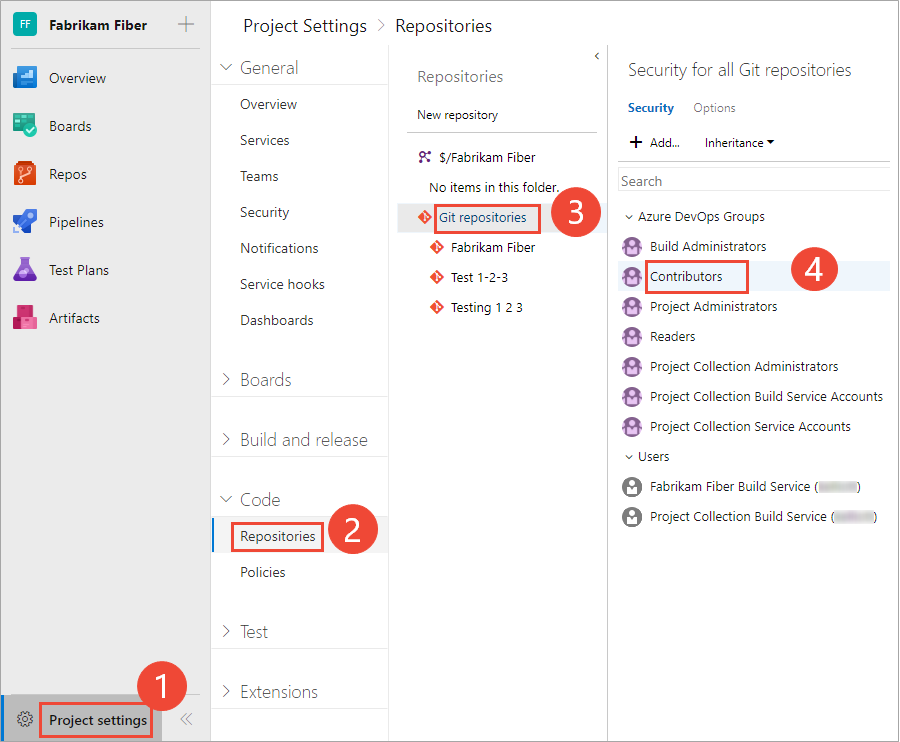

Aby ustawić uprawnienia dla wszystkich repozytoriów Git dla projektu, wybierz pozycję Repozytoria Git, a następnie wybierz grupę zabezpieczeń, której uprawnienia chcesz zarządzać.

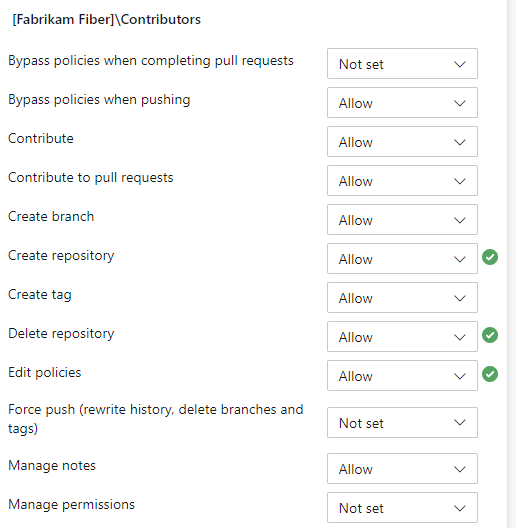

Na przykład, tutaj wybieramy (1) Ustawienia projektu, (2) Repozytoria, (3) Repozytoria Git, (4) grupę Współautorzy, a następnie (5) uprawnienie do Tworzenia repozytorium.

Aby wyświetlić pełny obraz, kliknij obraz, aby rozwinąć. Wybierz ikonę

, aby zamknąć.

, aby zamknąć.Uwaga

Jeśli użytkownik nie został dodany do projektu przez dodanie go do grupy zabezpieczeń lub zespołu projektowego, może być trudno go odnaleźć na stronie uprawnień lub w polu tożsamości. Ponadto po dodaniu użytkownika do usługi Microsoft Entra ID lub Active Directory może wystąpić opóźnienie między czasem dodawania ich do projektu a wyszukiwaniem z pola tożsamości. Opóźnienie może potrwać od 5 minut do 7 dni.

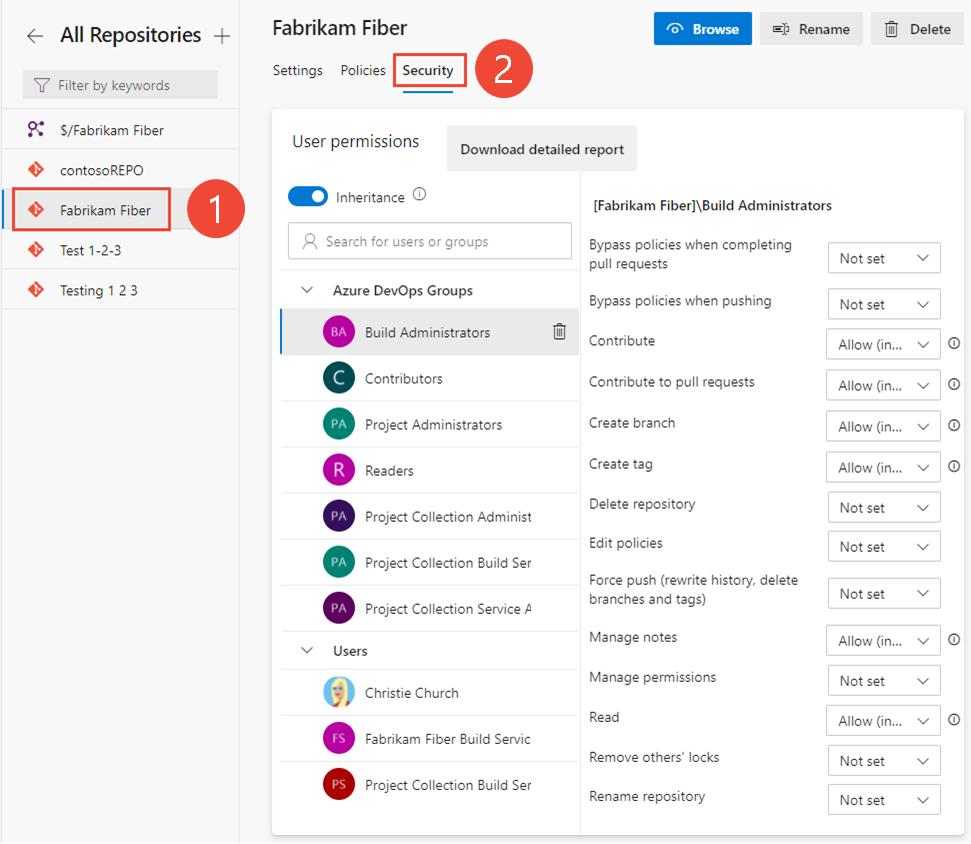

W przeciwnym razie wybierz określone repozytorium i wybierz grupę zabezpieczeń, której uprawnienia chcesz zarządzać.

Uwaga

Jeśli dodasz użytkownika lub grupę i nie zmienisz żadnych uprawnień dla tego użytkownika lub grupy, po odświeżeniu strony uprawnień dodany użytkownik lub grupa nie będzie już wyświetlany.

Po zakończeniu wybierz pozycję Zapisz zmiany.

Zmienianie uprawnień dla grupy zabezpieczeń

Aby ustawić uprawnienia dla niestandardowej grupy zabezpieczeń, należy wcześniej zdefiniować tę grupę. Zobacz Ustawianie uprawnień na poziomie projektu.

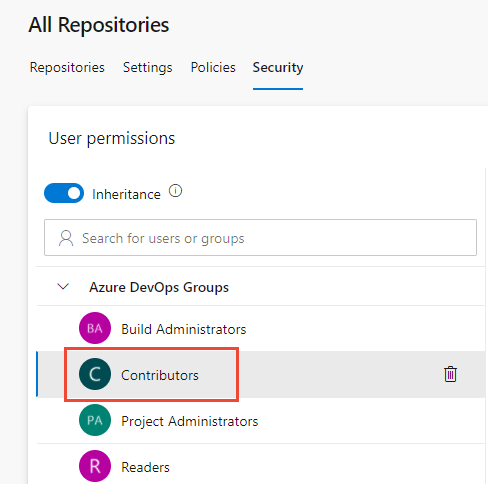

Aby ustawić uprawnienia dla określonej grupy, wybierz grupę. Na przykład w tym miejscu wybieramy grupę Współautorzy.

Zmień co najmniej jedno uprawnienie. Aby udzielić uprawnień, zmień ustawienie Nie ustawiono na Zezwalaj. Aby ograniczyć uprawnienia, zmień Zezwalaj na na Odmów.

Po zakończeniu przejdź z dala od strony. Zmiany uprawnień są automatycznie zapisywane dla wybranej grupy.

Ustawianie uprawnień dla określonego użytkownika

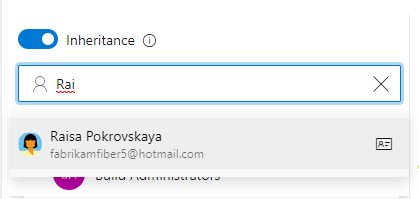

Aby ustawić uprawnienia dla określonego użytkownika, wprowadź nazwę użytkownika w filtrze wyszukiwania i wybierz z wyświetlonych tożsamości.

Następnie wprowadź zmiany w zestawie uprawnień.

Uwaga

Jeśli użytkownik nie został dodany do projektu — ani do grupy zabezpieczeń, ani do zespołu projektu — może nie być możliwe odnalezienie go z poziomu strony uprawnień lub pola tożsamości. Ponadto po dodaniu użytkownika do usługi Microsoft Entra ID lub Active Directory może wystąpić opóźnienie między czasem dodawania ich do projektu a wyszukiwaniem z pola tożsamości. Opóźnienie może potrwać od 5 minut do 7 dni.

Po zakończeniu przejdź z dala od strony. Zmiany uprawnień są automatycznie zapisywane dla wybranej grupy.

Uwaga

Jeśli dodasz użytkownika lub grupę i nie zmienisz żadnych uprawnień dla tego użytkownika lub grupy, po odświeżeniu strony uprawnień dodany użytkownik lub grupa nie będzie już wyświetlany.

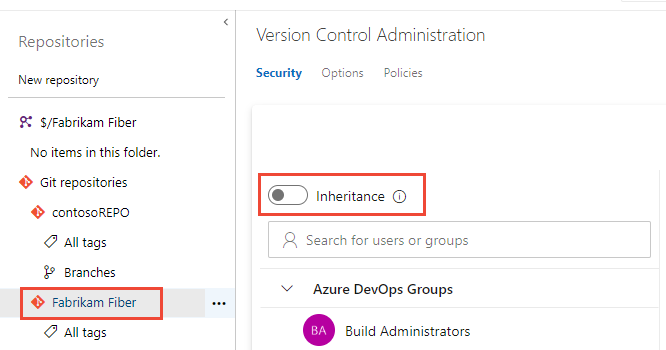

Włączanie lub wyłączanie dziedziczenia dla określonego repozytorium

Aby włączyć lub wyłączyć dziedziczenie dla określonego repozytorium, wybierz repozytorium, a następnie przesuń suwak Dziedziczenie do pozycji włączonej lub wyłączonej.

Aby dowiedzieć się więcej o dziedziczeniu, zobacz Informacje o uprawnieniach i grupach, Dziedziczenie i grupy zabezpieczeń.

Zwolniony z egzekwowania polityki i omijanie uprawnień polityki

Jest wiele scenariuszy, w których od czasu do czasu trzeba pominąć politykę gałęzi. Na przykład, gdy przywracasz zmianę, która spowodowała przerwanie kompilacji, lub stosujesz hotfix w środku nocy. Wcześniej uprawnienie Zwolnienie z egzekwowania zasad pomogło zespołom zarządzać tym, którym użytkownikom przyznano możliwość pomijania zasad dotyczących gałęzi przy zatwierdzaniu żądania ściągnięcia. Jednak to uprawnienie przyznało również możliwość bezpośredniego wypychania do gałęzi, całkowicie pomijając proces pull request.

Aby ulepszyć to doświadczenie, podzieliliśmy uprawnienie Wyklucz z wymuszania zasad, aby zapewnić lepszą kontrolę zespołom, które udzielają uprawnień obejścia. Następujące dwa uprawnienia zastępują poprzednie uprawnienie:

- Pomiń zasady podczas kończenia żądań pull. Użytkownicy z tym uprawnieniem będą mogli używać środowiska "Nadpisanie" dla żądań ściągnięcia.

- Pomiń zasady podczas wypychania. Użytkownicy z tym uprawnieniem będą mogli wypychać bezpośrednio do gałęzi, które mają skonfigurowane wymagane polityki.

Udzielając pierwszego uprawnienia i odmawiając drugiego, użytkownik może użyć opcji obejścia w razie potrzeby, ale nadal będzie mieć ochronę przed przypadkowym wypchnięciem do gałęzi z zasadami.

Uwaga

Ta zmiana nie wprowadza żadnych zmian zachowania. Użytkownicy, którym wcześniej udzielono opcji Zezwalaj na wykluczenie z egzekwowania zasad, otrzymują opcję Zezwalaj na oba nowe uprawnienia, dzięki czemu będą mogli zarówno zastąpić ukończenie żądań ściągnięcia (PR), jak i bezpośrednio przejść do gałęzi z politykami.