Harmonogram działania usługi Azure DevOps

| Co nowego | deweloperów — dokumentacja bloga | DevOps |

Plan rozwoju produktu

Ta lista funkcji jest wglądem w harmonogram działania. Identyfikuje niektóre istotne funkcje, nad którymi obecnie pracujemy, oraz przybliżony przedział czasu, kiedy można się spodziewać ich wyświetlenia. Nie jest to kompleksowe, ale ma na celu zapewnienie pewnego wglądu w kluczowe inwestycje. W górnej części znajdziesz listę naszych dużych inicjatyw obejmujących wiele kwartałów oraz funkcje, w których się dzielą. W dalszej części znajdziesz pełną listę istotnych funkcji, które zaplanowaliśmy.

Każda funkcja jest połączona z artykułem, w którym można dowiedzieć się więcej o konkretnym elemencie. Te funkcje i daty są bieżącymi planami i mogą ulec zmianie. Kolumny Przedział czasu odzwierciedlają, gdy spodziewamy się, że funkcja będzie dostępna.

Inicjatywy

Usługa GitHub Advanced Security dla usługi Azure DevOps

Usługa GitHub Advanced Security (GHAS) dla usługi Azure DevOps jest teraz ogólnie dostępna. Każdy administrator kolekcji projektów może teraz włączyć zabezpieczenia zaawansowane dla organizacji, projektów i repozytoriów z ustawień projektu lub ustawień organizacji. Więcej informacji na temat konfigurowania usługi GitHub Advanced Security dla usługi Azure DevOps można znaleźć w naszej dokumentacji.

Nowe możliwości, których oczekujemy, obejmują:

| Funkcja | Obszar | Ćwiartkowy |

|---|---|---|

| Wyświetlanie komentarzy kontekstowych do żądań ściągnięcia zawierających nowo wprowadzone wyniki zabezpieczeń zaawansowanych | Usługa GitHub Advanced Security dla usługi Azure DevOps | Kwartał 2025 r. |

| Określanie ważności wykrytych wpisów tajnych partnera | Usługa GitHub Advanced Security dla usługi Azure DevOps | Kwartał 2025 r. |

| Automatyczne naprawianie wykrytych luk w zabezpieczeniach skanowania zależności za pomocą aktualizacji zabezpieczeń dependabot | Usługa GitHub Advanced Security dla usługi Azure DevOps | Przyszłość |

Minimalizacja ryzyka związanego z kradzieżą poświadczeń

Usługa Azure DevOps obsługuje wiele różnych mechanizmów uwierzytelniania, w tym podstawowe uwierzytelnianie, osobiste tokeny dostępu (PATs), SSH i Microsoft Entra ID (dawniej Azure Active Directory) tokeny dostępu. Te mechanizmy nie są tworzone równie z punktu widzenia zabezpieczeń, zwłaszcza jeśli chodzi o potencjalną kradzież poświadczeń. Na przykład niezamierzone wycieki poświadczeń, takich jak paTs, mogą pozwolić złośliwym podmiotom na dostęp do organizacji usługi Azure DevOps, w których mogą uzyskać dostęp do krytycznych zasobów, takich jak kod źródłowy, przestawić się na ataki łańcucha dostaw, a nawet przestawić się na naruszenie infrastruktury produkcyjnej. Aby zminimalizować ryzyko kradzieży poświadczeń, skupimy się na naszych wysiłkach w nadchodzących kwartałach w następujących obszarach:

Umożliwiaj administratorom ulepszanie zabezpieczeń uwierzytelniania za pomocą zasad płaszczyzny sterowania.

Zmniejszenie konieczności korzystania z paT i innych wykradalnych wpisów tajnych przez dodanie obsługi bezpieczniejszych alternatyw.

Pogłębienie integracji usługi Azure DevOps z identyfikatorem Entra firmy Microsoft w celu lepszego obsługi różnych funkcji zabezpieczeń.

Unikanie konieczności przechowywania wpisów tajnych produkcyjnych w połączeniach usługi Azure Pipelines.

Ulepszone tablice i integracja z usługą GitHub

Istniejąca integracja usługi Azure Boards i GitHub jest już od kilku lat. Integracja jest doskonałym punktem wyjścia, ale nie oferuje poziomu możliwości śledzenia, do którego nasi klienci przyzwyczaili się. Na podstawie opinii klientów zebraliśmy zestaw inwestycji w celu zwiększenia integracji. Naszym celem jest poprawienie tego celu, aby klienci usługi Azure Boards, którzy zdecydują się korzystać z repozytoriów GitHub, mogli zachować odpowiedni poziom możliwości śledzenia, aby mieć repozytoria w usłudze Azure DevOps.

Te inwestycje obejmują:

Parzystość funkcji yaML i potoków wydania

W ciągu ostatnich kilku lat wszystkie nasze inwestycje potoków były w obszarze potoków YAML. Ponadto wszystkie nasze ulepszenia zabezpieczeń zostały wprowadzone w przypadku potoków YAML. Na przykład w przypadku potoków YAML kontrola nad chronionymi zasobami (np. repozytoriami, połączeniami usług itp.) jest w rękach właścicieli zasobów, w przeciwieństwie do autorów potoków. Tokeny dostępu do zadań używane w potokach YAML są ograniczone do określonych repozytoriów określonych w pliku YAML. Są to tylko dwa przykłady funkcji zabezpieczeń dostępnych dla potoków YAML. Z tych powodów zalecamy używanie potoków YAML w wersji klasycznej. Wdrażanie kodu YAML w wersji klasycznej było znaczące w przypadku kompilacji (CI). Jednak wielu klientów nadal używa klasycznych potoków zarządzania wydaniami w języku YAML na potrzeby wydań (CD). Głównym powodem jest brak parzystości w różnych funkcjach ciągłego wdrażania między dwoma rozwiązaniami. W ciągu ostatniego roku zajęliśmy się kilkoma lukami w tym obszarze, zwłaszcza w ramach kontroli. Kontrole są podstawowym mechanizmem w potokach YAML umożliwiającym podwyższenie poziomu kompilacji z jednego etapu do drugiego. W ciągu następnego roku będziemy nadal rozwiązywać luki w innych obszarach. Skupimy się na środowiskach użytkownika, możliwościach śledzenia i środowiskach.

| Funkcja | Obszar | Ćwiartkowy |

|---|---|---|

| Inspekcja pod kątem kontroli | Pipelines |

Kwartał 2022 r.

Kwartał 2022 r. |

| Zmienne niestandardowe w kontrolach | Pipelines |

Kwartał 2023 r.

Kwartał 2023 r. |

| Sprawdza skalowalność | Pipelines |

Kwartał 2023 r.

Kwartał 2023 r. |

| Pomijanie zatwierdzeń i kontroli | Pipelines |

Kwartał 2023 r.

Kwartał 2023 r. |

| Sekwencjonowanie zatwierdzeń i innych kontroli | Pipelines |

Kwartał 2024 r.

Kwartał 2024 r. |

| Zatwierdzenia odroczone | Pipelines |

Kwartał 2024 r.

Kwartał 2024 r. |

| Ponowne uruchamianie pojedynczego etapu | Pipelines |

Kwartał 2024 r.

Kwartał 2024 r. |

| Ręczne kolejkowanie etapów | Pipelines |

2024 H2

2024 H2 |

| Współbieżność na poziomie etapu | Pipelines |

Kwartał 2024 r.

Kwartał 2024 r. |

| Możliwość śledzenia na poziomie etapu | Pipelines | Kwartał 2025 r. |

| Wykonywanie etapów na żądanie poza kolejnością | Pipelines | Kwartał 2025 r. |

| Połączenia z usługami w kontroli | Pipelines | Przyszłość |

| Sprawdza rozszerzalność | Pipelines | Przyszłość |

Ulepszenia planów testów platformy Azure

Usługa Azure DevOps udostępnia różne narzędzia do testowania i integracje do obsługi różnych potrzeb związanych z testowaniem. Obejmują one testowanie ręczne, testowanie automatyczne i testowanie eksploracyjne. Platforma umożliwia tworzenie planów testów i zestawów testów oraz zarządzanie nimi, które mogą służyć do śledzenia testów ręcznych na potrzeby przebiegów lub kamieni milowych. Ponadto usługa Azure DevOps integruje się z potokami ciągłej integracji/ciągłego wdrażania, umożliwiając automatyczne wykonywanie i raportowanie testów.

Zwiększamy nasze inwestycje w tym obszarze w odpowiedzi na opinie naszych najbardziej aktywnych klientów. Skupimy się na następujących aspektach zarządzania testami: poprawa kompleksowej możliwości śledzenia testów; rozszerzanie obsługi różnych języków programowania i struktur na potrzeby testowania automatycznego w planach testów; przeprojektowanie przepływów pracy i środowisk na potrzeby korzystania z przebiegów testów i wyników testów.

Poniżej znajdziesz kilka inwestycji, które planujemy zrealizować w ramach tej inicjatywy:

| Funkcja | Obszar | Ćwiartkowy |

|---|---|---|

| obsługa narzędzia JUnit/Java w planach testów platformy Azure | Test Plans | Kwartał 2025 r. |

| obsługa platformy Pytest/Python w planach testów platformy Azure | Test Plans | Kwartał 2025 r. |

| Przywracanie usuniętych planów testów i zestawów testów przy użyciu interfejsu API REST | Test Plans | Kwartał 2025 r. |

| automatyczne wstrzymywanie ręcznego uruchamiania przypadku testowego | Test Plans | Kwartał 2025 r. |

| Szybki dostęp do wyników testów w scenariuszu testowym | Test Plans | Kwartał 2025 r. |

| Wznów wstrzymane przypadki testowe automatycznie | Test Plans | Kwartał 2025 r. |

| nowe środowisko uruchamiania testów | Test Plans | Kwartał 2025 r. |

| Historia wyników zaawansowanego przypadku testowego | Test Plans | Kwartał 2025 r. |

Wszystkie funkcje

Azure DevOps Services

Azure DevOps Server

Jak przekazać opinię

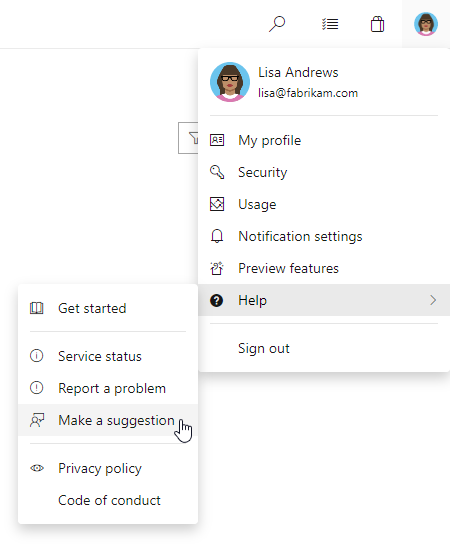

Chcielibyśmy usłyszeć, co myślisz o tych funkcjach. Zgłoś wszelkie problemy lub zaproponuj funkcję za pośrednictwem społeczności deweloperów.

Możesz również uzyskać porady i odpowiedzi na pytania społeczności w witrynie Stack Overflow.