Zwiększona wydajność zabezpieczeń i przepływu pracy

Ten przebieg oferuje różne ulepszenia skoncentrowane na zwiększaniu bezpieczeństwa i usprawnieniu wydajności przepływu pracy. Wśród tych ulepszeń środowisko tworzenia połączenia z usługą w usłudze Azure Pipelines. Dzięki temu zespoły mogą konfigurować połączenia usług korzystające z istniejących tożsamości zarządzanych z federacją tożsamości obciążeń. Upraszcza również konfigurację i zmniejsza ryzyko nadmiernie uprzywilejowanych tożsamości.

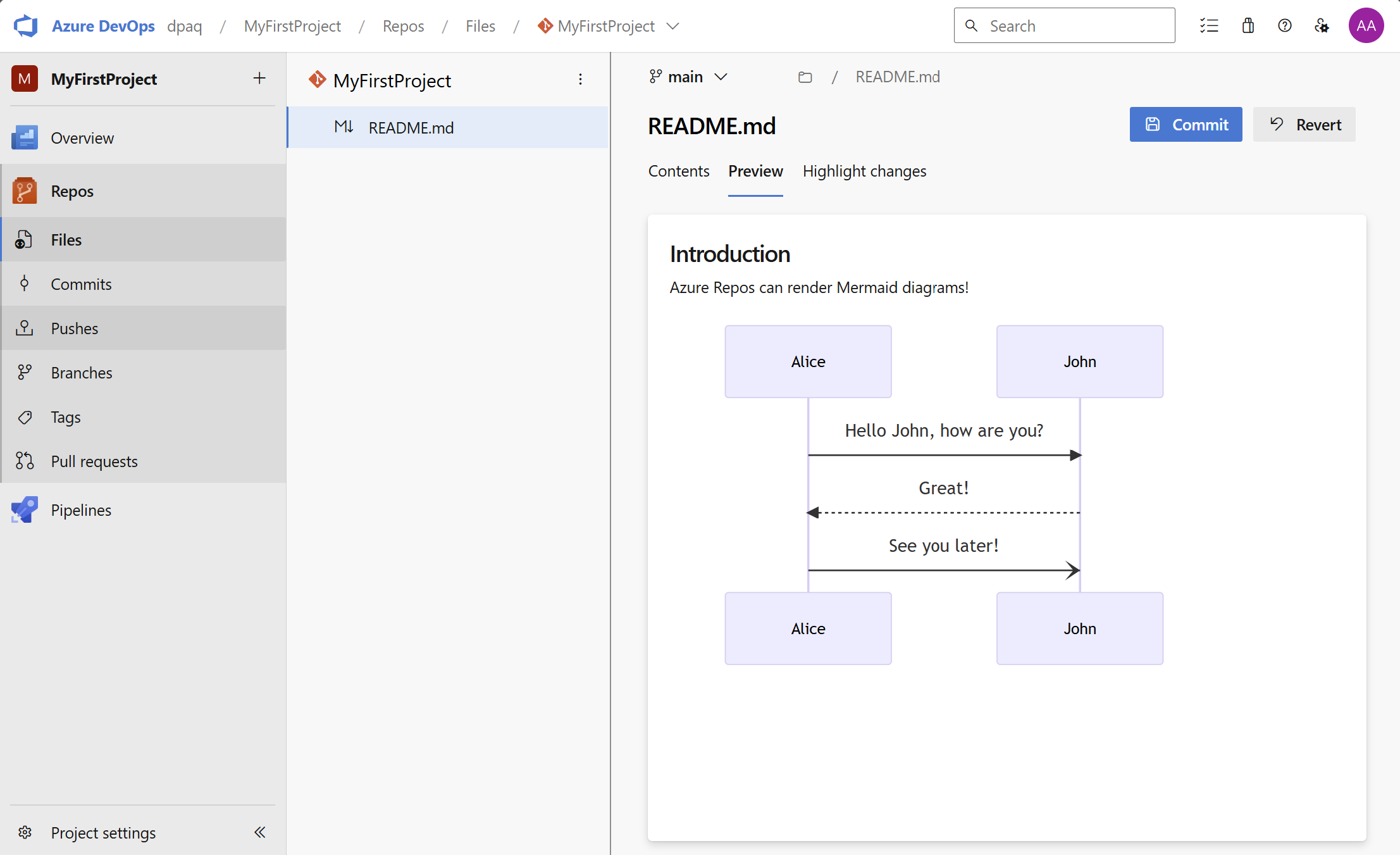

Ponadto z przyjemnością ogłaszamy, że w usłudze Azure Repos pliki markdown ze składnią syreny będą teraz renderowane jako diagramy w podglądach plików i żądaniach ściągnięcia, zapewniając bardziej czytelne wizualizacje dla dokumentacji.

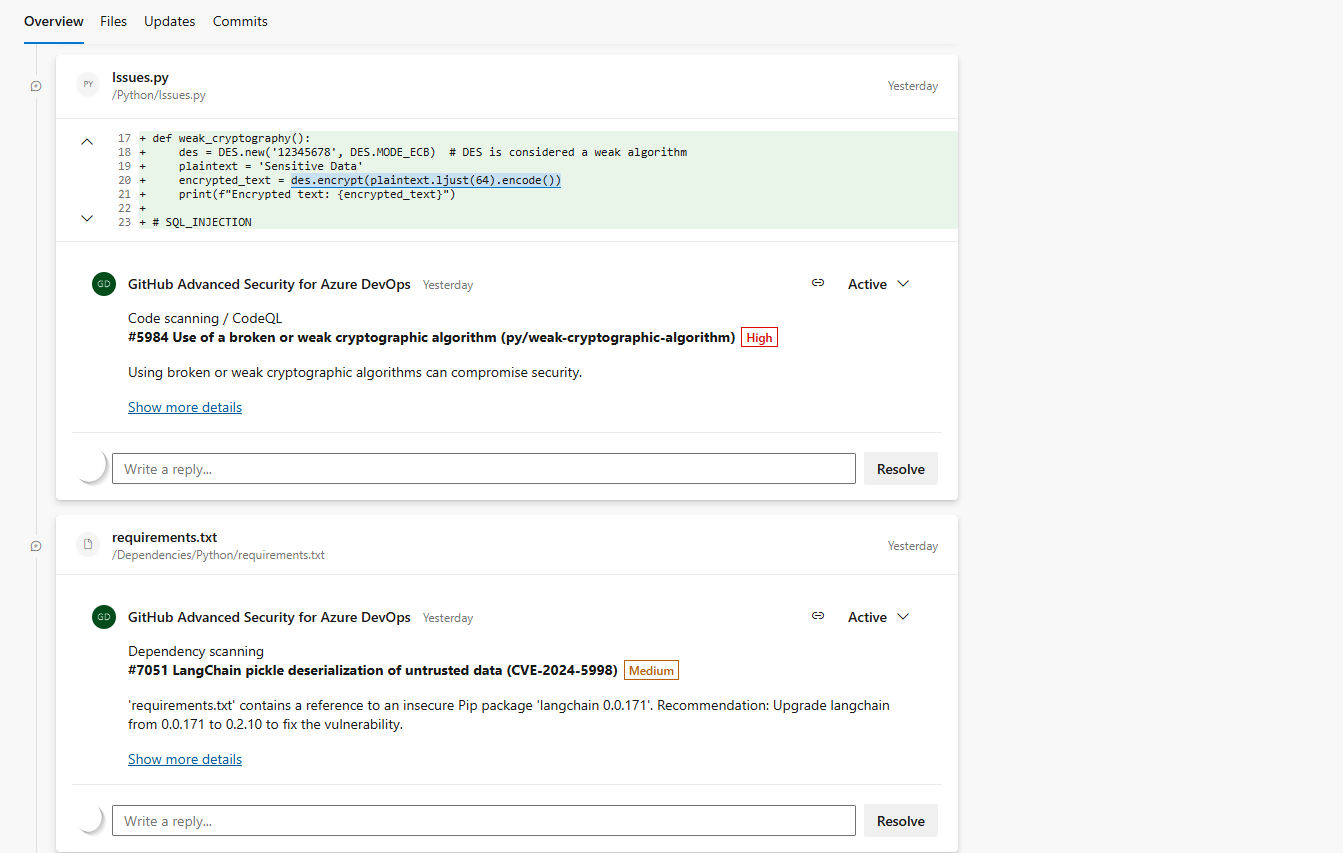

Ponadto w usłudze GitHub Advanced Security adnotacje żądań ściągnięcia dostarczają teraz powiadomienia w wierszu na potrzeby zależności i skanowania kodu, upraszczając proces wykrywania i rozwiązywania potencjalnych problemów podczas przeglądów kodu.

Zapoznaj się z informacjami o wersji, aby uzyskać szczegółowe informacje.

Ogólne

Usługa GitHub Advanced Security dla usługi Azure DevOps

- Adnotacje żądań ściągnięcia na potrzeby skanowania zależności i kodu

- Nowa strategia wykrywania potoków na potrzeby skanowania zależności

Azure Boards:

- Ulepszone zarządzanie tagami w formularzu elementu roboczego

- Ulepszona obsługa obrazów w komentarzach elementów roboczych

- Szczegółowe informacje o żądaniach ściągnięcia w usłudze GitHub

Azure Repos

- Konfigurowanie gałęzi docelowych dla żądań ściągnięcia

- Obsługa diagramów syreny w podglądzie pliku markdown

Azure Pipelines

- Ubuntu 24.04 w usłudze Azure Pipelines hostowanych agentów

- Używanie federacji tożsamości obciążenia w testach integracji platformy Azure

- Nowe środowisko tworzenia połączenia z usługą platformy Azure z ulepszoną obsługą tożsamości zarządzanej

- Uruchamianie etapów podrzędnych w przypadku niepowodzenia etapu nadrzędnego

Azure Artifacts

Witryna Wiki

Ogólne

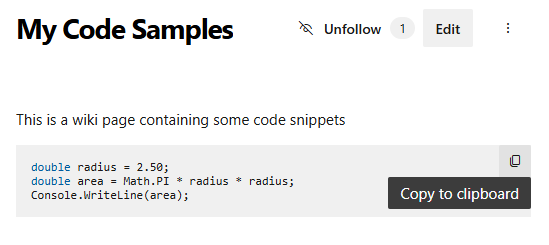

Kopiowanie bloku kodu do schowka

W odpowiedzi na twoją opinię w społeczności deweloperów wprowadziliśmy przycisk "Kopiuj do schowka" dla wszystkich bloków kodu w renderowanych znaczników markdown. To ulepszenie jest dostępne na stronach wiki, podglądach plików markdown w repozytoriach, dyskusjach i opisach żądań ściągnięcia oraz dyskusjach o elementach roboczych.

Informacje o profilu firmy Microsoft Entra (wersja zapoznawcza)

Z przyjemnością przedstawiamy integrację informacji o profilu firmy Microsoft Entra w usłudze Azure DevOps, eliminując konieczność oddzielnych aktualizacji profilu. Aby wypróbować wersję zapoznawcza, włącz informacje o profilu microsoft Entra w funkcjach w wersji zapoznawczej.

Po włączeniu ustawienia profilu są tylko do odczytu i automatycznie wypełniane z witryny Microsoft Entra. Aby przywrócić poprzednie ustawienia lub przekazać opinię, wyłącz podgląd i udostępnij swoje komentarze.

Usługa GitHub Advanced Security dla usługi Azure DevOps

Adnotacje żądań ściągnięcia na potrzeby skanowania zależności i kodu

W ramach planu zabezpieczeń zaawansowanych są teraz dostępne adnotacje żądań ściągnięcia. Otrzymasz adnotacje w wierszu dla wszystkich żądań ściągnięcia, które używają potoku skojarzonego z zasadami weryfikacji kompilacji, w tym zadania skanowania zależności i/lub kodu.

Nie jest wymagana żadna dodatkowa zgoda poza tworzeniem zasad weryfikacji kompilacji dla odpowiednich gałęzi.

Kliknięcie Show more details w adnotacji powoduje wyświetlenie widoku szczegółów alertu dla danego alertu.

Aby uzyskać więcej informacji, zobacz nasz najnowszy wpis w blogu tutaj

Nowa strategia wykrywania potoków na potrzeby skanowania zależności

Skanowanie zależności używa teraz nowej strategii wykrywania dla języka Python: PipReport na podstawie funkcji raportu instalacji. Ta aktualizacja zwiększa dokładność, szanując specyfikatory środowiska w celu określenia dokładnych wersji, które zostaną pobrane przez rzeczywiste pip install uruchomienie. Domyślnie narzędzie do wykrywania używa pypi.org funkcji do kompilowania grafu zależności. Opcjonalnie możesz ustawić zmienną środowiskową potoku, PIP_INDEX_URL aby utworzyć graf zależności. Jeśli występują problemy z uwierzytelnianiem podczas uzyskiwania dostępu do kanału informacyjnego, może być konieczne PipAuthenticate@1 skonfigurowanie zadania potoku w celu uzyskania dostępu do kanału informacyjnego.

Aby uzyskać więcej informacji na temat strategii wykrywania, zobacz dokumentację dotyczącą wykrywania potoków .

Azure Boards

Ulepszone zarządzanie tagami w formularzu elementu roboczego

Zarządzanie tagami w usłudze Azure Boards zostało ulepszone w celu zapewnienia bardziej usprawnionego środowiska. Usunięte tagi nie są już wyświetlane na sugerowanej liście formularzy elementów roboczych, dzięki czemu wyświetlane są tylko aktywne tagi.

Ulepszona obsługa obrazów w komentarzach elementów roboczych

Ulepszyliśmy obsługę wklejania obrazów do komentarzy elementów roboczych. Teraz możesz wklejać obrazy bezpośrednio ze źródeł, takich jak Microsoft Teams, wiadomości e-mail i dokumenty programu Word, do sekcji dyskusji elementu roboczego

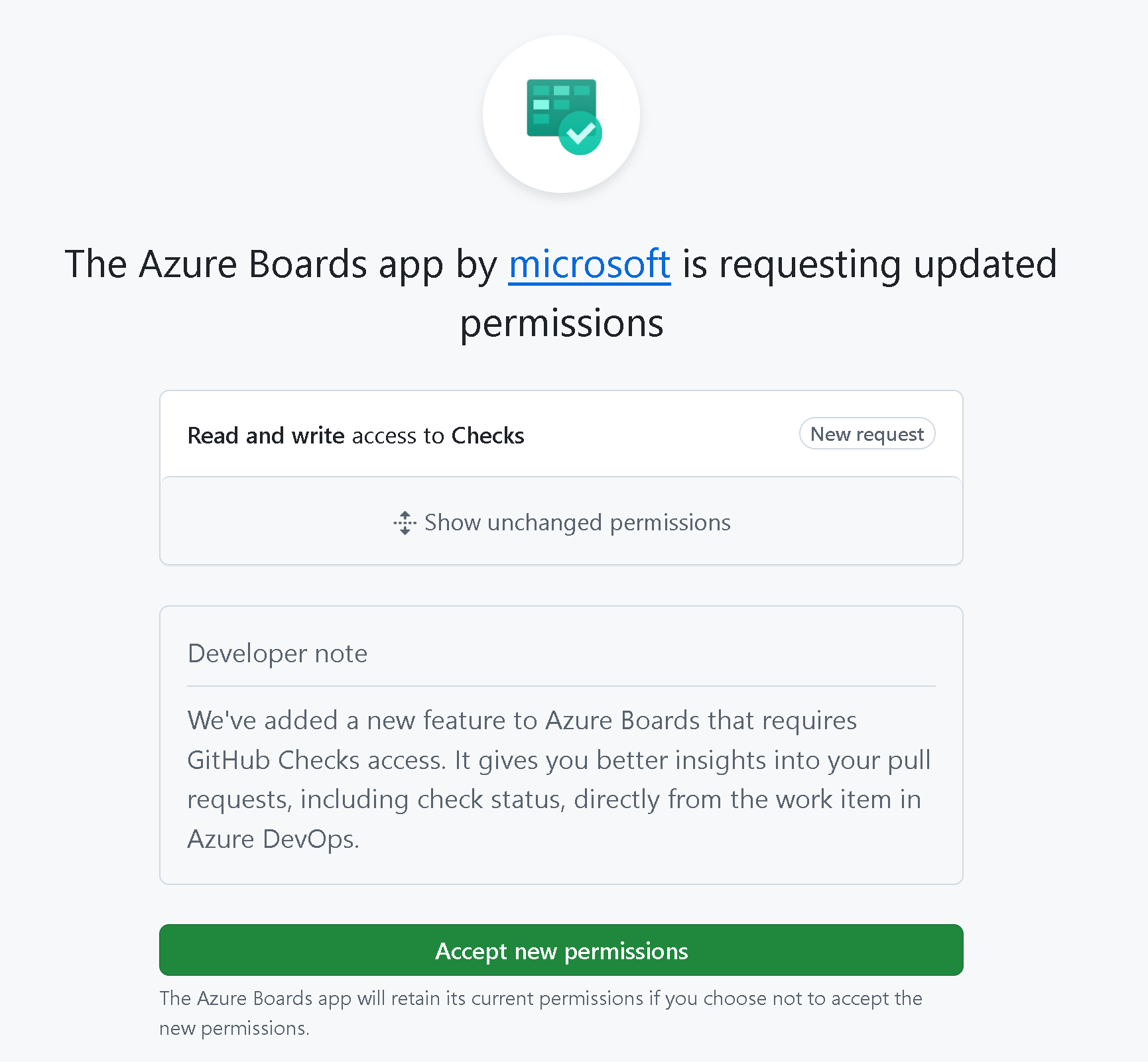

Szczegółowe informacje o żądaniach ściągnięcia w usłudze GitHub

Ulepszyliśmy integrację między żądaniami ściągnięcia usługi GitHub i usługą Azure Boards. Oprócz wyświetlania stanu otwierania i zamykania można teraz sprawdzić, czy żądanie ściągnięcia jest w trybie roboczym, wymaga przeglądu i stanu sprawdzania. Wszystko bez konieczności otwierania żądania ściągnięcia.

Aby włączyć tę funkcję, upewnij się, że aplikacja Tablice w usłudze GitHub akceptuje żądane zaktualizowane uprawnienia dostępu do odczytu i zapisu do kontroli.

Azure Repos

Konfigurowanie gałęzi docelowych dla żądań ściągnięcia

Zarządzanie wieloma gałęziami w repozytorium może być trudne, szczególnie podczas tworzenia nowych żądań ściągnięcia. Dzięki nowej funkcji Konfigurowanie gałęzi docelowych dla żądań ściągnięcia można teraz określić listę preferowanych gałęzi docelowych, zapewniając, że sugestie dotyczące żądań ściągnięcia są dokładniejsze i istotne. Ułatwia to usprawnianie przepływu pracy i zmniejsza prawdopodobieństwo kierowania niewłaściwej gałęzi.

Aby użyć tej funkcji, utwórz .azuredevops/pull_request_targets.yml plik w domyślnej gałęzi repozytorium. Ten plik YAML powinien zawierać listę zatytułowaną pull_request_targets z nazwami gałęzi lub prefiksami zgodnymi z gałęziami kandydata. Na przykład:

pull_request_targets:

- main

- release/*

- feature/*

W tej konfiguracji główna gałąź jest priorytetowa, ale gałęzie rozpoczynające się od release/ lub feature/ również będą brane pod uwagę, gdy jest to konieczne. Konfiguracja jest stosowana w następujących scenariuszach:

- Sugestie dotyczące żądania ściągnięcia: po wypchnięciu gałęzi do usługi Azure DevOps strona Repozytoria może sugerować utworzenie żądania ściągnięcia z tej gałęzi, dynamicznie wybierając gałąź docelową.

- Adres URL żądania ściągnięcia: podczas przechodzenia bezpośrednio do strony tworzenia żądania ściągnięcia przy użyciu parametru sourceRef, ale pomijając parametr targetRef, usługa Azure DevOps wybiera gałąź docelową na podstawie tego dynamicznego wyboru.

Zaleca się uwzględnienie tylko gałęzi chronionych przez zasady żądania ściągnięcia, aby zapewnić spójność w historii pierwszego nadrzędnego zatwierdzenia porady.

Obsługa diagramów syreny w podglądzie pliku markdown

Pliki markdown zawierające składnię syreny będą teraz renderowane jako diagramy wewnątrz podglądów plików w przeglądarce plików repozytoriów i w żądaniach ściągnięcia. Może to pomóc w dodaniu bogatszej dokumentacji do repozytoriów.

Azure Pipelines

Ubuntu 24.04 w usłudze Azure Pipelines hostowanych agentów

Obraz systemu Ubuntu 24.04 jest teraz dostępny dla agentów hostowanych w usłudze Azure Pipelines. Aby użyć tego obrazu, zaktualizuj plik YAML w celu uwzględnienia elementu vmImage:'ubuntu-24.04':

- job: ubuntu2404

pool:

vmImage: 'ubuntu-24.04'

steps:

- bash: |

echo Hello from Ubuntu 24.04

lsb_release -d

Uwaga

Etykieta ubuntu-latest obrazu będzie nadal wskazywać ubuntu-22.04 do końca tego roku.

Zobacz plik readme obrazu ubuntu 24.04, aby zapoznać się z zainstalowanym oprogramowaniem.

Używanie federacji tożsamości obciążenia w testach integracji platformy Azure

W czerwcu biblioteki tożsamości platformy Azure for.NET, C++, Go, Java, JavaScript i Python dodały obsługę federacji tożsamości obciążenia. W ten sposób dodano możliwość wykonywania kodu z AzureCLI@2 i AzurePowerShell@5 zadań w celu uwierzytelniania w usłudze Microsoft Entra (na przykład w celu uzyskania dostępu do platformy Azure) za AzurePipelinesCredential pomocą klasy .

Wielu klientów korzysta z bibliotek tożsamości platformy Azure w testach integracji wywoływanych z innych zadań. Dodaliśmy obsługę AzurePipelinesCredential zadań DotNetCoreCLI@2, Maven@4 i VSTest@3 .

Właściwość można ustawić connectedService na połączenie usługi platformy Azure skonfigurowane z federacją tożsamości obciążenia. Wymaga AzurePipelinesCredential SYSTEM_ACCESSTOKEN ustawienia.

- task: DotNetCoreCLI@2

inputs:

command: 'run'

connectedService: <Azure service connection configured with workload identity federation>

env:

SYSTEM_ACCESSTOKEN: $(System.AccessToken)

Aby uzyskać więcej informacji na temat AzurePipelinesCredentialprogramu , zobacz ten wpis w blogu.

Nowe środowisko tworzenia połączenia z usługą platformy Azure z ulepszoną obsługą tożsamości zarządzanej

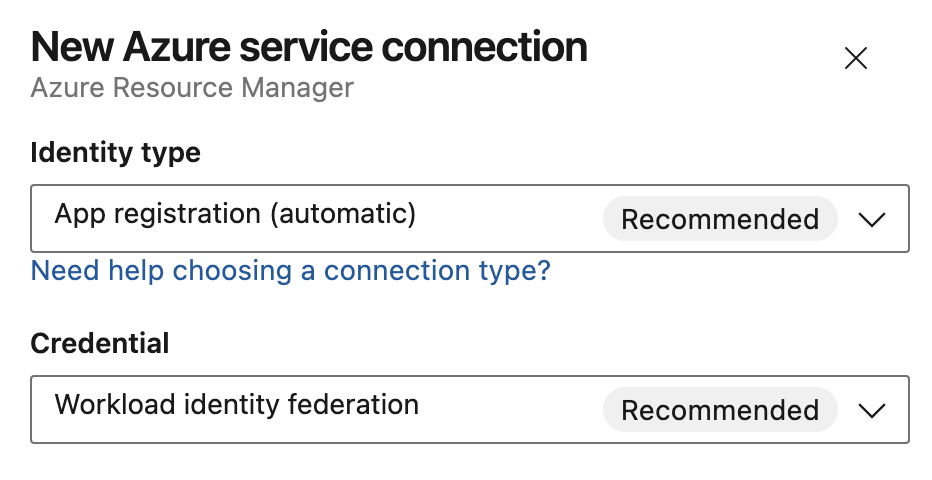

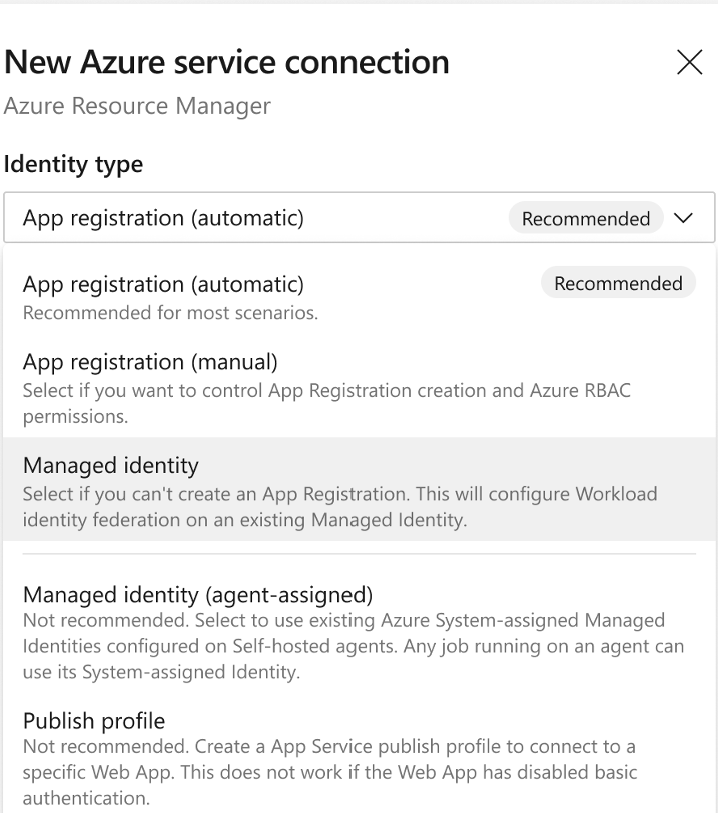

Nowe środowisko tworzenia połączenia z usługą platformy Azure zapewnia większą elastyczność i bezpieczne ustawienia domyślne. Jest ono również zgodne z terminologią Microsoft Entra ID, dzięki czemu użytkownicy tworzący obiekty Microsoft Entra ID mają więcej informacji podczas poruszania się po różnych portalach.

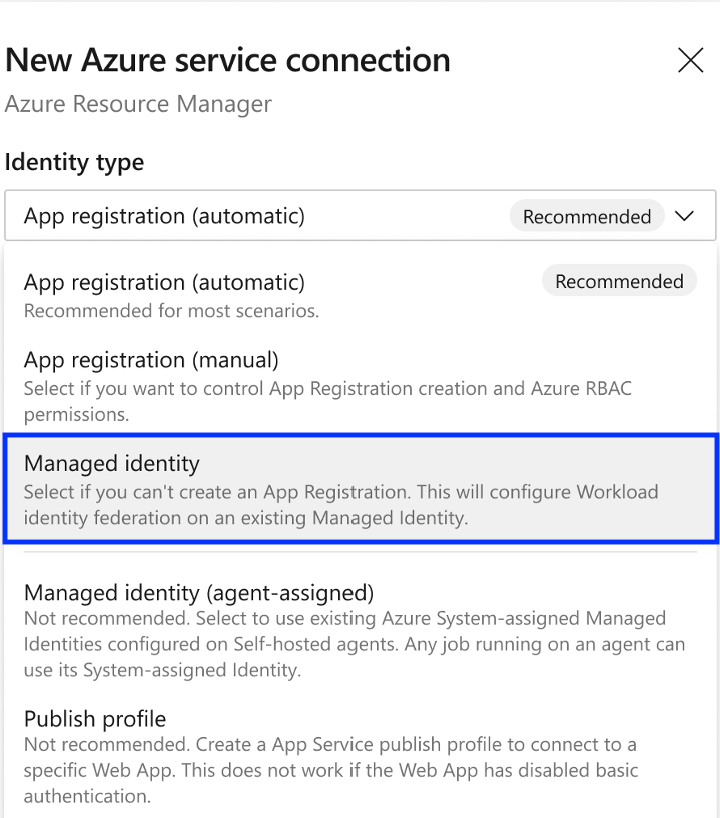

Podczas tworzenia nowego połączenia usługi Azure Resource Manager różne opcje konfigurowania tożsamości są teraz dostępne w jednym ujednoliconym oknie dialogowym, które zastępuje odrębne elementy najwyższego poziomu używane wcześniej:

Typ tożsamości zawiera listę wszystkich schematów uwierzytelniania, które obsługuje połączenie usługi platformy Azure:

W przypadku rejestracji aplikacji możesz niezależnie wybrać pozycję Poświadczenia , aby być federacją tożsamości obciążenia lub wpisem tajnym.

Obsługa tożsamości zarządzanej połączenia z usługą platformy Azure

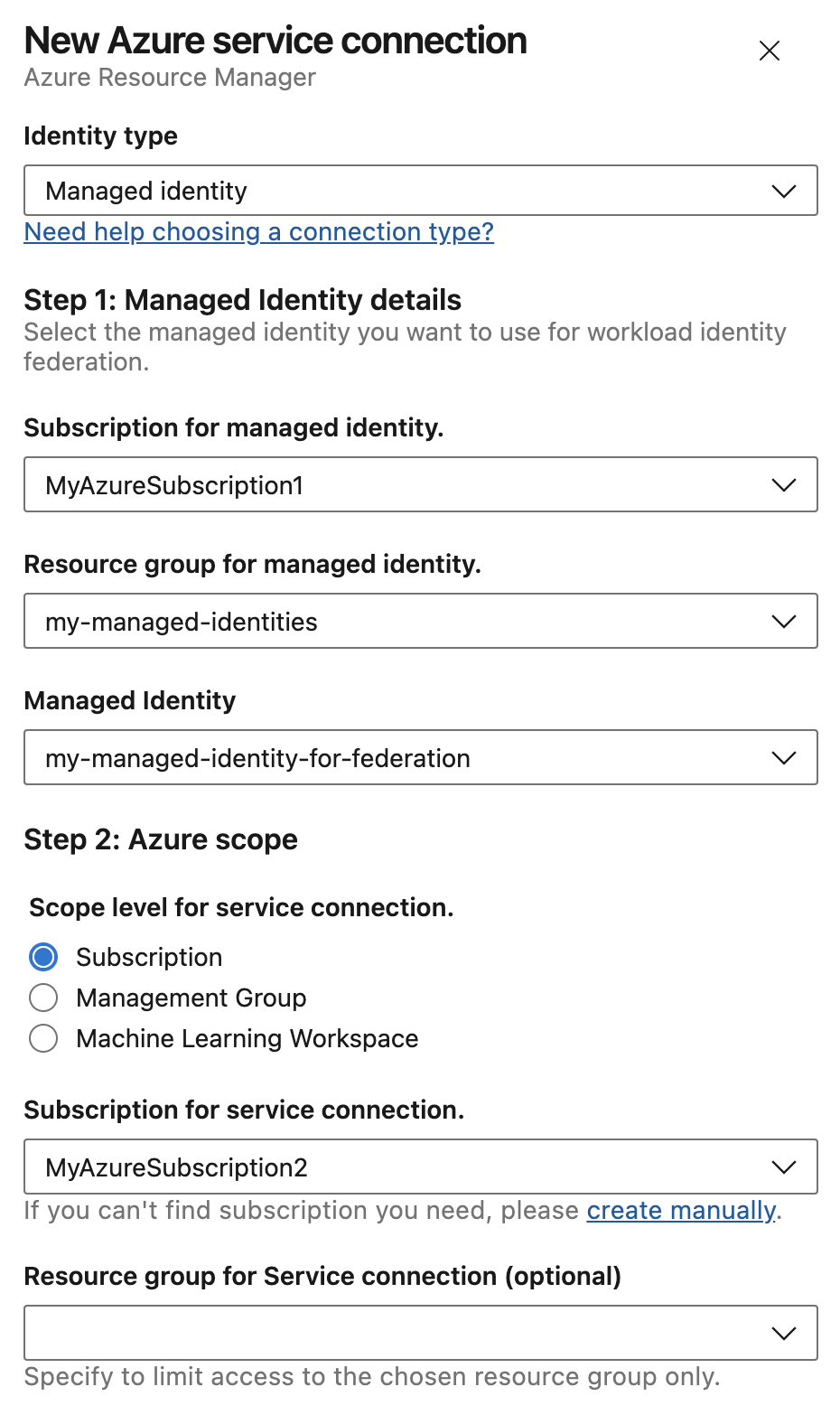

Teraz możesz wybrać wcześniej istniejącą tożsamość zarządzaną i użyć jej do skonfigurowania połączenia usługi korzystającego z federacji tożsamości obciążenia. Najpierw utwórz tożsamość zarządzaną przypisaną przez użytkownika.

Następnie utwórz połączenie usługi platformy Azure i wybierz typ tożsamości zarządzanej. Spowoduje to skonfigurowanie poświadczeń tożsamości federacyjnej w tożsamości zarządzanej.

Nazwa tożsamości zarządzanej przypisanej do agenta (puli) została zmieniona na Tożsamość zarządzana (przypisana przez agenta). Aby zapobiec udostępnianiu tożsamości zarządzanych z nadmiernymi uprawnieniami, zaleca się użycie tożsamości zarządzanej z federacją tożsamości obciążenia zamiast tożsamości zarządzanych przypisanych do pul agentów.

Tożsamość zarządzana jest również zalecaną opcją dla użytkowników, którzy nie mogą utworzyć rejestracji aplikacji, jeśli jest ona wyłączona w identyfikatorze Entra firmy Microsoft.

Aby użyć tożsamości zarządzanej z federacją tożsamości obciążenia, najpierw wybierz subskrypcję i grupę zasobów, która zawiera tożsamość zarządzaną. Może to różnić się od subskrypcji, do których uzyskuje dostęp połączenie usługi w zadaniach potoku. Wybierz tożsamość zarządzaną skonfigurowaną na potrzeby federacji tożsamości obciążenia. Użytkownik musi mieć rolę Współautor tożsamości zarządzanej lub równoważne uprawnienia do tożsamości zarządzanej w celu utworzenia na nim poświadczeń tożsamości federacyjnej.

Wybierz subskrypcję, która będzie używana jako zakres wdrożenia dla połączenia z usługą.

Pole Dokumentacja zarządzania usługami

Niektóre organizacje wymagają, aby dokumentacja zarządzania usługami rejestracji aplikacji została wypełniona odpowiednimi informacjami kontekstowymi z bazy danych ITSM. W razie potrzeby użytkownicy mogą określić to odwołanie w czasie tworzenia połączenia z usługą.

Więcej informacji

Nowe środowisko tworzenia połączenia z usługą platformy Azure jest wdrażane w ciągu następnego miesiąca. Aby uzyskać więcej informacji, zobacz:

- Dokumentacja połączenia z usługą platformy Azure

- Federacja tożsamości obciążenia

- Rozwiązywanie problemów

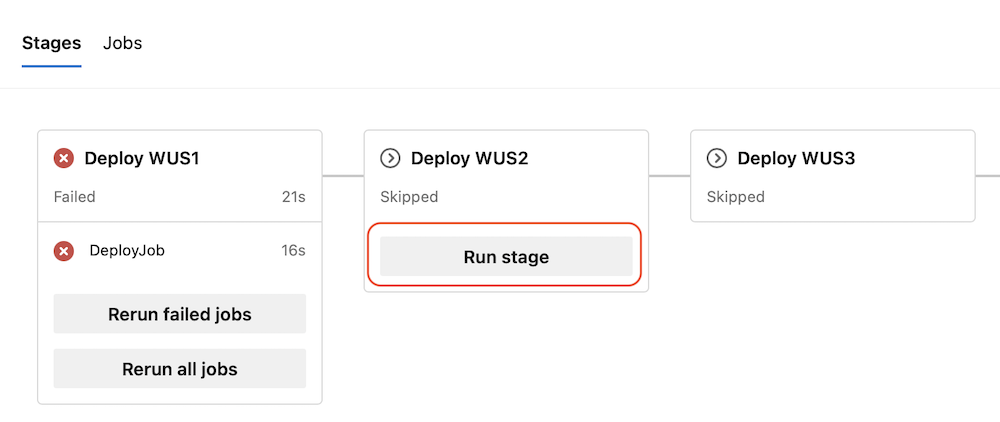

Uruchamianie etapów podrzędnych w przypadku niepowodzenia etapu nadrzędnego

Ułatwiliśmy kontynuowanie wdrożeń przy użyciu usługi Azure Pipelines. Jest to przydatne, na przykład w przypadku wdrażania nowych wersji aplikacji w wielu regionach świadczenia usługi Azure przy użyciu usługi Pipelines.

Załóżmy, że musisz wdrożyć w pięciu kolejnych regionach świadczenia usługi Azure. Załóżmy, że potok ma etap dla każdego regionu, a każdy etap zawiera zadanie, które uruchamia AzureResourceManagerTemplateDeployment zadanie, a następnie rejestruje dane telemetryczne. Ten ostatni jest miły, ale nie krytyczny. Wyobraź sobie, że występuje problem z rejestrowaniem danych telemetrycznych. Teraz etap kończy się niepowodzeniem i wdrożenie zostanie zatrzymane.

Począwszy od tego przebiegu, gdy etap zakończy się niepowodzeniem, możesz wznowić uruchamianie etapów podrzędnych.

Azure Artifacts

Uwierzytelnianie w usłudze Azure Artifacts przy użyciu publicznego źródła danych i ładunku

Ze względu na ograniczenie dotyczące klienta Cargo uwierzytelnianie było wszystkie lub nic. W przypadku prywatnych kanałów informacyjnych uwierzytelnianie zostanie wysłane, ale w przypadku publicznych kanałów informacyjnych, które muszą zezwalać na użytkowników anonimowych, żadne uwierzytelnianie nie zostanie wysłane, nawet jeśli jest dostępne lub potrzebne.

Teraz uwierzytelnieni użytkownicy mogą łączyć się z publicznym źródłem danych usługi Azure Artifacts, tak jak w przypadku kanału informacyjnego prywatnego. Jeśli ty lub agent potoku masz uprawnienia do zapisywania pakietów ze źródeł nadrzędnych, możesz uzyskać dostęp do pakietów z crates.io za pośrednictwem kanału informacyjnego. Ta zmiana zapewnia kontrolę nad tym, jakie pakiety mogą wejść do kanału informacyjnego z powrotem w rękach administratorów kanału informacyjnego. Gdy pakiety zostaną przeniesione do źródła danych z nadrzędnego źródła, użytkownicy anonimowi będą mieli do nich dostęp.

Aby zapewnić uwierzytelnianie, dołącz ~force-auth ciąg do nazwy kanału informacyjnego w adresie URL rejestru. Więcej szczegółów można znaleźć w naszej dokumentacji publicznej.

Witryna Wiki

Ulepszanie wklejania zawartości opartej na kodzie HTML w witrynach typu wiki

Ułatwiliśmy wklejanie zawartości opartej na kodzie HTML do stron typu wiki. Teraz elementy HTML, takie jak linki, listy, tabele, obrazy, arkusze programu Excel, komunikaty usługi Microsoft Teams, wiadomości e-mail i zapytania usługi Azure Data Explorer, są automatycznie konwertowane na składnię języka Markdown w celu bezproblemowego edytowania.

Następne kroki

Uwaga

Te funkcje będą wdrażane w ciągu najbliższych dwóch do trzech tygodni.

Przejdź do usługi Azure DevOps i przyjrzyj się.

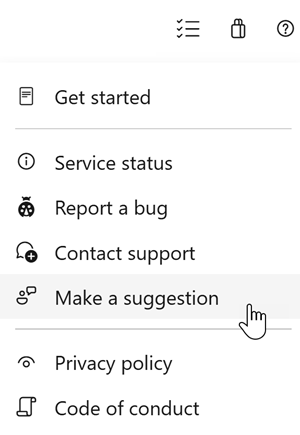

Jak przekazać opinię

Chcielibyśmy usłyszeć, co myślisz o tych funkcjach. Użyj menu Pomocy, aby zgłosić problem lub podać sugestię.

Możesz również uzyskać porady i odpowiedzi na pytania społeczności w witrynie Stack Overflow.

Dzięki,

Dan Hellem