Ulepszone śledzenie linków AB# w żądaniach ściągnięcia w usłudze GitHub

Dzięki tej aktualizacji linki AB# są teraz wyświetlane bezpośrednio w sekcji Programowanie żądań ściągnięcia w usłudze GitHub, o ile są one zawarte w opisie żądania ściągnięcia. To ulepszenie upraszcza dostęp do połączonych elementów roboczych za pośrednictwem integracji usług Azure Boards i GitHub.

Z przyjemnością przedstawiamy również ulepszone narzędzia do monitorowania, zapewniając lepszy wgląd w kondycję repozytorium i pomagając wydajniej utrzymać jego wydajność.

Zapoznaj się z informacjami o wersji, aby uzyskać szczegółowe informacje.

Usługa GitHub Advanced Security dla usługi Azure DevOps

- Gałęzie żądań ściągnięcia są teraz widoczne w selektorze gałęzi Advanced Security

- Automatyczne aktualizacje domyślnych zmian gałęzi w zabezpieczeniach zaawansowanych

- Ogólna obsługa usług SARIF innych firm na potrzeby zabezpieczeń zaawansowanych

- Identyfikatory reguł alertów są teraz zintegrowane z odciskami palców wyników

- Rozszerzony zestaw wykrywania skanowania wpisów tajnych

Azure Boards:

- Linki AB# w żądaniach ściągnięcia w usłudze GitHub

- Obsługa interfejsu API REST do łączenia repozytoriów GitHub

- Trwałe usuwanie załączników

Azure Repos

Azure Pipelines

- Agent usługi Azure Pipeline w wersji 4 działa na platformie .NET 8

- Tryb podglądu dla weryfikacji argumentów zadań powłoki

Azure Test Plans:

- Bezproblemowa integracja potoku kompilacji na potrzeby wykonywania przypadków testowych

- Rozszerzenie testowania i opinii w programie Manifest V3 (wersja przeglądarki Edge)

Usługa GitHub Advanced Security dla usługi Azure DevOps

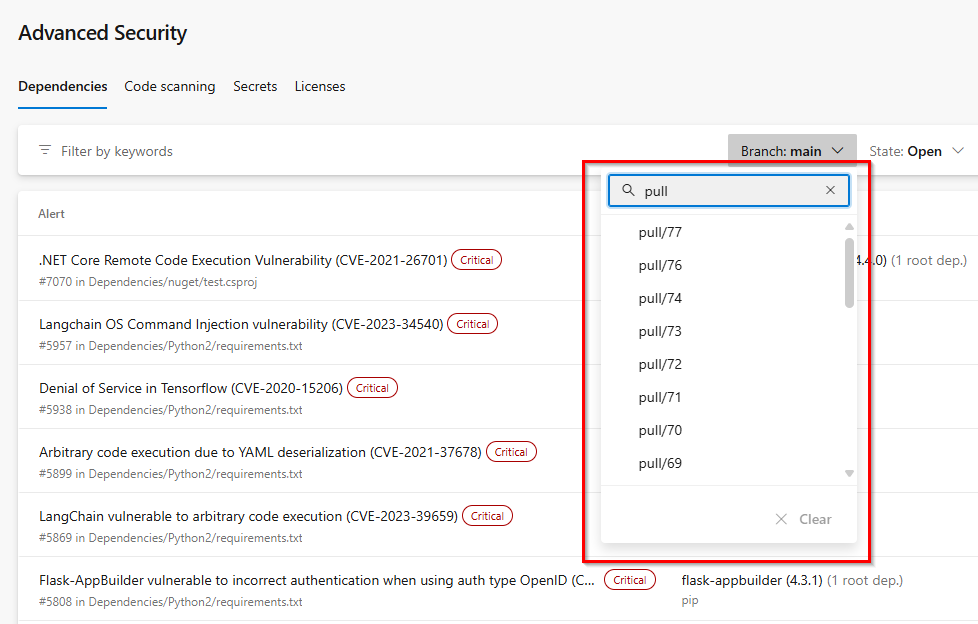

Gałęzie żądań ściągnięcia są teraz widoczne w selektorze gałęzi Advanced Security

Gałęzie żądań ściągnięcia były wcześniej ukryte w selektorze gałęzi, mimo że możliwe było skanowanie gałęzi żądań ściągnięcia. Teraz te gałęzie są widoczne w selektorze gałęzi Advanced Security i można je przeszukiwać.

Automatyczne aktualizacje domyślnych zmian gałęzi w zabezpieczeniach zaawansowanych

W przeszłości karta repozytorium Advanced Security nie została automatycznie zaktualizowana po zmianie gałęzi domyślnej, co wymaga ręcznego wyboru nowej gałęzi w selektorze gałęzi. Teraz karta automatycznie wykrywa i wyświetla alerty dla nowo wyznaczonej gałęzi domyślnej podczas odwiedzania strony.

Ponadto aktualizacje Przegląd zabezpieczeń odzwierciedlają zmiany gałęzi domyślnej, chociaż może wystąpić niewielkie opóźnienie przed przetworzeniem zaktualizowanych wyników alertów.

Ogólna obsługa usług SARIF innych firm na potrzeby zabezpieczeń zaawansowanych

Teraz możesz przekazać wyniki z narzędzia do skanowania innej firmy, aby wyświetlić je na karcie Skanowanie kodu usługi Advanced Security.

Za pomocą narzędzia skanującego, które publikuje plik SARIF w $(Agent.TempDirectory)/.advsec katalogu, jest zgodne ze standardem SARIF 2.1 i uruchamia Publish@1 AdvancedSecurity-Publish@1 po przekazaniu wyników na kartę skanowania kodu.

Uwaga

Ścieżka pliku skojarzona z wynikiem pliku SARIF musi być dostępna dla AdvancedSecurity-Publish@1 zadania uruchomionego w agencie kompilacji.

Identyfikatory reguł alertów są teraz zintegrowane z odciskami palców wyników

Wcześniej narzędzie innej firmy wyniki z tym samym odciskiem palca, skrótem, narzędziem i nazwą reguły zostały pogrupowane w jeden alert, nawet jeśli miały inne identyfikatory reguł.

Dzięki tej aktualizacji identyfikatory reguł są teraz uwzględniane w odcisku palca, tworząc oddzielne alerty dla wyników z różnymi identyfikatorami reguł, nawet jeśli inne punkty danych są takie same. Istniejące alerty zostaną odpowiednio zaktualizowane i podzielone.

Rozszerzony zestaw wykrywania skanowania wpisów tajnych

Rozszerzamy zestaw wzorców partnerów, które można wykryć za pomocą skanowania wpisów tajnych. Ta ekspansja zapewnia kilka wzorców ufności dla nowych typów tokenów.

Aby uzyskać więcej informacji na temat typów wzorców partnerów wykrywanych przez funkcję zaawansowanego skanowania wpisów tajnych zabezpieczeń w usłudze GitHub, zobacz Alerty skanowania wpisów tajnych dla usługi GitHub Advanced Security dla usługi Azure DevOps.

Azure Boards

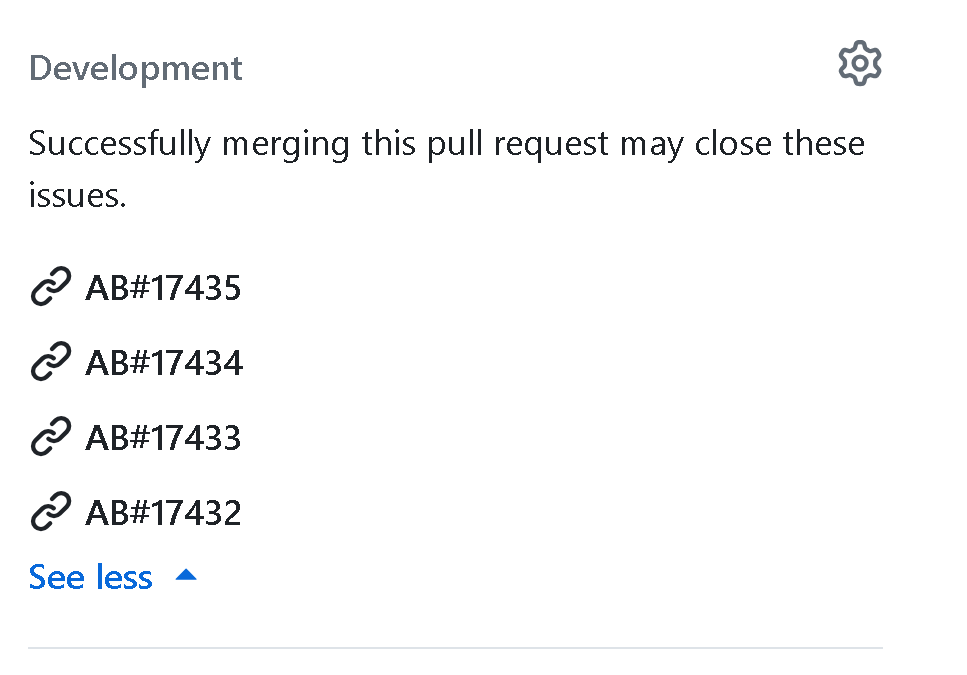

Linki AB# w żądaniach ściągnięcia w usłudze GitHub

W ramach naszych ciągłych ulepszeń integracji z usługą Azure Boards + GitHub z przyjemnością wprowadzamy nową funkcję, która usprawnia sposób wyświetlania linków AB#. Dzięki tej aktualizacji linki AB# są teraz wyświetlane bezpośrednio w sekcji Opracowywanie żądań ściągnięcia usługi GitHub, co ułatwia dostęp do połączonych elementów roboczych bez wyszukiwania opisów lub komentarzy.

Te linki będą wyświetlane tylko wtedy, gdy w opisie żądania ściągnięcia znajduje się ab#. Jeśli łączysz się bezpośrednio z elementu roboczego, nie będą one wyświetlane w sekcji Programowanie. Ponadto usunięcie linku AB# z opisu spowoduje usunięcie go z kontrolki Programowanie.

Obsługa interfejsu API REST do łączenia repozytoriów GitHub

Wprowadzamy nowe punkty końcowe interfejsu API REST, które umożliwiają automatyzowanie dodawania i usuwania repozytoriów GitHub w projektach Usługi Azure DevOps. Ponadto zwiększyliśmy limit repozytorium na połączenie z 500 do 2000 podczas korzystania z tych punktów końcowych.

Te punkty końcowe obejmują:

- Wyświetlanie listy bieżących połączeń

- Wyświetlanie listy połączonych repozytoriów

- Dodawanie i usuwanie repozytoriów

Udostępniliśmy również przykładowy kod , który pomoże Ci rozpocząć pracę.

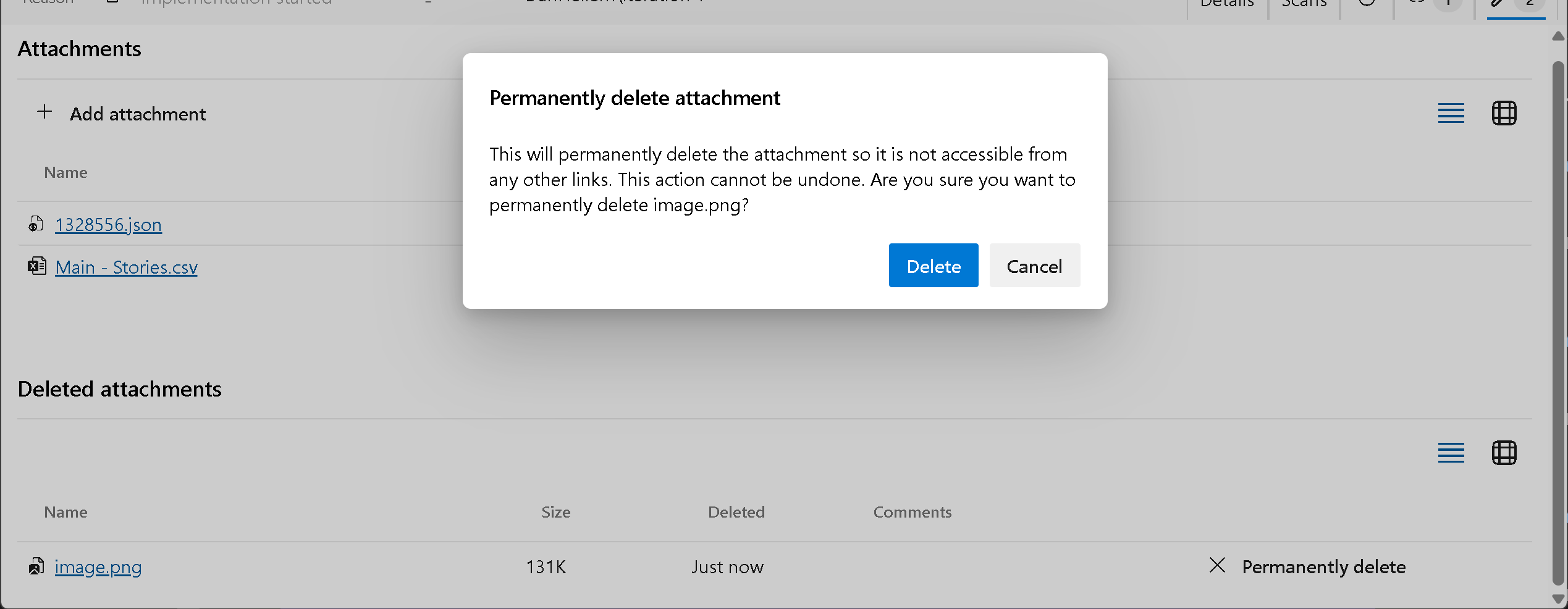

Trwałe usuwanie załączników

W niektórych przypadkach po prostu usunięcie załącznika z elementu roboczego może nie w pełni rozwiązać problemów z zabezpieczeniami, zwłaszcza jeśli plik jest oflagowany jako złośliwy. Udostępnione linki do załącznika mogą być nadal dostępne w innych elementach roboczych, komentarzach lub kanałach zewnętrznych. Aby rozwiązać ten problem, dodaliśmy funkcję, która umożliwia użytkownikom z uprawnieniami "Trwałe usuwanie elementów roboczych", aby trwale usunąć załączniki.

Tę akcję można wykonać na karcie Załączniki w formularzu elementu roboczego w nowej sekcji o nazwie "Usunięte załączniki". Ta sekcja jest widoczna tylko dla użytkowników z uprawnieniami niezbędnymi do trwałego usuwania elementów roboczych.

Po trwałym usunięciu załącznika wszystkie skojarzone linki zwracają błąd „Załącznik pliku nie istnieje”.

Uwaga

Ta funkcja jest dostępna tylko w centrum New Boards Hub.

Azure Repos

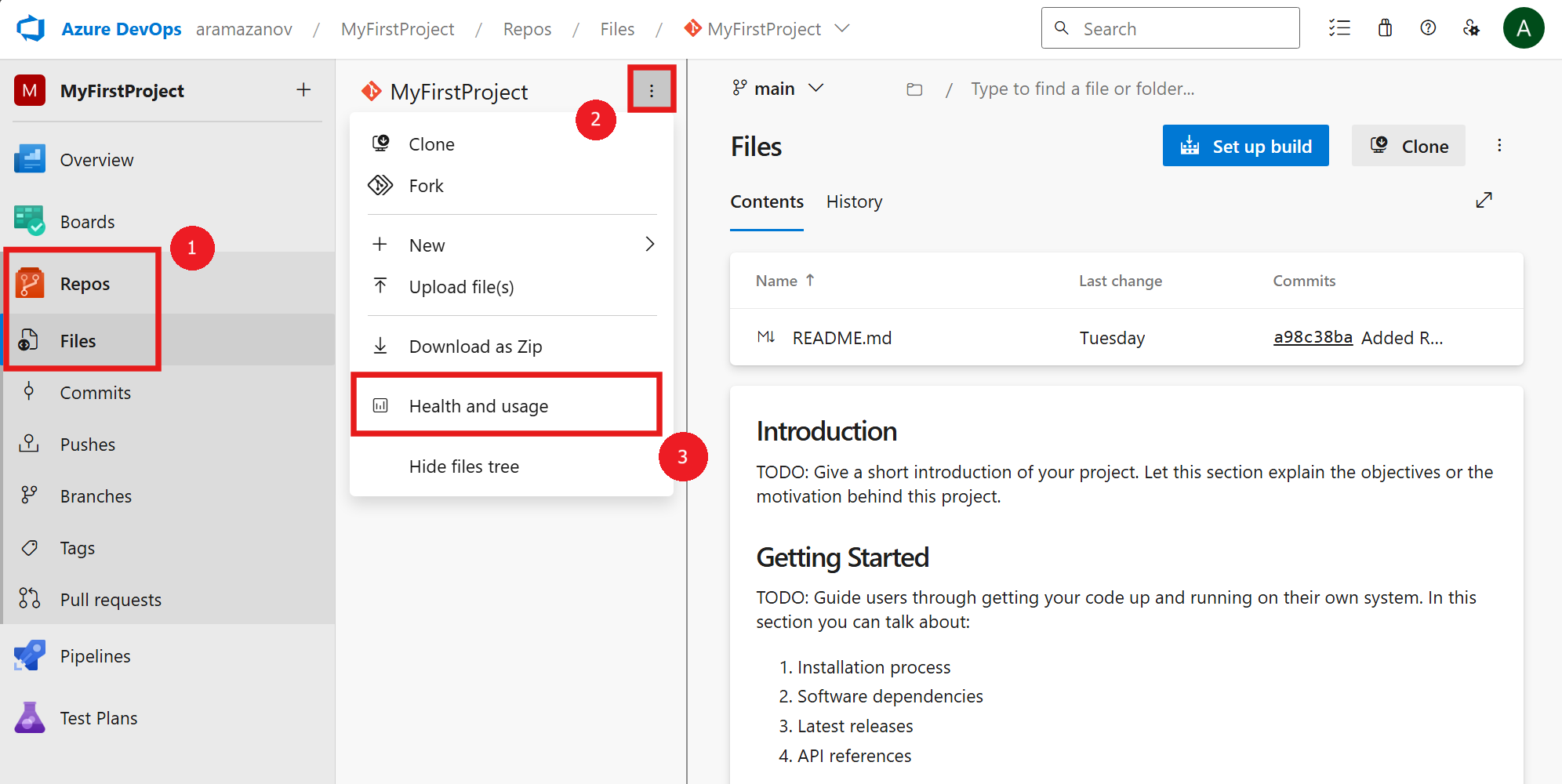

Nowy panel "Kondycja i użycie" w centrum plików repozytorium

W miarę zwiększania się repozytoriów Git gromadzą zatwierdzenia, obiekty blob i inne dane, co może zwiększyć obciążenie infrastruktury usługi Azure DevOps, co wpływa na wydajność i środowisko użytkownika. Utrzymanie repozytorium w dobrej kondycji jest kluczem do zapewnienia spójnej wydajności i niezawodności.

Aby to umożliwić, monitorujemy teraz kilka czynników, takich jak rozmiar repozytorium, częstotliwość zatwierdzania, zawartość i struktura. Jeśli repozytorium zacznie przeciążać infrastrukturę, może zostać wyświetlone powiadomienie z zaleceniami dotyczącymi akcji naprawczej. Zarządzając kondycją repozytorium, można zapobiec zakłóceniom i zapewnić bezproblemowe operacje.

Aby sprawdzić kondycję repozytorium, przejdź do obszaru Azure Repos, > Files i wybierz pozycję "Kondycja i użycie" z menu wielokropka, aby uzyskać dostęp do panelu Kondycja i użycie repozytorium.

Azure Pipelines

Agent usługi Azure Pipeline w wersji 4 działa na platformie .NET 8

Agent usługi Azure Pipeline w wersji 3 obecnie używa platformy .NET 6, ale wraz ze zbliżającym się do końca okresem eksploatacji platformy .NET 6 trwa uaktualnianie agenta do platformy .NET 8. Ta aktualizacja zostanie wdrożona w najbliższych tygodniach.

Jeśli używasz własnych agentów w systemie operacyjnym, który nie jest obsługiwany przez platformę .NET 8, agent nie zostanie uaktualniony do wersji 4. Zamiast tego potoki uruchomione w nieobsługiwanych systemach operacyjnych wyświetlają ostrzeżenia w dziennikach potoku. Skrypt QueryAgentPoolsForCompatibleOS.ps1 umożliwia proaktywne identyfikowanie agentów potoku działających w nieaktualnych systemach operacyjnych.

Następujące wersje systemu operacyjnego nie będą obsługiwane przez zaktualizowanego agenta w wersji 4:

- Alpine Linux 3.13 — 3.16

- Debian 10

- Fedora 36 - 38

- system macOS 10 i 11

- openSUSE 15.0 – 15.4

- Oracle Linux 7

- Red Hat Enterprise Linux 7

- SUSE Enterprise Linux 12

- Ubuntu, 16.04, 18.04

- Windows 7, 8 i 10 do 21H2

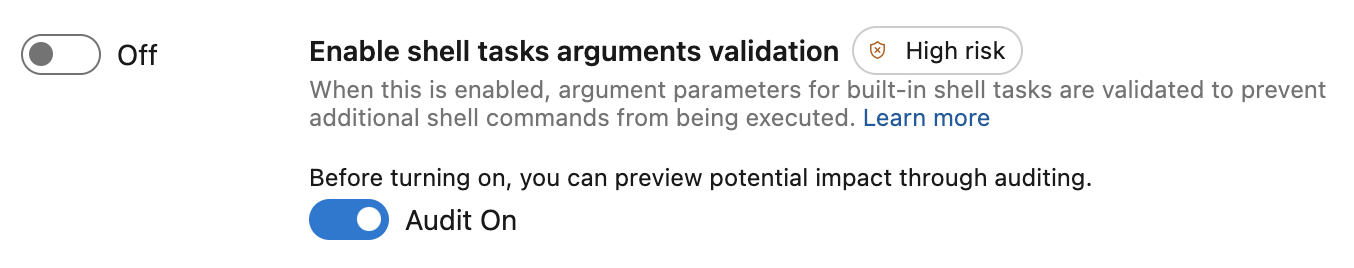

Tryb podglądu dla weryfikacji argumentów zadań powłoki

Zadania powłoki, takie jak Bash@3, BatchScript@1, CmdLine@2 i PowerShell@2, mogą być chronione przed wstrzyknięciem poleceń przez włączenie weryfikacji argumentów zadań powłoki w organizacji lub ustawieniach projektu.

Włączenie walidacji argumentów zadań powłoki może przerwać istniejące skrypty, ponieważ dane wejściowe są odrzucane przez walidację danych wejściowych. Na przykład niektóre znaki są traktowane jako separator poleceń i odrzucane po włączeniu tego ustawienia.

Aby zapewnić bezproblemowe przejście, dodaliśmy tryb podglądu. W trybie podglądu są wyświetlane ostrzeżenia w dziennikach potoku i inspekcji, co zapewnia wgląd w potencjalne problemy bez przerywania zadań lub przepływów pracy.

Przejdź do obszaru Ustawienia organizacji Ustawienia > potokówOgraniczenia > > > zadań Inspekcja:

Azure Test Plans

Bezproblemowa integracja potoku kompilacji na potrzeby wykonywania przypadków testowych

Uprościliśmy proces wykonywania przypadku testowego, bezproblemowo integrując konfiguracje potoków kompilacji. Definicje kompilacji i identyfikatory ustawione na poziomie planu testu są teraz automatycznie propagowane do modułu uruchamiającego testy, eliminując konieczność ręcznej konfiguracji za każdym razem. Ta poprawa pozwala zaoszczędzić czas i zwiększyć wydajność, co pozwala skupić się na bardziej krytycznych zadaniach.

Rozszerzenie testowania i opinii w programie Manifest V3 (wersja przeglądarki Edge)

Stopniowo zwalniamy to uaktualnienie w przeglądarce Chrome, a teraz rozszerzamy wdrożenie do przeglądarki Edge.

Ta aktualizacja przenosi naszą implementację z manifestu v2 do wersji 3 zgodnie z harmonogramem wycofania google dla manifestu V2. Chociaż podstawowe funkcje rozszerzenia pozostają niezmienione, aktualizacja zwiększa zarówno bezpieczeństwo, jak i wydajność.

Aby uzyskać więcej informacji, zapoznaj się z naszym ostatnim wpisem w blogu dotyczącym tej aktualizacji. Rozszerzenie Testuj i opinie w manifeście W wersji 3

Następne kroki

Uwaga

Wprowadzamy tę funkcję. Odbieranie go w organizacji zależy od różnych czynników i może pojawić się później, jeśli jeszcze go nie masz.

Przejdź do usługi Azure DevOps i przyjrzyj się.

Jak przekazać opinię

Chcielibyśmy usłyszeć, co myślisz o tych funkcjach. Użyj menu Pomocy, aby zgłosić problem lub podać sugestię.

Możesz również uzyskać porady i odpowiedzi na pytania społeczności w witrynie Stack Overflow.

Dzięki,

Dan Hellem