Ulepszone zabezpieczenia dzięki nowemu formatowi osobistego tokenu dostępu

Z przyjemnością ogłaszamy ulepszenia formatu osobistych tokenów dostępu (PATs), mające na celu zwiększenie zabezpieczeń i zwiększenie możliwości wykrywania wpisów tajnych.

Zapoznaj się z informacjami o wersji, aby uzyskać szczegółowe informacje.

Ogólne

Usługa GitHub Advanced Security dla usługi Azure DevOps

Azure Pipelines

- Zadania AzureFileCopy, AzurePowerShell i SqlAzureDacpacDeployment używają tylko modułów Az

- Używanie federacji tożsamości obciążenia dla zadań kontenera, zasobów i zadań

Ogólne

Dostępny jest nowy format uwierzytelniania dla osobistych tokenów dostępu usługi Azure DevOps

Wprowadziliśmy aktualizacje formatu osobistych tokenów dostępu (PAT) wystawionych przez usługę Azure DevOps. Te zmiany zapewniają dodatkowe korzyści zabezpieczeń i zwiększają możliwości wykrywania wpisów tajnych dostępne za pośrednictwem naszych ofert partnerskich, takich jak Usługa GitHub Advanced Security dla usługi Azure DevOps. Ta zmiana w formacie pat jest zgodna z nowym formatem zalecanym we wszystkich produktach firmy Microsoft. Przewidujemy, że włączenie bardziej rozpoznawalnych bitów poprawi współczynnik wykrywania fałszywie dodatnich tych narzędzi wykrywania wpisów tajnych i umożliwi nam lepsze ograniczenie wszelkich wykrytych wycieków szybciej.

W szczególności długość naszych tokenów zwiększa się z 52 znaków do 84 znaków, z których 52 będzie losowe dane. Poprawia to ogólną entropię generowania tokenów, dzięki czemu możemy być bardziej odporni na potencjalne ataki siłowe.

Zaleca się ponowne wygenerowanie wszystkich paT aktualnie używanych natychmiast w celu skorzystania z tych zmian. Można to zrobić na stronie Osobiste tokeny dostępu profilu użytkownika lub przy użyciu interfejsów API zarządzania cyklem życia tokenu dostępu osobistego. Integratorzy są również zalecane do obsługi zarówno tej nowej długości tokenu, jak i bieżącej długości tokenu, podczas gdy dostosowujesz się do tego nowego formatu.

Usługa GitHub Advanced Security dla usługi Azure DevOps

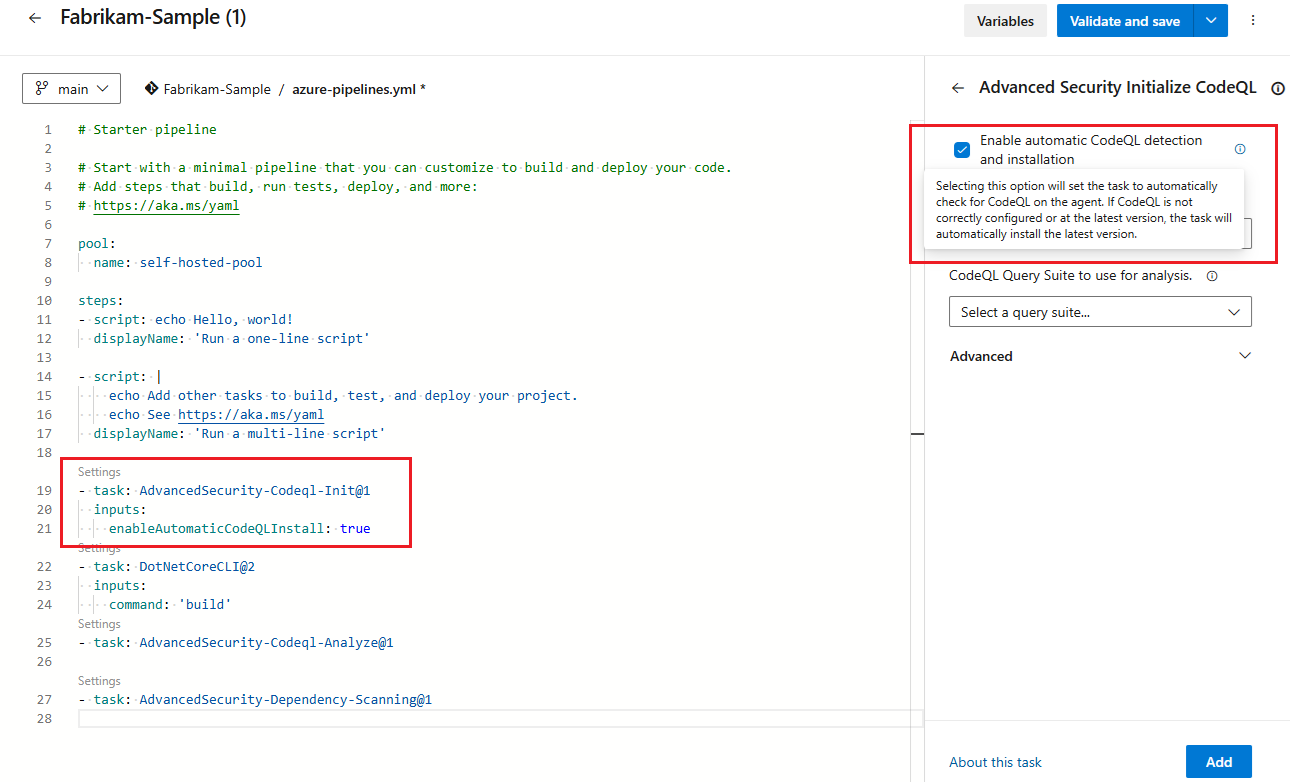

Automatyczna instalacja własnego agenta na potrzeby skanowania kodu w usłudze Advanced Security

Aby uprościć korzystanie z własnych agentów do skanowania kodu w usłudze Advanced Security, najnowsze bity CodeQL można teraz automatycznie instalować. Zadanie Advanced-Security-Codeql-Init zawiera nową zmienną , enableAutomaticCodeQLInstall: truedla istniejących potoków lub pole wyboru dla nowych zadań. Wcześniej trzeba było ręcznie zainstalować pakiet CodeQL w katalogu narzędzi agenta.

Azure Pipelines

Zadania AzureFileCopy, AzurePowerShell i SqlAzureDacpacDeployment używają tylko modułów Az

Zadania AzureFileCopy, AzurePowerShell i SqlAzureDacpacDeployment nie mogą już używać modułów AzureRM. Od lutego 2024 r. moduł AzureRM PowerShell został przestarzały i nie jest już obsługiwany. Chociaż moduł AzureRM może nadal działać, nie jest już utrzymywany, umieszczając wszelkie dalsze zastosowania według własnego uznania. Zadania, które wcześniej mogły używać zarówno modułów AzureRmM, jak i Az, teraz używają tylko modułów Az. Jeśli używasz zadań na własnych agentach, upewnij się, że moduł Az jest wstępnie zainstalowany na obrazach.

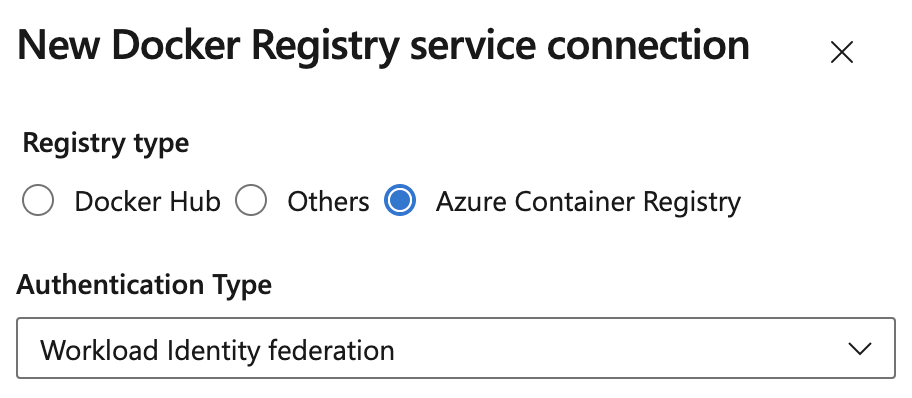

Używanie federacji tożsamości obciążenia dla zadań kontenera, zasobów i zadań

Połączenia usług platformy Docker przeznaczone dla usługi Azure Container Registry mogą teraz używać federacji tożsamości obciążenia, eliminując konieczność używania wpisów tajnych. Zaktualizowana lista zadań obsługujących federację tożsamości obciążenia można znaleźć w naszej dokumentacji.

Następne kroki

Uwaga

Te funkcje będą wdrażane w ciągu najbliższych dwóch do trzech tygodni.

Przejdź do usługi Azure DevOps i przyjrzyj się.

Jak przekazać opinię

Chcielibyśmy usłyszeć, co myślisz o tych funkcjach. Użyj menu Pomocy, aby zgłosić problem lub podać sugestię.

Możesz również uzyskać porady i odpowiedzi na pytania społeczności w witrynie Stack Overflow.

Dzięki,

Silviu Andrica