Ulepszenia w celu wzmocnienia zabezpieczeń potoków

Dzięki tej aktualizacji wprowadziliśmy ulepszenia w celu wzmocnienia zabezpieczeń w usłudze Azure DevOps. Teraz możesz użyć przypisanej przez system tożsamości zarządzanej podczas tworzenia połączeń usługi Docker Registry dla usługi Azure Container Registry. Dodatkowo ulepszyliśmy sposób zarządzania dostępem do pul agentów, aby umożliwić określanie wykorzystania zasobów w potoku YAML. Na koniec ograniczamy token dostępu GitHub dla publicznych rozwidleń repozytoriów GitHub, aby miały tylko zakres odczytu.

Sprawdź notatki o wydaniu, aby uzyskać szczegóły.

Azure Boards

Azure Pipelines

- połączenia z usługą Container Registry mogą teraz używać tożsamości zarządzanych platformy Azure

- Zdarzenia dziennika inspekcji związane z uprawnieniami potoku

- Upewnij się, że organizacja używa tylko potoków YAML

- Nowy zakres PAT wymagany do zaktualizowania ustawień ogólnych pipeline

- Szczegółowe zarządzanie dostępem do pul agentów

- Zapobieganie przyznawaniu wszystkim potokom dostępu do chronionych zasobów

- Ulepszone zabezpieczenia podczas tworzenia pull requestów z sforkowanych repozytoriów GitHub

- etykieta najnowszej wersji systemu Macos wskaże obraz macos-12

- etykieta Ubuntu-latest będzie wskazywać na obraz ubuntu-22.04

Azure Boards

Kopiuj łącza komentarzy

Teraz możesz użyć akcji Kopiuj łącze, aby skopiować link do komentarza przypisanego do określonego elementu roboczego. Następnie możesz wkleić ten link do innego komentarza lub opisu elementu roboczego. Po kliknięciu element roboczy zostanie otwarty, a komentarz zostanie wyróżniony.

Ta funkcja została o priorytyzowana na podstawie tym biletem sugestii społeczności.

Notatka

Ta funkcja będzie dostępna tylko w usłudze New Boards Hubs w wersji zapoznawczej.

Azure Pipelines

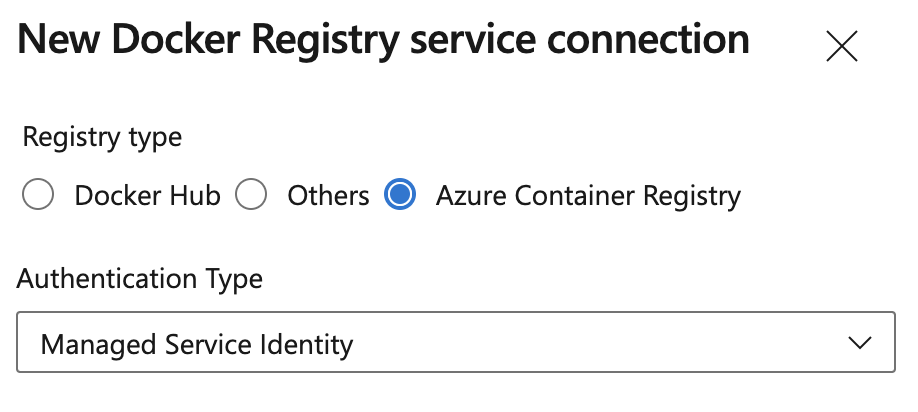

Połączenia z usługą Container Registry mogą teraz używać tożsamości zarządzanych platformy Azure.

Tożsamość zarządzana przypisana przez system można użyć podczas tworzenia połączeń usługi Docker Registry dla usługi Azure Container Registry. Dzięki temu można uzyskać dostęp do usługi Azure Container Registry przy użyciu tożsamości zarządzanej skojarzonej z własnym agentem usługi Azure Pipelines, eliminując konieczność zarządzania poświadczeniami.

Notatka

Tożsamość zarządzana używana do uzyskiwania dostępu do usługi Azure Container Registry będzie potrzebować odpowiedniego przypisania kontroli dostępu na podstawie ról (RBAC), np. roli AcrPull lub AcrPush.

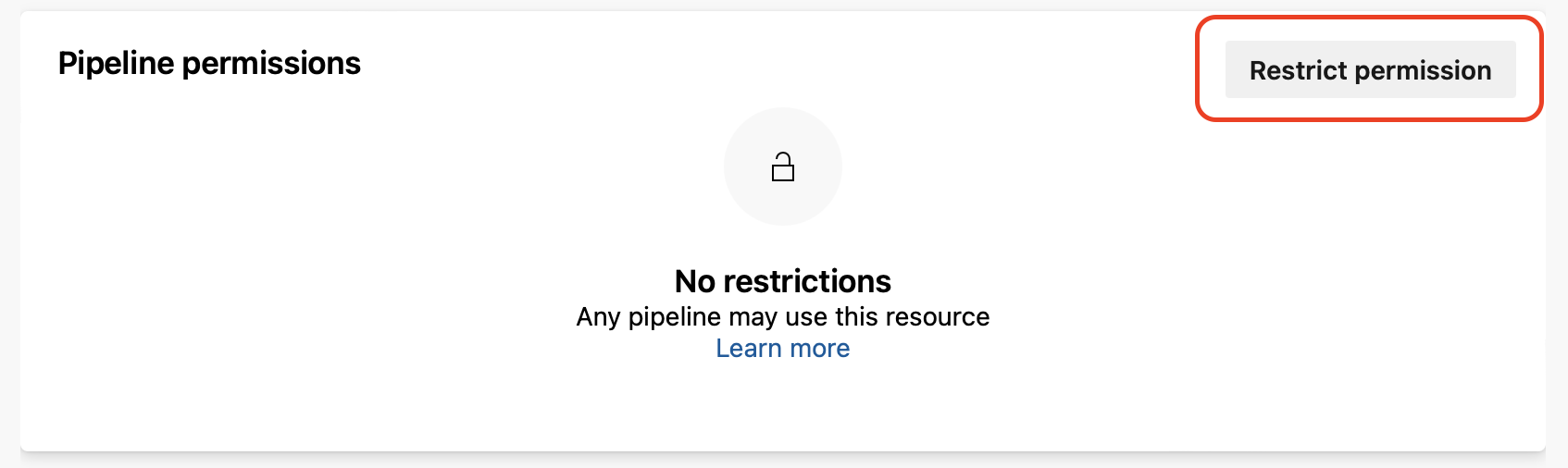

Zdarzenia dziennika inspekcji związane z uprawnieniami pipeline'u

Po ograniczeniu uprawnień potoku chronionego zasobu, takiego jak połączenie z usługą, skojarzony dziennik zdarzeń inspekcji teraz prawidłowo stwierdza, że zasób został pomyślnie nieautoryzowane dla jego projektu.

uprawnienia potoku

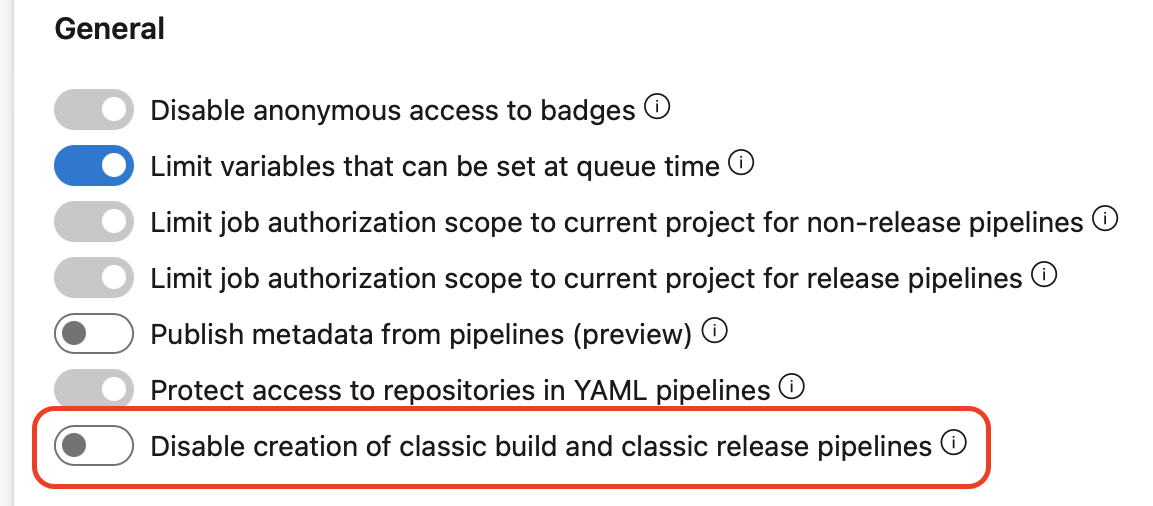

Upewnij się, że twoja organizacja używa tylko potoków YAML

Usługa Azure DevOps umożliwia teraz zapewnienie, że organizacja korzysta tylko z potoków YAML, wyłączając tworzenie klasycznych potoków kompilacji, klasycznych potoków wydania, grup zadań i grup wdrożeń. Istniejące potoki klasyczne będą nadal działać i będzie można je edytować, ale nie będzie można tworzyć nowych.

Możesz wyłączyć tworzenie klasycznych potoków na poziomie organizacji lub na poziomie projektu, włączając odpowiednie przełączniki. Przełączniki znajdują się w Project/Organization Settings -> Pipelines -> Settings.

Stan przełączania jest domyślnie wyłączony i musisz mieć uprawnienia administratora, aby zmienić stan. Jeśli przełącznik jest włączony na poziomie organizacji, wyłączenie jest wymuszane dla wszystkich projektów. W przeciwnym razie każdy projekt ma swobodę wyboru, czy wymuszać wyłączenie, czy nie.

Wyłączenie możliwości tworzenia klasycznych potoków zostanie wymuszone, wówczas interfejsy API REST związane z tworzeniem klasycznych potoków, grup zadań i grup wdrożeń nie będą działać. Interfejsy REST API, które tworzą potoki YAML, będą działać.

Wyłączenie tworzenia klasycznych potoków jest opcją włączenia dla istniejących organizacji. Dla nowych organizacji jest to tymczasowo opcjonalne.

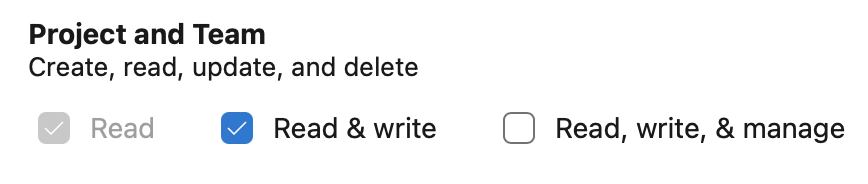

Nowy zakres PAT wymagany do zaktualizowania ogólnych ustawień potoku ciśnieniowego

Wywoływanie interfejsu API REST ustawienia ogólne — aktualizacja teraz wymaga tokenu dostępu (PAT) o zakresie Project and Team —> Odczyt & Zapis.

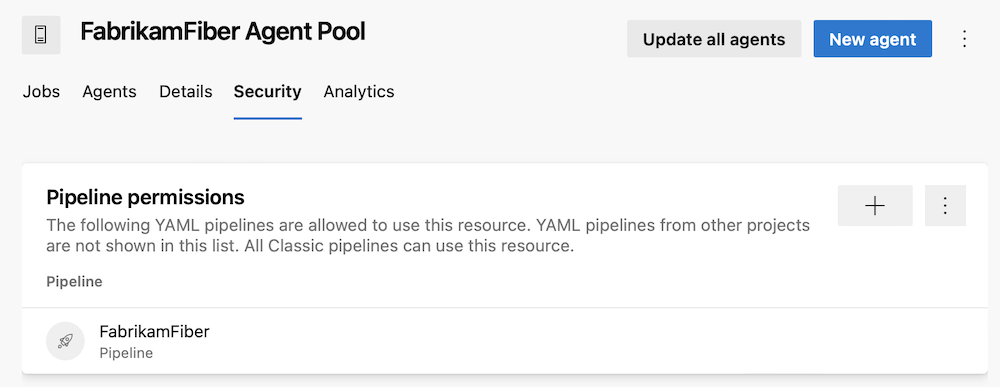

Szczegółowe zarządzanie dostępem dla pul agentów

Pule agentów umożliwiają określanie maszyn, na których działają potoki i zarządzanie nimi.

Wcześniej, jeśli używano niestandardowej puli agentów, zarządzanie dostępem do potoków było niedokładne. Możesz zezwolić na korzystanie ze wszystkich potoków lub wymagać, aby każdy potok poprosił o uprawnienie. Niestety po udzieleniu uprawnień dostępu do potoku do puli agentów nie można go odwołać przy użyciu interfejsu użytkownika potoków.

Usługa Azure Pipelines zapewnia teraz szczegółowe zarządzanie dostępem dla pul agentów. Doświadczenie jest podobne do tego z zarządzania uprawnieniami potoku dla połączeń usług.

pula agentów

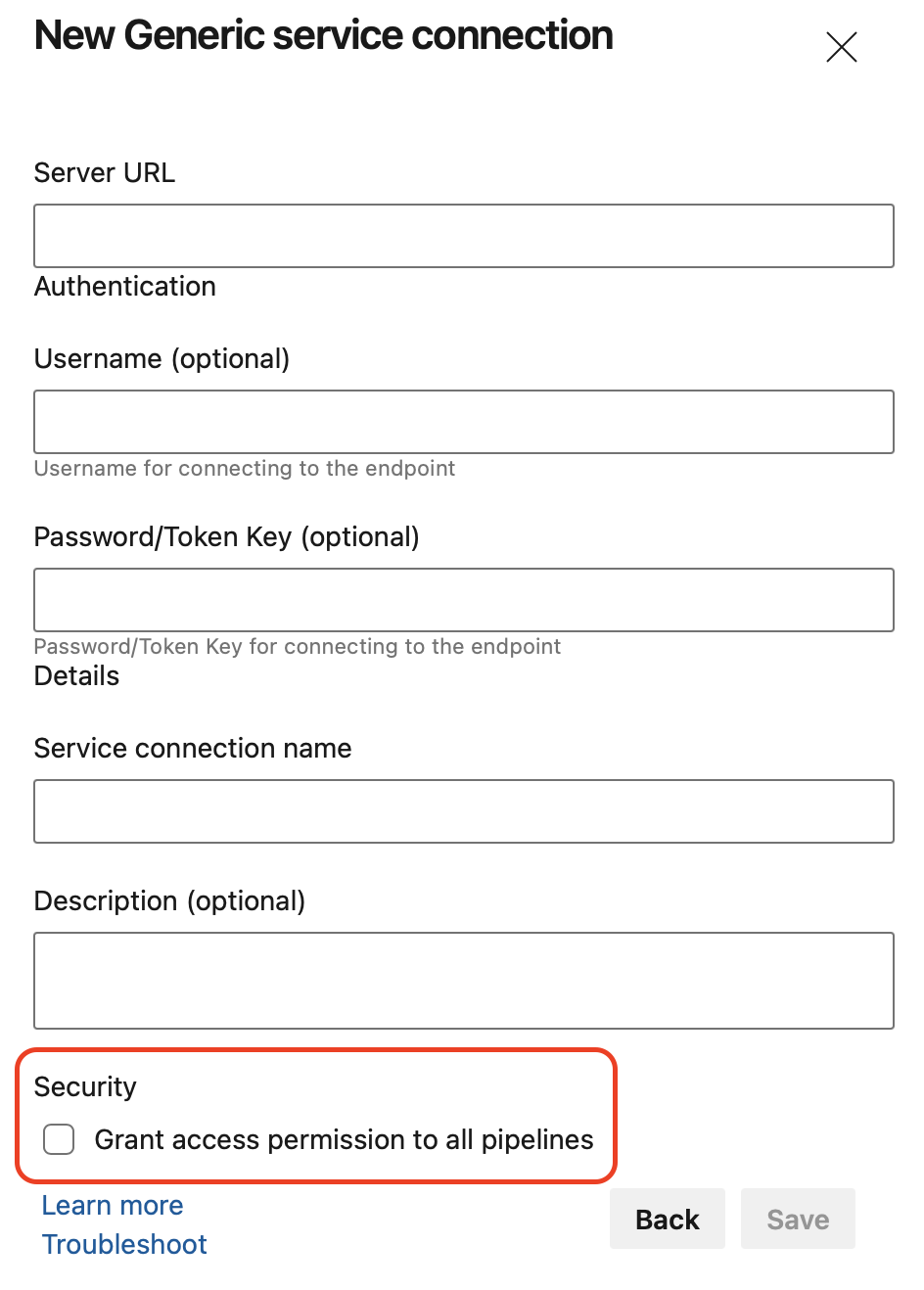

Zapobieganie przyznawaniu wszystkim potokom dostępu do chronionych zasobów

Podczas tworzenia chronionego zasobu, takiego jak połączenie z usługą lub środowisko, możesz zaznaczyć pole wyboru Udziel uprawnień dostępu do wszystkich potoków. Do tej pory ta opcja została domyślnie zaznaczona.

Chociaż ułatwia to potokom korzystanie z nowych chronionych zasobów, z drugiej strony faworyzuje to niezamierzone przyznanie zbyt wielu potokom prawa dostępu do zasobu.

Aby promować wybór gwarantujący domyślne bezpieczeństwo, usługa Azure DevOps zostawia pole wyboru niezaznaczone.

Ulepszone zabezpieczenia podczas tworzenia żądań ściągnięcia z rozwidlonych repozytoriów GitHub

Usługi Azure DevOps można używać do kompilowania i testowania publicznego repozytorium GitHub. Posiadanie publicznego repozytorium GitHub umożliwia współpracę z deweloperami na całym świecie, ale wiąże się z problemami dotyczącymi zabezpieczeń związanymi z tworzeniem żądań ściągnięcia (PRS) z rozwidlonych repozytoriów.

Aby zapobiec wprowadzaniu niepożądanych zmian w Twoich repozytoriach przez PR-y z rozwidlonych repozytoriów GitHub, Azure DevOps ogranicza teraz token dostępu GitHub do zakresu tylko do odczytu.

Etykieta najnowszej wersji systemu Macos wskaże obraz macos-12

Obraz macos-12 Monterey jest gotowy jako domyślna wersja oznaczenia "macos-latest" w agentach Azure Pipelines hostowanych przez firmę Microsoft. Do tej pory etykieta wskazywała na agentów macOS 11 Big Sur.

Aby uzyskać pełną listę różnic między systemami macos-12 i macos-11, odwiedź zgłoszenie na GitHubie. Aby uzyskać pełną listę oprogramowania zainstalowanego na obrazie, sprawdź tutaj.

Etykieta ubuntu-latest wskaże obraz ubuntu-22.04

Obraz ubuntu-22.04 jest gotowy do użycia jako domyślna wersja etykiety ubuntu-latest w agentach hostowanych przez firmę Microsoft w usłudze Azure Pipelines. Do tej pory etykieta wskazywała na agenty ubuntu-20.04.

Aby uzyskać pełną listę różnic między ubuntu-22.04 i ubuntu-20.04, odwiedź problem z usługą GitHub. Aby uzyskać pełną listę oprogramowania zainstalowanego na obrazie, sprawdź tutaj.

Następne kroki

Notatka

Te funkcje będą wdrażane w ciągu najbliższych dwóch do trzech tygodni.

Przejdź do usługi Azure DevOps i przyjrzyj się.

Jak przekazać opinię

Chcielibyśmy usłyszeć, co myślisz o tych funkcjach. Użyj menu Pomocy, aby zgłosić problem lub podać sugestię.

Możesz również uzyskać porady i odpowiedzi na pytania społeczności w witrynie Stack Overflow.

Dzięki

Vijay Machiraju