Opcje uwierzytelniania własnego agenta

Usługa Azure Pipelines oferuje kilka opcji uwierzytelniania, których można użyć podczas rejestrowania agenta. Te metody uwierzytelniania są używane tylko podczas rejestracji agenta. Aby uzyskać szczegółowe informacje o tym, jak agenci komunikują się po rejestracji, zobacz Komunikacja agentów.

| Metoda rejestracji agenta | Azure DevOps Services | Azure DevOps Server & TFS |

|---|---|---|

| osobisty token dostępu (PAT) | Obsługiwane | Obsługiwane w przypadku skonfigurowania serwera przy użyciu protokołu HTTPS |

| Główna Usługa (SP) | Obsługiwane | Aktualnie nieobsługiwane |

| przepływ kodu urządzenia (Microsoft Entra ID) | Obsługiwane | Obecnie nie jest obsługiwane |

| zintegrowane | Nieobsługiwany | Tylko agenci systemu Windows |

| Negocjować | Nie jest obsługiwane | Tylko agenci systemu Windows |

| alternatywne (ALT) | Nieobsługiwane | Obsługiwane w przypadku skonfigurowania serwera przy użyciu protokołu HTTPS |

Osobisty token dostępu (PAT)

Określ PAT dla typu uwierzytelniania podczas konfiguracji agenta, aby użyć osobistego tokenu dostępu do uwierzytelniania podczas rejestracji agenta, a następnie określ osobisty token dostępu (PAT) z puli agentów (w zakresie odczytu, zarządzania) (lub zakresu grupy wdrażania (w zakresie odczytu, zarządzania) dla agenta grupy wdrażania) może być używany do rejestracji agenta.

Aby uzyskać więcej informacji, zobacz Rejestrowanie agenta przy użyciu osobistego tokenu dostępu (PAT)

Jednostka usługi

Określ sp dla typu uwierzytelniania podczas konfiguracji agenta, aby użyć jednostki usługi do uwierzytelniania podczas rejestracji agenta.

Aby uzyskać więcej informacji, zobacz Rejestrowanie agenta używając głównej usługi.

Przepływ kodu urządzenia

Określ AAD jako typ uwierzytelniania podczas konfiguracji agenta, aby użyć przepływu kodu urządzenia do uwierzytelnienia przy rejestracji agenta.

Aby uzyskać więcej informacji, zobacz Rejestrowanie agenta przy użyciu przepływu kodu urządzenia.

Zintegrowany

Zintegrowane uwierzytelnianie systemu Windows na potrzeby rejestracji agenta jest dostępne tylko w przypadku rejestracji agenta systemu Windows na serwerze Azure DevOps Server i serwerze TFS.

Określ zintegrowane dla typu uwierzytelniania podczas konfiguracji agenta, aby używać zintegrowanego uwierzytelniania systemu Windows do uwierzytelniania podczas rejestracji agenta.

Połącz agenta systemu Windows z programem TFS przy użyciu poświadczeń zalogowanego użytkownika za pośrednictwem schematu uwierzytelniania systemu Windows, takiego jak NTLM lub Kerberos.

Aby użyć tej metody uwierzytelniania, należy najpierw skonfigurować serwer TFS.

Zaloguj się do maszyny, na której jest uruchomiony program TFS.

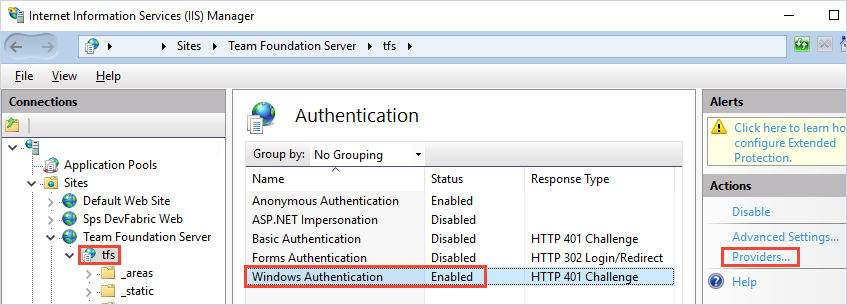

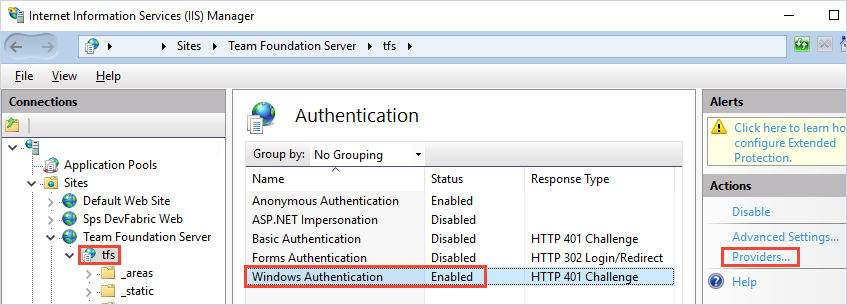

Uruchom Menedżera usług Internet Information Services (IIS). Wybierz witrynę serwera TFS i upewnij się, że uwierzytelnianie systemu Windows jest włączone z prawidłowym dostawcą, takim jak NTLM lub Kerberos.

Negocjować

Metoda uwierzytelniania negocjowana na potrzeby rejestracji agenta jest dostępna tylko w przypadku rejestracji agenta systemu Windows na Azure DevOps Server i TFS.

Połącz się z programem TFS jako użytkownik inny niż zalogowany użytkownik za pośrednictwem schematu uwierzytelniania systemu Windows, takiego jak NTLM lub Kerberos.

Aby użyć tej metody uwierzytelniania, należy najpierw skonfigurować serwer TFS.

Zaloguj się na maszynie, na której jest uruchomiony serwer TFS.

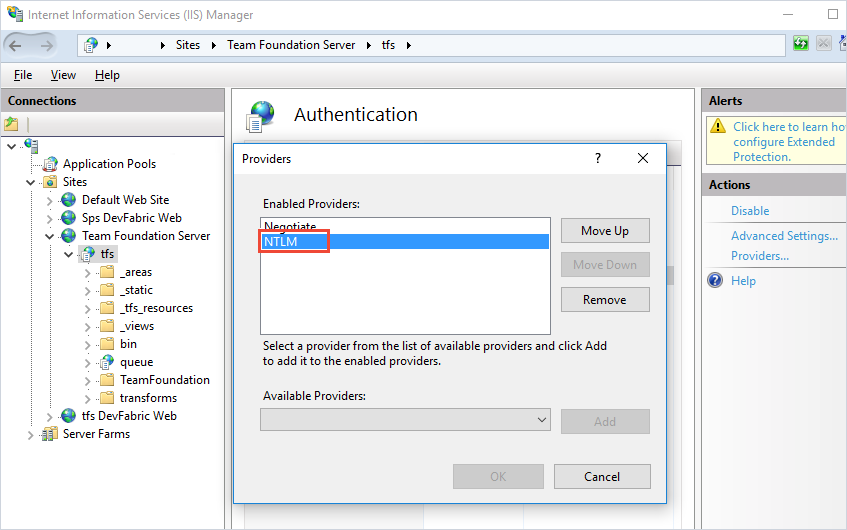

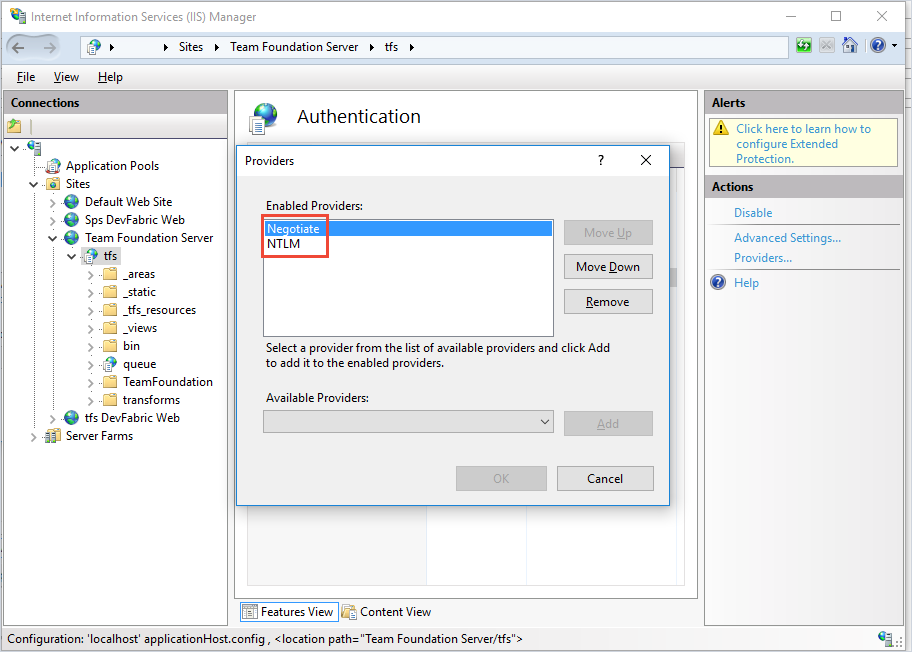

Uruchom Menedżera usług Internet Information Services (IIS). Wybierz witrynę TFS i upewnij się, że Uwierzytelnianie Windows jest włączone z mechanizmem Negotiate oraz inną metodą, taką jak NTLM lub Kerberos.

Alternatywny (ALT)

Alternatywna (podstawowa) metoda uwierzytelniania na potrzeby rejestracji agenta jest dostępna tylko w usługach Azure DevOps Server i TFS.

Nawiązywanie połączenia z serwerem TFS przy użyciu uwierzytelniania podstawowego. Aby użyć tej metody, należy najpierw skonfigurować protokół HTTPS na serwerze TFS.

Aby użyć tej metody uwierzytelniania, należy skonfigurować serwer TFS w następujący sposób:

Zaloguj się do maszyny, na której jest uruchomiony program TFS.

Konfigurowanie uwierzytelniania podstawowego. Zobacz użycie

tfxprzeciwko Team Foundation Server 2015 przy użyciu podstawowego uwierzytelniania.

Notatka

Zgodnie z projektem produktu uwierzytelnianie anonimowe usług IIS jest wymagane, aby uwierzytelnianie OAuth działało. To uwierzytelnianie OAuth jest używane przez Azure DevOps dla funkcjonalności agenta i potoku. Z tego powodu, nawet jeśli mamy już skonfigurowanych agentów, ci agenci staną się bezużyteczne, jeśli wyłączymy uwierzytelnianie anonimowe. Produkty Usługi Azure DevOps mają już doskonałe podejście do zabezpieczeń. Aplikacja serwera TFS/Azure DevOps w IIS nie przepuszcza żądań nieuwierzytelnionych. Pozwala to jedynie przejść przez drzwi wejściowe IIS do aplikacji, która wymusza uwierzytelnianie OAuth. Na przykład, w uruchomieniu potoku, serwer kompilacji generuje token OAuth na każdą kompilację, który jest przypisany do danej kompilacji i wygasa po jej zakończeniu. Mimo że token jest chroniony, jeśli nastąpi wyciek, jest bezużyteczny po zakończeniu kompilacji — co nie jest prawdą w przypadku tożsamości. Token OAuth nie jest również dostępny dla kodu uruchamianego przez proces kompilacji (testy jednostkowe wprowadzone przez deweloperów). Jeśli opierało się na tożsamości systemu Windows używanej przez uruchamianą usługę systemu Windows, wówczas deweloperzy uruchamiający testy jednostkowe w ciągłej integracji mogliby podnieść swoje uprawnienia, aby uzyskać dostęp do kodu lub go usunąć, na co nie mają pozwolenia.