Zarządzanie dostępem do określonych funkcji

Azure DevOps Services | Azure DevOps Server 2022 — Azure DevOps Server 2019

Zarządzanie dostępem do określonych funkcji w usłudze Azure DevOps może mieć kluczowe znaczenie dla utrzymania właściwej równowagi między otwartymi i zabezpieczeniami. Niezależnie od tego, czy chcesz przyznać grupie użytkowników, czy ograniczyć dostęp do określonych funkcji, zrozumienie elastyczności poza standardowymi uprawnieniami udostępnianymi przez wbudowane grupy zabezpieczeń jest kluczem.

Jeśli dopiero zaczynasz korzystać z uprawnień i grup, zobacz Wprowadzenie do uprawnień, dostępu i grup zabezpieczeń. W tym artykule opisano podstawowe informacje o stanach uprawnień i sposobie ich dziedziczenia.

Napiwek

Struktura projektu w usłudze Azure DevOps odgrywa kluczową rolę w określaniu stopnia szczegółowości uprawnień na poziomie obiektu, takich jak repozytoria i ścieżki obszaru. Ta struktura jest podstawą, która umożliwia dostosowanie mechanizmów kontroli dostępu, co umożliwia określenie, które obszary są dostępne lub ograniczone. Aby uzyskać więcej informacji, zobacz About projects and scaling your organization (Informacje o projektach i skalowaniu organizacji).

Warunki wstępne

Uprawnienia: być członkiem grupy Administratorzy Kolekcji Projektów . Właściciele organizacji są automatycznie członkami tej grupy.

Korzystanie z grup zabezpieczeń

Aby zapewnić optymalną konserwację, zalecamy użycie domyślnych grup zabezpieczeń lub stworzenie niestandardowych grup zabezpieczeń w celu zarządzania uprawnieniami. Ustawienia uprawnień dla administratorów projektów i Administratorzy kolekcji projektów są ustalane zgodnie z projektem i nie można ich zmienić. Jednak masz elastyczność modyfikowania uprawnień dla wszystkich innych grup.

Zarządzanie uprawnieniami dla kilku użytkowników indywidualnie może wydawać się możliwe, ale niestandardowe grupy zabezpieczeń zapewniają bardziej zorganizowane podejście. Usprawniają one nadzór nad rolami i ich skojarzonymi uprawnieniami, zapewniając przejrzystość i łatwość projektowania zarządzania i nie można ich zmienić. Jednak masz elastyczność modyfikowania uprawnień dla wszystkich innych grup.

Delegowanie zadań do określonych ról

Jako administrator lub właściciel organizacji delegowanie zadań administracyjnych do członków zespołu, którzy nadzorują określone obszary, jest podejściem strategicznym. Podstawowe wbudowane role wyposażone w wstępnie zdefiniowane uprawnienia i przypisania ról obejmują:

- Czytelnicy: mają dostęp tylko do odczytu do projektu.

- Współautorzy: może współtworzyć projekt, dodając lub modyfikując zawartość.

- Administrator zespołu: zarządzanie ustawieniami i uprawnieniami związanymi z zespołem.

- Administratorzy projektu: mają uprawnienia administracyjne do projektu.

- Administratorzy kolekcji projektów: nadzoruj całą kolekcję projektów i mają najwyższy poziom uprawnień.

Te role ułatwiają dystrybucję obowiązków i usprawniają zarządzanie obszarami projektu.

Aby uzyskać więcej informacji, zobacz Uprawnienia domyślne i dostęp oraz Zmienianie uprawnień na poziomie kolekcji projektów.

Aby delegować zadania do innych członków w organizacji, rozważ utworzenie niestandardowej grupy zabezpieczeń, a następnie przyznanie uprawnień zgodnie z poniższą tabelą.

Rola

Zadania do wykonania

Uprawnienia do ustawienia opcji Zezwalaj

Główny lider programowania (Git)

Zarządzanie zasadami gałęzi

Edytowanie zasad, wymuszanie wypychania i zarządzanie uprawnieniami

Zobacz Ustawianie uprawnień gałęzi.

Lider ds. programowania (Team Foundation Version Control (TFVC))

Zarządzanie repozytorium i gałęziami

Administrowanie etykietami, zarządzanie gałęzią i zarządzanie uprawnieniami

Zobacz Ustawianie uprawnień repozytorium TFVC.

Architekt oprogramowania (Git)

Zarządzanie repozytoriami

Tworzenie repozytoriów, wymuszanie wypychania i zarządzanie uprawnieniami

Zobacz Ustawianie uprawnień repozytorium Git

Administratorzy zespołu

Dodawanie ścieżek obszaru dla swojego zespołu

Dodawanie udostępnionych zapytań dla swojego zespołu

Tworzenie węzłów podrzędnych, Usuwanie tego węzła, Edytowanie tego węzła Zobacz Tworzenie węzłów podrzędnych, modyfikowanie elementów roboczych pod ścieżką obszaru

Współtworzenie, usuwanie i zarządzanie uprawnieniami (dla folderu zapytania), zobacz Ustawianie uprawnień zapytania.

Współautorzy

Dodawanie udostępnionych zapytań w folderze zapytania Współtworzenie pulpitów nawigacyjnych

Współtworzenie, usuwanie (w przypadku folderu zapytania), zobacz Ustawianie uprawnień zapytania

Wyświetlanie, edytowanie pulpitów nawigacyjnych i zarządzanie nimi— zobacz Ustawianie uprawnień pulpitu nawigacyjnego.

Projekt lub menedżer produktu

Dodawanie ścieżek obszaru, ścieżek iteracji i udostępnionych zapytań

Usuwanie i przywracanie elementów roboczych, Przenoszenie elementów roboczych z tego projektu, Trwałe usuwanie elementów roboczych

Edytowanie informacji na poziomie projektu. Zobacz Zmienianie uprawnień na poziomie projektu.

Menedżer szablonów procesów (model procesu dziedziczenia)

Dostosowywanie śledzenia pracy

Administrowanie uprawnieniami procesów, Tworzenie nowych projektów, Tworzenie procesu, Usuwanie pola z konta, Usuwanie procesu, Usuwanie projektu, Edytowanie procesu

Zobacz Zmienianie uprawnień na poziomie kolekcji projektów.

Menedżer szablonów procesów (hostowany model przetwarzania XML)

Dostosowywanie śledzenia pracy

Edytuj informacje na poziomie kolekcji, zobacz Zmienianie uprawnień na poziomie kolekcji projektów.

Zarządzanie projektem (lokalny model procesu XML)

Dostosowywanie śledzenia pracy

Edytowanie informacji na poziomie projektu. Zobacz Zmienianie uprawnień na poziomie projektu.

Menedżer uprawnień

Zarządzanie uprawnieniami dla projektu, konta lub kolekcji

W przypadku projektu edytuj informacje na poziomie projektu

W przypadku konta lub kolekcji edytuj informacje na poziomie wystąpienia (lub na poziomie kolekcji)

Aby zrozumieć zakres tych uprawnień, zobacz Przewodnik wyszukiwania uprawnień. Aby zażądać zmiany uprawnień, zobacz Żądanie zwiększenia poziomów uprawnień.

Oprócz przypisywania uprawnień do osób można zarządzać uprawnieniami dla różnych obiektów w usłudze Azure DevOps. Te obiekty obejmują:

- Repozytoria Git

- Gałęzie usługi Git

- Repozytoria TFVC

- Tworzenie i wydawanie potoków

- Witryny typu wiki.

Te linki zawierają szczegółowe instrukcje i wskazówki dotyczące efektywnego konfigurowania uprawnień i zarządzania nimi w odpowiednich obszarach w usłudze Azure DevOps.

Ograniczanie widoczności użytkowników do informacji o organizacji i projekcie

Ważne

- Funkcje ograniczonej widoczności opisane w tej sekcji dotyczą tylko interakcji za pośrednictwem portalu internetowego. Za pomocą interfejsów API REST lub

azure devopspoleceń interfejsu wiersza polecenia członkowie projektu mogą uzyskiwać dostęp do ograniczonych danych. - Użytkownicy-goście, którzy są członkami ograniczonej grupy z domyślnym dostępem w identyfikatorze Entra firmy Microsoft, nie mogą wyszukiwać użytkowników z selektorem osób. Gdy funkcja w wersji zapoznawczej jest wyłączona dla organizacji lub gdy użytkownicy-goście nie są członkami ograniczonej grupy, użytkownicy-goście mogą przeszukiwać wszystkich użytkowników firmy Microsoft Entra zgodnie z oczekiwaniami.

Domyślnie, gdy użytkownicy zostaną dodani do organizacji, uzyskają wgląd we wszystkie informacje i ustawienia organizacji i projektu. Aby dostosować ten dostęp, można włączyć funkcję Ogranicz widoczność i współpracę użytkowników do określonych projektów w wersji zapoznawczej na poziomie organizacji. Aby uzyskać więcej informacji, zobacz Zarządzanie funkcjami w wersji zapoznawczej.

Po aktywowaniu tej funkcji użytkownicy należący do grupy Użytkownicy z zakresem projektu mają ograniczoną widoczność, nie mogą zobaczyć większości ustawień organizacji. Ich dostęp jest ograniczony do projektów, do których są jawnie dodawane, zapewniając bardziej kontrolowane i bezpieczne środowisko.

Ostrzeżenie

Włączenie funkcji Ogranicz widoczność użytkownika i współpracę do określonych projektów w wersji zapoznawczej uniemożliwia użytkownikom z zakresu projektu wyszukiwanie użytkowników dodanych do organizacji za pośrednictwem członkostwa w grupie Entra firmy Microsoft, a nie za pośrednictwem jawnego zaproszenia użytkownika. Jest to nieoczekiwane zachowanie, a rozwiązanie jest w toku. Aby rozwiązać ten problem, wyłącz funkcję Ogranicz widoczność i współpracę użytkowników do określonych projektów w wersji zapoznawczej dla organizacji.

Ogranicz selektor osób do użytkowników i grup związanych z projektem

W przypadku organizacji zintegrowanych z identyfikatorem Entra firmy Microsoft selektor osób umożliwia kompleksowe wyszukiwanie wszystkich użytkowników i grup w ramach identyfikatora Entra firmy Microsoft bez ograniczenia do pojedynczego projektu.

Narzędzie wyboru osób obsługuje następujące funkcje w Azure DevOps.

Wybór tożsamości użytkowników: Wybierz użytkowników z pól tożsamości związanych ze śledzeniem pracy, takich jak Przypisane do.

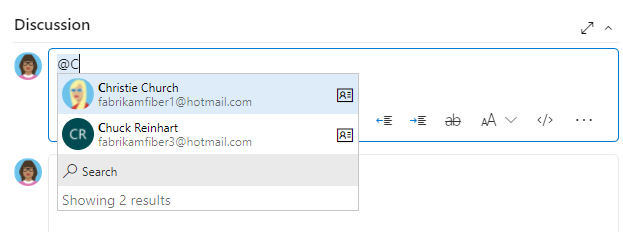

Wzmianki (@mentions) w dyskusjach:

- Użyj @mention, aby wybrać użytkowników lub grupy w różnych dyskusjach i komentarzach, w tym:

- Dyskusje o zadaniach

- Dyskusje dotyczące żądań ściągnięcia

- Zatwierdzanie komentarzy

- Komentarze dotyczące zmian i zestawów półek

- Użyj @mention, aby wybrać użytkowników lub grupy w różnych dyskusjach i komentarzach, w tym:

@mentions na stronach typu wiki: Użyj @mention, aby wybrać użytkowników lub grupy na stronach typu wiki.

Wchodząc do selektora osób , wyświetlane są pasujące nazwy użytkowników lub grupy zabezpieczeń, jak pokazano na poniższym przykładzie.

Notatka

W przypadku użytkowników i grup w ramach grupy projektów przypisanych do

Ograniczanie dostępu do wyświetlania lub modyfikowania obiektów

Usługa Azure DevOps została zaprojektowana tak, aby umożliwić wszystkim autoryzowanym użytkownikom wyświetlanie wszystkich zdefiniowanych obiektów w systemie. Można jednak dostosować dostęp do zasobów, ustawiając stan uprawnień na Odmów. Możesz ustawić uprawnienia dla członków należących do niestandardowej grupy zabezpieczeń lub dla poszczególnych użytkowników. Aby uzyskać więcej informacji, zobacz Żądanie zwiększenia poziomów uprawnień.

Obszar do ograniczenia

Uprawnienia do ustawienia na Odmów

Wyświetlanie lub współtworzenie repozytorium

Wyświetlanie, współtworzenie

Zobacz Ustawianie uprawnień repozytorium Git lub Ustawianie uprawnień repozytorium TFVC.

Wyświetlanie, tworzenie lub modyfikowanie elementów roboczych w ścieżce obszaru

Edytuj elementy robocze w tym węźle, Wyświetl elementy robocze w tym węźle

Zobacz Ustawianie uprawnień i dostępu do śledzenia pracy, Modyfikowanie elementów roboczych w ścieżce obszaru.

Wyświetlanie lub aktualizowanie potoków kompilacji i wydania

Edytowanie potoku kompilacji, Wyświetlanie potoku kompilacji

Edytowanie potoku wydania, Wyświetlanie potoku wydania

Te uprawnienia są ustawiane na poziomie obiektu. Zobacz Ustawianie uprawnień kompilacji i wydania.

Edytowanie pulpitu nawigacyjnego

Wyświetl pulpity nawigacyjne

Zobacz Ustawianie uprawnień pulpitu nawigacyjnego.

Ograniczanie modyfikacji elementów roboczych lub wybieranie pól

Przykłady ilustrujące sposób ograniczania modyfikacji elementów roboczych lub wybierania pól można znaleźć w temacie Przykładowe scenariusze reguł.