Zarządzanie osobistymi tokenami dostępu użytkowników przy użyciu zasad

Azure DevOps Services

Ten artykuł zawiera wskazówki dotyczące sposobu używania zasad firmy Microsoft Entra do zarządzania osobistymi tokenami dostępu (PATs) w usłudze Azure DevOps. Wyjaśniono w nim, jak ograniczyć tworzenie, zakres i żywotność nowych lub odnowionych punktów dostępu uprzywilejowanego, a także jak obsługiwać automatyczne odwoływanie wyciekłych punktów dostępu. Każda sekcja zawiera szczegółowe informacje o domyślnym zachowaniu odpowiednich zasad, pomagając administratorom efektywnie kontrolować i zabezpieczać użycie pat w organizacji.

Ważne

Istniejące sieci PATs utworzone zarówno za pomocą interfejsu użytkownika, jak i interfejsów API, pozostają prawidłowe do końca ich cyklu życia. Zaktualizuj istniejące dostawcy usług w celu zachowania zgodności z nowymi ograniczeniami, aby zapewnić pomyślne odnawianie.

Wymagania wstępne

- Połączenie organizacji: Upewnij się, że Twoja organizacja jest połączona z identyfikatorem Entra firmy Microsoft.

- Role: być administratorem usługi Azure DevOps w usłudze Microsoft Entra ID. Aby sprawdzić swoją rolę, zaloguj się w witrynie Azure Portal i przejdź do pozycji Role i administratorzy identyfikatorów> firmy Microsoft. Jeśli nie jesteś administratorem usługi Azure DevOps, nie widzisz zasad. W razie potrzeby skontaktuj się z administratorem.

Ograniczanie tworzenia globalnych punktów dostępu uprzywilejowanego

Administrator usługi Azure DevOps w firmie Microsoft Entra może ograniczyć użytkownikom możliwość tworzenia globalnych osobistych tokenów dostępu (PATs), które mają zastosowanie do wszystkich dostępnych organizacji, a nie jednej organizacji. Po włączeniu tych zasad nowe dostawcy dostępu muszą być skojarzone z określonymi organizacjami usługi Azure DevOps. Domyślnie te zasady są wyłączone.

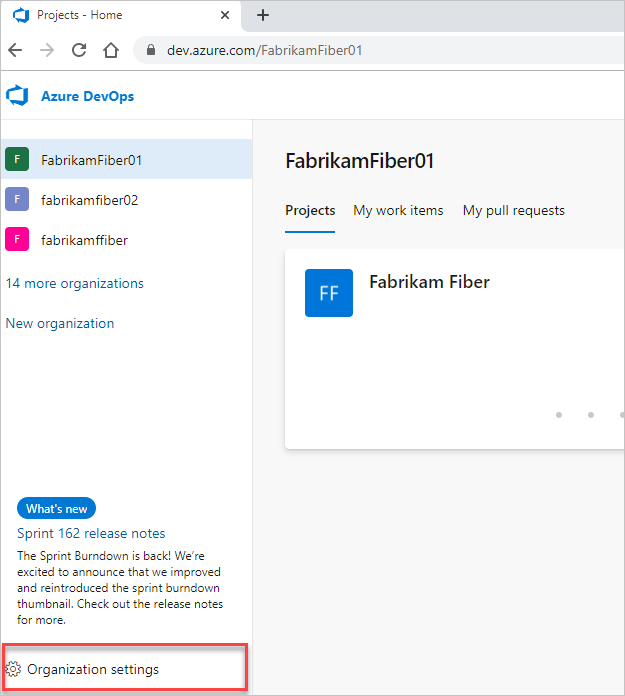

Zaloguj się do swojej organizacji (

https://dev.azure.com/{yourorganization}).Wybierz pozycję

Ustawienia organizacji.

Ustawienia organizacji.

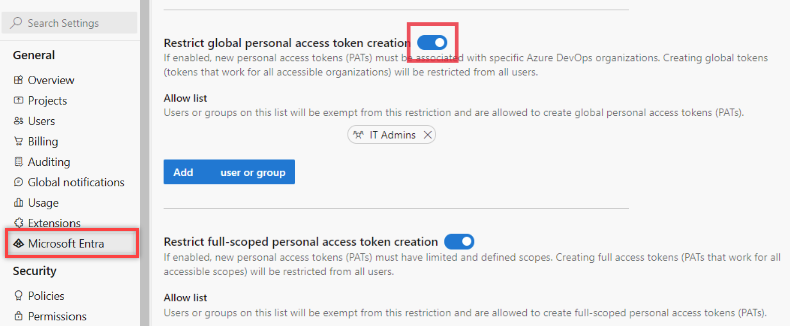

Wybierz pozycję Microsoft Entra, znajdź zasady tworzenia globalnych osobistych tokenów dostępu i przenieś przełącznik.

Ograniczanie tworzenia pełnych zakresów paTs

Administrator usługi Azure DevOps w firmie Microsoft Entra może ograniczyć użytkownikom możliwość tworzenia pełnych zakresów paT. Włączenie tych zasad wymaga ograniczenia nowych punktów dostępu do określonego, niestandardowego zestawu zakresów. Domyślnie te zasady są wyłączone.

Zaloguj się do swojej organizacji (

https://dev.azure.com/{yourorganization}).Wybierz pozycję

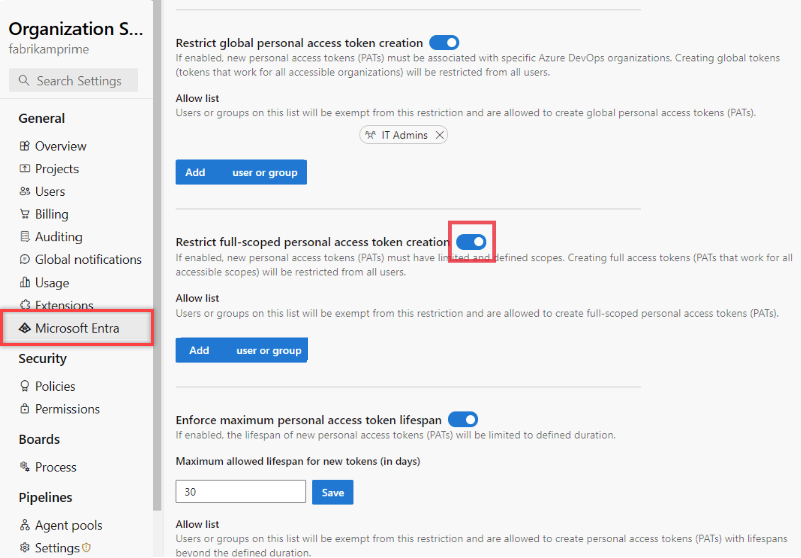

Ustawienia organizacji.

Ustawienia organizacji.Wybierz pozycję Microsoft Entra, znajdź zasady tworzenia tokenu dostępu osobistego w pełnym zakresie i przenieś przełącznik.

Ustaw maksymalną żywotność nowych punktów roboczych

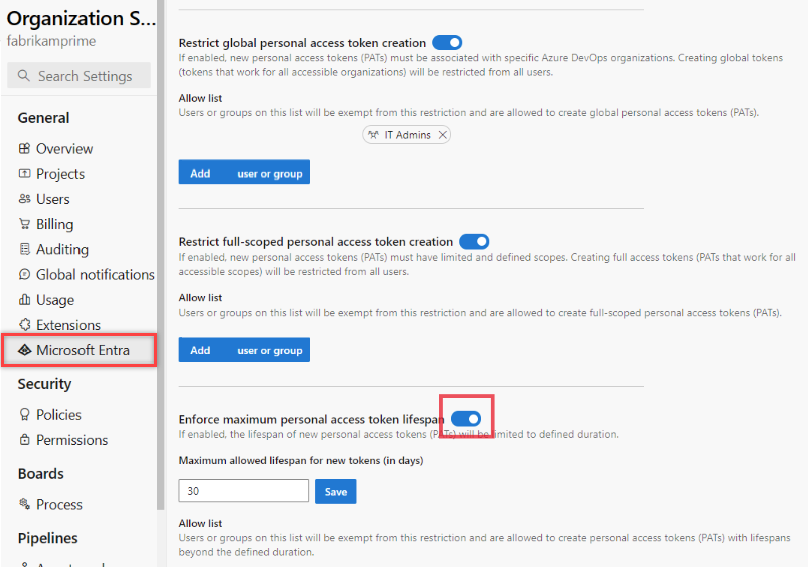

Administrator usługi Azure DevOps w usłudze Microsoft Entra ID może zdefiniować maksymalną żywotność tokenu dostępu, określając go w dniach. Domyślnie te zasady są wyłączone.

Zaloguj się do swojej organizacji (

https://dev.azure.com/{yourorganization}).Wybierz pozycję

Ustawienia organizacji.

Ustawienia organizacji.Wybierz pozycję Microsoft Entra, znajdź zasady cyklu życia wymuszania maksymalnego osobistego tokenu dostępu i przenieś przełącznik.

Wprowadź maksymalną liczbę dni, a następnie wybierz pozycję Zapisz.

Dodawanie użytkowników lub grup firmy Microsoft do listy dozwolonych

Ostrzeżenie

Zalecamy używanie grup dla list dozwolonych zasad dzierżawy. Jeśli używasz nazwanego użytkownika, odwołanie do jego tożsamości znajduje się w Stany Zjednoczone, Europie (UE) i Azji Południowo-Wschodniej (Singapur).

Użytkownicy lub grupy na liście dozwolonych są wyklucz z ograniczeń i wymuszania tych zasad po włączeniu. Aby dodać użytkownika lub grupę, wybierz pozycję Dodaj użytkownika lub grupę Firmy Microsoft, a następnie wybierz pozycję Dodaj. Każda zasada ma własną listę dozwolonych. Jeśli użytkownik znajduje się na liście dozwolonych dla jednej zasady, inne aktywowane zasady nadal mają zastosowanie. W związku z tym aby wykluczyć użytkownika ze wszystkich zasad, dodaj je do każdej listy dozwolonych.

Automatyczne odwoływanie wycieku paTs

Administrator usługi Azure DevOps w usłudze Microsoft Entra ID może zarządzać zasadami, które automatycznie odwoływają wyciekły dostawcy tożsamości. Te zasady dotyczą wszystkich paT w organizacjach połączonych z dzierżawą firmy Microsoft Entra. Domyślnie te zasady są ustawione na włączone. Jeśli dostawcy paTs usługi Azure DevOps są ewidencjona w publicznych repozytoriach GitHub, zostaną one automatycznie odwołane.

Ostrzeżenie

Wyłączenie tych zasad oznacza, że wszystkie elementy PAT zaewidencjonowane w publicznych repozytoriach GitHub pozostaną aktywne, potencjalnie zagrażające organizacji i danych usługi Azure DevOps oraz narażają aplikacje i usługi na znaczne ryzyko. Nawet w przypadku wyłączenia zasad nadal będziesz otrzymywać powiadomienie e-mail w przypadku wycieku tokenu dostępu, ale nie zostanie ono odwołane automatycznie.

Wyłącz automatyczne odwoływanie ujawnionych punktów roboczych

Zaloguj się do swojej organizacji (

https://dev.azure.com/{yourorganization}).Wybierz pozycję

Ustawienia organizacji.

Ustawienia organizacji.Wybierz pozycję Microsoft Entra, znajdź zasady Automatycznie odwoływanie ujawnionych osobistych tokenów dostępu i przenieś przełącznik do wyłączenia.

Zasady są wyłączone, a wszystkie dostawcy tożsamości zaewidencjonowane w publicznych repozytoriach GitHub pozostają aktywne.