Włączanie autoryzacji i uwierzytelniania użytkownika końcowego podczas migrowania aplikacji Java na serwerze WebLogic na platformę Azure

Ten przewodnik ułatwia włączenie uwierzytelniania i autoryzacji użytkowników końcowych klasy korporacyjnej dla aplikacji Java na serwerze WebLogic przy użyciu identyfikatora Microsoft Entra.

Deweloperzy środowiska Java EE oczekują , że standardowe mechanizmy zabezpieczeń platformy będą działać zgodnie z oczekiwaniami, nawet podczas przenoszenia obciążeń na platformę Azure.

Aplikacje oracle WebLogic Server (WLS) platformy Azure umożliwiają wypełnienie wbudowanego obszaru zabezpieczeń użytkownikom z usług Microsoft Entra Domain Services. Jeśli używasz standardowego <security-role> elementu w środowisku Java EE w aplikacjach platformy Azure, informacje o użytkowniku przepływa z usług Microsoft Entra Domain Services za pośrednictwem protokołu LDAP (Lightweight Directory Access Protocol).

Ten przewodnik jest podzielony na dwie części. Jeśli masz już usługi Microsoft Entra Domain Services z uwidocznione bezpiecznym protokołem LDAP, możesz przejść do sekcji Konfigurowanie zabezpieczeń WLS .

Z tego przewodnika dowiesz się, jak wykonywać następujące działania:

- Utwórz i skonfiguruj domenę zarządzaną usług Microsoft Entra Domain Services.

- Skonfiguruj bezpieczny protokół LDAP (Secure Lightweight Directory Access Protocol) dla domeny zarządzanej usług Microsoft Entra Domain Services.

- Włącz serwer WebLogic, aby uzyskać dostęp do protokołu LDAP jako domyślnego obszaru zabezpieczeń.

Ten przewodnik nie ułatwia ponownego skonfigurowania istniejącego wdrożenia usług Domenowych Microsoft Entra ID. Jednak powinno być możliwe wykonanie czynności opisanych w tym przewodniku i sprawdzenie, które kroki można pominąć.

Wymagania wstępne

- Subskrypcja platformy Azure. Jeśli nie masz subskrypcji platformy Azure, utwórz bezpłatne konto.

- Możliwość wdrażania usług Microsoft Entra Domain Services. Aby uzyskać więcej informacji, zobacz Tworzenie i konfigurowanie domeny zarządzanej usług Microsoft Entra Domain Services.

- Możliwość wdrażania jednej z aplikacji platformy Azure WLS wymienionych w artykule Co to są rozwiązania do uruchamiania serwera Oracle WebLogic na maszynach wirtualnych platformy Azure?

- Komputer lokalny z systemem Windows z zainstalowanym systemem Podsystem Windows dla systemu Linux (WSL), GNU/Linux lub macOS.

- Interfejs wiersza polecenia platformy Azure w wersji 2.54.0 lub nowszej.

Rozważ kontekst migracji

Poniższa lista zawiera opis niektórych kwestii, które należy wziąć pod uwagę podczas migrowania lokalnych instalacji zabezpieczeń WLS i identyfikatora Entra firmy Microsoft:

- Jeśli masz już dzierżawę usługi Microsoft Entra ID bez usług domenowych uwidocznionych za pośrednictwem protokołu LDAP, w tym przewodniku pokazano, jak uwidocznić funkcję LDAP i zintegrować ją z usługą WLS.

- Jeśli twój scenariusz obejmuje las lokalna usługa Active Directory, rozważ zaimplementowanie rozwiązania tożsamości hybrydowej przy użyciu identyfikatora Entra firmy Microsoft. Aby uzyskać więcej informacji, zobacz dokumentację tożsamości hybrydowej.

- Jeśli masz już wdrożenie usług lokalna usługa Active Directory Domain Services (AD DS), zapoznaj się ze ścieżkami migracji w temacie Porównanie zarządzanych samodzielnie usług domena usługi Active Directory Services, Microsoft Entra ID i zarządzanych usług Microsoft Entra Domain Services.

- Jeśli optymalizujesz chmurę, w tym przewodniku pokazano, jak zacząć od podstaw za pomocą protokołu LDAP i WLS usług Microsoft Entra ID Domain Services.

- Aby zapoznać się z kompleksowym badaniem migracji serwera WebLogic do usługi Azure Virtual Machines, zobacz Migrowanie aplikacji serwera WebLogic do usługi Azure Virtual Machines.

- Aby uzyskać więcej informacji na temat usługi Active Directory i identyfikatora entra firmy Microsoft, zobacz Porównanie usługi Active Directory z identyfikatorem Entra firmy Microsoft.

Konfigurowanie domeny zarządzanej usług Microsoft Entra Domain Services

W tej sekcji przedstawiono wszystkie kroki umożliwiające utworzenie domeny zarządzanej usług Microsoft Entra Domain Services zintegrowanej z usługą WLS. Microsoft Entra ID nie obsługuje bezpośrednio protokołu LDAP ani protokołu Secure LDAP. Zamiast tego obsługa jest włączona za pośrednictwem wystąpienia domeny zarządzanej usług Microsoft Entra Domain Services w ramach dzierżawy microsoft Entra ID.

Uwaga

W tym przewodniku jest używana funkcja konta użytkownika "tylko w chmurze" usług Microsoft Entra Domain Services. Obsługiwane są inne typy kont użytkowników, ale nie zostały opisane w tym przewodniku.

Tworzenie i konfigurowanie domeny zarządzanej usług Microsoft Entra Domain Services

W tym artykule użyto oddzielnego samouczka, aby utworzyć domenę zarządzaną usług Microsoft Entra Domain Services.

Ukończ samouczek Tworzenie i konfigurowanie domeny zarządzanej usług Microsoft Entra Domain Services do tej, ale nie obejmuje sekcji Włączanie kont użytkowników dla usług domenowych. Ta sekcja wymaga specjalnego traktowania w kontekście tego samouczka, zgodnie z opisem w następnej sekcji. Pamiętaj, aby wykonać akcje DNS całkowicie i poprawnie.

Zanotuj wartość określaną podczas wykonywania kroku "Wprowadź nazwę domeny DNS dla domeny zarządzanej". Użyjesz go w dalszej części tego artykułu.

Tworzenie użytkowników i resetowanie haseł

W poniższych krokach pokazano, jak utworzyć użytkowników i zmienić ich hasła, co jest wymagane, aby umożliwić użytkownikom pomyślne propagowanie za pośrednictwem protokołu LDAP. Jeśli masz istniejącą domenę zarządzaną usług Microsoft Entra Domain Services, te kroki mogą nie być konieczne.

- W witrynie Azure Portal upewnij się, że subskrypcja odpowiadająca dzierżawie identyfikatora Entra firmy Microsoft jest obecnie usługą Active Directory. Aby dowiedzieć się, jak wybrać prawidłowy katalog, zobacz Kojarzenie lub dodawanie subskrypcji platformy Azure do dzierżawy firmy Microsoft Entra. Jeśli wybrano nieprawidłowy katalog, nie możesz utworzyć użytkowników lub utworzysz użytkowników w niewłaściwym katalogu.

- W polu wyszukiwania w górnej części witryny Azure Portal wprowadź ciąg Users (Użytkownicy).

- Wybierz przycisk Nowy użytkownik.

- Upewnij się, że wybrano pozycję Utwórz użytkownika .

- Wypełnij wartości w polach Nazwa użytkownika, Nazwa, Imię i Nazwisko. Pozostaw wartości domyślne pozostałych pól.

- Wybierz pozycję Utwórz.

- Wybierz nowo utworzonego użytkownika w tabeli.

- Wybierz opcję Resetuj hasło.

- W wyświetlonym panelu wybierz pozycję Resetuj hasło.

- Zanotuj hasło tymczasowe.

- W oknie "incognito" lub prywatnej przeglądarce odwiedź witrynę Azure Portal i zaloguj się przy użyciu poświadczeń i hasła użytkownika.

- Po wyświetleniu monitu zmień hasło. Zanotuj nowe hasło. Użyjesz go później.

- Wyloguj się i zamknij okno "incognito".

Powtórz kroki z sekcji "Wybierz nowego użytkownika" za pomocą opcji "Wyloguj się i zamknij" dla każdego użytkownika, który chcesz włączyć.

Konfigurowanie protokołu Secure LDAP dla domeny zarządzanej usług Microsoft Entra Domain Services

W tej sekcji przedstawiono oddzielny samouczek wyodrębniania wartości do użycia w konfigurowaniu zabezpieczeń WLS.

Najpierw otwórz samouczek Configure secure LDAP for a Microsoft Entra Domain Services managed domain (Konfigurowanie protokołu Secure LDAP dla domeny firmy Microsoft) w osobnym oknie przeglądarki, aby zapoznać się z poniższymi odmianami podczas wykonywania tego samouczka.

Po dotarciu do sekcji Eksportowanie certyfikatu dla komputerów klienckich zanotuj miejsce zapisania pliku certyfikatu kończącego się na .cer. Certyfikat jest używany jako dane wejściowe do konfiguracji ZLS.

Po dotarciu do sekcji Zablokuj bezpieczny dostęp LDAP przez Internet określ dowolne jako źródło. W dalszej części tego przewodnika zaostrzysz regułę zabezpieczeń o określonym adresie IP.

Przed wykonaniem kroków opisanych w artykule Testowanie zapytań do domeny zarządzanej wykonaj następujące kroki, aby umożliwić pomyślne testowanie:

W witrynie Azure Portal odwiedź stronę przeglądu wystąpienia usług Microsoft Entra Domain Services.

W obszarze Ustawienia wybierz pozycję Właściwości.

W okienku po prawej stronie przewiń w dół do momentu wyświetlenia pozycji Grupa administracyjna. W tym nagłówku powinien znajdować się link dla administratorów kontrolera domeny usługi AAD. Wybierz ten link.

W sekcji Zarządzanie wybierz pozycję Członkowie.

Wybierz pozycję Dodaj członków.

W polu Tekst wyszukiwania wprowadź kilka znaków, aby zlokalizować jednego z użytkowników utworzonych w poprzednim kroku.

Wybierz użytkownika, a następnie aktywuj przycisk Wybierz .

Ten użytkownik jest tym, którego należy użyć podczas wykonywania kroków w sekcji Testowanie zapytań do domeny zarządzanej.

Uwaga

Poniższa lista zawiera kilka wskazówek dotyczących wykonywania zapytań dotyczących danych LDAP, które należy wykonać w celu zebrania niektórych wartości niezbędnych do konfiguracji ZLS:

- W tym samouczku dowiesz się, jak używać programu systemu Windows LDP.exe. Ten program jest dostępny tylko w systemie Windows. W przypadku użytkowników innych niż Windows można również używać programu Apache Directory Studio w tym samym celu.

- Podczas logowania się do protokołu LDAP przy użyciu LDP.exe nazwa użytkownika jest tylko częścią przed adresem @. Jeśli na przykład użytkownik ma wartość

alice@contoso.onmicrosoft.com, nazwa użytkownika LDP.exe akcja powiązania toalice. Ponadto pozostaw LDP.exe uruchomioną i zalogowaną do użycia w kolejnych krokach.

W sekcji Konfigurowanie strefy DNS na potrzeby dostępu zewnętrznego zanotuj wartość dla zewnętrznego adresu IP protokołu Secure LDAP. Użyjesz go później.

Jeśli wartość zewnętrznego adresu IP protokołu Secure LDAP nie jest widoczna, wykonaj następujące kroki, aby uzyskać adres IP:

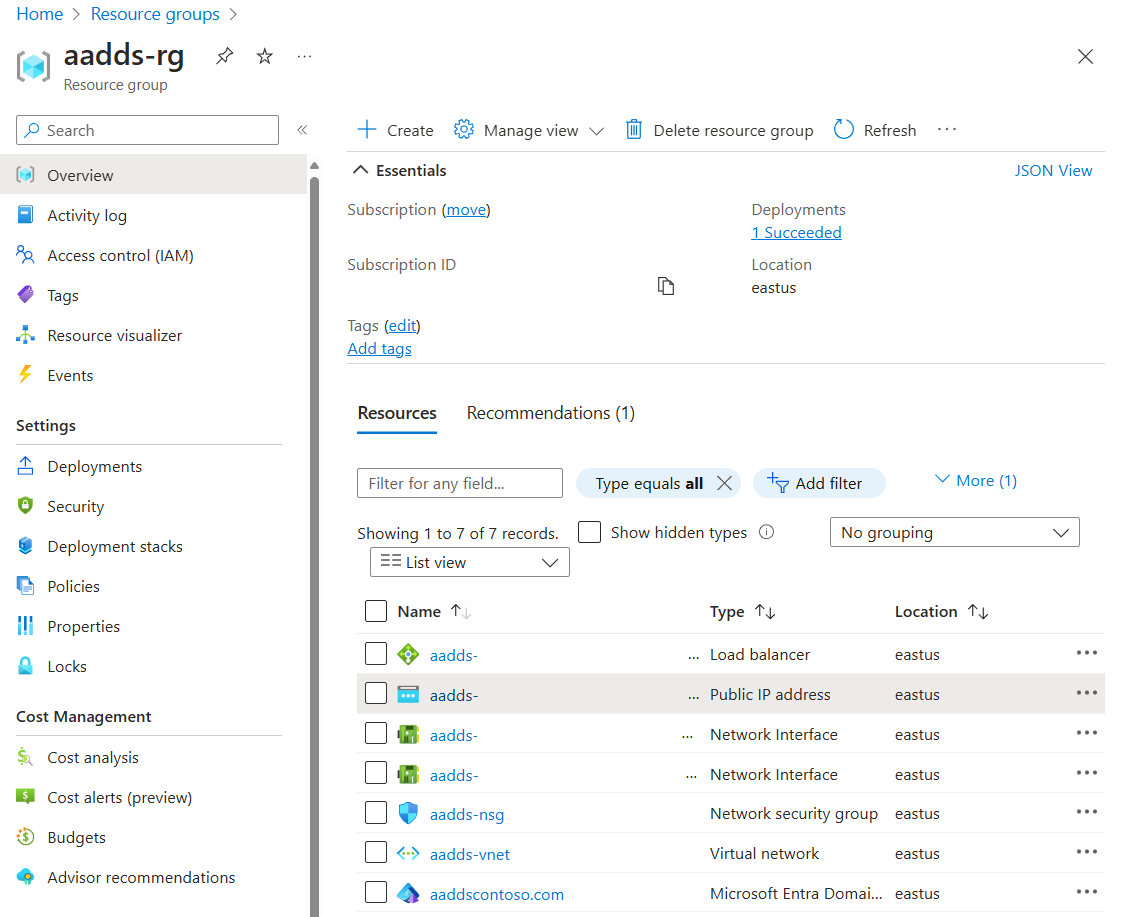

W witrynie Azure Portal znajdź grupę zasobów zawierającą zasób microsoft Entra Domain Services.

Na liście zasobów wybierz zasób publicznego adresu IP zasobu usługi Microsoft Entra Domain Services, jak pokazano na poniższym zrzucie ekranu. Publiczny adres IP prawdopodobnie zaczyna się od

aadds.

Nie wykonuj kroków opisanych w temacie Czyszczenie zasobów , dopóki nie zostanie poinstruowany, aby to zrobić w tym przewodniku.

Mając na uwadze te różnice, ukończ konfigurowanie bezpiecznego protokołu LDAP dla domeny zarządzanej usług Microsoft Entra Domain Services. Teraz możesz zebrać wartości, które należy podać w konfiguracji WLS.

Uwaga

Przed przejściem do następnej sekcji poczekaj na ukończenie przetwarzania protokołu Secure LDAP.

Wyłączanie słabego protokołu TLS w wersji 1

Domyślnie usługi Microsoft Entra Domain Services umożliwiają korzystanie z protokołu TLS w wersji 1, która jest uznawana za słabą i nie jest obsługiwana w programie WebLogic Server 14 i nowszych wersjach.

W tej sekcji pokazano, jak wyłączyć szyfr TLS w wersji 1.

Najpierw uzyskaj identyfikator zasobu domeny zarządzanej usługi Microsoft Entra Domain Service, która włącza protokół LDAP. Następujące polecenie pobiera identyfikator wystąpienia usługi Azure Domain Service o nazwie aaddscontoso.com w grupie zasobów o nazwie aadds-rg:

AADDS_ID=$(az resource show \

--resource-group aadds-rg \

--resource-type "Microsoft.AAD/DomainServices" \

--name aaddscontoso.com \

--query "id" \

--output tsv)

Aby wyłączyć protokół TLS w wersji 1, użyj następującego polecenia:

az resource update \

--ids $AADDS_ID \

--set properties.domainSecuritySettings.tlsV1=Disabled

Dane wyjściowe są wyświetlane "tlsV1": "Disabled" dla domainSecuritySettingselementu , jak pokazano w poniższym przykładzie:

"domainSecuritySettings": {

"ntlmV1": "Enabled",

"syncKerberosPasswords": "Enabled",

"syncNtlmPasswords": "Enabled",

"syncOnPremPasswords": "Enabled",

"tlsV1": "Disabled"

}

Aby uzyskać więcej informacji, zobacz Wzmacnianie zabezpieczeń domeny zarządzanej usług Microsoft Entra Domain Services.

Uwaga

Jeśli dodasz blokadę do zasobu lub grupy zasobów, podczas próby zaktualizowania domeny zarządzanej wystąpi komunikat o błędzie, taki jak: Message: The scope '/subscriptions/xxxxx/resourceGroups/aadds-rg/providers/Microsoft.AAD/domainServices/aaddscontoso.com' cannot perform write operation because the following scope(s) are locked: '/subscriptions/xxxxx/resourceGroups/aadds-rg'. Please remove the lock and try again.

Zapisz następujące informacje dotyczące domeny zarządzanej przez usługę Microsoft Entra Domain Service. Te informacje są używane w późniejszej sekcji.

| Właściwości | opis |

|---|---|

| Host serwera | Ta wartość to publiczna nazwa DNS zapisana podczas tworzenia i konfigurowania domeny zarządzanej usług Microsoft Entra ID Domain Services. |

| Zewnętrzny adres IP protokołu Secure LDAP | Ta wartość to wartość zewnętrznego adresu IP protokołu Secure LDAP zapisana w sekcji Konfigurowanie strefy DNS na potrzeby dostępu zewnętrznego. |

| Główne | Aby uzyskać tę wartość, wróć do LDP.exe i wykonaj następujące kroki, aby uzyskać wartość podmiotu zabezpieczeń do użycia tylko w chmurze:

|

| Podstawowa nazwa wyróżniająca i podstawowa nazwa wyróżniająca grupy użytkowników | Na potrzeby tego samouczka wartości obu tych właściwości są takie same: podmiot zabezpieczeń OU=AADDC Users. |

| Hasło dla podmiotu zabezpieczeń | Ta wartość to hasło użytkownika, który został dodany do AAD DC Administrators grupy. |

| Klucz publiczny dla połączenia LDAPS usługi Microsoft Entra Domain Service | Ta wartość to plik .cer , który został poproszony o zapisanie na bok po ukończeniu sekcji Eksportowanie certyfikatu dla komputerów klienckich. |

Konfigurowanie zabezpieczeń sieci WLS

Ta sekcja ułatwia zbieranie wartości parametrów z domeny zarządzanej usługi Microsoft Entra Domain Service wdrożonej wcześniej.

Podczas wdrażania dowolnego z aplikacja systemu Azure wymienionych w artykule What are solutions for running Oracle WebLogic Server on Azure Virtual Machines? (Jakie są rozwiązania do uruchamiania programu Oracle WebLogic Server w usłudze Azure Virtual Machines?), możesz wykonać kroki integracji domeny zarządzanej przez usługę Microsoft Entra Domain Service z usługą WLS.

Po zakończeniu wdrażania aplikacji platformy Azure wykonaj następujące kroki, aby znaleźć adres URL w celu uzyskania dostępu do konsoli administracyjnej serwera WebLogic:

- Otwórz witrynę Azure Portal i przejdź do aprowizowanej grupy zasobów.

- W okienku nawigacji w sekcji Ustawienia wybierz pozycję Wdrożenia. Zostanie wyświetlona uporządkowana lista wdrożeń w tej grupie zasobów z najnowszą.

- Przewiń do najstarszego wpisu na tej liście. Ten wpis odpowiada wdrożeniu rozpoczętym w poprzedniej sekcji. Wybierz najstarsze wdrożenie, którego nazwa zaczyna się od czegoś podobnego do

oracle.. - Wybierz pozycję Dane wyjściowe. Ta opcja przedstawia listę danych wyjściowych z wdrożenia.

- Wartość adminConsole to w pełni kwalifikowany, publiczny, widoczny w Internecie link do konsoli administracyjnej usługi WLS. Wybierz ikonę kopiowania obok wartości pola, aby skopiować link do schowka i zapisać go w pliku.

Uwaga

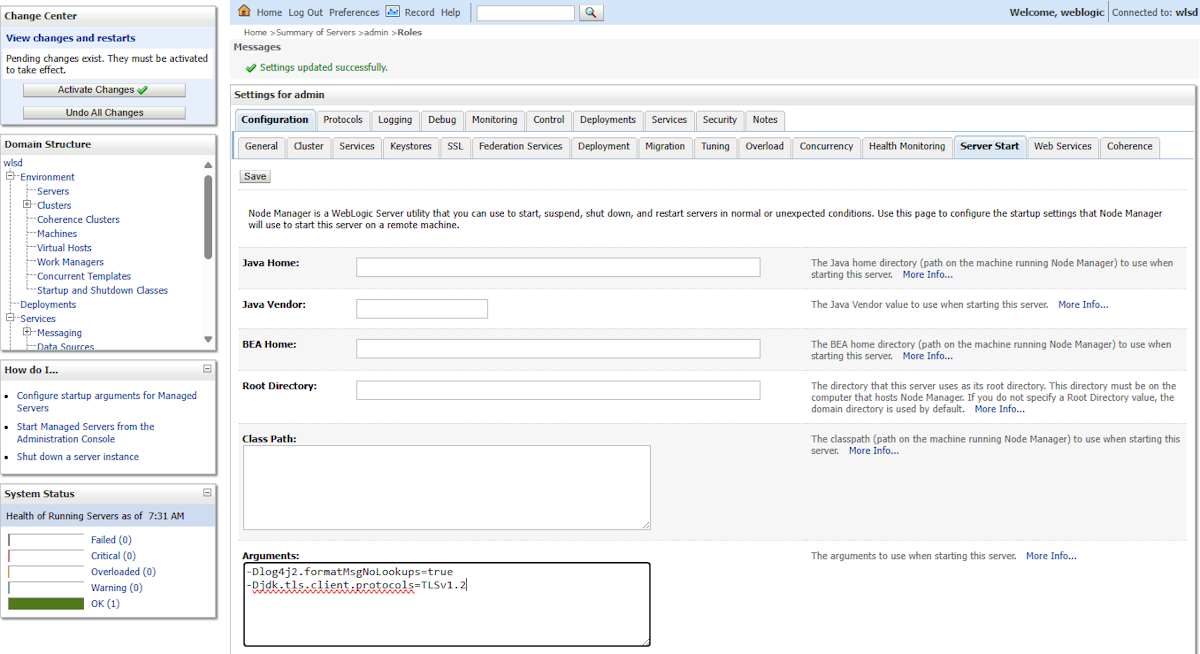

W tym samouczku pokazano, jak używać protokołu TLS w wersji 1.2 do nawiązywania połączenia z serwerem LDAP domeny zarządzanej przez usługę Microsoft Entra Domain Service. Aby zapewnić zgodność, należy włączyć protokół TLS w wersji 1.2 dla wdrożeń w zestawie JDK 8.

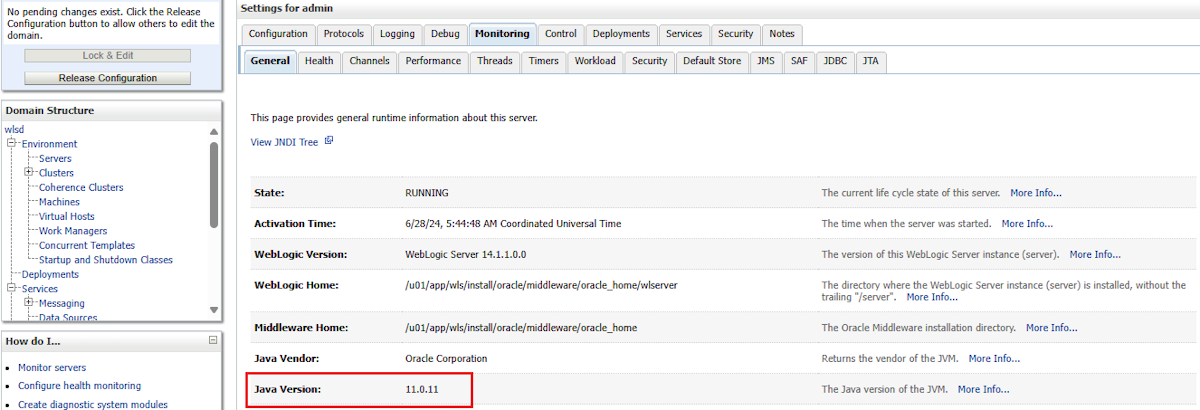

Aby sprawdzić wersję zestawu JDK, wykonaj następujące kroki:

Wklej wartość adminConsole na pasku adresu przeglądarki, a następnie zaloguj się do konsoli administracyjnej usługi WLS.

W obszarze Struktura domeny wybierz pozycję Ogólne>administratora>, a następnie znajdź pozycję Wersja języka Java.

Jeśli wersja języka Java to 8, włącz protokół TLS w wersji 1.2, wykonując następujące kroki:

Integrowanie domeny zarządzanej usługi Microsoft Entra Domain Service z usługą WLS

Po uruchomieniu serwera administracyjnego WebLogic i domenie zarządzanej usługi Microsoft Entra Domain Service wdrożonej i zabezpieczonej przy użyciu LDAPs można teraz uruchomić konfigurację.

Przekazywanie i importowanie publicznego urzędu certyfikacji

Zabezpieczenia WLS komunikują się z domeną zarządzaną przy użyciu protokołu Secure LDAP (LDAPS), który jest protokołem LDAP za pośrednictwem protokołu Secure Sockets Layer (SSL) lub Transport Layer Security (TLS). Aby ustanowić to połączenie, należy przekazać i zaimportować publiczny certyfikat urzędu certyfikacji ( plik .cer ) do magazynu kluczy zaufania WLS.

Przekaż i zaimportuj certyfikat do maszyny wirtualnej z uruchomionym serwerem administracyjnym, wykonując następujące czynności:

Włącz dostęp,

adminVMpostępując zgodnie z instrukcjami w sekcji Nawiązywanie połączenia z maszyną wirtualną w przewodniku Szybki start: wdrażanie serwera WebLogic na maszynach wirtualnych platformy Azure.Otwórz terminal powłoki Bash, a następnie przekaż certyfikat przy użyciu następujących poleceń.

ADMIN_PUBLIC_IPZastąp wartość rzeczywistą wartością, którą można znaleźć w witrynie Azure Portal. Wymagane jest wprowadzenie hasła użytego do nawiązania połączenia z maszyną.export CER_FILE_NAME=azure-ad-ds-client.cer export ADMIN_PUBLIC_IP="<admin-public-ip>" export ADMIN_VM_USER="weblogic" cd <path-to-cert> scp ${CER_FILE_NAME} "$ADMIN_VM_USER@$ADMIN_PUBLIC_IP":/home/${ADMIN_VM_USER}/${CER_FILE_NAME}Po przekazaniu certyfikatu należy przenieść go do folderu domeny WLS /u01/domains i zmienić jego własność

oracle:oracleprzy użyciu następujących poleceń:export RESOURCE_GROUP_NAME=contoso-rg export ADMIN_VM_NAME=adminVM export CA_PATH=/u01/domains/${CER_FILE_NAME} az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "mv /home/${ADMIN_VM_USER}/${CER_FILE_NAME} /u01/domains; chown oracle:oracle ${CA_PATH}"Zaimportuj certyfikat do magazynu kluczy. Aplikacja platformy Azure aprowizuje zabezpieczenia WLS z domyślnym magazynem zaufania w programie

<jvm-path-to-security>/cacerts. Określona ścieżka może się różnić w zależności od wersji zestawu JDK. Aby zaimportować publiczny urząd certyfikacji domeny zarządzanej usługi Microsoft Entra Domain Service, wykonaj następujące czynności:Wykonaj zapytanie względem skryptu użytego do ustawienia zmiennych środowiskowych domeny.

export DOMIAN_FILE_PATH=$(az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "find /u01/domains -name setDomainEnv.sh" \ --query value[*].message \ --output tsv \ | sed -n '/\[stdout\]/!b; n; p') echo $DOMIAN_FILE_PATHZaimportuj urząd certyfikacji przy użyciu następującego polecenia. Zwróć uwagę na wersję języka Java, która jest zaewidencjonowana w poprzedniej sekcji.

az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts ". ${DOMIAN_FILE_PATH};export JVM_CER_PATH=\${JAVA_HOME}/lib/security/cacerts;\${JAVA_HOME}/bin/keytool -noprompt -import -alias aadtrust -file ${CA_PATH} -keystore \${JVM_CER_PATH} -storepass changeit"

Powinny zostać wyświetlone dane wyjściowe podobne do następującego przykładu:

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\nCertificate was added to keystore\n", "time": null } ] }

Uwaga

W przypadku dostosowywania magazynu zaufania należy zaimportować publiczny urząd certyfikacji domeny zarządzanej usługi Entra Domain Service do magazynu kluczy zaufania. Nie ma potrzeby importowania certyfikatu do serwerów zarządzanych przez usługę WLS. Aby uzyskać więcej informacji, zobacz Konfigurowanie serwera WebLogic do używania protokołu LDAP.

Konfigurowanie weryfikacji nazwy hosta WLS

Ponieważ skonfiguruj bezpieczny protokół LDAP dla domeny zarządzanej usług Microsoft Entra Domain Services używa symbolu wieloznakowego *.aaddscontoso.com dla nazwy hosta w certyfikacie, należy skonfigurować serwer administracyjny ZLS z odpowiednią weryfikacją nazwy hosta. Aby wyłączyć weryfikację, wykonaj następujące czynności. W przypadku systemu WLS 14 lub nowszego możesz zamiast tego wybrać pozycję Weryfikacja nazwy hosta wieloznacznych.

- Wklej wartość adminConsole do przeglądarki i zaloguj się do konsoli administracyjnej usługi WLS.

- W Centrum zmian wybierz pozycję Zablokuj i edytuj.

- Wybierz pozycję >Zaawansowane.

- Obok pozycji Weryfikacja nazwy hosta wybierz pozycję Brak.

- Wybierz pozycję Zapisz i aktywuj zmiany , aby zapisać konfigurację.

Rozwiązywanie problemów z ruchem na potrzeby bezpiecznego dostępu LDAP

Dzięki włączeniu bezpiecznego dostępu LDAP przez Internet można zaktualizować strefę DNS, aby komputery klienckie mogły znaleźć tę domenę zarządzaną. Wartość bezpiecznego zewnętrznego adresu IP protokołu LDAP jest wyświetlana na karcie Właściwości domeny zarządzanej. Aby uzyskać więcej informacji, zobacz Konfigurowanie strefy DNS pod kątem dostępu zewnętrznego.

Jeśli nie masz zarejestrowanej strefy DNS, możesz dodać wpis w adminVM pliku hostów, aby rozpoznać ruch ( ldaps.<managed-domain-dns-name> oto ldaps.aaddscontoso.com) do zewnętrznego adresu IP. Przed uruchomieniem następujących poleceń zmień wartość na wartość yours:

export LDAPS_DNS=ldaps.aaddscontoso.com

export LDAPS_EXTERNAL_IP=<entra-domain-services-manged-domain-external-ip>

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "echo \"${LDAPS_EXTERNAL_IP} ${LDAPS_DNS}\" >> /etc/hosts"

Uruchom następujące polecenie, aby ponownie uruchomić serwer administracyjny, aby załadować konfiguracje:

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Tworzenie i konfigurowanie dostawcy uwierzytelniania LDAP

Po rozwiązaniu problemu zaimportowanego certyfikatu i bezpiecznego dostępu LDAP można skonfigurować dostawcę LDAP z konsoli WLS, wykonując następujące kroki:

Wklej wartość adminConsole na pasku adresu przeglądarki i zaloguj się w konsoli administracyjnej usługi WLS.

W obszarze Centrum zmian wybierz pozycję Zablokuj i edytuj.

W obszarze Struktura domeny wybierz pozycję Obszar zabezpieczeń>myrealm>Providers>New i użyj następujących wartości, aby utworzyć nowego dostawcę uwierzytelniania.

- W polu Nazwa wypełnij pole

AzureEntraIDLDAPProvider. - W polu Typ wybierz pozycję

ActiveDirectoryAuthenticator.

- W polu Nazwa wypełnij pole

Wybierz przycisk OK, aby zapisać zmianę.

Na liście dostawców wybierz pozycję AzureEntraIDLDAPProvider.

W obszarze Konfiguracja>wspólna>flaga sterowania wybierz pozycję WYSTARCZAJĄCA.

Wybierz przycisk Zapisz, aby zapisać zmiany.

W polu Configuration>Provider Specific wprowadź informacje o połączeniu domeny zarządzanej usług Microsoft Entra Domain Services uzyskane wcześniej. Kroki uzyskiwania wartości znajdują się w tabeli w temacie Konfigurowanie protokołu Secure LDAP dla domeny zarządzanej usług Microsoft Entra Domain Services.

Wypełnij następujące wymagane pola, zachowując wartości domyślne innych pól:

Towar Wartość Przykładowa wartość Host Dns serwera LDAP domeny zarządzanej, ldaps.<managed-domain-dns-name>ldaps.aaddscontoso.comPort 636636Główny Podmiot zabezpieczeń tylko użytkownika chmury CN=WLSTest,OU=AADDC Users,DC=aaddscontoso,DC=comPoświadczeń Poświadczenie użytkownika tylko w chmurze - SSLEnabled Wybrano - Podstawowa nazwa wyróżniająca użytkownika Podstawowa nazwa wyróżniająca użytkownika (DN) OU=AADDC Users,DC=aaddscontoso,DC=comFiltr nazwy użytkownika (&(sAMAccountName=%u)(objectclass=user))(&(sAMAccountName=%u)(objectclass=user))Atrybut nazwy użytkownika sAMAccountNamesAMAccountNameKlasa obiektu użytkownika useruserGrupowanie bazowej nazwy wyróżniającej Podstawowa nazwa wyróżniająca grupy. OU=AADDC Users,DC=aaddscontoso,DC=comWyszukiwanie członkostwa w grupie limitlimitMaksymalny poziom wyszukiwania członkostwa w grupie 11Wyszukiwanie członkostwa w grupach przy użyciu grup tokenów Wybrano - Rozmiar puli połączeń 55Limit czasu połączenia 120120Limit ponawiania prób połączenia 55Limit czasu wyników 300300Zachowaj żywość włączoną Wybrano - Włączono pamięć podręczną Wybrano - Rozmiar pamięci podręcznej 40004000Czas wygaśnięcia pamięci podręcznej 300300Wybierz pozycję Zapisz , aby zapisać dostawcę.

Wybierz pozycję Wydajność obok pozycji Konfiguracja.

Wybierz pozycję Włącz buforowanie hierarchii wyszukiwania członkostwa w grupie.

Wybierz pozycję Włącz identyfikator SID, aby grupować buforowanie odnośników.

Wybierz Zapisz, aby zapisać konfigurację.

Wybierz pozycję Aktywuj zmiany , aby wywołać zmiany.

Uwaga

Zwróć uwagę na nazwę hosta serwera LDAP. Powinna ona mieć format ldaps.<managed-domain-dns-name>. W tym przykładzie wartość to ldaps.aaddscontoso.com.

Jeśli wystąpi błąd, taki jak [Security:090834]No LDAP connection could be established. ldap://dscontoso.com:636 Cannot contact LDAP server, spróbuj ponownie uruchomić adminVM , aby rozwiązać ten problem.

Aby zmiany zaczęły obowiązywać, należy ponownie uruchomić serwer administracyjny usługi WLS. Uruchom następujące polecenie, aby ponownie uruchomić serwer administracyjny:

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Uwaga

Jeśli uwierzytelniasz aplikację w klastrze z użytkownikami z identyfikatora Entra firmy Microsoft, musisz ponownie uruchomić serwer zarządzany, aby aktywować dostawcę. Można to zrobić, uruchamiając ponownie maszynę wirtualną hostując serwer.

Walidacja

Po ponownym uruchomieniu serwera administracyjnego wykonaj następujące kroki, aby sprawdzić, czy integracja zakończyła się pomyślnie:

- Odwiedź konsolę administracyjną usługi WLS.

- W okienku nawigacji rozwiń drzewo i wybierz pozycję Obszar zabezpieczeń>>Providers.

- Jeśli integracja zakończyła się pomyślnie, możesz znaleźć dostawcę identyfikatora Entra firmy Microsoft — na przykład

AzureEntraIDLDAPProvider. - W okienku nawigacji rozwiń drzewo i wybierz pozycję Obszar zabezpieczeń>>Użytkownicy i grupy.

- Jeśli integracja zakończyła się pomyślnie, możesz znaleźć użytkowników od dostawcy microsoft Entra ID.

Uwaga

Ładowanie użytkowników przy pierwszym dostępie do użytkowników i grup trwa kilka minut. Usługa WLS buforuje użytkowników i jest szybsza w następnym dostępie.

Blokowanie i zabezpieczanie dostępu LDAP przez Internet

Podczas tworzenia bezpiecznego protokołu LDAP w poprzednich krokach ustaw źródło jako dowolne dla AllowLDAPS reguły w sieciowej grupie zabezpieczeń. Teraz, gdy serwer administracyjny ZLS jest wdrożony i połączony z protokołem LDAP, uzyskaj publiczny adres IP przy użyciu witryny Azure Portal. Ponownie przejdź do blokuj bezpieczny dostęp LDAP przez Internet i zmień wartość Dowolny na określony adres IP serwera administracyjnego usługi WLS.

Czyszczenie zasobów

Teraz nadszedł czas, aby wykonać kroki opisane w sekcji Oczyszczanie zasobów w sekcji Konfigurowanie bezpiecznego protokołu LDAP dla domeny zarządzanej usług Microsoft Entra Domain Services.

Następne kroki

Zapoznaj się z innymi aspektami migrowania aplikacji serwera WebLogic na platformę Azure.