Tworzenie certyfikatów SSL/TLS dla urządzeń OT

Ten artykuł znajduje się w serii artykułów opisujących ścieżkę wdrażania monitorowania ot w usłudze Microsoft Defender dla IoT i opisano sposób tworzenia certyfikatów podpisanych przez urząd certyfikacji do użycia z lokalnymi urządzeniami czujników OT w usłudze Defender for IoT.

Każdy certyfikat z podpisem .key urzędu certyfikacji musi mieć zarówno plik, jak .crt i plik, który jest przekazywany do urządzeń usługi Defender for IoT po pierwszym zalogowaniu. Chociaż niektóre organizacje mogą również wymagać .pem pliku, .pem plik nie jest wymagany dla usługi Defender dla IoT.

Ważne

Należy utworzyć unikatowy certyfikat dla każdego urządzenia usługi Defender dla IoT, w którym każdy certyfikat spełnia wymagane kryteria.

Wymagania wstępne

Aby wykonać procedury opisane w tym artykule, upewnij się, że masz specjalistę ds. zabezpieczeń, infrastruktury kluczy publicznych lub certyfikatów dostępnych do nadzorowania tworzenia certyfikatu.

Upewnij się, że znasz również wymagania dotyczące certyfikatów SSL/TLS dla usługi Defender dla IoT.

Tworzenie certyfikatu SSL/TLS podpisanego przez urząd certyfikacji

Zalecamy, aby zawsze używać certyfikatów podpisanych przez urząd certyfikacji w środowiskach produkcyjnych i używać tylko certyfikatów z podpisem własnym w środowiskach testowych.

Użyj platformy zarządzania certyfikatami, takiej jak zautomatyzowana platforma zarządzania infrastrukturą kluczy publicznych, aby utworzyć certyfikat spełniający wymagania usługi Defender for IoT.

Jeśli nie masz aplikacji, która może automatycznie tworzyć certyfikaty, skontaktuj się z doradcą ds. zabezpieczeń, infrastruktury kluczy publicznych lub innego kwalifikowanego potencjalnego klienta certyfikatu. Możesz również przekonwertować istniejące pliki certyfikatów, jeśli nie chcesz tworzyć nowych plików.

Pamiętaj, aby utworzyć unikatowy certyfikat dla każdego urządzenia usługi Defender dla IoT, gdzie każdy certyfikat spełnia wymagane kryteria parametrów.

Na przykład:

Otwórz pobrany plik certyfikatu i wybierz kartę> Szczegóły Kopiuj do pliku, aby uruchomić Kreatora eksportu certyfikatów.

W Kreatorze eksportu certyfikatów wybierz pozycję Next>DER encoded binary X.509 (. CER),> a następnie ponownie wybierz przycisk Dalej.

Na ekranie Plik do eksportu wybierz pozycję Przeglądaj, wybierz lokalizację do przechowywania certyfikatu, a następnie wybierz przycisk Dalej.

Wybierz pozycję Zakończ , aby wyeksportować certyfikat.

Uwaga

Może być konieczne przekonwertowanie istniejących typów plików na obsługiwane typy.

Sprawdź, czy certyfikat spełnia wymagania dotyczące pliku certyfikatu, a następnie przetestuj plik certyfikatu utworzony po zakończeniu.

Jeśli nie używasz weryfikacji certyfikatu, usuń odwołanie do adresu URL listy CRL w certyfikacie. Aby uzyskać więcej informacji, zobacz wymagania dotyczące plików certyfikatów.

Napiwek

(Opcjonalnie) Utwórz łańcuch certyfikatów, który jest plikiem zawierającym .pem certyfikaty wszystkich urzędów certyfikacji w łańcuchu zaufania, które doprowadziły do certyfikatu.

Weryfikowanie dostępu do serwera listy CRL

Jeśli Organizacja weryfikuje certyfikaty, urządzenia usługi Defender dla IoT muszą mieć dostęp do serwera listy CRL zdefiniowanego przez certyfikat. Domyślnie certyfikaty uzyskują dostęp do adresu URL serwera listy CRL za pośrednictwem portu HTTP 80. Jednak niektóre zasady zabezpieczeń organizacji blokują dostęp do tego portu.

Jeśli urządzenia nie mogą uzyskać dostępu do serwera listy CRL na porcie 80, możesz użyć jednego z następujących obejść:

Zdefiniuj inny adres URL i port w certyfikacie:

- Zdefiniowany adres URL musi być skonfigurowany jako

http: //i niehttps:// - Upewnij się, że docelowy serwer listy CRL może nasłuchiwać na zdefiniowanym porcie

- Zdefiniowany adres URL musi być skonfigurowany jako

Użyj serwera proxy, który może uzyskać dostęp do listy CRL na porcie 80

Aby uzyskać więcej informacji, zobacz [Przekazywanie informacji o alercie OT].

Jeśli walidacja nie powiedzie się, komunikacja między odpowiednimi składnikami zostanie zatrzymana, a w konsoli zostanie wyświetlony błąd weryfikacji.

Importowanie certyfikatu SSL/TLS do zaufanego magazynu

Po utworzeniu certyfikatu zaimportuj go do zaufanej lokalizacji magazynu. Na przykład:

Otwórz plik certyfikatu zabezpieczeń, a następnie na karcie Ogólne wybierz pozycję Zainstaluj certyfikat, aby uruchomić Kreatora importu certyfikatów.

W obszarze Lokalizacja sklepu wybierz pozycję Komputer lokalny, a następnie wybierz pozycję Dalej.

Jeśli zostanie wyświetlony monit Zezwalaj na kontrolę użytkownika, wybierz pozycję Tak, aby zezwolić aplikacji na wprowadzanie zmian na urządzeniu.

Na ekranie Magazyn certyfikatów wybierz pozycję Automatycznie wybierz magazyn certyfikatów na podstawie typu certyfikatu, a następnie wybierz pozycję Dalej.

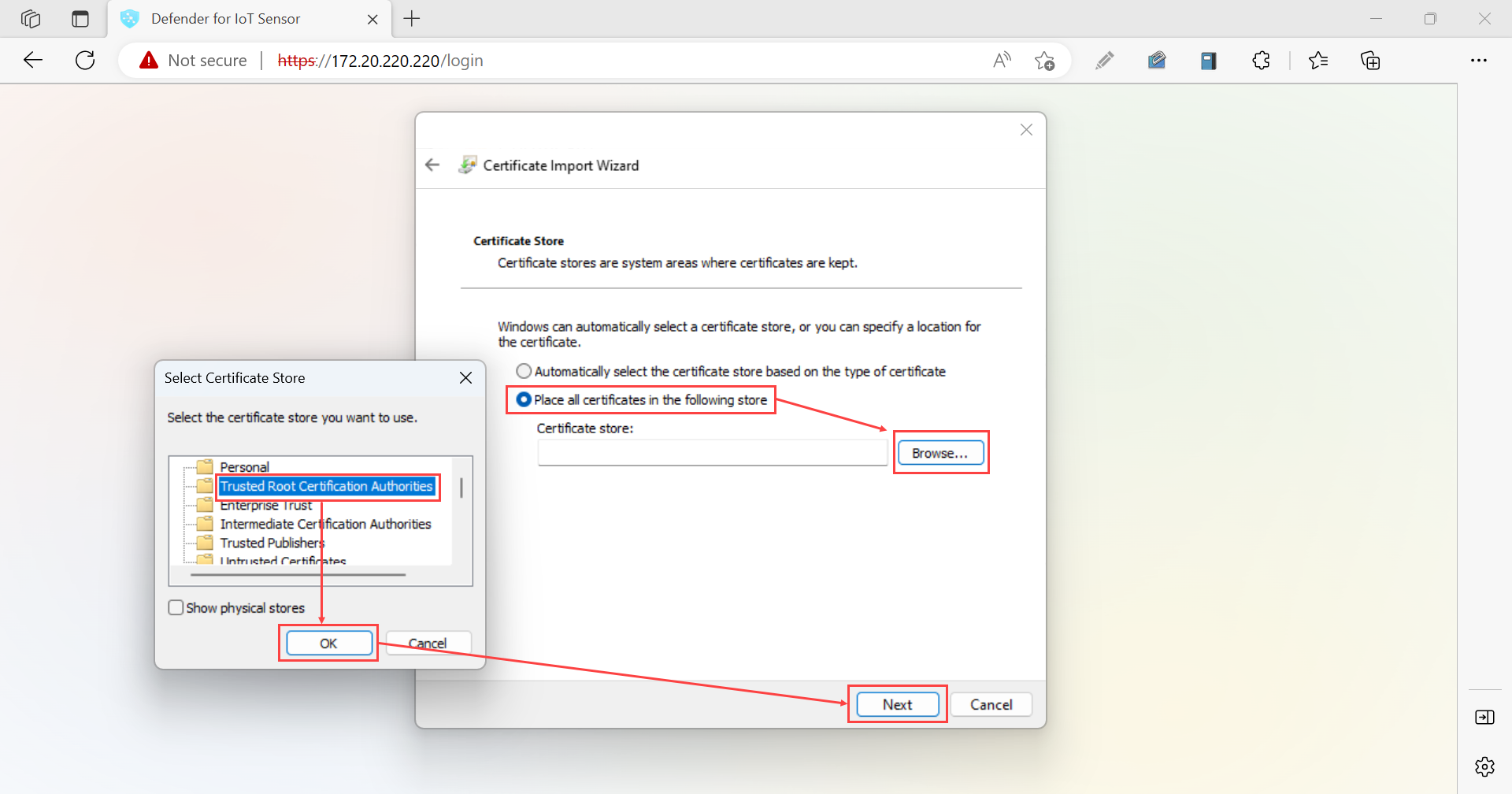

Wybierz pozycję Umieść wszystkie certyfikaty w następującym magazynie, a następnie pozycję Przeglądaj, a następnie wybierz magazyn zaufanych głównych urzędów certyfikacji. Kiedy skończysz, wybierz Dalej. Na przykład:

Wybierz przycisk Zakończ , aby ukończyć importowanie.

Testowanie certyfikatów SSL/TLS

Poniższe procedury umożliwiają przetestowanie certyfikatów przed ich wdrożeniem w usłudze Defender dla urządzeń IoT.

Sprawdzanie certyfikatu względem przykładu

Użyj następującego przykładowego certyfikatu, aby porównać utworzony certyfikat, upewniając się, że te same pola istnieją w tej samej kolejności.

Bag Attributes: <No Attributes>

subject=C = US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= sensor.contoso.com, E

= support@contoso.com

issuer C=US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= Cert-ssl-root-da2e22f7-24af-4398-be51-

e4e11f006383, E = support@contoso.com

-----BEGIN CERTIFICATE-----

MIIESDCCAZCgAwIBAgIIEZK00815Dp4wDQYJKoZIhvcNAQELBQAwgaQxCzAJBgNV

BAYTAIVTMREwDwYDVQQIDAhJbGxpbm9pczEUMBIGA1UEBwwLU3ByaW5nZmllbGQx

FDASBgNVBAoMCONvbnRvc28gTHRKMRUWEwYDVQQLDAXDb250b3NvIExhYnMxGzAZ

BgNVBAMMEnNlbnNvci5jb250b3NvLmNvbTEIMCAGCSqGSIb3DQEJARYTc3VwcG9y

dEBjb250b3NvLmNvbTAeFw0yMDEyMTcxODQwMzhaFw0yMjEyMTcxODQwMzhaMIGK

MQswCQYDVQQGEwJVUzERMA8GA1UECAwISWxsaW5vaXMxFDASBgNVBAcMC1Nwcmlu

Z2ZpZWxkMRQwEgYDVQQKDAtDb250b3NvIEX0ZDEVMBMGA1UECwwMQ29udG9zbyBM

YWJzMRswGQYDVQQDDBJzZW5zb3luY29udG9zby5jb20xljAgBgkqhkiG9w0BCQEW

E3N1cHBvcnRAY29udG9zby5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQDRGXBNJSGJTfP/K5ThK8vGOPzh/N8AjFtLvQiiSfkJ4cxU/6d1hNFEMRYG

GU+jY1Vknr0|A2nq7qPB1BVenW3 MwsuJZe Floo123rC5ekzZ7oe85Bww6+6eRbAT

WyqpvGVVpfcsloDznBzfp5UM9SVI5UEybllod31MRR/LQUEIKLWILHLW0eR5pcLW

pPLtOW7wsK60u+X3tqFo1AjzsNbXbEZ5pnVpCMqURKSNmxYpcrjnVCzyQA0C0eyq

GXePs9PL5DXfHy1x4WBFTd98X83 pmh/vyydFtA+F/imUKMJ8iuOEWUtuDsaVSX0X

kwv2+emz8CMDLsbWvUmo8Sg0OwfzAgMBAAGjfDB6MB0GA1UdDgQWBBQ27hu11E/w

21Nx3dwjp0keRPuTsTAfBgNVHSMEGDAWgBQ27hu1lE/w21Nx3dwjp0keRPUTSTAM

BgNVHRMEBTADAQH/MAsGA1UdDwQEAwIDqDAdBgNVHSUEFjAUBggrBgEFBQcDAgYI

KwYBBQUHAwEwDQYJKoZIhvcNAQELBQADggEBADLsn1ZXYsbGJLLzsGegYv7jmmLh

nfBFQqucORSQ8tqb2CHFME7LnAMfzFGpYYV0h1RAR+1ZL1DVtm+IKGHdU9GLnuyv

9x9hu7R4yBh3K99ILjX9H+KACvfDUehxR/ljvthoOZLalsqZIPnRD/ri/UtbpWtB

cfvmYleYA/zq3xdk4vfOI0YTOW11qjNuBIHh0d5S5sn+VhhjHL/s3MFaScWOQU3G

9ju6mQSo0R1F989aWd+44+8WhtOEjxBvr+17CLqHsmbCmqBI7qVnj5dHvkh0Bplw

zhJp150DfUzXY+2sV7Uqnel9aEU2Hlc/63EnaoSrxx6TEYYT/rPKSYL+++8=

-----END CERTIFICATE-----

Testowanie certyfikatów bez .csr pliku klucza prywatnego lub

Jeśli chcesz sprawdzić informacje w pliku certyfikatu .csr lub pliku klucza prywatnego, użyj następujących poleceń interfejsu wiersza polecenia:

- Sprawdź żądanie podpisania certyfikatu (CSR): Uruchom

openssl req -text -noout -verify -in CSR.csr - Sprawdzanie klucza prywatnego: uruchamianie

openssl rsa -in privateKey.key -check - Sprawdzanie certyfikatu: uruchamianie

openssl x509 -in certificate.crt -text -noout

Jeśli te testy kończą się niepowodzeniem, zapoznaj się z wymaganiami dotyczącymi plików certyfikatów, aby sprawdzić, czy parametry pliku są dokładne, lub skontaktuj się ze specjalistą ds. certyfikatów.

Weryfikowanie nazwy pospolitej certyfikatu

Aby wyświetlić nazwę pospolitą certyfikatu, otwórz plik certyfikatu i wybierz kartę Szczegóły, a następnie wybierz pole Podmiot .

Nazwa pospolita certyfikatu jest wyświetlana obok nazwy CN.

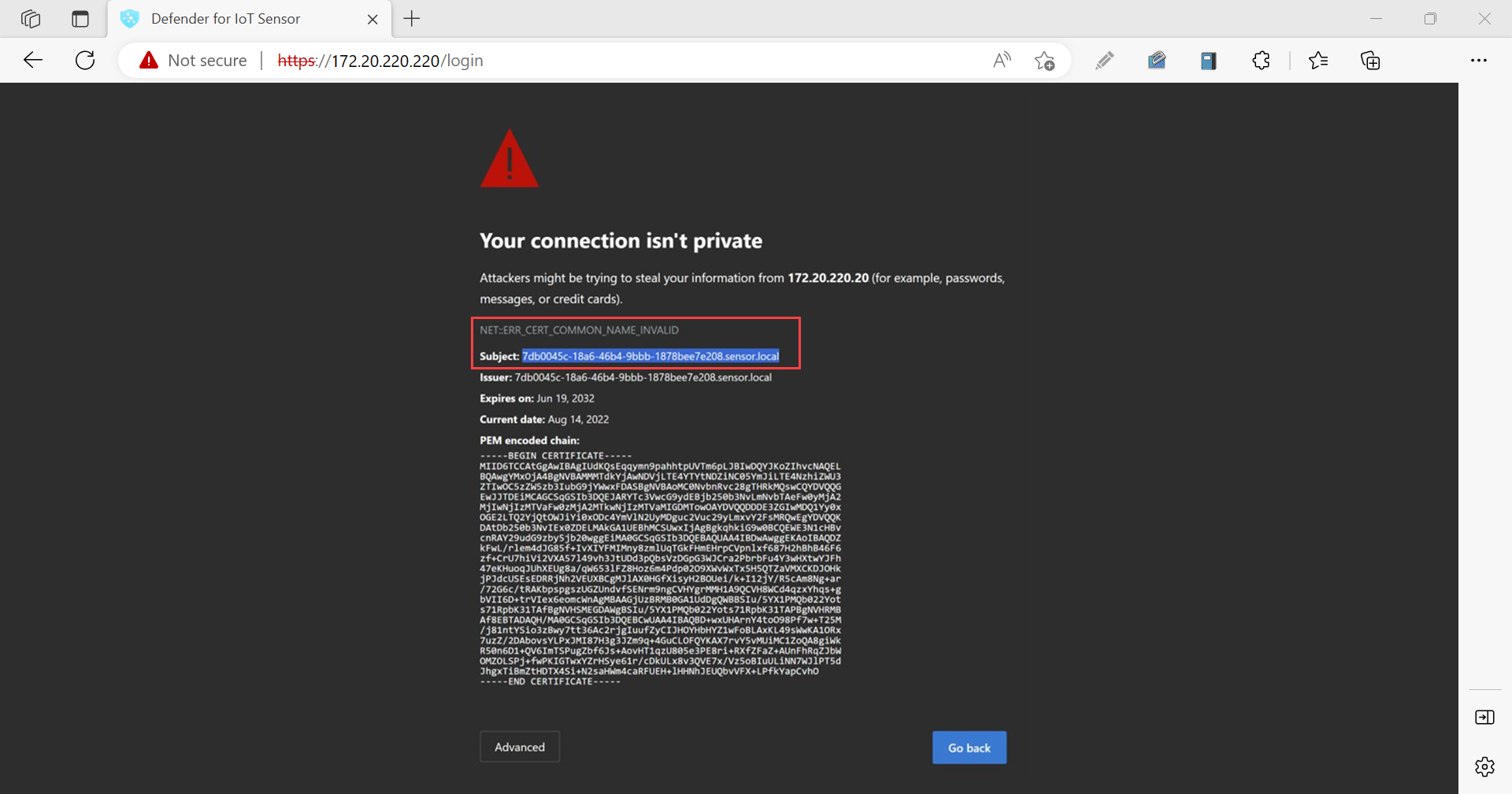

Zaloguj się do konsoli czujnika bez bezpiecznego połączenia. Na ekranie Ostrzeżenie Połączenie nie jest prywatne , może zostać wyświetlony komunikat o błędzie NET::ERR_CERT_COMMON_NAME_INVALID .

Wybierz komunikat o błędzie, aby go rozwinąć, a następnie skopiuj ciąg obok pozycji Temat. Na przykład:

Ciąg podmiotu powinien być zgodny z ciągiem CN w szczegółach certyfikatu zabezpieczeń.

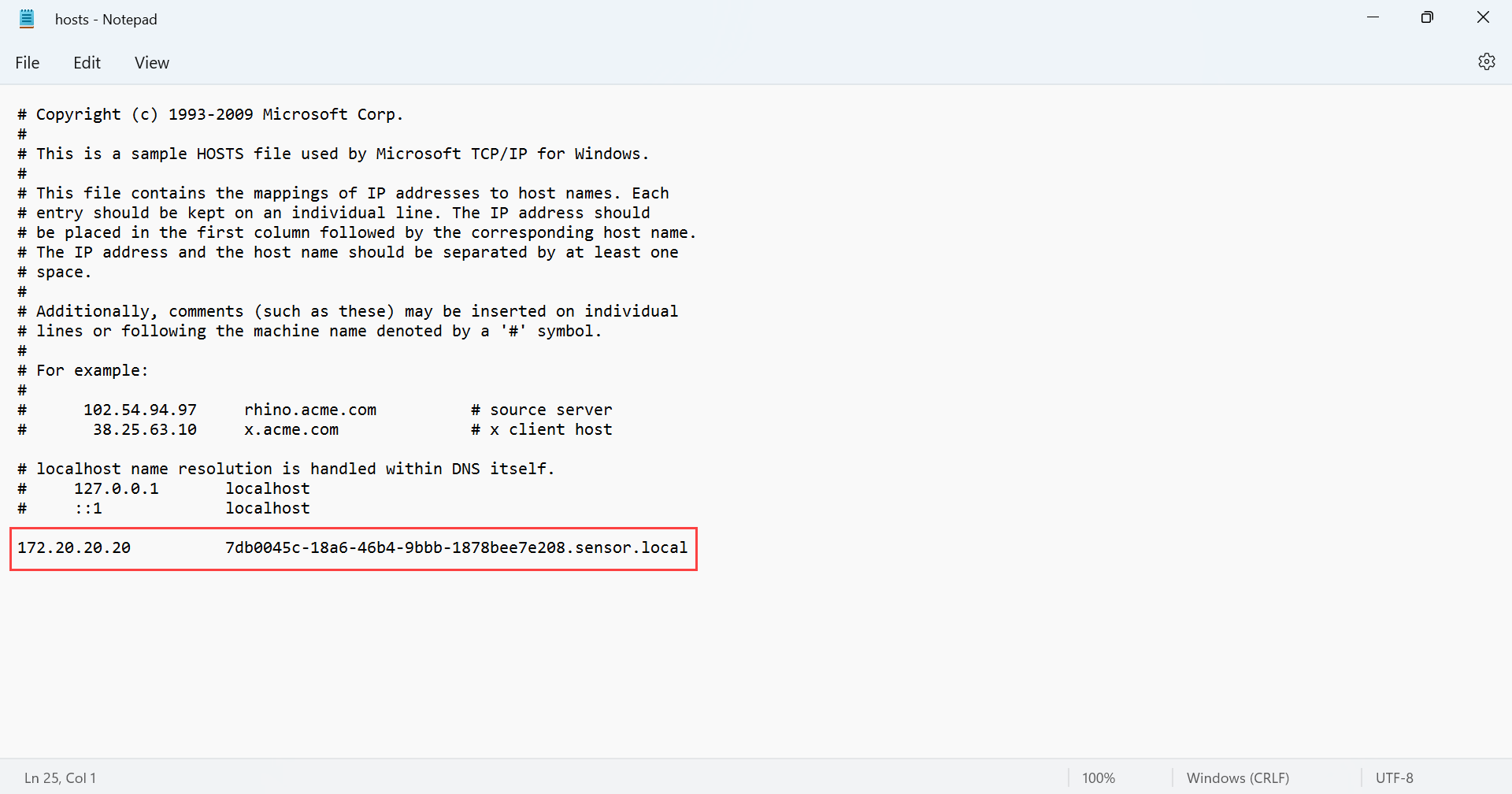

W lokalnym Eksploratorze plików przejdź do pliku hostów, na przykład w folderze Ten komputer > lokalny dysk (C:) > sterowniki > systemu Windows > System32 > itp., a następnie otwórz plik hosts.

W pliku hosts dodaj wiersz na końcu dokumentu z adresem IP czujnika i nazwą pospolitą certyfikatu SSL skopiowaną w poprzednich krokach. Po zakończeniu zapisz zmiany. Na przykład:

Certyfikaty z podpisem własnym

Certyfikaty z podpisem własnym są dostępne do użycia w środowiskach testowych po zainstalowaniu oprogramowania do monitorowania usługi Defender for IoT OT. Aby uzyskać więcej informacji, zobacz: