Konfigurowanie ustawień serwera proxy na czujniku OT

Ten artykuł znajduje się w serii artykułów opisujących ścieżkę wdrażania monitorowania ot w usłudze Microsoft Defender dla IoT i opisano sposób konfigurowania ustawień serwera proxy w czujniku OT w celu nawiązania połączenia z platformą Azure.

Ten krok można pominąć w następujących przypadkach:

Jeśli pracujesz w środowisku rozgniewanym powietrzem i lokalnie zarządzanych czujnikach

Jeśli używasz bezpośredniego połączenia między czujnikiem OT i platformą Azure. W takim przypadku wykonano już wszystkie wymagane kroki podczas aprowizowania czujnika na potrzeby zarządzania chmurą

Wymagania wstępne

Aby wykonać kroki opisane w tym artykule, potrzebne są następujące elementy:

Czujnik sieciowy OT został zainstalowany, skonfigurowany i aktywowany.

Znajomość obsługiwanych metod połączenia dla czujników usługi Defender for IoT połączonych z chmurą oraz planu wdrożenia lokacji OT obejmującej metodę połączenia, której chcesz użyć dla każdego czujnika.

Dostęp do czujnika OT jako administrator. Aby uzyskać więcej informacji, zobacz Temat Użytkownicy i role lokalne na potrzeby monitorowania ot za pomocą usługi Defender dla IoT.

Ten krok jest wykonywany przez zespoły ds. wdrażania i łączności.

Konfigurowanie ustawień serwera proxy w czujniku OT

W tej sekcji opisano sposób konfigurowania ustawień istniejącego serwera proxy w konsoli czujnika OT. Jeśli nie masz jeszcze serwera proxy, skonfiguruj go przy użyciu następujących procedur:

- Konfigurowanie serwera proxy platformy Azure

- Nawiązywanie połączenia za pośrednictwem łańcucha serwerów proxy

- Konfigurowanie łączności dla środowisk wielochmurowych

Aby zdefiniować ustawienia serwera proxy w czujniku OT:

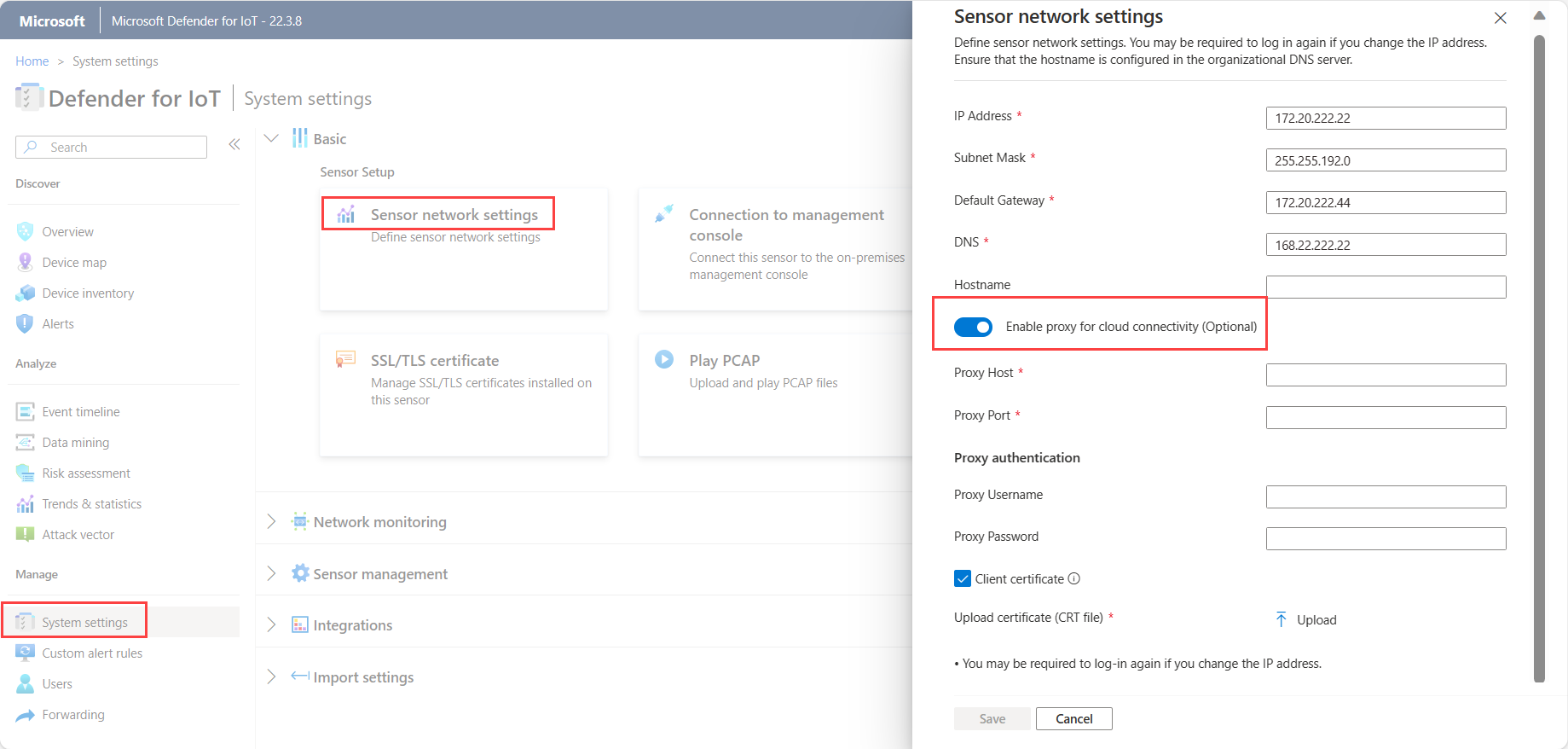

Zaloguj się do czujnika OT i wybierz pozycję Ustawienia > systemowe Sensor Network Settings (Ustawienia sieciowe czujnika).

Przełącz opcję Włącz serwer proxy , a następnie wprowadź następujące szczegóły dotyczące serwera proxy:

- Proxy Host

- Proxy Port

- Nazwa użytkownika serwera proxy (opcjonalnie)

- Hasło serwera proxy (opcjonalnie)

Na przykład:

W razie potrzeby wybierz pozycję Certyfikat klienta, aby przekazać certyfikat uwierzytelniania serwera proxy w celu uzyskania dostępu do serwera proxy SSL/TLS.

Uwaga

Certyfikat SSL/TLS klienta jest wymagany dla serwerów proxy, które sprawdzają ruch SSL/TLS, na przykład podczas korzystania z usług takich jak Zscaler i Palo Alto Prisma.

Wybierz pozycję Zapisz.

Konfigurowanie serwera proxy platformy Azure

Możesz użyć serwera proxy platformy Azure, aby połączyć czujnik z usługą Defender dla IoT w następujących sytuacjach:

- Wymagana jest prywatna łączność między czujnikiem a platformą Azure

- Witryna jest połączona z platformą Azure za pośrednictwem usługi ExpressRoute

- Witryna jest połączona z platformą Azure za pośrednictwem sieci VPN

Jeśli masz już skonfigurowany serwer proxy, przejdź bezpośrednio do definiowania ustawień serwera proxy w konsoli czujnika.

Jeśli nie masz jeszcze skonfigurowanego serwera proxy, użyj procedur opisanych w tej sekcji, aby skonfigurować serwer w sieci wirtualnej platformy Azure.

Wymagania wstępne

Przed rozpoczęciem upewnij się, że masz następujące elementy:

Obszar roboczy usługi Log Analytics do monitorowania dzienników

Łączność lokacji zdalnej z siecią wirtualną platformy Azure

Wychodzący ruch HTTPS na porcie 443 dozwolony z czujnika do wymaganych punktów końcowych dla usługi Defender dla IoT. Aby uzyskać więcej informacji, zobacz Provision OT sensors for cloud management (Aprowizuj czujniki OT na potrzeby zarządzania chmurą).

Zasób serwera proxy z uprawnieniami zapory do uzyskiwania dostępu do usług w chmurze firmy Microsoft. Procedura opisana w tym artykule używa serwera squid hostowanego na platformie Azure.

Ważne

Usługa Microsoft Defender dla IoT nie oferuje pomocy technicznej dla usługi Squid ani żadnych innych usług proxy. Klient jest odpowiedzialny za skonfigurowanie i utrzymanie usługi serwera proxy.

Konfigurowanie ustawień serwera proxy czujnika

W tej sekcji opisano sposób konfigurowania serwera proxy w sieci wirtualnej platformy Azure do użycia z czujnikiem OT i przedstawiono następujące kroki:

- Definiowanie konta magazynu dla dzienników sieciowej grupy zabezpieczeń

- Definiowanie sieci wirtualnych i podsieci

- Definiowanie bramy sieci wirtualnej lub lokalnej

- Definiowanie sieciowych grup zabezpieczeń

- Definiowanie zestawu skalowania maszyn wirtualnych platformy Azure

- Tworzenie modułu równoważenia obciążenia platformy Azure

- Konfigurowanie bramy translatora adresów sieciowych

Krok 1. Definiowanie konta magazynu dla dzienników sieciowej grupy zabezpieczeń

W witrynie Azure Portal utwórz nowe konto magazynu z następującymi ustawieniami:

| Obszar | Ustawienia |

|---|---|

| Podstawy | Wydajność: Standardowa Rodzaj konta: Blob Storage Replikacja: LRS |

| Sieciowe | Metoda łączności: publiczny punkt końcowy (wybrana sieć) W sieciach wirtualnych: Brak Preferencja routingu: routing sieciowy firmy Microsoft |

| Ochrona danych | Zachowaj wszystkie opcje wyczyszczone |

| Zaawansowany | Zachowaj wszystkie wartości domyślne |

Krok 2. Definiowanie sieci wirtualnych i podsieci

Utwórz następującą sieć wirtualną i zawarte podsieci:

| Nazwisko | Zalecany rozmiar |

|---|---|

MD4IoT-VNET |

/26 lub /25 z usługą Bastion |

| Podsieci: | |

- GatewaySubnet |

/27 |

- ProxyserverSubnet |

/27 |

- AzureBastionSubnet (opcjonalny) |

/26 |

Krok 3. Definiowanie bramy sieci wirtualnej lub lokalnej

Utwórz sieć VPN lub bramę usługi ExpressRoute dla bram wirtualnych lub utwórz bramę lokalną w zależności od sposobu łączenia sieci lokalnej z platformą Azure.

Dołącz bramę do utworzonej wcześniej podsieciGatewaySubnet.

Aby uzyskać więcej informacji, zobacz:

- Informacje o bramach sieci VPN

- Nawiązywanie połączenia sieci wirtualnej z obwodem usługi ExpressRoute za pomocą witryny Portal

- Modyfikowanie ustawień lokalnej bramy sieci w witrynie Azure Portal

Krok 4. Definiowanie sieciowych grup zabezpieczeń

Utwórz sieciową grupę zabezpieczeń i zdefiniuj następujące reguły ruchu przychodzącego:

Utwórz regułę

100, aby zezwolić na ruch z czujników (źródeł) do prywatnego adresu IP (miejsca docelowego) modułu równoważenia obciążenia. Użyj portutcp3128.Utwórz regułę

4095jako duplikat65001reguły systemu. Dzieje się tak, ponieważ reguła65001zostanie zastąpiona przez regułę4096.Utwórz regułę

4096, aby odmówić całego ruchu dla mikrosegmentacji.Opcjonalny. Jeśli używasz usługi Bastion, utwórz regułę

4094, aby zezwolić usłudze Bastion SSH na serwery. Użyj podsieci bastionu jako źródła.

Przypisz sieciową grupę zabezpieczeń do utworzonej

ProxyserverSubnetwcześniej grupy zabezpieczeń.Zdefiniuj rejestrowanie sieciowej grupy zabezpieczeń:

Wybierz nową sieciową grupę zabezpieczeń, a następnie wybierz pozycję Ustawienie > diagnostyczne Dodaj ustawienie diagnostyczne.

Wprowadź nazwę ustawienia diagnostyki. W obszarze Kategoria wybierz pozycję wszystkieLogi.

Wybierz pozycję Wysłane do obszaru roboczego usługi Log Analytics, a następnie wybierz obszar roboczy usługi Log Analytics, którego chcesz użyć.

Wybierz pozycję , aby wysłać dzienniki przepływu sieciowej grupy zabezpieczeń, a następnie zdefiniuj następujące wartości:

Na karcie Podstawy:

- Wprowadź zrozumiałą nazwę

- Wybierz utworzone wcześniej konto magazynu

- Definiowanie wymaganych dni przechowywania

Na karcie Konfiguracja:

- Wybierz wersję 2

- Wybierz pozycję Włącz analizę ruchu

- Wybierz obszar roboczy usługi Log Analytics

Krok 5. Definiowanie zestawu skalowania maszyn wirtualnych platformy Azure

Zdefiniuj zestaw skalowania maszyn wirtualnych platformy Azure, aby utworzyć grupę maszyn wirtualnych o zrównoważonym obciążeniu i zarządzać nią, w której można automatycznie zwiększyć lub zmniejszyć liczbę maszyn wirtualnych zgodnie z potrzebami.

Aby uzyskać więcej informacji, zobacz Co to są zestawy skalowania maszyn wirtualnych?

Aby utworzyć zestaw skalowania do użycia z połączeniem czujnika:

Utwórz zestaw skalowania z następującymi definicjami parametrów:

- Tryb orkiestracji: jednolity

- Typ zabezpieczeń: standardowy

- Obraz: Ubuntu Server 18.04 LTS — Gen1

- Rozmiar: Standard_DS1_V2

- Uwierzytelnianie: na podstawie standardu firmowego

Zachowaj wartość domyślną ustawień Dysków .

Utwórz interfejs sieciowy w utworzonej

Proxyserverwcześniej podsieci, ale jeszcze nie zdefiniuj modułu równoważenia obciążenia.Zdefiniuj ustawienia skalowania w następujący sposób:

- Definiowanie początkowej liczby wystąpień jako 1

- Definiowanie zasad skalowania jako ręczne

Zdefiniuj następujące ustawienia zarządzania:

- W trybie uaktualniania wybierz pozycję Automatyczne — wystąpienie rozpocznie uaktualnianie

- Wyłączanie diagnostyki rozruchu

- Wyczyść ustawienia tożsamości i identyfikatora entra firmy Microsoft

- Wybierz pozycję Overprovisioning (Nadmierna aprowizacja)

- Wybierz pozycję Włączone automatyczne uaktualnienia systemu operacyjnego

Zdefiniuj następujące ustawienia kondycji:

- Wybierz pozycję Włącz monitorowanie kondycji aplikacji

- Wybierz protokół TCP i port 3128

W obszarze ustawienia zaawansowane zdefiniuj algorytm spreadingu jako Max Spreading.

W przypadku niestandardowego skryptu danych wykonaj następujące czynności:

Utwórz następujący skrypt konfiguracji w zależności od używanego portu i usług:

# Recommended minimum configuration: # Squid listening port http_port 3128 # Do not allow caching cache deny all # allowlist sites allowed acl allowed_http_sites dstdomain .azure-devices.net acl allowed_http_sites dstdomain .blob.core.windows.net acl allowed_http_sites dstdomain .servicebus.windows.net acl allowed_http_sites dstdomain .download.microsoft.com http_access allow allowed_http_sites # allowlisting acl SSL_ports port 443 acl CONNECT method CONNECT # Deny CONNECT to other unsecure ports http_access deny CONNECT !SSL_ports # default network rules http_access allow localhost http_access deny allZakoduj zawartość pliku skryptu w formacie base-64.

Skopiuj zawartość zakodowanego pliku, a następnie utwórz następujący skrypt konfiguracji:

#cloud-config # updates packages apt_upgrade: true # Install squid packages packages: - squid run cmd: - systemctl stop squid - mv /etc/squid/squid.conf /etc/squid/squid.conf.factory write_files: - encoding: b64 content: <replace with base64 encoded text> path: /etc/squid/squid.conf permissions: '0644' run cmd: - systemctl start squid - apt-get -y upgrade; [ -e /var/run/reboot-required ] && reboot

Krok 6. Tworzenie modułu równoważenia obciążenia platformy Azure

Usługa Azure Load Balancer to moduł równoważenia obciążenia warstwy 4, który dystrybuuje ruch przychodzący między wystąpienia maszyn wirtualnych w dobrej kondycji przy użyciu algorytmu dystrybucji opartego na skrótach.

Aby uzyskać więcej informacji, zobacz dokumentację usługi Azure Load Balancer.

Aby utworzyć moduł równoważenia obciążenia platformy Azure dla połączenia czujnika:

Utwórz moduł równoważenia obciążenia ze standardową jednostkę SKU i typem wewnętrznym , aby upewnić się, że moduł równoważenia obciążenia jest zamknięty w Internecie.

Zdefiniuj dynamiczny adres IP frontonu w utworzonej

proxysrvwcześniej podsieci, ustawiając dostępność na strefowo nadmiarową.W przypadku zaplecza wybierz utworzony wcześniej zestaw skalowania maszyn wirtualnych.

Na porcie zdefiniowanym w czujniku utwórz regułę równoważenia obciążenia TCP łączącą adres IP frontonu z pulą zaplecza. Domyślny port to 3128.

Utwórz nową sondę kondycji i zdefiniuj sondę kondycji TCP na porcie 3128.

Zdefiniuj rejestrowanie modułu równoważenia obciążenia:

W witrynie Azure Portal przejdź do utworzonego modułu równoważenia obciążenia.

Wybierz pozycję Ustawienie>diagnostyczne Dodaj ustawienie diagnostyczne.

Wprowadź zrozumiałą nazwę i zdefiniuj kategorię jako allMetrics.

Wybierz pozycję Wysłane do obszaru roboczego usługi Log Analytics, a następnie wybierz obszar roboczy usługi Log Analytics.

Krok 7. Konfigurowanie bramy translatora adresów sieciowych

Aby skonfigurować bramę translatora adresów sieciowych dla połączenia czujnika:

Utwórz nową bramę translatora adresów sieciowych.

Na karcie Wychodzący adres IP wybierz pozycję Utwórz nowy publiczny adres IP.

Na karcie Podsieć wybierz utworzoną

ProxyserverSubnetwcześniej podsieć.

Serwer proxy jest teraz w pełni skonfigurowany. Kontynuuj, definiując ustawienia serwera proxy w czujniku OT.

Nawiązywanie połączenia za pośrednictwem łańcucha serwerów proxy

Możesz połączyć czujnik z usługą Defender for IoT na platformie Azure przy użyciu łańcucha serwerów proxy w następujących sytuacjach:

- Twój czujnik potrzebuje serwera proxy, aby nawiązać połączenie z sieci OT do chmury

- Chcesz, aby wiele czujników łączyło się z platformą Azure za pośrednictwem jednego punktu

Jeśli masz już skonfigurowany serwer proxy, przejdź bezpośrednio do definiowania ustawień serwera proxy w konsoli czujnika.

Jeśli nie masz jeszcze skonfigurowanego serwera proxy, użyj procedur opisanych w tej sekcji, aby skonfigurować tworzenie łańcuchów serwerów proxy.

Aby uzyskać więcej informacji, zobacz Połączenia serwera proxy z łańcuchem serwerów proxy.

Wymagania wstępne

Przed rozpoczęciem upewnij się, że masz serwer hosta z uruchomionym procesem proxy w sieci lokacji. Proces serwera proxy musi być dostępny zarówno dla czujnika, jak i następnego serwera proxy w łańcuchu.

Zweryfikowaliśmy tę procedurę przy użyciu serwera proxy Squid typu open source. Ten serwer proxy używa tunelowania HTTP i polecenia HTTP CONNECT na potrzeby łączności. W przypadku tej metody połączenia można użyć dowolnego innego połączenia łańcuchowego serwera proxy obsługującego polecenie CONNECT.

Ważne

Usługa Microsoft Defender dla IoT nie oferuje pomocy technicznej dla usługi Squid ani żadnych innych usług proxy. Klient jest odpowiedzialny za skonfigurowanie i utrzymanie usługi serwera proxy.

Konfigurowanie połączenia łańcuchowego serwera proxy

W tej procedurze opisano sposób instalowania i konfigurowania połączenia między czujnikami i usługą Defender dla IoT przy użyciu najnowszej wersji aplikacji Squid na serwerze Ubuntu.

Zdefiniuj ustawienia serwera proxy dla każdego czujnika:

Zaloguj się do czujnika OT i wybierz pozycję Ustawienia > systemowe Sensor Network Settings (Ustawienia sieciowe czujnika).

Włącz opcję Włącz serwer proxy i zdefiniuj hosta serwera proxy, port, nazwę użytkownika i hasło.

Zainstaluj serwer proxy usługi Squid:

Zaloguj się do komputera proxy z systemem Ubuntu i uruchom okno terminalu.

Zaktualizuj system i zainstaluj aplikację Squid. Na przykład:

sudo apt-get update sudo apt-get install squidZnajdź plik konfiguracji Squid. Na przykład w folderze

/etc/squid/squid.conflub/etc/squid/conf.d/, i otwórz plik w edytorze tekstów.W pliku konfiguracji Squid wyszukaj następujący tekst:

# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS.Dodaj

acl <sensor-name> src <sensor-ip>element ihttp_access allow <sensor-name>do pliku . Na przykład:# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS acl sensor1 src 10.100.100.1 http_access allow sensor1Dodaj więcej czujników zgodnie z potrzebami, dodając dodatkowe linie dla czujnika.

Skonfiguruj usługę Squid, aby rozpocząć od uruchomienia. Uruchom:

sudo systemctl enable squid

Połącz serwer proxy z usługą Defender dla IoT. Upewnij się, że wychodzący ruch HTTPS na porcie 443 może pochodzić z czujnika do wymaganych punktów końcowych dla usługi Defender for IoT.

Aby uzyskać więcej informacji, zobacz Provision OT sensors for cloud management (Aprowizuj czujniki OT na potrzeby zarządzania chmurą).

Serwer proxy jest teraz w pełni skonfigurowany. Kontynuuj, definiując ustawienia serwera proxy w czujniku OT.

Konfigurowanie łączności dla środowisk wielochmurowych

W tej sekcji opisano sposób łączenia czujnika z usługą Defender for IoT na platformie Azure z czujników wdrożonych w co najmniej jednej chmurze publicznej. Aby uzyskać więcej informacji, zobacz Połączenia wielochmurowe.

Wymagania wstępne

Przed rozpoczęciem upewnij się, że masz czujnik wdrożony w chmurze publicznej, taki jak AWS lub Google Cloud, i skonfigurowany do monitorowania ruchu SPAN.

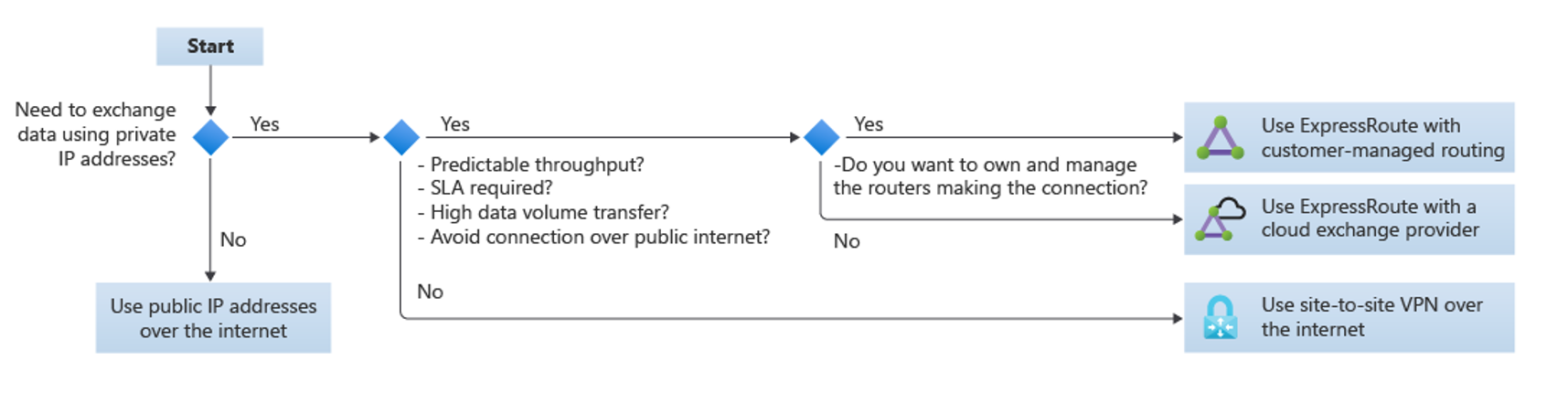

Wybieranie metody łączności z wieloma chmurami

Użyj następującego wykresu blokowego, aby określić, która metoda łączności ma być używana:

Użyj publicznych adresów IP przez Internet , jeśli nie musisz wymieniać danych przy użyciu prywatnych adresów IP

Użyj sieci VPN typu lokacja-lokacja przez Internet tylko wtedy, gdy nie wymagasz żadnego z następujących elementów:

- Przewidywalna przepływność

- SLA

- Transfery dużych ilości danych

- Unikaj połączeń za pośrednictwem publicznego Internetu

Użyj usługi ExpressRoute , jeśli potrzebujesz przewidywalnej przepływności, umowy SLA, transferu dużych ilości danych lub uniknięcia połączeń za pośrednictwem publicznego Internetu.

W takim przypadku:

- Jeśli chcesz posiadać routery tworzące połączenie i zarządzać nimi, użyj usługi ExpressRoute z routingiem zarządzanym przez klienta.

- Jeśli nie musisz posiadać routerów tworzących połączenie i zarządzać nimi, użyj usługi ExpressRoute z dostawcą wymiany w chmurze.

Konfigurowanie

Skonfiguruj czujnik, aby nawiązać połączenie z chmurą przy użyciu jednej z zalecanych metod przewodnika Azure Cloud Adoption Framework. Aby uzyskać więcej informacji, zobacz Łączność z innymi dostawcami usług w chmurze.

Aby włączyć łączność prywatną między sieciami VPN i usługą Defender dla IoT, połącz sieć VPC z siecią wirtualną platformy Azure za pośrednictwem połączenia sieci VPN. Jeśli na przykład łączysz się z usługi AWS VPC, zobacz nasz blog TechCommunity: Jak utworzyć sieć VPN między platformą Azure i usługą AWS przy użyciu tylko rozwiązań zarządzanych.

Po skonfigurowaniu sieci VPC i sieci wirtualnej zdefiniuj ustawienia serwera proxy w czujniku OT.

Następne kroki

Zalecamy skonfigurowanie połączenia usługi Active Directory do zarządzania użytkownikami lokalnymi w czujniku OT, a także skonfigurowanie monitorowania kondycji czujnika za pośrednictwem protokołu SNMP.

Jeśli nie skonfigurujesz tych ustawień podczas wdrażania, możesz również wrócić i skonfigurować je później. Aby uzyskać więcej informacji, zobacz: