Ochrona zasobów sieciowych

Microsoft Defender dla Chmury stale analizuje stan zabezpieczeń zasobów platformy Azure pod kątem najlepszych rozwiązań dotyczących zabezpieczeń sieci. Gdy Defender dla Chmury zidentyfikuje potencjalne luki w zabezpieczeniach, tworzy zalecenia, które przeprowadzą Cię przez proces konfigurowania wymaganych mechanizmów kontroli w celu zabezpieczenia i ochrony zasobów.

Przejrzyj Defender dla Chmury zalecenia dotyczące sieci.

W tym artykule przedstawiono zalecenia dotyczące zasobów platformy Azure z perspektywy zabezpieczeń sieci. Zalecenia dotyczące sieci dotyczą zapór nowej generacji, sieciowych grup zabezpieczeń, dostępu do maszyn wirtualnych JIT, nadmiernie permissive reguł ruchu przychodzącego i innych. Aby uzyskać listę zaleceń dotyczących sieci i akcji korygowania, zobacz Zarządzanie zaleceniami dotyczącymi zabezpieczeń w Microsoft Defender dla Chmury.

Funkcje sieciowe Defender dla Chmury obejmują:

- Mapa sieci wymaga usługi Microsoft Defender dla serwerów (plan 2).

- Zalecenia dotyczące zabezpieczeń sieci

Wyświetlanie zasobów sieciowych i ich zaleceń

Na stronie spisu zasobów użyj filtru typu zasobu, aby wybrać zasoby sieciowe, które chcesz zbadać:

Mapa sieci

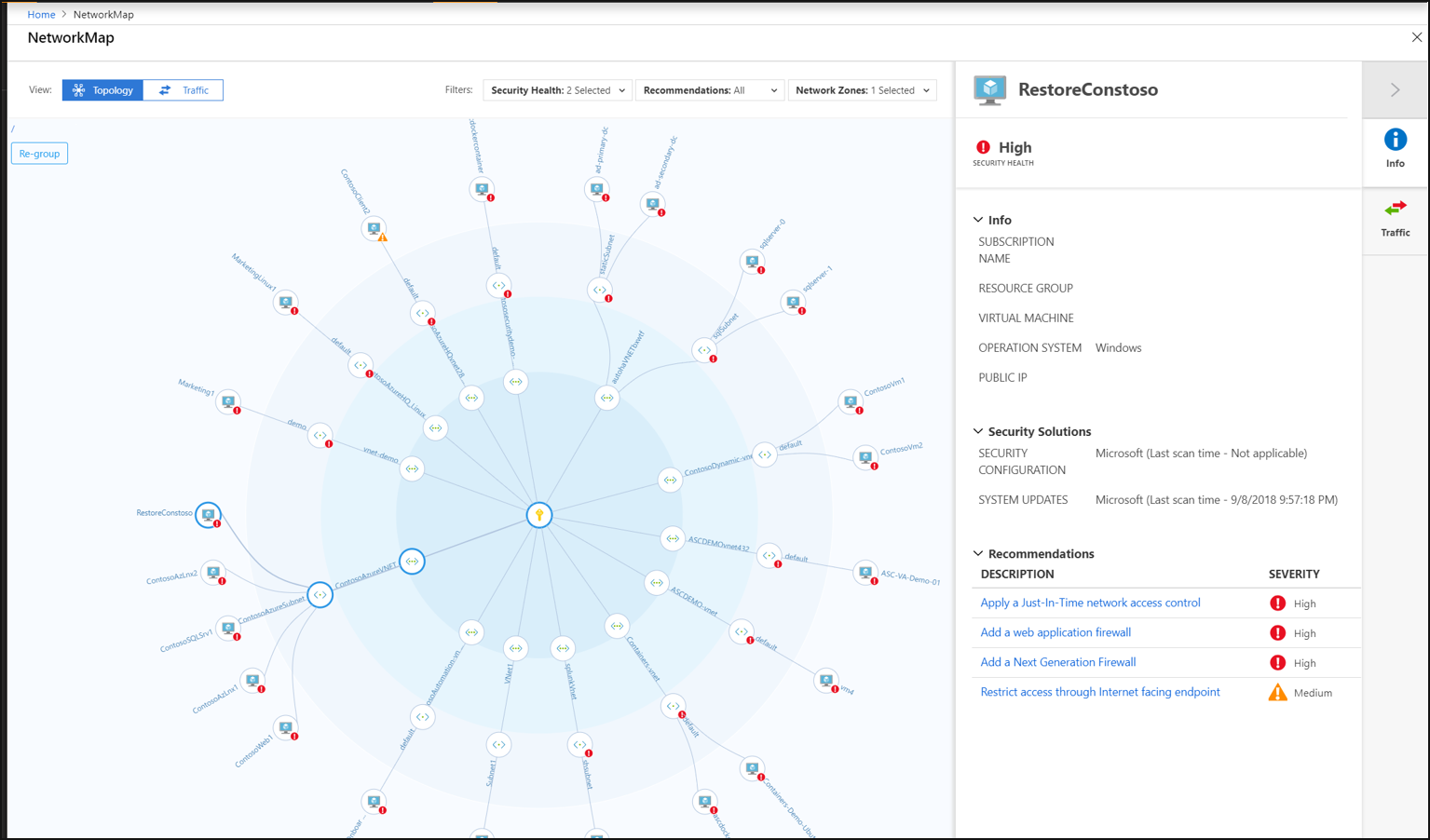

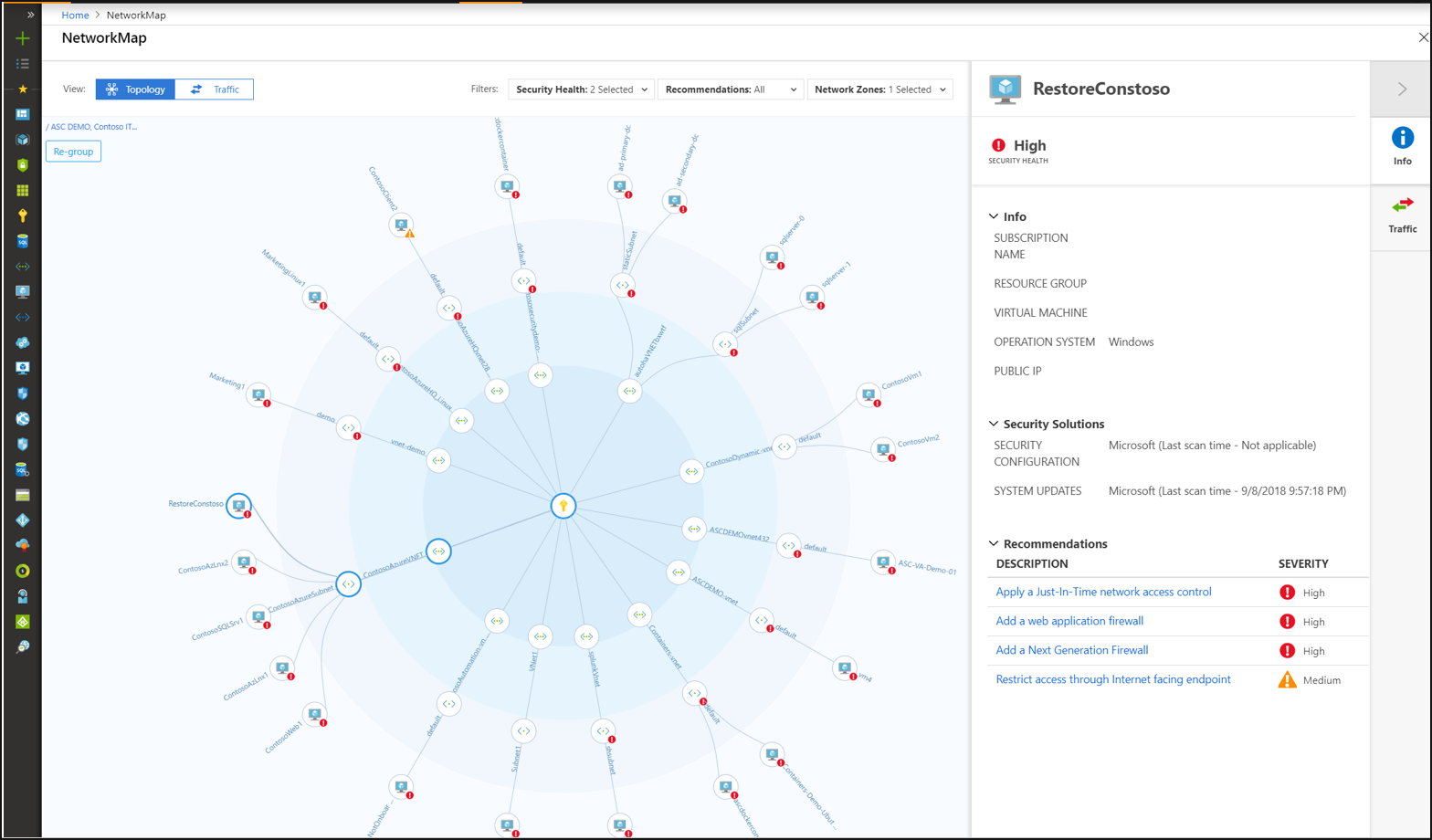

Interaktywna mapa sieci udostępnia graficzny widok z nakładkami zabezpieczeń, które zapewniają rekomendacje i szczegółowe informacje dotyczące wzmacniania zabezpieczeń zasobów sieciowych. Korzystając z mapy, możesz zobaczyć topologię sieci obciążeń platformy Azure, połączenia między maszynami wirtualnymi i podsieciami oraz możliwość przechodzenia do szczegółów z mapy do określonych zasobów i zaleceń dotyczących tych zasobów.

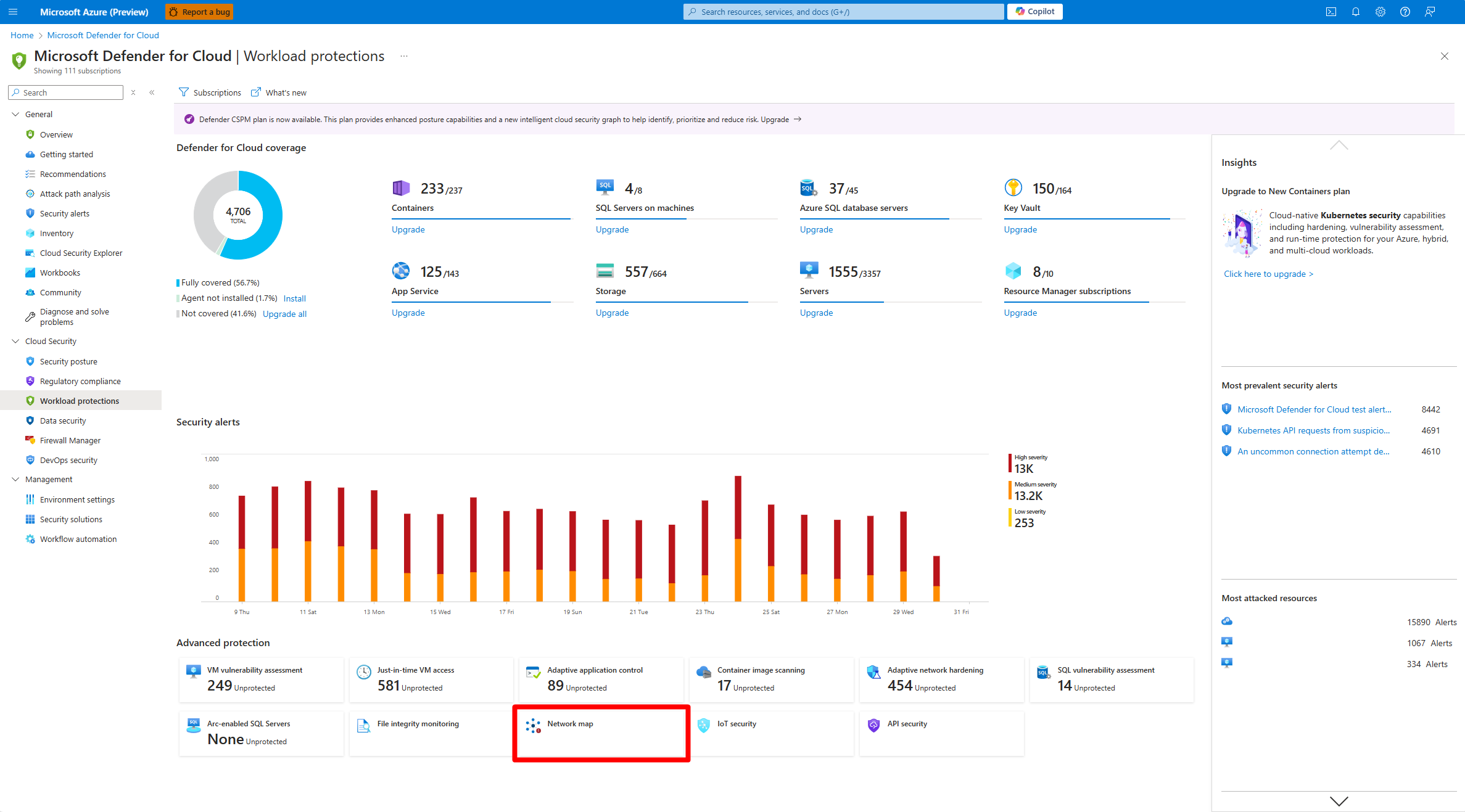

Aby otworzyć mapę sieci:

W menu Defender dla Chmury otwórz pulpit nawigacyjny Ochrona obciążeń.

Wybierz pozycję Mapa sieci.

- Wybierz menu Warstwy wybierz pozycję Topologia.

Zostanie wyświetlony widok domyślny mapy topologii:

- Aktualnie wybrane subskrypcje — mapa jest zoptymalizowana pod kątem subskrypcji wybranych w portalu. Jeśli zmodyfikujesz wybór, mapa zostanie ponownie wygenerowana z nowymi opcjami.

- Maszyny wirtualne, podsieci i sieci wirtualne typu zasobu usługi Resource Manager ("klasyczne" zasoby platformy Azure nie są obsługiwane)

- Równorzędne sieci wirtualne

- Tylko zasoby, które mają zalecenia dotyczące sieci o wysokiej lub średniej ważności

- Zasoby dostępne z Internetu

Omówienie mapy sieciowej

Mapa sieciowa umożliwia wyświetlenie zasobów platformy Azure w widoku topologii i widoku ruchu .

Widok topologii

W widoku Topologia mapy sieci można wyświetlić następujące szczegółowe informacje dotyczące zasobów sieciowych:

- W okręgu wewnętrznym można zobaczyć wszystkie sieci wirtualne w wybranych subskrypcjach, następne koło to wszystkie podsieci, okrąg zewnętrzny to wszystkie maszyny wirtualne.

- Wiersze łączące zasoby na mapie umożliwiają określenie, które zasoby są ze sobą skojarzone i jak sieć platformy Azure jest ustrukturyzowana.

- Użyj wskaźników ważności, aby szybko uzyskać przegląd zasobów, które mają otwarte zalecenia od Defender dla Chmury.

- Możesz wybrać dowolny z zasobów, aby przejść do szczegółów i wyświetlić szczegóły tego zasobu i jego rekomendacji bezpośrednio, a także w kontekście mapy sieci.

- Jeśli na mapie jest wyświetlanych zbyt wiele zasobów, Microsoft Defender dla Chmury używa własnego algorytmu do "klastra inteligentnego" zasobów, podkreślając te, które znajdują się w najbardziej krytycznym stanie i mają najbardziej ważne zalecenia.

Ponieważ mapa jest interaktywna i dynamiczna, każdy węzeł można klikać, a widok może ulec zmianie na podstawie filtrów:

Możesz zmodyfikować to, co widzisz na mapie sieci, używając filtrów u góry. Możesz skoncentrować mapę na podstawie:

- Kondycja zabezpieczeń: możesz filtrować mapę na podstawie ważności (Wysoki, Średni, Niski) zasobów platformy Azure.

- Zalecenia: możesz wybrać, które zasoby są wyświetlane na podstawie zaleceń, które są aktywne w tych zasobach. Można na przykład wyświetlić tylko zasoby, dla których Defender dla Chmury zaleca włączenie sieciowych grup zabezpieczeń.

- Strefy sieciowe: domyślnie mapa wyświetla tylko zasoby dostępne z Internetu. Można również wybrać wewnętrzne maszyny wirtualne.

W dowolnym momencie możesz wybrać pozycję Resetuj w lewym górnym rogu, aby przywrócić mapę do stanu domyślnego.

Aby przejść do szczegółów zasobu:

- Po wybraniu określonego zasobu na mapie zostanie otwarte okienko po prawej stronie i zostanie wyświetlone ogólne informacje o zasobie, połączonych rozwiązaniach zabezpieczeń, jeśli istnieją, oraz zalecenia dotyczące zasobu. Jest to ten sam typ zachowania dla każdego wybranego typu zasobu.

- Po umieszczeniu wskaźnika myszy na węźle na mapie można wyświetlić ogólne informacje o zasobie, w tym subskrypcję, typ zasobu i grupę zasobów.

- Użyj linku, aby powiększyć poradę narzędzia i ponownie skupić mapę na tym konkretnym węźle.

- Aby ponownie skoncentrować mapę z dala od określonego węzła, pomniejsz.

Widok ruchu

Widok Ruch zapewnia mapę całego możliwego ruchu między zasobami. Zapewnia to wizualną mapę wszystkich skonfigurowanych reguł definiujących, z którymi zasobami można komunikować się. Dzięki temu można zobaczyć istniejącą konfigurację sieciowych grup zabezpieczeń, a także szybko zidentyfikować możliwe ryzykowne konfiguracje w ramach obciążeń.

Odkrywanie niechcianych połączeń

Siła tego widoku jest w stanie pokazać te dozwolone połączenia wraz z istniejącymi lukami w zabezpieczeniach, dzięki czemu można użyć tej krzyżowej sekcji danych do wykonania niezbędnych zabezpieczeń zasobów.

Możesz na przykład wykryć, że dwie maszyny, których nie znasz, mogą komunikować się, co pozwala lepiej odizolować obciążenia i podsieci.

Badanie zasobów

Aby przejść do szczegółów zasobu:

- Po wybraniu określonego zasobu na mapie zostanie otwarte okienko po prawej stronie i zostanie wyświetlone ogólne informacje o zasobie, połączonych rozwiązaniach zabezpieczeń, jeśli istnieją, oraz zalecenia dotyczące zasobu. Jest to ten sam typ zachowania dla każdego wybranego typu zasobu.

- Wybierz pozycję Ruch , aby wyświetlić listę możliwych ruchu wychodzącego i przychodzącego w zasobie — jest to kompleksowa lista osób, z którymi może komunikować się z zasobem i z którymi może się komunikować, oraz za pośrednictwem których protokołów i portów. Na przykład po wybraniu maszyny wirtualnej zostaną wyświetlone wszystkie maszyny wirtualne, z którymi może się komunikować, a po wybraniu podsieci zostaną wyświetlone wszystkie podsieci, z którymi może się komunikować.

Te dane są oparte na analizie sieciowych grup zabezpieczeń, a także zaawansowanych algorytmów uczenia maszynowego, które analizują wiele reguł, aby zrozumieć ich crossovers i interakcje.

Następne kroki

Aby dowiedzieć się więcej na temat zaleceń dotyczących innych typów zasobów platformy Azure, zobacz następujące artykuły: